Базовые инструменты edr что это

Обзор Kaspersky EDR для бизнеса Оптимальный, решения для усиленной защиты конечных точек

В основу интегрированного решения «Лаборатории Касперского» для защиты рабочих мест положены классическое EPP-решение Kaspersky Endpoint Security и EDR-комплекс Kaspersky Endpoint Detection and Response «Оптимальный». Единый агент для автоматической защиты от массовых угроз и расширенного противодействия сложным атакам облегчает управление инцидентами и минимизирует дополнительные затраты на обслуживание. В итоге обеспечивается сбалансированный подход к защите.

Сертификат AM Test Lab

Номер сертификата: 329

Дата выдачи: 17.02.2021

Срок действия: 17.02.2026

Введение

Ряд исследований, проведённых в 2019–2020 годах несколькими ведущими аналитическими центрами, показывает быстрый рост решений класса EDR и стойкий интерес к ним.

Так, например, компания IDC в своём отчёте «Безопасность рабочих мест в 2020 г.: возрождение EPP и предназначение EDR» сделала следующие выводы:

По результатам исследования, проведённого «Лабораторией Касперского», в 2019 году доля фишинговых атак только в финансовом секторе по отношению ко всем зафиксированным случаям фишинга возросла с 44,7 % до 51,4 %. Также чаще стали подвергаться атакам субъекты критической информационной инфраструктуры (КИИ). Так, с начала 2020 года было выявлено более миллиарда атак только в отношении объектов КИИ.

По данным аналитического агентства Technavio, рынок средств класса EDR будет расти в течение 2020–2024 годов и увеличится на 7,67 млрд долларов США.

Исходя из исследований можно сделать выводы, что классические решения EPP и EDR по отдельности уже не всегда удовлетворяют потребности потенциальных заказчиков в привычном виде. Именно поэтому специалисты «Лаборатории Касперского» выработали решение по усилению уже внедрённой защиты конечных точек в целях противодействия сложным угрозам — KES + KEDR «Оптимальный» (рис. 1).

Рисунок 1. Усиленная защита конечных точек за счёт интеграции решений

Суть усиления и доработки заключается в использовании функциональности решений обоих классов через бесшовное взаимодействие посредством единого агента. Перечислим актуальные проблемы информационной безопасности, которые помогает решать такой подход:

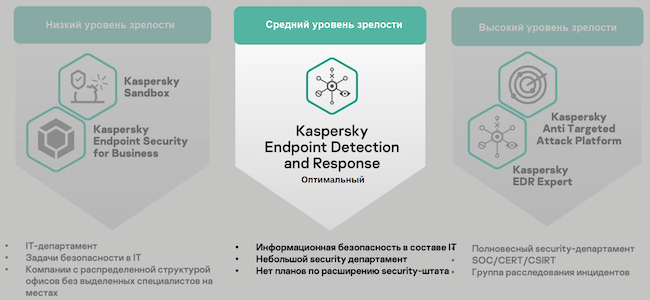

Ещё одним важным моментом и запросом на сегодняшний день является возможность не только внедрить сложное и широкофункциональное решение по обнаружению инцидентов и реагированию на них на конечных точках в больших организациях, но и надёжно защитить активы и бизнес-процессы независимо от уровня и размера организации, равно как и её зрелости в части ИБ (рис. 2).

Рисунок 2. Уровни зрелости организаций в части информационной безопасности

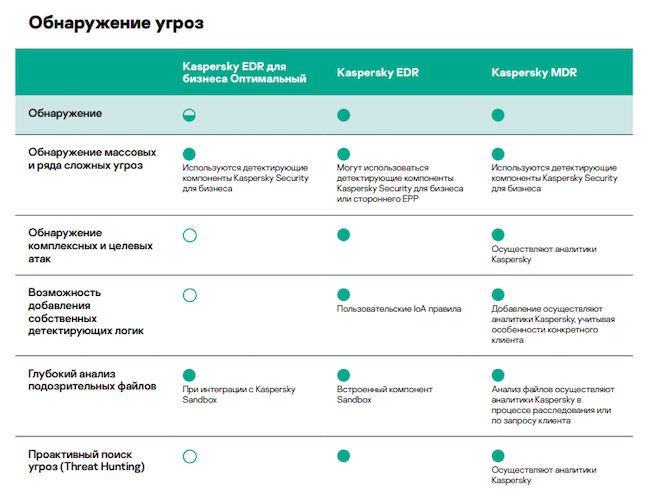

Решение, рассматриваемое в нашем обзоре, было разработано для организаций среднего уровня зрелости процессов ИБ. Создатели исходили из того, что для охвата потребностей такого предприятия или ведомства не требуется всех умений Kaspersky EDR: будет достаточно набора самых нужных функций с возможностью расширить его за счёт подключения дополнительных решений (рис. 3).

Рисунок 3. Различия между Kaspersky EDR «Оптимальный» и Kaspersky EDR

Далее в обзоре будет рассматриваться только Kaspersky EDR «Оптимальный». Начнём с функциональных возможностей.

Функциональные возможности «Kaspersky EDR для бизнеса Оптимальный»

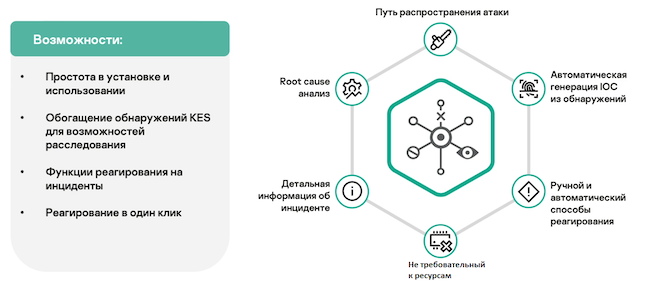

Kaspersky EDR «Оптимальный» объединяет новейшие технологии защиты рабочих мест и гибкие инструменты контроля со средствами эффективного противодействия сложным атакам и повышения прозрачности инфраструктуры.

Отметим следующие аспекты функциональности решения:

Рисунок 4. Основные функциональные возможности KES + EDR

В целом подобная функциональность может встретиться в решениях классов EPP и EDR по отдельности, но в том и преимущество комплекса от «Лаборатории Касперского»: в легковесности, едином агенте и возможности гибко наращивать необходимую функциональность. Взглянем на его архитектуру.

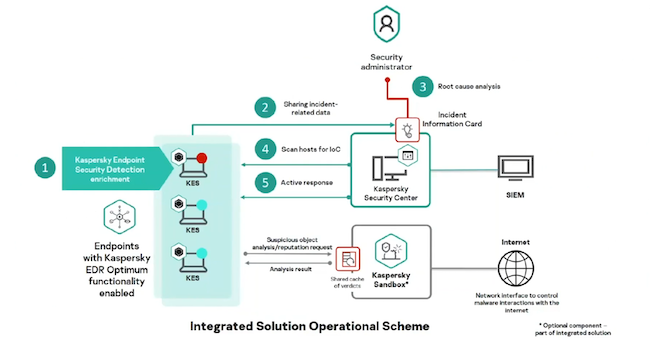

Архитектура KES + EDR

В основу архитектуры решения положены привычные нам Kaspersky Security Center и Kaspersky Endpoint Security, что даёт гибкие возможности по интеграции в существующую инфраструктуру организации. Если говорить о месте в экосистеме продуктов, то стоит отметить тесную взаимосвязь и взаимозависимость между ними, что обеспечивает перекрёстный охват всех объектов сети.

Рисунок 5. Архитектура KES + EDR

Как видно по схеме выше, Kaspersky Security Center и Kaspersky Endpoint Agent являются обязательными компонентами, а Kaspersky Sandbox — вспомогательным.

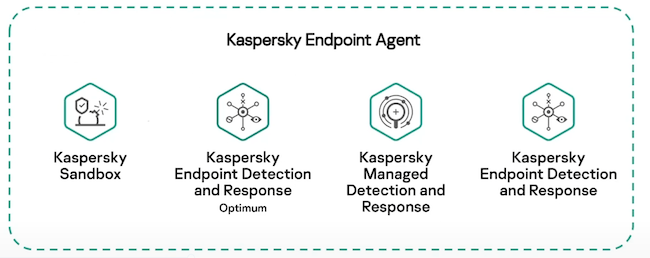

Рисунок 6. Другие решения, в которых используется единый агент

Изучив архитектуру, можно сказать, что она позволяет легко и гибко наращивать мощности, подключать новые устройства и управлять ими. Мониторинг всех возникающих инцидентов на конечных точках вкупе с другими элементами инфраструктуры даёт более полную картину и обеспечивает подконтрольность ситуации.

Системные требования

При развёртывании всегда рекомендуется изучить системные требования и придерживаться их, в противном случае можно столкнуться с рядом сложностей.

Таблица 1. Аппаратные требования для Kaspersky Endpoint Agent

| Процессор | Минимальные требования |

| Оперативная память | 1,4 ГГц (одноядерный) или выше |

| Оперативная память | 256 МБ (512 МБ при 64-разрядной операционной системе) |

| Объём свободного места на диске | 500 МБ |

Для работы Kaspersky Endpoint Agent 3.9 в составе решения Kaspersky EDR «Оптимальный» требуется Kaspersky Security Center 12.1 или Kaspersky Security Center Cloud Console. Управление программой осуществляется через облачную или веб-консоль администрирования. Программа Kaspersky Endpoint Agent должна быть установлена в составе Kaspersky Endpoint Security 11 для Windows (версии 11.4 или 11.5) или Kaspersky Security 11 для Windows Server.

Таблица 2. Программные требования для Kaspersky Endpoint Agent

| Тип ПО | Наименование и версия ПО |

| Операционная система | Windows 7 – 10 (32- и 64-разрядные) Windows Server 2008 R2 – 2019 (32- и 64-разрядные) |

| Продукты Kaspersky | Kaspersky Security Center 12.1 Kaspersky Security Center Cloud Console Kaspersky Sandbox 1.0 |

| Совместимые веб-браузеры | Mozilla Firefox 68 / Google Chrome 75 / Safari 12 и выше |

В целом предъявляемые системные требования — такие же, как и у решений Kaspersky Endpoint Security и Kaspersky Security Center, так что при наличии последних не потребуется выделять дополнительные ресурсы.

Сценарии использования KES + EDR

В наших сценариях мы будем использовать стенд в следующем составе:

Процесс развёртывания рассматриваться не будет; о нём можно подробно узнать из официальной документации. Один из способов установки также описан в ранее выпущенной нами статье.

Подключимся к Kaspersky Security Center (рис. 7).

Рисунок 7. Авторизация в Kaspersky Security Center

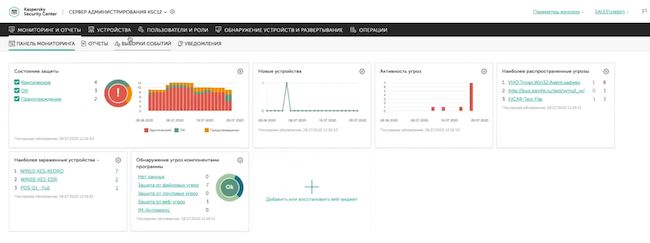

После подключения перемещаемся в панель мониторинга Kaspersky Security Center с настраиваемой панелью и инструментами визуализации (рис. 8).

Рисунок 8. Панель мониторинга Kaspersky Security Center

Будут рассмотрены классические и часто используемые сценарии, но начнём мы с интересных возможностей, связанных с визуализацией цепочек развития угрозы (kill chain).

Построение цепочки развития угрозы в KES + EDR

Удобная функциональность позволяет визуализировать в виде графа информацию о потенциальной атаке, необходимую для выполнения своевременных ответных действий.

Граф цепочки развития угрозы — инструмент для анализа причин появления последней. Граф предоставляет визуальную информацию об объектах, задействованных в инциденте — например, о ключевых процессах на устройстве, сетевых соединениях, библиотеках, кустах реестра.

Собираемые сведения отправляются в Kaspersky Security Center, где и происходит само построение.

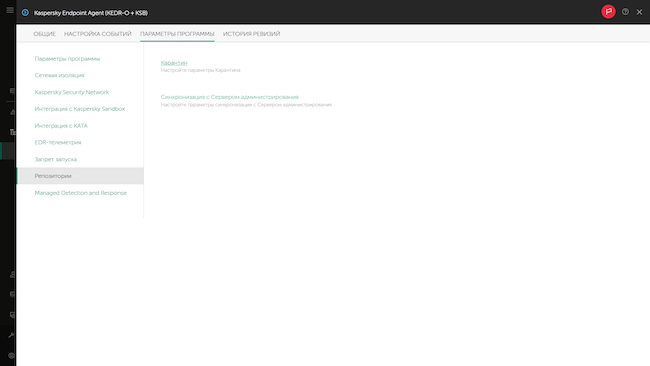

Настройка правил, по которым формируются цепочки развития угрозы, выполняется в разделе управляемых устройств (рис. 9, 10, 11). Перед настройкой важно выполнить ряд предварительных условий (табл. 3). Также важно знать, что цепочка развития угрозы отображается в карточке инцидента.

Рисунок 9. Раздел «Управляемые устройства» в Kaspersky Security Center

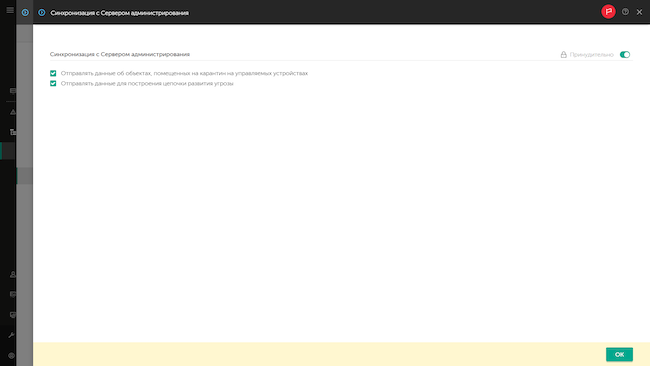

После выбора управляемого устройства переходим в свойства и выбираем раздел «Параметры программы» → «Синхронизация с Сервером администрирования».

Рисунок 10. Настройка параметров Kaspersky Endpoint Agent

В параметрах синхронизации должно быть выбрано «Отправлять данные для построения цепочки развития угрозы».

Рисунок 11. Параметры синхронизации отправки данных для построения цепочки развития угрозы

Таблица 3. Предварительные условия для развития цепочки угроз

| Условие | Описание |

| Установка необходимых компонентов | На управляемом устройстве с Kaspersky Endpoint Agent должна быть установлена совместимая версия платформы для защиты конечных точек (Kaspersky Security для Windows Server версии 11 или выше либо Kaspersky Endpoint Security для Windows версии 11.4.0 или выше). |

| Активация Endpoint Agent | Kaspersky Endpoint Agent должен быть активирован ключом Kaspersky EDR Optimum. |

| Управление через веб-консоль | Kaspersky Endpoint Agent и Endpoint Protection Platform находятся под управлением веб-консоли Kaspersky Security Center. |

| Установка веб-плагина | На устройстве с веб-консолью Kaspersky Security Center должен быть установлен веб-плагин Kaspersky Endpoint Agent. |

| Применение активной политики | К устройству применена активная политика, в свойствах которой включены построение цепочки развития угрозы и принудительное применение этих параметров. |

Благодаря произведённым настройкам у ИБ-администратора появляется возможность получить более наглядную и полную картину для принятия решения по событию и оперативно перевести последнее в статус инцидента.

Функциональность работы с цепочками развития угроз привлекательна, так как имеет низкий порог вхождения: на её основе даже не занимающийся ИБ профессионально специалист сможет разобраться в ситуации и принять решение на своём уровне. В расширенной же версии Kaspersky EDR присутствует возможность корреляции цепочки развития угроз с матрицей MITRE ATT&CK.

Работа с карточками инцидентов в KES + EDR

Ранее было отмечено, что всю необходимую информацию (ту же цепочку развития угрозы) можно найти в карточке инцидента. Но прежде чем добраться до неё и посмотреть, как она выглядит, разберём несколько моментов, позволяющих понять, где и в каких разделах Kaspersky Security Center находятся полезная информация и настройки KES + EDR.

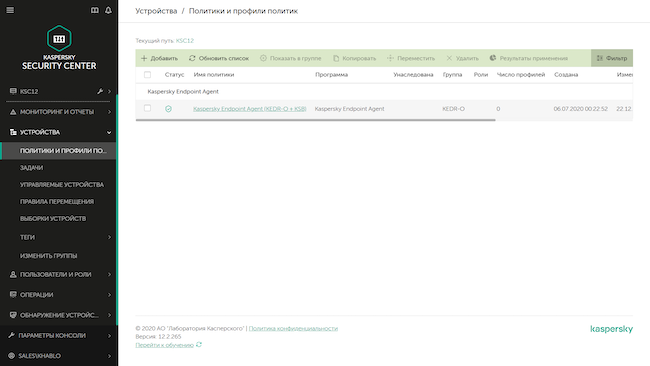

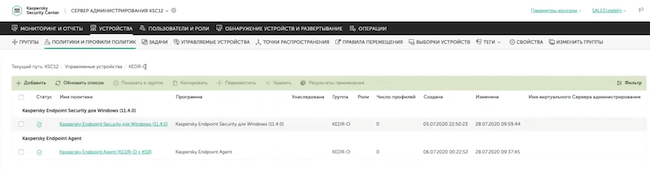

Так, в интерфейсе Kaspersky Security Center отображаются политики KES + EDR (рис. 12). Они позволяют распространять на управляемые устройства с установленным Kaspersky Endpoint Agent политики в массовом формате.

Рисунок 12. Отображение политик KES + EDR в Kaspersky Security Center

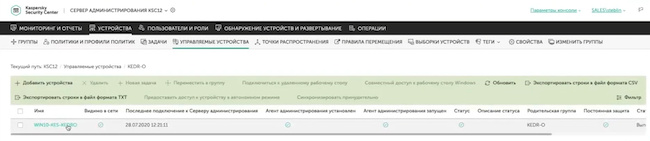

Переключимся теперь на раздел со списком управляемых устройств (рис. 13). Находим здесь интересующее нас устройство и щелчком по нему переходим в его свойства.

Рисунок 13. Выбор управляемого устройства из списка в KES + EDR

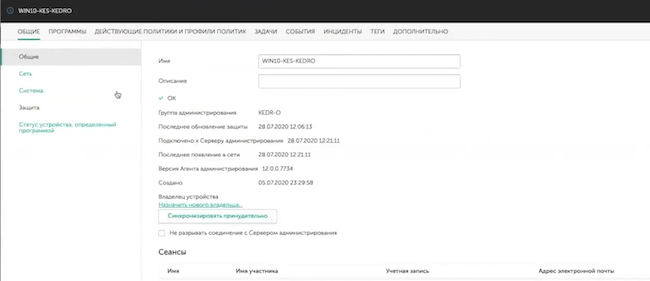

В разделе общих свойств выбранного устройства (рис. 14) отображается информация по нему, включая текущие сеансы с его участием, а также доступна немаловажная функциональность, связанная с возможностью принудительно синхронизировать параметры и настройки устройства с сервером администрирования.

Рисунок 14. Общие свойства управляемого устройства в KES + EDR

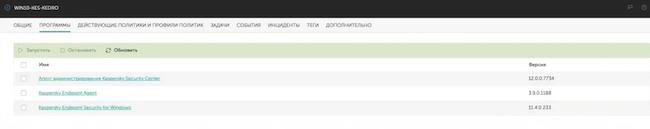

Здесь нам кроме всего прочего доступна информация об установленных на управляемом узле программах. Всё это позволяет централизованно держать под контролем ситуацию с актуальной версией (рис. 15). На остальных вкладках доступны для просмотра данные о задачах, запускаемых на узле, событиях и инцидентах, а также дополнительные сведения.

Рисунок 15. Установленное программное обеспечение «Лаборатории Касперского» на подконтрольном управляемом устройстве в KES + EDR

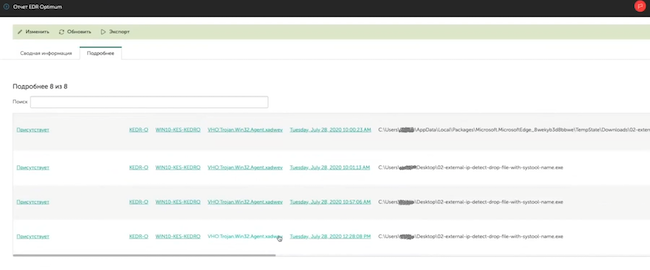

Но самое интересное для ИБ-администратора — это, конечно же, события и инциденты, на основе которых он сможет принимать верные решения по дальнейшим действиям, а также оценивать уровень важности ситуации, держа всё под контролем. Для получения информации о событиях можно не только воспользоваться разделом в свойствах управляемого устройства (там будут видны только относящиеся конкретно к нему записи), но и в общем плане просмотреть все события через раздел отчётов. В последнем случае в главном окне веб-консоли KSC нажимаем на «Мониторинг и отчёты» → «Отчёты» и из списка в разделе «Подробнее» выбираем интересующее нас зафиксированное событие (рис. 16).

Рисунок 16. Выбор карточки инцидента из отчёта по событиям на управляемых узлах в KES + EDR

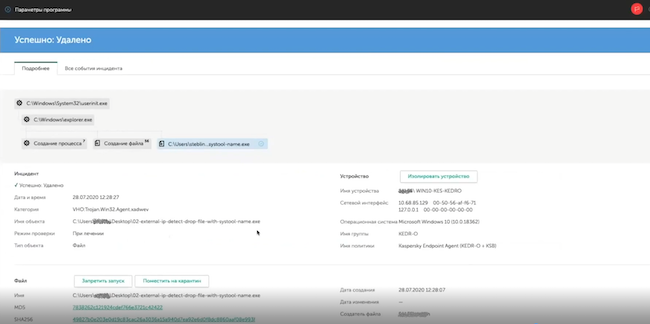

В итоге открывается карточка инцидента (рис. 17). Там собрана самая необходимая и важная для принятия решения информация:

Рисунок 17. Карточка инцидента в KES + EDR

О запрете запуска, переносе в карантин и сетевой изоляции стоит рассказать подробнее. Посвятим этим возможностям следующий сценарий.

Сетевая изоляция устройства и запрет на исполнение файлов на управляемом устройстве в KES + EDR

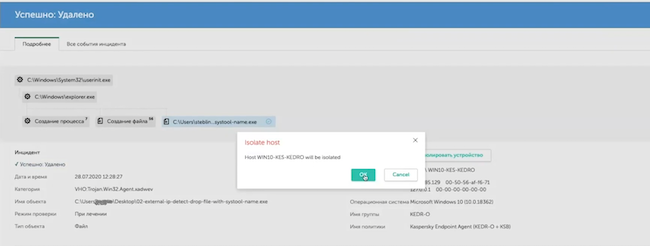

Удобной и полезной функцией является возможность изолировать на сетевом уровне подконтрольное устройство (рис. 18). Это важно при обнаружении потенциально вредоносных действий или подозрении на атаку (например, где-либо появилась троянская программа), поскольку за счёт изоляции можно пресечь распространение и переход атаки на другие устройства в корпоративной сети.

Сетевая изоляция включается в два щелчка из карточки инцидента. Для этого необходимо нажать на кнопку «Изолировать устройство» и подтвердить действие (при совершении таких операций надо чётко понимать, что в этом случае легитимный пользователь не сможет работать с сетевыми устройствами и службами, что при ложном срабатывании может вызвать негативную реакцию с его стороны, так что необходимо принимать решение об изоляции обдуманно). При этом в политике могут быть заданы исключения сетевой изоляции (есть ряд предварительно настроенных), которые позволяют оставить доступ к критически важным сервисам (в том числе сохранить связь между машиной и KSC).

Рисунок 18. Включение сетевой изоляции устройства, управляемого KES + EDR

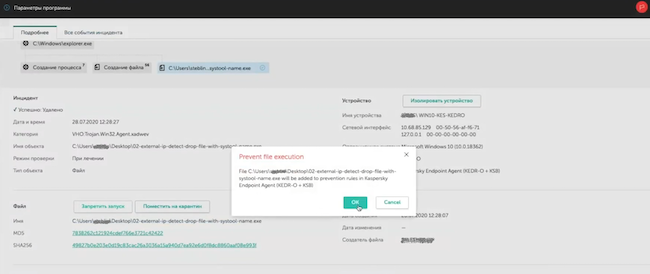

Кроме возможности изолировать устройства, полезной функцией является удалённое создание правил по запрету запуска исполняемых файлов, офисных документов / PDF, скриптовых файлов или помещение в карантин для дальнейшего анализа в Kaspersky Sandbox, а также ручного анализа и передачи экспертам (рис. 19). Такой подход, несомненно, позволит гибко принимать решения и повысить надёжность и эффективность работы решения KES + EDR.

Рисунок 19. Включение правила, запрещающего исполнение файла на управляемых узлах, в KES + EDR

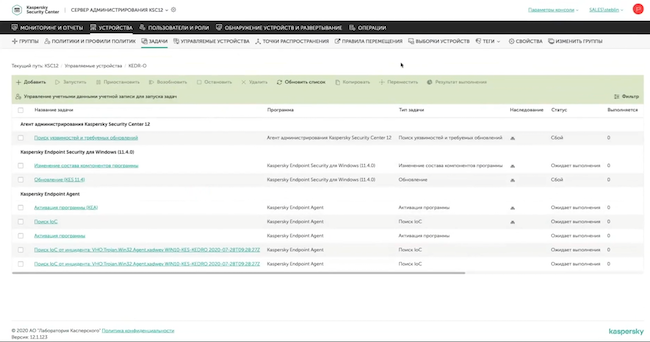

Ранее была отмечена возможность просматривать в свойствах управляемых устройств локальные задачи, исполняемые на них. Однако если нам понадобится просмотреть список задач в глобальном плане, то для этого лучше подходит раздел в панели инструментов веб-консоли KSC (рис. 20).

Рисунок 20. Список задач на управляемых узлах и других компонентах комплекса KES + EDR в Kaspersky Security Center

Подведём итог изучения комплексного решения от «Лаборатории Касперского», суть которого заключается в обновлённом интегрированном подходе к защите конечных точек, а также эффективном обнаружении и пресечении выявленных вредоносных действий.

Выводы

Основной мишенью киберпреступников по-прежнему остаются рабочие места сотрудников. В то же время развиваются и средства защиты: трендом последних лет в области информационной безопасности стали технологии класса EDR, которые дополняют и нивелируют слабые места классических решений EPP. Они помогают обнаружить атаки, обходящие традиционные средства защиты, и точно на них отреагировать.

«Лаборатория Касперского» предлагает мощную комплексную защиту конечных точек (EPP + EDR) с использованием единого агента, без дополнительных затрат на обслуживание и с минимальным воздействием на производительность рабочих мест.

KES + EDR позволяет получить наглядные данные о событиях из области безопасности, а также значительно улучшает обзор происходящего в инфраструктуре. С помощью этого комплекса можно не только обнаружить угрозу, но и определить её истинные происхождение и масштаб, а также оперативно среагировать на неё, минимизировав бизнес-потери. Базовые инструменты EDR включены в состав «Kaspersky EDR для бизнеса Оптимальный», а он, в свою очередь, полностью входит при этом в комплект поставки «Kaspersky Total Security Plus для бизнеса» (EDR + EPP).

Достоинства:

Недостатки:

Endpoint Detection and Response (EDR)

В статье представлены 13 популярных инструментов EDR, которые станут полезной находкой для любого пользователя. Читатели смогут ближе познакомиться с ними, узнать об их уникальных особенностях и преимуществах.

В случае кибератаки на счету каждая секунда. Потери данных могут увеличиваться в геометрической прогрессии. Вот почему раннее обнаружение атаки является ключом к минимизации ее последствий. Инструменты EDR являются ценным союзником, когда речь заходит о быстром смягчении результатов опасного инцидента кибербезопасности.

Важность реакции

Чем дольше киберпреступники остаются незамеченными в корпоративной сети, тем больше данных они собирают и тем ближе подбираются к критически важным бизнес-активам. Вот почему компании должны сдерживать кибератаки, сокращая время воздействия и останавливая их до того, как ущерб станет непоправимым.

В 2013 году консалтинговая фирма Gartner Group обозначила инструменты EDR как новую технологию кибербезопасности, которая отслеживает конечные устройства в сети, обеспечивая немедленный доступ к информации о готовящейся атаке. По словам Gartner, помимо предоставления видимости информации об атаке, инструменты EDR помогают сотрудникам IТ-службы безопасности быстро реагировать, либо отправляя атакованное устройство на карантин, блокируя вредоносные процессы, либо выполняя процедуры реагирования на инциденты.

Что такое конечное устройство?

Конечная точка – это любое устройство, подключенное к сети передачи данных. Это понятие включает в себя различные девайсы и машины: от компьютеров, телефонов и отделов обслуживания клиентов до принтеров, POS-терминалов и устройств Интернета вещей. В совокупности конечные точки создают проблемы для администраторов сетевой безопасности, поскольку они являются наиболее уязвимой частью сети и создают потенциальные точки проникновения для киберпреступников.

Базовые компоненты EDR

Инструменты EDR состоят из трех важных компонентов:

Одной из желательных характеристик решения EDR является интеллектуальная идентификация индикаторов компрометации (IoCs) на конечных точках. Эти показатели позволяют сравнивать информацию о текущем инциденте с данными, зафиксированными в предыдущих событиях, быстро выявить угрозу и не тратить время на анализ, который не был бы полезен для прекращения атаки.

Другими ключевыми аспектами EDR являются криминалистический анализ и оповещения, которые сообщают IТ-персоналу о возникновении инцидента, предоставляя ему быстрый доступ ко всей информации о нем. Адекватный и легкодоступный контекст инцидента крайне важен для того, чтобы сотрудники Службы безопасности имели все необходимое для его расследования. Также важно, чтобы EDR обеспечивало функциональность отслеживания, как для идентификации других конечных точек, затронутых атакой, так и для определения конечной точки, используемой для проникновения в сеть.

Автоматизированные ответы также являются желательной функцией решения EDR. Такие ответные меры состоят из активных инициатив, таких как блокирование доступа к сети или отдельных процессов и принятие других мер, которые могут сдержать или смягчить атаку.

Настала пора познакомиться с популярными инструментами EDR, которые можно смело использовать на практике.

1. Heimdal Security

Heimdal предлагает многоуровневый подход к EDR с помощью стека технологий, которые могут быть настроены в соответствии с любым бизнес-сценарием и заполнят все потенциальные пробелы в безопасности. Этот инструмент EDR включает в себя поиск угроз, непрерывный мониторинг, локальное и облачное сканирование, а также блокировку несанкционированной активности с помощью телеметрии трафика нового поколения.

Heimdal объединяет EPP с EDR, получая модель безопасности под названием E-PDR: Endpoint Prevention, Detection и Response. E-PDR использует DNS-защиту от атак и исправление ошибок в сочетании со стратегиями немедленного реагирования, которые способны отразить любые киберугрозы.

Используя комплексный подход к анализу данных и сравнивая их с источниками информации об угрозах, Heimdal отслеживает всю активность конечных точек и реагирует на инциденты безопасности. Добавив опцию управления рабочим столом, инструмент охватывает все рекомендации проекта безопасности Gartner в одном флаконе: управление привилегированным доступом, управление уязвимостями и обнаружение и реагирование.

2. Bitdefender

GravityZone Ultra стремится минимизировать поверхность атаки конечных точек сети, затрудняя проникновение злоумышленников. Чтобы минимизировать опасность на конечной точке, инструмент предлагает пользователям аналитику рисков конечных точек и поведения пользователей в одном агенте и одной консольной архитектуре.

Этот комплексный подход к обеспечению безопасности конечных точек сокращает число поставщиков, общую стоимость и время, необходимое для реагирования на угрозы.

Благодаря понятному списку приоритетов механизм анализа рисков Bitdefender помогает укрепить рисковые конфигурации и настройки безопасности конечных точек, а также выявляет поведение пользователей, создающее опасность в отношении корпорации. Bitdefender добавляет новый уровень безопасности конечных точек под названием «Защита от сетевых атак». Он предназначен для предотвращения атак, использующих известные уязвимости.

Атаки на основе сетевого потока, такие как боковое перемещение, брут-форс и похищение паролей, блокируются до того, как они могут быть выполнены.

3. Snort

Snort — это система обнаружения сетевых вторжений с открытым исходным кодом (NIDS), созданная компанией Cisco Systems.

Инструмент работает как анализатор пакетов, который проверяет данные, циркулирующие по сети. Snort имеет свой собственный формат данных, который используется многими другими разработчиками систем обнаружения вторжений для обмена информацией об угрозах. Инструмент захватывает сетевые пакеты, анализирует их и либо сохраняет результаты анализа в файле журнала, либо отображает их в консоли.

Snort также может использоваться для установления определенных правил в отношении сетевых пакетов и оповещения пользователя в случае обнаружения им вредоносного контента. Он может быть использован на индивидуальной операционной системе для личной защиты, однако потребуется много времени, чтобы настроить его должным образом, чтобы применять инструмент эффективно.

Кроме того, нет одного стандартного графического интерфейса для создания всех конфигураций, так что это продукт не для начинающих. На веб-сайте Snort можно найти множество документов и примеров конфигурационных файлов, что очень упрощает работу администраторов систем.

4. SentinelOne

Singularity от SentinelOne — это комплексная платформа Endpoint Protection Platform (EPP), включающая в себя функции EDR. Инструмент предлагает пользователям некоторые функции, которые выделяют его среди остальных. Примечательной среди них является опция отката вымогателей, процесс восстановления, который обращает вспять ущерб, причиненный атаками преступников.

Агенты SentinelOne могут быть легко установлены на всех видах конечных точек: машинах Windows или Linux, POS-устройствах, IoT. Процесс установки простой и быстрый; пользователи сообщают, что требуется всего два дня, чтобы запустить агенты на сотнях или тысячах конечных точек в их корпоративных сетях.

Пользовательский интерфейс SentinelOne обеспечивает видимость процессов на каждой из конечных точек, а также удобные инструменты поиска и криминалистического анализа. Эволюция продукта непрерывна – постоянно добавляются новые функции.

5. Sophos

Sophos Intercept X — это быстрое, легкое и компактное решение, которое защищает конечные точки в сети от угроз, которым они подвергаются. Его главное качество заключается в том, что инструмент обеспечивает эффективные механизмы защиты, которые потребляют мало ресурсов на устройствах пользователей.

Intercept X действует как чрезвычайно преданный охранник, что отлично с точки зрения защиты. Но пользователи сообщают, что он может блокировать больше событий, чем должен, это может привести к многочисленным ложным срабатываниям при выявлении угроз.

Инструмент включает в себя централизованную облачную платформу управления, которая предлагает пользователям единое место для управления защитой серверов и конечных точек. Эта платформа упрощает работу системных администраторов, позволяя им легко проверять статус обнаруженных угроз, анализировать доступы к заблокированным URL-адресам. Кроме того, Intercept X имеет богатую функциональность межсетевого экрана, что означает его пользу как антивируса.

6. CrowdStrike

Для малого и среднего бизнеса, который не может позволить себе команду специалистов по IТ-безопасности, комплексное решение CrowdStrike Falcon предлагает низкие затраты на покупку, развертывание и техническое обслуживание.

Несмотря на свою небольшую стоимость, его эффективность не уступает эффективности других решений. Пользователи Falcon Complete подчеркивают его скорость и проактивность, гарантируя, что в тот момент, когда системные администраторы получают уведомление об угрозе, она уже заблокирована и удалена инструментом EDR.

В дополнение к решению EDR Falcon CrowdStrike предлагает управляемую службу обнаружения, поиска и удаления угроз, которая отличается своей скоростью и точностью. Сервис идеально подходит для того, чтобы освободить системный персонал компании для выполнения задач, более тесно связанных с их бизнесом, а не тратить время на борьбу с угрозами, которые аналитики CrowdStrike сами могут вовремя предотвратить.

7. Carbon Black

Многие инструменты безопасности используют механизм обнаружения угроз на основе сигнатур. Этот механизм получает сигнатуру каждой возможной угрозы и ищет ее в базе данных, чтобы идентифицировать и определить, как ее нейтрализовать. Основная проблема этого механизма заключается в том, что при возникновении новой угрозы требуется время для получения ее сигнатуры и для того, чтобы обычные средства обнаружения научились идентифицировать ее.

Во избежание данной проблемы с обнаружением на основе сигнатур, такие решения, как Carbon Black, используют эвристические методы для выявления потенциальных угроз. Пользователи утверждают, что инструмент способен обнаруживать и блокировать многочисленные продвинутые угрозы задолго до того, как их сигнатуры станут доступны. Инструмент криминалистического анализа Carbon Black также высоко ценится пользователями из-за глубины его анализа и уровня детализации в отчетах.

Инструмент VMware идеально подходит для продвинутых групп безопасности, позволяя определить подробные правила для перехвата атак на конечных точках, а также предоставляет другие утилиты для проведения охоты на угрозы в ручном режиме.

8. Cynet 360

Продукт EDR Cynet отличается тем, что использует обманчивые приманки для захвата и нейтрализации угроз. Приманками могут стать файлы, учетные записи пользователей и устройства, которые устанавливаются в сети вокруг наиболее чувствительных областей, привлекая потенциальных злоумышленников и предотвращая их проникновение в сеть.

Пользователи Cynet 360 подчеркивают простоту установки агента на конечные точки, а также хорошо спроектированную консоль, которая выводит на экран детальные результаты. Инструмент заслужил внимания SOC, состоящего из инженеров по вредоносным программам и этических хакеров, которые немедленно вступают в действие, когда инцидент происходит на любом из их клиентов.

Мультитенантная архитектура платформы Cynet подходит для реселлеров, поскольку упрощает поддержку многочисленных клиентов. С другой стороны, пользовательские приложения, отображающие состояние безопасности всей компании на устройствах Android, iOS и Smart TV, облегчают реселлерам возможность предложения установки Cynet 360 своим клиентам.

9. Cytomic

Cytomic от Panda Security предлагает пользователям платформу безопасности, разработанную специально для крупных корпораций, которым необходимо защищать конечные точки в сетях, разбросанных по разным континентам, с различными операционными группами на каждой из них. Это решение дает возможность корпоративному IТ-персоналу получить полное представление о положении дел в области безопасности с центральной точки, в то время как администрирование и ежедневная работа делегируются местным командам в каждой стране, каждая из которых имеет свою собственную административную консоль.

Развертывание агентов безопасности на рабочих станциях и серверах Windows осуществляется без особых проблем, хотя совместимость с Linux не гарантируется для всех дистрибутивов. Служба поиска угроз, предоставляемая непосредственно Panda Security, является ценным дополнением к этому инструменту, поскольку они предлагают команду поддержки, которая всегда доступна, внимательна и готова помочь. Стоимость этого решения является одной из самых низких в ассортименте продуктов, подходящих для корпоративных клиентов.

10. Kaspersky

Инструмент EDR Kaspersky, в первую очередь, направлен на смягчение широкого спектра многоступенчатых атак. Будучи реализованным на той же платформе, что и Kaspersky Anti Targeted Attack (KATA), KEDR может быть объединен с KATA для эффективного обнаружения и реагирования на атаки, нацеленные на инфраструктуру конечных точек сети.

Сложность атак широкого спектра делает невозможной их идентификацию на уровне отдельного сервера или рабочей станции. По этой причине KEDR автоматизирует процессы сбора данных и анализирует подозрительную активность на всех этапах работы с инфраструктурой конечных точек, используя сочетание машинного обучения, данных и человеческого опыта. Параллельно технология System Watcher отслеживает поведение каждого приложения после его запуска на сервере или терминале, чтобы выявить вредоносные паттерны.

KEDR использует единую консоль для детального просмотра и мониторинга всех событий, включая полученные обнаружения и результаты сканирования конечных точек индикаторов компрометации (IoCs). Kaspersky имеет большое количество клиентов в корпоративном сегменте и поддерживает свою сеть безопасности, подпитываемую угрозами, с которыми приходится сталкиваться крупным компаниям.

11. MVISION

С помощью MVISION McAfee предлагает недорогое облачное решение, которое позволяет аналитикам безопасности сосредоточиться на стратегической защите сетей, а не тратить свое время на рутинные задачи администрирования. С помощью технологии расследования угроз, основанной на искусственном интеллекте, MVISION удается сократить время обнаружения и реагирования, определяя приоритетность инцидентов, которые должны быть устранены с наибольшей срочностью.

Инструмент McAfee призван стать помощником для агентов SOC, собирая, обобщая и позволяя визуализировать инфраструктуру конечных точек из нескольких источников. Таким образом, можно уменьшить количество ресурсов, необходимых для SOC. В свою очередь, чтобы упростить установку и снизить затраты на техническое обслуживание, MVISION может быть интегрирован с платформой управления McAfee ePolicy Orchestrator (ePO), будь то локальная или SaaS-платформа.

Пользователи MVISION отмечают значительное снижение затрат – аппаратного и программного обеспечения, энергопотребления центра обработки данных и времени, уделяемого на техническое обслуживание, — что было достигнуто после внедрения инструмента McAfee EDR.

12. Cybereason

Cybereason EDR использует как сигнатурный, так и поведенческий подход для выявления угроз и снижения рисков.

Инструмент может автоматически обнаруживать и блокировать все виды вымогателей, включая атаки без файлов. Вся релевантная информация для каждой атаки сводится в одно интуитивное представление, называемое Malop — сокращение от вредоносной операции. Malop содержит все связанные элементы атаки, включая затронутые машины и пользователей, первопричину, входящие и исходящие сообщения и даже временную шкалу атаки.

С помощью Cybereason EDR оповещения могут быть сопоставлены с платформой MITRE ATT&CK, где аналитики способны распознать нарушение безопасности с первого взгляда. Таким образом, SOC сокращает время, необходимое для сортировки предупреждений, ускоряя определение приоритетов и устранение неполадок. Команды экспертов Cybereason следят за средой пользователя 24×7, активно реагируя на угрозы и расширяя возможности собственной команды безопасности.

Единая платформа мониторинга дает представление обо всех вредоносных действиях на каждой машине и в каждом процессе. Агенты безопасности могут просматривать все дерево процессов с подробной временной шкалой событий и одним щелчком мыши уничтожать процессы, помещать файлы на карантин, удалять механизмы сохранения, предотвращать выполнение файлов и изолировать машины.

13. ESET

ESET Enterprise Inspector работает совместно с платформой ESET Endpoint Protection Platform, предоставляя комплексное решение для защиты от программ-вымогателей, обнаружения продвинутых постоянных угроз, остановки атак без файлов и блокирования угроз нулевого дня. Инструмент использует уникальный механизм обнаружения, основанный на поведении и репутации, который полностью прозрачен для SOCs.

Все правила можно редактировать с помощью XML-файлов, чтобы обеспечить точную настройку.

Решение ESET позволяет разработчикам интегрировать свои решения через API, обеспечивающие доступ к данным для их обнаружения и исправления. Таким образом, люди могут интегрировать такие инструменты, как SIEM и SOAR.

Еще одной выдающейся особенностью Enterprise Inspector является его удаленная возможность осуществления за счет PowerShell, что позволяет инженерам безопасности удаленно проверять и настраивать конечные точки.

Заключение

Оставляя в стороне возможные различия в затратах, производительности обнаружения или дополнительных функциях, все инструменты, упомянутые в этой статье, отлично выполняют задачи защиты инфраструктуры конечных точек сети. Важно выбрать наиболее подходящий инструмент для нужд своей компании, но еще важнее действовать без промедления, осознавая угрозы, которым подвергаются конечные точки сети, и защитить их с помощью инструментов EDR.