как объединить ip адреса

Твой Сетевичок

Все о локальных сетях и сетевом оборудовании

Как сделать несколько ip адресов на одном компьютере?

Вопрос, как настроить два ip адреса на одной сетевой карте, актуален как для опытных пользователей рунета, так и для новичков. Ведь при создании локальной сети зачастую необходимо реализовать несколько ip адресов на одном компьютере, при этом установка дополнительного сетевого интерфейса далеко не всегда станет оптимальным решением. Поэтому здесь мы разберем, как настроить два ip адреса на одной сетевой карте windows 7, и с какими проблемами может столкнуться начинающий «юзер» при решении данной задачи.

Разные ip на одном компьютере: как настроить?

Перед тем, как приступать к настройкам сетевой карты, необходимо точно определить какие «ip адреса» и «маски подсети» будут использоваться на данном компьютере (так как в дальнейшем они будут «Статистическими»).

Итак, за основу примера возьмём первый ip адрес 192.168.10.2/24 (соответственно, его маска подсети 255.255.255.0) и второй ip адрес 193.168.10.2./24 с такой же маской подсети — 255.255.255.0.

Для настройки первого IP-адреса:

Настройка второго IP адреса на одной сетевой карте

Чтобы настроить второй ip адрес на одной сетевой карте windows 7:

На этом сеть с двумя подсетями настроена: можно проверить так ли это на самом деле. Для этого в командной строке введите «ipconfig/all» и в графе «IP адрес» проверьте, соответствуют ли реальные адреса тем, которые вы установили в настройках.

Объединение двух локальных сетей через VDS

Несколько офисов можно объединить в одну сеть – это позволяет обеспечить расширенный доступ к информационным ресурсам одной организации. Целью такого слияния обычно служит использование единой офисной АТС, обеспечение доступа к ресурсам компании из различных локаций, удаленный доступ к другим ПК и многое другое.

О том, как все это можно организовать через VDS, мы поговорим в сегодняшней статье.

Как происходит объединение сетей

Первое, что может прийти в голову перед связкой двух мест, – это приобрести персональную линию между двумя точками. Ранее такой способ мог пройти, но сейчас есть более выгодные решения.

Например, использование виртуальной частной сети, которая именуется VPN. Это набор технологий, которые позволяют провести несколько сетевых соединений. В зависимости от используемого протокола, VPN разрешает организовать объединение различных типов сетей. С помощью VPN осуществляется соединение нескольких сетей в офисах и прочих учреждениях.

Далее мы рассмотрим, как выполнить такую связь на VDS-сервере с использованием PPTP.

Объединяем локальные сети через VDS и PPTP

Мы выяснили, что при слиянии сетей в силу вступает технология VPN, но что же такое PPTP? Это один из первых протоколов, который использовался в VPN еще на ОС Windows 95. Он работает во многих организациях и по сей день. PPTP наиболее простой в настройке и быстрый протокол.

Нельзя не упомянуть и его минусы: PPTP уязвим. Его стандартные методы аутентификации небезопасны, в связи с чем часто взламываются злоумышленниками. Альтернативой этому протоколу могут выступать L2TP, IPSec или OpenVPN – они хорошо защищены и используются многими разработчиками. Однако в данной статье мы не будем на них останавливаться, а рассмотрим лишь подключение через PPTP.

Настройка и подключение PPTP

Для примера мы будем использовать VDS на хостинге Timeweb.

Подключение к консоли реализуем через программу PuTTY, которая предназначена для удаленного доступа к серверу. С помощью нее можно удобно копировать и вставлять команды в консоль. Давайте посмотрим, как с ней работать.

Переходим по ссылке и загружаем на рабочий стол PuTTY. Далее запускаем программу и в разделе «Session» вводим IP-адрес хостинга, указываем порт 22 и выбираем SSH-соединение. Последним действием кликаем по кнопке «Open».

В результате перед нами отобразится консольное окно – в нем пока что требуется только авторизоваться. Вводим логин и пароль от своего VDS и следуем далее.

Теперь все последующие команды, которые нам нужно использовать для объединения сетей, можно скопировать и вставить в консоль простым кликом правой кнопки мыши.

Можно переходить к установке протокола. Первым делом ставим PPTP на сервер, для этого вводим:

Эта и последующие команды актуальны для дистрибутивов Ubuntu.

В результате установки не должно возникнуть никаких ошибочных строчек. Если такое произойдет, то стоит использовать команду снова – после этого ошибки чаще всего исчезают.

Далее открываем файл для редактирования:

При открытии файла перед нами отобразится новое окно. В нем мы будем выполнять последующее редактирование строк.

Указываем диапазон выдаваемых IP-адресов, для этого изменяем строчки localip (IP-адрес вашего сервера) и remoteip (адреса клиентов). Для примера я использую значения:

После этого сохраняем внесенные изменения с помощью комбинации клавиш «CTRL+O» и выходим из файла «CTRL+X». Следующим шагом открываем chap-secrets и добавляем в него клиентов. Пример:

Первая буква – это наши сети, password – придуманный пароль, содержащий не более 63 символов, IP – адреса клиентов.

Сохраняем изменения и перезагружаемся:

Далее переходим в nano /etc/sysctl.conf и добавляем:

Завершаем действия строчкой:

На этом настройка завершена. Далее мы поговорим о подключении Микротика.

Установка MikroTik

Следующая инструкция будет приведена на примере последней версии роутера MikroTik, поэтому вы можете спокойно скачивать самую свежую прошивку.

Далее в строчке «Connect To» прописываем адрес для соединения, указываем имя и пароль, в завершение кликаем по кнопке «Apply».

После этого произойдет подключение по адресу 17.255.0.1, который мы указали ранее.

Аналогичным образом подключаем MikroTik к другой сети, он будет соединяться с 17.255.0.15 и другими IP.

Iptables

С Микротиком мы разобрались, но подключиться к нему по VPN мы пока не можем.

Прописываем строчки кода:

Перезапускаем сервер, чтобы изменения вступили в силу:

Сохраняем установленные выше настройки, чтобы они не сбросились при следующем запуске (актуально для Ubuntu, на других дистрибутивах пути могут отличаться):

Внесем их в автозагрузку:

Теперь подключение должно работать корректно. При необходимости можно перезагрузить сервер с помощью команды reboot.

Следующим этапом нам нужно настроить mtu, для этого открываем nano /etc/ppp/pptpd-options и прописываем:

Также указываем маршруты для пользователей:

Чтобы они не исчезли после повторного запуска, открываем файл nano /etc/ppp/ip-up и прописываем в него следующее:

Осталось перезагрузить сервер, после чего при повторном подключении под определенного пользователя будет автоматически добавляться новый маршрут.

MikroTik Routes

Последним этапом нам нужно сделать так, чтобы две сети были видимы друг для друга.

Для адресанта A:

Для адресанта B:

После этого будет осуществлено объединение двух сетей. Рекомендуем провести тестирование скорости соединения, чтобы убедиться в том, что все настройки были проведены корректно.

На этом статья заканчивается. Надеюсь, что у вас не осталось никаких вопросов. Спасибо за внимание!

Объединяем свои устройства через интернет в одну сеть (VPN для самых маленьких, в картинках)

Подобных обзоров «как создать свой VPN» крайне много, но я так и не нашёл простого решения для новичка, с поддержкой создания полноценной локальной сети между двух и более клиентов с серым IP, находящимися за NAT.

Данное руководство я отношу к уровню подготовки «user+»: пользователь должен но не обязан знать что хочет получить, уверенно держит в руке мышь и видел командную строку в фильмах про хакеров.

Хочу обратить внимание начинающих хакеров: если вы взломаете пентагон с данного IP, скорее всего, ваш провайдер (Amazon в данном случае) сдаст вас «с потрохами» и от суровых людей с паяльником в руках спасения не будет.

Ежемесячный платёж 350 рублей, но вы можете сэкономить и не покупать выделенный IP у своего провайдера.

Собственно проходим по ссылке и регистрируемся lightsail.aws.amazon.com

Номер телефона и банковскую карту указываем свою, может придётся пройти проверку по телефону (звонит робот), мне не пришлось.

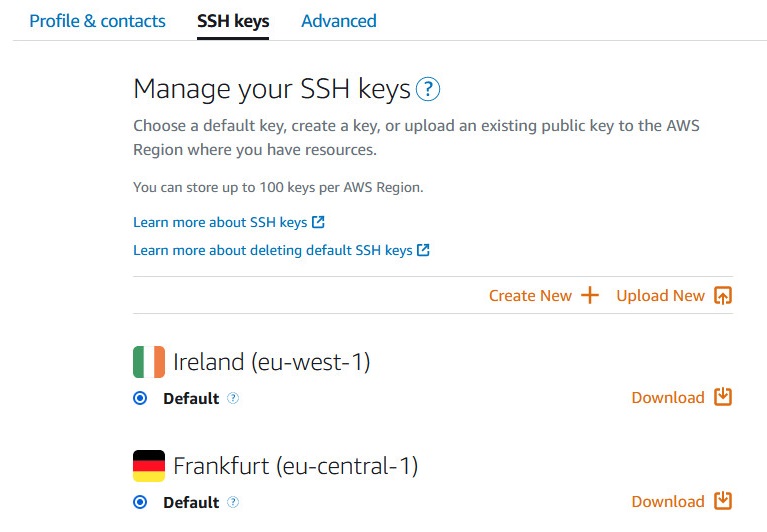

(дополнительно) для доступа по SSH нужно получить отдельный ключ

Получив IP4 адрес, сразу закрепляем его за нашим виртуальным сервером.

Здесь важный момент (его можно сделать как до настройки сервера, так и позже). Рядом с кнопкой вызова терминала (выделена синим квадратом) нажимаем 3 точки, выбираем Manage затем Networking.

Открываем входящие порты для нашего сервера, добавлю только что 2012 выбран для shadowsocks.

Запускаем терминал и обновляем систему и устанавливаем пакеты (копируем построчно, нажимая enter и отвечая «y«).

Я не осилил текстовый редактор vi, поэтому установим более простой вариант 🙂

Сохраняем и выходим ctrl+x, на вопрос о сохранении отвечаем «y«.

Перезагружаем сервер: пишем в консоли reboot и нажимаем enter.

Скачиваем SoftEther VPN Client для Windows www.softether.org, устанавливаем оба приложения из списка во время установки.

После установки запускаем SoftEther VPN Server Manager.

В главном окне нажимаем «Encryption and Network» Выбираем шифрование для VPN подключений и скачиваем сертификат

На этом настройка сервера полностью завершена, я рекомендую ещё раз перезагрузить свой удаленный сервер.

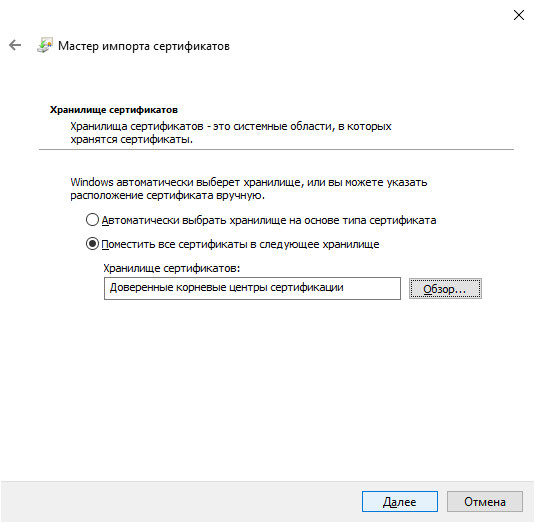

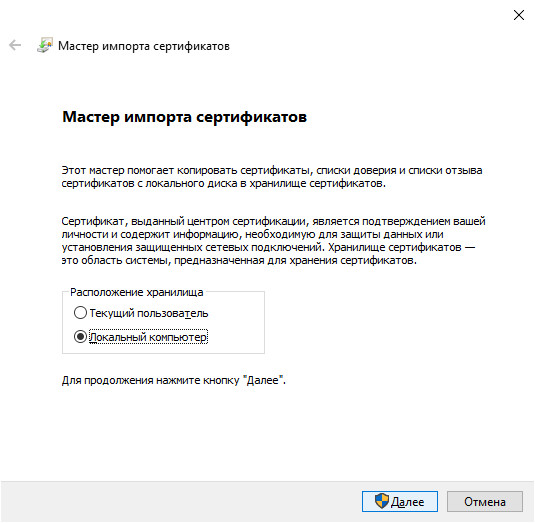

Устанавливаем сертификат, сертификат нужен на всех устройствах для подключения VPN (Windows: только в «локальный компьютер», по другому не работает SSTP VPN).

Создаём подключение SSTP VPN (Пуск\Параметры\Сеть и Интернет\VPN).

Панель управления\Все элементы панели управления\Сетевые подключения

Внимание: утечка DNS

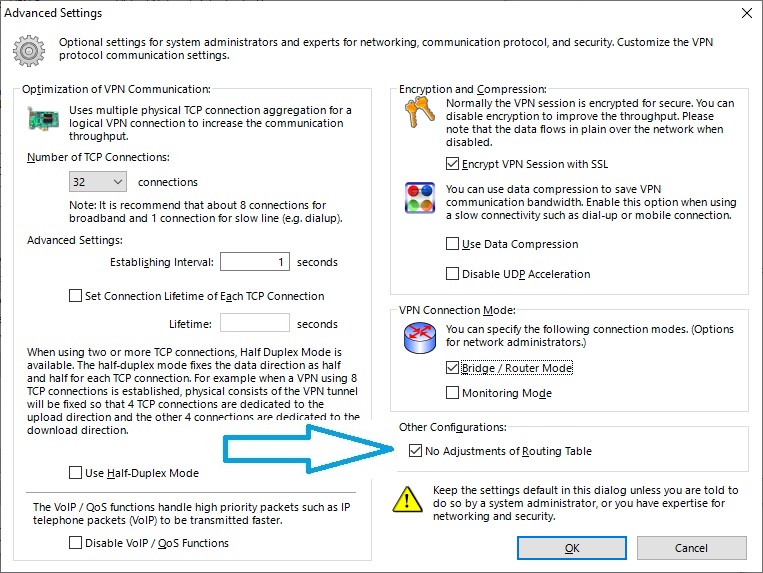

Или SSL VPN (запускаем SoftEther VPN Client Manager).

Внимание: утечка DNS

Теперь, разные ПК подключённые к вашему VPN серверу, будут находится в одной сети.

Если вам нужен полный доступ между домашней подсетью и подсетью рабочего компьютера, вам понадобиться на рабочий и домашний компьютер установить SoftEther VPN Bridge.

SoftEther VPN Bridge

Бонус (shadowsocks)

Не всегда нужен полноценный VPN, иногда просто хочется безопасно посмотреть котиков в браузере. Для Windows скачиваем https://github.com/shadowsocks/shadowsocks-windows/releases

В браузере Firefox скачиваем расширение FoxyProxy (так же и на Android), настройка: SOCKS5/127.0.0.1/1080

Для Android https://play.google.com/store/apps/details?id=com.github.shadowsocks выбираем только прокси (тогда не будет подниматься VPN канал).

Объединить две локальные сети в одну через интернет?

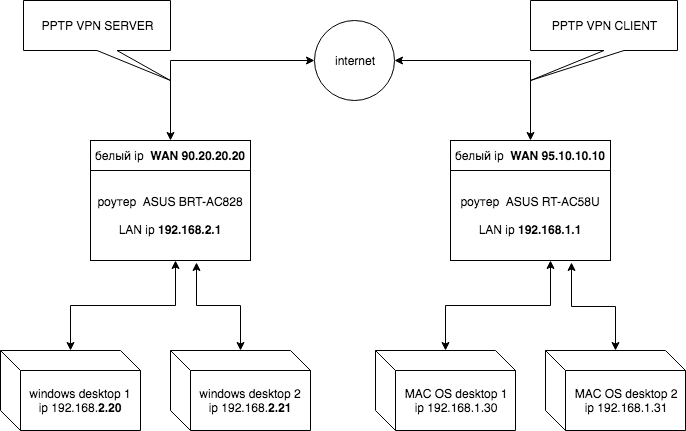

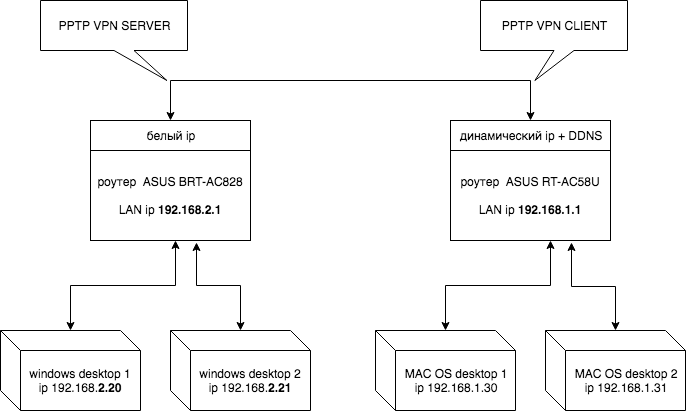

Есть две сети локальные и у каждо выход в интернет.

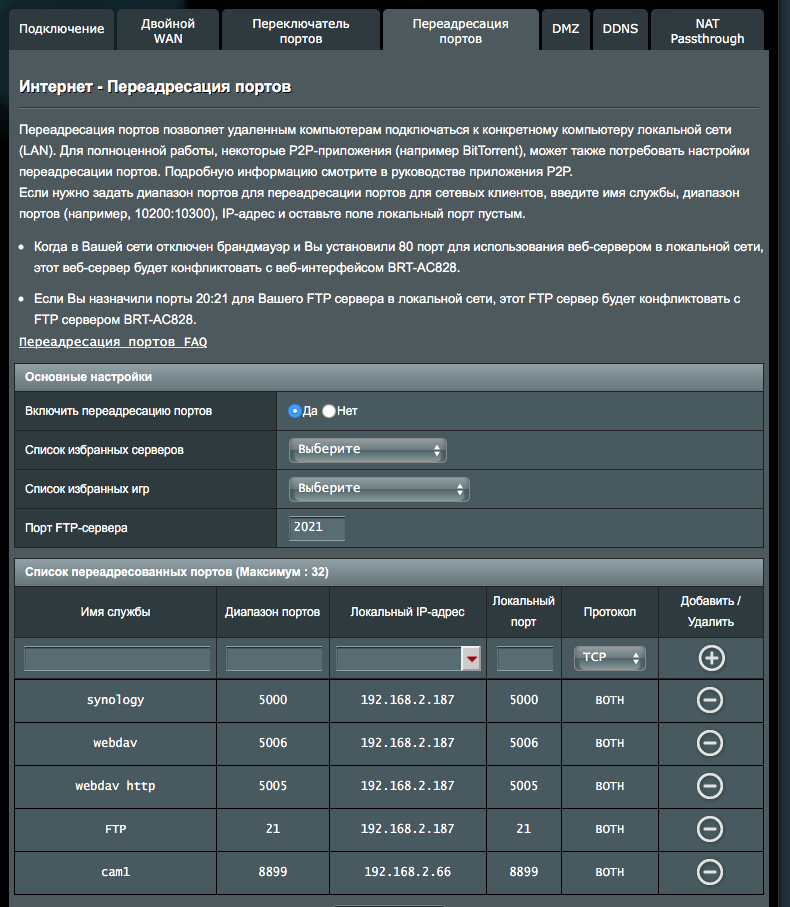

Дмитрий, Да я вроде бы знаю что такое маршрутизация (или я всё же не понял), у меня некоторые порты из wan маршрутизируются на LAN IP, но причем тут VPN? То есть мне, что нужно для всех служб что мне нужны делать маршутизацию портов и откуда и куда не понятно?

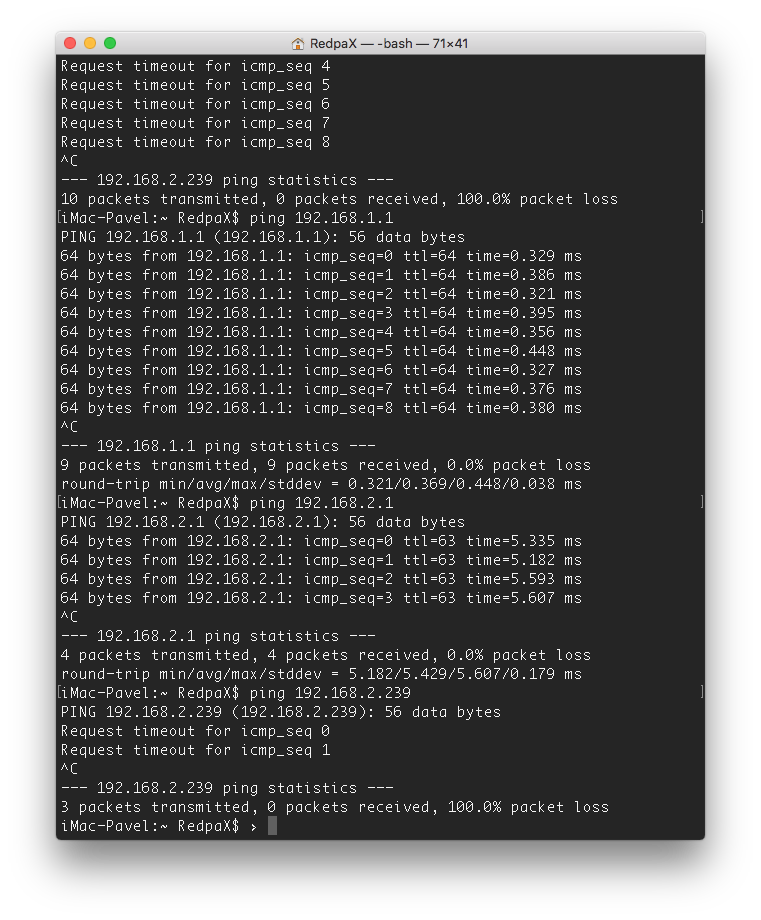

Сейчас VPN соединение есть но при попытки открыть smb://192.168.2.21 с MAC OS desktop 1

ip 192.168.1.30 пишет, что подключения нет.

Дмитрий, Я думаю такого функционала у меня в роутере нет.

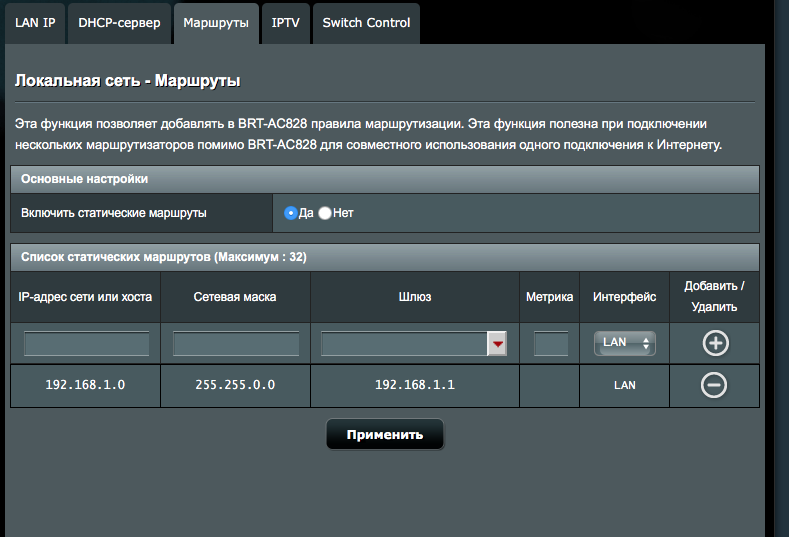

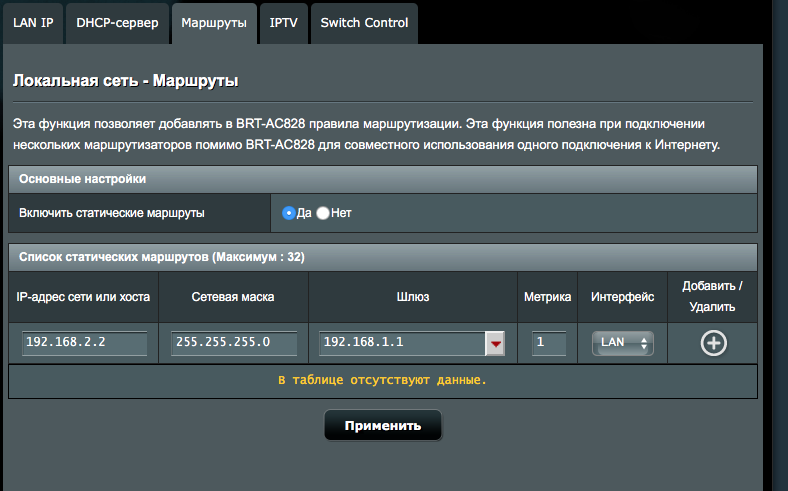

Дмитрий, Вроде бы тогда должно быть так?

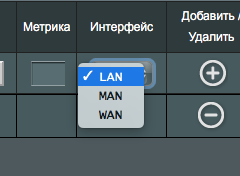

Дмитрий, да, шлюзом установил адрес роутера клиента VPN, а интерфэйсы только такой выбор:

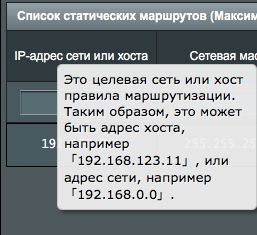

Я только не до конца понимаю, что писать в поле «IP-адрес сети или хоста«:

айпишник роутера ВПН сервера? Может сеть 192.168.2.0 ведь это сеть роутера ВПН сервера?

Любой VPN поднимаете на роутере, или внешнем сервере.

Я сделал первый вариант. Вот с маршрутами не понятно. Мне каждый порт нужно маршрутизировать? Допустим мне нужен порт 24267.

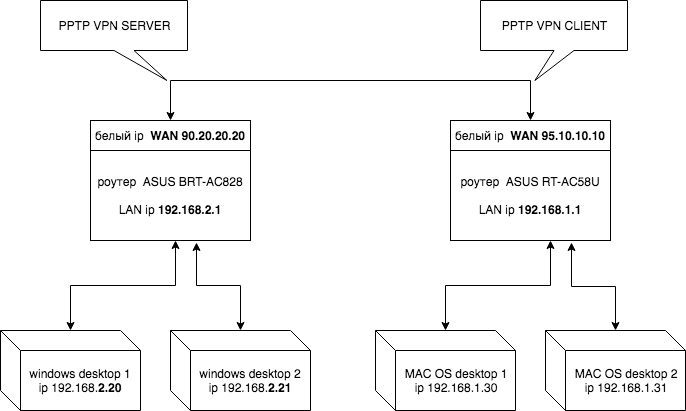

внешний ip у меня вида 92.80.20.1 в одной сети и 90.150.200.180 в другой. В LAN уще 192.168.2.1 в одной сети и 192.168.1.1 в другой. Маршрут откуда куда прописывать?

Мне каждый порт нужно маршрутизировать?

Нет, маршрутизируются пакеты.

Маршрут это схема прохождения пакета до нужного адреса.

А порт это просто идентификатор, вот когда пакет дойдет до нужного компьютера, тот посмотрит какой там порт.

АртемЪ, VPN на роутере у которого внешний 92.80.20.1 а внутрений 192.168.2.1

Маршрут на роутере с ВПН сервером

На первом роутере прописывается статик роут: route add 192.168.2.0 mask 255.255.255.0 gateway 10.8.0.2

На втором, аналогично, но наоборот )): route add 192.168.1.0 mask 255.255.255.0 gateway 10.8.0.1

Команды могут незначительно отличаться в зависимости от софта, скорее всего у Вас вообще будет графическая админка, а там что-то вроде «сеть», «маска», и «шлюз», в примере это соответствует первому, второму и третьему значению.

При условии, что все компьютеры в сетях имеют шлюз по умолчанию == внутреннему айпи своего роутера (х.х.1.1/х.х.2.1.), все должно заработать сразу после добавления роутов.

а вот если такая сеть то как прописать? ТОСТЕР на даёт мне больше возможности оставлять комментарии. лимит на день исчерпан.

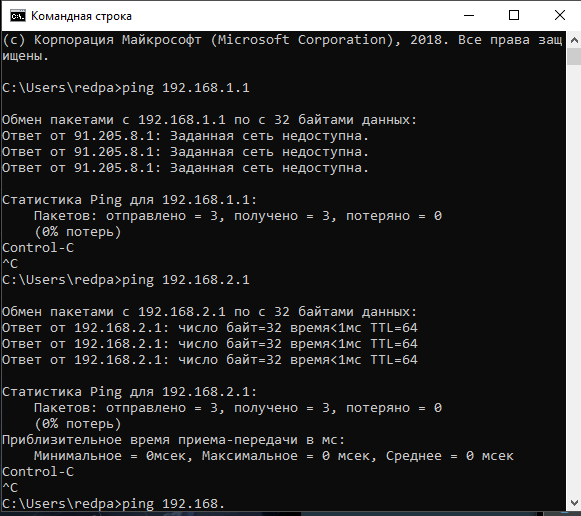

адреса роутеров пингуются без прописки маршрутов но только с MAC, и ПК в сети не пингуются:

На windows ещё хуже сеть 192.168.1.1 вообще не видна:

Вин параметры адаптера выдает по команде ipconfig (выполнять из cmd).

Возможно стоит обновить прошивки на роутерах.

Как-то «неоднозначно» у Вас все работает.