как обойти блокировку ip адреса

Как обойти бан по IP?

На всех качественных сайтах есть определенные правила их использования, о которых нередко забывают посетители.

Как обойти бан по IP? Если вас заблокировали на каком-нибудь сайте по сетевому адресу, проще всего войти на него в любом кафе с Wi-Fi или зайдя к своему другу в гости.

Такой способ подойдет, если нужно один-два раза посетить ресурс. Если же вам постоянно нужно использовать сайт, придется менять свой IP.

Что делать, если заблокировали по IP?

Для посещения сайтов, на которых вы получили бан, достаточно воспользоваться онлайн анонимайзерами. Они подменят ваш сетевой адрес, и вы легко войдете на нужный сайт.

Таких систем довольно много и о них мы подробно рассказывали в статье Как зайти через другой IP.

Перед тем как переходить на сайт, почистите cookies файлы и лучше не пытайтесь входить в свой старый профиль, иначе вас могут вычислить.

Чтобы продемонстрировать, как всё это работает, давайте попробуем воспользоваться прокси с помощью Hideme. Первым делом узнаем, какой сейчас сетевой адрес нам выдан (как узнать свой ip адрес):

Это пригодится нам для проверки. Теперь отправляемся на Hideme и на главной странице выбираем «Анонимайзер», после чего указываем адрес сайта:

Мы специально указали адрес сайта, на котором показывается IP адрес. Теперь можно убедиться, что он изменился:

Всё очень просто, но обход бана по IP гораздо лучше делать, через специальную программу. Её вы также найдете на Hideme.

Попробовать можно бесплатно, но потом придется платить по 11 рублей в день, чтобы получать 74 сервера из 35 стран (самый дешевый тариф). Проще говоря, вы сможете зайти через любую страну и не только на сайт.

Программы для замены IP адреса пригодятся и любителям онлайн игр, которых забанили. Устанавливайте софт, меняйте сетевой адрес и создавайте новые аккаунты.

Если денег у вас нет, и вы готовы потратить время на поиски серверов, а также работать со сниженной скоростью, можете воспользоваться GatherProxy Scraper.

Эта программа помогает работать с прокси, но большинство бесплатных прокси работают медленно и не долго, поэтому лучше сразу найти деньги на платные услуги.

Обойти бан по IP не так сложно, достаточно подменить адрес, а для этого есть много разных способов. А вообще, лучше сначала изучать правила разных сайтов и игровых серверов, чтобы потом не появлялось проблем.

Автономный способ обхода DPI и эффективный способ обхода блокировок сайтов по IP-адресу

Провайдеры Российской Федерации, в большинстве своем, применяют системы глубокого анализа трафика (DPI, Deep Packet Inspection) для блокировки сайтов, внесенных в реестр запрещенных. Не существует единого стандарта на DPI, есть большое количество реализации от разных поставщиков DPI-решений, отличающихся по типу подключения и типу работы.

Существует два распространенных типа подключения DPI: пассивный и активный.

Пассивный DPI

Пассивный DPI — DPI, подключенный в провайдерскую сеть параллельно (не в разрез) либо через пассивный оптический сплиттер, либо с использованием зеркалирования исходящего от пользователей трафика. Такое подключение не замедляет скорость работы сети провайдера в случае недостаточной производительности DPI, из-за чего применяется у крупных провайдеров. DPI с таким типом подключения технически может только выявлять попытку запроса запрещенного контента, но не пресекать ее. Чтобы обойти это ограничение и заблокировать доступ на запрещенный сайт, DPI отправляет пользователю, запрашивающему заблокированный URL, специально сформированный HTTP-пакет с перенаправлением на страницу-заглушку провайдера, словно такой ответ прислал сам запрашиваемый ресурс (подделывается IP-адрес отправителя и TCP sequence). Из-за того, что DPI физически расположен ближе к пользователю, чем запрашиваемый сайт, подделанный ответ доходит до устройства пользователя быстрее, чем настоящий ответ от сайта.

Выявляем и блокируем пакеты пассивного DPI

Поддельные пакеты, формируемые DPI, легко обнаружить анализатором трафика, например, Wireshark.

Пробуем зайти на заблокированный сайт:

Мы видим, что сначала приходит пакет от DPI, с HTTP-перенаправлением кодом 302, а затем настоящий ответ от сайта. Ответ от сайта расценивается как ретрансмиссия и отбрасывается операционной системой. Браузер переходит по ссылке, указанной в ответе DPI, и мы видим страницу блокировки.

Рассмотрим пакет от DPI подробнее:

В ответе DPI не устанавливается флаг «Don’t Fragment», и в поле Identification указано 1. Серверы в интернете обычно устанавливают бит «Don’t Fragment», и пакеты без этого бита встречаются нечасто. Мы можем использовать это в качестве отличительной особенности пакетов от DPI, вместе с тем фактом, что такие пакеты всегда содержат HTTP-перенаправление кодом 302, и написать правило iptables, блокирующее их:

Что это такое? Модуль u32 iptables позволяет выполнять битовые операции и операции сравнения над 4-байтовыми данными в пакете. По смещению 0x4 хранится 2-байтное поле Indentification, сразу за ним идут 1-байтные поля Flags и Fragment Offset.

Начиная со смещения 0x60 расположен домен перенаправления (HTTP-заголовок Location).

Если Identification = 1, Flags = 0, Fragment Offset = 0, 0x60 = «warn», 0x64 = «ing.», 0x68 = «rt.ru», то отбрасываем пакет, и получаем настоящий ответ от сайта.

В случае с HTTPS-сайтами, DPI присылает TCP Reset-пакет, тоже с Identification = 1 и Flags = 0.

Активный DPI

Активный DPI — DPI, подключенный в сеть провайдера привычным образом, как и любое другое сетевое устройство. Провайдер настраивает маршрутизацию так, чтобы DPI получал трафик от пользователей к заблокированным IP-адресам или доменам, а DPI уже принимает решение о пропуске или блокировке трафика. Активный DPI может проверять как исходящий, так и входящий трафик, однако, если провайдер применяет DPI только для блокирования сайтов из реестра, чаще всего его настраивают на проверку только исходящего трафика.

Системы DPI разработаны таким образом, чтобы обрабатывать трафик с максимально возможной скоростью, исследуя только самые популярные и игнорируя нетипичные запросы, даже если они полностью соответствуют стандарту.

Изучаем стандарт HTTP

Типичные HTTP-запросы в упрощенном виде выглядят следующим образом:

Запрос начинается с HTTP-метода, затем следует один пробел, после него указывается путь, затем еще один пробел, и заканчивается строка протоколом и переносом строки CRLF.

Заголовки начинаются с большой буквы, после двоеточия ставится символ пробела.

Давайте заглянем в последнюю версию стандарта HTTP/1.1 от 2014 года. Согласно RFC 7230, HTTP-заголовки не зависят от регистра символов, а после двоеточия может стоять произвольное количество пробелов (или не быть их вовсе).

OWS — опциональный один или несколько символов пробела или табуляции, SP — одинарный символ пробела, HTAB — табуляция, CRLF — перенос строки и возврат каретки (\r\n).

Это значит, что запрос ниже полностью соответствует стандарту, его должны принять многие веб-серверы, придерживающиеся стандарта:

На деле же, многие веб-серверы не любят символ табуляции в качестве разделителя, хотя подавляющее большинство серверов нормально обрабатывает и отсутствие пробелов между двоеточием в заголовках, и множество пробелов.

Старый стандарт, RFC 2616, рекомендует снисходительно парсить запросы и ответы сломанных веб-северов и клиентов, и корректно обрабатывать произвольное количество пробелов в самой первой строке HTTP-запросов и ответов в тех местах, где требуется только один:

Clients SHOULD be tolerant in parsing the Status-Line and servers tolerant when parsing the Request-Line. In particular, they SHOULD accept any amount of SP or HT characters between fields, even though only a single SP is required.

Этой рекомендации придерживаются далеко не все веб-серверы. Из-за двух пробелов между методом и путем ломаются некоторые сайты.

Спускаемся на уровень TCP

Соединение TCP начинается с SYN-запроса и SYN/ACK-ответа. В запросе клиент, среди прочей информации, указывает размер TCP-окна (TCP Window Size) — количество байт, которые он готов принимать без подтверждения передачи. Сервер тоже указывает это значение. В интернете используется значение MTU 1500, что позволяет отправить до 1460 байтов данных в одном TCP-пакете.

Если сервер указывает размер TCP-окна менее 1460, клиент отправит в первом пакете данных столько, сколько указано в этом параметре.

Если сервер пришлет TCP Window Size = 2 в SYN/ACK-пакете (или мы его изменим на это значение на стороне клиента), то браузер отправит HTTP-запрос двумя пакетами:

Используем особенности HTTP и TCP для обхода активного DPI

Многие решения DPI ожидают заголовки только в стандартном виде.

Для блокировки сайтов по домену или URI, они ищут строку «Host: » в теле запроса. Стоит заменить заголовок «Host» на «hoSt» или убрать пробел после двоеточия, и перед вами открывается запрошенный сайт.

Не все DPI можно обмануть таким простым трюком. DPI некоторых провайдеров корректно анализируют HTTP-заголовки в соответствии со стандартом, но не умеют собирать TCP-поток из нескольких пакетов. Для таких DPI подойдет «фрагментирование» пакета, путем искусственного уменьшения TCP Window Size.

В настоящий момент, в РФ DPI устанавливают и у конечных провайдеров, и на каналах транзитного трафика. Бывают случаи, когда одним способом можно обойти DPI вашего провайдера, но вы видите заглушку транзитного провайдера. В таких случаях нужно комбинировать все доступные способы.

Программа для обхода DPI

Я написал программу для обхода DPI под Windows: GoodbyeDPI.

Она умеет блокировать пакеты с перенаправлением от пассивного DPI, заменять Host на hoSt, удалять пробел между двоеточием и значением хоста в заголовке Host, «фрагментировать» HTTP и HTTPS-пакеты (устанавливать TCP Window Size), и добавлять дополнительный пробел между HTTP-методом и путем.

Преимущество этого метода обхода в том, что он полностью автономный: нет внешних серверов, которые могут заблокировать.

Эффективное проксирование для обхода блокировок по IP

В случае блокировок по IP-адресу, провайдеры фильтруют только исходящие запросы на IP-адреса из реестра, но не входящие пакеты с этих адресов.

Программа ReQrypt работает как эффективный прокси-сервер: исходящие от клиента пакеты отправляются на сервер ReQrypt в зашифрованном виде, сервер ReQrypt пересылает их серверу назначения с подменой исходящего IP-адреса на клиентский, сервер назначения отвечает клиенту напрямую, минуя ReQrypt.

Если наш компьютер находится за NAT, мы не можем просто отправить запрос на сервер ReQrypt и ожидать ответа от сайта. Ответ не дойдет, т.к. в таблице NAT не создана запись для этого IP-адреса.

Для «пробива» NAT, ReQrypt отправляет первый пакет в TCP-соединении напрямую сайту, но с TTL = 3. Он добавляет запись в NAT-таблицу роутера, но не доходит до сайта назначения.

Долгое время разработка была заморожена из-за того, что автор не мог найти сервер с возможностью спуфинга. Спуфинг IP-адресов часто используется для амплификации атак через DNS, NNTP и другие протоколы, из-за чего он запрещен у подавляющего большинства провайдеров. Но сервер все-таки был найден, хоть и не самый удачный. Разработка продолжается.

Заключение и TL;DR

GoodbyeDPI — программа под Windows, позволяющая обходить пассивные и активные DPI. Просто скачайте и запустите ее, и заблокированные сайты станут снова доступны.

Для Linux есть аналогичная программа — zapret.

Используйте кроссплатформенную программу ReQrypt, если ваш провайдер блокирует сайты по IP-адресу.

Определить тип блокировки сайтов можно программой Blockcheck. Если в тестах DPI вы видите, что сайты открываются, или видите строку «обнаружен пассивный DPI», то GoodbyeDPI вам поможет. Если нет, используйте ReQrypt.

Дополнительная полезная информация есть здесь и здесь.

Способы обхода блокировки сайтов!

Всем привет, с каждым днем, различные государства, ограничивают доступ к сайтам которыми мы привыкли пользоваться. Правительство утверждает, что защищает нас от чего либо, но нам то не легче от этого. Сегодня я расскажу о все известных на данный момент способах обхода блокировки сайтов.

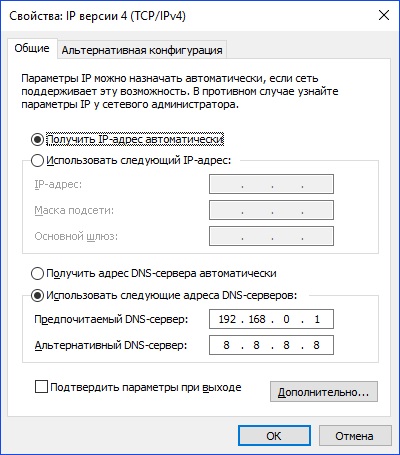

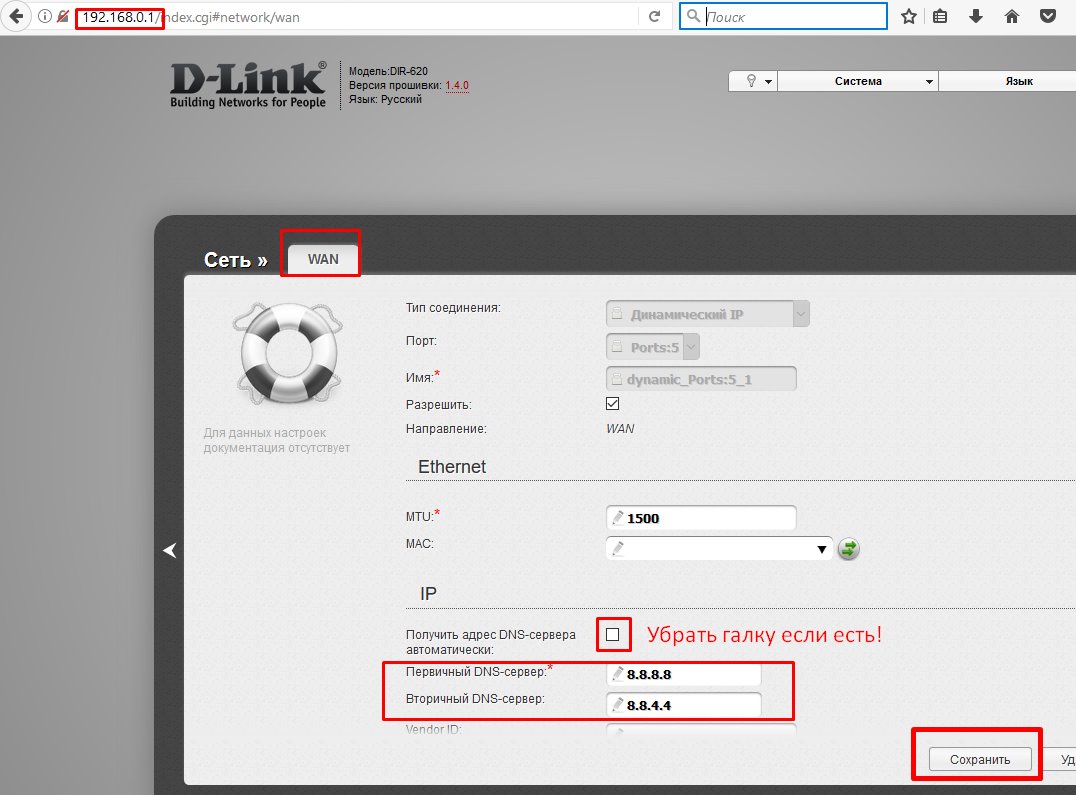

Изменение DNS серверов

Самый просто способ обхода большинства блокировок это изменение серверов DNS. Провайдеры чаше всего блокируют различные сайты на уровне DNS серверов. DNS сервера преобразовывают IP адрес сайта в URL с помощью которого сайт и открывается. Если заблокировать IP адрес сайта на уровне DNS сервера, то IP не будет превращаться в URL (адрес сайта) и таким образом доступ будет ограничен.

Хочу отметить не у всех провайдеров пройдет такой фокус, некоторые провайдеры не позволяют менять ДНС сервера. Но на это есть другой выход.

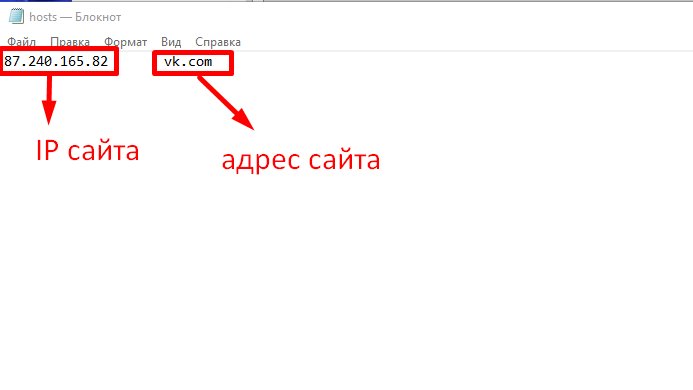

Разблокируем доступ к сайту через файл HOSTS

Таким образом компьютер не будет подключатся к любым сторонним DNS серверам, а будет брать информацию из вашего файла хостс. Это можно сказать ваш личный DNS сервер. А так как блокировка сайтов чаще всего проходит на уровне DNS серверов, то вы сами будете регулировать эти параметры и получать доступ к любым нужным для вас сайтам!

Но случается так, что провайдеры блокируют полный доступ к сайтам и изменение DNS, и файла хостс не помогает. Тогда есть другие варианты обхода блокировки сайтов.

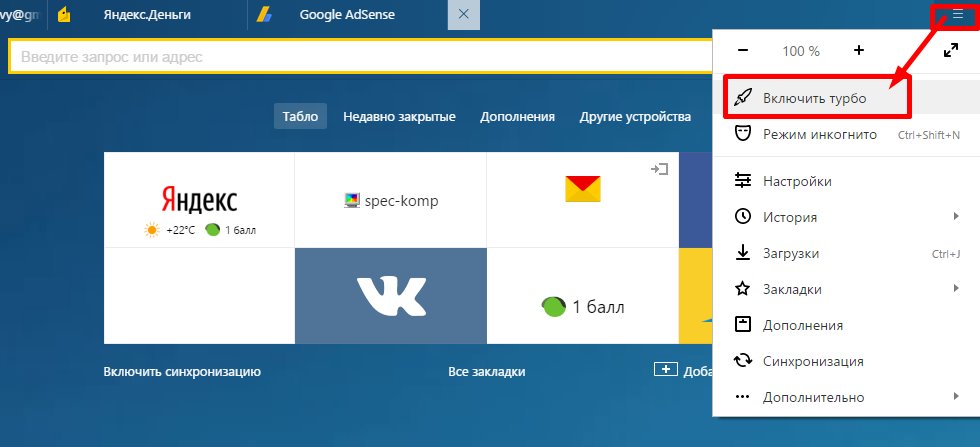

Использование браузеров с турбо режимом или встроенным VPN

Для этого можно использовать множество браузеров, но я расскажу только о двух: Opera и Яндекс Браузере. В браузере Opera вы можете использовать турбо режим, включатся в настройках или использовать встроенный в браузер VPN сервис. Включить его можно так:

После это браузер будет работать в режиме VPN и вы сможете получить доступ к любым сайтам.

В яндекс браузере нужно активировать турбо режим:

Этот режим также получить доступ к заблокированным сайтам.

Использование плагинов к браузерам

В браузер можно установить плагины: friGate, ZenMate, Browsec или Data Saver. Данные плагины работают по принципу VPN но только для браузера. Эти плагины легко могут открыть доступ к заблокированным сайтам, это самый легкий способ обхода блокировки. За VPN я расскажу ниже.

Использование VPN сервисов

Использование Tor браузера

Данная технология предотвращает возможность внешнему наблюдателю вашего интернет-соединения узнать какие веб-сайты вы посещаете, предотвращает возможность сайтам узнать ваше физическое местоположение, а также позволяет получить доступ к заблокированным веб-ресурсам.

Но у Tor есть недостаток это низкая скорость подключения. Браузер можно использовать абсолютно бесплатно и без ограничений. О нем я более подробно рассказывал тут.

Более подробно о обходе блокировки сайтов я расскажу в своем видео:

Анонимайзеры

Что бы заходить на любы сайты можно использовать специальные сервисы анонимайзеры, они изменяют URL адрес нужного вам сайта, таким образом можно получить доступ к любому сайту. Лучшие и известные мне анонимайзеры это: Хамелион и noblockme.ru, остальные можете загуглить сами. Просто заходите на сайте анонимайзер и в строке пишете нужный вам сайт, он откроется в анонимном режиме.

Надеюсь, вам поможет обойти блокировку сайтов, один из способов описанных выше. если вы знаете еще какие либо методы, пишите их в комментариях и я добавлю этот метод в статью!

Что использовать для обхода блокировок: 7 VPN-сервисов

Если браузер не открывает нужный сайт и пишет «не могу подключиться к серверу», поможет VPN.

VPN — это технология, которая «маскирует» ваше путешествие по интернету и для провайдера, и для владельца заблокированного сайта.

Провайдер видит, что вы подключаетесь не к запрещенному в России сайту, а выходите, например, в Европу. Владельцу сайта кажется, что к нему пришел пользователь не из России, а из европейской страны — и открывает доступ к запрещенному для россиян сайту.

Технология VPN решает две проблемы:

Так как сервис создает виртуальные подключения, то интернет через VPN работает медленнее: нужно дождаться, пока сигнал через нескольких посредников дойдет до основного сервера, затем тот «постучится» на нужный сайт, а потом сигнал опять же через посредников вернется к вам на устройство. Скорость зависит от вашего местоположения: бывает так, что на одном конце города все работает замечательно, а на другом — тормозит и виснет.

Еще один минус — надежность VPN-сервиса. Бывает, что вы подключаетесь к VPN, работаете на нужном сайте, а в это время серверы VPN перестают отвечать. В таком случае при обновлении страницы устройство пытается подключиться к сайтам напрямую — естественно, заблокированные сайты не открываются.

VPN не гарантирует безопасность

Подключаясь к VPN, вы открываете весь свой трафик владельцу VPN-сервиса — и как он им распорядится, неизвестно. Наступают те же риски, что с подключением к уличному вайфаю: легко потерять свои логины и пароли, отправиться на поддельный сайт или скачать вирус.

Поэтому советую не подключаться к бесплатным VPN, а еще лучше — пользоваться корпоративным сервисом, когда ваша компания организовала VPN для сотрудников.

Еще VPN-сервис не защитит пользователя от правоохранительных органов, если он делает что-то незаконное. Более того, Роскомнадзор предъявляет VPN-сервисам те же требования к блокировкам, что и провайдерам.

Выбор VPN сводится к двум параметрам: нужно выяснить, насколько быстро работает интернет через конкретный сервис и бывают ли у него частые сбои и отключения. Проще всего скачать несколько приложений, протестировать сервисы в бесплатном демодоступе — и остановиться на том, что работает надежнее.

Opera VPN

Сколько стоит: бесплатно

В браузере Opera VPN встроен по умолчанию, дополнительно ничего устанавливать не нужно. Пользоваться можно без регистрации аккаунта и без дополнительных расширений.

Тонкой настройки нет: можно выбрать, подключаться из Европы, Америки или Азии, и посмотреть, сколько трафика вы скачали через VPN.

Большую часть моих потребностей в VPN закрывает именно этот бесплатный сервис: работает довольно быстро, заблокированные сайты загружаются практически моментально.

Использовать его можно и на смартфонах с операционной системой Android. А вот для техники Apple придется искать другой сервис: Opera VPN для iOS закрыли.

Еще один минус бесплатного VPN — мнение, что разработчики таких сервисов собирают персональные данные с устройств и продают их в рекламные сети. Я не нашел подтверждений этому нигде, кроме как на сайтах платных VPN-сервисов.

HideMy.name

Разработчики утверждают, что не ограничивают трафик и скорость работы серверов. Когда я пробовал этот сервис, снижения скорости не заметил.

Еще есть техническая поддержка: например, если вы не сможете настроить сервис самостоятельно, то вам помогут это сделать через удаленный рабочий стол.

NordVPN

Разработчики сервиса утверждают, что у них работает больше 5400 серверов, размещенных по всему миру, — это помогает держать высокую скорость. Пропускная способность не ограничена: можно скачивать столько информации, сколько нужно.

Под одной учетной записью может работать шесть любых устройств, включая роутеры и смарт-ТВ. Если подключение VPN случайно пропадает, сервис автоматически обрывает доступ устройств к интернету. Бонусом разработчики обещают дополнительную защиту, которая не дает доступ к сайтам с вредоносными программами.

В X-VPN можно выбрать доступ из 50 стран: например, сделать виртуальный IP-адрес в США, Турции, Колумбии или на Тайване. Есть специальные серверы для многопользовательских игр и зарубежных стриминговых сервисов: например, для Netflix, Hulu, BBC iPlayer, 9Now, Amazon Prime Video, Roblox, ESPN, Hotstar, iTV, Player, Disney+.

Одновременно учетную запись можно запускать на пяти любых устройствах, включая роутеры.

Прозрачный обход блокировок в домашней сети

Последние новости в очередной раз заострили проблему блокировок интернет-ресурсов. С одной стороны о способах их обхода написано немало, и пережевывать эту тему в очередной раз казалось бы незачем. С другой, регулярно предпринимать какие-то дополнительные действия для посещения нужного ресурса — это не совсем то, что должно удовлетворить айтишника (и не всегда то, с чем может справится человек к айти неблизкий).

Нужно простое и прозрачное для пользователей решение, которое, будучи единожды настроенным, позволит просто пользоваться интернетом, не задумываясь, что же сегодня заблокировали по заявкам очередных копирастов-плагиаторов.

Сама собой напрашивается мысль о том, чтобы обходить блокировку уже на домашнем маршрутизаторе.

Собственно, поднять на маршрутизаторе и гонять весь траффик через VPN несложно, а у некоторых VPN-провайдеров есть даже пошаговые инструкции по настройке OpenWrt на работу с ними.

Но скорости VPN сервисов все же отстают от скоростей доступа в интернет, да и VPN-сервис либо стоит денег, либо имеет массу ограничений, либо необходимость регулярного получения новых логинов. С точки зрения оптимизации затрат, как финансовых, так и временных, предпочтительней выглядит Tor, но его скорость еще хуже, а гонять через Tor торренты и вовсе идея не лучшая.

Выход — перенаправлять в VPN/Tor только траффик блокируемых ресурсов, пропуская остальной обычным путем.

Внимание: данная схема не обеспечивает анонимности просмотра заблокированных сайтов: любая внешняя ссылка раскрывает ваш настоящий IP.

Конкретная реализация на OpenWrt приведена в конце статьи. Если не интересуют подробности и альтернативные варианты решения, то можно листать сразу до нее.

Туннелирование и перенаправление траффика в туннель

Настройка VPN или Tor’а сложностей представлять не должна. Tor должен быть настроен, как прозрачный proxy (либо настроить связку из tor и tun2socks). Т.к. конечной целью явлется обход блокировок ркн, то в конфиге Tor’а целесообразно запретить использование выходных узлов на территории РФ ( ).

В Tor’а траффик перенаправляется правилом с REDIRECT ’ом на порт прозрачного прокси в цепочке PREROUTING таблицы nat netfilter’а.

Формирование ipset c (раз)блокируемыми хостами

К сожалению, вариант «загнать все IP из реестра» в ipset не работает как хотелось бы: во-первых в списках присутствуют не все IP адреса блокируемых хостов, во-вторых в попытке уйти от блокировки IP адрес у ресурса может измениться (и провайдер об этом уже знает, а мы – еще нет), ну и в третьих – false positives для находящихся на том же shared hosting’е сайтов.

Городить огород с dpi того или иного вида не очень хочется: как-никак работать это должно на довольно слабом железе. Выход достаточно прост и в какой-то степени элегантен: dnsmasq (DNS сервер, который на маршрутизаторе скорее всего уже установлен) умеет при разрешении имен добавлять ip-адреса в соответствующий ipset (одноименная опция в конфиге). Как раз то, что нужно: вносим в конфиг все домены, которые необходимо разблокировать, и дальше по необходимости dnsmasq сам добавляет в ipset именно тот ip адрес, по которому будет идти обращение к заблокированному ресурсу.

У меня были сомнения, что dnsmasq запустится и будет нормально работать с конфигом в полдесятка тысяч строк (примерно столько записей в реестре после усушки и утряски), однако они к счастью оказались безосновательны.

Ложка дегтя в том, что при обновлении списка dnsmasq придется перезапускать, т.к. по SIGHUP он конфиг не перегружает.

Составление списка доменов

Должно происходить автоматически, насколько это возможно.

Первый вариант (который и реализован в примере): формировать список на основе единого реестра блокировок и обновлять его по cron’у.

Роскомнадзор широкой общественности реестр блокировок не предоставляет, однако мир не без добрых людей и есть минимум два ресурса, где с ним можно ознакомиться. И, что отлично, API у них тоже имеется. При разборе списка нужно учесть, что в списке доменных имен помимо собственно доменных имен присутствуют и IP адреса. Их нужно обрабатывать отдельно (или вообще на них забить: их примерно 0,1% от списка и врядли они ведут на интересующие вас ресурсы). Кириллические домены далеко не всегда представлены в punycode. Немалую часть списка занимают поддомены на одном домене второго уровня, указаны домены с www/без www и просто дублирующиеся записи. Все перечисленное в большей степени относится к списку от rublacklist.net (он в добавок еще и странно, местами некорректно, экранирован). Именно для него пришлось городить монструозный lua-script (приводится ниже), нормализующий и сжимающий список почти в два раза. C antizapret.info ситуация сильно лучше и можно было бы обойтись однострочником на awk.

Теперь еще об одной ложке дегтя: некоторое провайдеры замечены за тем, что помимо включенных в список ркн сайтов самодеятельно блокируют и официально в списках не значащиеся. При этом блокируют тихой сапой и заглушки не выводят. Так что совсем без ручного привода не обойтись.

Дополнительные замечания

Реализация на OpenWrt (15.05)

Сам маршрутизатор должен быть не самый плохой, особенно при использовании Tor’а. MIPS 400MHz@32MB RAM это тот минимум, который стоит рассматривать.

При наличии USB-порта недостаток встроенного флеша можно компенсировать USB-флешкой (вообще мне представляется достаточно здравой идея не использовать встроенный флеш для регулярно перезаписываемых данных).

Штатно в прошивках OpenWrt содержится урезанный dnsmasq, не умеющий ipset. Необходимо заменить его на dnsmasq-full.