как понять что папка зашифрована

Шифрование файлов и папок в Windows: BitLocker и EFS

В этой статье мы расскажем о том, как зашифровать файлы и папки стандартными методами Windows 10, а также рассмотрим две утилиты для шифрования: BitLocker и EFS.

Содержание:

Операционная система Windows имеет встроенные утилиты, предназначенные для шифрования данных. С их помощью можно защитить данные от третьих лиц и скрыть содержимое от тех, кто не знает пароль.

Стоит отметить, что встроенные шифровальщики Windows имеют достаточно простые алгоритмы работы, поэтому при умении и наличии хакерского ПО такое шифрование можно обойти, но для обычных пользователей данные все равно останутся недоступными, что можно применять, к примеру, для компьютеров, которыми пользуется сразу несколько различных пользователей.

Стандартные средства шифрования Windows и их различия

Windows снабжен встроенными средствами для шифрования данных: BitLocker и EFS.

Данные утилиты позволяют быстро провести шифрование данных и устанавливать собственные пароли на файлы.

Шифровальщик BitLocker является узкоспециализированной программой, предназначенной для шифрования дисков. С её помощью можно защитить данные на всем жестком диске или его разделе, без возможности шифрования отдельных каталогов и файлов.

Утилита EFS – заполняет пробел BitLocker и шифрует как отдельные папки, так и всевозможные файлы. Функционал EFS позволяет простым и быстрым способом сделать данные недоступными для других пользователей.

Шифрование при помощи EFS

Сразу стоит отметить, что домашняя версия ОС Windows не подходит для шифрования данных встроенными средствами, поскольку алгоритмы работы утилиты являются неэффективными при данной версии системы. Помимо этого, пользователю следует обзавестись съемным носителем, где можно хранить специальный ключ, способный расшифровать информацию в случае утери доступа к профилю ОС.

Для начала работы с утилитой EFS следует выбрать необходимые для шифрования данные и поместить их в одну папку.

Теперь необходимо выделить папку и нажать по выделенной области правой кнопкой мыши, где следует выбрать пункт «Свойства» и в открывшемся окне перейти во вкладку «Общие». На вкладке общее кликаем по кнопке «Другие», как показано на скриншоте.

В открывшемся окне выбираем самый нижний пункт «Шифровать содержимое для защиты данных» и нажимаем «Ок».

После нажатия кнопки «Применить» пользователю будет предложено два варианта шифрования. Выбираем один из них, нажимаем «Ок».

Теперь папка станет недоступной для других пользователей, использующих иную учетную запись. Стоит отметить, что текущий пользователь сможет открыть данные в любой момент, поэтому для своего профиля Windows следует придумать надежный пароль.

Как использовать ключи шифровальщика?

После проведенного шифрования система автоматически предупредит о создании специального ключа, при помощи которого можно расшифровать указанную папку в экстренной ситуации.

Как правило, оповещение будет показано в правом нижнем углу, где зачастую находятся настройки громкости.

Нажимаем по оповещению и видим окно с возможными действиями с ключом. Если необходимо создать резервную копию ключа, нажимаем по пункту «Архивировать сейчас».

После этого откроется окно мастера экспорта сертификатов. Нажимаем «Далее» и переходим к окну с установками. Указываем необходимые или оставляем текущие параметры и нажимаем «Далее».

В открывшемся окне указываем метод создания с паролем и устанавливаем собственный пароль.

Следующим шагом будет сохранение ключа на любой внешний накопитель. При создании ключа появляется гарантия того, что необходимую папку можно будет открыть и просмотреть даже в случае утери доступа к своей учетной записи.

Шифрование диска при помощи BitLocker

При необходимости шифрования дисков или съемных накопителей следует воспользоваться встроенной утилитой BitLocker, которая позволит провести шифрование большого объема данных. Чтобы начать работу с BitLocker, необходима максимальная, профессиональная или корпоративная версия Windows.

Для доступа к BitLocker следует нажать ПКМ по кнопке «Пуск», выбрать пункт «Панель управления» и зайти в первый раздел «Система и безопасность».

В открывшемся окне переходим к пункту «Шифрование диска Bitlocker».

Теперь необходимо активировать утилиту напротив системного диска или необходимого тома.

Программа автоматически проведет анализ диска и предложит выбрать способ разблокировки.

Если материнская плата обладает модулем TPM, можно выбрать дополнительные способы разблокировки. Также в утилите доступна возможность защитить диск паролем или создать специальную флешку с ключом, который сможет разблокировать диск при подключении.

Независимо от выбора способа разблокировки, программа BitLocker предоставит специальный ключ для разблокировки диска. Им можно воспользоваться при утере флешки или пароля.

Данный ключ можно распечатать, сохранить в виде документа на съемный носитель или сохранить на сервере Microsoft. Стоит отметить, что этот этап является очень важным, поскольку без экстренного ключа и при утере других средств разблокировки диск останется заблокированным.

После выполнения всех действий утилита предложит выбрать метод шифрования, из которых следует выбрать предпочтительный.

После этого компьютер будет перезагружен, а при новой загрузке в системе будет присутствовать указатель процесса шифрования.

Ошибка BitLocker

В некоторых случаях вместо выбора способа разблокировки может появиться сообщение об ошибке. Это означает, что данный компьютер не оборудован TPM модулем, расположенным на материнской плате. Модуль TPM является специальным микрочипом, в котором могут храниться зашифрованные ключи, используемые при разблокировке дисков.

Если модуль не подключен, существует способ обхода данной ошибки. Для этого следует выполнить следующие шаги:

Шаг 1. Нажимаем ПКМ по кнопке «Пуск», выбираем команду «Выполнить» и в открывшемся окне вводим команду «gpedit.msc».

Шаг 2. В редакторе групповой политики следует перейти по следующему пути: «Локальный компьютер», «Конфигурация компьютера», «Административные шаблоны», «Компоненты Windows», «Шифрование диска BitLocker», «Диски операционной системы».

Зайдя в последний раздел, в окне справа можно увидеть отображение множества пунктов. Среди них необходимо выбрать «Этот параметр политики позволяет настроить требование дополнительной проверки подлинности при запуске».

Шаг 3. В левой части появившегося окна следует выбрать пункт «Включено», а также проверить наличие галочки возле параметра «Разрешить использование BitLocker…». Выполненные действия следует подтвердить кнопкой «Применить».

Как разблокировать зашифрованный диск?

Разблокировка зашифрованного диска происходит соответственно с выбранным методом разблокировки. Это может быть специальный пин-код, который необходимо ввести в начале работы, либо подключение флешки-ключа. После разблокировки пользователь может настроить работу BitLocker, изменить пароль или убрать шифрование.

Стоит отметить, что BitLocker – достаточно требовательная утилита, которая тратит ресурсы компьютера во время работы. При включенном шифровальщике дисков производительность системы может падать вплоть до десяти процентов.

Как защитить паролем отдельные папки и файлы?

Функционал шифровальщика данных EFS может показаться слега ограниченным и не очень удобным при использовании в сети, поэтому многие пользователи прибегают к шифрованию данных при помощи встроенного архиватора данных WinRAR. Запаковав файлы в архив, можно добавить к нему пароль, защищающий файлы от просмотра третьими лицами.

Чтобы зашифровать папку или файл, следуйте шагам:

Шаг 1. Выбираем нужную папку или файл и нажимаем по нему правой кнопкой мыши. В открывшемся списке следует выбрать «Добавить в архив».

Шаг 2. В открывшемся окне выбираем пункт «Установить пароль». В следующем окне следует дважды ввести свой пароль и нажать «Ок».

Шаг 3. Финальным этапом будет выбор метода сжатия, имени и других параметров будущего архива с паролем. Данные параметры можно выбирать по своему усмотрению.

Теперь при открытии архива понадобиться вводить пароль.

Шифрование папки

Дата 08.08.2018 Автор Alex Рубрика iT

На всех переносимых устройствах (ноутбуках) использую полное шифрование диска (с шифрованием swap раздела). Это оправдано, ведь ноутбук могут украсть. Долго не понимал, зачем может понадобится шифрование одной папки, а не диска. Ведь если украдут ноутбук, то наверняка найдут обрывки конфиденциальной информации за пределами этой папки.

Чем зашифровать папку?

Использую Linux Mint 18, поэтому все операции будут описаны для этой ОС.

Сначала устанавливаем инструмент для шифрования eCryptfs. Это можно сделать через стандартный менеджер пакетов в Mint. Нам нужен пакет «ecryptfs-utils»:

Либо можно установить его из командной строки:

sudo apt-get install ecryptfs-utils

Как зашифровать папку?

Папка должна существовать. Поэтому создаём папку, открываем терминал и монтируем её командой:

Обратите внимание, что пути могут совпадать. Ради удобства мы так и поступим:

Теперь нам предложат выбрать способ шифрования и другие опции. По порядку:

Далее увидите строку:

Filename Encryption Key (FNEK) Signature [09a8a73a4ff6c2c2]

Запомните как выглядит подпись «Signature» для вашего пароля (достаточно запомнить последние символы). Если при следующем монтировании подпись будет другая, то это значит, что неправильно ввели пароль (Passphrase) или выбрали не те способы шифрования.

Далее в терминале будут выведены параметры монтирования:

Attempting to mount with the following options:

ecryptfs_unlink_sigs

ecryptfs_fnek_sig=09a8a73a4ff6c2c2

ecryptfs_key_bytes=16

ecryptfs_cipher=aes

ecryptfs_sig=09a8a73a4ff6c2c2

Это сделано специально, чтобы в следующей раз при монтировании можно было указать их в качестве параметра к команде, дабы не вводить руками. Смотрите пример команды со всеми параметрами в конце статьи, в параграфе «Как расшифровать?».

Если такой пароль (Passphrase) никогда не вводился ранее то выскочит уведомление:

WARNING: Based on the contents of [/root/.ecryptfs/sig-cache.txt], it looks like you have never mounted with this key before. This could mean that you have typed your passphrase wrong.

В случае успешного завершения процесса монтирования, в терминале появится строчка Mounted eCryptfs. Это значит, что папка смонтирована и расшифрована. Можно читать/удалять/добавлять файлы в папку.

После окончания работы с содержимым папки, необходимо отмонтировать её командой:

Теперь для проверки работы шифрования можно зайти в папку заново (обновить страничку в файловом браузере через F5) и открыть какой-нибудь файл для проверки шифрования.

Как расшифровать папку?

Процесс расшифровки аналогичен описанному: надо смонтировать зашифрованную папку с теми же параметрами, что были использованы при шифровании (при первом монтировании, когда добавлялись файлы):

Вводим все те же команды, выбираем тот же способ шифрования, тот же ключ, ту же опцию «шифровать имена файлов». Если ввели всё аналогично, то получится смонтировать папку, и все данные будут расшифрованы.

Чтобы не вводить руками информацию о способе шифрования, длине ключа (и все остальные параметры), можно передавать эти данные в команде через параметр «-o»:

Можно даже передавать в качества параметра пароль Passphrase (параметр «key»). Но это как-то небезопасно, ведь он передаётся в открытом виде и будет сохранён в истории команд терминала.

Скорость шифрования

К сожалению, не нашёл описания, в какой именно момент происходит шифрование/дешифровка файла. Возможно, она выполняется «на лету», в момент обращения к файлу в смонтированном расшифрованном разделе. Но могу сказать, что скорость копирования файлов с компьютера в такой раздел на флешке составляет

17 МБ/секунду через USB 3.0 при шифровании AES с ключом в 32 бита. Поэтому вполне возможно смотреть фильмы из зашифрованного раздела.

Пожалуйста, напишите в комментариях, какой алгоритм используете.

Прозрачное шифрование сетевых папок в корпоративном пространстве

Широкое распространение сетевых технологий (LAN, CAN, VPN) позволяет компаниям организовать быстрый и удобный обмен информацией на различных расстояниях. Тем не менее, защита информации в корпоративной среде – задача, которая остается актуальной по сегодняшний день и тревожит умы руководителей предприятий малого, среднего и крупного звена самых разнообразных сфер деятельности. Кроме того, какой бы ни была численность компании, для руководства практически всегда возникает необходимость разграничить права доступа сотрудников к конфиденциальной информации исходя из степени ее важности.

В этой статье мы поговорим о прозрачном шифровании как об одном из наиболее распространенных способов защиты информации в корпоративной среде, рассмотрим общие принципы шифрования для нескольких пользователей (криптография с несколькими открытыми ключами), а также расскажем о том, как настроить прозрачное шифрование сетевых папок при помощи программы CyberSafe Files Encryption.

В чем преимущество прозрачного шифрования?

Использование виртуальных криптодисков либо функции полнодискового шифрования вполне оправдано на локальном компьютере пользователя, однако в корпоративном пространстве более целесообразным подходом является использование прозрачного шифрования, поскольку эта функция обеспечивает быструю и удобную работу с засекреченными файлами одновременно для нескольких пользователей. При создании и редактировании файлов процессы их шифрования и дешифрования происходят автоматически, “на лету”. Для работы с защищенными документами сотрудникам компании не нужно иметь какие-либо навыки в области криптографии, они не должны выполнять какие-либо дополнительные действия для того чтобы расшифровать или зашифровать секретные файлы.

Работа с засекреченными документами происходит в привычном режиме при помощи стандартных системных приложений. Все функции по настройке шифрования и разграничению прав доступа могут быть возложены на одного человека, например системного администратора.

Криптография с несколькими открытыми ключами и цифровые конверты

Прозрачное шифрование работает следующим образом. Для шифрования файла используется случайно сгенерированный симметричный сеансовый ключ, который в свою очередь защищается при помощи открытого асимметричного ключа пользователя. Если пользователь обращается к файлу для того, чтобы внести в него какие-то изменения, драйвер прозрачного шифрования расшифровывает симметричный ключ при помощи закрытого (приватного) ключа пользователя и далее, при помощи симметричного ключа, расшифровывает сам файл. Подробно о том, как работает прозрачное шифрование, мы рассказали в предыдущем топике.

Но как быть в том случае, если пользователей несколько и засекреченные файлы хранятся не на локальном ПК, а в папке на удаленном сервере? Ведь зашифрованный файл — один и тот же, однако у каждого пользователя своя уникальная ключевая пара.

В этом случае используются так называемые цифровые конверты.

Как видно из рисунка, цифровой конверт содержит файл, зашифрованный при помощи случайно сгенерированного симметричного ключа, а также несколько копий этого симметричного ключа, защищенных при помощи открытых асимметричных ключей каждого из пользователей. Копий будет столько, скольким пользователям разрешен доступ к защищенной папке.

Драйвер прозрачного шифрования работает по следующей схеме: при обращении пользователя к файлу он проверяет, есть ли его сертификат (открытый ключ) в списке разрешенных. Если да – при помощи закрытого ключа этого пользователя расшифровывается именно та копия симметричного ключа, которая была зашифрована при помощи его открытого ключа. Если в списке сертификата данного пользователя нет, в доступе будет отказано.

Шифрование сетевых папок при помощи CyberSafe

Используя CyberSafe, системный администратор сможет настроить прозрачное шифрование сетевой папки без использования дополнительных протоколов защиты данных, таких как IPSec или WebDAV и в дальнейшем управлять доступом пользователей к той или иной зашифрованной папке.

Для настройки прозрачного шифрования у каждого из пользователей, которым планируется разрешить доступ к конфиденциальной информации, на компьютере должен быть установлен CyberSafe, создан персональный сертификат, а открытый ключ опубликован на сервере публичных ключей CyberSafe.

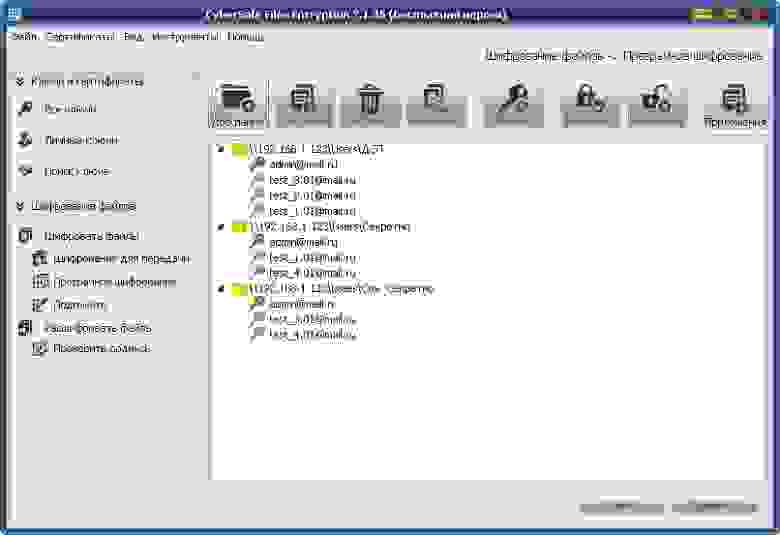

Далее сисадмин на удаленном сервере создает новую папку, добавляет ее в CyberSafe и назначает ключи тех пользователей, которые в дальнейшем смогут работать с файлами в этой папке. Конечно, можно создавать столько папок, сколько требуется, хранить в них конфиденциальную информацию различной степени важности, а системный администратор в любой момент может удалить пользователя из числа имеющих к доступ к папке, либо добавить нового.

Рассмотрим простой пример:

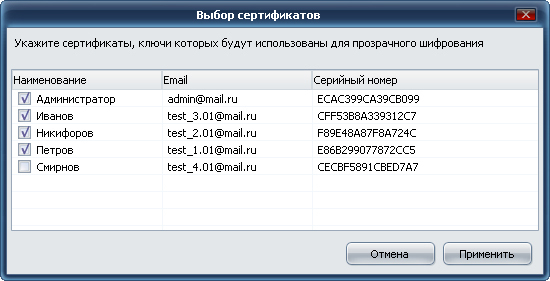

На файловом сервере предприятия ABC хранится 3 базы данных с конфиденциальной информацией различной степени важности – ДСП, Секретно и Совершенно Секретно. Требуется обеспечить доступ: к БД1 пользователей Иванов, Петров, Никифоров, к БД2 Петрова и Смирнова, к БД3 Смирнова и Иванова.

Для этого на файл-севере, в качестве которого может быть любой сетевой ресурс, потребуется создать три отдельных папки для каждой БД и назначить этим папкам сертификаты (ключи) соответствующих пользователей:

Конечно, такую или другую аналогичную задачу с разграничением прав доступа можно решить и при помощи ACL Windows. Но этот метод может оказаться эффективным лишь при разграничении прав доступа на компьютерах сотрудников внутри компании. Сам по себе он не обеспечивает защиту конфиденциальной информации в случае стороннего подключения к файловому серверу и применение криптографии для защиты данных просто необходимо.

Кроме того, все настройки параметрами безопасности файловой системы можно сбросить при помощи командной строки. В Windows для этого существует специальный инструмент — «calcs», который можно использовать для просмотра разрешений на файлах и папках, а также для их сброса. В Windows 7 эта команда называется «icacls» и исполняется следующим образом:

1. В командной строке с правами администратора, вводим: cmd

2. Переходим к диску или разделу, например: CD /D D:

3. Для сброса всех разрешений вводим: icacls * /T /Q /C /RESET

Возможно, что icacls с первого раза не сработает. Тогда перед шагом 2 нужно выполнить следующую команду:

После этого ранее установленные разрешения на файлах и папках будут сброшены.

Можно создать систему на базе виртуального криптодиска и ACL (подробнее о такой системе при использовании криптодисков в организациях написано здесь.). Однако такая система также уязвима, поскольку для обеспечения постоянного доступа сотрудников к данным на криптодиске администратору потребуется держать его подключенным (монтированным) в течении всего рабочего дня, что ставит под угрозу конфиденциальную информацию на криптодиске даже без знания пароля к нему, если на время подключения злоумышленник сможет подключиться к серверу.

Сетевые диски со встроенным шифрованием также не решают проблему, поскольку обеспечивают защиту данных лишь тогда, когда с ними никто не работает. То есть, встроенная функция шифрования сможет защитить конфиденциальные данные от компрометации лишь в случае хищения самого диска.

В CyberSafe шифрование/дешифрование файлов осуществляется не на файловом сервере, а на стороне пользователя. Поэтому конфиденциальные файлы хранятся на сервере только в зашифрованном виде, что исключает возможность их компрометации при прямом подключении злоумышленника к файл-серверу. Все файлы на сервере, хранящиеся в папке, защищенной при помощи прозрачного шифрования, зашифрованы и надежно защищены. В то же время, пользователи и приложения видят их как обычные файлы: Notepad, Word, Excel, HTML и др. Приложения могут осуществлять процедуры чтения и записи этих файлов непосредственно; тот факт, что они зашифрованы прозрачен для них.

Пользователи без доступа также могут видеть эти файлы, но они не могут читать и изменять их. Это означает, что если у системного администратора нет доступа к документам в какой-то из папок, он все равно может осуществлять их резервное копирование. Конечно, все резервные копии файлов также зашифрованы.

Однако когда пользователь открывает какой-либо из файлов для работы на своем компьютере, существует возможность, что к нему получат доступ нежелательные приложения (в том случае, конечно, если компьютер инфицирован). Для предотвращения этого в CyberSafe в качестве дополнительной меры безопасности существует система доверенных приложений, благодаря которой системный администратор может определить список программ, которые смогут получить доступ к файлам из защищенной папки. Все остальные приложения, не вошедшие в список доверенных, не будут иметь доступа.Так мы ограничим доступ к конфиденциальной информации для шпионских программ, руткитов и другого вредоносного ПО.

Поскольку вся работа с зашифрованными файлами осуществляется на стороне пользователя, это означает, что CyberSafe не устанавливается на файл-сервер и при работе в корпоративном пространстве программа может быть использована для защиты информации на сетевых хранилищах с файловой системой NTFS, таких как Windows Storage Server. Вся конфиденциальная информация в зашифрованном виде находится в таком хранилище, a CyberSafe устанавливается только на компьютеры пользователей, с которых они получают доступ к зашифрованным файлам.

В этом заключается преимущество CyberSafe перед TrueCrypt и другими программами для шифрования, которые требуют установки в место физического хранения файлов, а значит, в качестве сервера могут использовать лишь персональный компьютер, но не сетевой диск. Безусловно, использование сетевых хранилищ в компаниях и организациях намного более удобно и оправдано, нежели использование обычного компьютера.

Таким образом, при помощи CyberSafe без каких-либо дополнительных средств можно организовать эффективную защиту ценных файлов, обеспечить удобную работу с зашифрованными сетевыми папками, а также разграничить права доступа пользователей к конфиденциальной информации.