как понять что у тебя троян на компе

Что такое троян?

Что такое троян? Вирус типа «троян» – он же «троянский конь» – особый тип программного обеспечения, созданный для несанкционированного удалённого проникновения на компьютер пользователя. В отличие от обычного вируса, они не имеют функции размножения и дальнейшего распространения по сети. Однако троян открывает дверь для проникновения других вирусов, которые приготовлены хакером, троян создавшего или запустившего. По своему действию он напоминает принцип троянского коня, подаренного греками несдавшимся защитникам древнего города Трои. Чем закончилась история для полиса, все знают. Та же судьба уготовлена и пользователю, который запускает на компьютере скачанное приложение. Нередко троян используется хакером для «зомбирования» компьютера и превращения его в одного из бесчисленных участников бот-нет с целью проведения DDOS атак на целевой сервер более «жирной» жертвы: веб-ресурса, работа которого кому-то очень сильно мешает. О том, что такое DDOS атака, вы можете прочитать в статьях Кто делает недоступными сайты? DDoS атаки и DDOS атака. Объяснение и пример.

Иногда заражённый трояном компьютер незаметно от пользователя передаёт из хранилищ системы сохранённые пароли, кейлоггеры с помощью открытых трояном портов передают информацию о набранных на клавиатуре сочетаниях клавиш, что отображает на экране злоумышленника всю информацию, которую печатала жертва.

Хакеры нередко прибегают и к обычной уловке, когда спустя определённое время после «закладки» трояна они сканируют сеть на наличие компьютеров, где установка трояна удалась. Об этом хакеру будет свидетельствовать определённый открытый порт операционной системы.

Действие трояна сопровождается такими последствиями:

Что троян обычно ищет на вашем компьютере?

Самые частые проявления трояна на вашем компьютере?

Порты, используемые троянами (уже известные).

Действие и характер работы трояна часто не попадает под обнаружение простыми антивирусами, потому рекомендуется использовать специальное программное обеспечение для поиска и удаления зловреда.

Что такое троян. Как не попасться на удочку?

Средства противодействия троянам традиционны. Антитроянов немало и по ссылке вы найдёте лучшие из тех, с чем я встречался. Насколько хорошо они с этим справляются, вопрос открытый. Одно из самых популярных лечений предлагается знаменитой утилитой AVZ Зайцева Олега. Исполняемый файл в архиве можно скачать у разработчика на сайте.

Небольшая инструкция по работе с утилитой по удалению трояна:

В меню Файл выберите Обновление баз

Самые известные трояны для Windows.

NetBus – утилита для удалённого контроллинга Windows. Создана в 1998 г. шведским программистом. Язык программирования – Delphi. Карл-Фредрик Найктер, создатель трояна, заявлял, что этот троян изначально задумывался как программа-шутка. Однако применение трояна ознаменовалось резонансным скандалом, связанным с создание целой базы «весёлых» картинок с участием несовершеннолетних, в результате чего некоторые высокопоставленные учёные мужи университета Лунда закончили свою карьеру.

Back Orifice — утилита для удалённого контроллинга Windows. Названием послужила игра слов от более серьёзного ПО Microsoft BackOffice Server от одноимённой корпорации. Работает по принципу клиент-сервер. Небольшая программка-сервер устанавливается на компьютер, затем сервер начинает общение с клиентской частью трояна через сетевые протоколы, работая с графическим интерфейсом или другой системой компьютера. Любимый порт, по которому сервер общается с клиентом в компьютере – 31337.

Zeus – троян – червь, предназначенный для операционных систем семейства Windows. Основное назначение – кража банковской информации у держателей карт с помощью перехвата набранных пользователем-жертвой данных в открытом сеансе браузера. На компьютеры жертв попадал через фишинговые сайты или несанкционированной загрузки и последующей установки ПО из сети. Антивирусом не определялся.

Антивирус меня защитит?

Не волнуйтесь, нет. Единственным гарантийно работающим средством не попасться в сети хакера, это думать головой. Некоторые типы троянов умело маскируются под обычные файлы, приклеиваясь к программам и используя уязвимости, которые до исх пор не прикрыты создателями ПО. Например, на смежном ресурсе я показываю как в течение нескольких минут создать троян, не определяемый встроенной защитой и многими антивирусами на основе VBScript Windows. Присутствие такого трояна ничем его не выдаёт, а действие для системы может быть фатальным — хакер сможет удалять и создавать на удалённом компьютере всё, что пожелает.

Как понять что у тебя троян на компе

КАК ПРОВЕРИТЬ, НЕТ ЛИ НА ВАШЕМ КОМПЬЮТЕРЕ ТРОЯНСКИХ ВИРУСОВ?

Нет такого пользователя, который не сталкивался с ситуацией, когда его компьютер начинал сильно «тормозить». Т.е. начинал слишком долго включаться, долго (по сравнению с прежними временами) обрабатывает информацию, медленно откликается на команды. Курсор перестает слушаться мышки и, вообще, общение с компьютером превращается в пытку. И что прикажете делать в таком случае?

Такие проблемы обычно возникают, если вы часто посещаете интернет, и сайты, которые вы посетили, оставляют на вашем компьютере так называемые «куки-файлы» (HTTP cookie), которые предназначены для облегчения авторизации пользователя на сайте. До сих пор идут споры о том, вредны ли «куки-файлы» или нет (вирусы ли они или нет). Я считаю, что вредны, раз они тормозят работу компьютера, но сейчас речь пойдет не о них, тем более, что очистить компьютер от этих файлов не представляет труда, применив некоторые специализированные программы типа «CCleaner». Давайте рассмотрим вариант, когда причиной торможения компьютера является наличие на вашем ПК действительно опасных вирусов, которых вы невольно пригрели, и они безмятежно пасутся в виде троянских коней или другой нечисти на бескрайних просторах вашей операционной системы.

Начнем с того, как они могли попасть на ваш компьютер. Существует множество способов подхватить эту заразу. Во-первых, наверняка вы не всегда пользуетесь лицензионными программами, а применяете платное программное обеспечение, которое вы достали где-нибудь «на халяву» (скачали из интернета или вам дал товарищ, который тоже неизвестно откуда взял ее). Возможно, вы воспользовались сомнительным активатором для какой-нибудь программы. По этому поводу я уже высказывал свое мнение в других статьях. Лучше не лениться и периодически устанавливать пробный вариант программы. Этому вопросу я посвятил целый цикл статей под названием «Как второй раз испытать пробную версию понравившейся вам программы».

Во-вторых, бывают случаи, когда, чтобы подцепить вирус достаточно посетить сомнительный сайт (слава Богу, большинство современных антивирусов вам показывает рейтинг посещаемых вами сайтов). Иногда достаточно просто открыть электронное письмо от «доброжелателя» «случайно» попавшее в ваш почтовый ящик (обычно эти письма представляют набор непонятных символов).

Сейчас я постараюсь рассказать о нескольких способах, которые целесообразно применять для поиска вирусов на своем компьютере.

Самый простой и довольно надежный способ проверить компьютер на наличие вирусов это периодическое сканирование ПК с применением нескольких антивирусов и нескольких антишпионов. Обращаю внимание на то, что антивирусы между собой не дружат (это относится ко всем антивирусам), и могут удалять файлы своих «коллег по специальности» как вредоносные, после чего ни один из антивирусов не будет работать корректно. Поэтому, если вы пользуетесь какой либо платной антивирусной программой, вам достаточно будет ее отключить на время и запустить другой антивирус с компакт-диска или флэшки. Как сделать такую флэшку или диск, вы сможете узнать, заглянув на сайт разработчика любого альтернативного вашему антивируса. Сейчас я не ставлю перед собой цель разрекламировать какого-либо производителя антивирусного продукта, поэтому оставляю за вами право самим найти и изготовить себе носитель с альтернативным вашему антивирусом. Единственное, что хочу напомнить, что антивирусы обновляются по несколько раз в день и изготовленный сегодня носитель завтра без обновления будет неактуален.

Следующим шагом в проверке наличия на компьютере вредоносных программ есть уточнение перечня пользователей, которые имеют доступ к вашему компьютеру. Некоторые программы (чаще всего вредоносные) имеют нехорошую привычку автоматически создавать новые учетные записи при их инсталляции (установке на компьютер). Чтобы проверить, не произошло ли такое с вашим ПК, нажмите кнопку «Пуск» и в поле поиска (см.1 Рис.0) введите слово «администрирование».

В появившемся окне (точнее, изменившемся окне поиска) выберите одноименную утилиту (см.2 Рис.1) и щелкните по ней левой кнопкой мыши (ЛКМ).

В новом окне (см.Рис.2) выберите «Управление компьютером» и дважды щелкните ЛКМ.

В окне Рис.3 нажмите на треугольнике слева от «Локальные пользователи» (см.2 Рис.3), так чтобы он из светлого превратился в закрашенный черный (см.1 Рис.3). После этого нажмите ЛКМ на папке «Пользователи» (см.3 Рис.3) и обратите внимание на правую часть окна Рис.3, в котором отображаются все учетные записи, которые имеются на вашем ПК. По умолчанию там должно быть только три учетные записи: «Администратор», «Гость» и Ваша учетная запись, которую вы (или для вас) создали при установке на компьютер операционной системы. Других учетных записей (если вы не давали на то согласия) нет и не должно быть. В нашем примере существует сторонняя учетная запись «UpdatusUser» (см.4 Рис.3). Ее создала какая-то программа и, возможно, это программа не безобидная. Так что целесообразно такую учетную запись удалить, как бы она ни сопротивлялась и что бы она ни писала для обоснования своей необходимости.

Нажав на лишней учетной записи правой кнопкой мыши, выберите команду «Удалить». Перед вами появится окно-предупреждение Рис.4. Пусть вас не тревожит содержание этого окна, смело жмите «Да».

Итак, вы избавились от нежелательного пользователя вашим компьютером, но, если вы читали мою статью «Изменение автозагрузки на ПК под управлением Windows», то наверняка помните, что я акцентировал внимание читателей, что некоторые программы (особенно вредоносные) имеют привычку самозагружаться при запуске компьютера. И запретить им самозагружаться можно только отредактировав реестр на вашем ПК.

Напоминаю, что прежде, чем браться за редактирование реестра, необходимо создать точку восстановления. О том, как это делать, я рассказывал в статье «Восстановление операционной системы».

После того, как вы создали точку восстановления, можно смело браться за редактирование реестра. Нажимаете кнопку «Пуск» и в появившемся окне выбираете команду «Выполнить». В новом окне набираете команду «regedit». Как запускать редактор реестра и как им пользоваться, я вкратце описывал в статье «Удаление следов Avast из реестра». И настоятельно рекомендую с ней ознакомиться.

В появившемся окне Редактора реестра (Рис.5) откройте корневой ключ HKEY_CURRENT_USER (см.1 Рис.5), нажав на светлый треугольник слева от этого ключа. При этом треугольник превратится в закрашенный черным цветом (см.4 Рис.5), а под ключом появятся вложенные в него ключи. Из появившихся вложенных ключей выберите ключ «Software» (см.5 Рис.5), который необходимо открыть точно так же, как и корневой ключ. В появившемся списке вложенных ключей в ключ «Software» найдите ключ «Microsoft», который тоже необходимо открыть и найти в нем ключ «Windows», а в том ключе найти ключ «CarrentVersion» и тоже его открыть. Все, в этом кусте вы открыли все необходимые сложные ключи. Теперь в ключе «CarrentVersion» вам необходимо найти два простых ключа «Run» и «RanOnce». В эти ключи не должно быть вложено никаких ключей, т.е. слева от них не должно быть светлого треугольника такого, как 3 на Рис.5. Если все же треугольник есть, откройте ключ и удалите все ключи, входящие в состав ключей «Run» и «RanOnce» (вы не ошибетесь, вложенные ключи визуально связаны между собой вертикальными линиями). Удаление лишних ключей производится нажатием на них правой кнопкой мыши и выбором команды «Удалить». После того, как вы преобразуете сложные ключи «Run» и «RanOnce» в простые (слева не будет треугольника), приступаем к оптимизации параметров вышеуказанных ключей. Выделив левой кнопкой мыши один из упомянутых ключей (в данном примере это ключ«Run» 1 Рис.6), перейдите в правую часть окна Редактора реестра и проанализируйте все параметры, которые имеются в ключе «Run». Все имеющиеся параметры обведены красным прямоугольником (см.2 Рис.6). После того, как операционная система была установлена на ваш ПК, там имелся только один параметр по умолчанию (см.3 Рис.6). Но как только вы начали устанавливать на компьютер новые программы, появились и другие, которые отвечают за автозагрузку соответствующих программ. Внимательно проанализируйте эти параметры. Те, которые относятся к программам, против автозагрузки которых вы не имеете ничего против, оставьте без изменения. А название тех, которые вам не знакомы, запишите и поищите в интернете, что это за программы, и насколько они опасны. Лишние параметры (в моем случае это GoogleToolbar см.4 и 5 Рис.6) удалите командой «Удалить», которую вы вызовете, нажав на параметре правой кнопкой мыши (удаление произойдет после подтверждения команды на удаление в окне-предупреждении). Обращаю внимание, что параметры автозапуска антивирусной программы, которая стоит на вашем ПК, удалять нельзя. Аналогичную проверку проведите для параметров ключа «RanOnce». Как вы видите на Рис.7, у меня этот ключ чист, как душа младенца. У вас может быть иначе, но вы не пугайтесь, главное проанализируйте параметры и не удаляйте те, что относятся к антивирусу. Если вы удалите лишний параметр, вы не испортите программу, а только запретите ее автозагрузку при запуске ПК. Но вы всегда сможете запустить программу вручную.

Аналогичные операции проведите с корневым ключом HKEY_LOKAL_MACHINE (см.2 Рис.5). Для этого ключа пройдите путь HKEY_LOKAL_MACHINE/ Software/ Microsoft/ Windows/ CarrentVersion. В последнем найдите вложенные ключи «Run» и «RanOnce» и выполните для них такие же операции, как мы только что рассматривали.

Еще раз напоминаю, если вы ошибетесь и повредите реестр, вы всегда можете восстановить его по точке восстановления.

Как обнаружить троян? Методика и утилиты.

Обнаружить троян, который не определяется антивирусом и обошёл ваш фаервол, порой задача не из тривиальных. Но не невозможная — любое действие оставляет в системе следы. Принцип обнаружения трояна в том и состоит. Предупреждаю сразу — в статье лёгких и быстрых решений не будет. Извините, что ссылок на программы будет немного — названий немало, придётся вам искать их вручную. И пригодятся вам не все. Я покажу как троян найти. Но обнаружить троян — не значит вылечить.

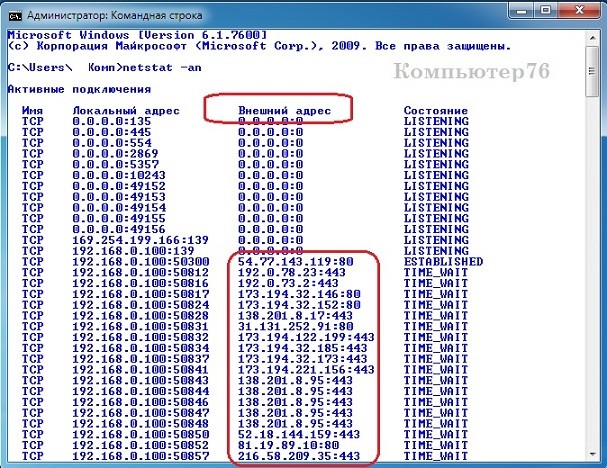

Как обнаружить троян? Проверим открытые порты.

Для операционной системы Windows вам в этом процессе на скорую руку может помочь команда netstat с флагом -an (если для выхода в интернет вы используете роутер, принцип поиска будет немного неполноценным, но читайте до конца). Наберите её прямо сейчас в консоли команд:

Внешний адрес описан по типу IP-адрес:интернет-порт

Однако более развёрнутую информацию вам предоставят сторонние программы. Лично я пользуюсь утилитами TCPView, CurrPorts и IceSword. Не всегда эта информация объективна, так как процесс может затаиться до поры до времени, и не факт, что порт откроется прямо сейчас, но проверять иногда стоит.

Как обнаружить троян? Проверьте запущенные процессы.

Троян вполне способен замаскироваться под легальный процесс или даже службу Windows. Нередко трояны себя проявляют в Диспетчере задач в виде процесса типа hgf743tgfo3yrg_и_что_то_там_ещё.exe: такой троян написать — как в магазин сходить. Троян способен инфицировать процесс, загружаясь с процессом Windows и паразитируя на нём. Здесь выход только один — нам нужны специальные программы для сканирования запущенных процессов. Одним из вариантов таких программ служит What’s Running («Уотс Ранинг» — «Что сейчас запущено«). В разное время мне приходилось использовать несколько утилит, которые зарекомендовали себя одинаково хорошо. И вот их список, приглядитесь:

Вобщем, почаще вглядывайтесь в список процессов разными способами.

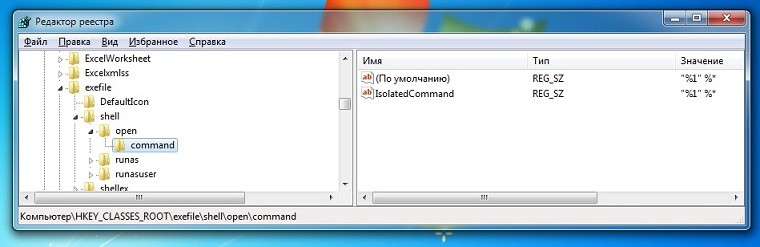

Как обнаружить троян? Проверьте реестр.

Что первым делом сделает троян? Ему нужно запускаться, а в Windows для этого существует несколько директорий и настроек. И все они находят своё отражение в настройках реестра. Windows автоматически исполняет инструкции, определяемые вот этими разделами реестра:

Таким образом, сканируя ключи и разделы реестра на подозрительные записи можно выявить инфекцию трояном: тот может вставить свои инструкции в эти разделы реестра для того, чтобы развернуть свою деятельность. И для того, чтобы обнаружить троян в реестре, также существует немало утилит, например:

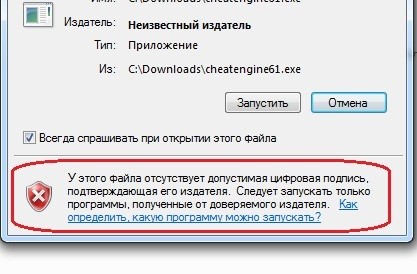

Как обнаружить троян? Он может быть в драйверах устройств.

Трояны часто загружаются под эгидой загрузки драйверов к каким-то устройствам и используют эти самые устройства как прикрытие. Этим грешат непонятные источники «драйверов для скачивания» в сети. Ничего не напоминает? А система часто предупреждает о том, что цифровая подпись драйвера отсутствует. И не зря.

Так что не спешите устанавливать скачанное из сети и не верьте глазам своим — доверяйте только официальным источникам. Для мониторинга драйверов сеть предлагает следующие утилиты:

Как обнаружить троян? Службы и сервисы.

Трояны могут запускать некоторые системные службы Windows самостоятельно, позволяя хакеру захватить контроль над машиной. Для этого троян присваивает себе имя служебного процесса с целью избежать детектирования со стороны антивируса. Применяется техника руткита с целью манипуляции разделом реестра, в котором, к сожалению, есть где спрятаться:

А значит, нам придётся запастись утилитами мониторинга запущенных сервисов. Это:

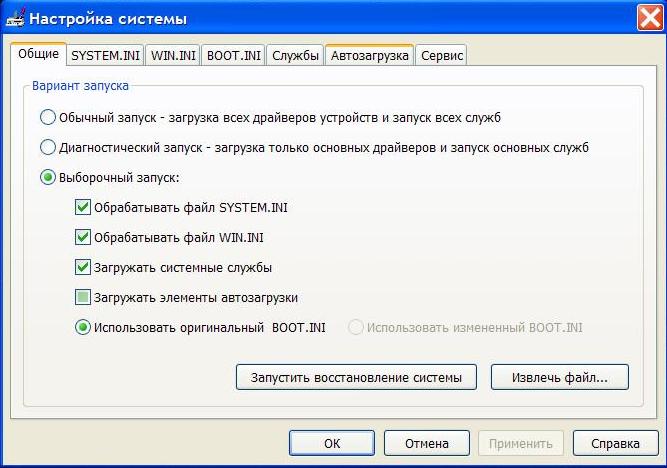

Как обнаружить троян? Нет ли его в автозагрузке?

Что мы подразумеваем под автозагрузкой? Нет, мои хорошие, это не только список записей в одноимённой папке — это было бы совсем просто. Прежде всего, это следующие разделы Windows:

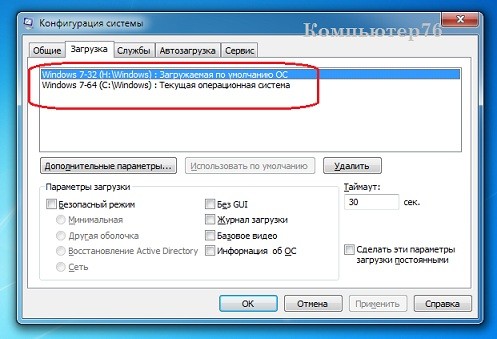

msconfig в Windows XP (для других версий почти не изменился)

а вот окно Конфигурации для Windows 7

Это не полный список ветвей. Если хотите узнать о программах, которые запускаются вместе с Windows, вы можете посмотреть на их список в статье «Опасные ветви реестра«. Из числа утилит, с помощью которых можно проводить мониторинг разделов загрузки можно выделить:

Как обнаружить троян? Проверьте подозрительные папки.

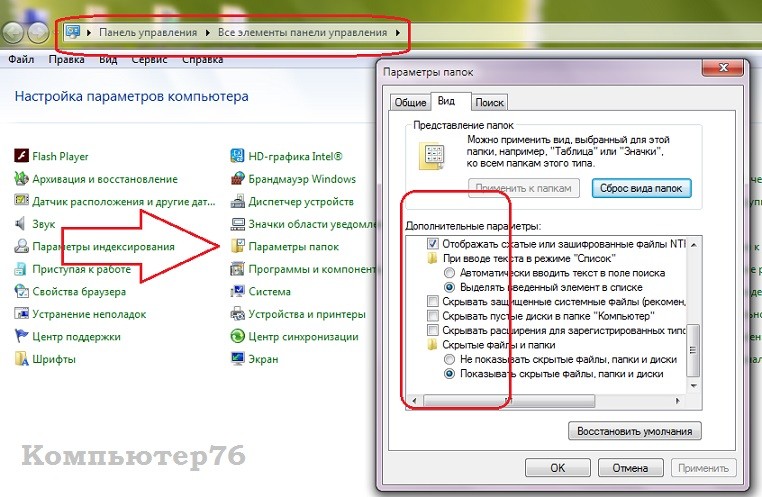

Для трояна обычное дело изменять системные папки и файлы. Проверить это можно несколькими способами:

Как обнаружить троян? Проверьте сетевую активность приложений

В трояне нет смысла, если он не запускает сетевую активность. Чтобы проверить, какого рода информация утекает из системы, необходимо использовать сетевые сканеры и пакетные сниферы для мониторинга сетевого трафика, отправляющего данные на подозрительные адреса. Неплохим инструментом здесь является Capsa Network Analyzer — интуитивный движок представит детальную информацию, чтобы проверить, работает ли на вашем компьютере троян.

Как не стать жертвой троянца? Держать шлюзы закрытыми

Троянец (троянский вирус или троянская программа)- это тип вредоносных программ, маскирующихся под легитимное ПО. Он часто используется киберпреступниками для кражи личных данных, слежения за пользователями и получения несанкционированного доступа к системам. Если вы в последние десять лет уделяли внимание вопросам компьютерной и интернет-безопасности, вы, несомненно, встречали термин «Троянская программа». Вы, наверняка знаете, что эти ничего хорошего от этих вредоносных программ ждать не стоит, но вы можете не знать о том, что они могут сделать с вашим компьютером, как они в него попадают и как этого не допустить. Имея представление о том, что такое троянская программа и какими проблемами она может для вас обернуться, вы получаете возможность избежать столкновения с этими опасными образцами вредоносного ПО.

Что такое троянский вирус?

Как работает троянец (троянский вирус)

Как и в истории с троянским конем из древнегреческой мифологии троянская вредоносная программа появляется в «образе» того, что вы хотите. Она часто маскируется под бесплатное ПО или вложение в электронном письме, а затем, как только вы даете ей разрешение на установку на вашем компьютере, она открывает шлюзы.

Как только у троянца появляется доступ к вашему компьютеру, он может делать что угодно, но большинство этих вредоносных программ стремятся получить полный контроль над вашим компьютером. Иными словами, все ваши действия на компьютере записываются и отправляются на сервер, указанный трояном. Это особенно опасно, если вы на своем компьютере выполняете финансовые транзакции, поскольку троянская программа отправляет информацию о вашей банковской карте или платежных реквизитах людям, которые могут использовать или продать ее. С помощью троянцев злоумышленники могут превратить ваш компьютер в зомби и использовать его для запуска кибератак по всему миру.

Как защититься от троянских программ

Всегда обновляйте программное обеспечение. Это вдвойне актуально для важных программ, таких как ваша операционная система и браузер. Хакеры используют известные бреши в системе защиты в этих типах программ, и через них засылают на ваш компьютер троянцев, которые делают так свою черную работу. Производитель ПО, как правило, выпускает исправления для этих уязвимостей, но они не принесут вам никакой пользы, если вы не будете поддерживать последнюю версию программного обеспечения на вашем устройстве. Чтобы ваше интернет-соединение было максимально безопасным, всегда должен быть включен сетевой экран. Как программные, так и аппаратные сетевые экраны отлично справляются с фильтрацией вредоносного трафика и часто могут предотвратить загрузку троянских программ на ваш компьютер.

Все это полезно, но чтобы полностью обезопасить себя, следует установить антивирусное программное обеспечение или утилиту для удаления троянских программ. Это ПО (при условии того, что оно регулярно обновляется) сканирует вашу систему на наличие троянцев и автоматически проверяет любую программу или файл, которые вы исполняете, чтобы обеспечить его безопасность. В Интернете есть бесплатные утилиты для удаления троянских программ, но мало какие из них регулярно обновляются, а некоторые даже сами являются троянцами. Чтобы лучше защитить ваш компьютер, используйте антивирусное ПО известных производителей с бесплатной пробной версией. Это позволит вам оценить преимущества той или иной программы, прежде чем покупать ее. Такие программы часто входят в общий пакет безопасности, но при этом предоставляют вам возможность указать нужные вам функции защиты, а ненужные отключить.

Защита вашего компьютера от троянских программ не должна быть неподъёмной задачей. Следуя нескольким простым правилам безопасного поведения в Интернете и используя надежное защитное решение, вы можете быть уверены, что ваш компьютер защищен от подавляющего большинства троянских и других вредоносных программ.