как понять что вас ддосят

О том что такое ddos и как от него нужно правильно защищаться.

Думаю не для кого не секрет что многие агрошкольники насмотревшись всяких не далеких личностей на youtube в силу своего возраста не понимают что делают все на свой страх и риск.

И на днях мне попалась исключительная личность.

Пару слов обо мне,я системный администратор на одном из популярных игровых серверов.

Так вот, все началось с того что этот маленький упырь заходил на все наши сервера и начинал ругать в общем чате представителей администрации, якобы что они забанили его ни за что.

Но не тут то было, на всех серверах его забанили по стиму и началось веселье уже у меня. С ip адреса этого малолетнего урода шло трафика так много что он забивал весь наш канал в 300мбит.

И теперь про то что такое ddos\flood с точки зрения сети, представьте себе сеть как водопровод, у водопровода есть одна большая труба (входной канал роутера) и в нее льют воду(пакеты) клиенты, и если какой-нибуть пользователь начинает лить больше чем может выдержать труба то вода которую льют другие пользователи будет вставать в очередь, и заходить с запозданием. И именно по этому большинство советов в интернете «це защита от дудос 100%. » со скачиванием фаервола или блокировкой ip на роутере не уберет не нужную воду в трубе, а лишь будет ее быстрее выбрасывать когда она дойдет, и это не выход из ситуации, поскольку вода как подпирала другую воду так ее и будет запирать.

Ну и наконец о том как НУЖНО бороться с ddos, во первых вам нужно получить ip адрес(номер трубы урода) и зафиксировать преступление, например в роутерах microtik для этого есть инструмент torch. Далее звоним в службу поддержки оператора с просьбой заблокировать воду из его трубы на твою на базовой станции(магистральном трубопроводе). И все? Да.

А если это не повлияет на него то можно смело идти писать заявление в полицию отдел по борьбе с кибер преступлениями и тогда его мамка точно даст ему здоровый летний отдых а тебе мольбы о том чтобы ты не давал делу продолжение. И я так и сделал.

Но лично я воспользовавшись тем что у меня полный дуплекс(могу лить воду из своей трубы в 2 стороны с максимальной скоростью канала) и большая скорость канала просто написал скрипт для routeros аля

Если какой то чел, которого нету в списке труб «ХОРОШИЕ ТРУБЫ» шлет больше 2тысяч пакетов в секунду то возвращай все его пакеты обратно. А если больше 5тысяч пакетов то пиши мне на email и блокируй его трафик на неделю.

И таким образом жертва сама себе вредит а провайдеры как правило уже порежут этот трафик сами)

Почитай что значит первая буква в ddos. И вали отсюда ламер позорный.

Пару слов обо мне,я системный администратор на одном из популярных игровых серверов.

@pidoras3rest, а ты точно системный администратор? Взрослый?

Если какой то чел, которого нету в списке труб «ХОРОШИЕ ТРУБЫ» шлет больше 2тысяч пакетов в секунду то возвращай все его пакеты обратно. А если больше 5тысяч пакетов то пиши мне на email и блокируй его трафик на неделю.

Пермский школьник задержал 46-летнего грабителя по горячим следам

Школьник из Перми помог задержать 46-летнего грабителя, который украл у одной из прохожих телефон. В настоящее время решается вопрос о поощрении подростка, сообщается во вторник на сайте ГУ МВД по Пермскому краю.

Затем подросток начал преследование и обнаружил мужчину в соседнем дворе. Как сообщили в МВД, школьник задержал злоумышленника и вызвал полицию, которая увезла нападавшего в участок. Там он дал признательные показания.

В результате было возбуждено уголовное дело за грабеж, подозреваемого заключили под стражу. В ближайшее время полиция планирует поощрить подростка за смелость и решительные действия.

Прокуратура запросила реальные сроки для хакеров Lurk — от 6 до 18 лет лишения свободы

Прокуратура запросила для екатеринбургских IT-специалистов, обвиняемых в разработке вируса Lurk и хищении более 1,2 млрд рублей, реальные сроки заключения — от 6 до 18 лет. Дело на них было заведено ещё в 2018 году, но из-за большого количества фигурантов и высокой сложности следствие затянулось. Кроме того, летом этого года процесс пришлось приостановить на месяц, поскольку один из фигурантов начал слышать голоса в СИЗО.

Хакерская группировка Lurk получила широкую известность в 2016 году после того, как её рассекретили российские спецслужбы. Согласно материалам дела, она была создана в 2013 году. Все участники Lurk занимались разработкой и распространением одноимённой троянской программы, заражающей системы банки.

По информации издания «Октагон», благодаря зловреду хакеры украли у банков и крупных бизнес-компаний около 1,2 млрд рублей. Газета «Коммерсантъ» приводит другие данные — 1,7 млрд рублей. Кроме того, злоумышленников подозревают в попытке вывести ещё 2,2 млрд рублей. Они распространяли троян через эксплойт-паки и взломанные сайты, например — Ammyy, в клиентах которых значатся Министерство внутренних дел России, «Почта России» и система правовой информации «Гарант».

В общей сложности следствие задержало 50 подозреваемых, но уголовное дело завели только на 23 из них. Один участник группировки Игорь Маковкин пошёл на сделку со следствием и признал вину. В 2018 году его приговорили к пяти годам заключения. Остальные фигуранты дела не признают своего участия в группировке Lurk, но не отрицают, что занимались мошенничеством. Дела 22 подозреваемых были переданы в Кировский районный суд Екатеринбурга в декабре 2018 года.

5 октября этого года издание «Октагон» сообщило, что представители гособвинения рассмотрели представленные защитой доказательства и свидетельские показания. Основываясь на них следствие пришло к выводу, что версия обвинения обоснована и полностью доказана. Прокуроры запросили для оставшихся 22 фигурантов дела реальные сроки в виде 6—18 лет заключения на основании статьи о создании преступного сообщества.

Для предполагаемого лидера группировки Константина Козловского просят максимальный срок заключения. Второй предполагаемый лидер Владимир Грицан находится в розыске. Для единственной женщины в группировке Валентины Рякиной запросили отсрочку заключения до наступления совершеннолетия ребёнка. Расследованием дела занимался центральный аппарат МВД РФ.

Зеленоградский школьник заявил, что устроит расстрел в школе, чтобы продвинуть свой аккаунт в TikTok

14-летний подросток написал в статусе «жду своего расстрела», поставил дату и сел ждать наплыва подписчиков. Но вместо них по его душу нагрянула полиция. Мальчик попытался объяснить им, что такое хайп, но ему не поверили и устроили настоящую проверку

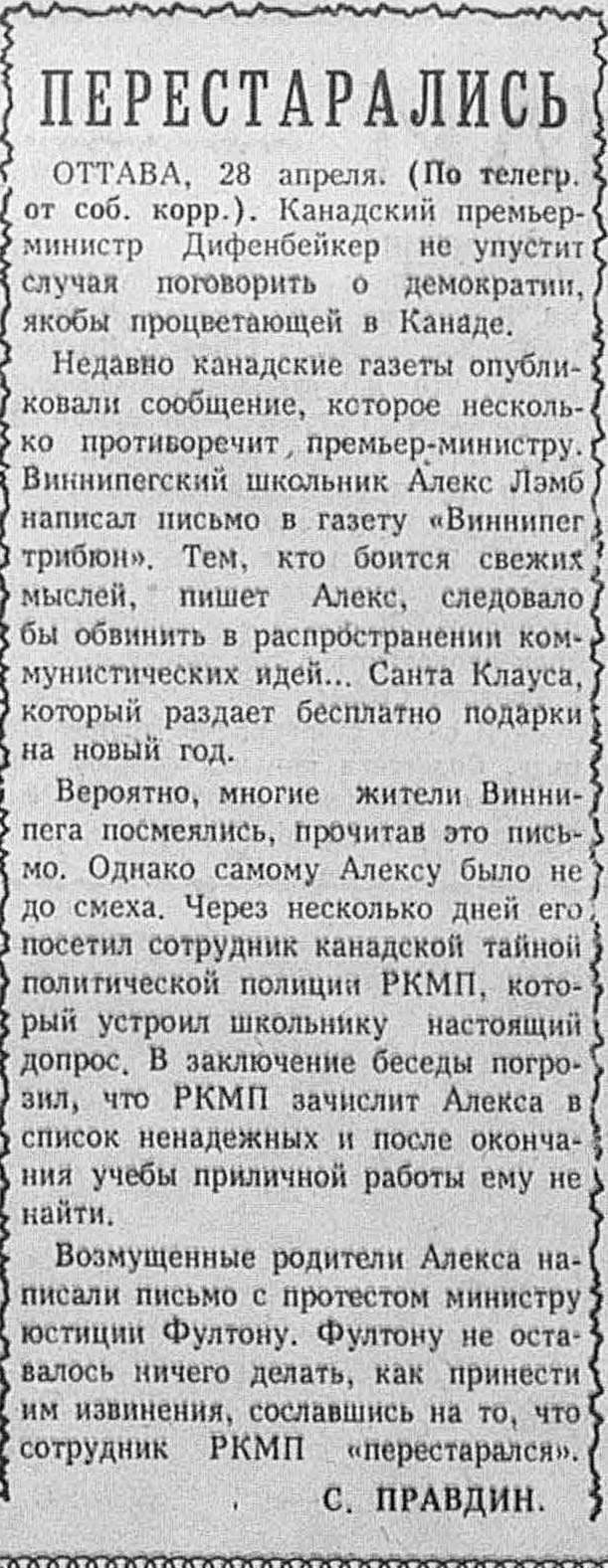

Перестарались

Известия, 1962, № 101, 28 апреля. Перестарались (канадские «чекисты» вызвали школьника на «профилактическую беседу»).

11-летняя девочка задержала грабителя

Злоумышленник вырвал из рук девочки телефон, толкнул ее так, что она упала, и попытался скрыться. Однако этого ему не удалось. Он был задержан своей юной жертвой.

Во Львове 11-летняя девочка смогла догнать и задержать мужчину, вырвавшего из ее рук мобильный телефон. Школьницу наградили грамотой и подарили мягкую игрушку, сообщает пресс-служба полиции Львовской области.

Юная львовянка побежала за грабителем. Ей вместе с неравнодушным прохожим удалось задержать злоумышленника и передать его полицейским.

Любителем чужих телефонов оказался 36-летний местный житель. Ему грозит до шести лет лишения свободы.

Правоохранители пригласили школьницу к себе в отдел, поблагодарили за смелость, вручили мягкую игрушку и продемонстрировали работу полиции.

Школьница в Петербурге рассказала о домогательствах учителя, но ей не поверили. Тогда она сняла видео с приставаниями — СК возбудил дело

В Петербурге 14-летняя ученица 8 класса гимназии № 42 обвинила 62-летнего учителя ОБЖ Юрия Филиппова в сексуальных домогательствах. Как пишет «Фонтанка», 8 февраля школьница рассказала о домогательствах классному руководителю, а затем — директору школы и своей матери. В ответ на это, отмечает издание, слова школьницы назвали фантазиями, причем, по неподтвержденной информации, в этом даже усомнилась мать девочки. В то же время школьный психолог заявила, что школьница «не выдумывает». На время разбирательства восьмиклассницу отстранили от занятий у учителя ОБЖ. При этом, как сообщает «Подъем», по словам учеников гимназии, директор школы игнорировала слова школьницы, а матери девочки грозила лишением родительских прав.

Вечером 10 февраля в сети стали распространять видео с приставаниями учителя к школьнице. Запись распространяли со словами «Девочка, снявшая это видео, просила о помощи классного руководителя и директора, но без „доказательств“ ей не поверили». На записи мужчина пытается обнять и поцеловать восьмиклассницу. «Mash на Мойке» пишет, что школьница сама сняла видео во время перемены. По данным «Фонтанки», 10 февраля запись попала к руководству школы, после чего учитель ОБЖ написал заявление об увольнении по собственному желанию.

Школьный учитель отрицал обвинения в домогательствах. «Фонтанка» указывает, что после того, как видео с приставаниями увидело руководство школы, преподаватель ОБЖ заявил, что запись неправильно истолковали — в ролике якобы показано не домогательство, а дружеское участие. В беседе с Mash утром 11 февраля учитель отказался отвечать на вопрос, присутствует ли он на записи. Юрий Филиппов также пообещал «поговорить со знающими людьми, что предпринять в данном случае», а также заявил, что хочет проверить подлинность видео.

Учитель сам приехал в Следственный комитет. Следствие возбудило уголовное дело. Вечером 11 февраля СК официально сообщил, что возбудил дело по статье (i) о развратных действиях в отношении лица, не достигшего 16-летнего возраста. По данным следствия, учителя одного из учебных заведений Петербурга подозревают в том, что он «во время проведения дополнительных занятий неоднократно совершал развратные действия в отношении школьницы».

Ps обратил внимание что в одном источники возраст преподавателя указан как 62 года, в другом как 32 года, скорее всего опечатка, но какой возраст верный я даже по видео сказать не могу

Как выявить атаку-DDoS на сервер и остановить ее

Продолжим изучать DDoS-атаки. Определенная атака типа «отказ в обслуживании» (DDoS) может произойти с кем угодно и когда угодно. Если вы владелец веб-сайт, который работает на выделенном веб-сервере, важно понять, что такое DDoS-атака, правильно ее идентифицировать и что необходимо предпринять, чтобы остановить и предотвратить ее.

Что такое DDoS-атака?

Во время нормальной работы веб-сервер предоставляет вашу веб-страницу посетителям следующим образом:

— Человек вводит ваш URL в свой веб-браузер.

— Веб-браузер отправляет HTTP-запрос к URL-адресу веб-сайта.

— DNS-серверы вашего провайдера преобразуют URL-адрес в правильный IP-адрес веб-сервера.

— HTTP-запрос направляется через Интернет на веб-сервер.

— Веб-сервер использует страницу, запрошенную в URL, чтобы найти правильный файл HTML.

— Веб-сервер отвечает всем содержимым этого HTML-файла.

— Браузер пользователя получает файл HTML и отображает страницу для пользователя.

Большинство веб-серверов имеют процессор и сетевое оборудование для обработки среднего ожидаемого трафика в день. Для некоторых веб-сайтов это может быть до ста тысяч или даже миллионов посетителей за один день.

Однако хакер, надеющийся атаковать ваш сайт с помощью DDoS-атаки, использует ботнет из миллионов компьютеров со всего мира, чтобы отправлять тысячи HTTP-запросов в секунду на ваш веб-сервер.

Поскольку ваш веб-сервер не был рассчитан на такой объем трафика, веб-сервер будет отвечать на ваши обычные посетители сайта с сообщением об ошибке «Сервис недоступен». Это также известно как ошибка HTTP 503.

В редких случаях, когда ваш сайт работает на очень маленьком веб-сервере с небольшим количеством доступных ресурсов, сам сервер фактически зависнет.

Как определить DDoS-атаку?

Как вы узнаете, что ваш сайт только что вышел из строя из-за DDoS-атаки? Есть несколько симптомов, которые являются мертвой раздачей.

Обычно ошибка 503 HTTP, описанная выше, является четким указанием. Однако еще одним признаком DDoS-атаки является очень сильный скачок пропускной способности.

Вы можете просмотреть это, войдя в свою учетную запись с веб-хостинга и открыв Cpanel. Прокрутите страницу вниз до раздела «Журналы» и выберите «Пропускная способность».

Нормальная диаграмма пропускной способности за последние 24 часа должна показывать относительно постоянную линию, за исключением нескольких небольших пиков.

Однако недавний непропорциональный всплеск пропускной способности, который остается высоким в течение часа и более, является четким свидетельством того, что вы столкнулись с DDoS-атакой на ваш веб-сервер.

Если вы считаете, что обнаружили DDoS-атаку в процессе, важно действовать быстро. Эти атаки потребляют большую пропускную способность сети, и если вы заплатили за хостинг-провайдера, это означает, что их сервер данных будет испытывать такой же скачок пропускной способности. Это может оказать негативное влияние и на других их клиентов.

Как остановить DDoS-атаку

Вы ничего не можете сделать сами, если столкнетесь с DDoS-атакой. Но, позвонив провайдеру веб-хостинга, они могут немедленно заблокировать все входящие HTTP-запросы, направленные на ваш веб-сервер.

Это мгновенно снижает нагрузку на ваш веб-сервер, так что сам сервер не падает. Это также предотвращает негативное влияние атаки на других клиентов хостинг-провайдера.

Хорошей новостью является то, что атака будет прекращена. Плохая новость заключается в том, что, блокируя весь трафик на ваш веб-сервер до завершения атаки, человек, который хотел закрыть ваш сайт, по сути выиграл.

Как победить DDoS-атаку

Если вы выполняете критически важную онлайн-операцию, такую Икак крупный бизнес, и хотите, чтобы ваш сайт был защищен от DDoS-атак, это возможно, но это не дешево. Службы защиты от DDoS работают, создавая своего рода ботнет-счетчик, который больше ботнета, выполняющего DDoS-атаку. Это создает распределенный ответ на входящие HTTP-запросы, даже если таких запросов сотни тысяч или миллионы.

С этими услугами взимается ежемесячная плата за обслуживание. Но если вы окажетесь частой жертвой DDoS-атак, эти службы защиты от DDoS вполне могут стоить своих затрат. DDoS-атаки могут быть в лучшем случае незначительным неудобством, которое приводит к простоям на несколько часов. В худшем случае это может стоить вам значительного количества потерянного онлайн-трафика, не говоря уже о падении клиентов, которые доверяют вашему сайту.

Обнаружение DDoS-атак «на коленке»

Приветствую, Хабр! Я работаю в небольшом интернет провайдере масштаба области. У нас транзитная сеть (это значит, что мы покупаем интернет у богатых провайдеров и продаем его бедным). Несмотря на небольшое количество клиентов и такое же небольшое количество трафика протекающего по нашей сети, довольно часто приходится иметь дело с весьма внушительными DDoS-атаками по 10-20Гбит/с. (чаще всего конечно это атаки гораздо меньшего калибра). И хотя некоторые из наших клиентов обзавелись уже системами обнаружения таких атак и могут самостоятельно отправить жертву в блек-холл, гораздо чаще обнаружение атаки и бан конкретного IP жертвы ложится на наши плечи (тем более, если атака способна забить наши внешние каналы).

О решении, которое помогает обнаруживать эти самые атаки и которое принято у нас в сети, я и хотел бы рассказать. Оно бесплатно, основывается на анализе данных NetFlow, поэтому просто и весьма эффективно.

На самом деле систем для обнаружения Ddos-атак основанных на анализе данных протоколов NetFlow/SFlow/IPFIX существует довольно много (вероятно почти все?). В первом приближении, суть всех таких систем сводится к установлению порогов по количеству пакетов/потоков/октетов на определенный тип трафика к конкретному IP, при превышении которого система сигнализирует о возможной атаке. И наше решение ничем от них в этом плане не отличается. Однако, основная проблема – большинство из них платные. А бесплатные версии предлагают довольно грубый анализ, который часто неэффективен (к примеру, позволяет устанавливать порог только на весь трафик к конкретному IP, без его предварительной фильтрации, что в случае анализа транзитного трафика почти всегда бесполезно).

Итак, сперва необходимо настроить протокол NetFlow на сетевом оборудовании с минимально возможным active timeout (интервал с котором экспортируются данные с оборудования на коллектор) — это 60с для Cisco и Juniper.

В качестве core-маршрутизатора у нас выступает Juniper MX480, он и будет заниматься отправкой телеметрии. Сначала настраиваем сэмплинг:

Далее, нам необходимо настроить NetFlow коллектор, который будет собирать данные статистики с оборудования.

В качестве коллектора решено было использовать многим знакомый flow-capture из набора утилит flow-tools. Именно набор утилит, который позволяет строить разнообразные и подробные отчеты на основе собранной статистики является главным достоинством этого пакета. (К слову в наборе утилит также есть и flow-dscan для обнаружения сканирования хостов/портов и другой нежелательной активности). В недостатки можно записать отсутствие веб-оболочки и отсутствие поддержки 9й версии NetFlow. Однако, повторюсь, гибкость таких утилит как flow-nfilter, flow-report и, конечно же, свободное распространение с легкостью все перекрывают.

Сервер, на котором работает коллектор, в нашем случае под FreeBSD (конечно flow-tools доступен и для linux).

Добавляем в /etc/rc.conf:

-z0 – сжатие файлов (0 — выключено)

-n1439 – количество файлов, которое создаст коллектор в сутки. По умолчанию 95 – это один файл в 15 минут. 1439 – максимальное значение — это один файл в минуту. Нам необходимо, чтобы файлики создавались как можно быстрее.

-N3 – это уровень вложенности файлов и папок (YYYY/YYYY-MM/YYYY-MM-DD/flow-file)

-E10G – ограничение на занимаемое пространство на диске. Будет удалять старые файлы таким образом, чтобы общий объем файлов с телеметрией был менее этого числа. Очень полезная штука, жаль не подчищает созданные директории.

-e0 – тоже самое только про количество файлов (0 – не следить)

-S1 – логировать каждую минуту сообщение о полученных/потерянных/обработанных потоках

Из всего набора утилит flow-tools нас будут интересовать три:

Код скрипта я приводить не буду, он с файлами filters.cfg и reports.сfg доступен на GitHub

Для его работы достаточно сконфигурировать некоторые параметры в config.ini. И добавить его в крон на исполнение в каждую минуту.

В частности, задать пороги для отчетов в зависимости от интенсивности трафика в вашей сети, а также от настроек семплинга NetFlow на сетевом оборудовании.

Письмо с уведомлением об атаке выглядит так:

Защита от DDoS-атак. Что нужно знать

Содержание

Содержание

Каждые сутки хакеры проводят около 2000 атак по всему миру. Представители малого и среднего бизнеса теряют в среднем 50 000$ за одну атаку, крупные компании — до 500 000$ и больше. Uber выплатил 149 миллионов долларов клиентам, чьи данные были украдены, Facebook заплатил штраф в размере 5 миллиардов долларов. Цели большинства атак: похищение конфиденциальных данных, вымогательство, желание сделать бяку конкуренту.

Что такое DDoS?

DDoS — Distributed Denial Of Service Attack или, по-русски говоря, — «доведение сервера до обморока». Множественные запросы посылаются на главный компьютер, снижая пропускную способность канала связи.

Когда пользователь заходит на сайт, браузер отправляет запрос на сервер, в ответ получая пакет с данными — на экране появляются текст и мультимедийный контент. Если сервер загружен, приходится долго ждать отрисовки картинок. DDoS-атака может замедлить работу сервера или «положить» его, то есть сделать сайт недоступным для пользователя.

Кого и зачем атакуют

Хакеры в основном совершают «налеты» на банкиров, IT-сектор, государственные сайты, образовательные платформы, киберспортивные состязания, онлайн-кинотеатры, реже на ритейлеров и новостные агентства.

Школьники учатся программированию и хакингу, тренируясь на «кошках». Профессиональные хакеры делают то же самое, но на более качественном уровне, с целью вымогательства и похищения данных. Частные и государственные структуры используют дудос, чтобы повлиять на ход выборов в других странах. Иногда заказчиками являются конкуренты по бизнесу — личная обида или желание «завалить» товарища в период активных продаж.

Знай врага в лицо

Последние годы наблюдается тренд на организованные совместные атаки — профессиональные взломщики сбиваются в стайки и называют себя RedDoor, Lizard Squad, ezBTC. Пока вы мирно смотрите очередной блокбастер, ваш компьютер атакует Пентагон. Сеть из множества ПК, в едином порыве занимающихся коллективным дудосом, называют «ботнетом».

IoT-боты стали бичом современности. Хакерская атакующая когорта может состоять из бытовых приборов «умного дома» — у каждого такого устройства есть персональный IP-адрес, с которого отправляются запросы на сервер.

Кроме настольного друга, DDoS-атакой в вашем доме может заниматься холодильник, электрочайник, видеокамера и даже умная лампочка.

Что нужно для DDoS-атаки и сколько это стоит

Самый простой способ сделать подножку ненавистному сайту — заказать стресс-тест у сервиса, предлагающего защиту от атак. Это работает только с самыми простенькими сайтами на бесплатных CMS и дешевых виртуальных хостингах. Тест длится от 2 до 20 минут. Более серьезную атаку можно организовать с помощью автоматических инструментов.

Цена DDos-атаки стартует с 50$, конечная стоимость будет зависеть от количества задействованных ресурсов. Сервисы, предоставляющие услуги, предлагают анонимную консультацию, «манибэк», отчет о выполненных работах и даже дают почитать отзывы довольных клиентов.

Если у жертвы есть надежная защита, «налет» обойдется намного дороже. Атака на VDS-сервер стоит 75–100 долларов за 5 минут, если сайт использует услуги anti-DDoS, стоимость начинается уже с 250 долларов. Блокировка домена на уровне регистратора — от 1000 долларов. Взлом Skype — 75 долларов.

Как вычисляют жертву?

У каждого сайта есть свой персональный адрес. Мы видим только название ресурса, программы, его IP-адрес. Нападению может подвергнуться не только сайт, но и конкретный пользователь. Приличный хакер перед атакой проведет «пентест». Военные назвали бы этот метод «разведка боем». Суть пентеста в небольшой контролируемой атаке, с помощью которой можно узнать уровень защиты сайта.

Частный случай

Проникнуть в любую сеть можно через Wi-Fi. Хакеры удаленно перезагружают устройство с помощью программы типа Websploit. Роутер возвращается к базовым настройкам и стандартному паролю. Злоумышленник получает доступ ко всему трафику организации.

Выявить адрес жертвы можно с помощью Skype или другого мессенджера. Делается это с помощью хакерского ПО на Linux. На полученный адрес посылается множество пакетов данных. Бонусом можно поставить программку автодозвона на определенный номер.

На рабочей панели отображается адрес, статус, вид операции. Подготовка пакета с ложными данными займет пару минут и в дело вступит автоматика, — но это вариант для «ламеров».

Настоящие «кулхацкеры» собирают собственную команду, заражая десятки тысяч компьютеров и утюгов. Иногда мелкие сети объединяются в более крупные, но тут не обойтись без рисков. Часто злоумышленники крадут друг у друга ключи доступа к «армиям», чтобы потом перепродать «войско».

Можно обойтись и без армии компьютеров, как говорится: «Не имей 100 рублей, а имей 100 друзей». Правда друзей потребуется 100 000, а лучше пару миллионов. Такой флэшмоб организовывается очень просто — через социальные сети.

Виды DDoS-атак

«Пинг смерти» — слишком большой пакет размером более 65535 байт. Такой вид хаккинга был популярен в 90-х годах, он приводил к ошибкам или отключению сервера.

HTTP(S) GET-флуд — на сервер отправляется ничего не значащая информация, забивающая канал передачи данных и расходующая ресурсы сервера.

Smurf-атака — взломщик отправляет операционной системе запрос с подменным mac-адресом. Все ответы с сервера пересылаются на пинг-запрос хаккера, а жертва бесконечно долго ждет пакеты, который у нее умыкнул воришка.

HTTP(S) POST-запрос — передача больших объемов данных, помещенных в тело запроса.

UDP-флуд — в данном типе атаки превышается время ожидания ответа от сервера, соответственно, пользователь получает отказ в обработке запроса.

SYN-флуд — одновременно запускается целый рой TCP-соединений, упакованных в SYN-пакеты с недействующим или несуществующим обратным адресом — «посылка на деревню дедушке».

POST-флуд — по аналогии с GET-флуд передает большое количество запросов, что приводит к подвисанию сервера. Если используется протокол с автоматическим шифрованием данных HTTPS, дополнительные ресурсы расходуются на дешифровку, что только облегчает задачу хакера «положить»

Программы-эксплоиты — используются более продвинутыми взломщиками, цель которых — коммерческие организации. Программное обеспечение выискивает ошибки кода, бэкдоры, уязвимости.

Layer 7 HTTP-флуд — на виртуальном сервере нагружает только отдельные площадки. Такой вид DDos трудно определить, потому что трафик похож на обычный пользовательский. Основная цель — повышенная нагрузка сервера.

Переполнение HDD — если на сайте настроена ротация лог-файлов, жертве отправляются все новые логи, которые займут все свободное пространство на винчестерах. Очень примитивный способ — закидать мусором, эффективен и опасен. Скорость «закидывания» мусорных файлов очень высокая, уже через 5 минут сайт будет недоступен клиентам.

Атака на VoIP и SIP устройства связи — осуществляется через специальное ПО, для организации необходимо узнать IP-адрес пользователя.

Атаки на уровне приложения DNS-сервера. В большинстве случаев жертвами становятся владельцы площадок на CMS Drupal, WordPress, Joomla, Magento. Выделенный Amazon VPS-сервер может справиться с 180 000 пакетов в секунду, обычный сервер обрабатывает в среднем 500 запросов за то же время.

Что делать во время DDoS-атаки

Можно провести обратную DDoS-атаку, перенаправив присланную бяку, атакующему. Если повезет, выведите из строя его оборудование. Для этого надо знать адрес сервера хакера и обладать хорошими навыками программирования. Без специалиста в этой области не обойтись — они редки и очень дорого стоят.

Активные методы защиты

Построение распределенных систем — целое искусство, позволяющее раскидывать запросы по разным узлам единой системы, если какие-то сервера стали не доступными. Вся информация дублируется, физически сервера находятся в Data-центрах разных стран. Такой подход имеет смысл использовать только для крупных проектов с большим количеством пользователей или высокими требованиями к бесперебойному доступу — банки, социальные сети.

Если у сервера нет надежной защиты или принятые меры не дали результатов — руби канаты.

Весь DDoS-трафик поступает от одного провайдера и магистрального маршрутизатора, поэтому можно заблокировать все, подключившись к резервной линии Интернет-соединения. Метод действенный, пока вас снова не обнаружат.

Самый надежный способ защититься — поставить на сайт заглушку, заварить чаек, усесться в позу «ждуна» и наслаждаться представлением. Рано или поздно атака прекратится по причине исчерпания бюджета.

«Заглушка» — контрольно-пропускной пункт, специальная страница весом около 2 килобайт с кодом фильтра и текстовым сообщением об атаке. Фильтр отделяет данные, отсылаемые атакующими от реальных пользователей, автоматически присваивает юзерам «куки» и перенаправляет на искомую страницу сайта. Но этот вариант не подходит банкам, крупным торговым сетям, организаторам киберспортивных состязаний. Для установки заглушки потребуется программист.

«Дальше действовать будем мы»

Конечно, в идеале сделать это до того, как сисадмин начнет бегать по офису с криками «Все пропало!», но и во время атаки не поздно обратиться в сервис по комплексной защите от DDoS-атак. На рынке представлено несколько десятков программно-аппаратных комплексов для защиты от хакеров: Juniper, F5, Cisco, Arbor Networks, Qrator, Selectel, CloudFlare и другие.

Как защищают сервисы

Весь интернет-трафик, поступающий на сайт, перенаправляется на сервера программно-аппаратных комплексов защиты, клиент получает только очищенный входящий трафик. Исходящий проходит через другие сервера.

Как правило, стоимость таких услуг довольна высока. Эти же сервисы предлагают постоянный мониторинг и выделенный IP, чтобы скрыть реальный адрес. Деньги берут в зависимости от объема трафика, поступающего на сервер. Расходы на защиту колеблются от 250 до нескольких тысяч долларов год.

Выбор стратегии зависит от серьезности угрозы и важности бесперебойной работы ресурса. Для большинства сайтов достаточно превентивных мер:межсетевые экраны, фильтрация запросов по ACL-списку, установка программ пассивного мониторинга, создание резервной линии Интернет-соеденения. Если доход от сайта исчисляется сотнями тысяч в день, стоит подумать о надежной защите на постоянной основе.

Количество атак увеличивается каждый год на 200%. Видеокамеры объединяются «в группы по интересам», атакуя финансовые организации, холодильники «названивают» в Uber, а на Amazon ополчились кофемолки. В следующий раз, смотря на свой «умный» чайник, приглядитесь повнимательней, может именно в этот момент он тащит пароли от ВК или пытается похитить данные банковской карточки.