как предотвратить утечку ip адреса

Как отключить WebRTC для блокировки утечки IP-адреса в Opera VPN

Opera Software несколько дней назад добавила частную виртуальную сеть (VPN) в сборку Opera Developer для улучшения конфиденциальности и безопасности пользователей при использовании веб-браузера.

VPN-клиент бесплатен в использовании, не накладывает ограничений в отношении пропускной способности или объема трафика, поэтому нет оснований для отказа от использования функции, если конечно Вы уже не используете VPN с полным покрытием системы.

Как и в случае с любым другим решением VPN или прокси, важно убедиться, что основная программы не допускает утечку информации на удаленные сервера.

Утечка реального IP-адреса в Opera

Если Вы включили функцию VPN в Opera, то при проверке потенциальных утечек, Вы заметите следующее:

Opera, как и многие другие современные веб-браузеры поддерживает протокол WebRTC, а значит может пропускать утечку реального IP-адреса даже при использовании VPN.

Некоторые браузеры, такие как Firefox позволяют отключать WebRTC полностью, в то время как другие продукты не предлагают данную функциональность. Учитывая, что WebRTC может использоваться сайтами в целях идентификации, даже если Вы используете VPN или прокси, Вы наверняка захотите отключить технологию, если ей не пользуетесь.

Блокируем утечку IP-адреса в Opera VPN

Opera не имеет встроенных опций для отключения WebRTC, но Вы можете установить браузерное расширение, которое контролирует утечки WebRTC в браузере и улучшает конфиденциальность при использовании встроенной в Opera функции VPN или решений VPN с полным покрытием системы.

Загрузите и установите расширение WebRTC Leak Prevent в браузер Opera. Вы заметите, что плагин блокирует доступ к локальному IP-адресу компьютера, но публичный IP-адрес по-прежнему передается реализацией WebRTC.

Для устранения данной утечки, откройте настройки расширения. Открыть список всех установленных дополнений можно, введя в адресную строку браузера адрес страницы opera://extensions/ и нажмите по кнопке Настройки рядом с названием WebRTC Leak Prevent.

На странице настроек нужно сделать следующее:

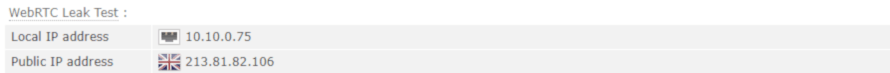

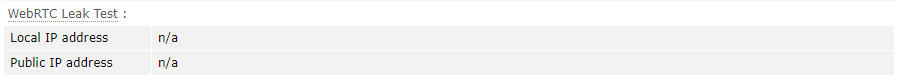

Повторно проведите проверку утечки WebRTC, чтобы убедится, что утечка устранена. Opera не будет передавать локальный и публичный IP-адреса после установки расширения и выполнения изменений в конфигурации.

Проверка на утечку через WebRTC

Проверка на утечку через WebRTC

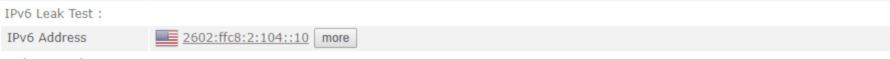

ExpressVPN не подключен подключен подключен

Ваша конфиденциальность может быть под угрозой, даже если вы подключены к VPN.

Чтобы проверить свою безопасность, выполните эти действия.

Попробуйте открытие этой страницы в новой вкладке.

Если вы все еще видите утечку, возможно, ваше приложение устарело.

Обновите страницу, чтобы повторить попытку.

Ваш браузер не посылает ваш IP-адрес на веб-сайты, которые вы посещаете.

Остановите утечку WebRTC:

WebRTC предоставил следующие IP-адреса

Ваш браузер передает эти IP-адреса веб-сайтам, которые вы посещаете

Не обнаружена утечка через WebRTC

ExpressVPN защищает вас от утечки данных через WebRTC.

WebRTC недоступен

Ваш браузер не поддерживает WebRTC или WebRTC отключен.

Проверка на утечку через WebRTC не завершена

Узнайте, как отключить WebRTC:

Как сделать проверку на утечку через WebRTC

В чем разница между публичными и локальными IP-адресами?

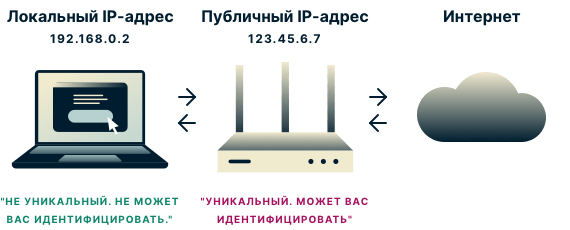

При проверке на утечку вы увидите два типа IP-адресов: публичный и локальный.

Публичные IP-адреса уникальны. Они являются частью вашей идентификации в Интернете. Когда вы используете VPN, сайты видят публичный IP-адрес VPN-сервера вместо вашего, то есть ваша конфиденциальность защищена.

Однако, если WebRTC обнаруживает ваш реальный публичный IP-адрес, когда вы подключены к VPN, а не адрес VPN-сервера, то третьи стороны могут использовать его для вашей идентификации. Если вы видите свой публичный IP-адрес в результатах теста, то ваша конфиденциальность может быть под угрозой.

Локальные IP-адреса не являются уникальными только для вашего устройства. Эти IP-адреса назначаются вашим роутером и повторно используются миллионами роутеров по всему миру. Поэтому, если третьи лица узнают ваш локальный IP-адрес, они все равно не смогут связать его напрямую с вами. Если вы видите локальный IP-адрес в результатах теста, то это не угрожает вашей конфиденциальности.

Инструкции для проверки на утечку через WebRTC (с использованием VPN и без VPN)

Если вы не используете VPN, то ваши конфиденциальные данные наверняка станут доступными третьим лицам. (Хотите получить больше информации? Узнайте, как VPN скрывает ваш IP-адрес, чтобы ваша информация оставалась конфиденциальной.)

Если вы используете VPN, а наш тест показывает, что утечка возможна, вы можете выполнить еще одну проверку:

Отключите VPN и откройте эту страницу в новой вкладке или окне.

Запишите все публичные IP-адреса, которые видите.

Подключитесь к сети VPN и заново откройте страницу.

Если вы все еще видите какой-либо из публичных IP-адресов, которые вы записали на 2 шаге, у вас есть утечка.

Если вы используете VPN, и наш тест показывает, что утечки нет, то вы в безопасности!

Хотите проверить, есть ли у вас другие утечки конфиденциальной информации? Попробуйте эти инструменты:

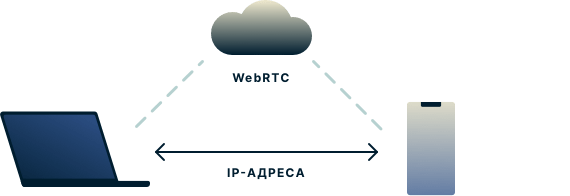

Что такое WebRTC?

Веб-коммуникации в режиме реального времени (WebRTC) представляют собой набор стандартизированных технологий, позволяющих веб-браузерам напрямую общаться друг с другом без необходимости использования промежуточного сервера. В числе преимуществ WebRTC более высокая скорость и меньшая задержка при использовании видеочатов и приложений для передачи файлов и потоковой трансляции.

Однако любые два устройства, взаимодействующие друг с другом напрямую через WebRTC, должны знать реальные IP-адреса друг друга. Теоретически это может позволить стороннему веб-сайту использовать функцию WebRTC в вашем браузере, чтобы определить ваш реальный IP-адрес и использовать его для вашей идентификации. Это то, что мы называем утечкой через WebRTC.

Любая утечка вашего публичного IP-адреса — это угроза вашей конфиденциальности, но утечки через WebRTC менее известны, легко упускаются из виду, и не все VPN-провайдеры защищают вас от них!

Каким образом утечка через WebRTC ставит под угрозу мою конфиденциальность?

Проблема с WebRTC заключается в том, что этот стандарт использует более продвинутые методы для выявления IP-адресов, чем те, которые используются при «стандартном» обнаружении IP-адресов.

Как WebRTC обнаруживает мои IP-адреса?

WebRTC выявляет IP-адреса через протокол ICE (Interactive Connectivity Establishment). Этот протокол использует несколько методов обнаружения IP-адресов, два из которых описаны ниже.

STUN/TURN-серверы

STUN/TURN-серверы выполняют две ключевые роли в технологии WebRTC: они позволяют веб-браузерам задавать вопрос «Какие у меня публичные IP-адреса?», а также упрощают взаимодействие двух устройств друг с другом, даже если они находятся за пределами NAT и межсетевых экранов. Первая функция может повлиять на вашу конфиденциальность. STUN/TURN-серверы определяют ваш IP-адрес так же, как веб-сайт видит ваш IP-адрес, когда вы его посещаете.

Обнаружение возможного хоста

У большинства устройств есть несколько IP-адресов, связанных с их оборудованием. Обычно они скрыты от веб-сайтов и STUN/TURN-серверов файрволами. Однако спецификация протокола ICE подразумевает, что браузеры могут собирать эти IP-адреса, просто считывая их с вашего устройства.

В большинстве случаев устройствам присваиваются локальные IPv4-адреса, и их обнаружение никак не повлияет на вашу конфиденциальность. Однако, если у вашего устройтва IPv6-адрес, то ваша конфиденциальность может быть под угрозой.

IPv6-адреса работают не совсем так, как IPv4-адреса. Как правило, IPv6-адрес — это внешний, публичный адрес, то есть он является уникальным. Если у вашего устройства IPv6-адрес, и он обнаружен с помощью протокола ICE, то ваши конфиденциальные данные могут стать доступными.

Вредоносный веб-сайт может использовать STUN/TURN-серверы или протокол обнаружения возможного хоста, чтобы обманным путем вынудить ваш браузер предоставить IP-адрес, который может быть использован для вашей идентификации без вашего ведома.

Утечки через WebRTC: какие браузеры наиболее уязвимы?

На данный момент пользователи настольных версий браузеров Firefox, Chrome, Opera, Safari и Microsoft Edge наиболее уязвимы для утечек через WebRTC, потому что эти браузеры по умолчанию поддерживают стандарт WebRTC.

Одминский блог

Блог о технологиях, технократии и методиках борьбы с граблями

Повышаем анонимность за прокси: скрытие ip адреса от утечки

В последнее время неоднократно приходится сталкиваться с вопросами людей, как им повысить анонимность, чтобы конечный сайт, к которому обращается клиент через прокси или VPN, не видел их реальный IP адрес.

Ибо народу, специализирующемуся на бонусхантинге, вилках, покере и прочих гемблингах и букмекерах; требуется более высокая анонимность, чем, скажем, людям работающим в социалках или парсящих поисковые системы. Понятно, что всем пользователям прокси или VPN нужна помена IP адреса, но в некоторых нишах, вроде онлайн казино или букмекерских контор, клиенты проходят более глубокую проверку, по результатам которой клиенту не всегда получается успешное IP адреса.

Причем многие новички полагают, что если чекалки, вроде _https://whoer.net/ или _https://2ip.ru/privacy/ видят реальный IP, скрытый за прокси, то это проблема анонимности прокси.

Возможно я кого то разочарую, но в данной проблеме чаще всего виноват не прокси сервер.

Прокси бывает либо анонимным, либо не анонимным: первый переписывает заголовок пакета полностью, убирая все хвосты клиенты и оставляя только IP прокси; второй же оставляет исходящий IP, который видит конечная система.

Единственное, чем можно повысить анонимность прокси, использовать для сервера нестандартные исходящие порты, т.к при проверки приватности чекаются открытые порты клиентского IP (в данном случае прокси) и если видят стандартные 80, 8080, 1080 и т.д, то раcценивают это – как практически 100% вероятность подмены IP адреса с помощью прокси.

Все остальное, что палит более точная проверка приватности, происходит на уровне приложения, то есть браузера, который сливает IP различными способами.

И собственно, закрываются эти протечки, точно также, на уровне браузера. Проверку на отклик клиентского IP, в данном случае, можно не считать, т.к большинство компов, имеющих IP провайдера, точно также отвечают на пинг.

Далее я буду говорить только о Firefox, ибо с Chrome не работаю и не имею ни малейшего желания разбираться как он работает, ибо достаточно того, что он сливает все данные гуглю.

Также я не буду особо вдаваться в технические аспекты того или иного протекания IP (IP leak) в браузере, т.ч если хотите технических подробностей, то гугл вам в помощь.

Большая часть настроек, разве кроме части закрытия протекания DNS, делается в тонких настройках браузера Firefox, куда можно попасть, если ввести в адресную строку about:config

Начну с двух наиболее критических дырок, роняющих приватность ниже плинтуса, т.к через них реальный IP адрес протекает гарантировано. И все попытки скрыть реальный IP адрес от обнаружения, обречены на провал.

Это протекание через Adobe Flash и WebRTC. Первый является сторонним плагином, а второй встроенная во все браузеры технология, предназначенная для общения бродилок peer-to-peer и шпарящая в обход прокси.

WebRTC

Здесь мы либо просто блокируем технологию

media.peerconnection.enabled = false

либо говорим ей логиниться по дефолтному маршруту

media.peerconnection.ice.default_address_only = true

но не знаю как это должно отрабатывать на проксях, т.ч для гарантированной подмены IP я предпочитаю закрывать все.

Для Google Chrome существует плагин WebRTC Block или WebRTC Leak Prevent (оно также есть и для Opera). Для FF не нашел, но особо и не искал, т.к по мне достаточно заблокировать сам движок.

Также можно заморочиться с добавлением в систему дополнительного интерфейса, с нужным IP. В виндовой машине это будет Microsoft Loopback Adapter. Но там есть мутотень, что каждый раз, при смене IP прокси, придется менять и айпи адрес нашего виртуального интерфейса, а также его маршрутизацию наружу. Так что этим стоит загоняться только если у вас с избытком свободного времени и не подошли вышеописанные варианты.

JavaScript и ActiveX

Эти надстройки также подвержены протечкам IP, т.ч их желательно закрыть с помощью дополнения NoScript. Оно будет не бесполезно и в мирное время, т.к позволит предотвратить XSS атаки от злодейских сайтов и попыток напихать всякое зверье в процессе браузинга.

Отключаем геолокацию через браузер

geo.enabled = false

Отключаем фичу предупреждения о вредоносных сайтах Google Safe Browsing

browser.safebrowsing.enabled = false

browser.safebrowsing.downloads.enabled = false

browser.safebrowsing.malware.enabled = false

Отключаем отправку телеметрии и отчетов производительности

datareporting.healthreport.service.enabled = false

datareporting.healthreport.uploadEnabled = false

toolkit.telemetry.unified = false

toolkit.telemetry.enabled = false

Отключаем Encrypted Media Extensions (DRM)

media.eme.enabled = false

media.gmp-eme-adobe.enabled = false

Отключаем возможность FF логиниться без спроса к сторонним сервакам Telefonica

loop.enabled = false

Отключаем отслеживание статей и видосов через сторонний сервис Pocket

browser.pocket.enabled = false

Отключаем передачу текста, который мы вводим в окно поиска

browser.search.suggest.enabled = false

Отключаем передачу параметров соединения с сетью

dom.network.enabled = false

Все это и много другое, можно также отрубить с помощью отдельного плагина Firefox Privacy Settings. И/Или можно поставить HTTP UserAgent cleaner, который позволяет отключать Ajax и WebRTC для определенных доменов, что несомнено лучше чем для всех. Плюс затрудняет идентификацию через другие каналы.

Поскольку я рассматриваю только вопрос анонимности с точки зрения скрытия реального IP, то я не буду вдаваться в подробности всяких параноидальных вопросов защиты от суровых людей в сером, вроде удаления кэша или подгрузки плагинов.

Поэтому я лучше перейду еще к одному разделу – не критическому, но доставляющему некоторым пользователям ментальные страдания. Хотя, наверное, на каких то сайтах по этому параметру, возможно, и могут делать далекоидущие выводы. Я говорю про утечку DNS, которая также сливается браузером.

Вариантов сокрытия своего DNS от сдачи врагам, несколько.

Наиболее простой и безболезненный – это заменить автоматически выданные DNS сервера вашего провайдера на публичные:

Google DNS 8.8.8.8 и 8.8.4.4

OpenDNS 208.67.222.222 и 208.67.222.220

но т.к к примеру Google вместо 8.8.8.8 светит ближаший DNS, то например для рунета будет показываться финский 74.125.46.10 или любой другой из этой же (или 74.125.74.Х) сеток, что может поставить в тупик. Поэтому надежней выбрать какой нить наиболее близкий к нужной стране из 134к публичных DNS по всему миру

Вдобавок к этому варианту можно закрыть доступ в браузере FF, чтобы он передавал запросы только через прокси (при работе с SOCKS прокси) и поставить запрет на преварительное разрешение доменных имен (например при просмотре страницы с исходящими ссылками), которые также могут пойти в обход прокси

network.proxy.socks_remote_dns = true

network.dns.disablePrefetch = true

Тут надо заметить, что в VPN сетях OpenVPN выше версии v2.3.9 проблема протечки DNS решена введение нового параметра конфига block-outside-dns

Также можно доставить плагин Modify Headers для корректуры фингеров агента, дабы выдавать то, что нужно конечному сайту, хотя по большому счету – этот раздел ни на что не влияет, кроме как на приступы паранойи у серфера.

Либо же настроить руками в конфиге Mozilla

general.appname.override = Netscape

general.description.override = Mozilla

general.appversion.override = 5.0 (Windows)

general.oscpu.override = Windows NT 6.1

general.platform.override = Win32

general.useragent.override = Mozilla/5.0 (Windows NT 6.1; rv:25.0) Gecko/20130730 Firefox/25.0

general.productSub.override = 20100101

general.buildID.override = 20100101

browser.startup.homepage_override.buildID = 20100101

можно поменять фингеры и на какой нить айфон или ведроид, но учитывайте что браузер будет получать код в соответствии с отправленными фингерпринтами, т.ч на компе вы будете смотреть сайт в мобильной версии, что не очень увлекательно.

Более подробно о методиках деанонимизации пользователя в интернете, появившиеся в последние годы.

Что такое IP спуфинг и как предотвращать спуфинг-атаки

Злоумышленники сети Интернет знают множество способов, как оставаться незамеченными и как скрывать свое истинное лицо. Одним из распространенных методов маскировки в режиме онлайн является IP Spoofing.

Используя такой подход, преступник с легкостью может пробраться в чужой компьютер, получив к нему доступ, при этом будет выдавать себя за доверенное устройство.Данный обзор посвящен раскрытию понятия, что такое ip спуфинг, как его выявлять и как можно от него защититься.

Что такое IP-адрес и IP-спуфинг

IP-адрес является уникальным сетевым адресом узла в компьютерной сети, которая сформирована на базе объединения протоколов TCP и IP. Интернет-сеть требует, чтобы каждый адрес был уникальным, а также в рамках локальной сети должен поддерживаться тоже уникальный адрес.

Структура IP-адреса представляет собой два элемента – номер сети и номер узла.

IP-спуфинг определяется как одно из направлений хакерских атак, когда задействуется чужой IP, чтобы обмануть систему безопасности и проникнуть в постороннюю компьютерную сеть. Слово «spoof» с английской языка означает мистификацию, то есть злоумышленник маскируется под своего, чтобы проникнуть к частным данным.

Метод спуфинга используется в определенных целевых атаках, когда хакер изменяет данные адреса отправителя в IP-пакете. Все эти действия позволяют скрыть истинный адрес того, кто совершает данную атаку, чтобы получить ответный пакет на свой адрес или же реализовать другие личные цели.

Чаще всего онлайн-нарушители атакуют чужие компьютеры, чтобы фальсифицировать собственные заголовки IP-пакетов, в частности изменять IP-адрес источника. В этом случае спуфинг приравнивается к «слепой подмене». На самом деле, фальсифицированный пакет не может передаться в машину крэкера из-за измененного исходящего адреса. Но есть способы обхода и получения желаемого.

Таких способов два:

Как делается IP спуфинг?

Как уже было сказано выше, подмена IP в пакете данных происходит двумя способами – заменой адреса в системе на нужный хакеру, чтобы он автоматически добавлялся в пакет, и путем самостоятельного создания пакета, в который можно записать любой source IP.

Но эти атаки являются трудоемкими, поскольку хакер не получает ответные пакеты целевого сервера.

Например, история помнит всемирно известную атаку 1994-го года, совершенную Кевином Митником на машину Цумоту Шимомуры.

Ее принцип заключался в следующем:

Кто использует IP спуфинг

TCP – это протокол транспортного уровня, оснащенный встроенным механизмом для предотвращения спуфинга. Но существует еще протокол UDP, который не располагает таким механизмом и все его приложения наиболее уязвимы для спуфинга.

В рамках ip spoofing крэкер не видит ISNs, потому что не получит ответ от сервера. Чтобы установить соединение от имени чужого адреса, нужно угадать ISNs.

Среди самых распространенных вариаций спуфинг-атак можно назвать следующие:

Как защититься от спуфинг-атаки

Самый легкий для выявления тип спуфинга – это через email. Если пользователь получил письмо, в котором его просят предоставить личные данные, это уже говорит об угрозе спуфинга. Всегда нужно проверять адрес отправителя и использовать зашифрованные контейнеры и даже не вестись на такие попытки – ни одна компания никогда не запрашивает персональные данные по э-мейл.

Но пользователь никогда не узнает о том, что его атаковали, поскольку может не обратить внимание на изменение поведения сайтов или появления подозрительных деталей. Но если вы засомневаетесь в надежности веб-ресурса, лучше сразу закрыть его или не выполнять никакие действия, особенно финансовые операции, чтобы обезопасить себя от взлома и проникновения мошенников.

Специфика спуфинга в том, что такая атака маскирует истинный источник, поэтому его не легко устранить. Зато соблюдение элементарных правил безопасности позволит защититься или, как минимум, предотвратить попытку проникновения к пользовательским данным.

IP спуфинг нельзя остановить, но важно принять эффективные меры, чтобы не дать поддельным пакетам попасть в сеть. В этом случае используется прием фильтрации входа.

Данная мера заключается в том, что используется опция фильтра, чтобы проверять входящие IP-пакеты и изучать их исходные заголовки. Если выявляется несовпадение данных или же возникает подозрение в их подлинности, они будут отклонены.

Многие сети практикуют фильтрацию исходящего типа, чтобы проверять направляемые другим машинам пакеты с данными. Это также помогает предотвращать попытки взломов и ip спуфинг-атак.

Пользователям рекомендуется применять такие меры защиты и предотвращения действий злоумышленников:

Заключение

С одной стороны, понимать спуфинг, что это атака хакеров – мало. Важно еще применять меры безопасности для защиты своих личных данных. Всегда пользуйтесь антивирусной программой, храните все важные файлы в надежно месте.

IP-Spoofing является достаточно распространенной проблемой, и так легко от нее не избавиться. Если понимать, как все устроено и как действует, тогда проще обезопаситься, используя VPN сервисы, которые шифруют Ваш трафик, и совершать только проверенные манипуляции в сети.

Утечки IP, DNS, WebRTC и IPv6: что это и как проверить

Ваш сервис VPN может стать источником потери конфиденциальной информации. Такая информация способна попасть в посторонние руки, о чём вы даже не узнаете. Нужно понимать, как проверять различные виды утечек и предотвращать их.

Когда вы пользуетесь VPN, вы доверяете сервису множество персональных данных. Хороший VPN-сервис гарантирует, что никто, даже он сам, не может видеть, что вы делаете в интернете.

Однако, существует множество VPN-провайдеров, у которых происходят утечки данных. Это может быть информация о вашем местоположении, история посещаемых вами сайтов, ваш провайдер и прочие сведения.

Если вы не знаете, как обнаружить утечку таких данных, то она может остаться незамеченной. В таком случае вы не сможете предотвратить потерю конфиденциальных сведений.

Инструменты тестирования утечек

Существует множество инструментов для проверки утечек данных в сети. Они помогут распознать разные виды утечек, а некоторые провайдеры VPN на своих сайтах даже предоставляют собственное программное обеспечение для тестирования.

В этой статье мы будем использовать browserleaks.com, поскольку здесь предлагаются тестовые инструменты всех четырех типов.

Что такое IP-адрес?

IP-адреса представляют собой уникальные идентификаторы, которые присваиваются устройству в сети. В интернете ваш провайдер присваивает IP-адрес маршрутизатору. Это может быть дома, на работе, в интернет-кафе и т.д. Через этот IP-адрес выходят в интернет все подключенные к этой сети Wi-Fi устройства.

IP-адреса нужны устройствам, чтобы взаимодействовать друг с другом в интернете. Так работают браузеры, потоковая трансляция видео и аудио, отправка электронных писем, всё остальное.

Есть два формата IP-адресов: IPv4 и IPv6. Адреса IPv4 выглядят как набор цифр вроде 198.51.100.1.

Необязательно вникать в подробности, но нужно знать, что IP-адрес относится к вашей персональной информации. По нему можно определить ваше местоположение и узнать, что вы делаете онлайн.

Что такое утечка IP-адреса?

Утечки IP-адреса происходят, когда случается сбой в работе сервисов VPN. В результате поддельный IP-адрес не отображается и показывается настоящий.

Это значительная проблема, которая подвергает риску вашу конфиденциальность. Когда провайдер и другие участники общения в интернете могут увидеть ваш настоящий IP-адрес, они способны узнать, кто вы и что делаете в сети.

Как протестировать утечку IP-адреса?

Утечку IP-адреса достаточно просто обнаружить. Для этого нужно выполнить следующие шаги:

Если IP-адрес отличается, но местоположение не такое, как у сервера, VPN может не работать как положено. Попытайтесь повторно подключиться к нему, но если проблема сохраняется, обратитесь в техподдержку провайдера VPN.

Как исправить и предотвратить утечки IP-адреса

Если происходит утечка IP-адреса, VPN не делает свою работу. В таком случае нужно сменить провайдера VPN.

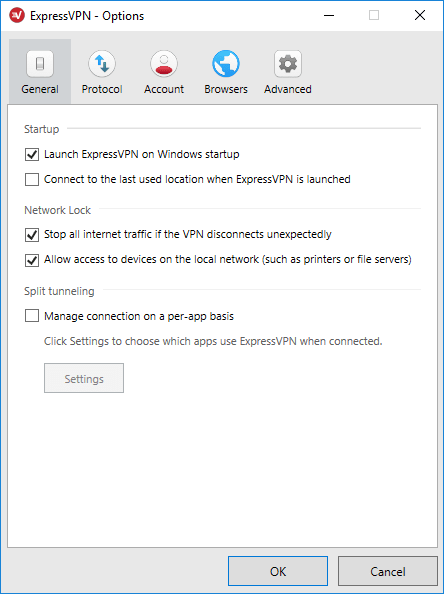

Лучшие провайдеры предлагают выключатель, который блокирует интернет-трафик в случае неожиданной потери подключения VPN. В результате ваш IP-адрес и другие персональные данные не попадут к посторонним. Обычно такую функциональность можно найти в меню настроек приложения VPN.

Если в тестах по-прежнему отображается реальный IP-адрес, обратитесь в техническую поддержку провайдера VPN. Нужно убедиться, что ваш компьютер правильно настроен и у VPN-подключения есть приоритет.

Если это не помогает решить проблему, смените VPN-провайдера.

Что такое DNS?

DNS переводится как система доменных имен, она напоминает телефонный справочник. Глобальная сеть серверов DNS ищет доменные имена, которые используются в адресах URL в браузерах, наподобие rambler.ru. Вместо них подставляются IP-адреса вроде 151.101.22.49. Такая замена позволяет вашему устройству иметь доступ ко всем видам сетевого контента.

Эти серверы иногда записывают запросы DNS от веб-сайтов или приложений, а также IP-адреса, с которых приходят эти запросы. В общем, благодаря этому можно идентифицировать вас в интернете.

Что такое утечка DNS?

Когда запрос DNS выходит за пределы зашифрованного туннеля VPN и обрабатывается вашим провайдером, это называется утечкой DNS.

Утечка DNS показывает ваше использование браузера провайдеру и любому, кто сможет перехватить трафик. Это позволяет видеть, на какие сайты вы заходите и какими приложениями пользуетесь. В странах вроде США провайдеры могут отдавать эту информацию рекламодателям и властям.

Как протестировать утечки DNS

Тестирование DNS напоминает описанный выше тест утечек IP-адресов.

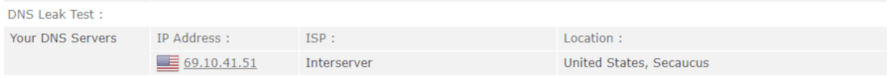

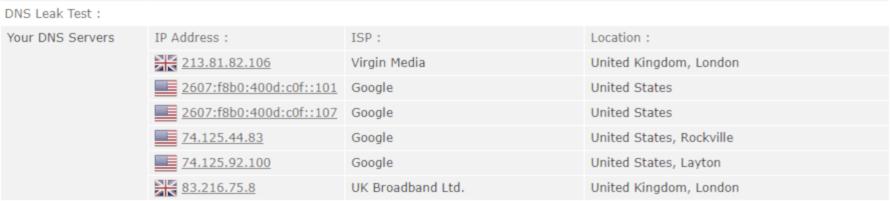

Давайте рассмотрим два примера утечек DNS в тестах с подключением различных VPN.

В первом случае используется ExpressVPN. Отображается единственный сервер DNS, который принадлежит VPN-компании. Показанные на изображении выше серверы DNS отсутствуют, поэтому утечек запросов DNS не происходит.

Во втором случае применяется VPN99. Можно видеть как DNS от Google, так и от провайдера. VPN99 использует DNS-серверы Google вместо собственных, но наличие в результатах серверов от провайдера показывает утечку запросов DNS.

Как исправить и предотвратить утечки DNS?

Есть несколько простых методов устранить утечку DNS. Снова наиболее эффективным вариантом является выбор надёжного провайдера VPN, который не ведёт логов использования серверов DNS. VPN должен вынуждать весь трафик проходить через свои серверы вместо посторонних, включая серверы вашего провайдера. Это предотвращает утечку данных.

Когда возможно, используйте кастомные приложения VPN. Ручная настройка подключения VPN и настроек DNS увеличивает риск утечек DNS, если вы не полностью понимаете, что делаете.

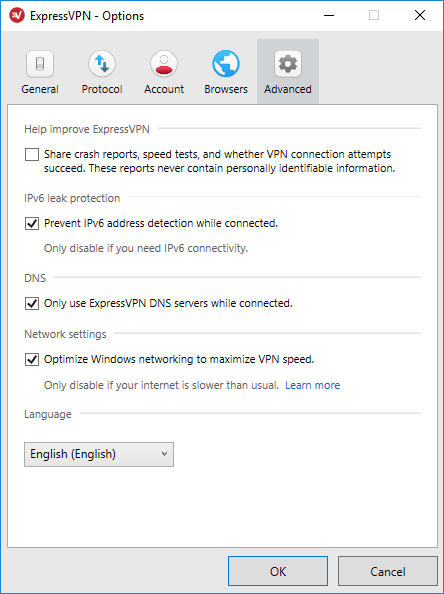

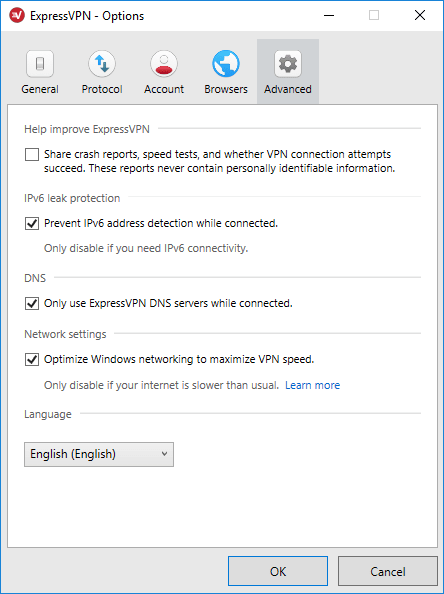

Иногда нужно включать функцию защиты от утечек DNS в настройках приложения VPN. Это вынуждает запросы DNS проходить через DNS-серверы VPN-провайдера.

Как обычно, нужно использовать выключатель VPN, чтобы при потере VPN-подключения трафик не доходил до вашего провайдера.

Если утечки DNS продолжаются, поставьте в известность вашего провайдера VPN. Это позволит техническим специалистам найти причину у себя и устранить её. Если же этого не прошло, выбирайте другой сервис VPN.

Что такое WebRTC?

WebRTC представляет собой технологию браузера, которая позволяет общаться по видео и аудио внутри веб-страниц.

RTC означает real time communications, общение в реальном времени. Данная технология обеспечивает более быструю доставку контента. Не нужно загружать никаких плагинов для браузера или отдельных приложений.

WebRTC почти всегда включён в браузере по умолчанию.

Что такое утечка WebRTC?

Утечка WebRTC представляет собой уязвимость в браузерах вроде Chrome и Firefox, которая обнажает ваш реальный IP-адрес.

Эти утечки нельзя назвать настоящими уязвимостями браузера, это часть их архитектуры. Эффективный обмен IP-адресами должен повышать удобство и скорость работы, поэтому WebRTC задействует умные методы для получения вашего реального IP-адреса и обходит любые брандмауэры, которые не позволяли бы вам общаться голосом или с видео.

Однако, это большая угроза с точки зрения сетевой конфиденциальности, если вы не пользуетесь VPN. Провайдер или любой другой посторонний имеют возможность получить доступ к вашим персональным данным и сетевой активности.

Как протестировать утечки WebRTC?

Как исправить и предотвратить утечки WebRTC?

Утечки WebRTC убрать не так просто, как сменить провайдер VPN, хотя это тоже помогает. Проблема в браузере, а не в VPN.

Если ваш VPN-сервис предлагает функцию блокировки WebRTC, используйте это. Обычно такая возможность активна в расширениях VPN для браузера.

Если VPN не позволяет блокировать WebRTC по умолчанию или это нельзя включить в настройках, отключите WebRTC в настройках браузера, если это возможно.

К сожалению, некоторые браузеры вроде Google Chrome не позволяют отключать WebRTC и приходится пользоваться для этого расширением. Важно заметить, что это не на 100% эффективно, поэтому рекомендуется пользоваться браузером, где можно напрямую отключать WebRTC. Например, браузерами со встроенным VPN.

Что такое IPv6?

Когда мы говорим про IP-адреса, имеется два формата: IPv4 и IPv6. Пора поговорить про второй из них, наиболее современный.

Самым распространённым сейчас является формат IPv4, но свободные адреса в нём подходят к концу. Причина в том, что количество подключаемых к интернету устройств постоянно растёт. Чтобы устранить эту проблему, были разработаны адреса IPv6. Они выглядят как 2001:4860:4860::8888.

Что такое утечка IPv6?

Хотя за IPv6 будущее, в настоящее время этот формат IP-адресов поддерживают не все провайдеры. Из-за этого повышается вероятность утечек. Многие VPN работают только с трафиком IPv4, пропуская его через зашифрованный туннель, а трафик в IPv6 остаётся незащищённым.

Утечки IPv6 могут вызывать как утечки IP-адресов, так и утечки DNS. Ваша персональная информация и сетевая активность могут стать видны провайдеру и другим наблюдателям.

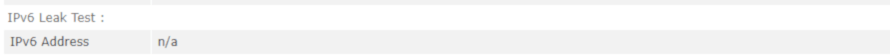

Как протестировать утечки IPv6?

Для начала нужно убедиться в том, что у вас адрес IPv6. Далеко не все провайдеры выдают такие адреса.

Используйте сайт browserleaks.com и взгляните в раздел IPv6 Leak Test. Если здесь не отображается IP-адрес, не стоит волноваться об утечках IPv6, поскольку у вас нет IP-адреса этого формата.

Если же адрес IPv6 отображается, проверьте эту страницу снова после подключения сервиса VPN.

Если вы по-прежнему видите тот же адрес IPv6, происходит его утечка.

Как исправить и предотвратить утечки IPv6?

Кроме смены VPN-провайдера, который поддерживает IPv6 (а таких сейчас не очень много), есть два способа остановить утечки IPv6.

Отключение IPv6 не должно вызвать больших проблем, поскольку большинство сетевых сервисов открываются через IPv4. Если же вам абсолютно необходимо использовать IPv6, выберите VPN-провайдера с его поддержкой.

Например, VPN под названием Perfect Privacy предлагает поддержку адресов IPv6 и можно посмотреть, какие серверы совместимы с ними. Список серверов доступен на сайте.