как проверить на уязвимость ip адрес

Проверка анонимности

Определяется по наличию заголовков http_via, via, http_x_forwarded_for, client_ip, proxy_connection, http_proxy_connection, forwarded-for-ip и других. Косвенный показатель использования средств анонимизации. Наличие подозрительных заголовков не влияет на вашу анонимность.

Определяется по наличию открытых портов proxy, vpn, http/s. Для предотвращения определения этого пункта, используйте личные выделенные IP-адреса на VPN-серверах. На таких IP-адресах не будет открытых vpn/proxy портов для подключения. Косвенный показатель использования средств анонимизации. Наличие подозрительных портов не влияет на вашу анонимность.

Определяется по наличию IP-адреса в базе torproject. Достаточно точный показатель использования средств анонимизации. Потенциально влияет на вашу анонимность и безопасность, так как часть выходных TOR-нод может принадлежать злоумышленникам или ненадёжным владельцам.

Измеряется время пинга от клиента серверу и от сервера к клиенту. Предотвратить определение можно закрыв ping к своему IP-адресу. Услуга закрытия ping доступна при аренде личного выделенного IP-адреса в нашем VPN. Определение двустороннего пинга не влияет на вашу анонимность.

Расхождение в часовых поясах может происходить, когда у вас выставлен часовой пояс одной страны, а VPN или прокси-сервер, к которому вы подключились находится в другой стране. Не влияет на вашу анонимность. Легко исправляется изменением времени на компьютере. Косвенный показатель использования средств анонимизации. Не влияет на вашу анонимность.

Проверяем наличие одного из ключевых слов в hostname IP-адреса: vps, server, vpn, proxy, isp и других. Если вы используете VPN и хотите, чтобы этот пункт не определялся, выберите другой сервер в hostname которого нет лишних ключевых слов. Косвенный показатель использования средств анонимизации. Не влияет на вашу анонимность.

Определяется по наличию веб-страницы при обращении к IP-адресу по http. Свидетельствует о запущенном веб-сервере на IP-адресе. Может являться косвенным признаком использования средств анонимизации. Не влияет на вашу анонимность.

Проверяется по специальной онлайн-базе хостинг-провайдеров. Если используемый вами IP-адрес включен в эту базу, а вы подключены к VPN, то просто воспользуйтесь другим сервером.

Определяется с помощью браузерного скрипта, который используя JavaScript вызывает функции, присутствующие в определенных браузерах. Проверяется совпадение с UserAgent заявленным браузером. Расхождение указывает на использование плагинов, которые подменяют реальных UserAgent. Определение расхождения не влияет на вашу анонимность.

Подробнее о сервисе

Проверка анонимности показывает как другие сайты в интернете видят вас.

Если вы скрыли свой IP-адрес с помощью VPN или прокси, убедитесь, что ничего другого не выдаёт вас.

Онлайн-сервис проверяет утечку DNS, пытается получить реальный IP-адрес через WebRTC. Проверяет, виден ли ваш настоящий IPv6.

Критичным для анонимности является только утечка реального IP-адреса.

Всё остальное: двусторонний пинг, открытые порты, заголовки, fingerprint, название хоста сервера в сети и часовой пояс — лишь косвенные признаки использования средств анонимизации. Они не влияют на вашу конфиденциальность работы в интернете.

Обратите внимание, что все подобные тесты являются «синтетическими». Дело в том, что обычные сайты не проверяют всех своих посетителей по всем признакам, которые есть в этом тесте. Чаще всего это только IP-адрес, его страна, город. Редко проверяется IPv6 и утечка через WebRTC.

Главная задача этого тестирования — дать вам возможность устранить то, что возможно с учетом используемого браузера и средства анонимизации. Часть легко устраняется с помощью настроек браузера, другая часть с помощью настроек прокси или VPN.

У каждого пункта есть подробная информация с рекомендациями по устранению. Для отображения нажмите на интересующий вас пункт после проведения тестирования.

🧗 10 лучших инструментов сканирования уязвимостей для тестирования на проникновение – 2020

Инструменты сканирования уязвимостей являются одним из важнейших инструментов в ИБ отделах, поскольку уязвимости появляются каждый день и, таким образом, оставляют лазейку для организации.

Инструменты сканирования на уязвимости помогают обнаруживать лазейки безопасности в приложении, операционных системах, оборудовании и сетевых системах.

Хакеры активно ищут эти лазейки, чтобы использовать их в своих интересах.

Уязвимости внутри сети должны быть немедленно идентифицированы и устранены, чтобы злоумышленники были в страхе.

Сканеры уязвимостей являются одним из таких способов сделать это, благодаря своим непрерывным и автоматизированным процедурам сканирования они могут сканировать сеть на наличие потенциальных лазеек.

Они находятся в Интернете или же на любом устройстве, и они помогают отделам ИБ выявить уязвимость и исправить ее как вручную, так и автоматически.

Лучшие на рынке сканеры веб-уязвимостей должны позволять вам выполнять как аутентифицированные, так и неаутентифицированные типы сканирования, чтобы свести к нулю сетевые уязвимости.

В этой статье мы рассмотрим 10 лучших инструментов сканирования уязвимостей, доступных на рынке.

10 лучших инструментов сканирования уязвимостей

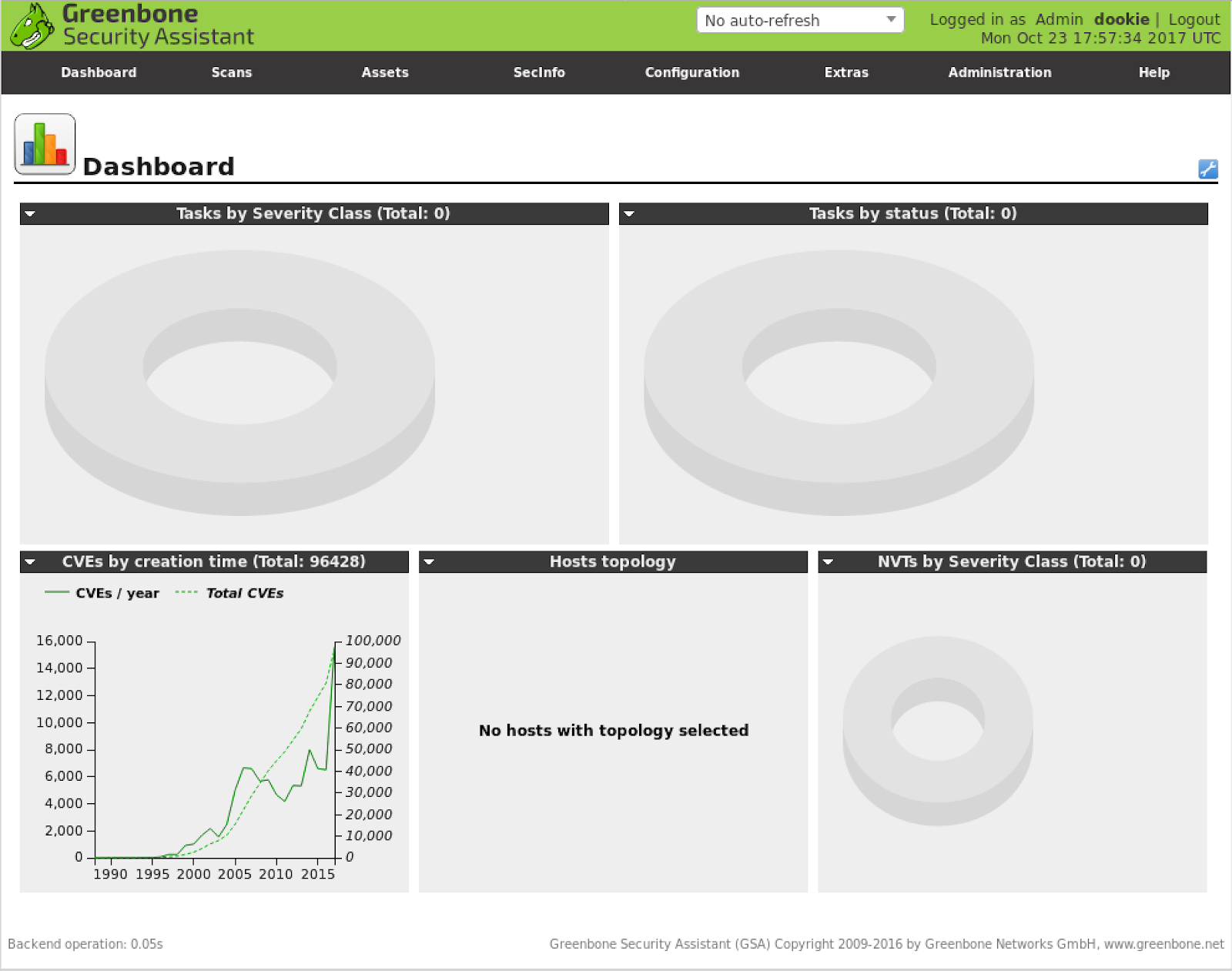

1. сканер уязвимостей OpenVAS

Сканер уязвимостей OpenVAS – это инструмент анализа уязвимостей, который позволит сканировать серверы и сетевые устройства благодаря своей комплексной природе.

Этот сканер будет искать IP-адрес и проверять наличие любых открытых служб путем сканирования через открытые порты, неправильной конфигурации и уязвимостей в существующих объектах.

После завершения сканирования, генерируется автоматический отчет и отправляется по электронной почте для дальнейшего изучения и исправления.

OpenVAS также может работать с внешнего сервера, что дает вам представление о хакере, таким образом выявляя открытые порты или сервисы и своевременно обрабатывая их.

Если у вас уже есть собственная система реагирования на инциденты или система обнаружения инцидентов, то OpenVAS поможет вам улучшить мониторинг вашей сети с помощью инструментов тестирования сети и оповещений в целом.

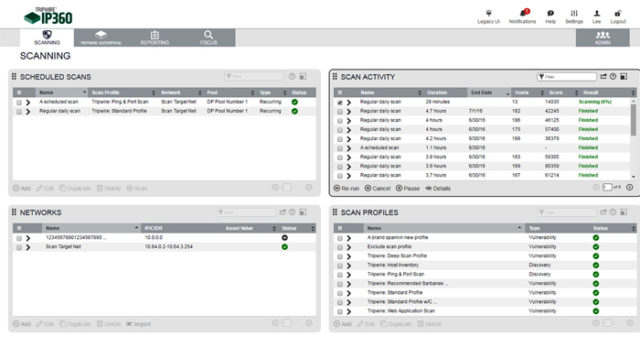

2.Tripwire IP360

Tripwire IP360 – одно из ведущих решений на рынке для управления уязвимостями, позволяющее пользователям идентифицировать все в своей сети, включая локальные, облачные и контейнерные активы.

Tripwire позволит получать доступ к своим ресурсам, используя меньшее количество операций сканирования агентов.

Он также работает в сочетании с управлением уязвимостями и рисками, что позволяет ИБ-администраторам и специалистам по безопасности применять целостный подход к управлению безопасностью.

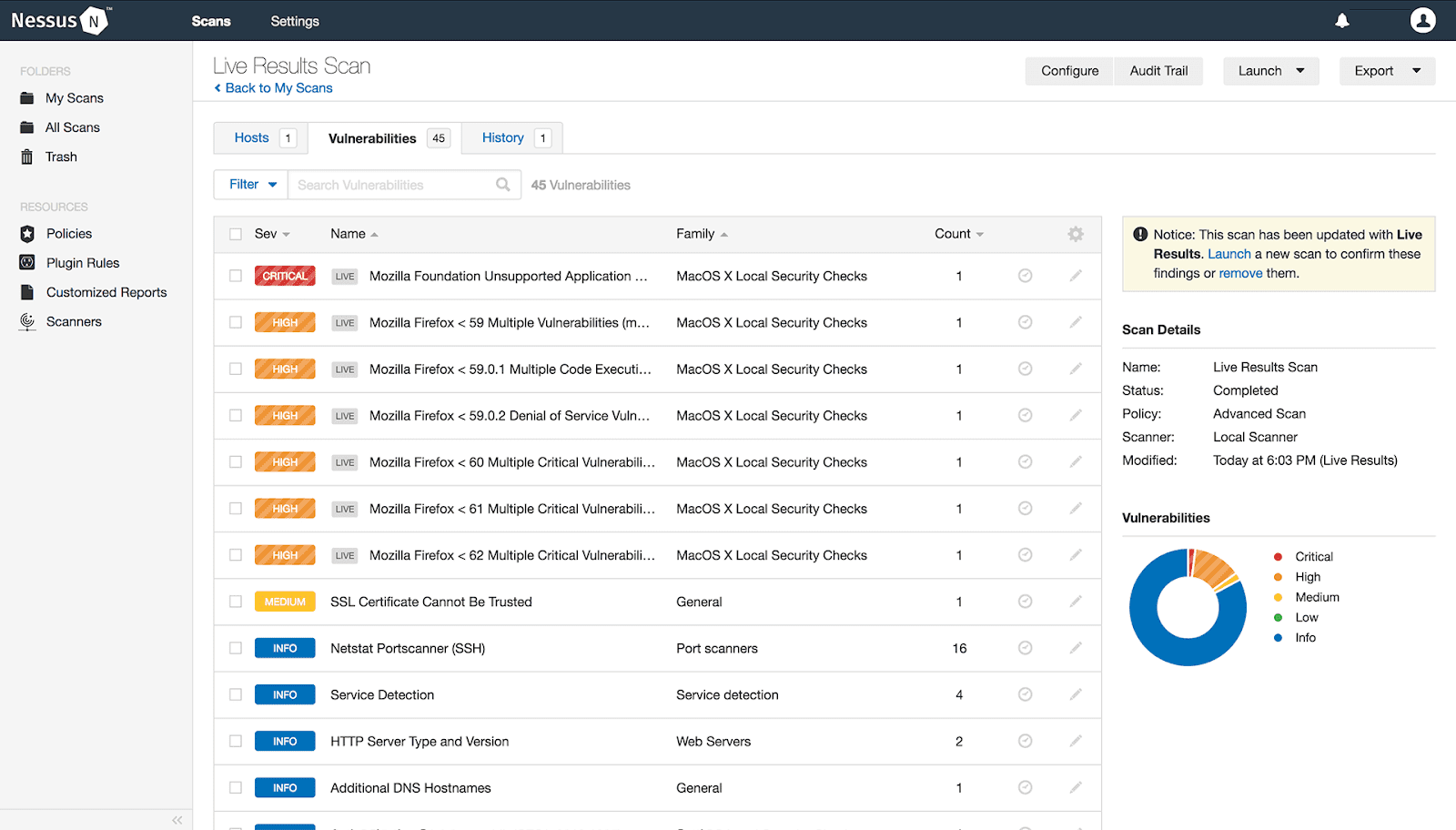

3. Сканер уязвимостей Nessus

Nessus Professional от Tenable – это разботка для специалистов по безопасности, занимающаяся исправлениями, проблемами с программным обеспечением, средствами удаления вредоносных программ и рекламного ПО, а также неправильной настройкой в широком спектре операционных систем и приложений.

Nessus вводит упреждающую процедуру безопасности, своевременно выявляя уязвимости, прежде чем хакеры используют их для проникновения в сеть, а также устраняет недостатки удаленного выполнения кода.

Он заботится о большинстве сетевых устройств, включая виртуальную, физическую и облачную инфраструктуру.

Tenable также упоминается как Gartner Peer Insights Choice для оценки уязвимости к марту 2019 года.

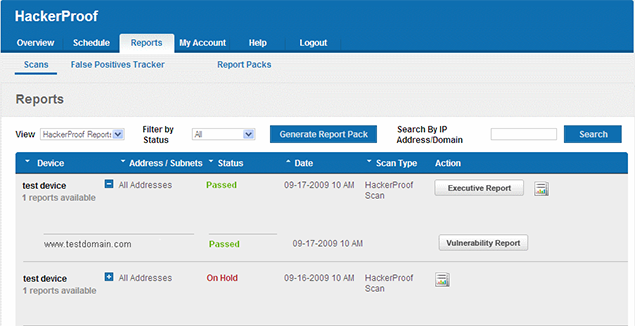

4.Comodo HackerProof

Comodo HackerProof – еще один ведущий сканер уязвимостей с надежными функциями, которые позволяют ежедневно сканировать на поиск своиз уязвимостей.

Варианты сканирования PCI, предотвращение атак и технология site inspector, которая помогает в сканировании веб-сайтов следующего поколения.

Помимо этих льгот, Comodo также предоставляет пользователям индикатор безопасности.

Это уменьшит количество брошенных корзин, улучшит конверсии и увеличит доход в большом соотношении.

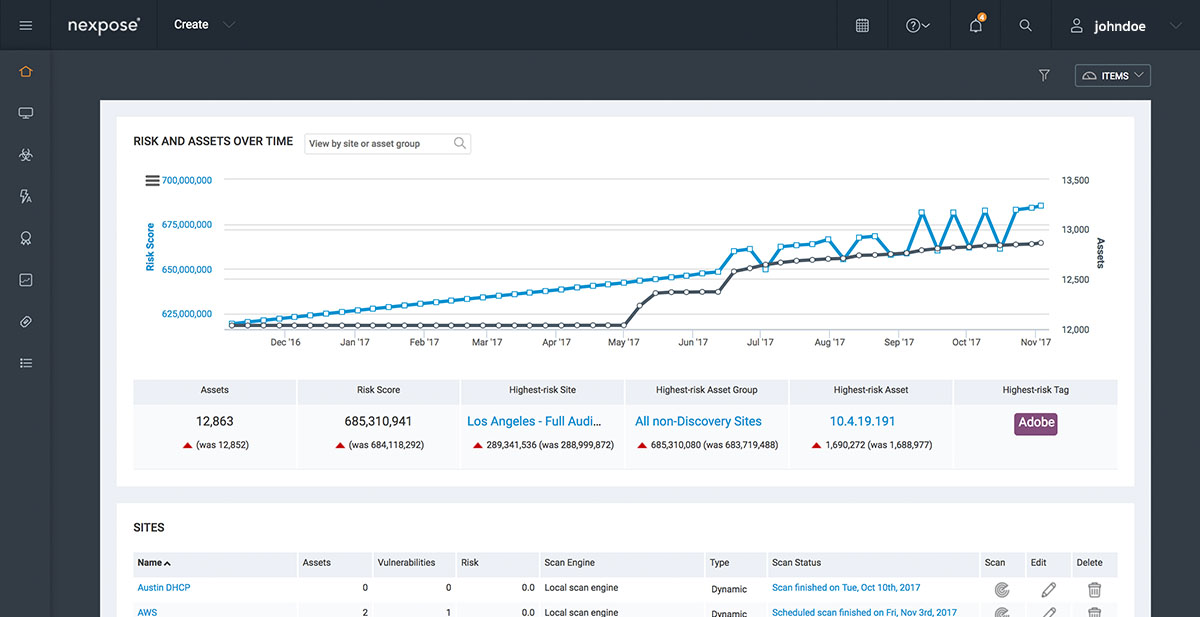

5.Nexpose community

Nexpose – это инструмент сканирования уязвимостей, разработанный Rapid7, это решение с открытым исходным кодом, которое покрывает большинство ваших проверок сети.

Универсальность этого решения является преимуществом для администраторов, ведь его можно встроить в инфраструктуру Metaspoit, способную обнаруживать и сканировать устройства в тот момент, когда любое новое устройство подключается к сети.

Также отслеживает подверженность уязвимости реальному миру и, прежде всего, определяет возможности угрозы соответствующим образом разрабатывать исправления.

Кроме того, сканер уязвимостей также оценивает риск угроз, варьируя его в диапазоне от 1 до 1000, что дает специалистам по безопасности возможность исправить уязвимость до ее использования.

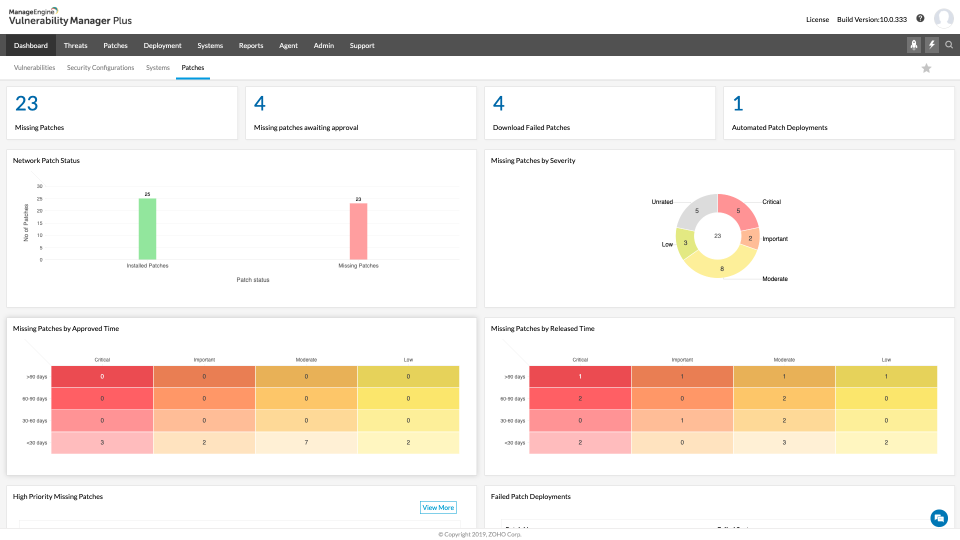

6.Vulnerability Manager Plus

С его недавним выходом на рынок и функцией, которую он охватывает, это могут быть ожидаемые этические инструменты взлома для организаций.

Он предоставляет аналитику на основе атакующего, позволяющую сетевым администраторам проверять существующие уязвимости с точки зрения хакера.

Кроме того, Vulnerability Manager Plus – это автоматическое сканирование, оценка воздействия, оценка рисков программного обеспечения, неправильная настройка безопасности, исправление, сканер устранения уязвимостей нулевого дня и тестирование и усиление проникновения веб-сервера.

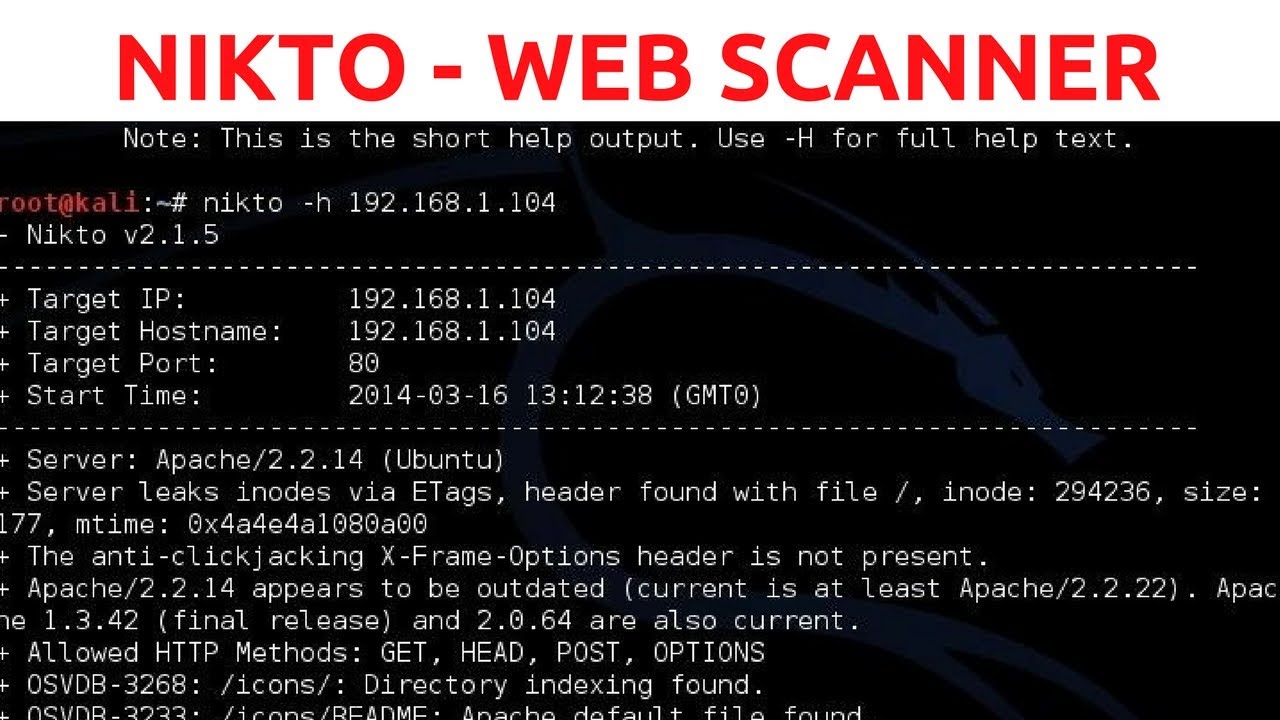

7.Nikto

Nikto – еще один бесплатный онлайн-сканер уязвимостей.

Nikto помогает понять функции сервера, проверить их версии, выполнить тестирование веб-серверов, чтобы выявить угрозы и присутствие вредоносных программ, а также сканировать различные протоколы, такие как https, httpd, HTTP и другие.

Также помогает в сканировании нескольких портов сервера в короткие сроки.

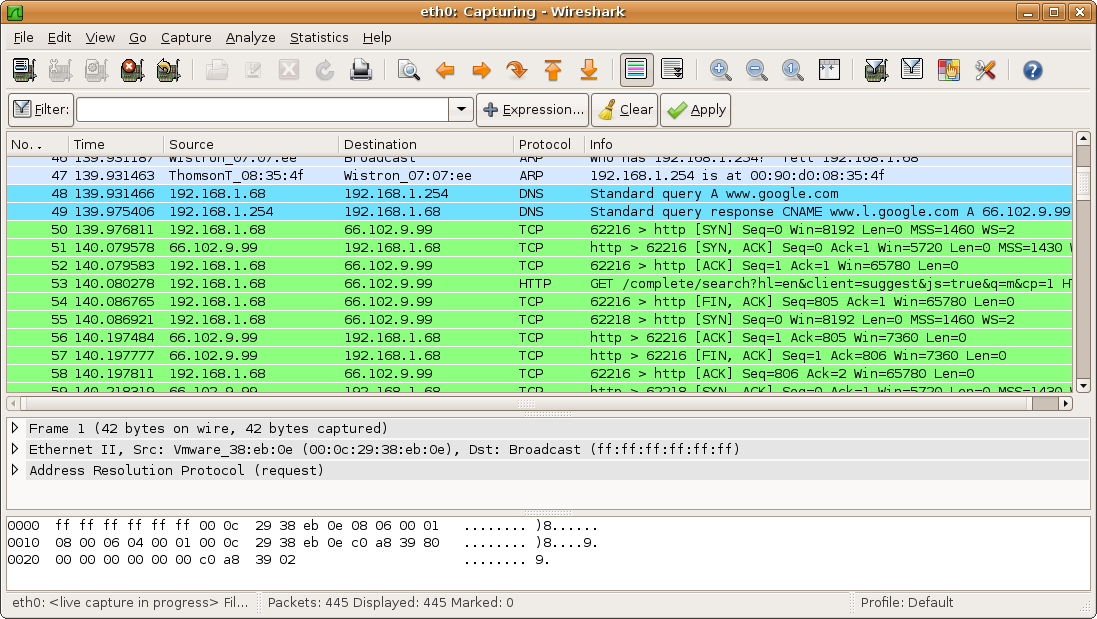

8.Wireshark

Wireshark считается одним из самых мощных анализаторов сетевых протоколов на рынке.

Он используется многими правительственными учреждениями, предприятиями, здравоохранением и другими отраслями для тщательного анализа своей сети.

Как только Wireshark идентифицирует угрозу, он отключает ее для проверки.

Wireshark успешно работает на устройствах Linux, macOS и Windows.

Среди других особенностей Wireshark – стандартный трехпанельный браузер пакетов, сетевые данные можно просматривать с помощью графического интерфейса, мощные фильтры отображения, анализ VoIP, поддержка дешифрования для таких протоколов, как Kerberos, WEP, SSL / TLS и другие.

Вы можете пройти полное обучение по Wireshark, чтобы улучшить свои навыки сканирования сети.

9. Aircrack-ng

Aircrack-ng поможет позаботиться о безопасности сети WiFi.

Он используется в сетевых аудитах и обеспечивает безопасность и контроль WiFi, а также работает как одно из лучших хакерских приложений для Wi-Fi с драйверами и картами, воспроизводящими атаки.

Заботится о потерянных ключах, захватывая пакеты данных. Поддержка ОС включает в себя NetBSD, Windows, OS X, Linux и Solaris.

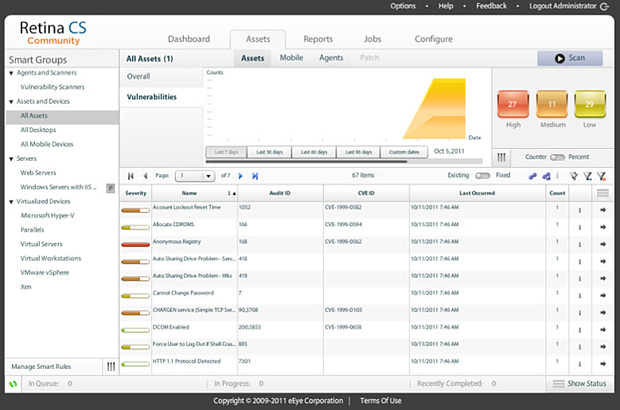

10. Сетевой сканер безопасности Retina

Сканер уязвимостей Retina – это веб-приложение с открытым исходным кодом, которое заботится об управлении уязвимостями из центрального расположения.

Его функции включают в себя исправления, соответствие, конфигурирование и создание отчетов.

Заботится о базах данных, рабочих станциях, серверах, анализирует и веб-приложения с полной поддержкой интеграции VCenter и виртуальных сред сканирования приложений.

Он заботится о нескольких платформах, предлагая полную межплатформенную оценку уязвимости и безопасность.

Если вы уже попробовали их, поделитесь своими мыслями о них в разделе комментариев.

Проверяем на уязвимости любой сайт с помощью Nikto

Всем привет! В марте OTUS запускает новый курс «Практикум по Kali Linux». В преддверии старта курса подготовили для вас перевод полезного материала. Также хотим пригласить всех желающих на бесплатный урок по теме: «Denial of Service атаки и защита от них».

Перед тем как атаковать любой сайт, хакер или пентестер сначала составляет список целей. После того, как он проведет хорошую разведку и найдет слабые места для «наведения прицела», ему понадобится инструмент сканирования веб-сервера, такой как Nikto, который поможет найти уязвимости – потенциальные вектора атаки.

Nikto – это простой открытый сканер веб-серверов, который проверяет веб-сайт и сообщает о найденных уязвимостях, которые могут быть использованы для эксплойта или взлома. Кроме того, это один из наиболее широко используемых инструментов сканирования веб-сайтов на уязвимости во всей отрасли, а во многих кругах он считается отраслевым стандартом.

Несмотря на то, что этот инструмент чрезвычайно эффективен, он не действует скрытно. Любой сайт с системой обнаружения вторжений или иными мерами безопасности поймет, что его сканируют. Nikto был разработан для тестирования безопасности и о скрытности его работы никто не задумывался.

Как правильно использовать Nikto

Если вы просто запустите Nikto на целевом веб-сайте, вы, возможно, не поймете, что делать с информацией, полученной после сканирования. Nikto на самом деле больше похож на лазерную указку, которая влечет за собой выстрел, и через некоторое время вы увидите, как это работает.

Прежде чем начинать сканирование с помощью Nikto, лучше предварительно провести разведку с помощью такого открытого инструмента как Maltego. Такие инструменты могут оказаться полезными при создании профиля и формировании более конкретного списка целей, на которых стоит сосредоточиться. Как только вы это сделаете, можно будет воспользоваться Nikto для поиска потенциальных уязвимостей в целях из вашего списка.

Если повезет, уязвимость с известным эксплойтом будет найдена, а значит, что уже существует инструмент, который поможет воспользоваться этим слабым местом. С помощью соответствующего инструмента, который автоматически эксплуатирует уязвимость, хакер может получить доступ к цели для выполнения любого количества скрытых атак, таких как, например, добавление вредоносного кода.

Шаг 1: Установка Nikto

Если вы работаете на Mac, то можете использовать Homebrew, чтобы установить Nikto.

Шаг 2: Познакомьтесь с Nikto

Перед сканированием веб-серверов с помощью Nikto, воспользуйтесь параметром -Help, чтобы увидеть все, что можно делать с этим инструментом:

Шаг 3: Используйте базовый синтаксис

Как вы видите из предыдущего шага, у Nikto есть много вариантов использования, но для наших целей мы будем использовать базовый синтаксис с фактическим IP-адресом или именем хоста без угловых скобок.

Однако, Nikto способен выполнять сканирование SSL и порта 443, который используют сайты HTTPS (HTTP использует по умолчанию 80 порт). Таким образом, мы не ограничиваемся только сканированием старых сайтов, мы может проводить оценку уязвимостей сайтов, использующих SSL, что на сегодняшний день является почти обязательным требованием для индексирования в результатах поиска.

Если мы знаем, что у целевого сайта есть SSL, мы можем указать это в Nikto, чтобы сэкономить некоторые время на сканировании, добавив -ssl в конец команды.

Шаг 4: Сканируйте сайты с SSL

Шаг 5: Сканирование IP-адреса

Теперь мы можем просмотреть содержимое нашего нового файла с помощью cat, чтобы увидеть все IP-адреса, у которых открыт 80 порт.

Такой формат идеально подойдет Nikto, поскольку он может легко интерпретировать подобные файлы. Таким образом, мы можем отправить этот вывод в Nikto следующей командой.

Результаты будут аналогичны тем, что мы получили при сканировании с SSL.

Шаг 6: Сканирование HTTP-сайта

Мы просканировали защищенный веб-сайт и IP-адрес в локальной сети, теперь настало время искать незащищенный веб-домен, который использует 80 порт. Для этого примера я использую сайт afl.com.au, у которого не было SSL в тот момент, когда я проводил это сканирование.

Из информации выше, мы понимаем, что присутствует сервер Varnish и некоторые заголовки, которые могут подсказать, как сконфигурирован веб-сайт. Однако более полезная информация – это обнаруженные каталоги, которые могут помочь зацепить конфигурационные файлы, содержащие учетные данные или другие вещи, которые были неправильно сконфигурированы и оказались доступными непреднамеренно.

Элементы с префиксом OSVDB – это уязвимости, о которых сообщается на Open Source Vulnerability Database (сайте, который закрылся в 2016 году). Он похож на другие базы данных уязвимостей, такие как SecurityFocus, Microsoft Technet и Vulnerabilities and Exposures (https://cve.mitre.org/). Лично мне ближе National Vulnerability Database.

Несмотря на то, что наше сканирование не выявило никаких критических уязвимостей, которые можно было бы эксплуатировать, вы можете использовать справочный инструмент CVE для перевода идентификатора OSVDB в запись CVE, чтобы вы могли воспользоваться одним из сайтов, приведенных выше.

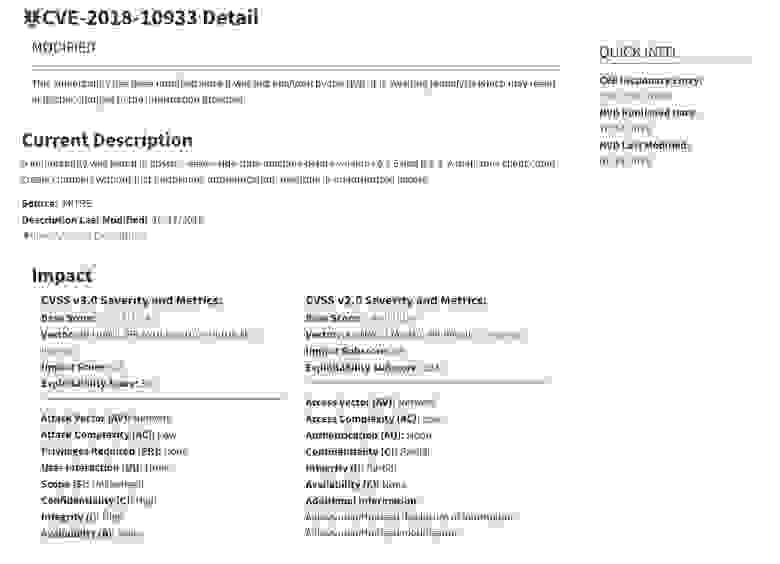

Допустим, вы нашли что-то достойное исследования, например CVE-2018-10933, уязвимость Libssh, о которой мы подробнее говорили ранее. CVE содержит информацию о том, как ее эксплуатировать, насколько уязвимость серьезна (например, критическая уязвимость) и некоторые другие сведения, которые могут помочь определиться с вектором атаки. Если это что-то стоящее, вы можете поискать с Metasploit, поскольку кто-то скорее всего уже разработал модуль, который поможет легко эксплуатировать эту уязвимость.

Шаг 7: Сканирование вместе с Metasploit

Одна из лучших вещей в Nikto заключается в том, что вы можете просто экспортировать информацию, полученную при сканировании, в формат, который сможет прочитать Metasploit. Для этого просто используйте команды для выполнения сканирования, приведенные выше, но добавьте к ним в конце флаги -Format msf+. Этот формат может помочь быстро сопоставить данные, полученные с помощью эксплойта.

Итак, в сегодняшнем руководстве мы перешли от определения цели к поиску уязвимостей в ней, а затем связали найденные уязвимости с эксплойтом, чтобы нам не пришлось делать всю работу вручную. Поскольку Nikto не работает скрытно, разумно выполнять эти сканирования через VPN, Tor или другой тип сервиса, чтобы ваш IP-адрес не был помечен как подозрительный.

Online инструменты для простейшего Pentest-а

Перед каждым системным администратором рано или поздно встает вопрос об эффективности имеющихся средств сетевой защиты. Как проверить, что межсетевой экран настроен достаточно безопасно? Нужен ли потоковый антивирус и отрабатывает ли IPS? Защищена ли почта? Как правило для решения таких вопросов предлагают провести тест на проникновение (Penetration Test). Однако это либо слишком дорого, либо слишком сложно (если выполнять самому), да и не всегда нужен такой глубокий анализ. К счастью существуют online ресурсы, которые позволяют провести базовые проверки ваших средств защиты (в основном проверка межсетевого экрана и средств антивирусной защиты). Это конечно не может заменить полноценный PenTest, однако дает представление о том, насколько защищена ваша сеть от самых простых и одновременно самых распространенных типов атак.

Если вас заинтересовала данная тема, то добро пожаловать под кат…

Check Point CheckMe – Мгновенная проверка безопасности

Начать обзор хотелось бы с инструмента, который делает комплексный анализ уровня защищенности вашего межсетевого экрана (будь то UTM или NGFW). Это Check Point CheckMe.

Данный сервис включает в себя серию тестов, которая проверяет ваш компьютер и сеть на уязвимость от вымогателей, фишинга, атак нулевого дня, бот сетей, инъекций кода, использования анонимайзеров и утечки данных.

Как работает CheckMe?

Нажав на кнопку «GET FULL REPORT» в нижней части, вы получите подробный отчет с результатами и руководством по исправлению на вашу электронную почту (будет отправлено от «CheckMe@checkpoint.com» с темой «CheckMe Report»)

Какие угрозы проверяются?

CheckMe имитирует различные сценарии, которые могли бы стать отправной точкой для следующих векторов атак:

1) Угроза — ПО для вымогательства

Этот тест загружает тестовый файл вирус (EICAR-Test-File) через вашу сеть.

2) Угроза — Кража личных данных/ Фишинговые атаки

Этот тест генерирует подключения к фишинговым и вредоносным сайтам через вашу сеть.

Успешная попытка подключения свидетельствует, что вы могли бы стать жертвой фишинговой атаки и ваша личная информация может быть украдена.

CheckMe имитирует этот тест путем загрузки файла favicon.ico из следующих сайтов:

3) Угроза — Атаки нулевого дня

Этот тест, загружает файлы в различных форматах, которые часто используются в атаках нулевого дня.

CheckMe имитирует этот тест, загружая следующие файлы:

4) Угроза — Атака на браузер

Этот тест проверяет, защиту вашей сети от Cross-Site Scripting (XSS), инъекций SQL и инъекций команд.

CheckMe имитирует этот тест путем подключения к следующим тестовым сайтам:

5) Угроза — Инфицирование ботом

Этот тест имитирует активность бота через известный протокол Command and Control.

CheckMe имитирует этот тест, разместив строку:

creditcard=1234&expyear=2017&ccv=123&pin=1234

на

www.cpcheckme.com/check/testsAssets/post.html

6) Угроза — Использование анонимайзеров

Этот тест проверяет возможность подключения к сайтам анонимайзерам через вашу сеть.

CheckMe имитирует подключения, пытаясь получить доступ к www.hidemyass.com

7) Угроза — Утечка конфиденциальных данных

Этот тест генерирует структурированный трафик, номера тестовых кредитных карт (через HTTP и HTTPS) на общедоступных сайтах через вашу сеть.

Все тесты безопасны и не представляют никакого риска для устройств пользователя и сети!

Администратор может увидеть предупреждения в системе безопасности, которые уведомляют о моделировании испытаний.

Также будет интересна проверка, которую предоставляет Fortinet. Тест не такой комплексный и в общем смысле проверяет различные способы доставки тестового вируса (eicar). Проверяется возможность скачивания файла eicar в открытом виде, в виде архивов различной степени вложенности (архив в архиве — до 10 степеней вложенности). Сами архивы нескольких видов: zip, rar, tar, cab, 7zip. Также есть запароленный архив. По результатам вы сможете увидеть с каким типом угроз ваши системы не справляются.

Eicar в архиве через HTTPS

Почти большинство антивирусных тестов используют файл Eicar. Поэтому можно не обращаться к сторонним сервисам (многие не доверяют тестам вендоров) и воспользоваться непосредственно сайтом eicar.org.

Здесь мы также можем скачать тестовый файлик и возможны следующие варианты:

Как видим, тут есть eicar файлик в открытом виде, в виде архива. Отличительная особенность — возможность скачать файл через https протокол. Т.е. если на вашем межсетевом экране (будь то Cisco, CheckPoint, Fortinet и любой другой) не настроена https инспекция, то файл будет скачан без особых проблем. Он наверняка будет заблокирован операционной системой (по крайней мере в Winodws 10), однако это уже серьезный “звоночек”, т.к. большинство современных ресурсов давно перешли на https, а это значит, что без https инспекции ваши средства защиты просто ничего не видят и будут пропускать вирусы как воду через решето.

Online песочницы (sandbox)

Не буду подробно рассматривать вопрос “Что такое песочница?”, тем более, что чуть позже мы посвятим этому небольшой цикл статей. Основная задача песочниц — запустить файл и посмотреть, что после этого будет. По результатам выдается вердикт о вредоносности этого файла. Песочницы помогают бороться с зловредами, которые обычные антивирусы никак не определяют. Есть несколько online сервисов, где вы можете проверить файлы в песочнице:

Здесь можно было бы привести десятки ссылок, т.к. почти каждый уважающий себя антивирус имеет online сканер. Однако почти все эти ссылки можно заменить одной — VirusTotal

Ресурс позволяет сканировать файлы и ссылки на предмет зараженности. При этом анализ производится с помощью множества антивирусов и можно видеть вердикт по каждому из них.

Очень интересен функционал проверки url. С помощью него вы сможете проверить эффективность вашего Proxy или средства защиты Web-трафика. Найдите вирусный сайт, проверьте его в virustotal, а затем посмотрите откроется ли он через ваш proxy.

Online Firewall и Port Scanners

Эти инструменты могут также пригодится при тесте своей сети:

EmailSecurityCheck

Данный ресурс позволит проверить защищенность вашего почтового сервера. Для этого будет отправлено несколько писем с тестовыми вирусными файлами, которые упакованы различными способами. Если любое из этих писем вы все же получили, то это повод задуматься над безопасностью вашего email-сервера.

Воспользовавшись приведенными сервисами можно сделать некоторые выводы относительно эффективности существующих средств защиты. Обратите внимание не только на эффективность защиты, но и на процесс обнаружения инцидентов. Вы должны быть максимально информированы о всех ИБ событиях. Достигается это либо с помощью встроенных средств (email alert, dashboard-ы устройств и т.д.) либо сторонних (SIEM или Log-managment системы).

Следующим логичным шагом будет проведение аудита сетевой безопасности. Это можно сделать как с помощью CheckPoint, так и с помощью Fortinet, причем бесплатно. Более подробно об этом можно почитать здесь и здесь. Мы уже частично описали архитектуру решений Check Point и в следующих постах опишем, как с его помощью сделать бесплатный аудит безопасности сети.