как скрыть что используется wordpress

Скрываем признаки использования движка WordPress для повышения уровня безопасности сайта

Если Вы предпочитаете использовать самый популярный в мире движок, то также немаловажным будет скрыть признаки использования этого движка, дабы толпа безмозглых хакеров-школьников не принялась взламывать ваш сайт, используя массу уязвимостей, которые они тупо нашли на одном из хакерских форумов.

Итак, начнем с простого, того о чем почти все уже знают. Добавляем в файл functions.php следующий код:

А также функцию, которая позволит полностью убрать версию WordPress из шапки и rss-лент:

А если вы захотите полностью отказаться от использования RSS, то поможет такой код:

Меняем стандартные пути к папкам

Начнем с самой главной папки, с по которой «палятся» почти все сайты на движке WordPress, это «wp-admin» — путь который используется для авторизации пользователей. Добавляем в самое начало файла wp-config.php следующий код:

Из данного примера понятно, что новый путь к админке сайта будет «/auth» вместо стандартного «/wp-admin».

Далее необходимо сделать небольшой хак, добавив в конец файла wp-includes/functions.php следующий фильтр редиректа и функцию для перехода со старого адреса на страницу ошибки 404:

Готово, теперь вход в админку сайта производится по пути /auth

Теперь переименуем папку «wp-content» в «folder». Кроме физического переименования папки необходимо внести некоторые изменения в файле wp-config.php, но на всякий случай рекомендуется сделать резервную копию файла перед внесением любых правок.

А вот этим кодом мы меняем путь к каталогу «plugins» на «mods»:

Если на сайте реализована функция мультисайтинга, то для переименования каталога mu-plugins, вместо «WP_PLUGINS_» необходимо использовать «WPMU_PLUGINS_». Кроме того, для мультисайтинга есть возможность изменить путь для загрузки файлов, но это уже материал для другой статьи.

Теперь исправно работает весь функционал админки, но даже после выполнения всех этих действий плагины могут не работать и WordPress не сможет запустить некоторые плагины из-за физического изменения пути, но всё не так проблематично — просто потребуется повторная активация этих плагинов.

Для изменения стандартного пути к медиа файлам, к примеру, на папку /files, которая будет расположена теперь не в папке wp-content, а в корневой папке сайта, то необходимо добавить следующий код:

Главное не забыть физически переименовать (перенести) каталоги, иначе ничего не получится.

Маскируем cookie

По умолчанию в WordPress константа с куками, описанная в файле /wp-includes/default-constants.php представлены в виде:

Поэтому здесь слово «wordpress» желательно тоже заменить, например, на «site», добавить код в wp-settings.php:

Полное отключение REST API

В последних версиях WordPress появилась очередная фишка для разработчиков приложений. REST API позволяет использовать функционал WP Query через простые запросов посредством wp-json. Всем сайтам на WordPress это нововведение принесло только дополнительные хлопоты: в кабинетах вебмастеров стали индексироваться странные страницы, содержащие в адресе /wp-json/wp/v2/posts или /wp-json/wp/v2/users/. Да, по таким адресам довольно не сложно идентифицировать на сайте движок WordPress и затем с успехом использовать новый API для поиска новых уязвимостей (дыр) в коде сайта для веб-спама или создания дорвеев. И я думаю, что это далеко не последняя обнаруженная уязвимость в фреймворке REST API. Поэтому данный интерфейс нужно отключить, особенно если вы его не используете. Делается это как обычно через файл функций темы:

Если возникают проблемы с работоспособностью плагинов, например, с формой обратной связи Contact Form 7, то не используйте следующие строки кода:

Частенько бывает, что после отключения REST API перестает корректно работать Page Builder (ex. Visual Composer), поэтому отключить API не представляется возможным, но остается смысл обрезать огромное количество кода, который выдается в коде любой страницы. Нам достаточно немного «почикать» содержимое файла wp-includes/script-loader.php, убрав от туда хотя бы поддержку неиспользуемых иностранных языков. Ну вот, теперь код в шапке занимает в двое меньше места.

Еще не лишним будет отключить генерацию страниц wp-json/ и wp-json/oembed этого же API, для этого вставим в наш любимый файл с функциями следующее:

При этом сам REST API работает, визуальный редактор тоже и ни каких проблем не наблюдается.

Настройка установленных плагинов

Также не забываем про установленные плагины, так как они часто отображают свою информацию в «шапке» сайта. К сожалению, универсального «средства» найти не получится, поскольку плагинов существует великое множество, но некоторые наиболее популярные мы разберем.

Slider Revolution

Данный плагин добавляет такой или подобный код на ваш сайт:

Чтобы отключить вывод данного кода, добавляем в файл «functions.php» вашей темы оформления следующий код:

Layer Slider

Этот слайдер можно «почистить» удалив весь код внутри функции «ls_meta_generator» в файле /LayerSlider/wp/scripts.php или вызов самой этой функции, который находится в этом же файле.

WPBakery Page Builder (бывший Visual Composer)

Прежде чем использовать этот замечательный визуальный редактор, его необходимо обезличить и поможет нам в этом программа @Text Replacer, которая замечательно справляется с массовой заменой текста внутри файлов. Физическое переименование файлов производим в любимом Total Commander или любым другим инструментом. Меняем следующее содержимое и названия файлов:

Сначала только текст внутри файлов с учетом регистра (кроме каталога locale):

Затем и внутри файлов и в названиях этих файлов:

Кроме того, удалим отображение вкладки с лицензией, удалив из файла class-vc-settings.php следующий код:

А также фрагмент кода из файла /include/classes/settings/class-vc-license.php, который отображает навязчивые уведомления на страницах:

Вуаля, плагин работает без ошибок и теперь его не так просто распознать, анализируя код вашей страницы!

Contact form 7

Данный плагин также «палит» движок, так как абсолютно на всех страницах выводит подобный код:

Поэтому лучше использовать специальную функцию, которая запустит плагин только на странице с урлом «contact»:

Удаление любых мета-генераторов

Пожалуй, самым лучшим решением станет удаление абсолютно любых генераторов по маске «generator», используя регулярные выражения. Добавляем следующий код во все тот же файл с функциями:

Закрываем от индексации ненужные папки в robots.txt

Если такого файла нет, то его нужно обязательно создать и положить в корень сайта. В нем необходимо запретить к индексации все папки вордпресса, которые не нужны для лицевой части сайта:

Ограничиваем доступ к файлам и каталогам

При использовании авторизации на сайте так же желательно ограничить доступ и к файлу «wp-login.php»:

Отключение emojii

Отключение данной функции является обязательным, так как она довольно неприкрыто выделяется на фоне другого кода любого WordPress сайта. Добавляем следующий код в файл functions.php:

Удаляем лишние файлы

По умолчанию, в папке сайта на движке WordPress можно увидеть некоторые файлы, которые могут скомпрометировать ваш сайт, т.к. в них чаще всего содержится содержится какая-либо информация, например, о версии WordPress. Примером таких файлов могут быть license.txt, readme.html и прочие.

Разные сканеры используют различные признаки для выявления движка, но рекомендуется удалить или заблокировать и эти файлы:

/wp-includes/images/crystal/license.txt

/wp-includes/js/plupload/license.txt

/wp-includes/js/tinymce/license.txt

/wp-includes/js/swfupload/license.txt

/wp-includes/ID3/license.txt

/wp-includes/ID3/readme.txt

/wp-includes/ID3/license.commercial.txt

Вот еще пара рекомендаций для безопасности WordPress, в котором активирована функция мультисайтинга:

Запрещаем обычным пользователям доступ в админку

В файле functions.php вашей темы или в любой php файл внутри /wp-content/mu-plugins/ вставляем код, благодаря которому все обычные пользователи будут перенаправляться на главную страницу сайта:

И не забывайте про замечательный плагин Login LockDown, который предназначен для защиты от брута.

Добавив этот код после строчки «RewriteEngine On», вы заблокируйте подозрительных пользовательских агентов и большинство хакерских запросов:

К сожалению, эта статья не подразумевает всеобъемлющего охвата всех возможностей подобных хаков, но большинство из них на практике окажутся очень полезными.

Удаляем следы WordPress с сайта

В первую очередь стоит скрыть доступ посторонним для админки. Похожее мы делали в джумле, однако в случае с вордпрессом есть свои нюансы.

Как удалить следы вордпресса своими руками с сайта

Теперь, когда мы убедились в необходимости усиления панели управления сайтом, займемся этим на практике.

Мы будем делать это стандартными средствами Apache, без использования сторонних плагинов. Существует два варианта запрета доступа: по айпи или по паролю.

Рассмотрим для начала вариант с ip. В этом случае мы должны иметь статический айпи-адрес, на худой конец айпи адреса одних подсетей.

Создадим в папке wp-admin файл .htaccess и добавим директиву deny,allow

order deny,allow

deny from all

allow from xxx.xxx.xxx.xxx

где вместо xxx.xxx.xxx.xxx мы ставим наш адрес. Через запятую можно указать несколько айпи-адресов или можно указать маску подсети xxx.xxx.xxx. ( в этом случае будут работать все адреса начинающиеся на данную маску).

Order allow,deny

Allow from all

Satisfy any

После таких манипуляций любой посторонний доступ к папке wp-admin будет запрещен. Если же понадобится зайти с другого компьютера на другом айпи, не забудьте зайти по фтп и добавить нужный адрес в список.

где опять укажем наш белый айпишник. Данная мера поможет избежать возможности bruteforce на сайт.

Второй метод основан на установке парольной защиты на директорию wp-admin и файл wp-login.php

Код для закрытия wp-login.php

Аналогично выглядит и для файла xmlrpc.php

Не буду повторяться о данном методе, подробно это описано в защите админки джумлы, приведу лишь пример для файла .htaccess в папке wp-admin, где мы исключаем файл admin-ajax.php:

AuthName «Welcome home»

SetEnvIf Request_URI ^/wp-admin/admin-ajax.php.* noauth=1

Allow from env=noauth

Закрываем админку WordPress на Apache 2.4

В новых версиях апача директивы order, deny и allow были упразднены и заменены на require. Старые правила конечно продолжают работать (неизвестно до какой версии правда), но в логах будут возникать такого рода ошибки:

Дабы избежать такого мусора да и проблем с совместимостью будущем перепишем наши правила, настоятельно советую всем, у кого используется Apache 2.4 использовать новые правила!

Итак, запрет по айпи административной панели вордпресс теперь превратится в одну строчку:

Для исключения из правил аякс запросов добавляем следующие строки:

Точно также будет и для авторизации через wp-login.php:

Двухфакторная авторизация для админки примет следующий вид:

А для закрытия авторизации на сайте через wp-login.php или xmlrpc.php ничего не изменится.

Как видим ничего сложного нету, и новые директивы более просты в использовании.

Удаляем версию WordPress на сайте

Следующим шагом будет удаление генератора из кода html. Достаточно открыть исходный код любой страницы и можно лицезреть следующее:

Согласитесь, это нам совсем ни к чему.

Делается это совсем просто, достаточно найти файл functions.php вашей темы ( расположена по пути wp-content/themes/ ) добавить функцию:

Идем дальше, глянем на файлы в корне. По умолчанию там любят скапливаться разные информационные файлы, которые подлежат немедленному удалению.

Стандартный набор таких файлов: readme.html, license.txt иногда бывают с разрешением .md

В любом случае желательно и в папках шаблонов и плагинов удалить файлы версий как changelog, readme и license с различными видами расширений. Это предотвратит распознавание версий плагинов, а значит и невозможность подбора уязвимости под версию.

Расширить список файлов можно и самому, добавив по аналогии свои.

Не забываем открыть доступ нужным файлам, особенно ценных для поисковиков:

Запрещаем обращение к корневым файлам вордпресс

Как запрещать доступ к отдельным файлам было показано выше, для любителей краткости могу предложить такой вариант:

Удаляем версии скриптов в коде страницы на сайтах WordPress

В некоторых случаях скрипты имеют свою версию, но большинство получают номер текущей сборки, тем самым выдают реальную версию вордпресса. Для чего воообще это сделали разработчики? Ответ прост, многие браузеры кешируют скрипты и стили на компьютере и при обновлении файлов скриптов не все пользователи могут додуматься обновить кеш. А различия в коде обновления могут исказить сайт в нелучшую сторону. Добавление версии позволяет избавиться от этой проблемы.

Итак, приведу решение, как избавиться раз и навсегда от определения версии WordPress. Не знаю, кто именно придумал этот метод, но он действенен, необходимо добавить в файл functions.php следующие строки:

Заметаем все следы WordPress полностью

С большей частью работы мы справились, однако признаков определения CMS остается прилично. Полностью мы не сможем избавиться от всех следов, не нарушив работоспособность, однако попробуем выжать максимум. Начнем с тем. Во-первых, удаляйте лишние и неиспользуемые темы: стандартные темы типо twentysixteen, twentyseventeen или twentyfifteen можно безболезненно деинсталлировать с сайта. Во-вторых, можно переименовывать темы на свои уникальные, дабы искажать информацию об установленном шаблоне. Тут палка о двух концах, мы не будем получать обновления, это было б неплохо для тяжелых тем, особенно с функционалом магазина. С другой стороны будем уверены, что обновление не перепишет наши правки.

Следующим шагом будем убирать информацию, которые оставляют плагины. Достаточно заглянуть в код страницы и лицезреть в комментариях различного рода информацию, от версий и названий плагинов до информации отладки. Приведу некоторые примеры:

Такой мусор нам совсем ни к чему, в большинстве случаев это можно откючить в настройках плагинов, реже придется лезть в код.

Как отключить Emoji в WordPress

Добавляем в functions.php следующий код:

remove_action( ‘wp_head’, ‘print_emoji_detection_script’, 7 );

remove_action( ‘admin_print_scripts’, ‘print_emoji_detection_script’ );

remove_action( ‘wp_print_styles’, ‘print_emoji_styles’ );

remove_action( ‘admin_print_styles’, ‘print_emoji_styles’ );

remove_filter( ‘the_content_feed’, ‘wp_staticize_emoji’ );

remove_filter( ‘comment_text_rss’, ‘wp_staticize_emoji’ );

remove_filter( ‘wp_mail’, ‘wp_staticize_emoji_for_email’ );

add_filter( ‘tiny_mce_plugins’, ‘disable_wp_emojis_in_tinymce’ );

Как полностью отключить REST API в WordPress

В последних версиях ворпресса появилась очередная фича для разработчиков, позволяющая более гибко и удобно создавать различные приложения. REST API позволяет использовать возможности WP Query посредством простых запросов и всё через wp-json. Простым блогам, не использующим данную технологию, эти нововведения принесли лишь дополнительные хлопоты: в вебмастерах стали индексироваться непонятные страницы, содержащие в адресе /wp-json/wp/v2/posts или /wp-json/wp/v2/users/. Нет повода для радости и в том, что хакеры тоже нашли применение новому апи и во всю эксплуатировали найденные дыры для веб-спама и создания дорвеев. И я думаю, что это далеко не последняя обнаруженная уязвимость в фреймворке REST API. Именно поэтому для тех, кто не использует на своём сайте данные фишки, то их без зазрения совести можно и нужно отключить. Делается это как также в файле функций темы необходимо добавить следующий код:

И напоследок, скину список стандартных файлов, которые обнаруживают популярные сканеры (cmsmap в частности):

Что с ними делать, уже вам решать, удалять, запрещать доступ или оставлять как есть.

Если понравилась статья, поделитесь с ней друзьями. В комментариях жду ваши советы по заметанию следов вордпресса.

Спасибо за статью, жду её дополнения!

Убрать версионность скриптов и стилей можно так:

Скрыть факт, что ваш сайт работает на WordPress с Hide My WP

Веб-сайты WordPress подвержены широкому спектру атак, включая SQL-инъекции, атаки методом грубой силы и несанкционированный вход. Плагины безопасности, такие как WordFence и iThemes Security, могут повысить безопасность вашего веб-сайта, решая общие проблемы безопасности, такие как изменение учетной записи администратора из admin.

Недавно я наткнулся на еще один плагин безопасности под названием Hide My WP, который борется с хакерами другим способом.

Плагин был разработан, потому что большинство хакеров и ботов знают, где найти важные файлы и страницы WordPress. Таким образом, бот, предназначенный для работы с веб-сайтами WordPress, будет атаковать любой веб-сайт с файлами WordPress и проходить мимо тех, которые этого не делают.

Подобно тому, как программное обеспечение для взлома использует тот факт, что все веб-сайты WordPress имеют одинаковую структуру, Hide My WP использует тот факт, что программное обеспечение может нацеливаться на ваш веб-сайт, только если оно знает структуру вашего веб-сайта. Он делает это, удаляя все доказательства того, что ваш сайт работает на WordPress. Это затрудняет проникновение хакеров на ваш сайт.

Давайте подробнее рассмотрим, как Hide My WP может защитить ваш сайт от вредоносных атак.

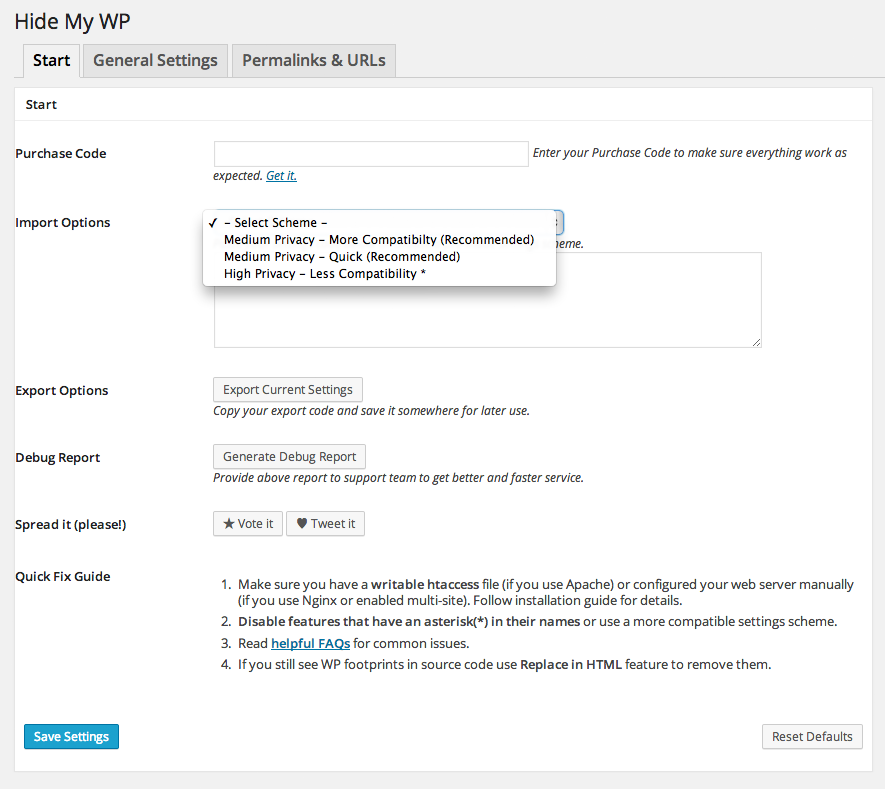

Параметры запуска

Как и все хорошие плагины WordPress с множеством параметров конфигурации, Hide My WP поддерживает функции импорта и экспорта. Отчеты об отладке также доступны для разработчиков.

Что отличает Hide My WP от других, так это возможность импорта готовых схем настроек. Вы можете выбрать средний уровень конфиденциальности (большая совместимость), средний уровень конфиденциальности (быстрый) и высокий уровень конфиденциальности (меньшая совместимость). Выбор одной из этих схем настройки добавит данные в поле импорта и изменит способ настройки плагина. Это фантастическая функция, которая сэкономит вам много времени на настройку плагина.

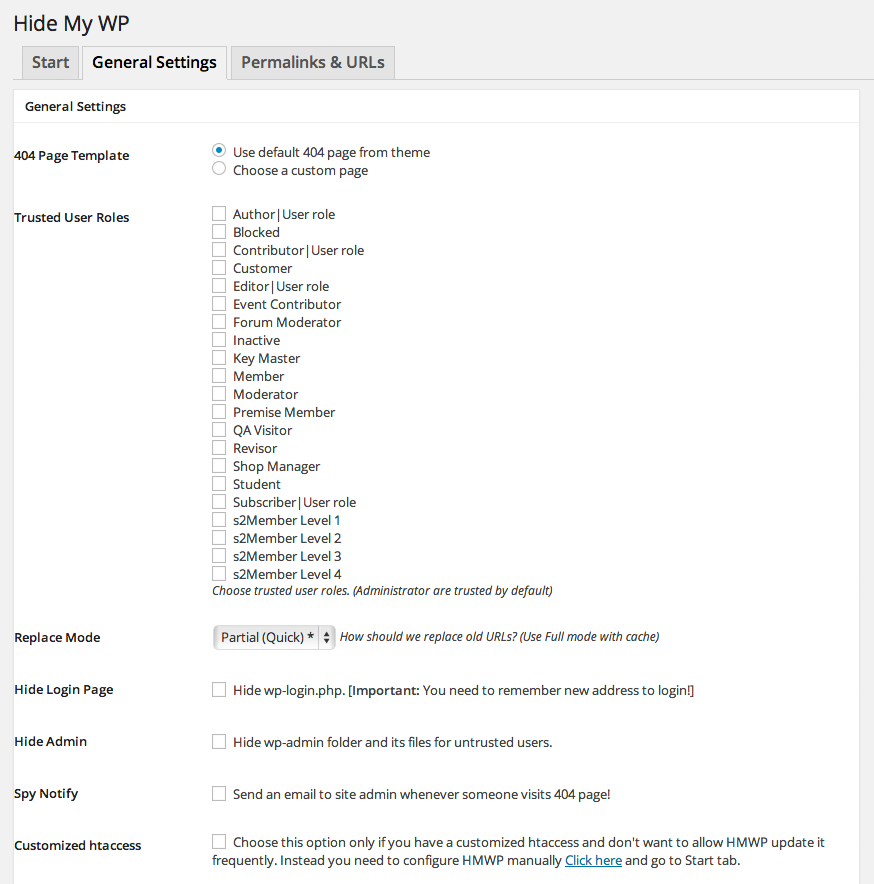

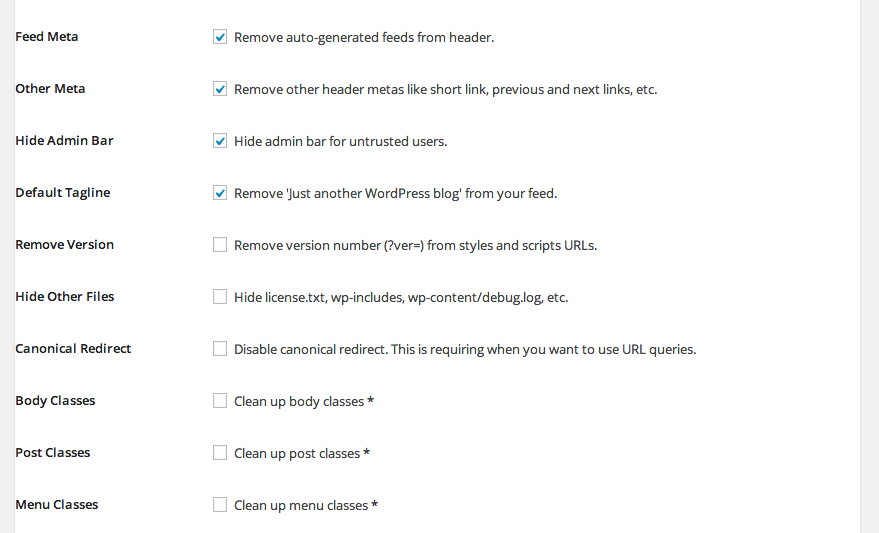

общие настройки

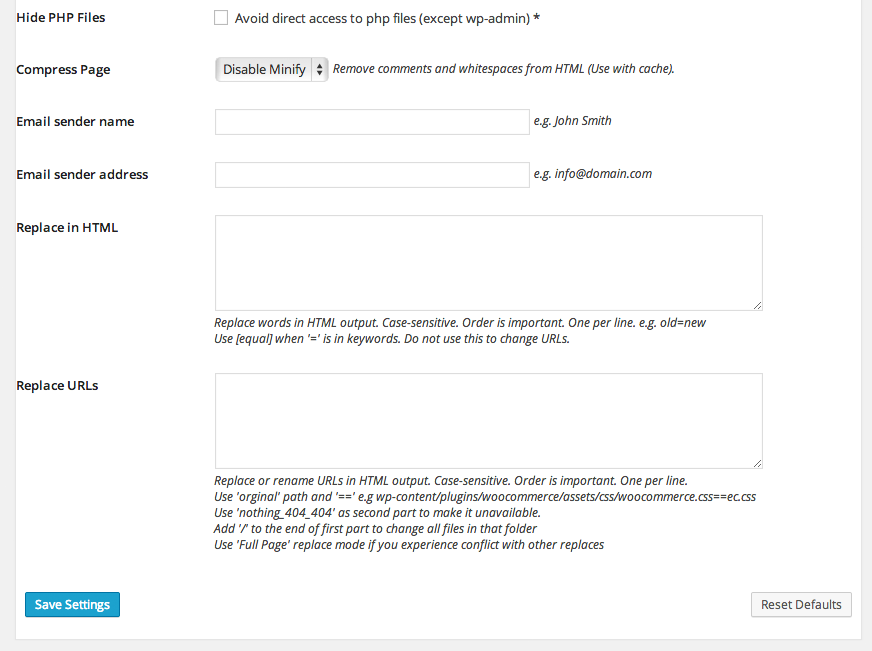

Хотя предустановленные схемы настроек полезны, вам понадобится всего пять-пятнадцать минут, чтобы пройти две основные страницы настроек и настроить Hide My WP для вашего веб-сайта.

Ряд настроек доступен в верхней части страницы общих настроек, в том числе возможность использовать одну из ваших страниц для ошибок 404 и скрыть вашу страницу wp-login.php с помощью нового уникального URL-адреса. Ваша административная область также может быть скрыта для групп пользователей, которые вы не отметили как доверенные.

Hide My WP позволяет скрыть многие вещи, чтобы программное обеспечение не могло определить, что ваш сайт работает на WordPress. Например, вы можете скрыть детали WordPress, которые добавляются в каналы, версию WordPress, которую вы используете, и важные папки, такие как / wp-includes / и / wp-content /.

Плагин имеет некоторые дополнительные функции, такие как минификация и возможность замены слов и URL-адресов из полученного HTML-файла.

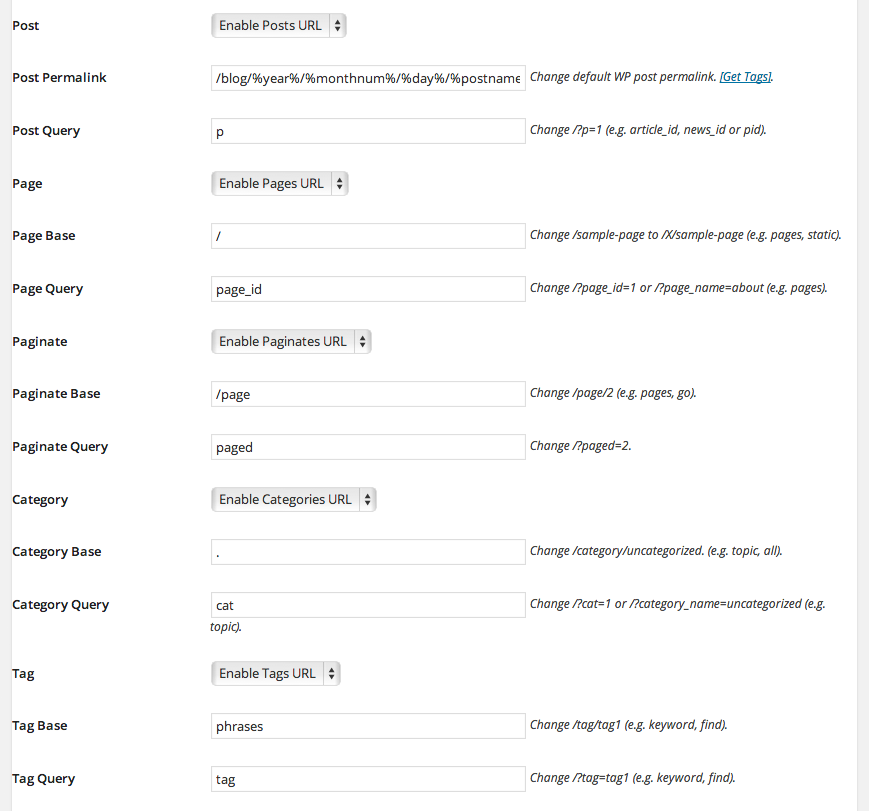

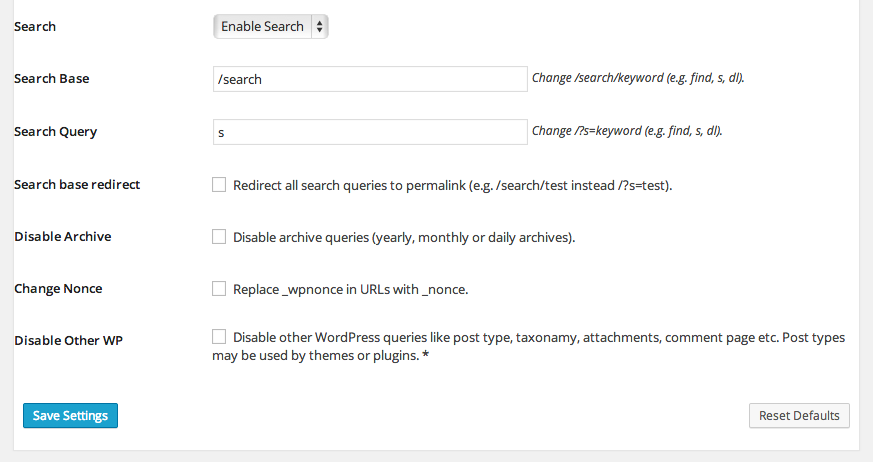

Постоянные ссылки и настройки URL

На странице настроек постоянных ссылок и URL-адресов вы можете настроить способ скрытия ваших файлов, папок и страниц. Вы можете переименовать папку плагина, таблицу стилей, папку wp-includes и папку загрузок.

Wp_comments_post.php также можно переименовать. Это мешает хакерам постоянно рассылать вам спам-комментарии.

Базовая часть и часть запроса ваших URL-адресов для страниц авторов и каналов также могут быть изменены. Кроме того, вы можете полностью отключить их от общего просмотра.

Такие же изменения могут быть применены к сообщениям, страницам, категориям и тегам. Это еще больше затрудняет обнаружение программного обеспечения того, что ваш сайт работает на WordPress.

Поиск также можно изменить или отключить. Другие параметры включают возможность отключать архивы и настраиваемые типы сообщений.

Имейте в виду, что отключение многих функций вашего веб-сайта может навредить пользователю. Например, удаление архивов категорий означает, что посетители не могут искать сообщения из определенной категории. Однако, если вы решите отключить поиск, вы всегда можете заменить функцию поиска WordPress по умолчанию поиском Google.

Обзор

Hide My WP позволяет полностью изменить общедоступную структуру важных файлов и страниц ядра, файлов тем и файлов плагинов.

Из-за природы подключаемых модулей безопасности сложно проверить, эффективны они или нет. В конце концов, веб-сайт, который не подвергся атаке, не гарантирует, что его меры безопасности работают. Хотя нет сомнений в том, что меры, принимаемые Hide My WP для сокрытия важных областей вашего веб-сайта, усложнят хакерам и ботам атаку на ваш сайт.

Linux, кодинг, митолл и прочая хрень 🙂

Вордпресс наверно самый популярный движок в мире. Удобный, куча плагинов, тем и хаков. Все хорошо, но есть и ложка дегтя — это куча спама, попытки взлома, ну и частное мнение некоторых товарищей что на вордпрессе нельзя сделать что-то путное.

И вот была поставлена задача для одного сайта первоначально спрятать, что это вордпресс, а потом и выдать его за другую cms. Про то, как сделать из одной cms другую (по внешним признакам) я могу отдельно пост накатать, если кому интересно будет. Тут расскажу как убрать признаки вордпресса.

Сам поциэнт http://battmart.ru/, еще не готов в плане диза и наполнения, но попалить цмску на нем уже не получится. Определяется как битрикс, на самом деле вп обычный.

Вордпресс палится сразу несколькими вещами. Для их определения мы заюзаем таблицу признаков cms.

1. Заголовки

Что-же тут такого палится. X-Pingback конечно же.

Убираем в файле functions.php нашей темы.

Еще плагины для кеширования могут добавить информацию о времени жизни кеша и подписаться. Решается по аналогии.

2. Шапка

Пути до тем, цссов и js отдельно будут рассмотрены в следующем разделе. Тут про мета-теги типа генератор и другую фигню, которую всякие плуги суют.

Пример шапки с моего блога

Тут мы видим адреса фидов, пингбеков, сеопак засунул свою инфу. Плагины вообще любят в шапку свой хлам насовать.

Так вообще вп сует еще манифесты, адреса предыдущего и следущего поста, рсд.

Есть радикальный способ убрать все это дело — удалить вызов функции wp_head() в шапке. Тогда ничего не будет автоматом соваться. На подопытном сайте я так и сделал.

Или надо по одному выключать все, что свидетельствует о вп. Делается через хуки в файле functions.php выбранной темы:

Для ленивых есть плагин WP Head Section Cleaner, сам все подчистит.

3. Пути

Самая мякотка. Именно по путям можно однозначно сказать, что за цмс именно используется. С путями не так все просто — их нельзя взять и поменять без проблем с последующим обновлением. Поэтому действовать нужно более обходительно.

Папок у вордпресса 3 — wp-admin, wp-includes, wp-content. Только wp-content позволяет менять свое имя. С него и начнем.

Тут конфиг с баттмарта, пути типа под битрикс сделаны.

С templatepath небольшая засада, он прибавляется к выводу функции theme_root() и theme_root_uri(), т.е. поменять через templatepath можно только конец пути.

Чтобы сделать путь до темы полностью произвольным, нужно добавить в functions.php это

Также можно прописать новые пути до css и js, используя хуки script_loader_src и style_loader_src.

Теперь черед папки wp-admin. Встроенными средствами ее не переименовать. Был раньше плагин, stealth-login, но пропал куда-то. Однако один неизвестный вебмастер предусмотрительно его сохранил. Плагин прячет wp-login.php, переименовывает путь до wp-admin/

Хотя плагин старый, но на последнем вордпрессе заработал. Скрин настроек с баттмарта

Однако, есть один момент с этим плугом. Он не запрещает пути, он вешает редиректы на них. А нам нужно получить 404 по всем известным путям.

Я решил не заморачиваться и просто закрыл доступ на все системные папки для всех айпи кроме моего.

Так вот отрубаются все пути.

4. Внешние файлы

Второй по обьему любви пункт. Фенька в том, что окромя папок в корне также лежат файлы, которые при запросе извне дают ответ, отличный от 404. Именно этот ответ и выдает нас. Также отрубаем все в htaccess

Небольшое предостережение. Такое тотальное запрещение подключения файлов может вызвать проблемы что кому-то просто не будет ничего показываться. Хотя подключение файлов идет через include внутри вордпресса, так что все должно быть нормально.

Я пока не испытывал никаких проблем с этим, но если будут то отпишите в коментах.

Это были системные файлы. Есть еще файлы, которые боты поисковых систем запрашивает сразу. Это роботс и, если есть, сайтмап.

В роботсе обычно закрывают админку от индексирования. Поэтому нужно удалять все такие строки.

В сайтмапе обычно вставляется коммент о том, какой плуг сгенерил ее. Какбы тоже признак, но про это в своем пункте.

Еще один признак вордпресса, самый наверно глупый — это присутствие в корне файлов readme.html и readme.txt ))

5. Плагины

Плуги палятся тем, что любят вставить свой коммент или цсску или яваскрипт в код. Тут какбы нет общих методик для всех плагинов. Нужно просто смотреть код и уже действовать по обстановке. Имейте ввиду, что некоторые плуги грузятся только на странице поста или категории.

Я просто не использую плуги.

6. Код

В коде почти во всех темах внизу расположен копирайт вордпресса. Кроме того, у вп есть свои имена классов css. Все это решается если самому верстать тему. Там и копирайтов не будет и классы для цсс будут иметь свои имена.

Вот и все, что я делал чтобы скрыть вордпресс. Если найдете какую лазейку, которая позволит вам идентифицировать данный сайтик как вп, черканите плз в коменты

Данной функцией можно удалить сразу все комментарии в шаблоне.

Полезные ссылочки

49 комментариев

Блин, только уходить собрался…

Сохраняю целиком, потом читать буду 🙂

/admin редиректит на /wp-admin/

/login редиректит на /wp-login/

из поста

>>Однако, есть один момент с этим плугом. Он не запрещает пути, он вешает редиректы на них

Битрикс — это интересно 🙂 Раз собрался, выкладывай и про другие «положительные» CMS.

C Ip засада. У меня мобильный интернет и айпишник тут меняется по щучьему велению и чьему-то хотению.

Вот про изменение страницы авторизации на другую попадалась статейка раньше у кого-то из блогеров, как ещё один шаг к повышению защищённости блога, правда нужно поискать её…

Уяснил одно, что скрыть можно, хотя и сложно, а на обновлениях при этом желательно забить крест…

с обновлениями все норм кстати, т.е. их работа изначально преследовалась

если с айпи проблема — то навскидку решение, создаешь страницу с произвольным именем и в htaccesse проверяешь не айпи а рефера

Знавал историю про чувака, который также опасаясь попалить ЦМС маскировал ее под другую, в итоге за такую подмену попал под фильтры Яндекса. У вас с индексацией подопытного тоже не все гладко, но может это просто сайт еще новичек и контента толкового нет, потому он и не в индексе поисковых монстров

и под какие фильтры попал чувак?

а подопытный закрыт от индексации в роботсе, там еще дел куча

Какие фильтры точно уже не помню, но с поиска трафика точно меньше стало

По поводу закрыто от индексации в роботс. Тоже классический бич советского менталитета. Что страшного в том, если поисковики уже начнут индексировать сайт? по мере развития сайта поисковики учидят, что сайт развивается, а это дополнительный плюс в траст сайту. Понимаю опасения, что посетитель пришел и тут же ушел т.к. сайт недоделан, но тут можно ведь наладить обратную связь или через статистику метрики понять ч каком направлении двигаться, а не по интуиции

А если закрывать пока не будет все идеально, то сайт может вообще всегда быть закрытым, т.к. нет предела совершенству.

Но это сугубо мое мнение и вы вправе с ним не согласиться

>>Какие фильтры точно уже не помню, но с поиска трафика точно меньше стало

Фильтры обычно накладываются за контент, так что цмс тут нипричем

Спасибо. Ещё одна полезная статья о WordPress попадает в закладки…

>>Фильтры обычно накладываются за контент, так что цмс тут нипричем

не факт, за ссылочное тоже, за различные накрутки, да за много чего еще

>>не факт, за ссылочное тоже, за различные накрутки, да за много чего еще

Факт, причем проверенный не раз и не только мной. Вспомни историю с мегаиндексом и их тулзой для накрутки поведенческих.