как узнать адрес rtsp потока для камеры

Как определить параметры RTSP-потока с IP-камер?

Как определить параметры RTSP-потока с IP-камер?

Этот протокол не был создан исключительно для видеонаблюдения, он уже использовался в других секторах, где существует необходимость в передаче в реальном времени, был принят производителями устройств видеонаблюдения и стал стандартным протоколом.

Производители видеонаблюдения внедряют протокол RTSP на своих камерах, рекордерах и программном обеспечении, чтобы они были совместимы с другими устройствами, доступными на рынке.

Приобретая IP-камеру и сетевой видеомагнитофон от разных производителей, вы можете общаться с ними по этому универсальному протоколу.

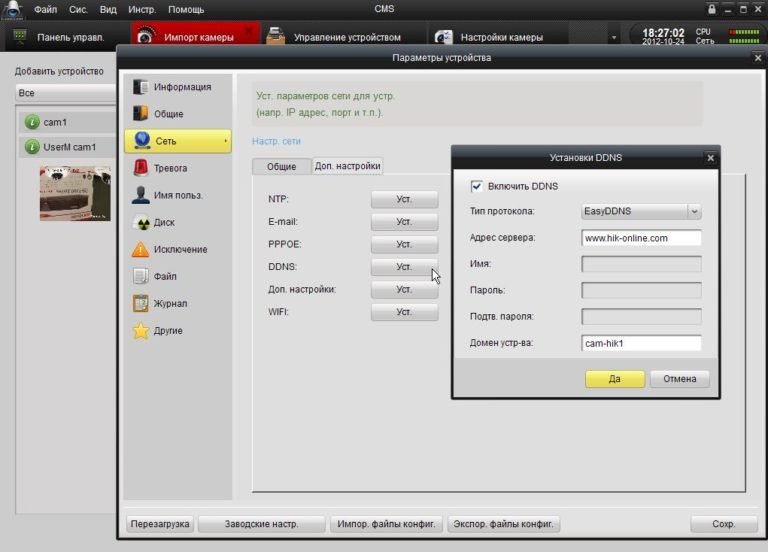

Для настройки оборудования необходимо выяснить, какую команду RTSP следует использовать, и эту информацию можно найти в руководстве по продукту или в службе технической поддержки.

В инструкции, которое поставляется совместно с камерой видеонаблюдения, не всегда может присутствовать информация о протоколе RTSP, согласно которому устройство функционирует. Однако существует большое количество случаев, когда требуется использовать данный протокол, поэтому возникает необходимость узнавать его адрес.

Это необходимо в тех случаях, когда:

RTSP-протокол позволяет использовать несколько важных функций системы видеонаблюдения:

При этом открыть RTSP-поток не всегда просто, хотя и есть несколько вариантов, которые позволяют узнать RTSP поток видеокамеры, когда он не указан в соответствующем руководстве.

К примеру, большое количество IP-видеокамер, которые продаются в России, в своём составе имеют китайские элементы XMEye. Данные комплектующие есть и у некоторых отечественных производителей видеокамер для систем наблюдения. Но с этим проще. У таких камер следующий формат RTSP-потока: rtsp://192.168.132.32:554/user=admin&password=12345&channel=1&stream=0.cgi, где:

Если же в камере в установлены другие комплектующие, чтобы узнать RTSP-поток необходимо будет связаться с производителем или поставщиком данного устройства. Если же это невозможно, придется использовать специальное программное обеспечение.

Для этого нужно скачать программу под названием One Device Manager. После установки данный софт поможет узнать RTSP-адрес.

Большинство современных видеокамер обладает поддержкой onvif-протокола, поэтому при работе с ПО проблем возникнуть не должно. Однако нужно помнить, что для правильной работы необходимо подсоединить не только ноутбук или ПК, куда устанавливается программа, но и саму IP-камеру к одной и той же локальной сети.

Кроме того найти адреса RTSP-потоков можно в Интернете, но искать его нужно по фирме-производителю видеокамеры.

Найдя адрес RTSP-потока можно легко получить видеоинформацию с IP-камеры. Для этого нужно:

После этого нужно настроить переадресацию и пробросить порты на RTSP-порт с локальных портов видеокамеры. Затем проверить, есть ли поток с помощью VLC-плеера. Для этого нужно:

В общем, сложного ничего нет, но без данных в этой статье знаний не всегда получается сделать все правильно.

URL адреса RTSP и порты IP камер разных производителей

Рассмотрим URL адреса RTSP IP камер следующих производителей: XM/JUFENG, HIKVISION, DAHUA, TOPSEE, JOVISION, JOOAN, GWELL/YOOSEE, V380, UNIVIEW, TIANDY

RTSP – протокол потока в реальном времени, который позволяет Вашим камерам передавать видео- и аудиопоток. Почти все IP камеры используют этот протокол.

Для того, чтобы получить видеопоток, необходимо знать правильный URL адрес RTSP Вашей IP камеры.

URL адреса RTSP зависит от производителя IP камеры.

URL адрес RTSP IP камер XM/JUFENG

По умолчанию IP адрес: 192.168.1.10 имя: admin пароль: отсутствует

Номера портов: TCP port (34567), HTTP port (80), ONVIF port (8899)

RTSP URL: rtsp://10.6.3.57:554/user=admin&password=&channel=1&stream=0.sdp?

10.6.3.57 is the camera’s IP address

Password= по умолчанию пароль отсутсвует

Stream=0.sdp? Главный поок

URL адрес RTSP IP камер HIKVISION

По умолчанию IP адрес: 192.168.1.64/DHCP, username: admin, password: user-defined

Номера портов: HTTP port (80), RTSP port (554), HTTPS (443), Service port (8000), ONVIF port (80).

RTSP URL: rtsp://[username]:[password]@[ip]:[port]/[codec]/[channel]/[subtype]/av_stream

Username: например, admin

Password: например, 12345

IP: IP адрес камеры, например, 192.0.0.64

Port: порт по умолчанию 554

Codec: h.264, MPEG-4, mpeg4

Channel: ch1, если канал 1

Subtype: тип потока, main – главный поток, sub – суб-поток.

Главный поток RTSP: rtsp://admin:12345@192.0.0.64:554/h264/ch1/main/av_stream

URL адрес RTSP IP камер DAHUA

По умолчанию IP адрес: 192.168.1.108 username/password: admin/admin

Номера портов: TCP port (37777), UDP port (37778), http port (80), RTSP (554), HTTPS (443), ONVIF (default is closed, 80).

RTSP URL: rtsp://username:password@ip:port/cam/realmonitor?channel=1&subtype=0

Username: например, admin

Password: например, admin

IP: IP адрес камеры, например, 10.7.8.122

Port: порт по умолчанию 554

Channel: видео канал, начинается с 1. Например, для канала 2 channel=2

URL адрес RTSP IP камер TOPSEE

По умолчанию IP адрес: 192.168.0.123 username: admin, password: 123456

Номера портов: http (80), data port (8091) RTSP port (554) ONVIF port (80)

RTSP URL: главный поок rtsp://192.168.0.123:554/mpeg4

Если требуется учетная запись: rtsp://admin:123456@192.168.0.123:554/mpeg4

URL адрес RTSP IP камер JOVISION

RTSP URL: rtsp://0.0.0.0:8554/live1.264 (sub-stream); rtsp://0.0.0.0:8554/live0.264 (главный поок)

URL адрес RTSP IP камер JOOAN

RTSP URL: главный поток rtsp://IP:port(website port)/ch0_0.264;

суб-поток rtsp://IP:port(website port)/ch0_1.264

URL адрес RTSP IP камер GWELL/YOOSEE

По умолчанию IP адрес: DHCP username: admin, password: 123

Главный поток rtsp://IPadr:554/onvif1

ONVIF порт: 5000; открытый порт: 3702

URL адрес RTSP IP камер V380

По умолчанию IP адрес: DHCP username: admin, password: no password/admin

главный поок rtsp://ip//live/ch00_1

URL адрес RTSP IP камер UNIVIEW

По умолчанию IP адрес: 192.168.0.13/DHCP username: admin, password: 123456

Номера портов: HTTP (80), RTSP (554), HTTPS (110/443), ONVIF port (80)

RTSP URL: rtsp://username:password@ipaddress: 554/video123

123 – представлено три разных потока

URL адрес RTSP IP камер TIANDY

По умолчанию IP адрес: 192.168.1.2 имя: Admin, пароль: 1111

ONVIF port number: 8080

RTSP URL address: rtsp://192.168.1.2

Если Вы не нашли свою камеру, читайте статью о способах определения адреса RTSP IP камеры

Как работать с RTSP-потоком

Для направления RTSP-потока с IP-камеры к указанному получателю контента требуется знание настроек сети и команд соответствующих протоколов. Выбор RTSP обусловлен широкой поддержкой большинством IP-камер и NVR.

Описание технологии

Технология RTSP представляет собой специализированный протокол, реализующий удаленное управление оборудованием и мультимедийным потоком, генерирование запросов сервером и клиентом. Команды протокола RTSP позволяют подключать удаленные IP-камеры к системам сигнализации, запускать, останавливать, перенаправлять, переводить в режим паузы поток данных. Команды протокола устанавливают доступ к файлам на удаленном хранилище, параметры трансляции и пересылки видео на локальный плеер, компьютер или смартфон. Технология, разработанная в 1998 г., описана в RFC 2326.

Назначение протокола RTSP

Основное назначение Real Time Streaming Protocol (RTSP) состоит в управлении потоком данных и работе оборудования в онлайн-режиме. На этом возможности протокола исчерпываются. Необходимость его использования вызвана возросшей нагрузкой на компьютерные оборудование и сети, которая порой достигает их расчетной пропускной способности.

Способы узнать адрес камеры

В руководстве пользователя некоторых IP-камер не указываются технические характеристики и способ подключения. В этой ситуации IP-адрес определяется самостоятельно. Имеются такие способы получения адреса потока:

Обработка и открытие потока для просмотра

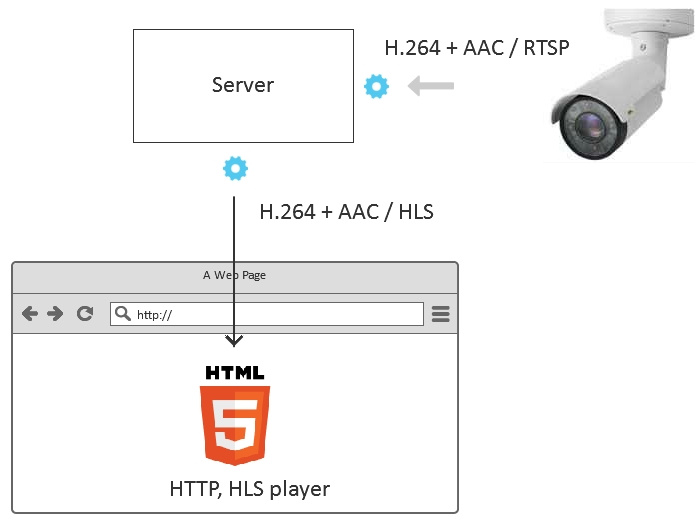

Технология позволяет обрабатывать произвольные потоки по запросу. Допускается использовать поток RTSP для генерации по запросу нового потока HLS и RTMP. Эта обработка может понадобиться, если нет необходимости в круглосуточной передаче данных. Данный метод выгоден, когда требуется эпизодический просмотр видео из разных источников. Переключение между потоками видео осуществляется с помощью сервера.

Просмотр на ПК

Для просмотра потокового видео на десктопе требуется произвести настройку камеры, подключенной к роутеру. Изменение и установка параметров выполняются через web-интерфейс. Для созданных RTSP исходящих потоков применим алиасинг, позволяющий в онлайн-режиме настраивать параметры безопасности. Главная задача протокола — выбрать, какие аудио- и видеоданные должны передаваться клиенту для дальнейшей обработки.

Открытие в браузере

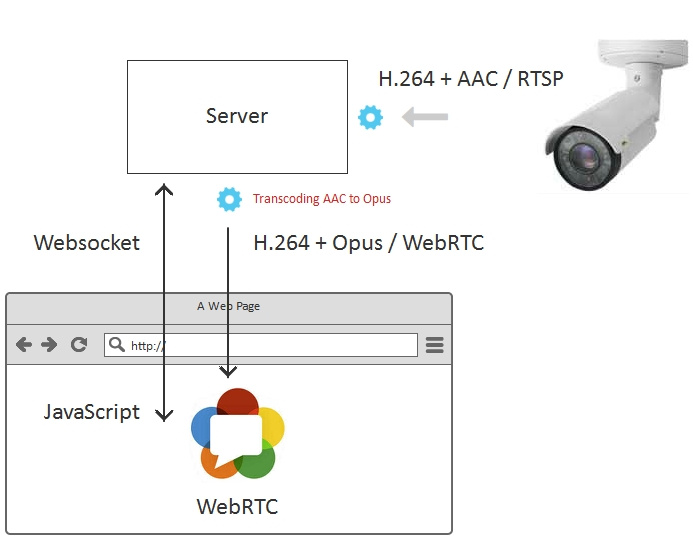

Браузеры не работают с протоколами UDP и RTSP, однако поддерживают WebRTC. IP-камеры, напротив, могут пользоваться UDP и RTSP, но не «понимают» стек протоколов WebRTC. Рассогласование возможностей устраняется промежуточным сервером, выполняющим роль моста между источником потокового видео и браузером.

Протокол UDP обеспечивает малое время задержки WebRTC в направлении от ретранслятора к браузеру. Тот же UDP устраняет задержки пакетов между источником и RTSP servers. Скорость передачи потокового видео в данной системе определяется возможностями UDP-пакетов и производительностью сервера.

Специальные приложения

Знание адреса потока позволяет получать данные непосредственно от источника, без захода на сайт. Для трансляции потокового видео требуется выполнить шаги:

Желательно получить статический IP у провайдера. После этого настраивается переадресация и проброс локальных портов источника. Проверка осуществляется запуском VLC или аналогичного плеера. В меню программы выбирается «Медиа» и далее пункт «Открыть URL». Затем во вкладке «Сеть» указывается своя ссылка с соблюдением формата адреса.

7 способов отобразить видео с RTSP IP-камеры на веб-странице и 2 в мобильном приложении

В этой статье покажем 7 технологически разных способов отображения видеопотока с IP-камеры с поддержкой RTSP на web-странице браузера.

Браузеры, как правило, не поддерживают RTSP, поэтому поток будет конвертироваться для браузера через промежуточный сервер.

Способ 1 — RTMP

RTMP протокол браузеры не поддерживают, но его поддерживает старый добрый Flash Player, который работает неплохо, хоть и не во всех браузерах, и может отобразить видеопоток.

Код плеера в этом случае будет построен на Action Script 3 и выглядеть примерно так:

rtmp://192.168.88.59/live — это адрес промежуточного сервера, который заберет RTSP видеопоток с камеры и конвертирует его в RTMP

rtsp://192.168.88.5/live.sdp — это RTSP адрес самой камеры.

Немного избыточный вариант кода плеера на Flex и AS3 доступен здесь.

Способ 2 — RTMP с оберткой HTML5

Желающих кодить на Action Script 3 все меньше. Специально для этого придуман способ с HTML5 оберткой, которая позволяет управлять RTMP-плеером из JavaScript. В этом случае флэшка подгружается на HTML-страницу только для того чтобы отобразить картинку и выдать в динамики звук.

Полный код плеера находится здесь. А выглядит это так:

Способ 3 — RTMFP

Протокол RTMFP также работает внутри флэш плеера. Разница с RTMP в том, что RTMFP работает поверх протокола UDP и тем самым является более пригодным для получения трансляции с низкой задержкой.

Код плеера на AS3 в этом случае полностью идентичен используемому в RTMP, добавлена одна буква F в строке протокола подключения к серверу.

Для порядка дадим скриншот с RTMFP

Способ 4 — RTMFP c оберткой HTML5

Этот способ идентичен пункту 2, с той разницей, что мы при инициализации в JavaScript устанавливаем RTMFP протокол для использования в нижележащей флэшке (swf-объекте).

Способ 5 — WebRTC

В данном случае Flash не используется совсем и видеопоток проигрывается средствами самого браузера, без использования сторонних плагинов. Это работает и в Android Chrome и Android Firefox — мобильных браузерах, где Flash не установлен. WebRTC дает самую низкую задержку — менее 0.5 секунды.

Автоматически определяется поддержка WebRTC, и если поддерживается то поток играет по WebRTC.

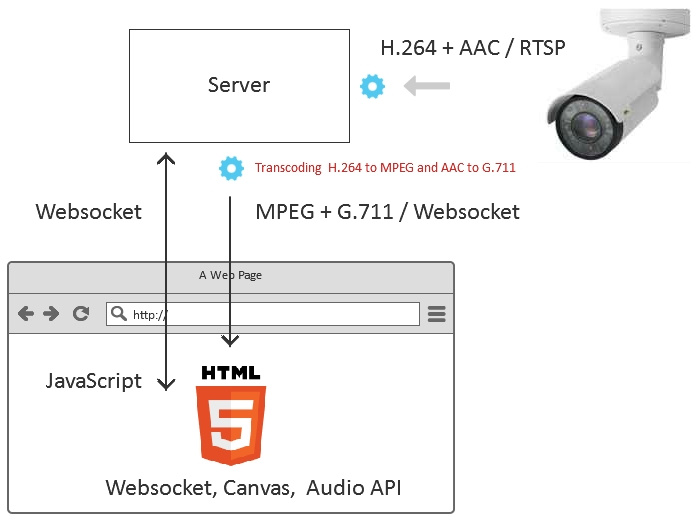

Способ 6 — Websockets

WebRTC и Flash не покрывают все браузеры и платформы. Например, в браузере iOS Safari эти технологии не поддерживаются.

На iOS Safari можно доставить видеопоток по транспорту Websocket (TCP соединению между браузером и сервером). В этот туннель можно завернуть сконвертированный с RTSP видеопоток. После того, как бинарные данные придут их можно декодировать с помощью JavaScript и отрисовать на Canvas HTML5-элементе.

Именно этим занимается Websocket — плеер при работе в браузере iOS Safari, а его код снаружи выглядит также:

Это чем-то похоже на подход с флэшкой, когда под HTML5 лежит swf-элемент. В данном случае, под HTML5-страницей лежит не swf-объект, а JavaScript-приложение, которое тянет данные по вебсокетам, декодирует и отрисовывает на Canvas в нескольких потоках.

Так выглядит RTSP поток на Canvas в браузере iOS Safari

Способ 7 — HLS

При конвертации RTSP в HLS, видеопоток разбивается на сегменты, которые благополучно скачиваются с сервера и отображаются в HLS-плеере.

В качестве HLS-плеера мы используем video.js. Код плеера можно скачать здесь.

Как выглядит плеер:

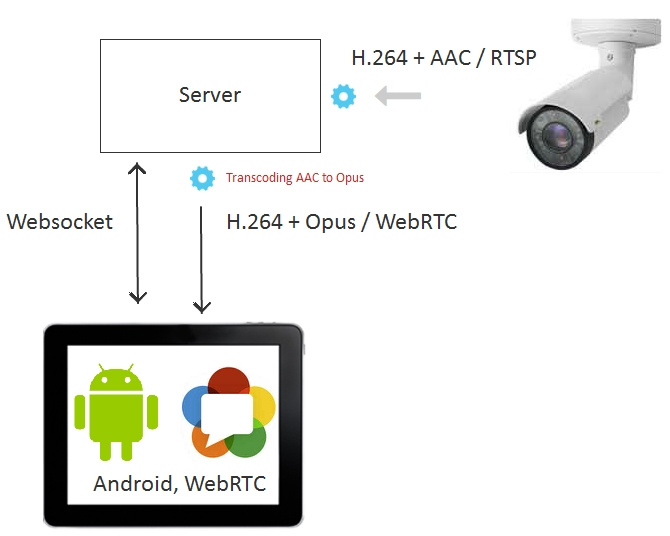

Способ 8 — Android приложение, WebRTC

Приложение забирает поток с сервера по WebRTC. Задача сервера в этом случае — сконвертировать RTSP в WebRTC и скормить мобильному приложению.

Java-код плеера для Android находится здесь и выглядит так:

Тестовое мобильное приложение плеера можно установить из Google Play, а исходники приложения скачать здесь.

Так выглядит воспроизведение RTSP потока по WebRTC на планшете Asus под Android:

Способ 9 — iOS приложение, WebRTC

Приложение также как и в случае Android забирает поток с сервера по WebRTC.

Скачать исходный код плеера для iOS можно здесь.

А из App Store можно установить тестовое приложение, которое использует показанные выше куски кода. Его работа с RTSP-потоком выглядит так:

Результаты

Подведем итоги и объединим полученные результаты в табличку:

| Способ отображения | Применение | Задержка | |

| 1 | RTMP | Там, где важно использование legacy — флэш клиента, Flex или Adobe Air | medium |

| 2 | RTMP + HTML5 | В браузерах IE, Edge, Mac Safari, если там установлен Flash Player | medium |

| 3 | RTMFP | Там, где важно использование legacy — флэш клиента, Flex или Adobe Air и важна низкая задержка | low |

| 4 | RTMFP + HTML5 | В браузерах IE, Edge, Mac Safari, если там установлен Flash Player и важна низкая задержка. | low |

| 5 | WebRTC | В браузерах Chrome, Firefox, Opera на десктопах и мобильных браузерах под Android, где важна real-time задержка. | real-time |

| 6 | Websocket | В браузерах, где нет Flash и WebRTC, но нужна средняя или низкая задержка. | medium |

| 7 | HLS | Во всех браузерах. Где не важна задержка. | high |

| 8 | Android app, WebRTC | В нативных мобильных приложениях под Android, где требуется real-time задержка. | real-time |

| 9 | iOS app, WebRTC | В нативных мобильных приложениях под iOS, где требуется real-time задержка. | real-time |

Для тестирования мы использовали сервер Web Call Server 5, который конвертирует RTSP поток для раздачи в 9 перечисленных направлениях.

Ссылки

Web Call Server 5 — сервер для раздачи RTSP потока

Flash Streaming — пример swf приложения, проигрывающего потоки по RTMP и RTMFP. Способы 1 и 3.

Source — исходный код swf приложения на Flex / AS3.

Player — пример web-приложения, которое воспроизводит RTSP поток по RTMP, RTMFP, WebRTC, Websocket. Способы 2,4,5,6.

Source — исходный код веб-плеера.

HLS плеер — пример web-плеера, играющего HLS. Способ 7.

Source — исходный код HLS плеера.

Android плеер WebRTC — пример мобильного приложения, которое играет поток по WebRTC. Способ 8.

Source — исходный код мобильного приложения.

iOS плеер WebRTC — пример мобильного приложения, которое играет WebRTC поток. Способ 9.

Source — исходный код мобильного приложения.

Взлом камер видеонаблюдения на практике

Поклонники фильма «Одиннадцать друзей Оушена» наверняка узнали кадр, который мы выбрали для иллюстрации этой статьи. Момент, когда крутые парни умело подменили аналоговый сигнал камер видеонаблюдения казино, засел в умы многих. Некоторые даже пытаются проворачивать подобное в реальной жизни.

Технологии изменились, сейчас аналогу предпочитают IP-камеры, способы взлома которых подробно будут рассмотрены далее.

Если ты не параноик, это ещё не значит, что за тобой не следят

Большинство людей, которые занимаются взломом, делают это ради развлечения или чтобы получить кусочек известности в интернете. Они используют известные всем «дыры» в системах обеспечения камер и выкладывают, на их взгляд, веселые видео на популярных интернет-ресурсах. YouTube просто кишит подобными видеороликами.

Мы же рассмотрим более серьезные последствия уязвимости, а именно когда взломщик никак не выдает себя и свое проникновение в систему. Такая атака обычно тщательно планируется заранее, за неделю, а то и за месяц до самого взлома.

Как и в нашем примере про «Одиннадцать друзей Оушена», речь пойдет о подмене потока в системах видеонаблюдения, только не аналогового, а цифрового сигнала, а именно RTSP-потока.

Так как вся информация в данной статье носит информационный характер и в первую очередь направлена на ликвидирование ошибок безопасности при построении системы видеонаблюдения, мы не рекомендуем использовать уязвимость, которая рассматривается далее. Именно поэтому взлом самой сети видеонаблюдения будет рассматриваться только поверхностно и описанные способы предполагают открытый доступ к сети предприятия или частного лица. Помните, что несанкционированный доступ к данным может преследоваться по закону.

Опыт нашей компании показывает, что тема очень актуальна, так как на этапе пусконаладки системы видеонаблюдения многие люди подключают камеры в свою систему по RTSP-ссылкам. Либо чтобы сэкономить время, либо по незнанию, либо от уверенности, что так и надо, многие даже не задумываются о том, чтобы сменить пароли или посмотреть, какие настройки безопасности поддерживает их камера.

К слову, RTSP (Real Time Streaming Protocol) — это протокол, который позволяет управлять потоковым видео в режиме реального времени. Нам надо знать о нем только то, что с помощью RTSP-ссылки мы будем забирать видеопоток с камеры.

Мы добрались, наконец, до практики, а именно к плану, по которому мы будем действовать:

1. Получение RTSP-ссылки для камеры, поток с которой мы хотим подменить.

2. Подготовка видеофайла для последующей трансляции.

3. Трансляция записанного файла.

4. Защита от вторичной подмены потока.

Получение RTSP URI потока

Для подмены сигнала с камеры сначала нужно найти видеопоток, который нам нужен. Для этого потребуется ссылка на него по протоколу RTSP. Камера обычно передает несколько изображений (с высоким и низким разрешением). Первый используется для записи, а второй – для трансляции на экранах видеонаблюдения. Минимальное разрешение (чаще всего 320 на 240 пикселей) позволяет снизить нагрузку на оборудование. Для каждого потока RTSP ссылка зачастую отличается одной цифрой в ключе.

У разных камер могут быть разные RTSP-ссылки, но общий вид примерно следующий:

rtsp://[логин: пароль@]ip-адрес:RTSP-порт[/ключ].

1. Найти ссылку на сайте производителя камеры.

2. Поискать в интернете сайты, где приведены ссылки для разных моделей камер, пример таких сайтов тут и тут.

3. Скачать на сайте производителя руководство по эксплуатации и найти нужную информацию там.

Для случаев, когда ни один из простых способов не помог, существует немного более сложный. Здесь как минимум будет нужен доступ в сеть, где находится камера. Так как большинство современных камер поддерживает ONVIF, мы можем узнать RTSP-ссылку именно с помощью данного протокола.

Для этого нужно отправлять множественные запросы без авторизации или с авторизацией, стоящей на предполагаемой камере по умолчанию, например «admin:admin» или «admin:12345». К слову, на практике встречались камеры, у которых был выставлен и фильтр допустимых IP-адресов, и нестандартные логин и пароль, но из-за ошибок в прошивке при обращении по протоколу ONVIF ни авторизация, ни фильтр не проверялись.

Как получить желаемую ссылку на оба потока с камеры по протоколу ONVIF?

Запись RTSP-потока в файл

Когда мы получили нужные rtsp-ссылки, нужно записать видео, транслируемое ими, длительностью в несколько часов. Не стоит забывать о том, что в современных системах используется двухпоточность, поэтому нужно записывать одновременно оба потока.

Записать видеопоток по RTSP-протоколу можно с помощью различного программного обеспечения. Рассмотрим наиболее популярные из них: ffmpeg, gstreamer и vlc.

Запись в файл началась.

Трансляция RTSP-потока из файла

Пришло время начать транслировать записанный файл в формате RTSP. Для этого воспользуемся все теми же программами, рассмотренными в разделе выше.

1. Для трансляции видеопотока с камеры с помощью ffmpeg необходимо использовать ffserver. Его описание можно найти здесь. Для того чтобы задать параметры трансляции, необходимо заполнить файл ffserver.conf.

2. Теперь воспользуемся vlc-медиаплеером. Несмотря на то что это самый простой способ, к сожалению, vlc может транслировать поток только по протоколу UDP.

3. Наконец, с помощью gst-server.

Записанный файл транслируем в формате RTSP, после чего решаем задачу по выводу камеры из строя. Ниже несколько вариантов, которые различаются в зависимости от объекта, который мы хотим атаковать. На самом деле способов намного больше, рассмотрим только самые основные. Первое, что нам необходимо, — это попасть в нужную нам сеть.

Если объект большой территориально, то зачастую есть возможность подойти к некоторым камерам физически и даже попробовать найти коммутационное оборудование, к которому подключена камера.

Если объект небольшой, то можно попробовать войти в сеть через wi-fi и просканировать ее с помощью nmap, например.

Также, если к камере есть физический доступ, можно с помощью одноплатника произвести взлом в несколько этапов:

1) включить запись wireshark;

2) кратковременно отключить провод от камеры и подключить его в одноплатник;

3) вернуть кабель на место;

4) изучить полученные логи.

Или если есть доступ в сеть, можно воспользоваться классическим методом подмены:

– с помощью arpspoof встать между камерой и сервером;

– с помощью ip_forward переадресовывать запросы с сервера видеонаблюдения на IP-камеру, и наоборот;

– с помощью iptables переадресовывать все запросы по RTSP-порту на сервер видеонаблюдения не с камеры, а с нашей машины.

Защита камер видеонаблюдения от взлома

Чтобы защититься от подмены потока по процедуре, описанной выше, можно использовать несколько способов:

1. Интегрирование камер

Наибольшую защиту дает интеграция камеры в программный продукт. Проверить, интегрирована ли ваша камера с системой видеонаблюдения «Линия», можно тут.

Если вашей камеры или производителя не оказалось в списке, можно обратиться в техническую поддержку с просьбой интегрировать используемую вами модель IP-камеры.

2. Обновление прошивки

Необходимо постоянно поддерживать прошивку камер в актуальном состоянии, так как с помощью обновлений разработчики исправляют различные уязвимости и тем самым повышают стабильность работы камер.

3. Смена стандартных логинов и паролей

Первое, что сделает злоумышленник, — это попробует использовать стандартный логин и пароль камеры. Они указаны в инструкциях по эксплуатации, так что найти их не составит труда. Поэтому всегда используйте уникальные логин и пароль.

4. Включение обязательной авторизации

Данная функция присутствует во многих современных камерах, но, к сожалению, не все пользователи о ней знают. Если отключить эту опцию, то камера не будет запрашивать авторизацию при подключении к ней, что сделает ее уязвимой для взлома. Стоит отметить, что встречаются камеры с двойной авторизацией для http-доступа и для доступа по протоколу ONVIF. Также в некоторых камерах существует отдельная настройка для запроса авторизации при подключении по прямой RTSP-ссылке.

5. Фильтр IP-адреса

Если камера поддерживает функцию так называемого белого списка, то лучше ей не пренебрегать. С ее помощью определяется IP-адрес, с которого можно подключаться к камере. Это должен быть адрес сервера, к которому подключается камера и, если необходимо, второй IP-адрес рабочего места, с которого производится настройка. Но это не самый надежный метод, так как злоумышленник при подмене устройства может использовать тот же IP-адрес. Поэтому лучше всего использовать данную опцию вместе с остальными рекомендациями.

6. Защита сети

Необходимо правильно настраивать коммутирующее оборудование. Сейчас большинство коммутаторов поддерживают защиту от arp spoofing — обязательно используйте это.

7. Разделение сети

На данный пункт стоит обратить особое внимание, так как это играет большую роль в безопасности вашей системы. Разделение сети предприятия и сети видеонаблюдения обезопасит вас от злоумышленников или даже от собственных сотрудников, которые имеют доступ в общую сеть и хотят вас взломать.

8. Включение OSD-меню

Необходимо включать OSD-меню с текущим временем и датой на камере, чтобы всегда можно было проверить актуальность изображения. Это хороший способ защиты именно от замены видеоряда, так как OSD накладывается на все видео, идущее с определенной камеры. Даже когда злоумышленник запишет RTSP-поток, подмена будет заметна благодаря данным, которые все равно останутся на видеокадрах.

К сожалению, многие злоумышленники научились быстро отыскивать и пользоваться в своих интересах уязвимостями в системах IP-видеонаблюдения. Чтобы обезопасить сеть, обязательно нужно ознакомиться со способами защиты, описанными в данной статье. Уделите достаточное количество времени пусконаладке системы и в особенности корректной настройке всех ее компонентов. Так вы сможете обеспечить сети максимальную безопасность от взломов.

В заключение предлагаем вам поделиться в комментариях, как бы вы подошли к защите своей сети видеонаблюдения от взлома? Какие методы атак вы считаете наиболее опасными?