как узнать чем создан файл

Как узнать, в какой программе создан файл и чем его открыть?

Важно знать, что по расширению имени файла ОС автоматически вызывает соответствующую программу для его открытия при щелчке по имени файла. Это соответствие можно задавать в настройках свойств файлов.

буквы/цифры расширения файла вбейте в Google, он все вам расскажет. Расширение это буквы и цифры после точки в конце названия файла.

Чтобы узнать в чём создан файл вам нужно посмотреть, какое расширение стоит после названия файла, за точкой. Скопируйте эти буквы и вставьте в поисковую строку, вам сразу выдаст программу, которая работает с данным типом файлов.

В конце апреля и начале мая всевозможные глюки на ютубе, Google,

Все началось после запрета Роскомнадзором Telegram, и блокировкой всего подряд.

Начались сбои, картинки не отображались, видео недоступно.

Что рекомендуют насчет исправления отображения иконок в программе Play Market:

Советы с разных форумов и других источников:

Сейчас все решают подобные проблемы, в обход, через free VPN.

Может быть много причин.

Либо ошибочным. Туда же. В корзину его.

С остальными магазинами только поллжительный и не частый опыт сотрудничества, чтобы судить глобально.

Как определить происхождение файла (doc, xls, pdf) (создан на этом компе или принесли)

Offline отображение Doc, XLS, PDF файлов

Подскажите плугин для WordPress, чтобы можно было показывать ан страничке xls, doc и pdf документы.

Посоветуйте библиотеку для формирования отчетов в *.pdf, *.doc, *.xls

Доброго времени суток, уважаемые форумчане! В очередной раз поднимаю вопрос об отчетах в C#.NET.

На странице нужно разместить окно, в котором просматривать любой документ word, excel, pdf. Это.

2007 году, на компьютере, Windows 7, Office 2010, редактировался на этом ноутбуке Windows 7, Office 2010 с 2011 года, был перенесён на флешке на комп на работу, редактировался там, сейчас в облаке, т.к. на работе Windows10, Office 2019, свойства открыты на этом ноутбуке Windows 7 office 2010 (см. скрин 1).

Копия файла на hdd на рабочем компе, перенесена на hdd с компа на работе. Свойства открыты на этом ноутбуке Windows 7 Office 2010. (см. скрин 2)

Свойства не очищались, т.к. незачем.

С помощью такого метода ничего нельзя выяснить.

Подскажите, пожалуйста, может в реестре есть след, что расположение файла с флешки. Или программы для показа свойств.

А, вообще, такая информация записывается в файл?

Создал файл на другом ноутбуке, через флешку перенёс на этот ноутбук. В свойствах указан создатель. Это пользователь на втором ноутбуке.

Можно сказать, что такой пользователь был на этом ноутбуке, затем был удалён и сейчас другие данные. При условии, что их не удалили. После удаления свойства чистые.

Нужен, какой-то другой метод.

См. на вордовский файлах, там как правило есть Авторы и Кем сохранён.

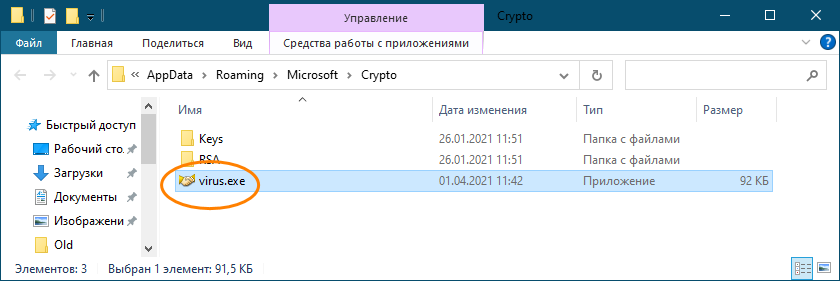

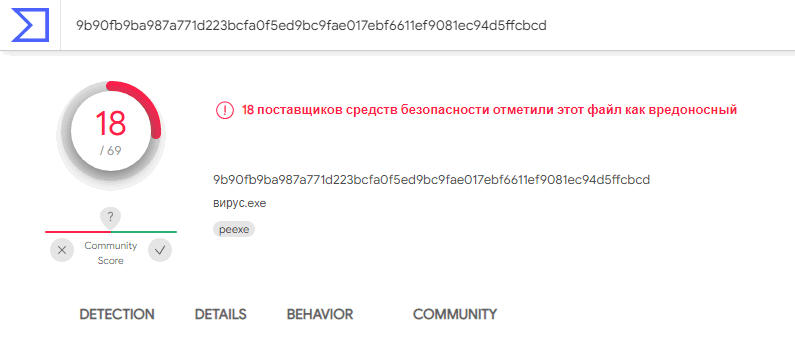

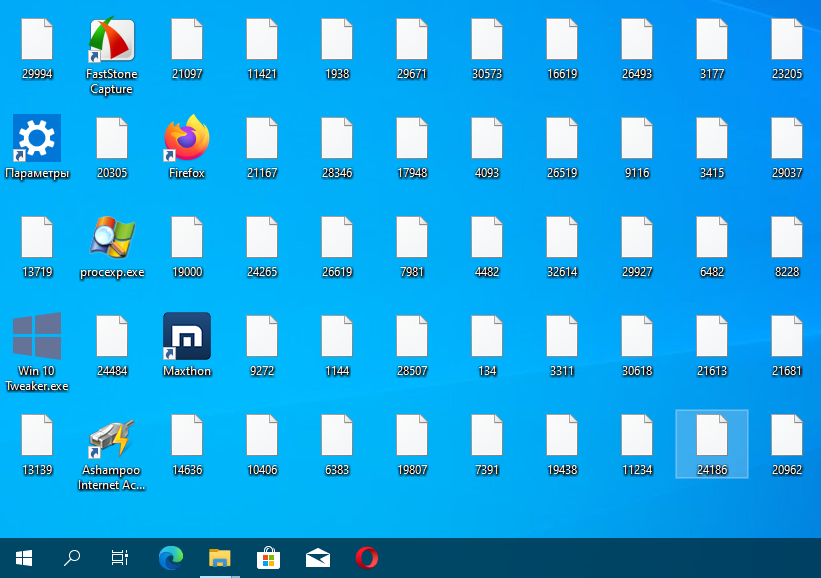

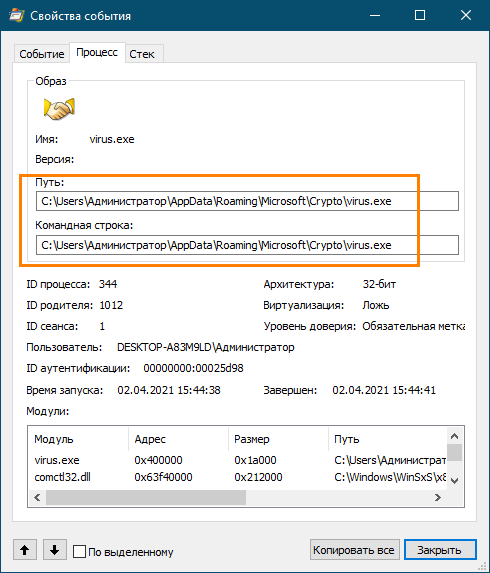

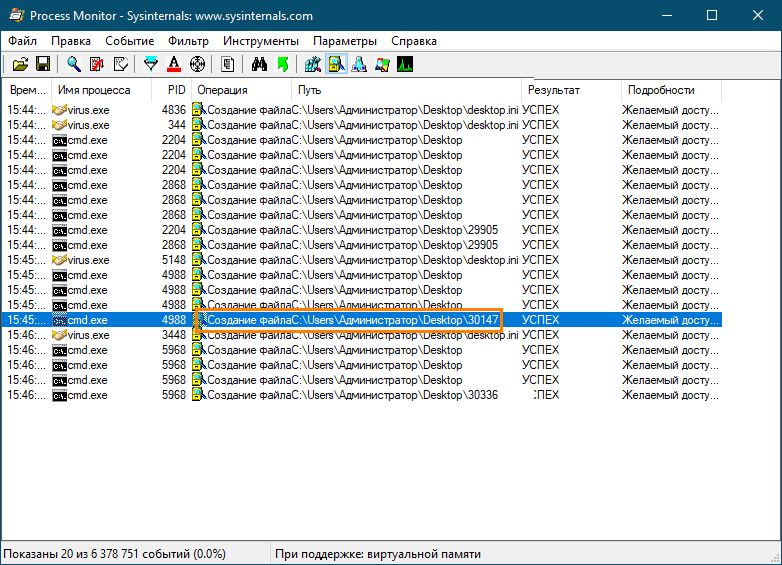

В процессе работы операционная система и установленные в ней прикладные программы создают множество временных файлов и это совершенно нормальное явление, если только эти файлы не начинают появляться там, где их в принципе быть не должно, например, на рабочем столе. Если же файлы эти нельзя ещё и просмотреть, то это должно стать поводом для беспокойства, поскольку подобное поведение нередко свидетельствует о вирусной активности на компьютере пользователя, хотя ещё не факт, что система действительно заражена. Но, во всяком случае брать на себя труд по выяснению причин такого поведения системы приходится пользователю.

Как определить, какая программа создаёт подозрительные файлы на рабочем столе

Для отслеживания активности в файловой системе мы предлагаем использовать такую утилиту как Process Monitor, созданную небезызвестным сотрудником Microsoft Марком Руссиновичем. Помимо Process Monitor, существуют также и другие утилиты для отслеживания изменений в файловой системе, более простые в использовании, но и менее функциональные. Тем не менее, перед тем как приступать к отлавливанию проявляющего непонятную активность файла, рекомендуем выполнить ряд простых действий, которые, возможно, позволят обнаружить его уже на первом этапе.

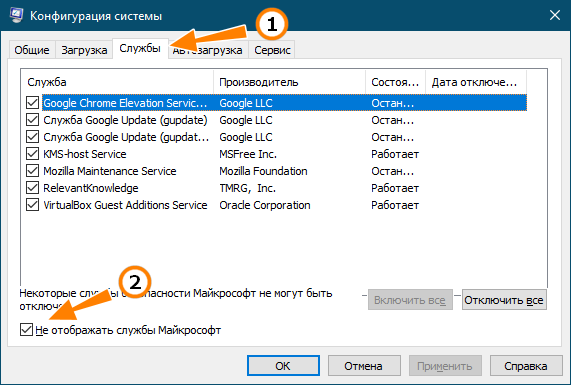

Проверьте фоновые процессы

Откройте командой msconfig утилиту «Конфигурация системы», переключитесь на вкладку «Службы» и отметьте флажком «Не отображать службы Майкрософт». Внимательно изучите список запущенных сторонних служб и убедитесь, что среди них нет ничего подозрительного. Вряд ли имя службы поведает вам о многом, но, по крайней мере, это даст вам зацепку для начала поиска связанного с нею файла через оснастку управления службами.

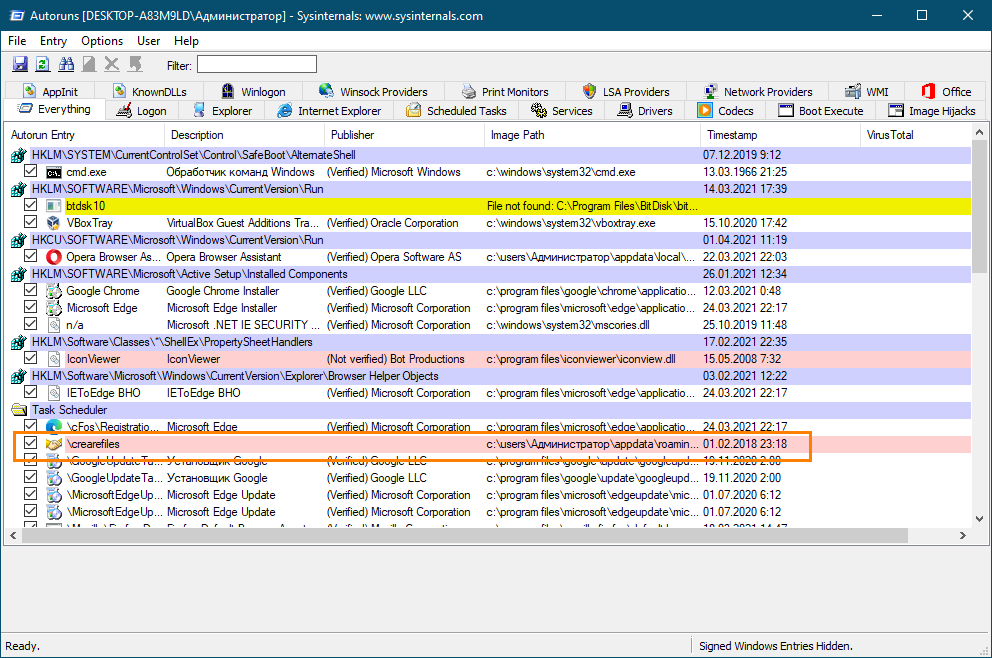

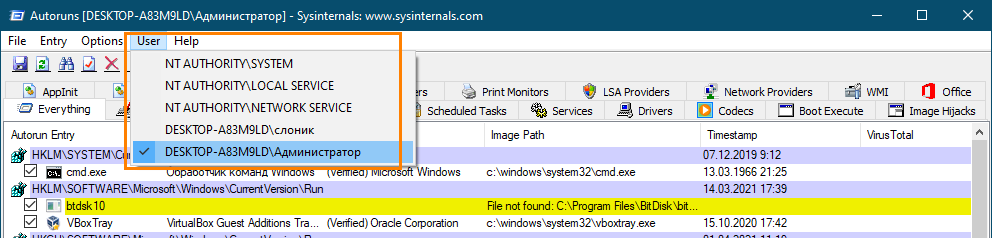

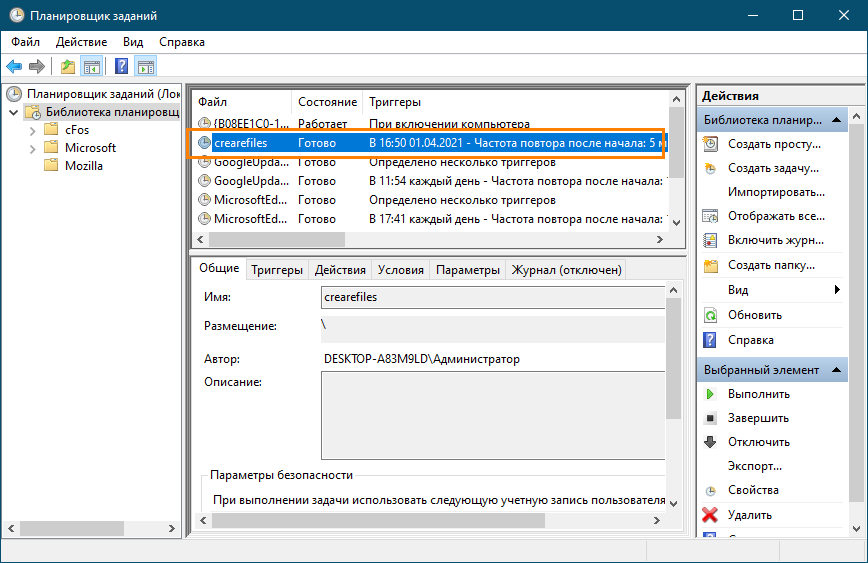

Для анализа автозагрузки мы рекомендуем использовать утилиту Autoruns. Запустите её от имени администратора и столь же внимательно изучите содержимое вкладки «Everything». Она включает в себя все элементы автозапуска: как те, которые запускаются из реестра или папки автозапуска, так и те, которые прописались в планировщик заданий. Обратите внимание на колонки «Description» и «Publisher»: они содержат краткое описание приложения и информацию о поставщике. Элементы автозапуска, подсвеченные розовым цветом, не имеют цифровой подписи, что косвенно указывает на их неоднозначное происхождение.

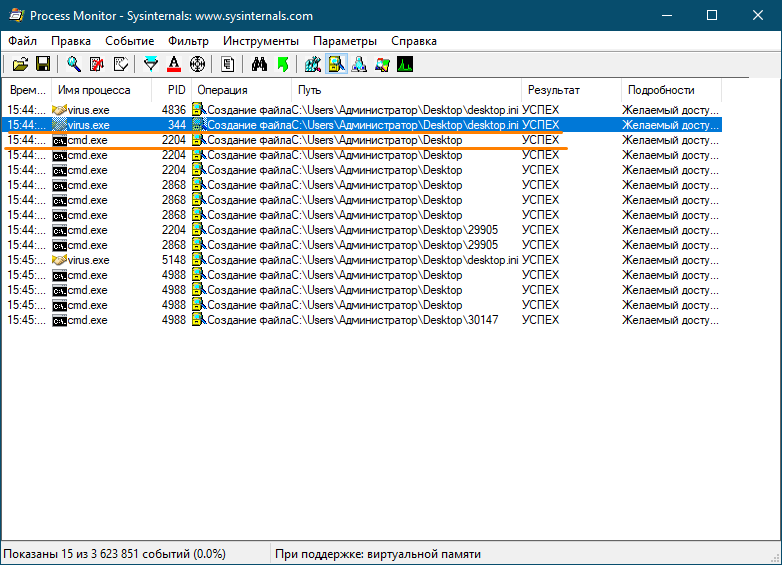

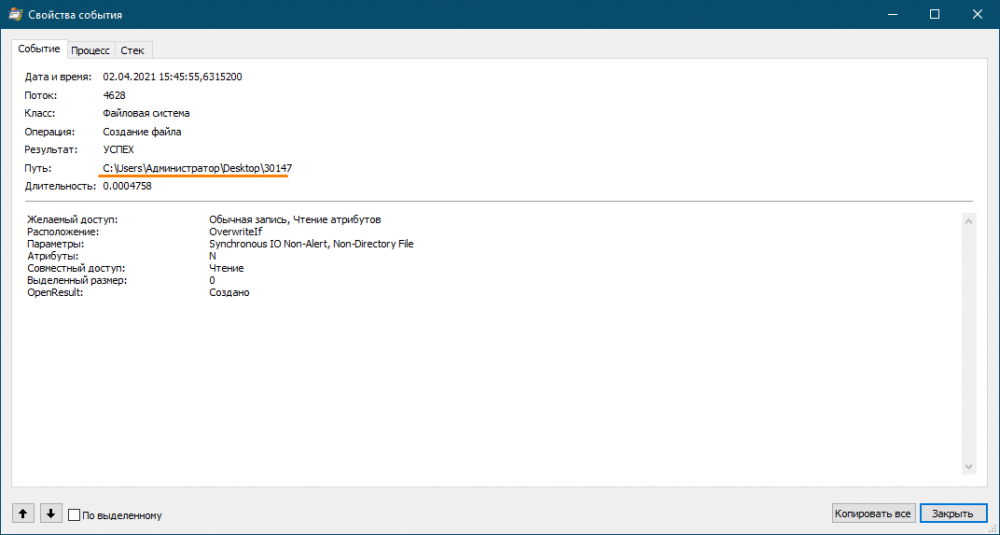

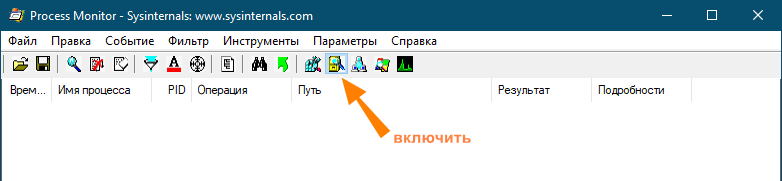

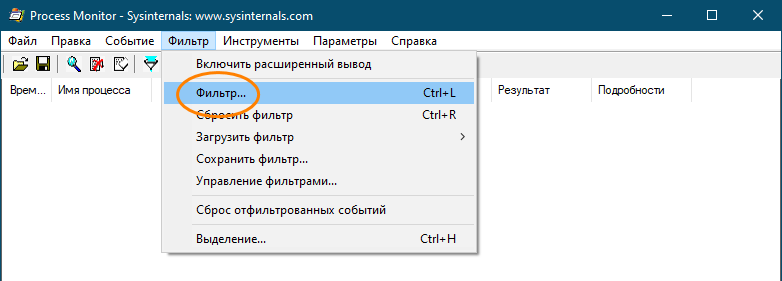

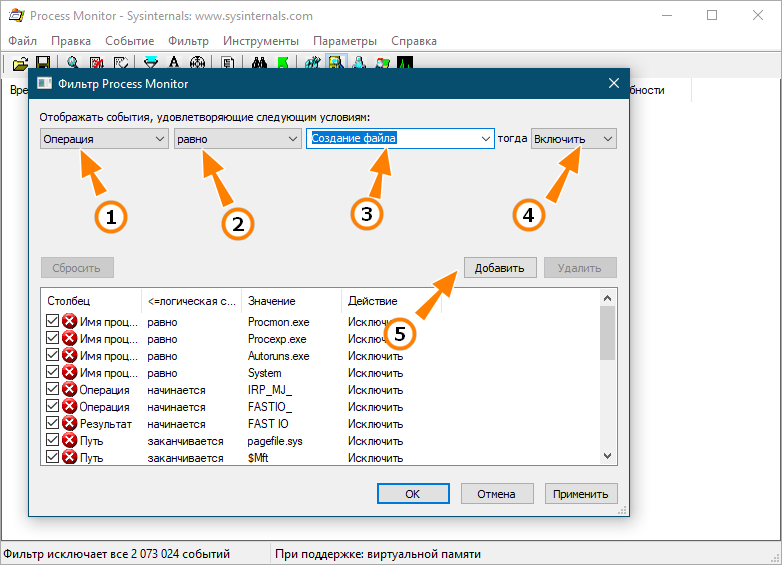

Process Monitor — пожалуй, лучшее, что может предложить рынок бесплатного программного обеспечения для отслеживания процессов и создаваемых ими записей, причём не только на диске, но и в реестре. Язык интерфейса этого инструмента — английский, но если вы не против, для большей понятливости мы будем использовать чуть более старую, но русифицированную версию 3.33, тогда как на официальном сайте доступна уже версия под индексом 3.61. Поскольку нам нужно выяснить, какая программа создаёт на рабочем столе непонятные файлы со случайными именами, будем придерживаться следующего алгоритма.

1. Запустите Process Monitor с правами администратора с любой папки, кроме рабочего стола, ведь зачем нам отслеживать лишнюю активность;

2. На панели инструментов снимите галочки отслеживание сетевой активности, процессов и потоков, а также обращения к реестру, оставляем отслеживание только файловой активности;

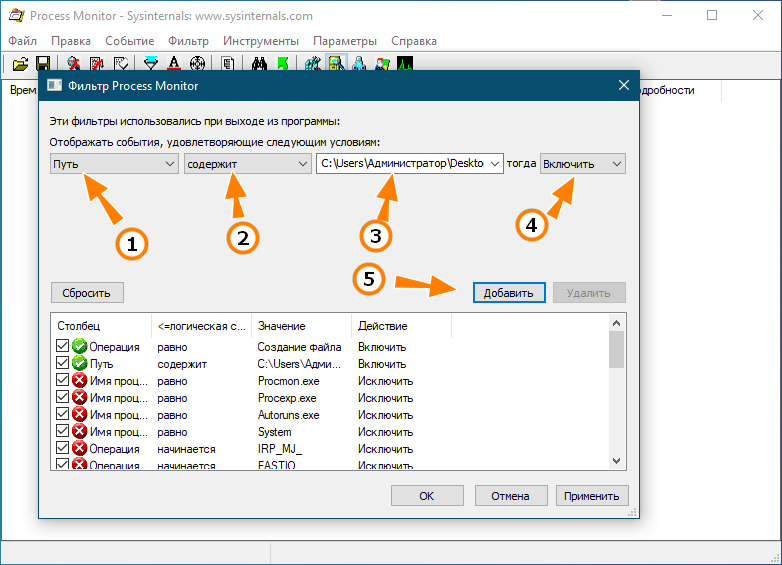

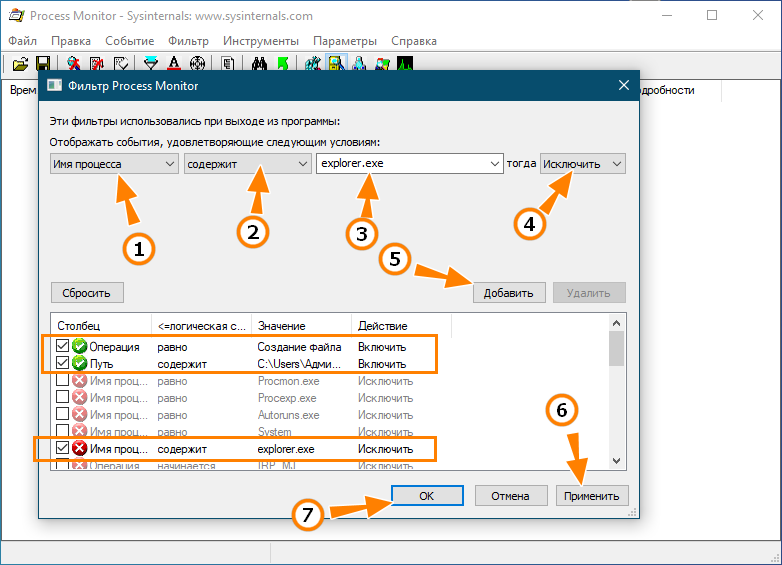

7. В общем, должно получиться как на скриншоте. Сохраняем настройки нажатием «Применить» и «OK».

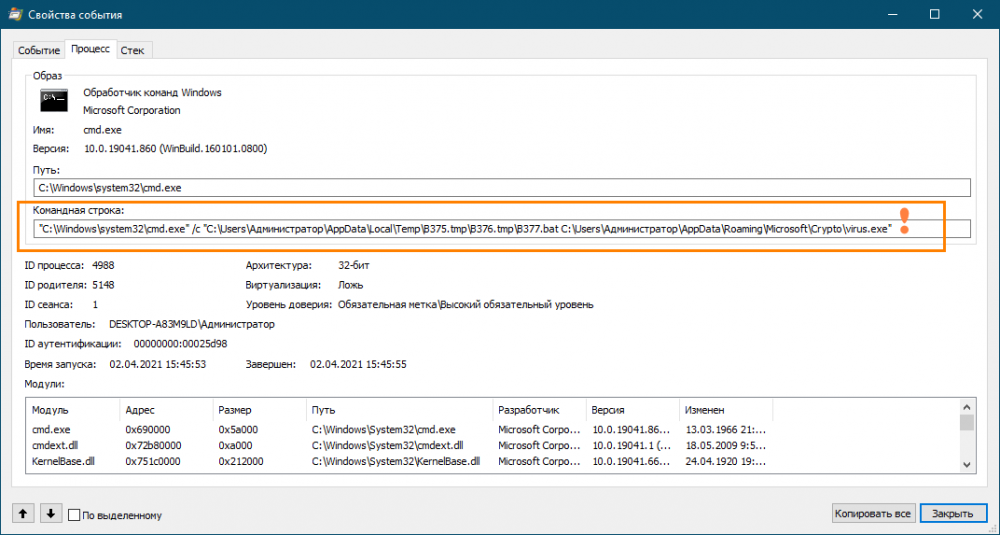

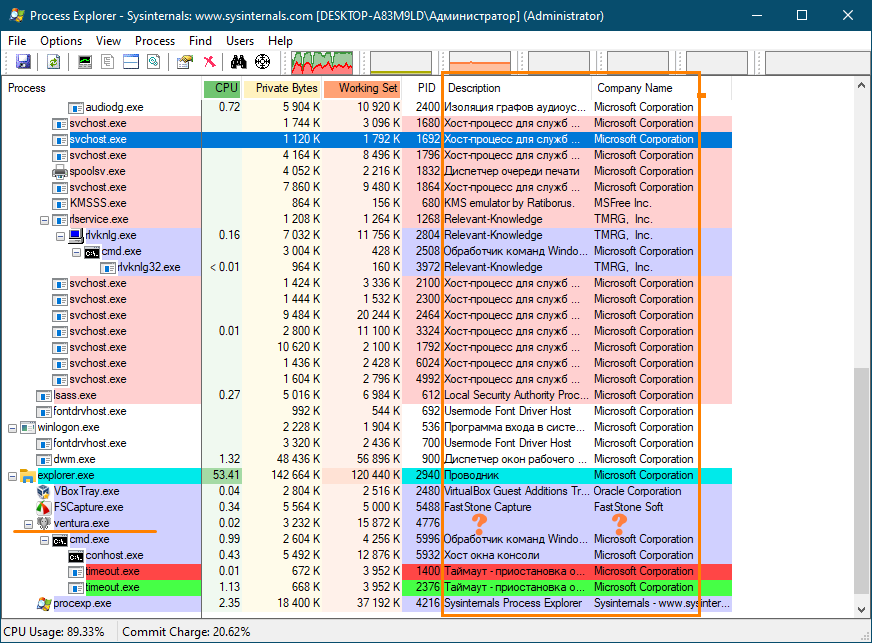

Process Explorer как помощник по отлавливанию вирусов

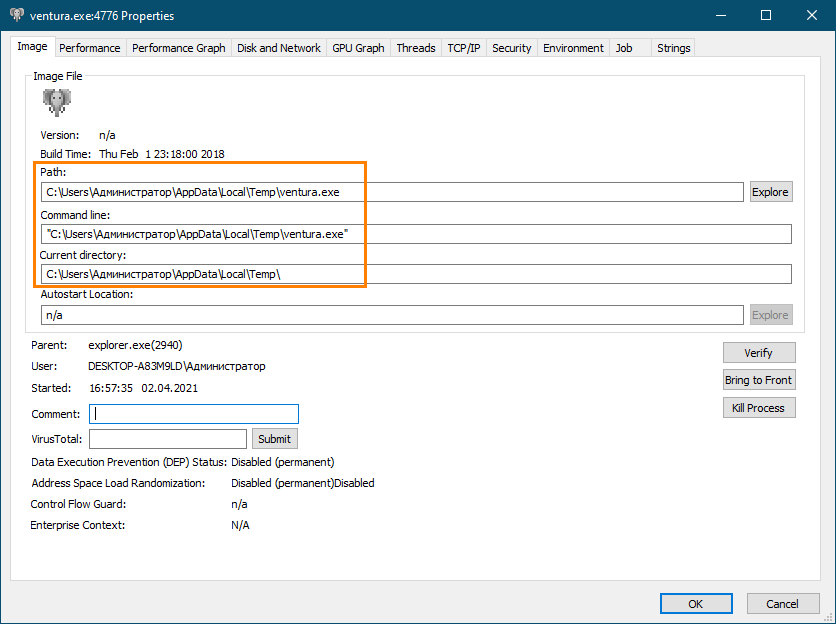

Кратко рассмотрим ещё один похожий случай. На компьютере завёлся зловред, который подобно virus.exe загаживал рабочий стол файлами со случайными именами. На этот раз мы не стали прибегать к помощи Process Monitor, а воспользовались Process Explorer — утилитой от того же разработчика. Запустив её с правами администратора и просмотрев «Description» и «Company Name», мы нашли таких пустых колонки, принадлежащих некоему файлу ventura.exe, являющемуся родителем процесса cmd.exe → conhost.exe, проявляющего периодическую активность, которую мы сопоставили с временем генерирования на рабочем столе файлов.

как узнать что создал файл?

У меня есть несколько файлов вирусов, случайно созданных в корневом каталоге ac: disk одного из моих серверов. Как я могу узнать, что его создало? Может быть, какое-то стороннее программное обеспечение?

Взгляните на вкладку «Владелец» под «Расширенные» свойства на странице свойств «Безопасность» на странице свойств файла. Тем не менее, есть хорошие шансы, что вы будете видеть «Администраторы» в качестве владельца (что не будет слишком полезно).

Функциональность аудита в Windows может помочь с такими вещами, но она генерирует такие большие объемы данных, которые кажутся бесполезными, что, собственно говоря, того не стоит.

Давайте на секунду предположим, что то, что когда-либо создает эти файлы, не является вредоносным:

Однако, если то, что создает эти файлы, является вредоносным, оно предпримет шаги, чтобы помешать вам. (Скрытие файлов, скрытие процессов, запутывание и т. Д.)

Вы можете использовать некоторые утилиты для проверки наличия руткитов: Список средств обнаружения и удаления руткитов Windows

Но если сервер принадлежал, вы знаете, что он принадлежал, и вы не знаете, как он вошел: пришло время начать его перестраивать и активировать любой план реагирования на инциденты, который у вас может быть.

PA File Sight может помочь вам в этом. Вы можете настроить монитор для просмотра созданных файлов в C: \ Приложение может регистрировать время создания, используемый процесс (при условии, что это локальный процесс) и используемую учетную запись. Он может записывать эти данные в файл журнала, базу данных и / или предупреждать вас в режиме реального времени.

Это коммерческий продукт, но у него есть полнофункциональная 30-дневная пробная версия, которая подойдет вам.

Полное раскрытие: я работаю в компании, которая создала PA File Sight.

Как определить на чем написана программа?

Т.к. вы неавторизованы на сайте. Войти.

Т.к. тема является архивной.

Т.к. вы неавторизованы на сайте. Войти.

Т.к. тема является архивной.

Т.к. вы неавторизованы на сайте. Войти.

Т.к. тема является архивной.

Т.к. вы неавторизованы на сайте. Войти.

Т.к. тема является архивной.

Т.к. вы неавторизованы на сайте. Войти.

Т.к. тема является архивной.

Т.к. вы неавторизованы на сайте. Войти.

Т.к. тема является архивной.

Т.к. вы неавторизованы на сайте. Войти.

Т.к. тема является архивной.

Т.к. вы неавторизованы на сайте. Войти.

Т.к. тема является архивной.

Я сказал там будет нужная информация.

Т.к. вы неавторизованы на сайте. Войти.

Т.к. тема является архивной.

Т.к. вы неавторизованы на сайте. Войти.

Т.к. тема является архивной.

Т.к. вы неавторизованы на сайте. Войти.

Т.к. тема является архивной.

Т.к. вы неавторизованы на сайте. Войти.

Т.к. тема является архивной.

Да, но обычно не напрямую, должны быть биндинги к библиотеке. Т.е. например, если из ненативной программы нужно работать с zip файлами, для использования zip.dll должен существовать биндинг к этой библиотеке на этом языке (класс на java, в питоне это модули и т.д.). Хотя, некоторые языки позволяют напрямую использовать сишные библиотеки.

Но в любом случае, например программа на VB, например, обязательно использует какие-то специальные библиотеки, зависимость от которых явно указывает что программа на VB, аналогично с другими языками. То есть, можно исследуя зависимости от библиотек, выяснить, написана ли программа на C или C++.