как узнать данные через wifi

Эксперимент: как похитить личные данные при помощи бесплатного Wi-Fi

Интернет-пользователи настолько беспечны, что для них лишиться конфиденциальных данных – проще простого. Издание 42.tut провело эксперимент, чтобы показать, насколько много «дыр» в общественных сетях Wi-Fi. Вывод неутешительный: любой желающий без специальных навыков и знаний может составить полное досье о человеке, используя лишь открытую беспроводную сеть.

Для эксперимента установили несколько приложений. Они отличаются по функциональности, но суть у них одна – собирать все, что проходит через сеть, к которой подключено устройство. Ни одна из программ не позиционирует себя как “пиратская”, “хакерская” или незаконная – их можно без проблем скачать в сети. Эксперимент провели в торговом центре с бесплатным Wi-Fi.

Перехват

Подключаемся к Wi-Fi: пароля нет никакого, в названии сети – слово “free”. Запускаем сканирование, одна из программ тут же находит 15 подключений к сети. У каждого можно увидеть IP-адрес, MAC-адрес, у некоторых – название производителя устройства: Sony, Samsung, Apple, LG, HTC…

Находим среди устройств ноутбук «жертвы». Подключаемся к нему – на экране начинают появляться данные, которые проходят через сеть. Вся информация структурируется по времени, есть даже встроенный просмотрщик перехваченных данных.

Идентификация пользователя

Продолжаем наблюдать. На ноутбуке напарника явно началась онлайн-игра: в сеть постоянно уходят программные команды, принимается информация об обстановке на поле боя. Видны ники соперников, их игровые уровни и много чего другого.

Приходит сообщение “ВКонтакте”. В одной из подробных спецификаций сообщения обнаруживаем, что в каждой из них виден идентификатор пользователя. Если вставить его в браузер, то откроется аккаунт человека, который получил сообщение.

«Жертва» в это время пишет ответ на сообщение, и явно не догадывается, что мы вовсю глазеем на фотографии в его аккаунте. Подает сигнал одно из приложений соцсети – мы можем прослушать этот звук в плеере.

Пароли и сообщения

Фото и звуки – далеко не все, что можно “отдать” в доступный Wi-Fi. К примеру, в одной из программ есть отдельная вкладка, чтобы отслеживать именно переписку в соцсетях и мессенджерах. Сообщения расшифровываются и сортируются по времени отправки.

Демонстрировать чужую переписку – это уже за гранью добра и зла. Но это работает. В качестве иллюстрации – часть диалога автора текста, пойманную следящим компьютером с устройства-“жертвы”.

Другая программа отдельно “складывает” все cookies и пользовательскую информацию, включая пароли. К счастью, в зашифрованном виде, но тут же предлагает установить утилиту, которая их расшифрует.

Выводы

Почти любую информацию можно потерять через Wi-Fi. Многие публичные сети не выставляют вообще никакой защиты, а иногда и пароля. А значит, трафик коллег, друзей или незнакомцев может перехватить любой желающий.

Самый надежный выход из этой ситуации один: не передавать никакую важную информацию через общественные сети. К примеру, не пересылать телефоны и пароли в сообщениях и не расплачиваться платежной карточкой за пределами дома. Риск лишиться персональных данных чрезвычайно высок.

Перехват аккаунтов пользователей в Wi-Fi-сетях с Android

Итак, что вообще делает программа?

Она перехватывает пакеты, ходящие в Wi-Fi сети, одним нажатием кнопки на Android-устройстве.

А причём тут пароли?

Допустим, некий Иннокентий вошёл в кафе выпить чашку кофе и полазить по фейсбуку. Вы запускаете DroidSheep и через некоторое время начинаете просматривать страницу Facebook Иннокентия. Смотреть его друзей. Читать его сообщения. Писать сообщения. Писать на стене. Удалить друзей. Удалить аккаунт Иннокентия… Даже не зная его лично.

Как это произошло?

Когда Иннокентий использует Wi-Fi-сеть, его ноутбук или смартфон отправляет все данные, предназначенные для Facebook, по воздуху на беспроводной маршрутизатор кафе. «По воздуху» в нашем случае означает «видимые всеми», Вы можете прочитать все данные, передаваемые Иннокентием. Поскольку некоторые данные шифруются перед отправкой, пароль от Facebook вы прочитать не сможете, но чтобы Иннокентий не вводил свой пароль после каждого клика, Facebook посылает Иннокентию так называемый «идентификатор сессии» после входа в систему, которое Иннокентий посылает сайту при взаимодействии с ним. Как правило, только Иннокентий знает этот идентификатор, так как он получает его в зашифрованном виде. Но когда он использует Wi-Fi в кафе, он распространяет свой идентификатор сессии по wi-fi для всех. Вы принимаете это идентификатор сессии и используете его: facebook не может определить, если и Иннокентий, и Вы используете один идентификатор.

DroidSheep делает этот механизм простым в использовании, нужно просто запустить DroidSheep, нажать «Пуск» и подождать, пока кто-то начнет пользоваться одним из поддерживаемых веб-сайтов. «Прыгнуть» в чужую сессию можно лишь одним кликом по экрану. Вот и все.

Что нужно для запуска DroidSheep?

— Android-устройство версии старше 2.1

— Root-доступ

— DroidSheep (QR-код и ссылка на загрузку в конце статьи)

Какие сайты DroidSheep поддерживает по умолчанию?

— Amazon.com

— Facebook.com

— Flickr.com

— Twitter.com

— Linkedin.com

— Yahoo.com

— Live.com

— Google.com (незашифрованные)

Но есть ещё и «общий» режим! Просто включите его, и DroidSheep будет фиксировать все аккаунты в сети! Успешно протестирована с огромным количество уже поддерживаемых аккаунтов и многих других (даже с WordPress и Joomla должны работать!)

Запароленные Wi-Fi сети

Для защищенных WPA/WPA2 Wi-Fi-сетей программа использует DNS-Spoofing атаки.

ARP-Spoofing означает, что она заставляет все устройства в сети думать, что DroidSheep — маршрутизатор, и пропускает все данные через себя. Это может оказать существенное влияние на скорость работы сети, так что пользуйтесь с осторожностью.

Итак, как пользоваться?

Перед началом убедитесь, что ваш телефон поддерживает root, без него программа работать не будет!

Установка:

С сайта автора — http://droidsheep.de/?page_id=23

Или по QR-коду —

Использование:

Убедитесь, что ваш телефон подключен к WiFi-сети, запустите DroidSheep и нажмите кнопку «Start». Теперь DroidSheep будет прослушивать сеансы. Как только он перехватил маркер сеанса, он покажет его как запись в списке.

В общем режиме появятся и не нужные вам сайты, типа рекламных, их можно добавить в черный список, чтобы не видеть их в программе. Для очистки всего черного списка перейдите в главное меню, нажмите меню и выберите «очистить черный список».

Вот и всё!

Как использовать программу (видео): droidsheep.de/?page_id=14

И последнее.

Быстро все подняли руку и сказали: «Я клянусь, что буду пользовать программу только для исследования работы протоколов сети»

Как узнать на какие сайты заходили через мой Wi-Fi роутер?

Приветствую на нашем портале WiFiGid! Сразу в проблему: вы хотите узнать, какие сайты открывает ваш ребенок, вторая половинка или злой и нехороший сосед, который каким-то боком подключился к вашему Wi-Fi? Разумеется, ваш Wi-Fi – ваши правила. Хотите узнать, что происходит в вашей сети – ваше право. И именно для вас эта инструкция. Сегодня я попробую со всех сторон осветить тему, как посмотреть, на какие сайты заходили с вашего Wi-Fi.

Дисклеймер

Я понимаю про важность сохранности личного пространства и целиком поддерживаю это. Но бывают случаи, когда его действительно стоит нарушить. Эта статья больше про развенчание мифов и указание верных векторов в поиске решения своей проблемы. Ну и отслеживание трафика на СВОЕМ роутере вполне себе законно.

Быстрое решение

Спешу всех пришедших расстроить – на текущий день 99% роутеров не позволяют просматривать историю посещенных сайтов. Конец.

Поэтому самое простое решение – спросить напрямую или просто ПОСМОТРЕТЬ ИСТОРИЮ БРАУЗЕРА на стороне клиента. И не говорите, что получить доступ в одной квартире к телефону или компьютеру невозможно. А если невозможно, значит тут точно что-то не то, и это уже выходит за поле деятельности нашего сайта.

А еще один раз видел статистику использования сайтов в личном кабинете провайдера. Да, провайдеры отслеживают наши посещения, но для меня было дикостью увидеть это в кабинете. Но проверить стоит и у себя – а мало ли.

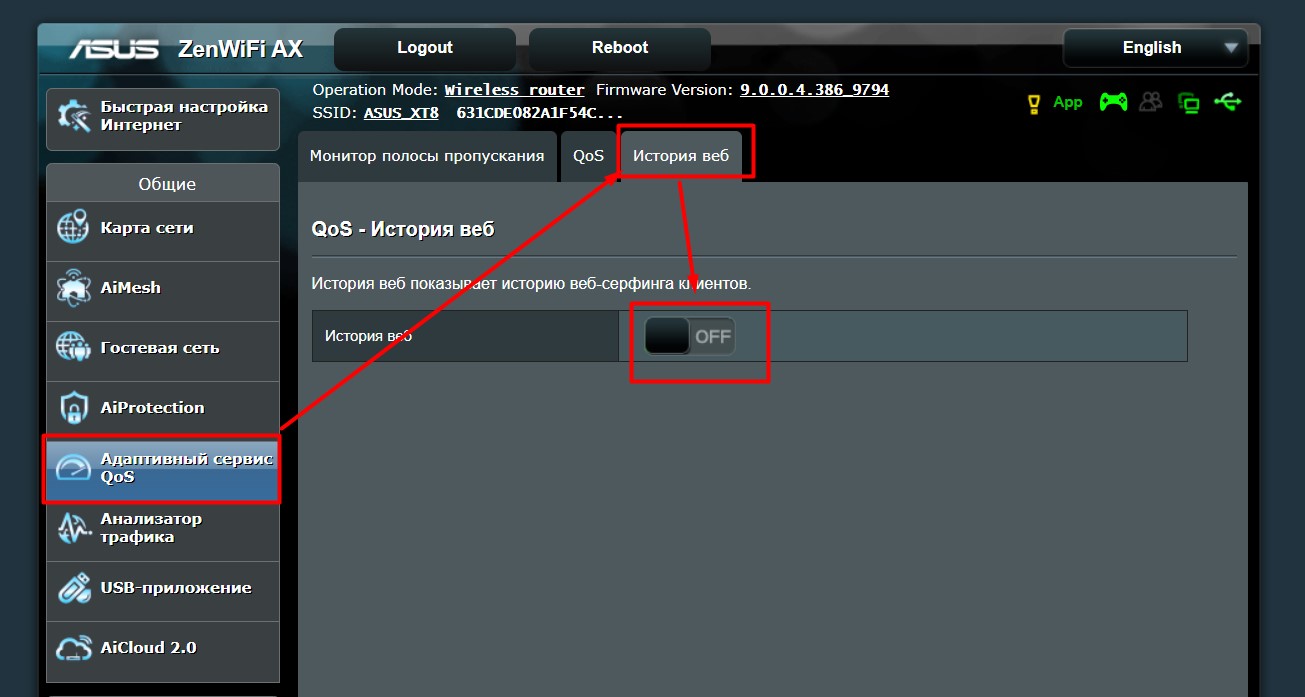

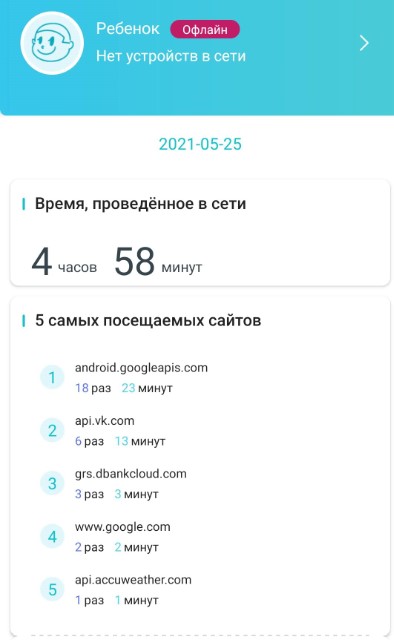

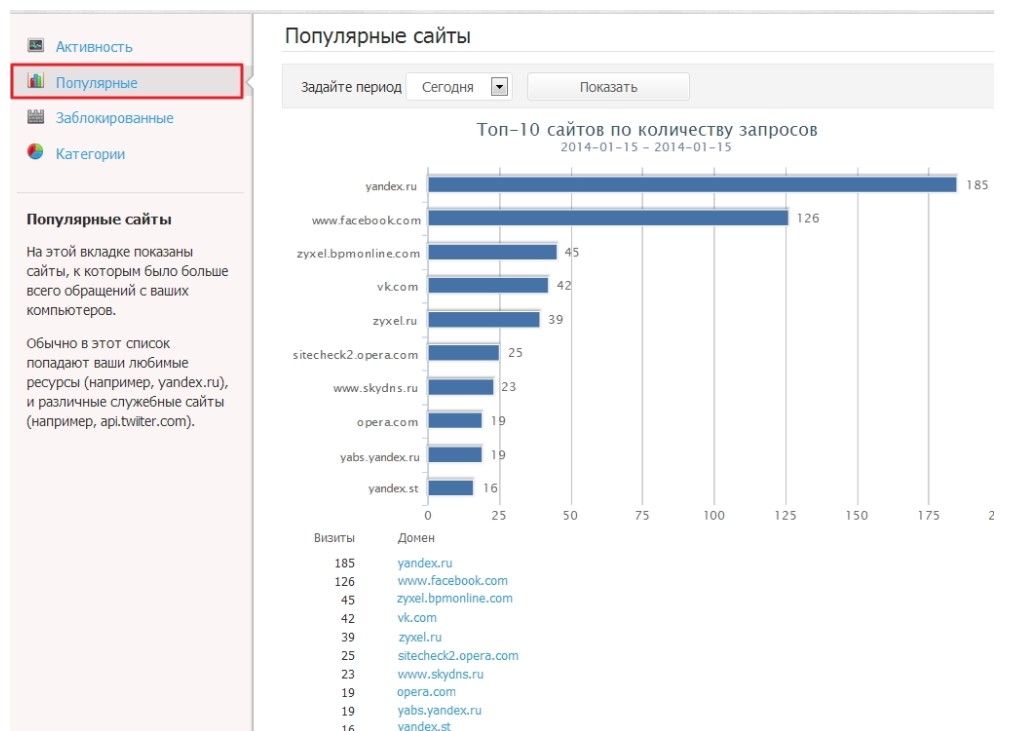

Роутеры-исключения

Чуть выше я написал, что БОЛЬШИНСТВО текущих роутеров не умеют смотреть историю просмотров. Но есть и исключения. Если у вас такой роутер, или вы собираетесь его приобрести, все классно – просто заходим в настройщик (инструкции есть на нашем сайте) и ищем соответствующий раздел.

Одна вода и никакой конкретики? Да! Поэтому в начале я и призвал отказаться от этой затеи, ибо и мы за всем уследить не сможем. Но зайти в настройки роутер и проверить какие-то зацепки – вполне себе можно. А ниже оставлю несколько полезных отсылок и идей:

Как вы поняли, простое удобное решение из коробки на текущий день есть только у ASUS. Конечно, скорее всего производители будут расширять функционал в эту сторону, но пока получаем, что есть. Еще один повод просто получить доступ к устройству.

Сложные способы (для подготовленных)

Для подготовленных тружеников интернета вряд ли нужно делать детальные инструкции, тем более все уже описано. Поэтому здесь еще раз отмечу – современные роутеры очень плохо исполняют функцию логирования действий в домашних сетях. Отсюда нужно пилить какие-то сторонние решения за пределами роутера, чтобы узнать, на какие сайты заходили ваши клиенты. Рабочие варианты:

Как видите, это не про простого домашнего пользователя – здесь нужно подумать и поработать. А стоит ли оно того?

Под решения 2 и 3 вполне себе можно использовать утилиту ptraffer (Linux). А если ваш роутер поддерживает прошивку OpenWRT – ставим модули dnsmasq и squid, которые могут решить эту задачу на самом роутере.

А кто подключен?

Этот раздел не относится к теме статьи, но в завершение хотелось бы оставить наш материал от Бородача по поиску тех, кто просто подключен к вашему роутеру. В описанной задаче может пригодится лишь косвенно, но мало ли кому-то будет полезным.

Ваш wi-fi расскажет мне, где вы живёте, где работаете и где путешествуете

Москва вайфайная

Многие знают, что ваши мобильные устройства распространяют информацию об их предыдущих соединениях. Большинство не имеет об этом представления.

Пробы WiFi

Чтобы соединиться с уже известными сетями, которые не сообщают о своём присутствии, все ваши мобильные устройства отправляют пробные пакеты, чтобы найти известные им сети. Эти пакеты можно перехватить, когда телефон включается, или когда он отсоединяется от сети. Для этого используются обычные инструменты — airodump / tcpdump. Пример:

Вывод содержит время, MAC-адрес устройства и имя сети. Пример:

То бишь, устройство 50:ea:d6:aa:bb:cc проверяло, есть ли сеть SUBWAY в пределах доступности.

Ну и что тут плохого?

Ну испускают они эти пакеты с именами сетей. Подумаешь.

Заметим, что у большинства локальных сетей уникальные имена. Конечно, будут попадаться распространённые имена типа SUBWAY. Но во многих домах сети называются либо автоматически созданными именами ProviderNameDEADBEEF, либо заданными пользователями.

То есть, список пробных пакетов содержит примерно такие имена сетей:

домашние: ProviderNameXXXXX, StreetNameWifi, и т.д.

рабочие: Company, CompanyCity, и т.п.

едальни: стандартные

отели: разные уникальные названия, за исключением сетевых гостиниц

Ну и что же такого, если вы вдруг перехватите пробный пакет с именем сети FooProvider123456, BlahProviderABCDEF, ACME-Fooville, CafeAwesome? Конечно, можно догадаться, какой у человека провайдер и где он обедает. Но это всего лишь имена. Никаких BSSID, координат и прочего. Хорошо. Но не очень.

Ибо есть на свете WiGLE!

WiGLE (аббревиатура «движок для записи информации о беспроводных сетях») – это сервис, работающий под девизом «Все сети, которые находят все люди». И большинство городских сетей действительно можно найти в этом сервисе. Более того, интересующие вас сети вы можете найти поиском по их названию. Именно так вы получите информацию об интересующих вас сетях по их именам.

Сети в районе Кремля

[прим. перев.] Крупный масштаб расположения сетей на карте показывается только для зарегистрированных пользователей.

Можно сделать некоторые допущения. Например, если Wigle возвращает больше 3-4 сетей с одинаковыми именами, это, скорее всего, некие стандартные сети, которые можно игнорировать… Если только одна из них не находятся близко к тем уникальным, что мы нашли. Можно отфильтровать те сети, которые не были видны больше года. Если только они не уникальные и не перемещались во временем – в противном случае это будет означать, что точка доступа была перемещена.

Сбор информации

Какую информацию мы можем собрать на основании списка сетей? Посмотрим на карту, которая была создана в автоматическом режиме из результатов поиска Wigle. Они были скачаны при помощи библиотеки wiggle и нанесены на карту:

Зелёными я обозначил зашифрованные сети, красными – открытые. Синими – неизвестные. Каждый маркер на деле показывает на какое-то определённое здание. Сразу можно понять, что человек, скорее всего, живёт и работает на восточном побережье США (несколько маркеров), летает в Японию (маркер зашифрованной корпоративной сети) и отдыхает в Таиланде (сети с именами отелей), а также ездит по Новой Зеландии (сети с названиями кемпингов). Из названия корпоративной сети можно вычислить название компании.

Тут вам и социальная инженерия, и поиск конкретного человека, и поиск сотрудников компании Х… А по MAC-адресу можно узнать модель устройства – и таким образом найти этого человека в толпе.

Шеф, что делать??

На linux можно сделать настройку сетей wpa_supplicant и указать scan_ssid=0. Так оно настроено по умолчанию и такая настройка отменяет отсылку пробных пакетов. На других системах – не знаю.

Конечно, можно удалить сохранённые сети, или выключать wi-fi, когда он вам не нужен. Но это не решение проблемы. Можно назвать свою домашнюю сеть распространённым именем – но проблемы с названиями других сетей, которыми вы пользуетесь, это не решает.

Как перехватить данные через WIFI сеть.

Цель этой статьи – показать какие последствия могут быть при использовании публичных WiFi сетей.

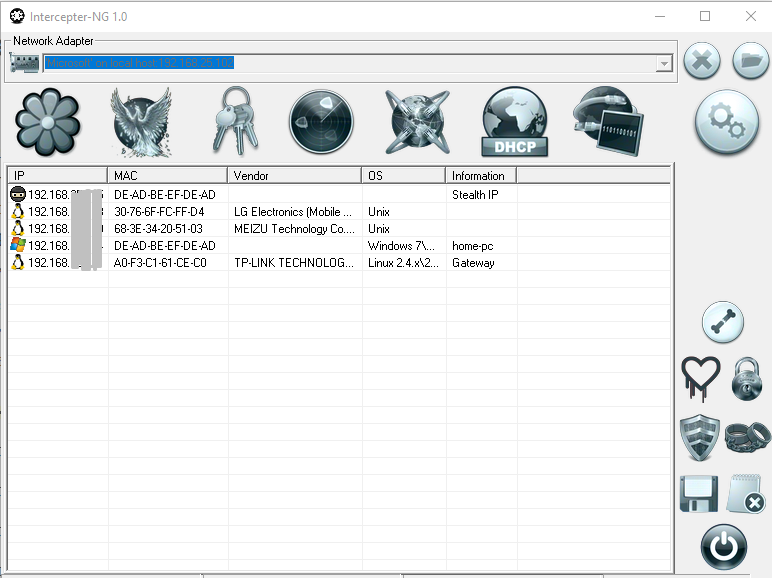

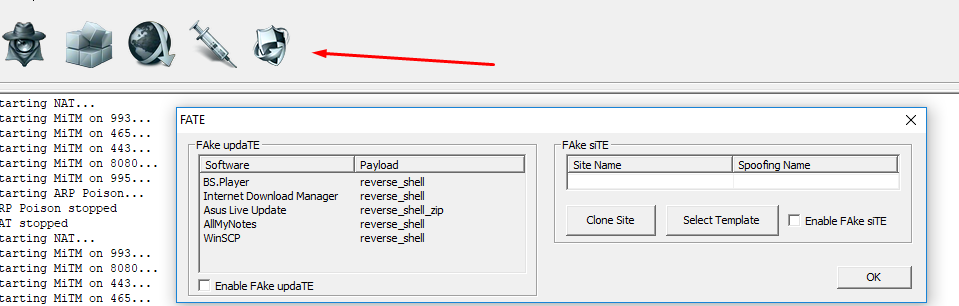

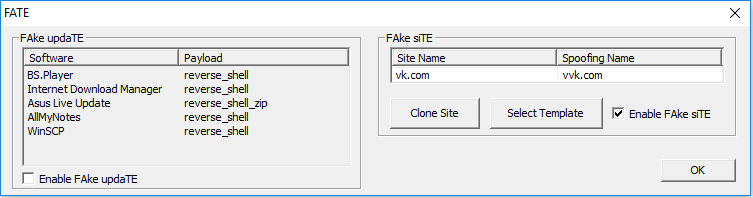

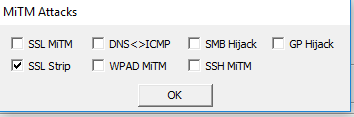

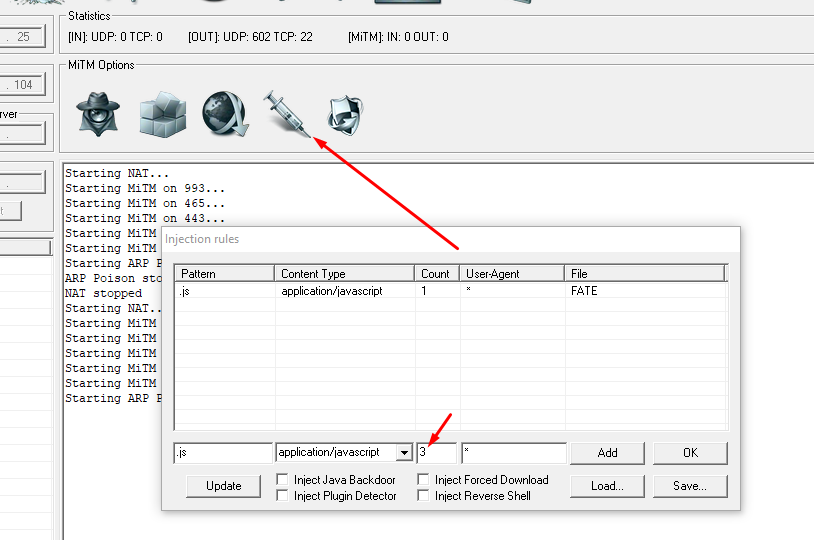

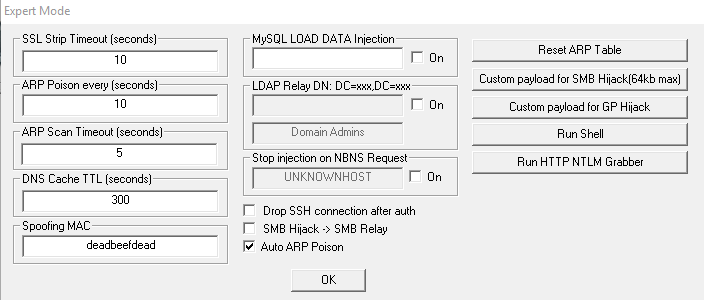

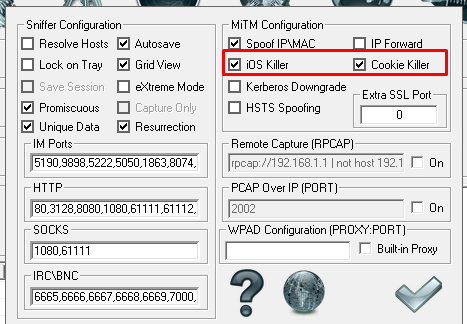

Intercepter

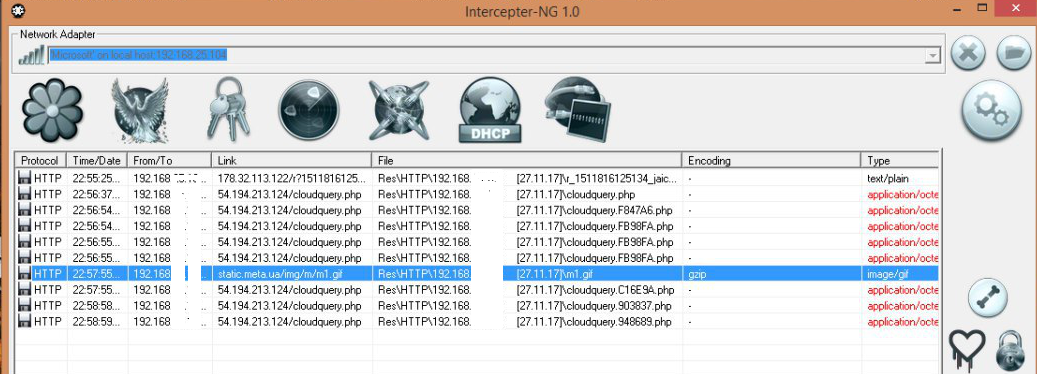

Intercepter – это многофункциональный сетевой инструмент, который позволяет получить данные из трафика (пароли, сообщения в мессенджерах, переписки и т.д.) и реализовать различные MiTM-атаки.

Основной функционал

Режимы работы

Messengers Mode – позволяет проверять переписку, которая была отправлена в незашифрованном виде. Применялась для перехвата сообщений в таких мессенджерах ICQ, AIM, JABBER сообщений.

Ressurection Mode – восстановления полезных данных из трафика, из протоколов которые передают трафик в открытом виде. Когда жертва просматривает файлы, страницы, данные, можно частично или полностью их перехватывать. Дополнительно можно указать размер файлов, чтобы не загружать программу маленькими частями. Эту информацию можно использовать для анализа.

Password Mode – режим для работы с куки файлами. Таким образом, можно получить доступы к посещаемым файлам жертвы.

Scan mode – основной режим для тестирования. Для начала сканирования необходимо нажать правой кнопкой мыши Smart Scan. После сканирования в окне будут отображаться все участники сети, их операционная система и другие параметры.

Дополнительно в этом режиме можно просканировать порты. Необходимо воспользоваться функцией Scan Ports. Конечно для этого есть и намного функциональные утилиты, но наличие этой функции – важный момент.

Если в сети нас интересует целенаправленная атака, то после сканирования необходимо добавить целевой IP в Nat с помощью команды (Add to Nat). В другом окне можно будет провести другие атаки.

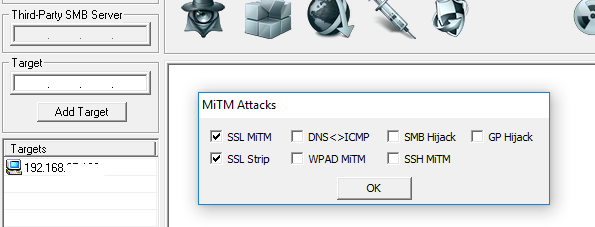

Nat Mode. Основной режим, который позволяет проводить ряд атак по ARP. Это основное окно, которое позволяет проводить целенаправленные атаки.

DHCP mode. Это режим, который позволяет поднять свой DHCP сервер для реализации атак DHCP по середине.

Некоторые виды атак, которые можно проводить

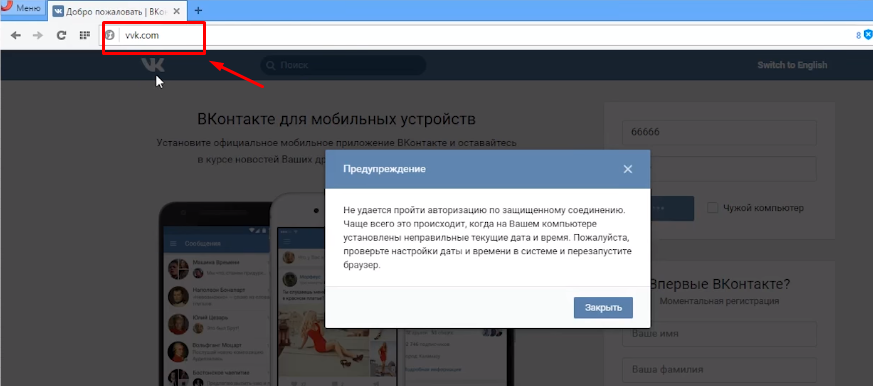

Для подмена сайта у жертвы необходимо перейти в Target, после этого необходимо указать сайт и его подмену. Таким образом можно подменить достаточно много сайтов. Все зависит от того, насколько качественный будет фейк.

В результате жертва открывает фейковый сайт при запросе vk.com. И в режиме паролей должен быть логин и пароль жертвы:

Чтобы провести целенаправленную атаку необходимо выбрать жертву из списку и добавить ее в таргет. Это можно сделать с помощью правой кнопкой мыши.

Теперь можно в режиме Ressurection Mode восстановить разные данные из трафика.

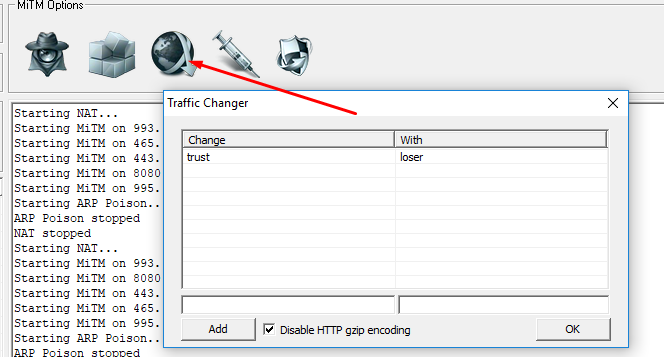

Далее необходимо указать в настройках несколько параметров:

После этого у жертвы будет меняться запрос «trust» на «loser».

Как увидеть потенциального сниферра в сети с помощью Intercepter?

С помощью опции Promisc Detection можно обнаружить устройство, которое ведет сканирование в локальной сети. После сканирование в графе status будет «Sniffer». Это первый способ, которые позволяет определить сканирование в локальной сети.

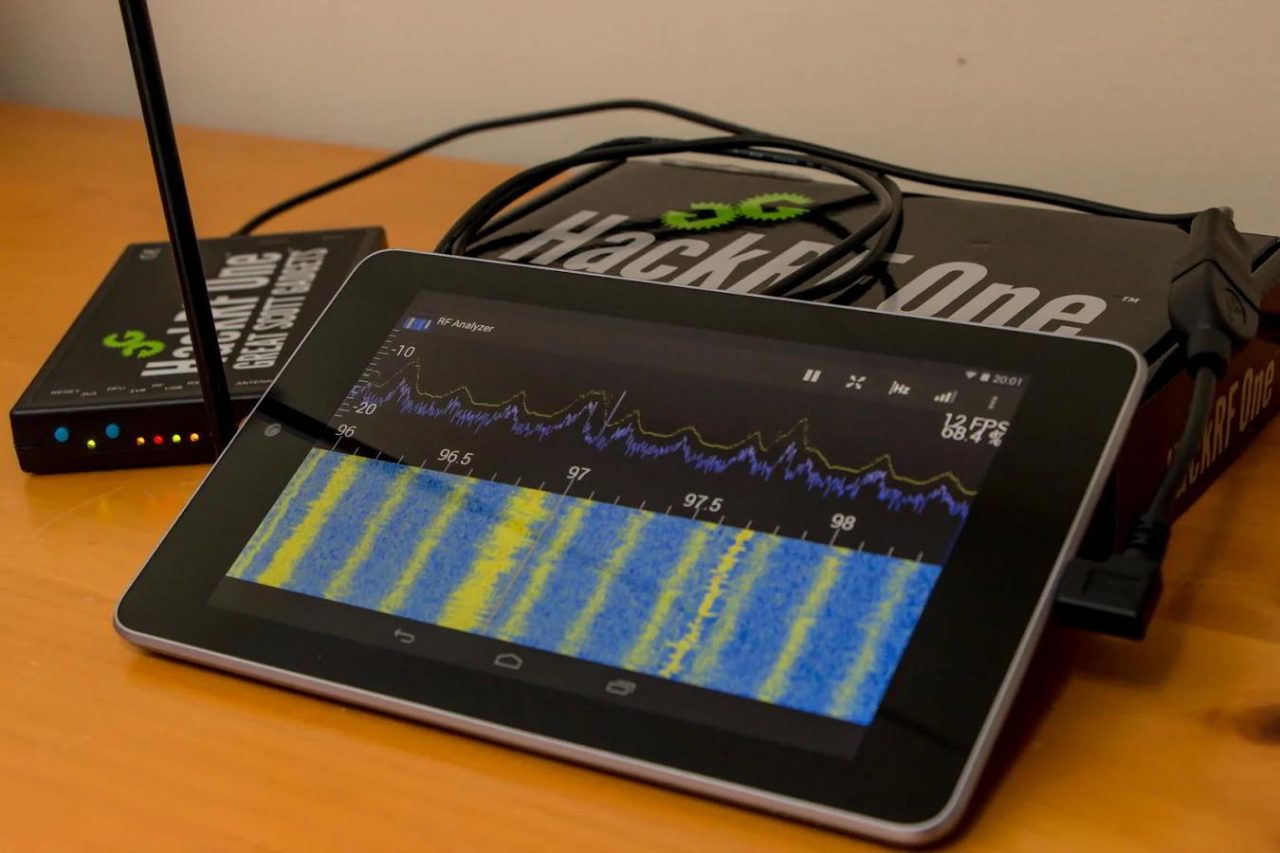

Устройство SDR HackRF

SDR — это своеобразный радиоприемник, который позволяет работать с разными радиочастотными параметрами. Таким образом, можно перехватывать сигнал Wi-Fi, GSM, LTE и т.д.

HackRF — это полноценное SDR-устройство за 300 долларов. Автор проекта Майкл Оссман разрабатывает успешные устройства в этом направлении. Ранее был разработан и успешно реализован Bluetooth-снифер Ubertooth. HackRF успешный проект, который собрал более 600 тысяч на Kickstarter. Уже было реализовано 500 таких устройств для бета-тестирования.

HackRF работает в диапазоне частот от 30 МГц до 6 ГГц. Частота дискретизации составляет 20 МГц, что позволяет перехватывать сигналы Wi-FI и LTE сетей.

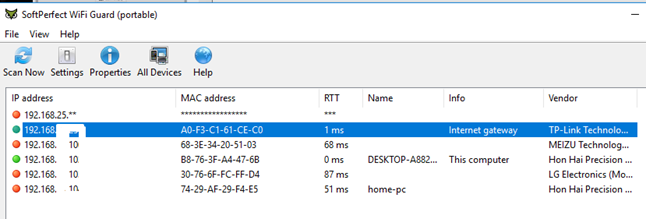

Как обезопасить себя на локальном уровне?

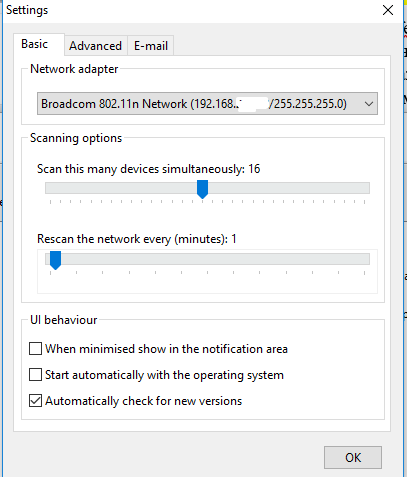

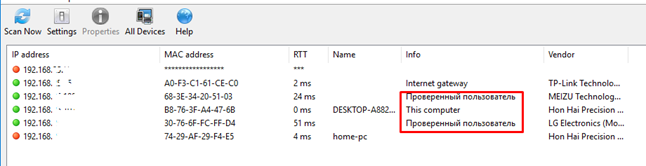

Для начала воспользуемся софтом SoftPerfect WiFi Guard. Есть портативная версия, которая занимает не более 4 мб. Она позволяет сканировать вашу сеть и отображать, какие устройства в ней отображены. В ней есть настройки, которые позволяют выбрать сетевую карту и максимальное количество сканируемых устройств. Дополнительно можно выставить интервал сканирования.

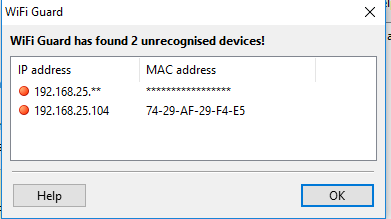

После сканирования программа присылает уведомления, сколько есть неизвестный устройств. Это позволяет нам добавлять и отмечать доверенных пользователей и заметить, если кто-то подключился и начинает прослушивать трафик. Уведомления будут приходить после каждого интервала сканирования. Это позволяет отключить определенного мошенника на уроне роутера, если есть подозрительные действия.

Заключение

Таким образом, мы рассмотрели на практике, как использовать программное обеспечение для перехвата данных внутри сети. Рассмотрели несколько конкретных атак, которые позволяют получить данные для входа, а также другую информацию. Дополнительно рассмотрели SoftPerfect WiFi Guard, которые позволяет на примитивном уровне защитить локальную сеть от прослушивания трафика.