как узнать домен сервера ubuntu

Найти hostname из IP Linux

Имена или ярлыки полезны, поскольку они позволяют нам отличить одну вещь или одного человека от другого. Даже имя человека, которое может не быть уникальным в глобальном масштабе, содержит набор символов, которые позволяют человеку отличаться от другого человека.

Точно так же компьютеры поддерживают метки или имена, которые помогают придать им уникальную идентичность в сети. Вот здесь и появляется имя хоста. Имя хоста — это набор буквенно-цифровых символов, уникальных для компьютерной сети, позволяющий устройствам связываться друг с другом.

Как правило, базовая технология, которая идентифицирует компьютер или устройство в сети, представляет собой набор чисел, известных как IP-адреса. Затем они сопоставляются с определенным именем, преобразованным в IP-адрес машины.

Однако в этом руководстве я покажу вам различные способы, которые вы можете использовать для получения имени хоста, связанного с определенным IP-адресом. Методы, обсуждаемые в этом руководстве, будут работать почти во всех Linux и Unix-подобных системах.

Разобравшись с этим, давайте погрузимся.

Метод 1: Ping

Самый простой способ получить имя хоста с IP-адреса — использовать команду ping. Ping — это простая, но мощная утилита командной строки, которая использует пакеты ECHO для связи с хостом.

ПРИМЕЧАНИЕ. Следующая команда работает только на компьютерах с Windows. Для Linux проверьте следующий метод.

Чтобы получить имя хоста с IP-адреса с помощью команды ping, используйте команду ниже:

Вот результат выполнения вышеуказанной команды:

Приведенная выше команда не всегда надежна; это часто работает только в том случае, если имя хоста доступно в файле hosts.

Метод 2: команда хоста

Второй и распространенный метод получения имени хоста из IP-адреса в Linux — это команда host. Этот простой инструмент является частью пакета dnsutil.

Запрос данных DNS с помощью dig, whois и ping в Ubuntu

Dig – это сетевой инструмент, позволяющий обращаться к серверам DNS за информацией. Он может быть очень полезным при диагностике проблем с направлением домена; также это отличный способ убедиться в правильной работе конфигураций.

Эта статья охватывает использование dig для проверки настроек доменного имени и выведения данных о том, как интернет видит домен. В ней также рассматриваются другие связанные с dig инструменты, такие как whois и ping.

Примечание: Для тестирования команд данное руководство использует сервер Ubuntu 12.04, но любой современный дистрибутив Linux будет работать таким же образом.

Использование dig

Основной способ использования dig – это указание домена, к которому нужно обратиться с запросом:

Для примера можно протестировать «duckduckgo.com», чтобы увидеть, какую информацию возвращает dig:

Выведено достаточно много информации. Рассмотрим ее по частям.

; > DiG 9.8.1-P1 > duckduckgo.com

;; global options: +cmd

Вышеуказанные строки являются заголовком выведенного запроса. Можно также запустить dig в пакетном режиме (batch), потому надлежащая маркировка результатов имеет большое значение для обеспечения корректного анализа.

Следующая часть предоставляет техническое резюме результатов запроса. Здесь можно видеть, что запрос был успешным, что было получено 4 «ответа», а также использованные флаги.

;; QUESTION SECTION:

;duckduckgo.com. IN A

;; ANSWER SECTION:

duckduckgo.com. 99 IN A 107.21.1.61

duckduckgo.com. 99 IN A 184.72.106.253

duckduckgo.com. 99 IN A 184.72.106.52

duckduckgo.com. 99 IN A 1

Вышеприведенная часть содержит собственно искомые результаты. Она вновь формулирует запрос, а затем возвращает соответствующие DNS-записи для этого доменного имени.

Как можно видеть, выведены четыре записи «А» для «duckduckgo.com». Записи «А» выводятся по умолчанию. Это показывает IP-адреса, по которым отвечает доменное имя.

«99» – это TTL (то есть, «time to live») до того, как DNS-сервер перепроверит связь между именем домена и IP-адресом. «IN» означает, что класс записи является стандартным.

;; Query time: 33 msec

;; SERVER: 8.8.8.8#53(8.8.8.8)

;; WHEN: Fri Aug 23 14:26:17 2013

;; MSG SIZE rcvd: 96

Эти строки просто предоставляют некоторые статистические данные о фактических результатах запроса. Время запроса может указать на проблему с DNS-сервером.

Тестирование DNS-записей с помощью dig

Если доменное имя уже установлено, можно использовать dig для запроса информации.

Чтобы проверить, правильно ли установлены записи А, введите:

При необходимости проверить, правильно ли направлены почтовые серверы, введите:

dig your_domain_name.com MX

В целом, тип записи, поиск которой нужно провести, можно использовать после доменного имени в запросе.

Чтобы получить информацию обо всех записях, введите:

dig your_domain_name.com ANY

Это отобразит все записи, соответствующие базовому домену, а именно записи SOA, NS, A и MX.

Примечание: В связи с особенностями работы TTL и DNS иногда требуется некоторое время, чтобы внесенные изменения были переданы на сервер доменных имён. Если созданная запись не выводится, подождите, пока TTL достигнет 0, чтобы проверить, появилась ли данная запись.

Чтобы отобразить только фактический IP, на который направлен домен, введите:

dig your_domain_name.com +short

Использование команды host

Команда host является альтернативой команде dig. Данная команда действует подобным dig образом, а также использует многие её опции.

Обратите внимание: не нужно использовать флаг, чтобы изменить функциональность с обычного поиска DNS на обратный поиск.

Как и с командой dig, можно указать тип нужной записи. Для этого используется флаг «-t».

Чтобы вернуть записи «mх» Google, наберите:

Так же легко можно получить и другие типы записей.

Чтобы получить дополнительную информацию о хосте, можно вывести подробный результат с помощью флага «-v».

Это действие предоставляет подробную информацию.

Другие инструменты для опроса серверов имен DNS

Ping является простым способом проверить, правильно ли распознается доменное имя.

Данная команда очень проста в использовании:

Она будет продолжать выводить информацию, пока не будут нажаты «CTRL-C».

Можно также сказать программному обеспечению использовать ping только определенное количество раз. Чтобы использовать ping три раза:

Данная команда может быть использована для того, чтобы проверить, относится ли доменное имя к назначенному IP-адресу.

whois

Протокол whois выводит информацию о зарегистрированных доменных именах, включая серверы имен, с которыми они настроены работать.

В то время как большая часть информации касается регистрации домена, этот протокол может быть полезен для того, чтобы убедиться, что серверы имен возвращаются правильно.

Запустите следующую команду:

Это выведет длинный список информации. Форматирование будет меняться на основе Whois-сервера, содержащего информацию.

В нижней части можно увидеть серверы домена, которые обеспечивают пересылку домена на правильные IP-адреса.

Команда dig в Linux

Команда dig (domain information groper) — многофункциональный инструмент для опроса DNS-серверов. Она позволяет получить больше информации о конкретном домене, для того чтобы, например, узнать используемые им IP-адреса.

Этот инструмент может оказаться полезным сетевым администраторам для выявления неисправностей DNS. Аналоги чаще всего предлагают меньше функций и возможностей, чем может предоставить утилита командной строки dig. В этой статье мы рассмотрим что из себя представляет команда dig Linux, а также как ею пользоваться.

Синтаксис команды dig

Использовать команду dig несложно. Достаточно ввести название сервера, имя домена и передать команде подходящие опции:

$ dig @сервер доменное.имя тип записи флаги

Опции и флаги dig

Во время работы утилиты dig могут использоваться следующие флаги:

Вместе с dig можно применять следующие опции:

Здесь указаны лишь некоторые флаги и опции. Если необходимо узнать больше, используйте команду:

Примеры использования dig

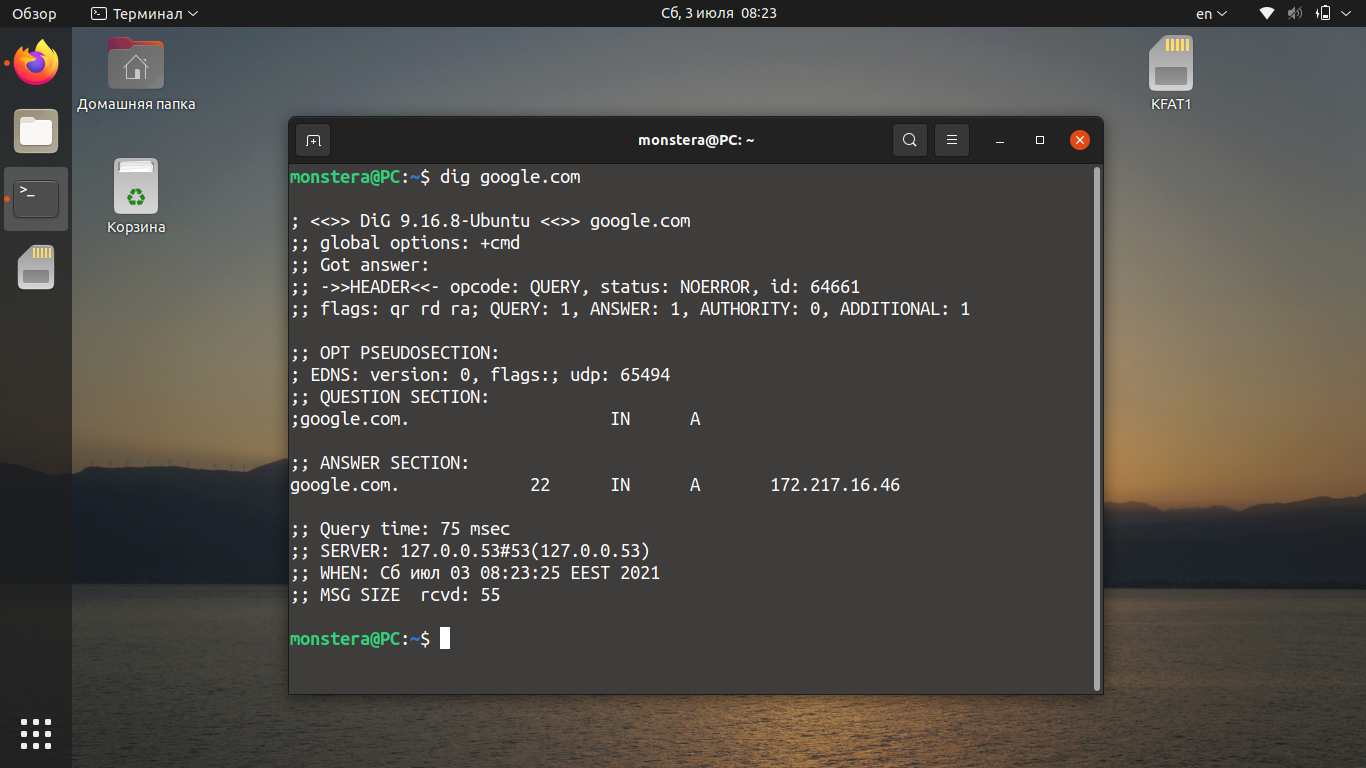

1. Получение информации о домене

Для того чтобы получить информацию о домене необходимо передать имя домена команде. Например, для google.com:

Рассмотрим каждую секцию вывода подробнее:

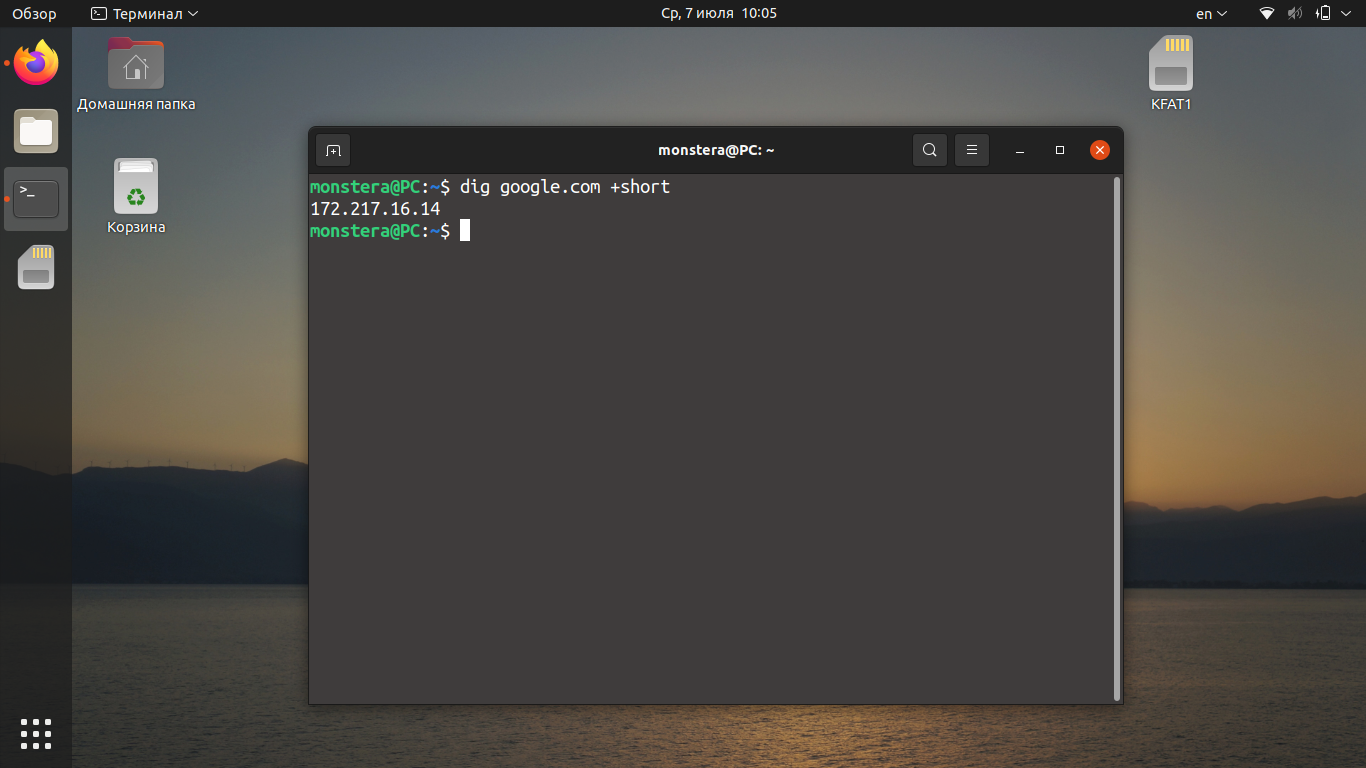

По умолчанию утилита выводит много лишней информации. Для получения только основных данных используйте запрос с флагом +short. Например:

dig google.com +short

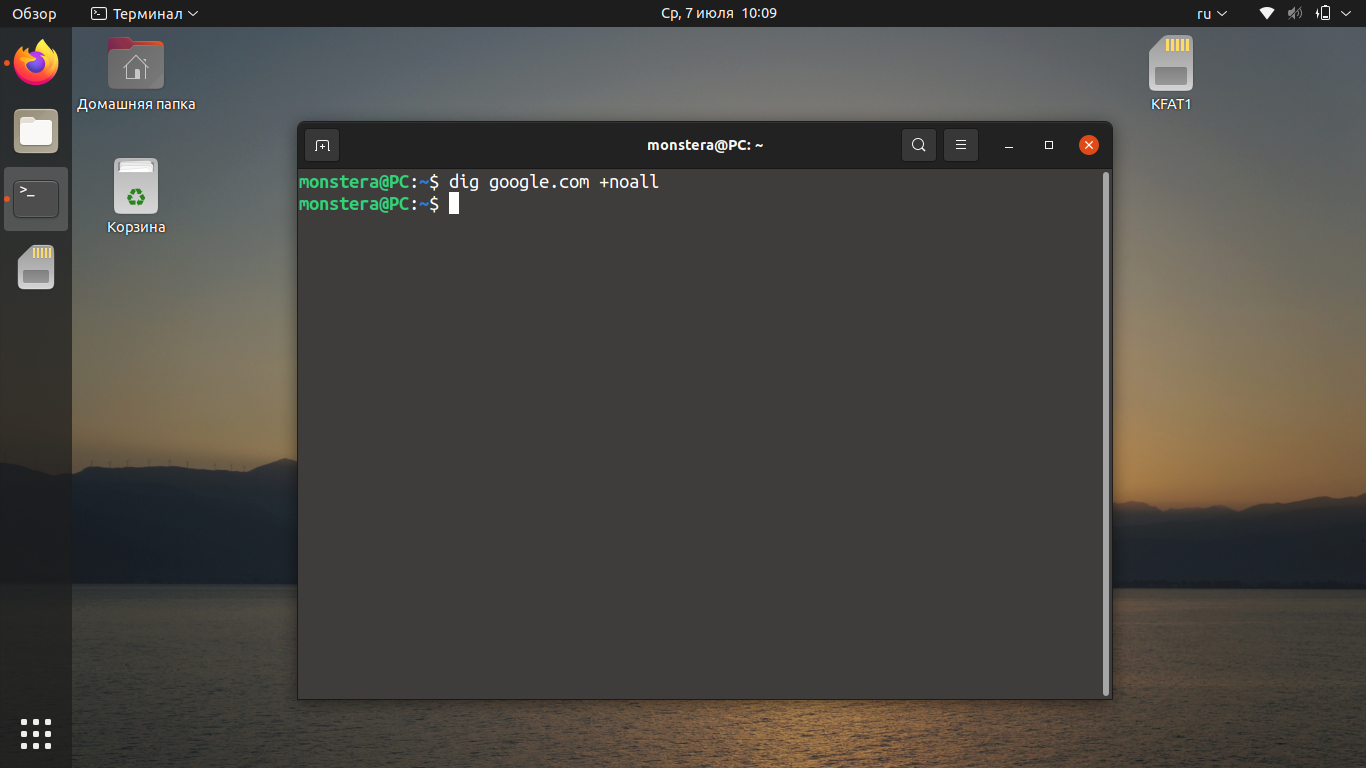

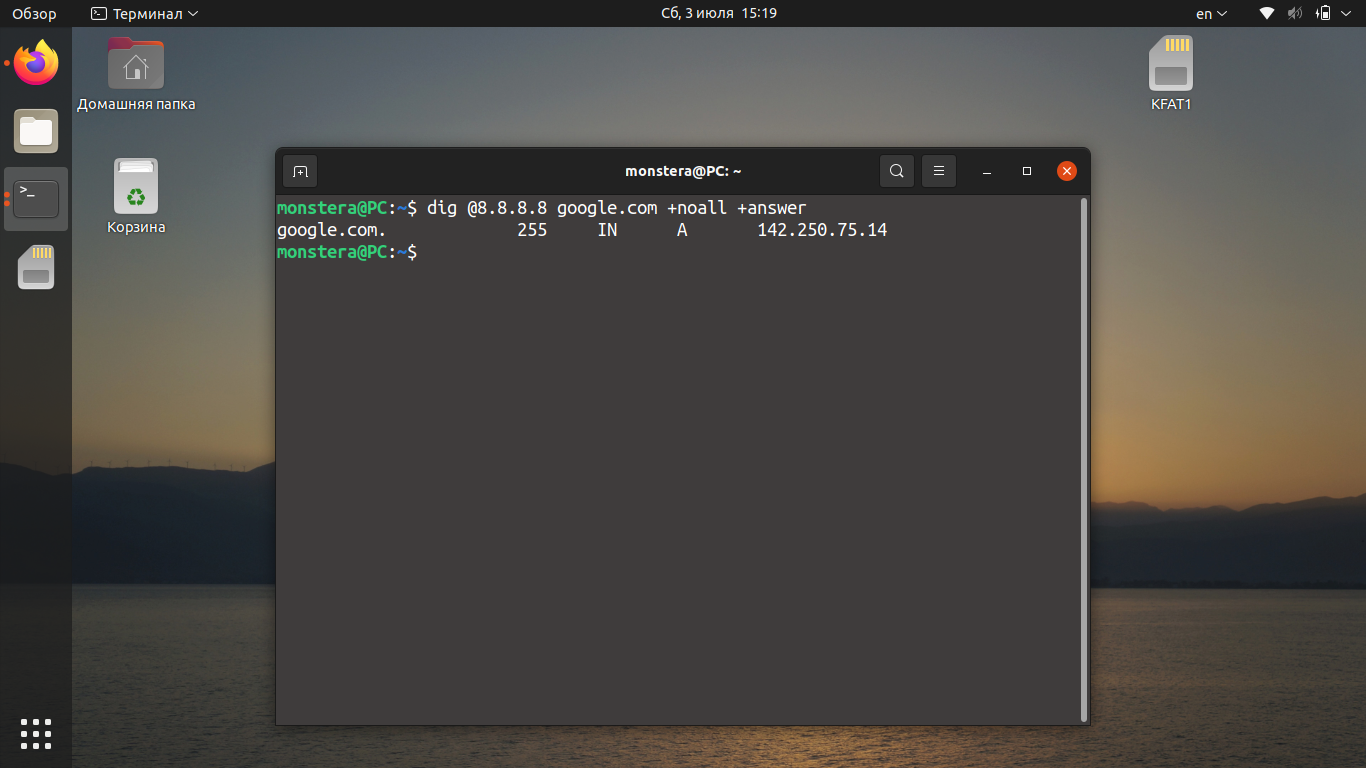

Если использовать команду dig вместе с +noall, вы ничего не увидите, поскольку этот флаг отключает вывод всех секций.

dig google.com +noall

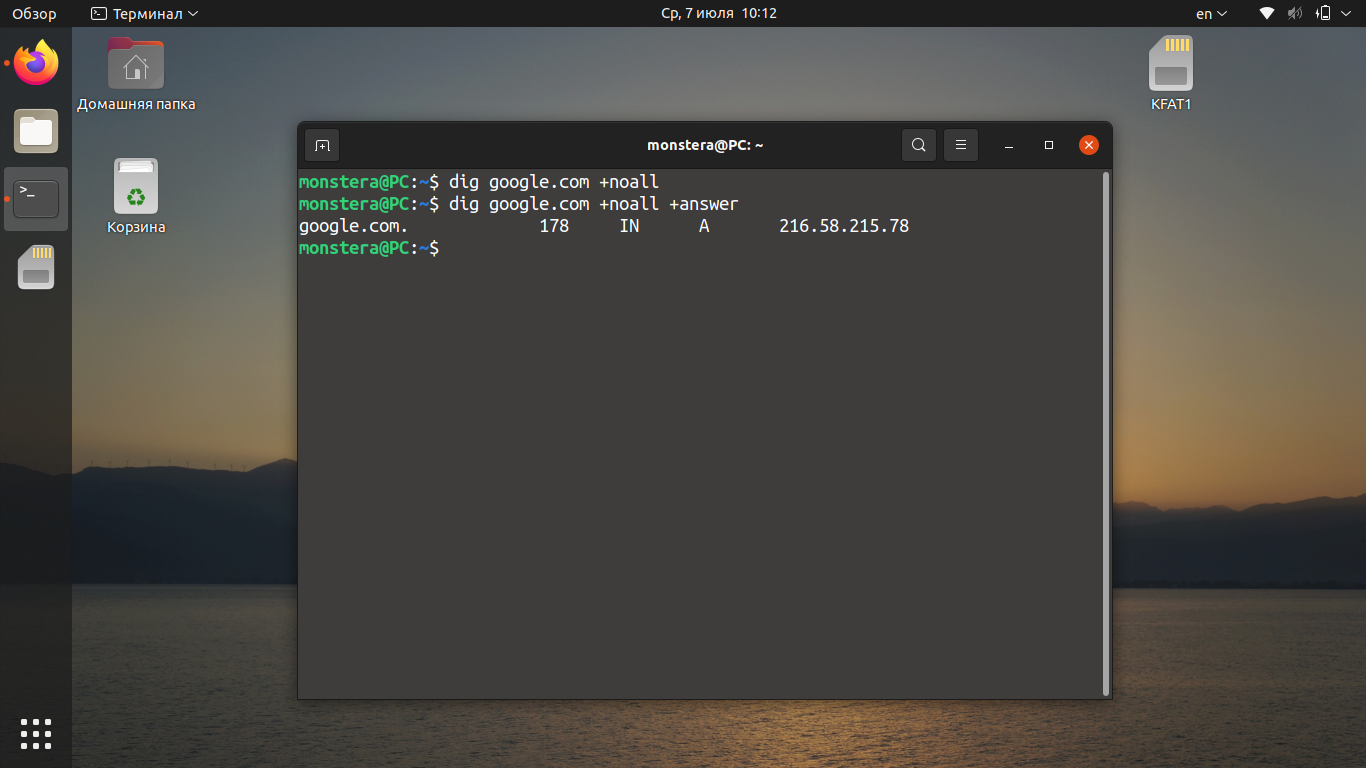

Если вместе с флагом +noall использовать флаг +answer, dig выведет только ту информацию, которая есть в секции ANSWER (IP-адрес, тип записи и пр.).

dig доменное.имя +noall +answer

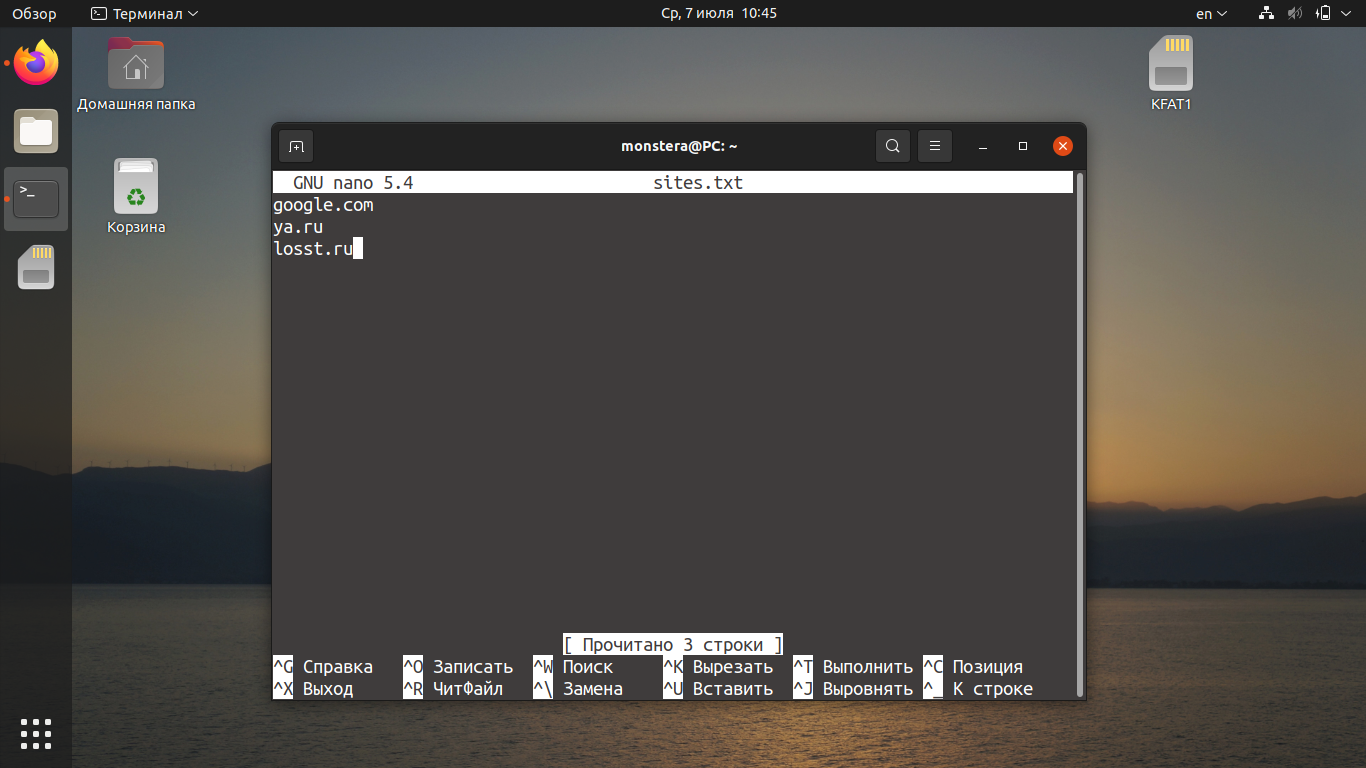

Для создания комбинированного запроса можно использовать текстовый файл со списком сайтов, например, sites.txt. Чтобы создать текстовый документ с таким именем, введите следующую команду в терминале:

В файл необходимо добавить список доменов, для которых необходимо получить данные, например:

google.com

ya.ru

losst.ru

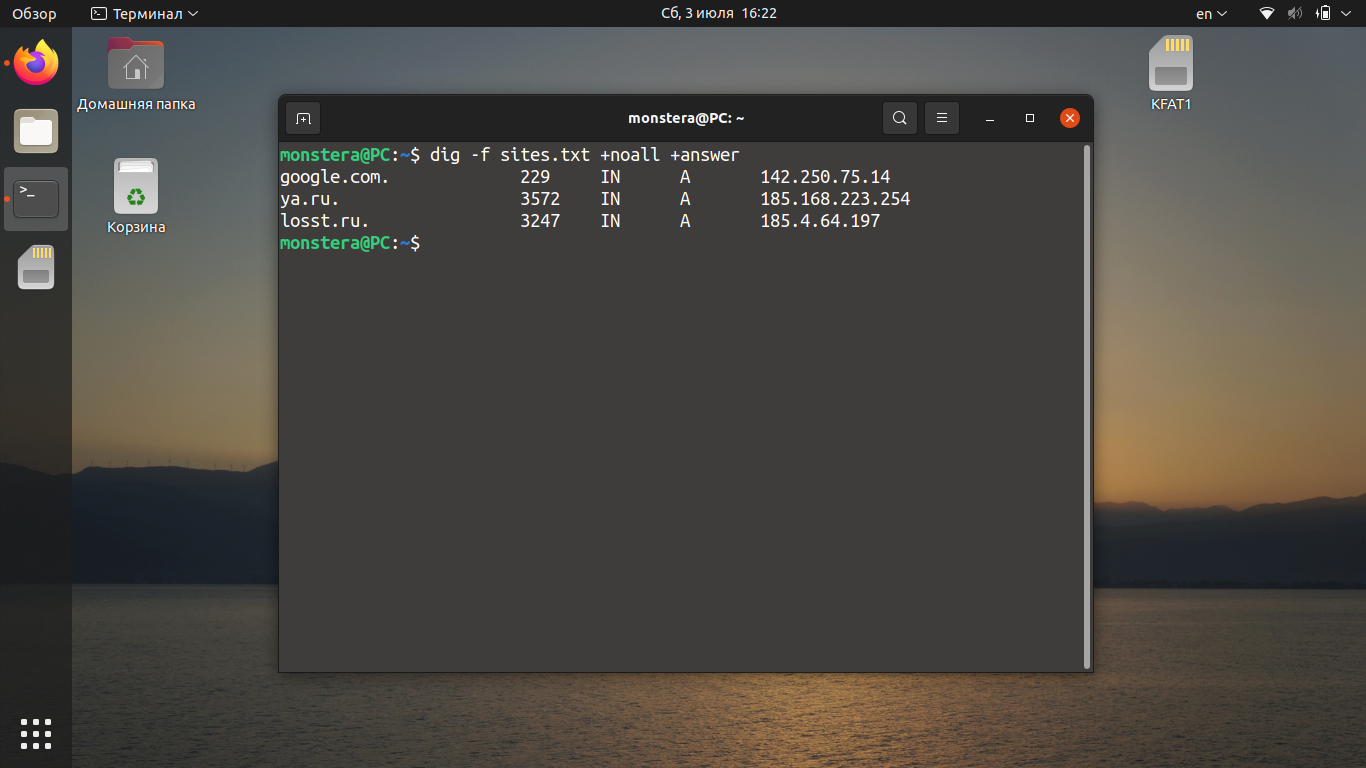

Для того чтобы получить информацию о перечисленных в файле sites.txt доменах, используйте команду:

2. Получение определённой записи

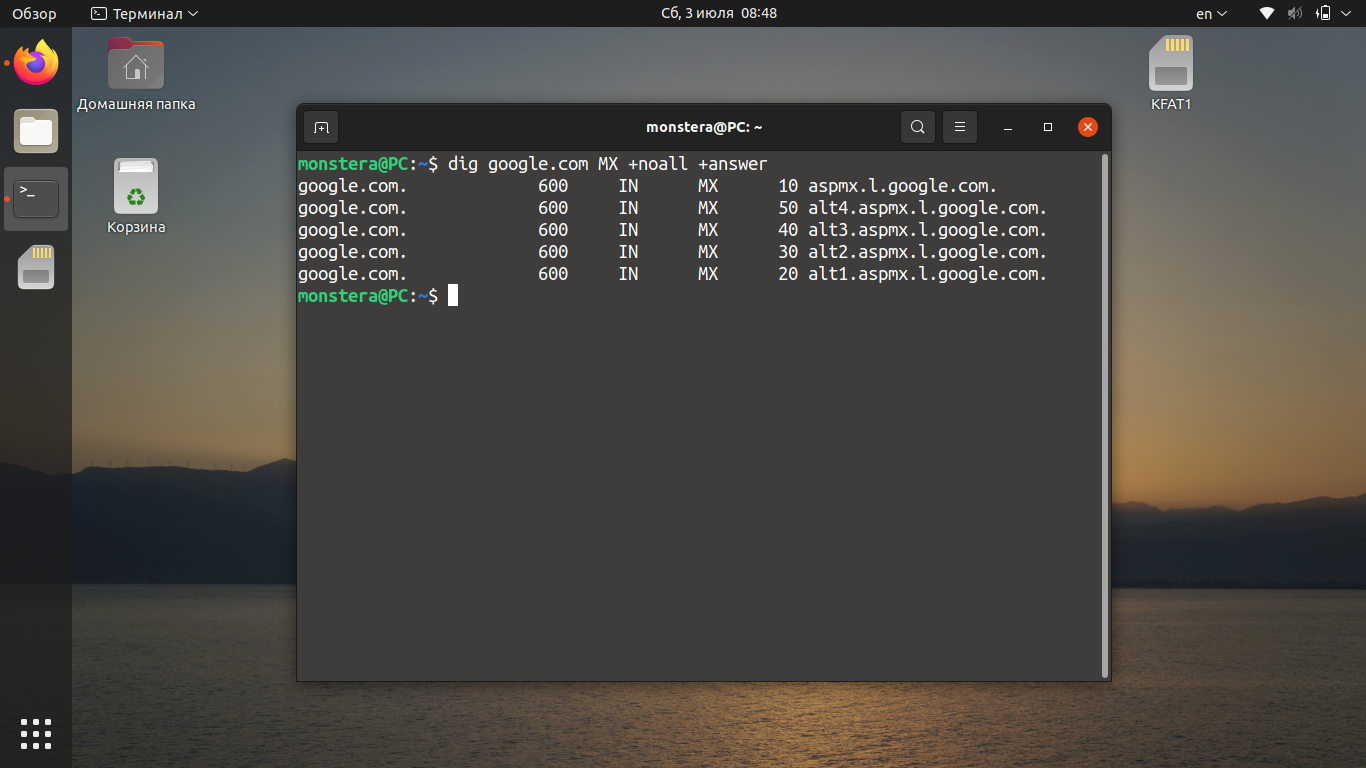

Согласно синтаксису команды dig linux, тип записи указывается после доменного имени. Для того чтобы получить MX-запись домена google.com, используйте команду:

dig google.com MX +noall +answer

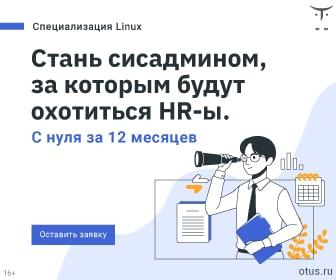

Чтобы получить NS-запись для домена, введите в терминале такую команду:

dig google.com NS +noall +answer

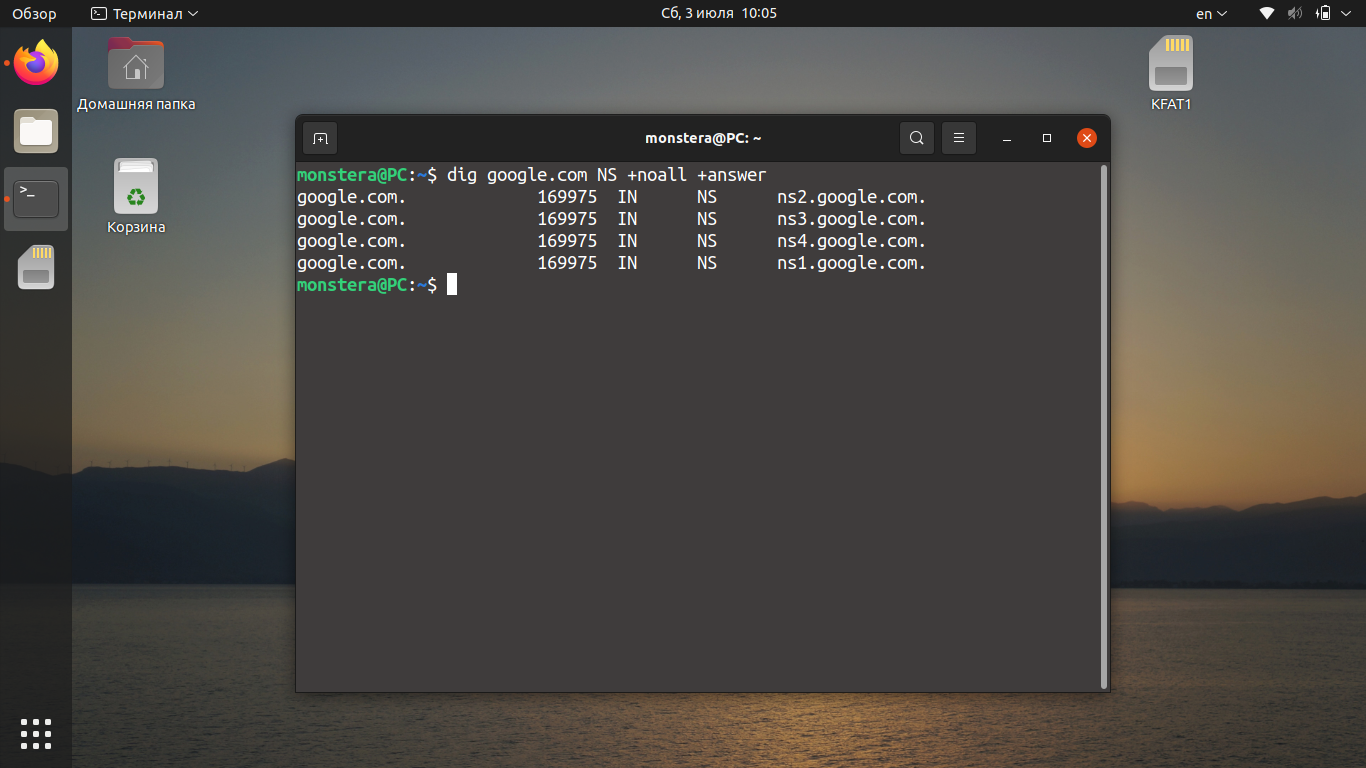

Запрос записи A происходит по умолчанию. Однако мы можем прописать этот запрос отдельно, чтобы обеспечить её вывод без дополнительной информации:

dig google.com A +noall +answer

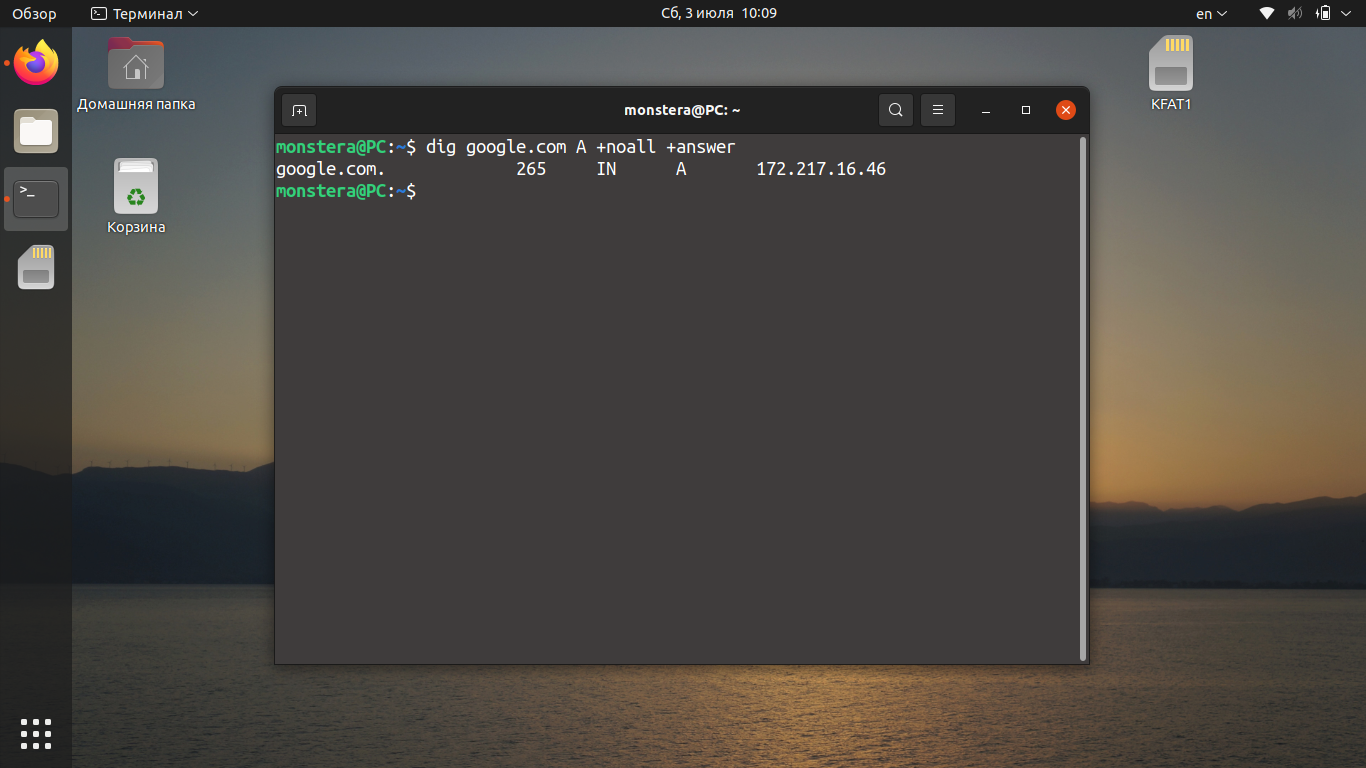

Для вывода записи TXT аналогичным образом используйте команду вида:

dig google.com TXT +noall +answer

Для просмотра всех типов записей одновременно используйте запрос вида:

dig google.com ANY +noall +answer

3. Использование определённого DNS-сервера

Если DNS-сервер не был указан, как это было показано в предыдущих примерах, утилита dig linux будет по очереди пробовать все серверы из файла /etc/resolv.conf. Если же и там ничего нет, dig отправит запрос на localhost.

Указывать DNS-серверы можно в формате IPv4 или IPv6. Это не имеет значения и не повлияет на вывод dig. Отправим запрос на публичный DNS-сервер Google. Его IP-адрес: 8.8.8.8. В этом случае запрос в dig будет выглядеть следующим образом:

dig @8.8.8.8 google.com +noall +answer

Как видно, для домена google.com используется IP-адрес: 142.250.75.14.

4. Получение домена по IP

Для того чтобы узнать имя домена с помощью команды dig по IP, используйте опцию -x. Например, для того, чтобы узнать домен, привязанный к IP адресу 87.250.250.242 выполните такую команду:

Как видите, это IP адрес яндекса. Правда такой способ получения доменов работает не всегда. Если к IP привязано несколько доменов программа может вывести только первый. Для того чтобы сократить вывод и оставить только нужную нам информацию, можно ввести запрос следующим образом:

Команда отображает информацию о том, что это google.com. Как видите команда dig Linux способна на многое.

Выводы

В этой небольшой статье мы рассмотрели, как можно использовать dig для опроса DNS-серверов. Несмотря на то что команда достаточно простая, она позволяет получить много полезной информации. А чем вы пользуетесь для обращения к серверам DNS? Напишите об этом в комментариях ниже.

7 сетевых Linux-команд, о которых стоит знать системным администраторам

Существуют Linux-команды, которые всегда должны быть под рукой у системного администратора. Эта статья посвящена 7 утилитам, предназначенным для работы с сетью.

Этот материал — первый в серии статей, построенных на рекомендациях, собранных от множества знатоков Linux. А именно, я спросил у наших основных разработчиков об их любимых Linux-командах, после чего меня буквально завалили ценными сведениями. А именно, речь идёт о 46 командах, некоторые из которых отличает тот факт, что о них рассказало несколько человек.

В данной серии статей будут представлены все эти команды, разбитые по категориям. Первые 7 команд, которым и посвящена эта статья, направлены на работу с сетью.

Команда ip

Команда ip — это один из стандартных инструментов, который необходим любому системному администратору для решения его повседневных задач — от настройки новых компьютеров и назначения им IP-адресов, до борьбы с сетевыми проблемами существующих систем. Команда ip может выводить сведения о сетевых адресах, позволяет управлять маршрутизацией трафика и, кроме того, способна давать данные о различных сетевых устройствах, интерфейсах и туннелях.

Синтаксис этой команды выглядит так:

Самое важное тут — это (подкоманда). Здесь можно использовать, помимо некоторых других, следующие ключевые слова:

Вывод IP-адресов, назначенных интерфейсу на сервере:

Назначение IP-адреса интерфейсу, например — enps03 :

Удаление IP-адреса из интерфейса:

Изменение статуса интерфейса, в данном случае — включение eth0 :

Изменение статуса интерфейса, в данном случае — выключение eth0 :

Изменение статуса интерфейса, в данном случае — изменение MTU eth0 :

Изменение статуса интерфейса, в данном случае — перевод eth0 в режим приёма всех сетевых пакетов:

Добавление маршрута, используемого по умолчанию (для всех адресов), через локальный шлюз 192.168.1.254, который доступен на устройстве eth0 :

Добавление маршрута к 192.168.1.0/24 через шлюз на 192.168.1.254:

Добавление маршрута к 192.168.1.0/24, который доступен на устройстве eth0 :

Удаление маршрута для 192.168.1.0/24, для доступа к которому используется шлюз 192.168.1.254:

Вывод маршрута к IP 10.10.1.4:

Команда ifconfig

Команда mtr

Синтаксис команды выглядит так:

Если вызвать эту команду, указав лишь имя или адрес хоста — она выведет сведения о каждом шаге маршрутизации. В частности — имена хостов, сведения о времени их ответа и о потерянных пакетах:

А следующий вариант команды позволяет выводить и имена, и IP-адреса хостов:

Так можно задать количество ping-пакетов, которые нужно отправить системе, маршрут к которой подвергается анализу:

А так можно получить отчёт, содержащий результаты работы mtr :

Вот — ещё один вариант получения такого отчёта:

Для того чтобы принудительно использовать TCP вместо ICMP — надо поступить так:

А вот так можно использовать UDP вместо ICMP:

Вот — вариант команды, где задаётся максимальное количество шагов маршрутизации:

Так можно настроить размер пакета:

Для вывода результатов работы mtr в формате CSV используется такая команда:

Вот — команда для вывода результатов работы mtr в формате XML:

Команда tcpdump

Утилита tcpdump предназначена для захвата и анализа пакетов.

Установить её можно так:

Прежде чем приступить к захвату пакетов, нужно узнать о том, какой интерфейс может использовать эта команда. В данном случае нужно будет применить команду sudo или иметь root-доступ к системе.

Если нужно захватить трафик с интерфейса eth0 — этот процесс можно запустить такой командой:

▍ Захват трафика, идущего к некоему хосту и от него

Можно отфильтровать трафик и захватить лишь тот, который приходит от определённого хоста. Например, чтобы захватить пакеты, идущие от системы с адресом 8.8.8.8 и уходящие к этой же системе, можно воспользоваться такой командой:

Для захвата трафика, идущего с хоста 8.8.8.8, используется такая команда:

Для захвата трафика, уходящего на хост 8.8.8.8, применяется такая команда:

▍ Захват трафика, идущего в некую сеть и из неё

Трафик можно захватывать и ориентируясь на конкретную сеть. Делается это так:

Ещё можно поступить так:

Можно, кроме того, фильтровать трафик на основе его источника или места, в которое он идёт.

Вот — пример захвата трафика, отфильтрованного по его источнику (то есть — по той сети, откуда он приходит):

Вот — захват трафика с фильтрацией по сети, в которую он направляется:

▍ Захват трафика, поступающего на некий порт и выходящего из некоего порта

Вот пример захвата трафика только для DNS-порта по умолчанию (53):

Захват трафика для заданного порта:

Захват только HTTPS-трафика:

Захват трафика для всех портов кроме 80 и 25:

Команда netstat

Если в вашей системе netstat отсутствует, установить эту программу можно так:

Ей, в основном, пользуются, вызывая без параметров:

В более сложных случаях её вызывают с параметрами, что может выглядеть так:

Можно вызывать netstat и с несколькими параметрами, перечислив их друг за другом:

Для вывода сведений обо всех портах и соединениях, вне зависимости от их состояния и от используемого протокола, применяется такая конструкция:

Для вывода сведений обо всех TCP-портах применяется такой вариант команды:

Если нужны данные по UDP-портам — утилиту вызывают так:

Список портов любых протоколов, ожидающих соединений, можно вывести так:

Список TCP-портов, ожидающих соединений, выводится так:

Так выводят список UDP-портов, ожидающих соединений:

А так — список UNIX-портов, ожидающих соединений:

Вот — команда для вывода статистических сведений по всем портам вне зависимости от протокола:

Так выводятся статистические сведения по TCP-портам:

Для просмотра списка TCP-соединений с указанием PID/имён программ используется такая команда:

Для того чтобы найти процесс, который использует порт с заданным номером, можно поступить так:

Команда nslookup

Команда nslookup используется для интерактивного «общения» с серверами доменных имён, находящимися в интернете. Она применяется для выполнения DNS-запросов и получения сведений о доменных именах или IP-адресах, а так же — для получения любых других специальных DNS-записей.

Рассмотрим распространённые примеры использования этой команды.

Получение A-записи домена:

Просмотр NS-записей домена:

Выяснение сведений о MX-записях, в которых указаны имена серверов, ответственных за работу с электронной почтой:

Обнаружение всех доступных DNS-записей домена:

Проверка использования конкретного DNS-сервера (в данном случае запрос производится к серверу имён ns1.nsexample.com ):

Проверка A-записи для выяснения IP-адресов домена — это распространённая практика, но иногда нужно проверить то, имеет ли IP-адрес отношение к некоему домену. Для этого нужно выполнить обратный просмотр DNS:

Команда ping

Команда ping — это инструмент, с помощью которого проверяют, на уровне IP, возможность связи одной TCP/IP-системы с другой. Делается это с использованием эхо-запросов протокола ICMP (Internet Control Message Protocol Echo Request). Программа фиксирует получение ответов на такие запросы и выводит сведения о них вместе с данными о времени их приёма-передачи. Ping — это основная команда, используемая в TCP/IP-сетях и применяемая для решения сетевых проблем, связанных с целостностью сети, с возможностью установления связи, с разрешением имён.

Эта команда, при простом способе её использования, принимает лишь один параметр: имя хоста, подключение к которому надо проверить, или его IP-адрес. Вот как это может выглядеть:

Обычно, если запустить команду ping в её простом виде, не передавая ей дополнительные параметры, Linux будет пинговать интересующий пользователя хост без ограничений по времени. Если нужно изначально ограничить количество ICMP-запросов, например — до 10, команду ping надо запустить так:

Или можно указать адрес интерфейса. В данном случае речь идёт об IP-адресе 10.233.201.45:

Применяя эту команду, можно указать и то, какую версию протокола IP использовать — v4 или v6:

В процессе работы с утилитой ping вы столкнётесь с различными результатами. В частности, это могут быть сообщения о нештатных ситуациях. Рассмотрим три таких ситуации.

▍ Destination Host Unreachable

Вероятной причиной получения такого ответа является отсутствие маршрута от локальной хост-системы к целевому хосту. Или, возможно, это удалённый маршрутизатор сообщает о том, что у него нет маршрута к целевому хосту.

▍ Request timed out

Если результат работы ping выглядит именно так — это значит, что локальная система не получила, в заданное время, эхо-ответов от целевой системы. По умолчанию используется время ожидания ответа в 1 секунду, но этот параметр можно настроить. Подобное может произойти по разным причинам. Чаще всего это — перегруженность сети, сбой ARP-запроса, отбрасывание пакетов фильтром или файрволом и прочее подобное.

▍ Unknown host/Ping Request Could Not Find Host

Такой результат может указывать на то, что неправильно введено имя хоста, или хоста с таким именем в сети просто не существует.

О хорошем качестве связи между исследуемыми системами говорит уровень потери пакетов в 0%, а так же — низкое значение времени получения ответа. При этом в каждом конкретном случае время получения ответа варьируется, так как оно зависит от разных параметров сети. В частности — от того, какая среда передачи данных используется в конкретной сети (витая пара, оптоволокно, радиоволны).

Итоги

Надеемся, вам пригодятся команды и примеры их использования, о которых мы сегодня рассказали. А если они вам и правда пригодились — возможно, вам будет интересно почитать продолжение этого материала.

Контроллер домена на Ubuntu 18.04 – Ubuntu 18.04 AD-DC

Думаю если вы попали на эту страницу, значит тем или иным путем пришли к выводу о том, что необходимо настроить систему централизованного управления учетными записями в локальной сети вашего предприятия, скорее всего это контроллер домена на Ubuntu или Windows. У вас как обычно 3 основных пути для реализации своего плана:

Если честно, есть еще 4-й вариант, и он очень даже неплох. Основывается он на Synology NAS, обладающих просто божественными возможностями даже в самых маленьких реализациях.

Но вернемся к нашим реалиям. Наш вариант номер 3. В деталях он выглядит примерно так:

Реализовывать контроллер домена на Ubuntu мы будем на хосте ESXi с примерно следующими характеристиками:

Устанавливаем Ubuntu Server 18.04 LTS amd64

Изменяем имя сервера на ag-dc

Настраиваем статический IP адрес

Вот как выглядит файл настроек на тестовом сервере:

Главным ДНС сервером на данный момент должен быть указан локальный роутер, или любой другой днс сервер, например 8.8.8.8, способный выполнять эти функции.

Отключаем systemd-resolved

Настраиваем файл /etc/hosts

Проверяем что не запущено никаких самвобых процессов

Для этого понадобится следующая команда:

Устанавливаем Samba

Так же указываем ag-dc.adminguide.lan

Бэкапим стандартную конфигурацию Samba

Инициируем контроллер домена на Ubuntu 18.04

Запускаем инициализацию в интерактивном режиме

Из своего домена, мы так же будем управлять пользователями и группами линуксовых машин. Поэтому нам нужно заранее включить поддержку NIS, с помощью команды –use-rfc2307

Включение поддержки NIS, не имеет никаких противопоказаний к применению, даже если ваш домен никогда не будет обслуживать линуксовые машины. В то же время, если инициализировать домен без поддержки NIS, и когда-нибудь в него войдут линуксовые машины и захочется управлять их учётками, расширять схему Active Directory и добавлять поддержку NIS, придётся уже ручками на свой страх и риск.

Указываем параметры домена

Если в процессе настройки не было допущено ошибок, все необходимые данные установщик поместит в квадратные скобки в виде стандартных значений:

Когда установщик запросит пароль, рекомендую указать пароль понадежнее. Это будет пароль от учетной записи администратора домена.

Если на этом этапе в квадратных скобках у вас указано не то значение которое вам бы хотелось, значит вероятнее всего в настройках ранее вы допустили серьезный косяк.

Смотрим результаты инициализации

Следующие строки возвестят о том, что контроллер домена на Ubuntu успешно завершил инициализацию:

Но радоваться еще слишком рано. Если вы видите нечто кардинально другое, значит вы допустили какую-то ошибку выше, либо прервали инициализацию запущенную ранее, либо инициализация вывалилась с ошибкой и сейчас вы пытаетесь инициализировать домен повторно. Если упереться рогом, можно вычистить все данные и записи сгенерированные в процессе инициализации и запустить её повторно. Это даже может привести к её успешному окончанию. НЕ ПЫТАЙТЕСЬ ЭТОГО ДЕЛАТЬ. Инициализируйте домен на новом чистом сервере. Если в процессе подготовки к инициализации, вы допустили косяк, и на момент запуска инициализации вы его не устранили и она завершилось ошибкой – просто удалите текущую инсталяцию сервера и начните сначала. Если вы настраиваете контроллер домена на виртуальной машине, сделайте снапшот выключенного сервера прежде чем приступать к пункту 7.1. В будущем в случае какого-то косяка на этапе инициализации, возвращайтесь к этому снапшоту и перепроверяйте всё \ исправляйте ошибки.

Настройка DC

Контроллер домена на Ubuntu, реализованный с помощью Samba сам автоматически запускает необходимые сервисы. Поэтому если они будут запущены не Samba DC, а например вручную пользователем, это может привести к необратимым последствиям и домен перестанет функционировать как должен. Поэтому на всякий случай, необходимо сделать эти сервисы недоступными для ручного запуска и отключить их автозапуск:

Делаем samba-ad-dc доступным для запуска, включаем сервис и включаем его автозапуск

Настройка DNS

Настройка Kerberos

В процессе инициализации домена, создается файл krb5.conf, путь к нему указывается в последних строках отчета об успешной инициализации. Поэтому чтобы избежать ручной настройки файла /etc/krb5.conf, нам нужно заменить его только что сгенерированным.

Проверяем результаты своей работы

Они создаются в процессе инициализации домена и должны присутствовать для его правильного функционирования.

Когда система запросит пароль, необходимо ввести пароль администратора домена, который мы указали при инициализации, в пункте 9.2

Контроллер домена на Ubuntu – Результаты проверки DNS

Контроллер домена на Ubuntu – Результат kinit administrator и klist

Belfigor

Ubuntu Server 20.04 и 18.04 – Установка статического IP

Контроллер домена на Ubuntu 18.04 – Синхронизация времени – NTP

You may also like

Резервный DHCP сервер Linux AD-DC Ubuntu 18.04

Запуск дополнительного Linux AD-DC

Резервный Ubuntu AD-DC – запуск BIND9

Репликация SysVol Linux AD-DC. Запуск и проверка.

Linux AD-DC Двусторонняя репликация SysVol

DNS сервер резервного Linux AD-DC – Настройка

Проверка DNS записей резервного Linux AD-DC

DNS Сервер резервного контроллера домена Linux – Входим.

Резервный контроллер домена Linux – Начало

Настройка безопасности SSH соединения

65 комментариев

E: Для пакета «krb5-user» не найден кандидат на установку

Добавьте universe в /etc/apt/sources.list

Вообще-то групповые политики умеет и давно. Вопрос другой, что синхронизировать она их с AD не может. Вот насчёт DAC не знаю, не пробовал. P.S. Недавно встал вопрос, что развернуть на домашнем сервере «обычный LDAP» в виде 3s или контроллер домена на самбе.

Для дома LDAP я как-то поднимал на synology nas. Они и ldap и ad-dc (старшие модели) умеют поднимать.

ERROR(): Provision failed – ProvisioningError: guess_names : ‘realm =’ was not specified in supplied /etc/samba/smb.conf. Please remove the smb.conf file and l et provision generate it

Вот такая вот загогулина появляется при попытке инициализировать домен.

Оно явным текстом жалуется на параметр realm в smb.conf

Контроллер разворачивается не на чистой установке?

я разобрался в чем была проблема, не внимательность. Спасибо за гайд)

Подскажите пожалуйста как добавлять пользователей в домен

Для добавления пользователей в домен самый действенный способ – установить на машину Windows пакет RSAT и управлять доменом через стандартную оснастку. Так же можно добавлять пользователей через коммандную строку, но это пожалуй самый неудобный вариант.

А как добавлять пользователей через командную строку на данном сервере?

Проверяем работоспособность Kerberos

Cannot find KDC for requested realm while getting initial credentials в чем проблема?

Это записи генерируемые в процессе инициализации контроллера. Если по окончанию инициализации они отсутствуют, самый эффективный способ – удалить ось, поставить новую и начать всё с самого начала сверяясь с каждым шагом. Потому что отсутствие A записи – это вероятнее всего – верхушка айсберга и даже добавив её руками, нет никакой гарантии что в процессе инициализации по причине какой-то ошибки в настройках не был пропущен целый кусок алгоритма.

Здравствуйте. Уже собаку на этой инструкции съел, но заставил работать на виртуалке. Осталось повторить опыт на реальной машине, всё шаг за шагом делал – единственное отличие это название домена и машины. На шаге проверки ДНС не видит записей. Помогите, пожалуйста, разобраться. Тупое повторение не исправить ситуацию, я всё очень четко и не первый раз делал(а 5-й примерно)

Нужно видеть лог bind9 и лог всей установки. Вы уверены что сам dns сервер bind9 работает?

Ну, как сказать, я ни в чём не уверен:) В том плане, что я новичок и я делал всё с чистой системы, предполагая, что раз я ставлю одну и ту же систему с одного и того же образа – все будет работать одинакого. При установке юбунты можно выбрать функцию серверу dns server, что я и выбрал. Но в ручную ничего не запускал, делал шаг за шагом по инструкции сразу после инициализации свежей системы.

Для этой инстукции я специально нашел образ 18.01, так как на более поздних версиях у меня что-то шло не так. И вот именно с этим образом у меня всё вышло на виртуалке, я успешно внес в домен систему на винде, поигрался с политиками. Вернулся к рабочему серверу, всё делал ровно также, кроме имени хоста и имени домена.

Ненене, при установке убунту не надо выбирать DNS сервер. DNS сервер устанавливается и конфигурируется самостоятельно силами установщика Samba. В противном случае если DNS сервер ставится не самостоятельно самбой, там нужно сделать миллион лишних телодвижений чтобы оно взлетело.

В смысле 18.04.1, а не 18.01

Попробовал еще 3 раза – уже нигде не выходит. Host _ldap._tcp.ad.sgtdrill.ru. not found: 3(NXDOMAIN)

Меняются домены, меняются виртуалки и машины – всё одно и тоже. Я не понимаю где я делаю ошибку.

Может есть какой-то способ проверить эти вещи в начале инструкции? А то каждый раз, когда уже всё сделал, этот последний пункт не работает.

Безусловно, тоже вариант.

Спасибо. Ошибка действительно было в выбранном DNS сервере, в силу использования разных установщиков в разных ситуациях. К сожалению, я не успел прочитать ценный совет и еще 3 раза пробовал всё ставить и эксперементировать.

Спасибо за ценную статью, она мне очень помогла. Вопрос у меня остался касательно DNS: если мы ставим у контроллера домена адрес ДНС сервера на самого себя, то к кому он сам будет обращаться?

У DNS сервера настраиваются форвардеры, куда отправляются запросы, на которые нет ответа у самого ДНС сервера.

Скажите, а при вводе в домен виндовой машины пользователи автоматически регистрируются?

Возможно я не верно понял вопрос, но при вводе в домен вендовой машины, учетные записи имевшиеся в локальной рабочей группе – никак не влияют на домен. Это дает возможность авторизовываться на компьютере под доменными, имеющимися в домене учетными записями. А локальные, после ввода в домен я бы рекомендовал вообще отключить.

Какая версия Ubuntu Server? Могу для начала порекомендовать создать домен в зоне не LOCAL, а LAN. В руководстве в будущем тоже изменю в примерах везде local на lan

При подключении к домену виндовой машины лезет ошибка: “Не удалось выполнить операцию присоединения. Это может быть вызвано тем, что существующая учетная запись компьютера с именем test была изначально создана с использованием других учетных данных. Либо используйте другое имя компьютера, либо попросите администратора удалить устаревшие конфликтующие учетные записи.” Перед этим на домене был создан пользователь командой: sudo samba-tool user create smb_test_create

В __теории__ должно работать на любой Ubuntu 18.04.x и даже может 18.x.x

Запустился ли DNS сервер?

Имеется дистрибутив Ubuntu Server LTS 18.04. На сервере статический IP и есть домен вида dc.company-name.com

Руководствуюсь официальной документацией

Помогите настроить самбу как контроллер домена.

данные команды никак не отвечают. но я так понимаю чтобы эти SRV записи появились я должен контроллировать DNS на котором находится dc.company-name.com

Если кто настраивал – помогите пожалуйста. Ибо запутался в DNS-ах.

DNS сервер нужен при любом раскладе, без него домен не будет работать. 8.8.8.8 – это форвардер, для имён которые не знает сам контроллер домена. Имена всех участников домена хранятся как раз на локальном авторитарном днс сервере.

Если имя внешнего домена company-name.com, то домен dc.company-name.com является валидным. При этом все устройства внутри домена будут адресоваться по имени computer.dc.company-name.com, чтобы сократить длинну обращения, нужно донастраивать DNS сервер. Если не охота заморачиваться и нет необходимости совмещать днс зоны домена и внешнего сайта, проще создать домен с названием company-name.lan. Тогда устройства внутри домена будут адресоваться по типу computer.company-name.com, без дополнительной зоны как в первом случае. Именно этот вариант описывается в инструкции по шагам. Достаточно полностью пройти инструкцию заменив везде adminguide.lan на company-name.lan