как узнать есть ли троян на компьютере

Как обнаружить троян? Методика и утилиты.

Обнаружить троян, который не определяется антивирусом и обошёл ваш фаервол, порой задача не из тривиальных. Но не невозможная – любое действие оставляет в системе следы. Принцип обнаружения трояна в том и состоит. Предупреждаю сразу – в статье лёгких и быстрых решений не будет. Извините, что ссылок на программы будет немного – названий немало, придётся вам искать их вручную. И пригодятся вам не все. Я покажу как троян найти. Но обнаружить троян – не значит вылечить.

Как обнаружить троян? Проверим открытые порты.

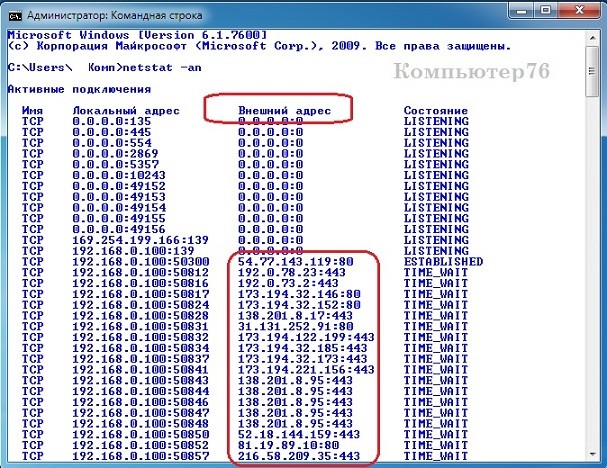

Для операционной системы Windows вам в этом процессе на скорую руку может помочь команда netstat с флагом -an (если для выхода в интернет вы используете роутер, принцип поиска будет немного неполноценным, но читайте до конца). Наберите её прямо сейчас в консоли команд:

Внешний адрес описан по типу IP-адрес:интернет-порт

Однако более развёрнутую информацию вам предоставят сторонние программы. Лично я пользуюсь утилитами TCPView, CurrPorts и IceSword. Не всегда эта информация объективна, так как процесс может затаиться до поры до времени, и не факт, что порт откроется прямо сейчас, но проверять иногда стоит.

Как обнаружить троян? Проверьте запущенные процессы.

Троян вполне способен замаскироваться под легальный процесс или даже службу Windows. Нередко трояны себя проявляют в Диспетчере задач в виде процесса типа hgf743tgfo3yrg_и_что_то_там_ещё.exe: такой троян написать – как в магазин сходить. Троян способен инфицировать процесс, загружаясь с процессом Windows и паразитируя на нём. Здесь выход только один – нам нужны специальные программы для сканирования запущенных процессов. Одним из вариантов таких программ служит What’s Running (“Уотс Ранинг” – “Что сейчас запущено“). В разное время мне приходилось использовать несколько утилит, которые зарекомендовали себя одинаково хорошо. И вот их список, приглядитесь:

Вобщем, почаще вглядывайтесь в список процессов разными способами.

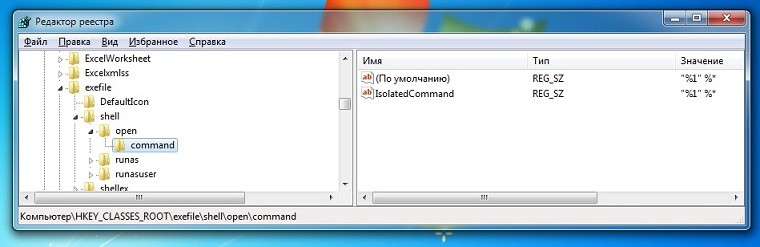

Как обнаружить троян? Проверьте реестр.

Что первым делом сделает троян? Ему нужно запускаться, а в Windows для этого существует несколько директорий и настроек. И все они находят своё отражение в настройках реестра. Windows автоматически исполняет инструкции, определяемые вот этими разделами реестра:

Таким образом, сканируя ключи и разделы реестра на подозрительные записи можно выявить инфекцию трояном: тот может вставить свои инструкции в эти разделы реестра для того, чтобы развернуть свою деятельность. И для того, чтобы обнаружить троян в реестре, также существует немало утилит, например:

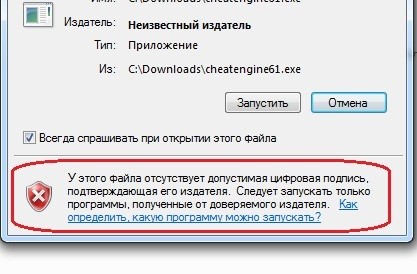

Как обнаружить троян? Он может быть в драйверах устройств.

Трояны часто загружаются под эгидой загрузки драйверов к каким-то устройствам и используют эти самые устройства как прикрытие. Этим грешат непонятные источники “драйверов для скачивания” в сети. Ничего не напоминает? А система часто предупреждает о том, что цифровая подпись драйвера отсутствует. И не зря.

Так что не спешите устанавливать скачанное из сети и не верьте глазам своим – доверяйте только официальным источникам. Для мониторинга драйверов сеть предлагает следующие утилиты:

Как обнаружить троян? Службы и сервисы.

Трояны могут запускать некоторые системные службы Windows самостоятельно, позволяя хакеру захватить контроль над машиной. Для этого троян присваивает себе имя служебного процесса с целью избежать детектирования со стороны антивируса. Применяется техника руткита с целью манипуляции разделом реестра, в котором, к сожалению, есть где спрятаться:

А значит, нам придётся запастись утилитами мониторинга запущенных сервисов. Это:

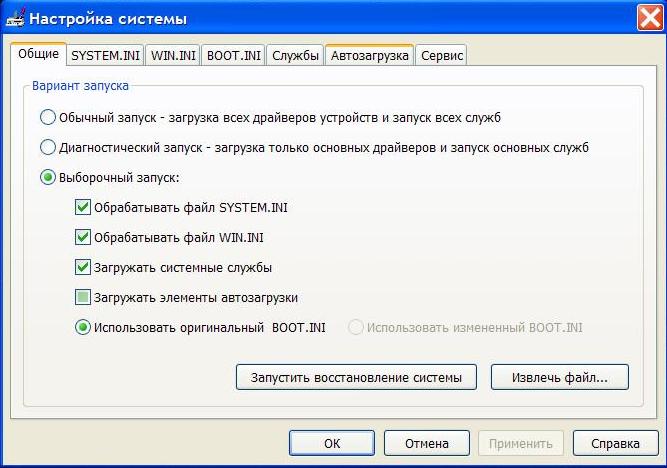

Как обнаружить троян? Нет ли его в автозагрузке?

Что мы подразумеваем под автозагрузкой? Нет, мои хорошие, это не только список записей в одноимённой папке – это было бы совсем просто. Прежде всего, это следующие разделы Windows:

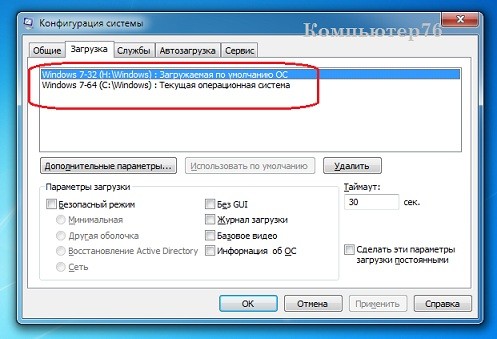

msconfig в Windows XP (для других версий почти не изменился)

а вот окно Конфигурации для Windows 7

Это не полный список ветвей. Если хотите узнать о программах, которые запускаются вместе с Windows, вы можете посмотреть на их список в статье “Опасные ветви реестра“. Из числа утилит, с помощью которых можно проводить мониторинг разделов загрузки можно выделить:

Как обнаружить троян? Проверьте подозрительные папки.

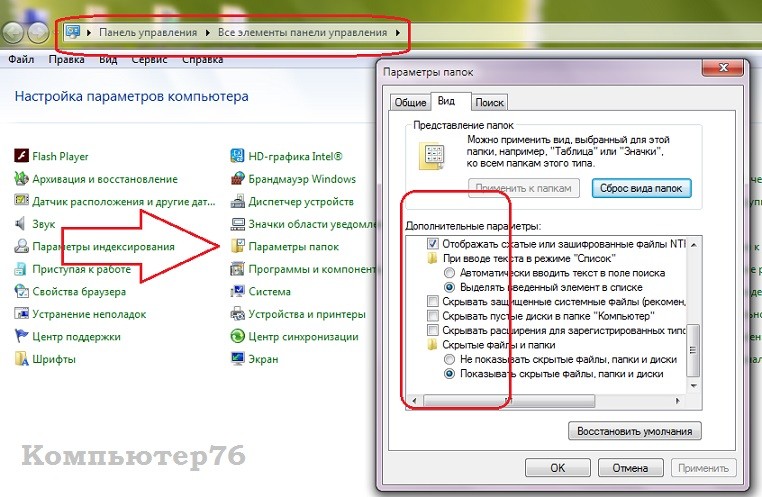

Для трояна обычное дело изменять системные папки и файлы. Проверить это можно несколькими способами:

Как обнаружить троян? Проверьте сетевую активность приложений

В трояне нет смысла, если он не запускает сетевую активность. Чтобы проверить, какого рода информация утекает из системы, необходимо использовать сетевые сканеры и пакетные сниферы для мониторинга сетевого трафика, отправляющего данные на подозрительные адреса. Неплохим инструментом здесь является Capsa Network Analyzer – интуитивный движок представит детальную информацию, чтобы проверить, работает ли на вашем компьютере троян.

Вы пользуетесь Интернетом? На вашем компьютере хранится важная информация, личные сведения? Вы не хотите потерять содержимое своего жесткого диска или оплачивать чужие счета за Интернет? В этой статье я расскажу вам об одном из наиболее важных условий, обеспечивающих безопасность ваших данных — о том, как определить наличие на вашем компьютере троянов, и о том, как с ними надо бороться. Если вы еще ни разу не слышали о существовании троянов и не представляете, чем они опасны, предварительно прочитайте врезку.

Немного истории

О троянцах впервые серьезно заговорили после появления программы Back Orifice, созданной хакерской группой Cult of the Dead Cow в 1998 году. Возможность полностью управлять любым компьютером, подключенным к Сети, предварительно запустив на нем нужную программу, очень сильно взволновала людей. Разработчики программы уверяли, что это всего лишь обычное средство удаленного администрирования, но многочисленные взломы, совершенные с помощью Orifice’а, убеждали в обратном. Только хотелось бы отметить, что по сравнению со своими многочисленными клонами, выходящими с тех пор с завидным постоянством, Back Orifice выглядит чуть ли не безобидным тетрисом. Дело в том, что для использования этого трояна злоумышленник должен был обладать неплохими познаниями в работе сетей и компьютеров вообще, что сильно ограничивало круг его пользователей. Кроме того, первая версия проги вообще не имела графического интерфейса, что здорово распугивало начинающих хакеров. Однако время шло, появлялись все новые и новые программы, возможности их совершенствовались, алгоритмы работы улучшались. Теперь украсть необходимые пароли или получить доступ к компьютеру излишне доверчивого человека сможет даже малолетний ребенок.

Один из первых троянов — оцените возможности управления компьютером жертвы.

Что такое троян? Троянцев можно условно отнести к категории вирусов, от которых они, впрочем, имеют немало отличий. В отличие от большинства вирусов, троян сам по себе не способен на деструктивные действия, он не будет неконтролируемо размножаться на вашем винчестере и делать прочие гадости, — но только до тех пор, пока за дело не возьмется его “хозяин”. Большинство троянов состоит из двух частей: клиентской и серверной. Клиентская часть используется только для конфигурирования трояна и для доступа к компьютеру жертвы, а серверная — это та, которая распространяется потенциальным жертвам. Запустив у себя на компьютере серверную часть трояна, вы активируете его, и с этого момента он начинает свою деятельность. Поэтому в дальнейшем под словом “троян” будет подразумеваться именно серверная его часть. Вообще, трояны можно разделить на три основные категории, в соответствии с их основными функциями:

BackDoor (задняя дверь, черный ход) — эти трояны предоставляют своему хозяину полный доступ к компьютеру жертвы. Они работают по следующему принципу: вы запускаете файл, содержащий троян, он прописывается в автозагрузке и каждые 10-15 минут проверяет наличие соединения с Интернетом. Если соединение установлено, троян отсылает своему хозяину сигнал готовности и начинает работать по принципу приложения удаленного доступа. С этого момента злоумышленник может совершить любые действия с вашим компьютером, вплоть до форматирования диска.

MailSender (отравитель почты) — будучи однажды запущен, такой троян прописывается в системе и тихонько собирает сведения обо всех паролях, используемых вами. Наиболее продвинутые MailSender’ы способны даже перехватывать любые окна ввода пароля и сохранять все введенное там. Через определенные промежутки времени вся собранная информация отправляется по электронной почте злоумышленнику. Такой вид троянов является, по моему мнению, наиболее опасным, так как вы даже можете и не узнать о том, что кто-то пользуется вашим логином для входа в Интернет или отправляет от вашего имени сообщения по почте и Аське. К тому же, более-менее продвинутые хакеры все свои противозаконные действия совершают только под чужим именем, так что в наиболее тяжелом случае у вас могут начаться серьезные неприятности.

LogWriter (составитель протокола) — такие трояны ведут запись в файл всего, что вводится с клавиатуры. Позже вся эта информация может быть отправлена почтой либо просмотрена по ftp-протоколу.

Кроме того, наиболее опасные трояны сочетают в себе функции сразу нескольких видов, что позволяет хакеру получить действительно полный контроль над удаленной машиной.

Правила безопасности

Как на компьютер могут попасть трояны? Как это ни прискорбно, но в большинстве случаев злосчастный файл запускает сам пользователь. Поэтому главными средствами в борьбе с троянами являются вовсе даже не антивирусы и фаерволы, а самая обычная осторожность. Подумайте сами, откуда у вас на компьютере могут взяться зараженные файлы? Как показывает практика, большинство троянцев приходит к пользователям по электронной почте либо же скачивается ими с веб-сайтов, bbs’ок и из прочих файловых архивов. Начнем с наиболее вероятного случая — с письма с вложенным файлом.

Вот такое письмо я недавно получил. “Фотки” оказались заражены вирусом, да еще и содержали трояна.

В большинстве случаев такое письмо сразу выделяется среди остальных. Но чтобы быть полностью уверенным, обратите внимание на такие признаки:

1. Письмо получено от незнакомого вам человека, не имеет обратного адреса или же пришло якобы от крупной компании (например, Microsoft), к которой вы не имеете никакого отношения. Очень часто попадаются письма, подписанные вашим провайдером, но (внимание!) присланные с халявного адреса вроде provider@mail.ru.

2. Письмо адресовано паре десятков людей сразу, причем ни одного из них вы не знаете.

3. В письме содержится текст типа: “Привет, YYY! Помнишь, ты просил меня выслать тебе крутейшую прогу XXXXXX? Извини, что так долго — раньше были проблемы с сервером. С уважением, В. Пупкин”. Естественно, что никакого Пупкина вы не знаете и никаких файлов у него не просили.

5. К письму приложен файл с расширением *.exe, который, по словам отправителя, является фотографией или видеоклипом. Причем размеры файла опять же не соответствуют его описанию. Запомните — никак не может видеофильм, даже продолжительностью 1-2 минуты, занимать 20-30Kb.

Ну-ну. Качал я, значит, патч к игрухе — а там.

Практически все вышеперечисленное верно и в большинстве других случаев, когда вам пытаются подсунуть трояна. Очень многие сайты, ftp-сервера, bbs’ки, особенно хакерской тематики, просто битком набиты подобным содержимым. Не поддавайтесь соблазну — вспомните поговорку про бесплатный сыр. По той же причине рекомендуется проверять новыми антивирусами все скачанные откуда-либо файлы, даже если вы их качали с крупнейшего и популярнейшего сайта.

Определяем трояна

Итак, представим себе ситуацию, что троянец все-таки был благополучно вами запущен, и теперь ваши данные находятся под серьезной угрозой. Как тут быть? Конечно, в самом простом случае вам понадобится только запустить свежую версию AVP или Doctor Web и удалить все зараженные файлы. Но существует большая вероятность того, что эти антивирусы ничего не найдут — дело в том, что новые трояны создаются практически каждый день, и, возможно, вы “подцепили” что-то недавно появившееся. Однако и без антивирусов можно без проблем определить наличие трояна. Во-первых, есть признаки, по которым уже можно заподозрить неладное. Например, если ваш компьютер периодически пытается выйти в Интернет без ваших на то указаний, или если во время неторопливых разговоров по Аське с вашего компьютера куда-то отправляются мегабайты данных, то вам стоит призадуматься. Ну и, конечно же, если вы еще и скачали вчера файл, отказавшийся запускаться по непонятным причинам, то надо срочно браться за дело. Вообще, всегда обращайте внимание на необычное поведение файлов — если дистрибутив какой-либо программы после ее запуска вдруг изменился в размерах, поменял свой значок либо вообще исчез — будьте уверены, в этом файле был “прошит” троян.

Обратите внимание на последнюю строчку — это троян GIP.

Первым делом посмотрите, что из приложений запущено в данный момент, закрыв перед этим все выполняемые программы. Делается это так: в стартовом меню Windows выберите пункт Программы/Стандартные/Сведения о системе. Затем в появившемся окне откройте вкладку Программная среда/Выполняемые задачи, и перед вами появится список всех выполняемых в данный момент приложений.

Теперь смотрите на четвертую колонку списка — там находятся описания запущенных приложений. Нам надо найти файл, не имеющий описания либо замаскированный под что-либо, связанное с Интернетом или корпорацией Майкрософт (подобные описания присутствуют у большинства троянов). Обычно троян устанавливается в системном каталоге Windows — так что в первую очередь посмотрите на файлы из этой директории. Теперь загляните в раздел Автоматически загружаемые программы и посмотрите, присутствует ли этот подозрительный файл там. Троянец должен обязательно загружаться вместе с системой, так что он не может не отобразиться на этой страничке. Если вы найдете явно подозрительную программу, то, естественно, надо будет ее удалить. Но учтите, что удалить трояна под Windows вам не удастся, так как система не разрешает удалять уже запущенные файлы (а троянец как раз запускается при каждой загрузке системы). В этом случае перезагрузите компьютер под DOS либо используйте системную дискету и, найдя тот самый подозрительный файл, перенесите его во временный каталог. Почему его сразу не удалить? Дело в том, что мы могли ошибиться, и, возможно, этот файл — вовсе и не троянец, а что-то необходимое для работы вашей операционки. Теперь снова загрузите Windows и, если система будет работать нормально, можете смело удалять подозрительный файл. В случае каких-либо сбоев снова загрузитесь в DOS-режиме и возвращайте файл на его место.

Посмотрите на первые две строки — это же дружище NetBus!

Так и только так можно определить присутствие абсолютно любого трояна. Не пытайтесь посмотреть список задач, открываемый по нажатию Ctrl-Alt-Del или Alt-Tab — любой уважающий себя трояноклепатель сделает так, чтобы его детище не было видно оттуда. А вот от sysinfo (о которой мы только что говорили) спрятаться невозможно.

Существуют и другие способы определения троянов, но вам должно хватить и этих. Плюс, конечно, можно использовать антивирусы, умеющие бороться с троянами. Например, антивирус Касперского (AVP). И запомните одно. В любом случае, вы должны заниматься не отловом и обезвреживанием многочисленных троянов — лучше просто не запускать “плохие” файлы.

Вычисляем обидчика

Вот какой путь проделало это письмо.

Напоследок поговорим о том, что делать в случае, если троян уже был благополучно вами запущен, но с системы еще не удален. Думаю, многим захочется узнать, что за шутник попытался атаковать ваш компьютер, это поможет вам предотвратить возможные неприятности. Если троян был прислан вам по почте, то первым делом нужно глянуть на то, кто же вам его отправил. Конечно, только очень глупый человек рассылает трояны от своего имени, поэтому нам придется воспользоваться некоторой дополнительной информацией о письме. Дело в том, что по умолчанию почтовые программы не показывают так называемые кладжи (Kludges — подробная информация об отправителе), ограничиваясь только тем адресом, который ввел сам отправитель. Для просмотра этих данных включите в своем почтовом клиенте опцию Show Kludges (хотя в некоторых программах она может называться по-другому). Для выяснения, откуда пришло злосчастное письмо, посмотрите на строчку Received. Если же ваш почтовый клиент не поддерживает такой режим, просто найдите папку на винчестере, в которой лежит полученная вами корреспонденция, и откройте нужное письмо любым текстовым редактором.

Как узнать есть ли троян на компьютере

КАК ПРОВЕРИТЬ, НЕТ ЛИ НА ВАШЕМ КОМПЬЮТЕРЕ ТРОЯНСКИХ ВИРУСОВ?

Нет такого пользователя, который не сталкивался с ситуацией, когда его компьютер начинал сильно «тормозить». Т.е. начинал слишком долго включаться, долго (по сравнению с прежними временами) обрабатывает информацию, медленно откликается на команды. Курсор перестает слушаться мышки и, вообще, общение с компьютером превращается в пытку. И что прикажете делать в таком случае?

Такие проблемы обычно возникают, если вы часто посещаете интернет, и сайты, которые вы посетили, оставляют на вашем компьютере так называемые «куки-файлы» (HTTP cookie), которые предназначены для облегчения авторизации пользователя на сайте. До сих пор идут споры о том, вредны ли «куки-файлы» или нет (вирусы ли они или нет). Я считаю, что вредны, раз они тормозят работу компьютера, но сейчас речь пойдет не о них, тем более, что очистить компьютер от этих файлов не представляет труда, применив некоторые специализированные программы типа «CCleaner». Давайте рассмотрим вариант, когда причиной торможения компьютера является наличие на вашем ПК действительно опасных вирусов, которых вы невольно пригрели, и они безмятежно пасутся в виде троянских коней или другой нечисти на бескрайних просторах вашей операционной системы.

Начнем с того, как они могли попасть на ваш компьютер. Существует множество способов подхватить эту заразу. Во-первых, наверняка вы не всегда пользуетесь лицензионными программами, а применяете платное программное обеспечение, которое вы достали где-нибудь «на халяву» (скачали из интернета или вам дал товарищ, который тоже неизвестно откуда взял ее). Возможно, вы воспользовались сомнительным активатором для какой-нибудь программы. По этому поводу я уже высказывал свое мнение в других статьях. Лучше не лениться и периодически устанавливать пробный вариант программы. Этому вопросу я посвятил целый цикл статей под названием «Как второй раз испытать пробную версию понравившейся вам программы».

Во-вторых, бывают случаи, когда, чтобы подцепить вирус достаточно посетить сомнительный сайт (слава Богу, большинство современных антивирусов вам показывает рейтинг посещаемых вами сайтов). Иногда достаточно просто открыть электронное письмо от «доброжелателя» «случайно» попавшее в ваш почтовый ящик (обычно эти письма представляют набор непонятных символов).

Сейчас я постараюсь рассказать о нескольких способах, которые целесообразно применять для поиска вирусов на своем компьютере.

Самый простой и довольно надежный способ проверить компьютер на наличие вирусов это периодическое сканирование ПК с применением нескольких антивирусов и нескольких антишпионов. Обращаю внимание на то, что антивирусы между собой не дружат (это относится ко всем антивирусам), и могут удалять файлы своих «коллег по специальности» как вредоносные, после чего ни один из антивирусов не будет работать корректно. Поэтому, если вы пользуетесь какой либо платной антивирусной программой, вам достаточно будет ее отключить на время и запустить другой антивирус с компакт-диска или флэшки. Как сделать такую флэшку или диск, вы сможете узнать, заглянув на сайт разработчика любого альтернативного вашему антивируса. Сейчас я не ставлю перед собой цель разрекламировать какого-либо производителя антивирусного продукта, поэтому оставляю за вами право самим найти и изготовить себе носитель с альтернативным вашему антивирусом. Единственное, что хочу напомнить, что антивирусы обновляются по несколько раз в день и изготовленный сегодня носитель завтра без обновления будет неактуален.

Следующим шагом в проверке наличия на компьютере вредоносных программ есть уточнение перечня пользователей, которые имеют доступ к вашему компьютеру. Некоторые программы (чаще всего вредоносные) имеют нехорошую привычку автоматически создавать новые учетные записи при их инсталляции (установке на компьютер). Чтобы проверить, не произошло ли такое с вашим ПК, нажмите кнопку «Пуск» и в поле поиска (см.1 Рис.0) введите слово «администрирование».

В появившемся окне (точнее, изменившемся окне поиска) выберите одноименную утилиту (см.2 Рис.1) и щелкните по ней левой кнопкой мыши (ЛКМ).

В новом окне (см.Рис.2) выберите «Управление компьютером» и дважды щелкните ЛКМ.

В окне Рис.3 нажмите на треугольнике слева от «Локальные пользователи» (см.2 Рис.3), так чтобы он из светлого превратился в закрашенный черный (см.1 Рис.3). После этого нажмите ЛКМ на папке «Пользователи» (см.3 Рис.3) и обратите внимание на правую часть окна Рис.3, в котором отображаются все учетные записи, которые имеются на вашем ПК. По умолчанию там должно быть только три учетные записи: «Администратор», «Гость» и Ваша учетная запись, которую вы (или для вас) создали при установке на компьютер операционной системы. Других учетных записей (если вы не давали на то согласия) нет и не должно быть. В нашем примере существует сторонняя учетная запись «UpdatusUser» (см.4 Рис.3). Ее создала какая-то программа и, возможно, это программа не безобидная. Так что целесообразно такую учетную запись удалить, как бы она ни сопротивлялась и что бы она ни писала для обоснования своей необходимости.

Нажав на лишней учетной записи правой кнопкой мыши, выберите команду «Удалить». Перед вами появится окно-предупреждение Рис.4. Пусть вас не тревожит содержание этого окна, смело жмите «Да».

Итак, вы избавились от нежелательного пользователя вашим компьютером, но, если вы читали мою статью «Изменение автозагрузки на ПК под управлением Windows», то наверняка помните, что я акцентировал внимание читателей, что некоторые программы (особенно вредоносные) имеют привычку самозагружаться при запуске компьютера. И запретить им самозагружаться можно только отредактировав реестр на вашем ПК.

Напоминаю, что прежде, чем браться за редактирование реестра, необходимо создать точку восстановления. О том, как это делать, я рассказывал в статье «Восстановление операционной системы».

После того, как вы создали точку восстановления, можно смело браться за редактирование реестра. Нажимаете кнопку «Пуск» и в появившемся окне выбираете команду «Выполнить». В новом окне набираете команду «regedit». Как запускать редактор реестра и как им пользоваться, я вкратце описывал в статье «Удаление следов Avast из реестра». И настоятельно рекомендую с ней ознакомиться.

В появившемся окне Редактора реестра (Рис.5) откройте корневой ключ HKEY_CURRENT_USER (см.1 Рис.5), нажав на светлый треугольник слева от этого ключа. При этом треугольник превратится в закрашенный черным цветом (см.4 Рис.5), а под ключом появятся вложенные в него ключи. Из появившихся вложенных ключей выберите ключ «Software» (см.5 Рис.5), который необходимо открыть точно так же, как и корневой ключ. В появившемся списке вложенных ключей в ключ «Software» найдите ключ «Microsoft», который тоже необходимо открыть и найти в нем ключ «Windows», а в том ключе найти ключ «CarrentVersion» и тоже его открыть. Все, в этом кусте вы открыли все необходимые сложные ключи. Теперь в ключе «CarrentVersion» вам необходимо найти два простых ключа «Run» и «RanOnce». В эти ключи не должно быть вложено никаких ключей, т.е. слева от них не должно быть светлого треугольника такого, как 3 на Рис.5. Если все же треугольник есть, откройте ключ и удалите все ключи, входящие в состав ключей «Run» и «RanOnce» (вы не ошибетесь, вложенные ключи визуально связаны между собой вертикальными линиями). Удаление лишних ключей производится нажатием на них правой кнопкой мыши и выбором команды «Удалить». После того, как вы преобразуете сложные ключи «Run» и «RanOnce» в простые (слева не будет треугольника), приступаем к оптимизации параметров вышеуказанных ключей. Выделив левой кнопкой мыши один из упомянутых ключей (в данном примере это ключ«Run» 1 Рис.6), перейдите в правую часть окна Редактора реестра и проанализируйте все параметры, которые имеются в ключе «Run». Все имеющиеся параметры обведены красным прямоугольником (см.2 Рис.6). После того, как операционная система была установлена на ваш ПК, там имелся только один параметр по умолчанию (см.3 Рис.6). Но как только вы начали устанавливать на компьютер новые программы, появились и другие, которые отвечают за автозагрузку соответствующих программ. Внимательно проанализируйте эти параметры. Те, которые относятся к программам, против автозагрузки которых вы не имеете ничего против, оставьте без изменения. А название тех, которые вам не знакомы, запишите и поищите в интернете, что это за программы, и насколько они опасны. Лишние параметры (в моем случае это GoogleToolbar см.4 и 5 Рис.6) удалите командой «Удалить», которую вы вызовете, нажав на параметре правой кнопкой мыши (удаление произойдет после подтверждения команды на удаление в окне-предупреждении). Обращаю внимание, что параметры автозапуска антивирусной программы, которая стоит на вашем ПК, удалять нельзя. Аналогичную проверку проведите для параметров ключа «RanOnce». Как вы видите на Рис.7, у меня этот ключ чист, как душа младенца. У вас может быть иначе, но вы не пугайтесь, главное проанализируйте параметры и не удаляйте те, что относятся к антивирусу. Если вы удалите лишний параметр, вы не испортите программу, а только запретите ее автозагрузку при запуске ПК. Но вы всегда сможете запустить программу вручную.

Аналогичные операции проведите с корневым ключом HKEY_LOKAL_MACHINE (см.2 Рис.5). Для этого ключа пройдите путь HKEY_LOKAL_MACHINE/ Software/ Microsoft/ Windows/ CarrentVersion. В последнем найдите вложенные ключи «Run» и «RanOnce» и выполните для них такие же операции, как мы только что рассматривали.

Еще раз напоминаю, если вы ошибетесь и повредите реестр, вы всегда можете восстановить его по точке восстановления.