как узнать где засветился email

Как узнать где засветился email

Составление диапазонов IP

Узнать информацию о себе

Извлечение информации из кэша и веб архивов

Обход запрета показа исходного HTML кода, обход социальных блокировщиков

Продвинутое использование поисковых систем

Работа с кодировками

Инструменты противодействия CloudFlare

Изображения и метаданные

Информация о номерах телефонов

Сканеры уязвимостей веб-сайтов

Сканеры уязвимостей, открытых портов и запущенных служб веб-серверов

Субдомены и скрытые файлы

Получение информации по MAC-адресам

Анализ работы веб-сервера

Анализ электронных писем

Лучший хостинг Рунета:

Проверка, где «засветился» адрес электронной почты

Проверка, в каких популярных сервисах и сайтах был использован адрес электронной почты.

Вы можете ввести email полностью, т.е. в виде имя@сайт.ru, а можете ввести только имя (ник) – в этом случае будет выполнен поиск по популярным почтовым сервисам – на каких из них данный ник был использовал в качестве имени почтового ящика, а затем для каждого найденного почтового ящика будет сделана проверка – на каких сайтах и сервисах он успел засветиться.

Вас также могут заинтересовать сервисы:

If you want to contribute, you can make donation for adding new services:

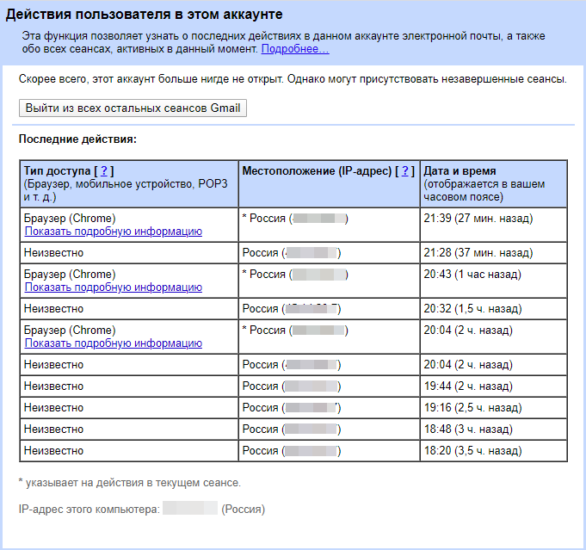

Проверьте, читает ли кто-то вашу электронную почту

При использовании онлайн-сервисов нельзя на 100% быть уверенным в том, что данные оттуда не попадут в чужие руки. Ниже вы узнаете способ проверить свой почтовый ящик на предмет несанкционированного доступа на примере служб Яндекса, Mail.ru и Google.

Если вы не используете двухфакторную авторизацию, если вам не приходят уведомления о подключении с нового устройства (или вы по какой-то причине их пропустили), то воспользуйтесь журналом посещений. Оттуда легко можно понять, читает кто-либо еще ваши письма или нет.

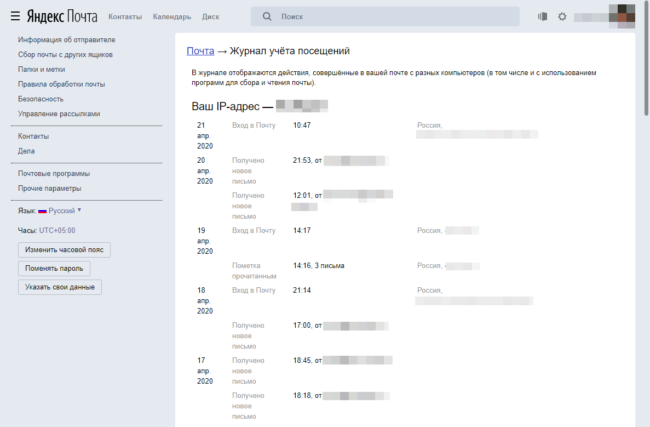

Яндекс.Почта

Если вы зайдете через браузер в свой почтовый ящик на Яндексе и прокрутите окно в самый низ, то найдете там пункт «Журнал учета посещений». Кликнув по этой ссылке, вы увидите список действий и IP-адресов, с которых происходило подключение.

В самом верху указан ваш IP, так что вы легко увидите свои посещения в там.

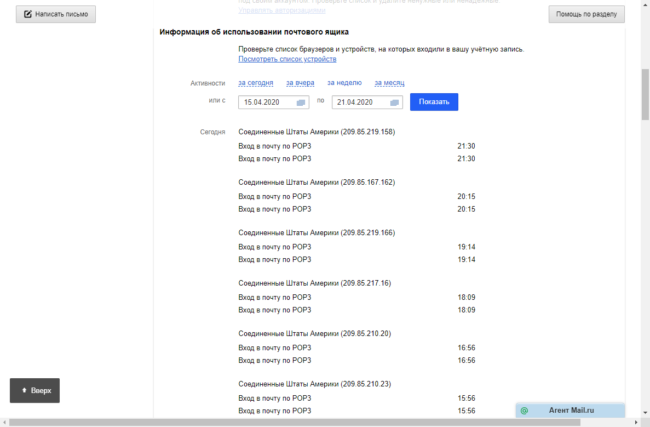

Mail.ru

В Mail.ru похожий механизм. Перейдите в «Настройки» → «Все настройки» → «Пароль и безопасность». В самом низу страницы будет отображаться список последний подключений и IP-адресов.

Помимо этого можно перейти по ссылке «Посмотреть список устройств» и изучить его.

Как раз из него еще проще понять, кто и как пользовался почтовым ящиком, был ли несанкционированный доступ.

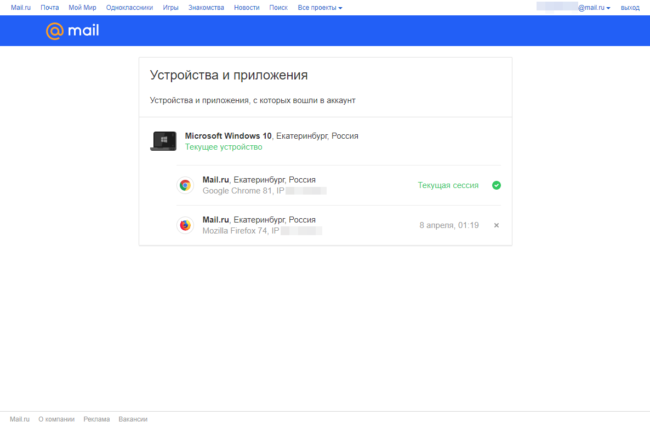

Google Mail

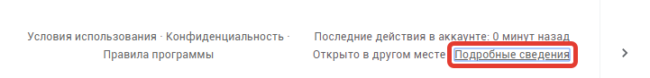

В Google все примерно похожая история. Крутим страницу вниз и ищем фразу «Последние действия». В конце есть ссылка «Подробные сведения». Кликаем по ней.

В появившемся окне вы увидите IP, браузеры и системы, с которых производилось подключение к вашей почте.

При анализе данных обратите внимание, что неизвестные вам IP могут принадлежать другим службам, через которые вы ведете сбор своих писем. Например, как реализовано у меня: на Gmail я организовал сбор с Яндекса и Мейла. Потому в журнале посещений других служб значится некий IP из США, который регулярно подключается к почтовому серверу.

Так же в журнале могут отображаться IP от сотового оператора. Такое бывает, если на вашем телефоне установлен мобильный клиент. Обычно они имеют принадлежность к той же стране, в которой находитесь вы.

Но если вы не используете такой способ сбора почты, не пользуетесь мобильными клиентами и видите неизвестные IP из других стран, то стоит обратить на них внимание. Но лучше всего сразу сделать две вещи:

HackWare.ru

Этичный хакинг и тестирование на проникновение, информационная безопасность

Исследование на основе открытых источников с OSRFramework (поиск по почте, нику, домену)

OSRFramework – это сокращение от Open Sources Research Framework, т.е. платформа исследования на основе открытых источников. У программы хороший функционал, особенно интересны не часто встречающиеся функции проверки существования адреса электронной почты и поиска сайтов, где он был использован; поиск по никам (именам пользователя) на различных сайтах; поиск по произвольным строкам в популярных социальных сетях.

Программа активно развивается – на данный момент весь функционал является актуальным, т.е. рабочим.

Кстати, если вы знаете другие интересные и актуальные программы, ориентированные на поиск информации о пользователях по открытым источникам, то пишите их в комментариях.

Инструкция по использованию OSRFramework

В данном мануале по OSRFramework рассмотрены основные функции программы, хотя не затронуты вопросы использования API и веб-интерфейса – эта платформа предоставляет такие возможности.

OSRFramework состоит из нескольких компонентов, у каждого из которых своё назначение. Здесь рассмотрены не все модули, информацию о других модулях, а также перевод всех опций вы найдёте на странице https://kali.tools/?p=3564.

Как установить OSRFramework

Установка в Kali Linux

Установка в Ubuntu, Linux Mint, Debian и другие их производные

Для последующего обновления

Установка в BlackArch, Arch Linux

Программа предустановлена в BlackArch, либо её можно установить командой:

Но если возникают проблемы с установленным предыдущим способом программой, а также для установки в Arch Linux и его производные используйте следующие команды:

Для последующих обновлений:

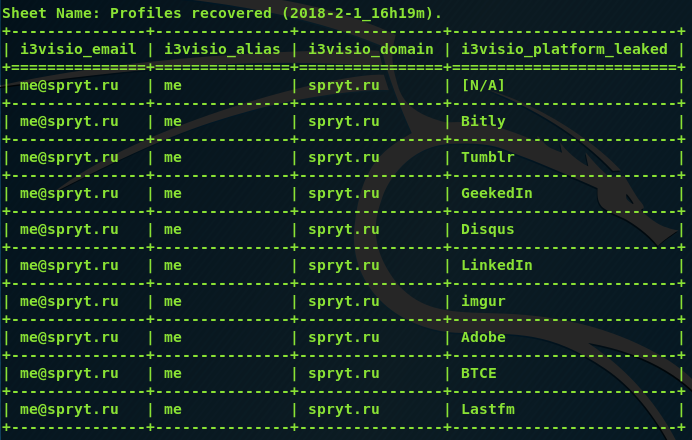

Проверка, где «засветился» адрес электронной почты

За это отвечает модуль mailfy. После опции -m нужно указать адрес электронной почты, пример:

Можно используя опцию -n, можно вводить имя пользователя без домена. Тогда программа начнёт с определения того, какие почтовые ящики имеются для данного логина (в настоящее время проверяется по 22 популярным почтовым сервисам). Пример:

После того, как определены существующие адреса электронной почты, по каждому из этих адресов делается проверка – где он «засветился».

Генерация возможных имён пользователей на основе личной информации

За это отвечает модуль alias_generator. Он работает в интерактивном режиме, поэтому запустите его:

И последовательно введите данные (можно пропускать):

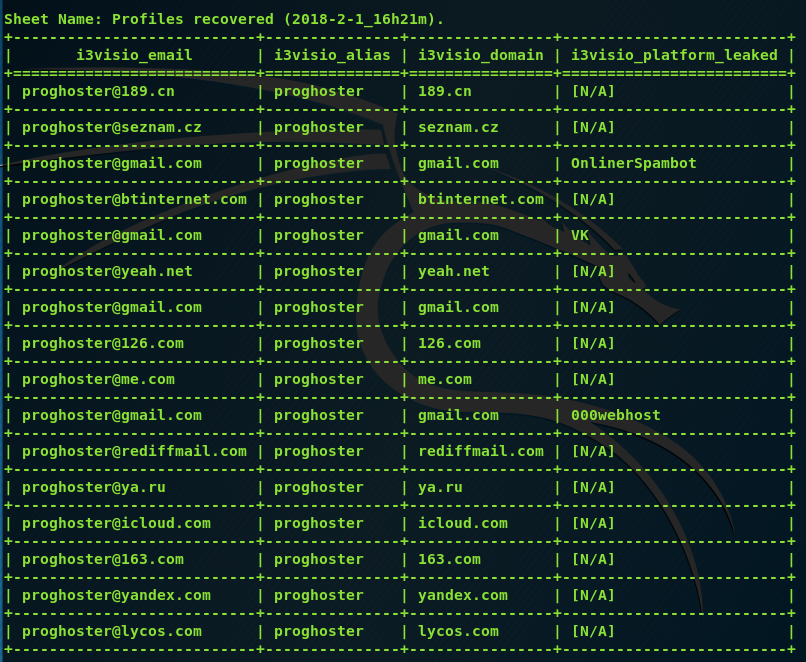

Поиск профилей по имени пользователя

usufy проверяет, существует ли имя пользователя (профиль) на большом количестве платформ (около 300).

После опции -n нужно указать имя пользователя:

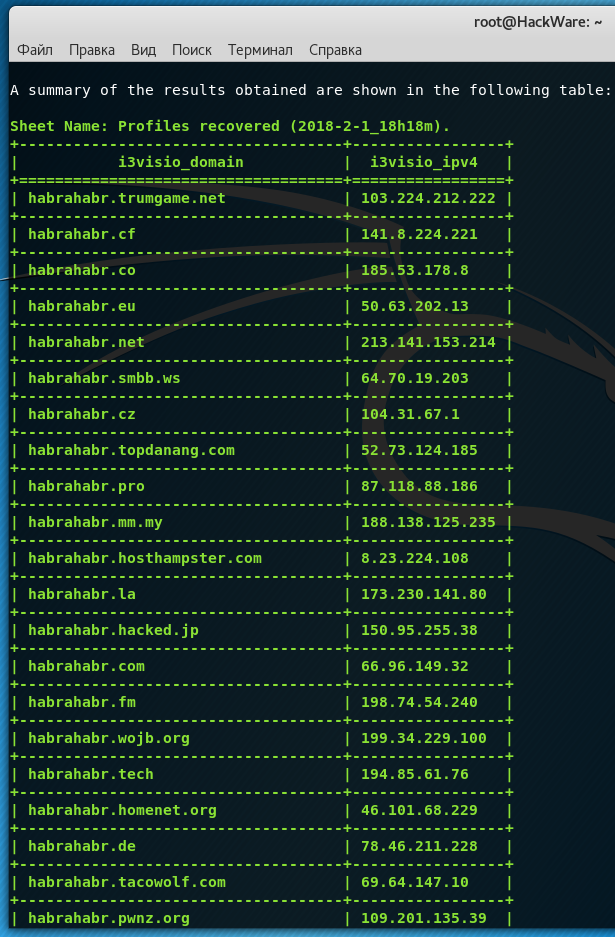

Проверка зарегистрированных доменов в разных зонах

domainfy проверят существование заданного домена по очень большому количеству доменов верхнего уровня.

После опции -t нужно указать группу доменов верхнего уровня, по которым будет проверено имя. Доступные варианты ‘all’, ‘none’, ‘cc’, ‘brand’, ‘global’, ‘generic’, ‘other’, ‘geographic’.

Кстати, здесь вы можете зарегистрировать домен в абсолютно любой зоне, в том числе в самых редких экзотических и региональных.

Поиск профилей по полным именам и другой информации

Это умеет делать searchfy. Можно задать имя пользователя, никнейм или любую другую произвольную строку. Строка должна указываться после опции -q.

Поиск заданной строки (-q «Иван Петров») в ‘facebook’, ‘github’, ‘pgpmit’, ‘skype’, ‘twitter’, ‘youtube’:

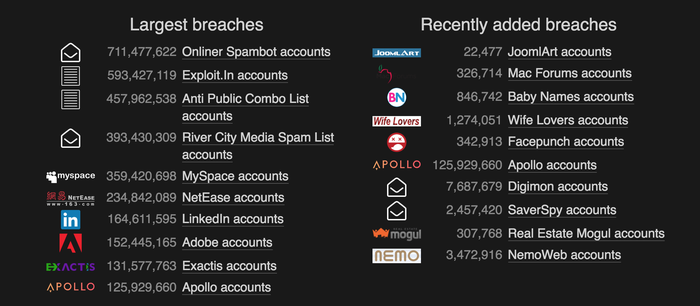

За последние несколько лет произошло большое количество действительно крупных утечек e-mail адресов и уникальных паролей. Последняя по времени масштабная утечка произошла в 2019 году и от нее пострадали сотни миллионов человек. Электронная почта – это своеобразный ключ от всех дверей, поэтому нужно как следует позаботиться о ее защите.

Что делать, если адрес электронной почты оказался в открытом доступе?

Утечка электронного адреса – это его попадание в свободный доступ. Утечки электронных адресов происходят достаточно регулярно, но некоторые из них поражают своими масштабами. Например, в 2019 году в облачное хранилище MEGA залили базу данных, в которой содержалось 773 миллиона электронных адресов и 21 миллион паролей.

В подобной базе данных нельзя посмотреть, к каким электронным адресам подходят похищенные пароли, поэтому зайти в чужой аккаунт не так просто. Пользователи могут самостоятельно проверить, электронную почту на попадание в одну из подобных утечек. Если адрес вашей электронной почты и пароль есть в подобной базе, вероятнее всего вас взломали.

Первое, что ожидает пользователей, чей электронный адрес оказался в слитой базе – волна спама на электронный почтовый ящик. На вас может обрушиться столько мусорных электронных писем, что вы попросту устанете их удалять и блокировать отправителей.

Кроме того, перейдя по безобидной с виду ссылке, пришедшей к вам в электронном письме, вы можете наткнуться на вредоносное программное обеспечение.

Как проверить электронную почту на утечку?

Эксперт в сфере кибербезопасности Трой Хант создал специальный сайт, на котором можно проверить электронную почту и пароль от нее на предмет утечки. Даже если у вас нет опасений, лучше перестраховаться:

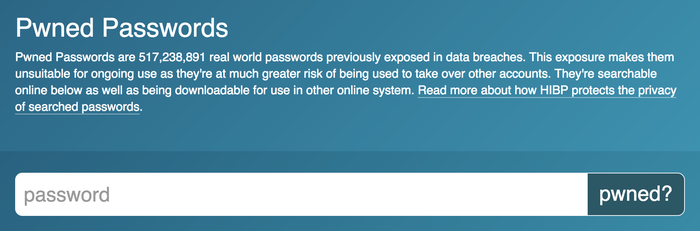

Аналогичным образом на сайте https://haveibeenpwned.com/Passwords необходимо проверить свой пароль.

Если вашего адреса электронной почты и пароля нет в базе, значит, они не появлялись в открытом доступе и волноваться не о чем. Если же сервис показал, что утечка данных произошла, в целях безопасности необходимо сменить пароль от почтового аккаунта. Также необходимо сменить пароль во всех сервисах, на которые можно войти, указав адрес электронной почты, или пароль который совпадает с паролем от электронного почтового ящика. Обратите внимание, что пароли, используемые вами на разных сайтах должны отличаться друг от друга.

Почему нельзя использовать одну пару логина-пароля в разных сервисах или сразу нескольких почтовых аккаунтах?

Ни в коем случае нельзя использовать одинаковые логины-пароли на разных сайтах. То же самое касается почтовых аккаунтов – логин и пароль не должен быть идентичным или даже похожим. Если однажды ваши данные окажутся в открытом доступе, хакерам не составит труда добраться до других ваших аккаунтов с аналогичным логином и паролем.

Кроме того если ваш компьютер заражен трояном, мошенники могут перехватить логин и пароль. В результате этого они получат доступ к вашей электронной почте, а оттуда узнают, на каких сервисах вы зарегистрированы и первым делом попробуют войти туда, используя уже известный им логин и пароль или просто пароль.

По возможности на каждом сайте должен использоваться уникальный пароль, но если для вас это затруднительно, то придумайте сложный пароль хотя бы для электронной почты и не используйте его на других сайтах и сервисах. Чтобы не держать все пароли в голове, можно использовать менеджер паролей 1Password, который разработал Трой Хант.

О сервисе monitor.firefox.com – чем он полезен и как можно его использовать?

Firefox Monitor – это еще один сервис, позволяющий проверить электронный адрес на предмет утечки. С помощью данного сайта можно понять, оказывался ли ваш адрес электронной почты в открытом доступе, хотя бы раз, начиная с 2007 года. Информация об утечках обновляется ежедневно, поэтому все данные гарантированно актуальны.

Чтобы постоянно не искать адрес своей электронной почты в базе данных, можно подписаться на мониторинг утечек с помощью аккаунта Firefox и в случае, если ваш электронный адрес окажется в открытом доступе, вам придет соответствующее уведомление. Подобным образом можно будет отслеживать сразу несколько электронных адресов.

Чтобы проверить адрес электронной почты на наличие в свободном доступе, введите его в строку на главной странице и нажмите кнопку «Проверить на утечки». После этого данный сервис покажет, засветился ли ваш электронный почтовый ящик среди известных утечек.

Выводы и советы

В последние несколько лет случилось сразу несколько крупных утечек, и нет никакой гарантии, что в будущем этого не произойдет снова. Если ваш e-mail все-таки оказался в одной из крупных утечек, необходимо вспомнить, использовали ли вы еще где-либо такой же пароль. Если использовали, необходимо зайти на все подвергнутые риску сервисы и сменить действующий пароль на уникальный как можно скорее.

Чтобы злоумышленники не получили доступ к вашему электронному почтовому ящику, при создании своего аккаунта следуйте всем основным советам в этой области: используйте пароль с цифрами, заглавными и строчными буквами, выберите секретный вопрос и придумайте сложный ответ на него, укажите резервный адрес электронной почты, используйте менеджер паролей, и не забывайте про двухфакторную аутентификацию.

Дайте знать, что вы думаете по этой теме статьи в комментариях. За комментарии, дизлайки, лайки, подписки, отклики огромное вам спасибо!

Проверь, находится ли твой email или пароль в слитых базах хакеров

На нем можно проверить, засветился ли в этих базах ваш электронный адрес или пароль.

Если вы носите шапочку из фольги, то рекомендую пароль проверить через режим incognito и используя vpn.

Если пароль засветился, то самое время его менять. К примеру, эти же самые базы были использованы, когда недавно хакеры входили в аккаунты Teamviewer и уже через него сливали пароли и другие вещи с компьютера.

Для тех, кто совсем обернут в фольгу, вот страницах про них в Википедии:

Дубликаты не найдены

Спасибо, проверил. Теперь находится.

«Если вы носите шапочку из фольги, то рекомендую пароль проверить через режим incognito и используя vpn.»

«Если пароль засветился, то самое время его менять.»

Никто не мешает сначала проверить «левый» пароль.

Ты упоротый? Как «режим incognito и используя vpn» может защитить от кражи данных в поле ввода сайта?

Как сопоставит? Легко. Айпи, куки, как минимум. Да и просто набор паролей в словари.

Если ты используешь один и тот же email и пароль на разных сайтах, то скорее всего он уже есть во взломанных базах. И этот сайт позволяет это проверить.

Если ты используешь один и тот же email и пароль на разных сайтах, то

@moderator вы уже проверили себя?

На эту хрень кто то поведётся?)

лох не мамонт.. Из серии введите все данные своей карточки, чтоб узнать, что теперь она в базах мошенников.

А есть сайт где можно номер своей кредитки проверить?

Есть сайт где даже пин и cvv коды можно пробить.

Мне бы желательно с подтверждением по СМС.

вместо имени вводишь номер.

а вместо пароля CVC

Have I Been Pwned вообще-то известный зарубежом сайт. Вот в Википедии про них можно почитать: https://en.wikipedia.org/wiki/Have_I_Been_Pwned%3F

с каких это пор википедия вдруг стала референтным источником?

Капец люди бывают, я проверял свою почту в боте, и как оказалось мой пароль был слит (и он даже показал мне 3 моих пароля, один из которых был в тот момент). Так что такие вещи очень помогают

Да ладно. Так можно было?

Моего нет. Аж отлегло. А то там на почте вся отчётность банка

Курс молодого хакера

Сверхсложный пароль

Наш косяк

С:- Создайте сложный пароль и Вас не взломают.

С:- Черт, реально сложный пароль.

Неделю спустя. С:- Вас взломали.

С:- Да, но взломали весь сайт. Наш косяк.

Информационная безопасность или как два раза взломать wifi

Неделю назад старая wi-fi сеть пропала и появилась с другим названием. Пароль перестал подходить. Вчера на внутреннем форуме выложили фотки с очередного семинара. Пароль был написан на доске.

Спасибо семинару =D Теперь у нас опять есть халявный wifi xD

Правда жизни(

На работе выдали приказ: сделать «защищенные» ноутбуки. В переводе с hr-овского на it-шный это обозначает зашифрованный.

До кучи установили bootloader с паролем.

Зашифровали, все хорошо, выдаём новенькие компьютеры пользователям, получаем сто вопросов, в том числе про пароль. Объясняем, что надо его запоминать, и тут одна мадам нам сообщает:

— А вот в приказе руководства написано, что пароль от ноутбука должен быть распечатан и приклеен на него!

И правда, так и написано в приказе.

Вот такая секретность и безопасность.

Может наши хакеры не то чтобы взламывали выборы в Америке, а просто по распечатанному паролю вошли.

Как Томочка хитроумных хакеров победила

Томочка, миловидная женщина чуть за сорок, очень слабо разбиралась в компьютерах, но очень любила сидеть в «Одноклассниках». Страничку ей создал сын старшеклассник, логин и пароль написал на бумажке, которую прикрепил к монитору. Несколько месяцев Томочка пользовалась ими без проблем, а затем при очередной попытке войти появилась сообщение: «Вы используете уязвимый пароль, рекомендуем заменить его на более сложный».

А дальше события начинают развиваться, как в старом анекдоте, про чукчу который от НКВД золото в тундре прятал. Томочка решает проверить надежность придуманного пароля.

— Представлю, что я хакер, который хочет взломать мой сложный пароль. А какой тут пароль? 12345678? Так я его легко подберу! Нет надо другой пароль придумать!

— Хороший пароль придумала! Не один хакер не взломает!

Я пришел к Томочке, по просьбе одного своего приятеля, что бы помочь войти на страничку в «Одноклассниках», и от неё узнал всю историю создания супер-пупер-сложного пароля. Рассказывая мне её, она самозабвенно стучала по клавишам, пытаясь подобрать пароль. Её логика была проста, если она один раз не задумываясь набрала 8-ми значный пароль, то, по её мнению, ничего не мешает ей сделать это во второй раз. Руки те же, голова та же – почему бы и нет? На мое замечание, что вообще то существует дохрелиард вариантов сочетания букв и цифр, она легкомысленно заявила, что не видит никаких трудностей, тем более, что она уже почти его подобрала. Правда по каким признакам она сделала такой вывод она не ответила.

Я предложил ей воспользоваться функцией восстановления пароля, что бы пароль прислали ей на почтовый ящик, но оказалось, чтобы не оставить коварному хакеру ни одного шанса, она и там поменяла пароль, пользуясь уже проверенным способом.

Что же за страшные тайны и ужасные секреты хранит Томочкина страничка в одноклассниках, что хакеры всего мира с вожделением мечтают о её взломе?

На этот вопрос Томочка дала убийственный ответ: «Я там в «шарики» играю!»

Все альтернативные варианты доступа к шарикам она отмела, заявив, что к этим она уже привыкла.

Пришлось создавать новый почтовый ящик и новую страничку, чтобы вернуть в дом Томочки мир и спокойствие.