как узнать имя скрытой сети вай фай

Как узнать имя скрытой сети вай фай

Что такое скрытые сети Wi-Fi

Владельцы некоторых беспроводных точек доступа настраивают их так, что те не транслируют своё имя (ESSID). Это считается, по их мнению, дополнительной защитой (наряду с паролем) ТД.

Проще говоря, скрытая сеть Wi-Fi (hidden), это сеть, которую не видно в списке доступных сетей. Чтобы к ней подключиться необходимо ввести её имя вручную.

На самом деле этот способ защиты является несостоятельным хотя бы потому, что в определённые моменты имя беспроводной сети (ESSID) всё равно транслируется в отрытом виде.

Есть целый комплекс рекомендаций, как защитить свой беспроводной роутер. Но этот вид защиты (сокрытие имени Wi-Fi), а также фильтрация по MAC адресу, не рекомендуются к применению, поскольку доставляют определённые трудности легитимным пользователям и не обеспечивают никакой защиты.

Данный материал показывает несостоятельность защиты сокрытием сети. Следующая часть покажет простоту обхода фильтрации по MAC адресу.

Как увидеть скрытые сети Wi-Fi

Начнём с того, что скрытые сети не такие уж и скрытые. Их очень легко увидеть с помощью Airodump-ng. Для этого переводим нашу беспроводную карту в режим монитора:

И запускаем Airodump-ng:

Обратите внимание на строку

Имя этой ТД мы узнаем выполнив брутфорс с помощью программы mdk3. А пока перейдём к другой скрытой Wi-Fi сети и узнаем её имя при помощи Airodump-ng.

Получение имени скрытой сети Wi-Fi с помощью Airodump-ng

Имя сети (ESSID) передаётся в вещании в открытом виде и может быть перехвачено во время подключения клиента. Можно дождаться подключения клиента естественным образом, а можно ускорить процесс, если «выбить» (деаутентифицировать) от точки доступа. После этого он сразу начнёт переподключаться, имя сети появиться в вещании в открытом виде, а мы, в свою очередь, его перехватим. Последовательность действий в точности соответствует тому, который описан в статье «Захват рукопожатий (handshake) в Kali Linux». Поэтому если вы с ней уже знакомы, то вам будет совсем просто.

Смотрим доступные для атаки точки доступа

Сеть со скрытым именем:

Можно ничего не делать — достаточно просто ждать, когда кто-то подключится или переподключится естественным образом. Если вы торопитесь, то можно форсировать процесс использованием атаки деаутентификация.

Для этого мы открываем новое окно терминала и набираем там команду:

Результат получен практически мгновенно:

Интересующая нас строка:

Плюсы использования Airodump-ng:

Минусы использования Airodump-ng:

Получение имени скрытой сети Wi-Fi без подключённых клиентов (использование mdk3)

О программе mdk3 и о всех её возможностях и доступных опциях вы можете прочитать в Энциклопедии Kali Linux.

Плюсы использования mdk3:

Минусы использования mdk3:

Помните нашу первую скрытую ТД

К сожалению, у этой ТД нет клиентов, поэтому мы не можем воспользоваться магией Airodump-ng. Вместо этого мы воспользуемся брутфорсом mdk3.

Моя команда имеет вид:

Результат работы программы:

Т.е. имя сети подобрано, им оказалось web.

Выше показана атака по словарю. Но имена беспроводных сетей можно добывать с помощью обычного перебора. Моя команда приобретает вид:

Как видим, программа просто прекрасно (и быстро!) отработала. Результат получен: Got response from 20:02:AF:32:D2:61, SSID: «web».

Если вам известны другие программы или методики для получения ESSID — имени скрытой сети Wi-Fi, то вы можете поделиться ими в комментариях.

Как узнать SSID WiFi: пошаговая инструкция

Пользователи Интернета часто спрашивают, про SSID WiFi, как узнать это параметр, и можно ли его скрыть в случае необходимости. Рассмотрим эти вопросы в статье, а также затронем еще две интересные темы — как обнаружить скрытый SSID, и зачем он вообще нужен рядовому пользователю WiFi.

Что это такое?

Термин SSID расшифровывается как Service Set Identifier. Он показывает имя WiFi, чтобы пользователь или оборудование могли безошибочно подключиться к Интернету. Название Вай Фай можно увидеть в ПК, смартфоне, планшете и других устройствах, которые подключаются к «всемирной паутине». На вопрос, что такое SSID сети WiFi, можно ответить просто — это идентификатор (название), по которому можно определить доступные точки доступа для подключения. В состав кода входит до 32 символов (буквы и цифры).

Существует и другое определение, что такое SSID Wi Fi сети. Это идентификатор, который известен под двумя названиями:

Некоторые поставщики роутеров для упрощения используют вместо термина SSID WiFi другое название —«имя сети».

Рассмотрим подробнее, что означает SSID сети Вай Фай. В зависимости от настроек маршрутизатора параметр SSID может направляться в эфир (широкое вещание) или не передаваться другим пользователям (неширокое вещание). Точки доступа, как правило, настроены на непрерывную передачу данных, что позволяет разным устройствам (телефонам, ПК, ноутбукам и прочим) быстро находить WiFi и подключаться к ней.

Чтобы лучше узнать SSID, важно знать требования к этому идентификатору. Выделим основные:

Рассмотренной информации достаточно, чтобы понять, что такое BSSID и ESSID сети WiFi, в чем их особенности и отличия. Как правило, указанные аббревиатуры обозначаются просто SSID, чтобы избежать путаницы.

Зачем он используется?

Второй назначение имени сети Wi Fi — защита от случайного подключения посторонних. Чтобы оборудование могло взаимодействовать друг с другом, его необходимо подключить и настроить для работы с одним идентификатором.

Как узнать SSID сети

Существует несколько способов, как узнать имя WiFi сети SSID — с помощью роутера и компьютера, а также через мобильный телефон на Андроид или iPhone. Рассмотрим каждый из способов подробнее.

Как узнать на роутере

Чтобы узнать идентификатор через роутер, зайдите в его настроечную панель через ПК или ноутбук. Для этого:

Выше мы рассмотрели, как узнать свою Вай Фай сеть для роутера TP-Link. В маршрутизаторах других производителей название раздела Wireless может меняться, но принцип остается неизменной. После входа в настройки можно узнать идентификатор и изменить его по собственному желанию.

Как узнать на телефоне

Многие спрашивают, как узнать SSID сети WiFi на телефоне. Если соединение открыто, это не составляет труда, ведь точка доступа транслирует информацию на расстояние до 20-30 метров (в зависимости от модели маршрутизатора). После включения WiFi на аппарате можно узнать все профили, которые доступны для подключения. Пользователю остается выбрать интересующее его имя, нажать на него и указать пароль.

Сложнее обстоит ситуация, если SSID скрыт. В таком случае идентификатор не отображается в списке, что усложняет подключение. Для телефонов с Андроид необходимо войти в настройки, а далее в WiFi, нажать на кнопку меню и выбрать добавление нового WiFi. После этого укажите имя, тип идентификации и пароль. На завершающем этапе сохраните данные. С этого момента подключение будет осуществляться автоматически.

Существует еще один вариант, как узнать имя Вай Фай сети для телефона. В этом случае необходимы root права. Если они не установлены, лучше не рисковать, ведь это чревато потерей гарантии на телефон и другими проблемами. Если же рут установлен, можно узнать нужный набор символов таким способом:

Теперь можно узнать не только SSID, но и пароль для входа. Для упрощения процедуры установите приложение WiFi Key Recovery. Оно выполняет те же функции, но в автоматическом режиме.

Как скрыть SSID?

Выше мы разобрались, как узнать имя своей WiFi сети и безошибочно к ней подключиться. Но бывают ситуации, когда пользователь хочет скрыть эту информацию от посторонних глаз. Если говорить в общем, эту работу можно сделать в настройках роутера, но для каждого устройства алгоритм действий отличается.

D-Link

Чтобы спрятать идентификатор на моделях DIR-300, DIR-320, DIR-615 и других устройствах, необходимо пройти следующие шаги (инструкция может немного отличаться в зависимости от модели). Алгоритм такой:

После выполнения этих шагов узнать имя WiFi не получится, ведь оно скрыто от посторонних глаз. Если в процессе внесения правок маршрутизатор завис, может потребоваться новая перезагрузка и внесение параметров.

TP-Link

Выше мы рассмотрели, как узнать название своей WiFi сети через TP-Link и внести правки, если это необходимо. При желании можно провести обратную манипуляцию и скрыть настройки. Для этого:

После перезагрузки узнать SSID в обычном режиме уже не получится. В результате посторонние лица не смогут подключиться к WiFi.

Зная, что такое имя сети Вай Фай, можно с легкостью внести изменения в любой роутер, в том числе в маршрутизатор Asus. Для скрытия этого режима перейдите в настройки и с левой стороны войдите в раздел Беспроводная сеть. Далее сделайте так:

При возникновении ошибки можно перезапустить устройство и повторить внесение настроек. Убедитесь, что узнать идентификатор WiFi с другого устройства не удается.

ZyXEL

Чтобы спрятать имя сети на маршрутизаторах Zyxel, войдите в настроечный режим, а далее кликните по значку WiFi внизу. В открывшемся разделе выберите пункт скрывать SSID и примените настройки.

После сохранения данных связь разорвется. Для надежности лучше перезапустить роутер, а после снова подключиться уже к скрытой WiFi. При этом другие пользователи ее не увидят.

Как узнать SSID скрытой сети

Сокрытие имени WiFi еще не гарантирует полной защиты роутера. Владелец маршрутизатора пытается защититься от подключения посторонних устройств и достигает при этом результатов. Число желающих значительно снижается. Но хакеры не дремлют и часто публикуют в Интернете, как узнать SSID скрытой WiFi сети. Сразу отметим, что это не так просто.

В процессе «общения» клиент называет имя WiFi и MAC адрес. Если удастся перехватить этот момент при подключении пользователя, можно получить информацию SSID и узнать необходимое имя. Но лучше, если хотя бы один пользователь уже быть подключен к маршрутизатору. Алгоритм действий такой:

Для получения информации можно использовать и другие программы — Airmagnet, Wildpackets Aeropeek, CommView for wi-fi или Kismet под Линукс. Подробнее о том, как узнать SSID скрытой WiFi сети, можно почитать на специализированных форумах. Если использовать одну из рассмотренных программ, никаких сложных действий выполнять не нужно — просто запустите программу и получите необходимые данные.

Ситуация проще, если нужно подключиться к своей скрытой Wi-Fi. Для примера рассмотрим вариант для Windows 10. Сделайте такие шаги:

Если информация введена правильно, устройство подключится к спрятанному профилю. Вот и все. Теперь вы знаете, что такое скрытая сеть WiFi, как узнать SSID, и для чего вообще он используется.

Как узнать SSID : 2 комментария

Какой ссид у моего компьютера, не имеющего роутера? Почему никто не пишет хотя бы, что его в природе не существует, если правда не существует, чтоб уже дальше не искать? Как подключить фотоаппарат по вайфаю без ссид, один Будда знает.

Не понятно ничего читающим нужно просто узнать ssid имя соседнего вай фай которая скрыта,а не имя своего же вай фай сети

HackWare.ru

Этичный хакинг и тестирование на проникновение, информационная безопасность

Как узнать имя скрытой сети Wi-Fi

Что такое скрытые сети Wi-Fi

Владельцы некоторых беспроводных точек доступа настраивают их так, что те не транслируют своё имя (ESSID). Это считается, по их мнению, дополнительной защитой (наряду с паролем) ТД.

Проще говоря, скрытая сеть Wi-Fi (hidden), это сеть, которую не видно в списке доступных сетей. Чтобы к ней подключиться необходимо ввести её имя вручную.

На самом деле этот способ защиты является несостоятельным хотя бы потому, что в определённые моменты имя беспроводной сети (ESSID) всё равно транслируется в отрытом виде.

Есть целый комплекс рекомендаций, как защитить свой беспроводной роутер. Но этот вид защиты (сокрытие имени Wi-Fi), а также фильтрация по MAC адресу, не рекомендуются к применению, поскольку доставляют определённые трудности легитимным пользователям и не обеспечивают никакой защиты.

Данный материал показывает несостоятельность защиты сокрытием сети. Следующая часть покажет простоту обхода фильтрации по MAC адресу.

Как увидеть скрытые сети Wi-Fi

Начнём с того, что скрытые сети не такие уж и скрытые. Их очень легко увидеть с помощью Airodump-ng. Для этого переводим нашу беспроводную карту в режим монитора:

И запускаем Airodump-ng:

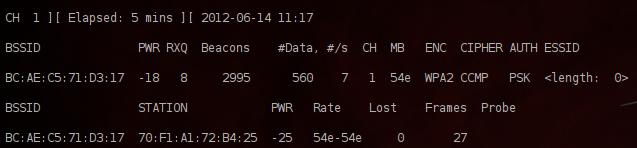

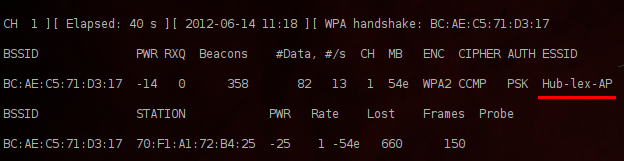

Обратите внимание на строку

Имя этой ТД мы узнаем выполнив брутфорс с помощью программы mdk3. А пока перейдём к другой скрытой Wi-Fi сети и узнаем её имя при помощи Airodump-ng.

Получение имени скрытой сети Wi-Fi с помощью Airodump-ng

Имя сети (ESSID) передаётся в вещании в открытом виде и может быть перехвачено во время подключения клиента. Можно дождаться подключения клиента естественным образом, а можно ускорить процесс, если «выбить» (деаутентифицировать) от точки доступа. После этого он сразу начнёт переподключаться, имя сети появиться в вещании в открытом виде, а мы, в свою очередь, его перехватим. Последовательность действий в точности соответствует тому, который описан в статье «Захват рукопожатий (handshake) в Kali Linux». Поэтому если вы с ней уже знакомы, то вам будет совсем просто.

Смотрим доступные для атаки точки доступа

Сеть со скрытым именем:

Её ВSSID — 20:25:64:16:58:8C, длина её имени — 11 символов, она работает на на канале 1. Поэтому я запускаю airodump-ng на первом канале:

Если вы помните, при захвате рукопожатия я также указывал ключ -w после которого следовал префикс имени файла. Это можно сделать и сейчас — поскольку захват рукопожатия не мешает выявлению имени скрытой ТД. При этом вы убьёте сразу двух зайцев одним выстрелом.

Можно ничего не делать — достаточно просто ждать, когда кто-то подключится или переподключится естественным образом. Если вы торопитесь, то можно форсировать процесс использованием атаки деаутентификация.

Для этого мы открываем новое окно терминала и набираем там команду:

Здесь -0 означает деаутентификация, 3 означает количество отправленных пакетов, -a 20:25:64:16:58:8C это ВSSID целевой ТД, а wlan0 — сетевой интерфейс в режиме монитора.

Результат получен практически мгновенно:

Интересующая нас строка:

Т.е. имя «скрытой» сети — это SecondaryAP.

Плюсы использования Airodump-ng:

Минусы использования Airodump-ng:

Получение имени скрытой сети Wi-Fi без подключённых клиентов (использование mdk3)

О программе mdk3 и о всех её возможностях и доступных опциях вы можете прочитать в Энциклопедии Kali Linux.

Плюсы использования mdk3:

Минусы использования mdk3:

Помните нашу первую скрытую ТД

К сожалению, у этой ТД нет клиентов, поэтому мы не можем воспользоваться магией Airodump-ng. Вместо этого мы воспользуемся брутфорсом mdk3.

Моя команда имеет вид:

Здесь mdk3 – это имя программы, wlan0 – имя беспроводного сетевого интерфейса, p — означает базовое зондирование и режим брутфорса ESSID, -t 20:02:AF:32:D2:61 – это BSSID интересующей нас ТД, -f /root/essid.txt указывает на файл, в котором содержится список имён для брутфорса ESSID (имени сети Wi-Fi).

Результат работы программы:

Т.е. имя сети подобрано, им оказалось web.

Выше показана атака по словарю. Но имена беспроводных сетей можно добывать с помощью обычного перебора. Моя команда приобретает вид:

Большинство опций нам уже знакомы, кроме двух новых: -с 6 означает шестой канал, -b l означает набор символов, при этом l означает нижний регистр.

Как видим, программа просто прекрасно (и быстро!) отработала. Результат получен: Got response from 20:02:AF:32:D2:61, SSID: «web».

Подытожим. Защита Wi-Fi путём сокрытия имени сети (наряду с фильтрацией по MAC адресу — об этом смотрите статью «Как обойти фильтрацию по MAC адресу») являются негодными средствами безопасности. Никто не запрещает их использовать — они не ослабляют защиту. Но они и не увеличивают её. При этом приходится мириться с неудобствами, которые они причиняют легитимным пользователям. Если мы говорим о фильтрации по MAC адресу, то при любом добавлении нового клиента, кто-то должен получать административные права для роутера и поменять его конфигурацию. Это может быть не всегда приемлемо.

Если вам известны другие программы или методики для получения ESSID — имени скрытой сети Wi-Fi, то вы можете поделиться ими в комментариях.

Связанные статьи:

Рекомендуется Вам:

8 комментариев to Как узнать имя скрытой сети Wi-Fi

Подскажите для Windows Xp тоже.

Здравствуйте, почитываю ваш сайт — очень нравится!

Подскажите может тематика избитая, но нигде не могу найти.

Хочу: подобрать WPS Pin на скрытую сеть которая не вещает маяков, периодически имеет подключенных клиентов.

То есть имя сети знаю, но все что запускаю говорит waiting for beacon frame (Reaver, aireplay….)

Мой же вопрос как раз как заставить ее послать маяк если я знаю ESSID?

Юзаю последний Kali Linux.

Приветствую! В данной ситуации трудно помочь дистанционно. Можно только почти с уверенностью сказать – точка доступа здесь не при чём.

У меня была похожая ошибка

В моём случае это означало что:

Ошибка как у вас может быть вызвана разными причинами: беспроводная карта не переведена в режим монитора, не совсем правильно подменяете MAC адрес, проблемы с драйвером (нужно отключить один драйвер или установить другой), NetworkManager переключил беспроводной адаптер на другой канал или вернул карту в управляемый режим и некоторые другие варианты. Самая грустная причина – беспроводная карта (чипсет) просто не подходит для этого.

Чтобы давать более предметные советы, нужно больше информации:

Даже если всё это напишите, не факт, что я и другие пользователи сумеем вам помочь. Но шансы определённо увеличатся.

Эдак можно и дверь не запирать, ведь на любой замок найдётся умелец при желании. Кто-то будет париться с узнаванием имени сети, а кто-то плюнет на это и воспользуется открытыми.

Всем привет. Подскажите пожалуйста, скрытая сеть имеет такие атрибуты PSK length: 0 Это говорит, что логина вообще нет? Деанимизировать не получается. С чем это может быть связано? Буду признательна за помощь

Приветствую! Строка относится к следующему столбцу ESSID. Эта строка означает, что ТД скрывает своё имя. Такие точки доступа не видят обычные устройства и подключиться к ним можно только если выбрать на устройстве пункт «Подключиться к скрытой сети» и правильно ввести её имя.

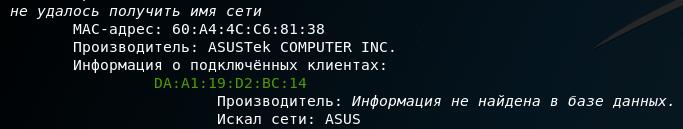

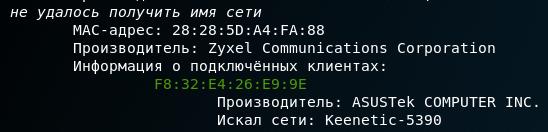

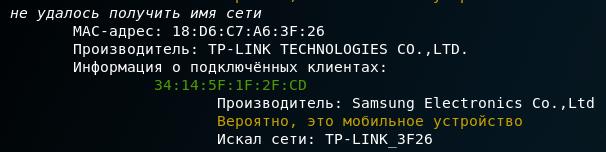

Кроме описанных в этой статье способов узнать имя скрытой сети, можно воспользоваться помощью скрипта из статьи «Как обнаружить все Wi-Fi устройства в округе?». Цитата оттуда:

Для этой ТД не получено имя сети, тем не менее, один из подключённых к ней клиентов искал сеть с именем alisa. Вполне возможно, что это и есть имя данной сети:

Аналогично для сетей на следующих скриншотах:

MDK3 не находит и не перебирает имя скрытых сетей — начинает зачем-то перебирать ВСЕ видимые сети в округе.

Пишет «Got response from», затем ESSID совсем не искомой сети и так далее все сети в округе

Как узнать SSID скрытой точки доступа

В этой статье расскажу вам, как узнать SSID скрытой точки доступа. Это не сложный вопрос и его описания хватило бы несколько строк. Но на мой взгляд лучше один раз описать, как это делается. Чем по сто раз писать одно и тоже в комментариях (наболело).

По научному это называется – отключение широковещательной рассылки идентификатора сети. “Скрытие” SSID точки доступа входит в набор базовых механизмов защиты стандарта 802.11. К таким механизмам относятся:

Подробное описание остальных базовых механизмов защиты будет рассказано в следующих статьях. А сейчас, как всегда теория.

[ad name=»Responbl»]

Теория – Рассылка SSID

Теория взята из книги “Безопасность беспроводных сетей“. Мне кажется, что это будет правильно. Чем писать отсебятину. Более того, авторами этой книги являются С.В. Гордейчик и В.В. Дубровин. Которые не нуждаются в представлении – их и так все знают.

В служебных фреймах Beacon и Probe Response точка доступа отправляет индентификатор сети и другие служебные данные. Именно эту информацию выводят стандартные утилиты подключения к беспроводной сети и многочисленные “стамблеры”. Стандартом предусмотрена и в большинстве точек доступа реализована возможность отключать широковещательную рассылку SSID. Этот режим обычно называется “Disable SSID Broadcast” или “No Guest Mode“. В результате в поле SSID во фреймах Beacon и Probe Response будет указываться пустая строка.

Такие сети не будут отображаться в утилитах типа Netstambler и не будут видны в списке доступных сетей стандартного беспроводного клиента. В результате может возникнуть ощущение, что таким образом удастся скрыть сеть от злоумышленника, который не знает ее SSID.

Но задача поиска сети по ее идентификатору остается нерешенной, и, поскольку она не реализуется точкой доступа, ее берут на себя станции беспроводной сети. Для этого клиенты рассылают в запросах Probe Request идентификаторы сетей, указанные в профиле подключения. Если точка доступа отвечает на такой фрейм, значит, ее SSID совпадает со значением, указанным в запросе, и можно приступать к процедуре подключения.

В результате злоумышленник, прослушивающий сеть в режиме мониторинга, получает возможность узнавать идентификатор сети. Существует большое количество утилит, работающих по такому принципу, например, популярный анализатор беспроводных сетей Kismet.

С их помощью довольно просто узнать идентификатор “скрытой” сети, если с ней работают клиенты. Кроме того, такая логика работы станции приводит к разглашению настроек профиля беспроводных подключений клиента, поскольку он вынужден рассылать SSID с конфигурированных станций.

Таким образом, прекращение широковещательной рассылки идентификатора сети не является серьезным средством защиты, разве что может снизить количество срабатываний системы обнаружения атак, связанных с попытками подключения совсем уж неумелых “хакеров”. Однако, поскольку большинство беспроводных клиентов рассылает SSID сети в запросах на подключение независимо от типа точки доступа, возможно, есть смысл использовать эту возможность.

Практика

С теорией ознакомились. Давайте выведем из нее главное условие для нашей практики – к АР должен быть подключен клиент! Если клиентов не будет, тогда не получится узнать SSID “скрытой” точки доступа.

Итак, загружаемся в BackTrack 5 R2. Открываем консоль. Переводим Wi-Fi клиента в режим монитора (monitor mode):

Сканируем сети в радиусе действия:

Теперь переключаемся на нее:

Здесь мы должны послать клиенту, от имени точки доступа (АР), пакет на деаутентификацию. Делается это следующей командой:

После этого в первом окне терминала должна наблюдать следующая картина:

Взлом Wi-Fi сетей с шифрованием WPA/WPA2:

Взлом Wi-Fi сетей с шифрованием WEP: