как узнать какие номера попали в pegasus

Как узнать установлен ли Pegasus на вашем смартфоне

Недавно международное объединение новостных агентств сообщило, что некоторые авторитарные государства (например, Мексика, Марокко и ОАЭ) прибегли к шпионскому ПО от компании NSO Group для взлома телефонов наиболее выделившихся критиков власти, в том числе журналистов, активистов, политиков и руководителей предприятий.

Обнародованный перечень с 50 тыс. номерами потенциальных жертв был получен парижскими журналистскими некоммерческими фирмами Forbidden Stories, а также их коллегами Amnesty International, после чего направлен журналистам, включая популярные издания.

В результате проведённого исследования были проанализированы телефоны с целью подтвердить, что они стали мишенью для шпионской программы NSO Pegasus, которая может получить доступ ко всем данным на смартфоне. Отчёты также содержат новую информацию о самих государственных заказчиках, которую NSO Group оберегает от утечки.

Интересно, что Венгрия, как член Евросоюза, где конфиденциальность и защита от слежки считается вообще базовым правом для полумиллиарда жителей, тоже оказалась клиентом NSO.

Отчётность впервые продемонстрировала, сколько людей может стать объектами навязчивой слежки на уровне программ и технологий NSO.

NSO Group категорически опровергает выдвинутые претензии. Представители компании заявляют, что не знают, в каких именно целях используют ПО её клиенты, что было вновь повторено в интервью для TechCrunch.

Сотрудники Amnesty отметили, что NSO может внедрить Pegasus, просто отправив ссылку, которая в случае перехода по ней заражает телефон. Внедрение может быть произведено и тихо — без взаимодействия через уязвимость zero-click, которой подвержен iPhone. Исследователь Билл Марчак сообщил в Твиттере, что эта уязвимость была актуальна даже на iOS 14.6, как на последней доступной версии.

(1) @AmnestyTech saw an iOS 14.6 device hacked with a zero-click iMessage exploit to install Pegasus. We at @citizenlab also saw 14.6 device hacked with a zero-click iMessage exploit to install Pegasus. All this indicates that NSO Group can break into the latest iPhones.

Специалисты опубликовали технические нюансы и набор инструментов, которые способны помочь всем желающим определить, оказались ли их телефоны под «прицелом» Pegasus.

Mobile Verification Toolkit (MVT) доступен для смартфонов на любой ОС, но принцип его работы немного отличается. С помощью MVT можно взять дамп системы вашего смартфона и проанализировать его на наличие признаков наличия Pegasus на устройстве. Например записи о доменных именах, используемых в системе NSO, направляемых по СМС или e-mail.

Утилита запускается через командную строку, что затрудняет работу для обычных пользователей. Так что вам потребуется некоторые знания для успешного анализа устройства. В моем случае на все ушло около 10 минут, включая создание дампа смартфона.

На странице проекта есть довольно понятная инструкция, которая пошагово объясняет как запустить утилиту и просканировать устройство. От вас потребуется лишь подключить смартфон по проводу к компьютеру и выполнить несколько команд в консоли.

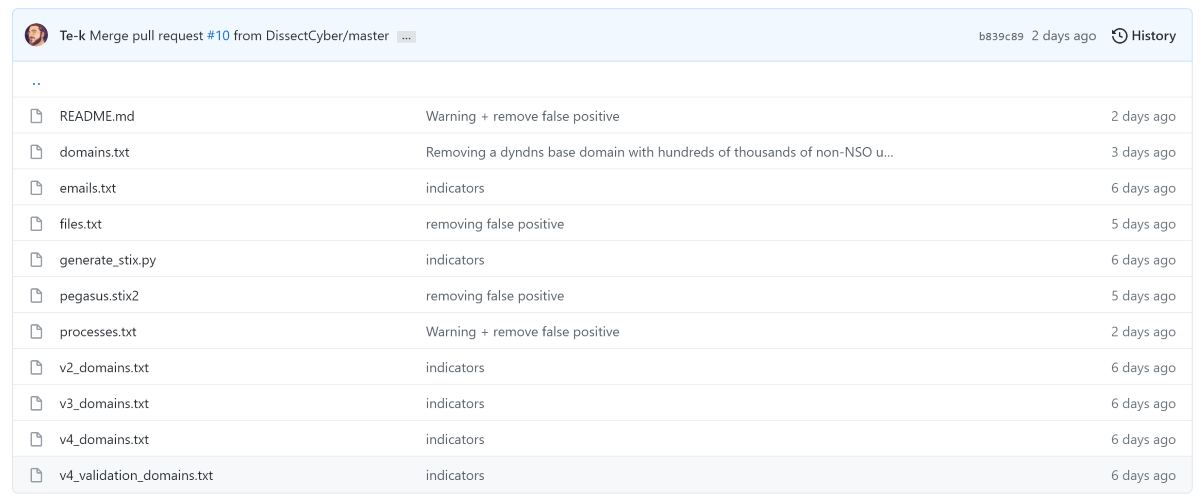

Чтобы запустить утилиту и начать с ней работу от вас потребуется скачать также список индикаторов NSO, которые позволяют опознать взлом устройства. Сам список доступен на GitHub.

После того как вы все настроили вы сможете с помощью утилиты просканировать дамп устройства на наличие признаков взлома. Весь процесс занимает пару минут.

В итоге вы получите папку с несколькими файлами с результатами анализа. Если MVT удастся обнаружить взлом, вы сможете это понять из файлов.

В шпионском списке Pegasus обнаружили номер Макрона и 14 других глав государств

Согласно докладу Amnesty International, среди целей для слежки с помощью шпионской программы Pegasus производства израильской компании NSO могли оказаться телефонные номера Макрона и 14 других глав государств.

18 июля Washington Post, Guardian, Forbidden Stories и ряд других организаций рассказали о масштабном журналистском расследовании, направленном на деятельность израильской компании NSO и её клиентов. Благодаря утечке данных, к Forbidden Stories попал список из 50 тысяч номеров, предположительно выбранных для слежки через шпионскую программу Pegasus.

По условиям лицензионного соглашения NSO, Pegasus разрешается использовать только для слежки за особо опасными преступниками и террористами. Тем не менее, в списке находятся номера журналистов, правозащитников, бизнесменов, политических деятелей и их семей. Некоторые издания уже раскрыли часть имён из списка, в числе которых были азербайджанская журналистка Хадиджа Исмайлова, отсидевшая срок по сфабрикованному обвинению, и убитый в ходе вооружённого нападения мексиканский журналист Сесилио Пинеда Бирто.

20 июля организация Amnesty International, участвующая в расследовании, раскрыла ещё несколько имён из списка. Оказалось, что в нём содержатся номера 14 глав государств, включая президента Франции Эммануэля Макрона, пакистанского президента Имрана Хана и южноафриканского политика Сирила Рамафосу, с 2018 года занимающего пост президента ЮАР. Кроме них в списке находятся сотни правительственных чиновников разных государств.

Факт наличия телефонного номера в этих списках — это доказательство не осуществлённой прослушки, а желания её осуществить. Доставку шпионского зловреда Pegasus проводит методами социальной инженерии или с использованием уязвимостей нулевого дня. Чтобы проверить смартфон на наличие заражения, необходимо направить устройство на экспертизу, как сделали журналисты на первых этапах расследования. В ходе диагностики на 23 из 64 смартфонов репортёров, упомянутых в списке, специалисты обнаружили следы Pegasus.

Ранее Amnesty International опубликовала инструмент Mobile Verification Toolkit (MVT), разработанный для самостоятельной диагностики своего смартфона на наличие шпионских программ. MVT ищет на устройстве индикаторы компрометации, с помощью которых происходит заражение устройства, и информирует пользователя об их присутствии. Инструмент адаптирован для Android и iOS.

Спустя сутки после публикации данных расследования Amazon отключила NSO доступ к своей облачной инфраструктуре и заблокировала все аккаунты компании. NSO использовала облачные сервисы для анонимного распространения Pegasus среди своих клиентов. Amazon CloudFront — широко используемая система доставки контента, что помогало скрыть источник атак. Как указал Vice, NSO использовала облачные сервисы Amazon с мая 2020 года, но компания никак не реагировала на это до недавнего времени.

21 июля российские власти заявили, что не будут принимать дополнительные меры для обеспечения безопасности данных руководящих кадров. По словам Пескова, глава государства, премьер-министр, администрация президента и другие ведомства используют системы спецсвязи с достаточным уровнем защиты.

Как узнать, заражен ли ваш iPhone или iPad шпионской программой Pegasus, которую использовали спецслужбы

Как найти на телефоне шпионскую программу Pegasus, с помощью которой за вами могут следить.

Обычно установить шпионское программное обеспечение на смартфоны и планшеты непросто, особенно на iPhone или iPad. Но шпионское ПО Pegasus — редкое исключение. В июле 2021 года исследователи обнаружили, что программа Pegasus заразила смартфоны некоторых журналистов, активистов и политиков в разных странах.

Что делает Pegasus настолько опасным, так это то, что пользователю не нужно ничего делать, чтобы активировать ее. В некоторых случаях для установки шпионского ПО достаточно просто получить сообщение на телефон, и, если шпионское программное обеспечение будет установлено, хакер получает полный доступ к устройству и его данным.

Pegasus, конечно же, является целевым шпионским ПО, и Apple, вероятно (пока нет официальной информации), включила патч от этой уязвимости в обновление iOS 14.7.1.

Как же можно проверить свой смартфон на наличие установленного без вашего ведома шпионского приложения Pegasus? Мы в 1Gai.Ru разобрались, что для этого нужно, а также узнали, какие устройства подвержены атаке.

Для начала краткая справка:

Приложение Pegasus было разработано израильской компанией NSO Group. Программа создана с целью отслеживания террористов, экстремистов и других опасных преступников. Данная программа способна проникать не только на устройства под управлением операционной системы iOS, но и свободно автоматически устанавливаться на телефонах и планшетах под управлением Android. В случае заражения устройства есть возможность удаленно контролировать сообщения в чатах, читать электронную почту, иметь доступ к фото/видео, получать данные о местоположении (точки геолокации). Кроме того, приложение позволяет удаленно активировать камеру и микрофон устройства, осуществляя удаленную слежку и прослушку.

Если вам интересно узнать, есть ли сейчас на вашем телефоне iPhone или планшете iPad шпионская программа Pegasus, появился простой способ узнать это с помощью стороннего инструмента iMazing для iPhone и iPad, который имеет бесплатную функцию обнаружения шпионского ПО (речь идет о версии iMazing в версии 2.14).

Правда, для того чтобы просканировать свой телефон на наличие шпионского приложения, придется установить инструмент на свой ПК.

После загрузки программы iMazing на свой Mac или ПК под управлением Windows подключите iPhone или iPad к компьютеру, предварительно разблокировав устройство. Выберите свое устройство в приложении iMazing и далее опцию «Обнаружить шпионское ПО».

Затем следуйте инструкциям мастера программы, трижды нажав кнопку «Далее», чтобы загрузить необходимые данные, и согласитесь с условиями предоставления услуг. Наконец, нажмите кнопку «Начать анализ», чтобы запустить процесс сканирования устройства.

Программа iMazing загрузит все данные, сделает резервную копию вашего iPhone или iPad и начнет анализировать ваше устройство на наличие шпионского ПО. Это может занять некоторое время — например, у нас во время тестирования iMazing процесс создания резервной копии телефона занял около 30 минут.

После завершения резервного копирования iMazing попросит вас ввести пароль шифрования резервной копии (если вы его настроили) и приступит к работе.

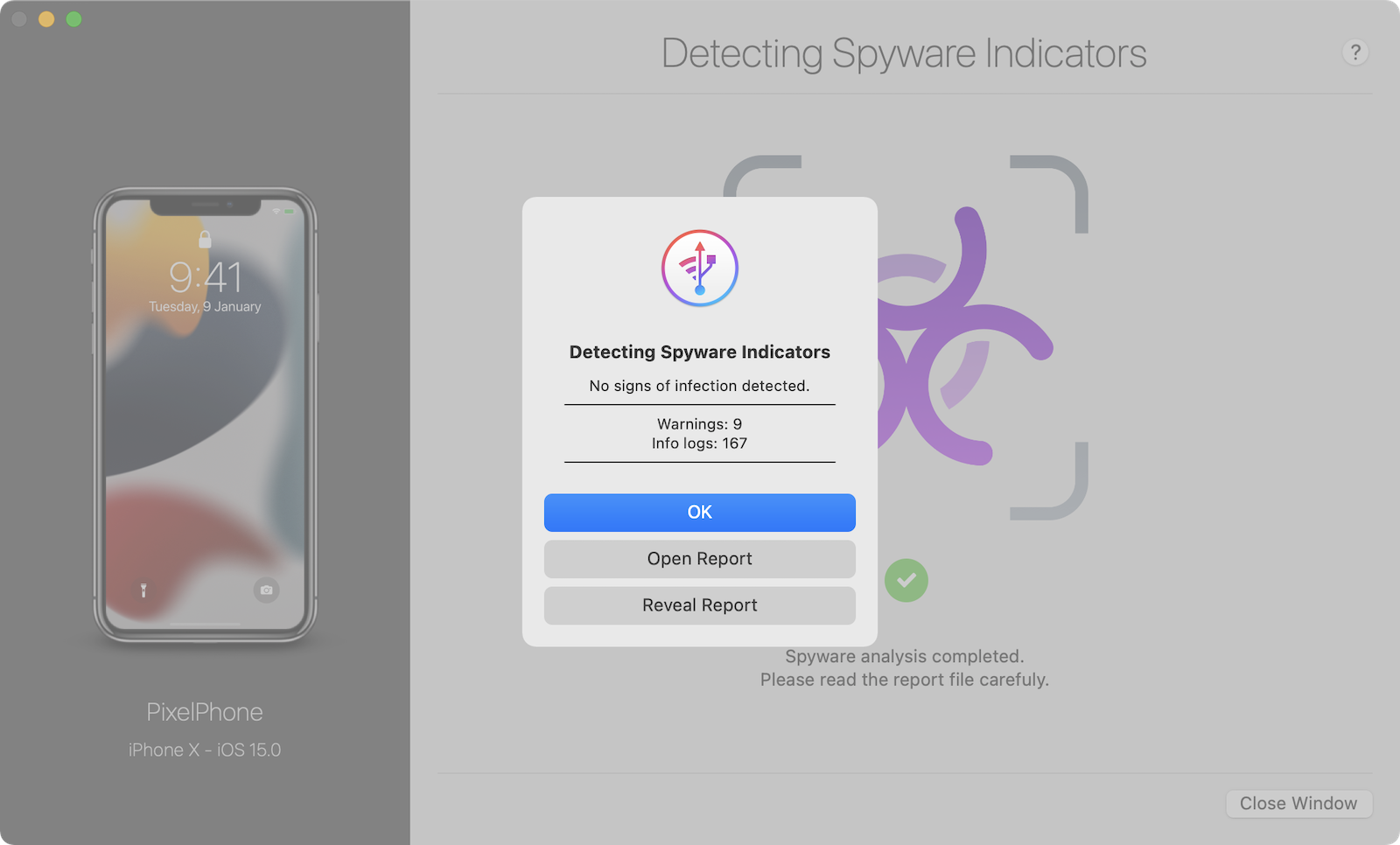

iMazing просканирует данные на вашем iPhone или iPad, что может занять 5-10 минут. После завершения анализа iMazing в удобной для чтения форме покажет вам результаты проверки. Например, после сканирования мы получили девять предупреждений, но сканирование не выявило никаких признаков заражения вредоносным или шпионским ПО.

Если устройство будет заражено, первое, что вы должны сделать, — это не паниковать. Дело в том, что это может быть ложным срабатыванием — на всякий случай запустите тестирование еще раз. Вы также можете отправить отчет в службу поддержки клиентов iMazing для дальнейшего анализа полученных результатов.

И если вы действительно получите положительный результат, и особенно если вы или члены вашей семьи проявляете политическую активность, вы журналист, или занимаете какую-то государственную должность, или вы предприниматель, то вы должны знать, что вы в зоне риска, поскольку в таком случае есть большая вероятность, что за вами осуществляется удаленная слежка через ваше устройство.

iMazing в этом случае советует вам немедленно выключить устройство и удалить из него SIM-карту. Затем вы можете приступить к искоренению инфекции с устройства путем восстановления из более старой резервной копии вашего телефона или планшета (в этом случае после загрузки резервной копии более ранней версии вам необходимо сделать тестирование на шпионское ПО еще раз, чтобы убедиться, что она тоже не была заражена).

Второй способ избавиться от Pegasus — это удаление всех ваших данных с устройства, со сбросом к заводским установкам. То есть вы должны вернуть устройство в начало работы с нуля.

Есть ли еще способ обнаружить Pegasus?

Pegasus: тотальная слежка на iOS и Android

Модульный шпион Pegasus для iOS и Android, или Одна из самых сложных атак на пользовательские устройства.

Пользователи Apple iPhone и iPad уверены: они в безопасности. Ведь для iOS нет вирусов! По крайней мере, они так считают. Компания Apple эту точку зрения поддерживает, не пуская в суверенный App Store антивирусные приложения. Ведь они вроде как ни за чем и не нужны.

Ключевое слово здесь «вроде как» — на самом деле это заблуждение. Вредоносное ПО для iOS находили уже много раз, а в августе 2016 года исследователи обнаружили очень опасного зловреда — шпионское ПО Pegasus, способное взломать любой iPad или iPhone, украсть данные с устройства и установить тотальную слежку за владельцами. Очень неприятное открытие.

На Security Analyst Summit 2017 исследователи из Lookout сообщили, что Pegasus существует не только для iOS, но и для Android, причем версия для Android несколько отличается от своей iOS-предшественницы. Давайте же немного подробнее разберем, что представляют собой оба «Пегаса» и почему мы говорим о тотальной слежке.

Pegasus: начало, или Лошадь в яблоках

О Pegasus узнали благодаря правозащитнику из ОАЭ Ахмеду Мансуру, который оказался одной из целей атаки с использованием «Пегаса». Его пытались поймать на целевой фишинг: Ахмед получил несколько SMS со ссылками, которые он счел подозрительными и переслал специалистам компании Citizen Lab для изучения. А те, в свою очередь, привлекли к расследованию другую компанию из области кибербезопасности — Lookout.

Мансур не ошибся: нажми он на одну из ссылок, его iPhone оказался бы заражен. Да, мы говорим про зловредов для iOS. Да, для iOS без джейлбрейка. Этот зловред получил имя Pegasus, и это самая сложная атака на конечного пользователя из всех, с которыми сталкивались специалисты компании Lookout.

Если у вас нет паранойи, это не значит, что Apple за вами не следит. Вырубаем слежку в iOS: https://t.co/u7FDQU6BsR pic.twitter.com/N45Tjtuuh9

Ну а слежку мы называем тотальной вот почему. Pegasus — это модульный зловред. Просканировав устройство жертвы, он загружает недостающие модули, чтобы читать SMS и электронную почту жертвы, прослушивать звонки, делать скриншоты, записывать нажатия клавиш, рыться в контактах и истории браузера и делать еще много чего. В общем, он может следить буквально за всем, что делает жертва на взломанном устройстве или рядом с ним.

В том числе Pegasus может прослушивать зашифрованные звонки и читать зашифрованные сообщения: фиксируя нажатия виртуальных клавиш, он считывает сообщения до шифрования, а захват экрана позволяет зловреду украсть входящие сообщения после расшифровки. То же с записью голоса и звука.

Pegasus хорошо умеет делать еще одну вещь — прятаться. Зловред самоуничтожается, если не может связаться с командным сервером более 60 дней или же если обнаруживает, что попал не на то устройство (с другой SIM-картой). Последнее очень даже объяснимо: Pegasus создан для целевого шпионажа, и клиентам, купившим зловреда у NSO, неинтересно следить за случайными людьми.

Железный конь для Android

Вероятно, разработчики Pegasus решили, что при таких-то бюджетах на разработку проекта грех ограничиваться одной платформой. С момента обнаружения версии для iOS прошло совсем немного времени, и специалисты Lookout нашли аналогичного зловреда и для операционной системы Google. На Security Analyst Summit 2017 представители компании рассказали о Pegasus для Android, или, как его называют в Google, о Хрисаоре (Chrysaor).

«Пегас» для Android, в отличие от iOS-версии, не эксплуатирует уязвимости нулевого дня. Вместо этого он использует Framaroot — давно известный способ получения прав суперпользователя на Android-устройствах. Это не единственное отличие: если попытка взломать iOS-устройство проваливается, вместе с ней неудачной оказывается и вся атака «яблочного» Pegasus. Однако Pegasus для Android на этом не останавливается: провалив попытку взломать систему скрытно, зловред начинает выпрашивать у владельца устройства права доступа, чтобы украсть хоть какие-то данные.

Google утверждает, что во всем мире от зловреда пострадало лишь несколько десятков устройств. Но так как речь идет о целевых атаках, это довольно большое число. Больше всего раз Pegasus для Android установили в Израиле, на втором месте Грузия, на третьем — Мексика. Также зловред был замечен в Турции, Кении, Нигерии, ОАЭ и других странах.

Скорее всего, вы вне опасности, но…

Когда мир узнал об iOS-версии Pegasus, Apple среагировала быстро и четко: выпустила обновление безопасности iOS 9.3.5, которое закрыло все три используемые Pegasus уязвимости.

Компания Google, помогавшая расследовать инциденты с Android-версией зловреда, пошла иным путем и связалась с потенциальными жертвами Pegasus напрямую. Если вы обновили свое iOS-устройство и не получали никаких уведомлений по теме от Google, то, скорее всего, вы вне опасности и никакой Pegasus за вами не следит.

Однако это не означает, что другое, пока неизвестное шпионское ПО не ищет себе новых жертв прямо сейчас. Существование Pegasus лишний раз доказывает: для iOS есть вредоносное ПО, и оно может быть гораздо сложнее, чем простенькие подпихиватели рекламы или надоедливые сайты, требующие выкуп с посетителей, которые очень легко закрыть. У нас есть три простых совета, которые помогут вам оставаться в безопасности:

Pegasus. Всё, что вам нужно знать о скандале со шпионской программой

Кто не знает эта программа настраивает смартфоны против их владельцев

Вы недавно получали с неизвестного номера пропущенный звонок в WhatsApp? Это всего лишь один из способов проникновения шпионского ПО Pegasus в данные и оборудование смартфонов.

Сквозное шифрование — это технология, которая шифрует сообщения на вашем телефоне и расшифровывает их только на телефонах получателей. Что означает, что любой, кто перехватывает зашифрованные сообщения, не может их прочитать. Dropbox, Facebook, Google, Microsoft, Twitter и Yahoo относятся к компаниям, чьи приложения и сервисы используют сквозное шифрование.

Этот вид шифрования хорош для защиты вашей конфиденциальности, но правительствам это не нравится, потому что им сложно шпионить за людьми, будь то отслеживание преступников и террористов. Или, как известно, некоторые правительства, ведут слежение за диссидентами, протестующими и журналистами. Войдите в израильскую технологическую фирму NSO Group.

Флагманский продукт компании NSO Group — Pegasus, шпионское ПО, которое может незаметно проникнуть в смартфон и получить доступ ко всему на нем, включая камеру и микрофон. Pegasus разработан для проникновения на устройства под управлением операционных систем Android, Blackberry, iOS и Symbian и превращения их в устройства наблюдения. Компания заявляет, что продает Pegasus только правительствам и только в целях отслеживания преступников и террористов.

Как устроено ПО Pegasus

Более ранняя версия Pegasus была установлена на смартфоны через уязвимости в часто используемых приложениях или с помощью целевого фишинга. Последний направлен на то чтобы обманным путем вынудить целевого пользователя щелкнуть ссылку или открыть документ, который тайно устанавливает программное обеспечение. Его также можно установить над роутером, расположенным рядом с целью, или вручную, если получить физический доступ к телефону цели.

С 2019 года пользователи Pegasus могут устанавливать программное обеспечение на смартфоны путем пропущенного вызова в WhatsApp. И даже удалять запись о пропущенном вызове, в результате чего владелец телефона не может знать, что что-то не так. Другой способ — просто отправить сообщение на телефон пользователя без уведомления.

Это означает, что последняя версия этого шпионского ПО не требует от пользователя смартфона жертвы каких-либо действий. Все, что требуется для успешной атаки и установки шпионского ПО, — это наличие на устройстве определенного уязвимого приложения или операционной системы. Так называемый эксплойт с нулевым щелчком.

После установки Pegasus теоретически может собирать любые данные с устройства и передавать их злоумышленнику. Он может красть фотографии и видео записи, записи о местоположении, сообщения, историю поиска в Интернете, пароли, журналы вызовов и сообщения в социальных сетях. Он также имеет возможность активировать камеры и микрофоны для наблюдения в реальном времени без разрешения или ведома пользователя.

Кто и почему использовал Пегас

NSO Group заявляет, что Pegasus создан исключительно для правительств, которые будут использовать его в борьбе с терроризмом и в правоохранительной деятельности. Компания позиционирует его как инструмент целевого шпионажа для отслеживания преступников и террористов, а не для массового наблюдения. Компания не раскрывает своих клиентов.

Самое раннее сообщение об использовании Pegasus было совершено мексиканским правительством в 2011 году для отслеживания печально известного наркобарона Хоакина «Эль Чапо» Гусмана. Сообщается, что этот инструмент также использовался для отслеживания людей, близких к убитому саудовскому журналисту Джамалу Хашогги.

Неясно, кто или какие типы людей становятся мишенью и почему. Однако большая часть недавних сообщений о Pegasus сосредоточена вокруг списка из 50 000 телефонных номеров. Список был приписан NSO Group, но происхождение списка неясно. В заявлении Amnesty International говорится, что список содержит номера телефонов, которые были помечены как «представляющие интерес» для различных клиентов NSO, хотя неизвестно, действительно ли отслеживался какой-либо из телефонов, связанных с данными номерами.

Медиа-консорциум Pegasus Project проанализировал номера телефонов в списке и идентифицировал более 1000 человек в более чем 50 странах. Выводы включали людей, которые, по всей видимости, не подпадают под ограничения NSO Group на расследование преступной и террористической деятельности. К ним относятся политики, государственные служащие, журналисты, активисты-правозащитники, руководители предприятий и члены арабской королевской семьи.

Другие способы отслеживания вашего телефона

Пегас поражает своей скрытностью и кажущейся способностью полностью контролировать чей-то телефон, но это не единственный способ слежки за людьми с помощью своих телефонов. Некоторые из способов, которыми телефоны могут помочь в наблюдении и нарушить конфиденциальность, включают отслеживание местоположения, подслушивание, установку вредоносного ПО и сбор данных с датчиков.

Правительства и телефонные компании могут отслеживать местоположение телефона, отслеживая сотовые сигналы от трансиверов сотовых вышек и симуляторов сотовых трансиверов, таких, как устройство StingRay. Сигналы Wi-Fi и Bluetooth также можно использовать для отслеживания телефонов. В некоторых случаях приложения и веб-браузеры могут определять местоположение телефона.

Подслушивать сообщения сложнее, чем отслеживать, но это возможно в ситуациях, когда шифрование слабое или отсутствует. Некоторые типы вредоносных программ могут нарушить конфиденциальность, получая доступ к данным.

АНБ стремилось заключить соглашения с технологическими компаниями, в соответствии с которыми компании предоставили бы агентству особый доступ к своим продуктам через бэкдоры. Компании, в свою очередь, заявляют, что бэкдоры не решают задачу сквозного шифрования.

Хорошая новость заключается в том, что в зависимости от того, кто вы, вы вряд ли станете целью правительства, владеющего Пегасом. Плохая новость заключается в том, что сам по себе этот факт не гарантирует вашей конфиденциальности.