как узнать какой tls используется

Как узнать версию TLS, используемую веб-сайтом с расширением

При просмотре Интернета мы можем найти зашифрованные страницы и другие, которые не являются. Логически, ввод данных, заполнение формы или совершение покупки на сайте, который не зашифрован, может быть серьезной проблемой для нашей безопасности и конфиденциальности. Однако на сайтах, которые зашифрованы, также могут быть различия. Мы говорим о протоколе TLS и его различных версиях. В этой статье мы поговорим о Укажите TLS расширение, которое показывает нам, какую версию протокола TLS использует веб-сайт.

Различные версии протокола TLS

Сайты могут использовать разные версии протокола TLS для шифрования. Это то, что было с нами на протяжении многих лет и со временем обновилось. Это делает первые версии TLS 1.0 и TLS 1.1 устаревшими. На самом деле, некоторые браузеры по умолчанию даже не разрешают доступ к этим сайтам.

Поэтому может быть интересно узнать простым способом, какую версию протокола TLS использует веб-сайт. Последняя версия, как мы знаем, это 1.3. Они считаются безопасными и соответствуют текущим требованиям 1.2 и 1.3.

Эти две версии присутствуют на большинстве сайтов. Тем не менее, все еще есть много тех, кто продолжает использовать первые версии, которые уже устарели. Это расширение, о котором мы собираемся поговорить, имеет функцию показа пользователям точной версии, которую использует веб-сайт. Таким образом, мы всегда будем знать безопасность этого сайта.

IndicateTLS, расширение, которое указывает версию TLS

Первое, что мы должны сделать, это добавить плагин в нашем браузере. Мы всегда рекомендуем устанавливать расширения этого типа в официальном магазине. Таким образом, мы гарантируем, что программное обеспечение не было злонамеренно модифицировано и что мы не добавляем что-то, что может обернуться против нас. Поэтому мы получаем доступ к официальной ссылке Firefox хранения.

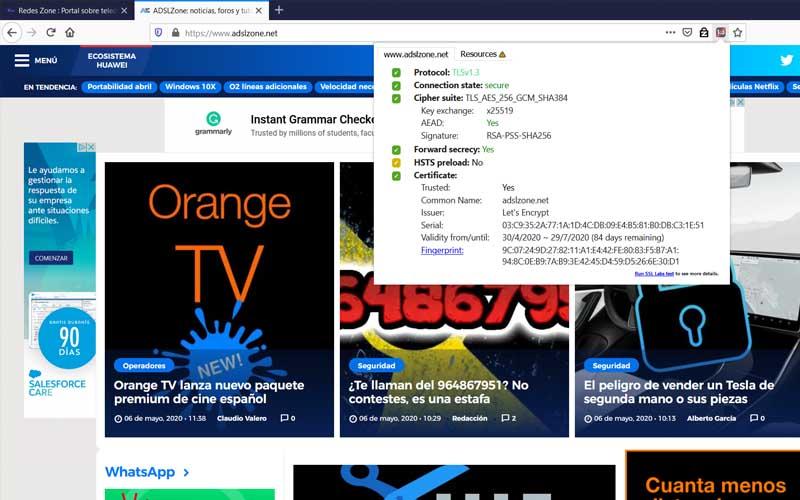

Процесс установки очень прост и быстр. Как только расширение будет успешно установлено, в адресной строке появится значок. Здесь он покажет нам версию протокола TLS, которую использует введенный нами веб-сайт.

Если мы нажмем на иконку, которая появляется в Адресная строка, окно будет отображаться, как мы видим на изображении выше. Он покажет нам всю информацию, касающуюся этого сайта, относительно того, является ли он безопасным, и версию TLS, которую он использует. Мы увидим состояние подключения, шифрование, если включена предварительная загрузка HSTS и т. Д.

Также, более простым и быстрым способом, на том же значке мы увидим номер версии.

При просмотре Интернета вы должны учитывать важность правильного шифрования сайтов. Таким образом, наши данные будут в безопасности, и мы избежим проблем. Расширения браузера, которые мы используем, также могут нам помочь. Таким образом, они будут работать как дополнение к антивирусу, который мы можем установить в системе.

Актуальные методы расшифровки TLS/SSL

Шифрование — это наиболее популярный способ для защиты сетевого взаимодействия. Статья расскажет об актуальных методах расшифровки данных, которые передаются во время взаимодействия с web-приложениями. Будут рассмотрены примеры расшифровки в зависимости от стартовых условий (наличие ключей шифрования, сертификатов и уязвимостей в схеме передачи информации).

Проблематика и история

Разберемся немного с проблематикой и терминологией. На сегодняшний день наиболее популярными технологиями, которые применяются для шифрования данных, передаваемых по сети, являются SSL и TLS. Последняя сейчас является стандартом дефакто для взаимодействия по протоколу HTTPS. Кстати, именно в расшифровке этого протокола и будет заключаться практическая часть данной статьи. Для понимания процесса расшифровки данных мы должны знать такие понятия как:

HSTS — или Strict Transport Security технология, которая включена в современных браузерах для контроля над обязательным использованием HTTPS для взаимодействия с сервером.

Описание каждого из пунктов, указанных выше, выходит за тематику данной статьи — поэтому если вы никогда не сталкивались с этими понятиями, то самое время их найти в Wiki и продолжить изучение статьи.

Практика

Практику будем проводить с использованием виртуальной лаборатории. Состав лаборатории:

Ubuntu Server 20.04

Также для тестирования способов расшифровки трафика будем использовать устройство iPhonе SE.

Все машины должны быть подключены к сети «NAT Network». Именно этот тип подключения позволяет моделировать близкую к реальной топологию сети. В схеме есть хосты, которые могут взаимодействовать друг с другом, и есть хост, который используется как точка доступа в сеть Интернет. Приступим к практике.

Расшифровка трафика с использованием SQUID

Squid — программное обеспечение, которая эмулирует функцию кэширующего сервера. Может быть использована для распределения нагрузки и логирования действий пользователей по протоколу HTTP в сети, кстати, и с HTTPS это ПО работать тоже умеет. Воспользуемся этой его функцией. К сожалению, использовать squid из репозитория не получится, необходимо собрать его самостоятельно:

Самый действенный способ расшифровки взаимодействия между сервером и клиентом на сегодня — это добавление доверенного корневого сертификата, поэтому перед началом расшифровки нужно его сгенерировать:

Файл сертификата myCA.der можно использовать для браузера. Устанавливаем его в локальное хранилище и прописываем в качестве прокси сервер squid.

Настроим ссылку на вновь скомпилированный файл squid:

Проинициализируем директорию для кэша:

Должен получить следующий листинг:

Расшифровка взаимодействия с использованием CharlesProxy

В этом эксперименте будем использовать настоящую WiFi сеть с подключенным к нему устройством iPhone SE. Для расшифровки сетевого взаимодействия будем использовать специализированные программные продукты. Например charlesProxy. Продукт платный, но предоставляет бесплатный период использования. После запуска нужно выбрать опцию «Proxy > Start SSL Proxying»:

После этого станет доступна ссылка на корневой сертификат для браузера или другого сетевого устройства. Установим сертификат на устройство:

После установки в в качестве доверенного в браузере или на устройстве, можно увидеть следующий результат:

Вывод

Расшифровка трафика это достаточно простой процесс, если есть правильный набор инструментов. Приведенные примеры можно использовать для анализа сетевых взаимодействий внутри сети. А так же можно применять эти методы для исследования тех данных, которые отправляются браузером или другим ПО в Интернет.

10 онлайн-инструментов для проверки SSL, TLS и последних уязвимостей

Привет! В последнее время было обнаружено довольно много уязвимостей, связанных с SSL, поэтому мне захотелось сделать перевод статьи, в которой собран список инструментов для тестирования SSL, TLS и различных уязвимостей. В статье довольно много терминов, поэтому хочу извиниться, если что-то перевела не совсем корректно. Если вы можете предложить лучший вариант перевода, пожалуйста, напишите в личные сообщения.

Проверяйте SSL, TLS и шифрование

Проверка SSL необходима для обеспечения правильного отображения параметров сертификата. Существует множество способов проверки SSL-сертификатов. Проверка с помощью инструментов в сети позволяет получить полезную информацию, находящуюся ниже. Она также поможет вам выявить угрозы на ранних стадиях, а не после получения жалобы клиента.

Я получил ряд вопросов после своей последней публикации «Усиление защиты Apache. Гид по безопасности» о проверке TLS и SSL. В этой статье я расскажу вам о некоторых полезных инструментах для проверки SSL-сертификатов в сети.

Symantec SSL Toolbox

Проверка CSR — очень важно проверить CSR перед отправкой для подписи запроса. Вы сможете удостовериться в том, что CSR содержит все требуемые параметры, например, CN, DN, O, OU, алгоритм и др.

Проверка установки сертификата — после установки всегда полезно удостовериться в том, что сертификат действителен и содержит необходимую информацию. Этот онлайн инструмент позволит вам проверить CN, SAN, название организации, OU, город, серийный номер, тип применяемого алгоритма, длину ключа и подробности о цепочке сертификата.

Wormly Web Server Tester

Тестирование web сервера от Wormly позволяет получить подробный обзор параметров ссылки. Обзор включает в себя данные о сертификате (CN, срок действия, цепочка сертификата), шифровании, длине открытого ключа, безопасности повторного согласования, протоколах типа SSLv3/v2, TLSv1/1.2.

DigiCert SSL Certificate Checker

Инструмент для проверки установки SSL сертификатов от DigiCert — еще один прекрасный инструмент, который позволит вам преобразовать DNS в IP адрес, узнать кто выдал сертификат, его серийный номер, длину ключа, алгоритм подписи, SSL-шифрование, поддерживаемое сервером и срок действия сертификата.

SSL Shopper

Проверка SSL от SSL Shopper — подойдет для быстрой проверки типа сервера, срока действия, SAN и цепочки доверия. Вы сможете оперативно найти ошибку в цепочке сертификата или узнать, что он не работает должным образом. Инструмент отлично подходит для устранения неполадок в работе.

GlobalSign SSL Check

Проверка конфигурации SSL от GlobalSign предоставляет очень подробную информацию о веб-сервере и SSL. Инструмент ставит баллы в зависимости от данных сертификата, поддержки протоколов, обмена ключами и надёжности шифра. Это незаменимый инструмент при настройке нового безопасного URL или проведении аудита. Обязательно попробуйте!

Qualys SSL Labs

Позволяет оценить ваш сайт в отношении безопасности SSL-сертификата. Предоставляет очень подробную техническую информацию. Советую системным администраторам, аудиторам, инженерам по интернет-безопасности для выявления и наладки “слабых” параметров.

Free SSL Server Test

Производит проверку вашей https ссылки и отображает следующую информацию, которую при желании можно скачать в PDF-формате:

COMODO SSL Analyzer

SSL анализатор от COMODO позволяет провести анализ https URL и быстро получить отчеты по различным параметрам, включая

SSL Checker

Что действительно хорошо в SSL Checker, так это то, что инструмент позволяет настроить напоминание (за 30 дней) об истечении срока действия сертификата. Это отлично, мне кажется, что бесплатно эту услугу больше нигде получить нельзя. Кроме того, инструмент позволяет выполнить базовую проверку таких параметров, как:

HowsMySSL

Этот инструмент отличается от остальных. Он позволяет проверить клиента (браузер) и получить оценку состояния по следующим параметрам:

Другие инструменты онлайн-проверки

Проверка уязвимости POODLE:

P. S. Приглашаем в наше Хостинг Кафе. Работают и активно развиваются 6 сайтов для поиска хостинговых услуг:

Как узнать версию TLS и как обновить ее до TLS v1.3

У меня есть сервер Ubuntu 16.04, и я хотел бы знать, что версия TLS уже установлена на моем сервере.

И как перейти на версию 1.3, если версия версии под v1.3

3 ответа

Хотя вы не указываете это, вы, вероятно, спрашиваете о поддержке TLS на вашем веб-сервере и / или почтовом сервере. Для распространенных серверов в Linux поддержка реализована с помощью OpenSSL. Поскольку вы используете Ubuntu 16.04, у вас по умолчанию установлена версия OpenSSL 1.0.2, которая поддерживает TLS до TLS 1.2. Но учтите, что конфигурация серверов может привести к ограничению фактической поддержки протокола.

Официального TLS 1.3 пока нет, то есть протокол еще не завершен. Ожидается, что поддержка TLS 1.3 будет доступна в OpenSSL 1.1.1, которая все еще находится в разработке.

Обнюхивание пакетов с помощью какого-либо приложения, такого как Wireshark, выявит информацию; версия протокола, используемая в соединении, указана в сообщении ServerHello или используйте инструмент http://ssl-checker.online-domain-tools.com, чтобы проверить

Я бы посоветовал вам использовать тестовый сайт SSL от Qualys. Если вы запустили свой веб-сервер с SSLProtocol +All для простого теста, он сообщит вам, какие протоколы SSLP обслуживаются вашими страницами, и даст рекомендации о том, какие из них следует и не следует использовать.

Кстати, я сделал повторяющуюся задачу для проверки своих сайтов; Даже сегодня я нашел что-то, что изменилось с тех пор, как я последний раз проверял 3 месяца назад.

Проверка сервера Linux на поддержку TLS

TLS — это аббревиатура от Transport Layer Security. TLS облегчает безопасную связь между компьютерами в Интернете. На момент написания этой статьи TLS 1.3 является последней версией. Эта инструкция объясняет, как вы можете проверить, какие версии TLS поддерживает ваш сервер или веб-сайт работающие на сервере Linux. А также какой алгоритм шифрования используется.

Требования

Проверка поддержки TLS с помощью Openssl

Openssl — это инструмент с открытым исходным кодом для реализации безопасных коммуникаций в Интернете. Инструмент openssl доступен во всех основных дистрибутивах Linux.

Если вдруг openssl не установлен на вашем компьютере или сервере Linux, вы можете установить его следующим образом.

В дистрибутивах на базе Ubuntu/Debian:

В дистрибутивах на базе CentOS/Red Hat:

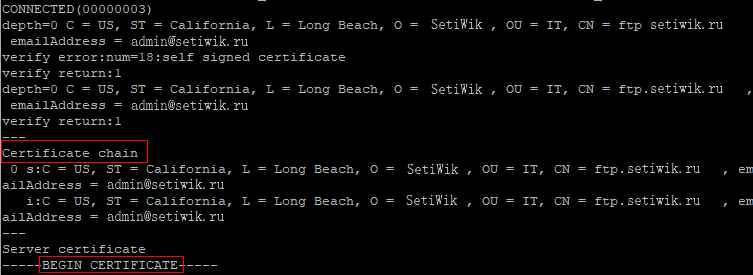

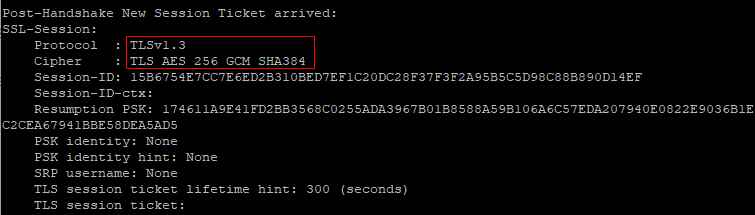

Для того чтобы проверить поддержку TLSv1.3 на вашем сервере или веб-сайте, выполните следующую команду.

Примечание: Не забудьте изменить проверяемый домен ‘setiwik.ru’, на свой домен.

Кроме того, вы можете заменить -tls1_3 на:

Если вы видите цепочку сертификатов, а также сведения об успехе в выходных данных, то указанная версия TLS поддерживается. Если нет, то указанная версия TLS не поддерживается.

Вы так же можете проверить поддерживается ли конкретное шифрование. Это можно сделать следующим образом.

Как и прежде, обратите внимание на цепочку сертификатов и успешный ответ, который подтверждает, что указанное шифрование поддерживается.

Проверка поддержки TLS с помощью Nmap

Nmap — это инструмент, который в основном используется для поиска доступных сервисов и портов в сети. Выполните приведенную ниже команду, чтобы установить Nmap.

В дистрибутивах на базе Ubuntu/Debian:

В дистрибутивах на базе CentOS/Red Hat:

После установки вы можете использовать инструмент nmap для тестирования вашего сервера или веб-сайта на поддержку TLS. Делается это следующим следующим образом.

Ниже приведен пример ответа, показывающий версию TLS и шифрования, которые поддерживает мой сервер.

Заключение

В этом статье мы рассмотрели, как проверить поддерживает ли сервер или веб-сайт TLS с помощью openssl и nmap. Тест TLS может сказать вам, насколько сильна безопасность вашего сайта. Надеемся, что эта информация будет полезной для вас.