как узнать класс защиты скзи

Средства криптографической защиты информации: виды и применение

Средства криптографической защиты информации, или сокращенно СКЗИ, используются для обеспечения всесторонней защиты данных, которые передаются по линиям связи. Для этого необходимо соблюсти авторизацию и защиту электронной подписи, аутентификацию сообщающихся сторон с использованием протоколов TLS и IPSec, а также защиту самого канала связи при необходимости.

В России использование криптографических средств защиты информации по большей части засекречено, поэтому общедоступной информации касательно этой темы мало.

Методы, применяемые в СКЗИ

Подробным образом методы описаны в следующих документах: RFC 4357, RFC 4490, RFC 4491.

Механизмы СКЗИ для информационной защиты

Как можно заметить, алгоритмы электронной подписи являются основополагающей частью средства криптографической защиты информации. Они будут рассмотрены ниже.

Требования при использовании СКЗИ

СКЗИ нацелено на защиту (проверкой электронной подписи) открытых данных в различных информационных системах общего использования и обеспечения их конфиденциальности (проверкой электронной подписи, имитозащитой, шифрованием, проверкой хеша) в корпоративных сетях.

Персональное средство криптографической защиты информации используется для охраны персональных данных пользователя. Однако следует особо выделить информацию, касающуюся государственной тайны. По закону СКЗИ не может быть использовано для работы с ней.

Важно: перед установкой СКЗИ первым делом следует проверить сам пакет обеспечения СКЗИ. Это первый шаг. Как правило, целостность пакета установки проверяется путем сравнения контрольных сумм, полученных от производителя.

После установки следует определиться с уровнем угрозы, исходя из чего можно определить необходимые для применения виды СКЗИ: программные, аппаратные и аппаратно-программные. Также следует учитывать, что при организации некоторых СКЗИ необходимо учитывать размещение системы.

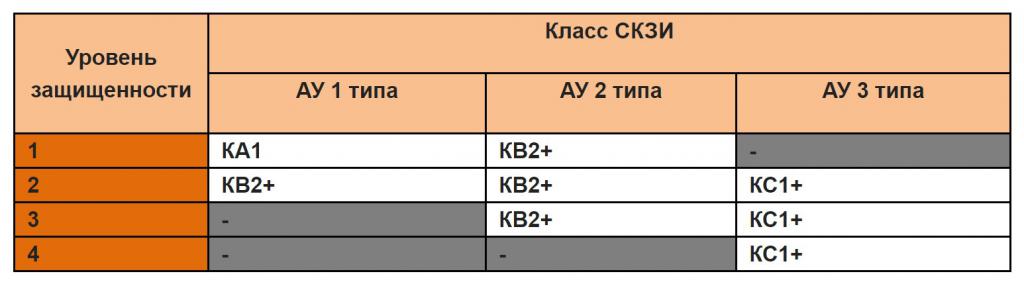

Классы защиты

АУ (актуальные угрозы), как видно из таблицы, бывают 3 типов:

Для ясности рассмотрим модели нарушителей, для перехвата которых нужен тот или иной класс средств криптографической защиты информации:

Используемые алгоритмы

Рассмотрим основные алгоритмы, используемые в средствах криптографической защиты информации:

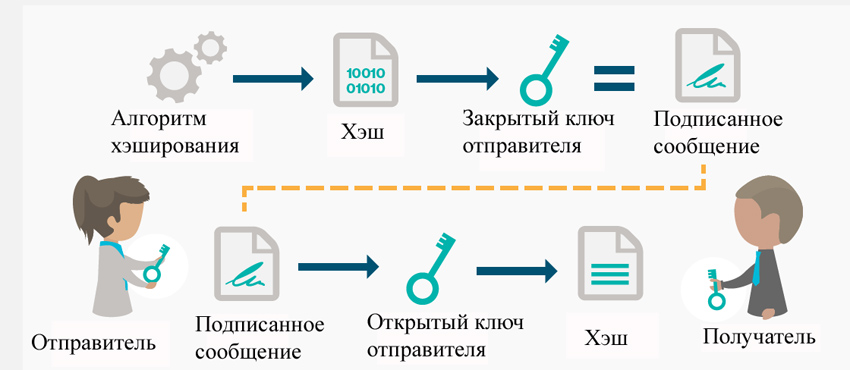

Электронная подпись

Применение средства криптографической защиты информации невозможно представить без использования алгоритмов электронной подписи, которые набирают все большую популярность.

Виды электронной подписи

По Федеральному закону № 63 электронная подпись делится на 3 вида:

Простая ЭП создается за счет паролей, наложенных на открытие и просмотр данных, или подобных средств, косвенно подтверждающих владельца.

Неквалифицированная ЭП создается с помощью криптографических преобразований данных при помощи закрытого ключа. Благодаря этому можно подтвердить лицо, подписавшее документ, и установить факт внесения в данные несанкционированных изменений.

Область использования электронной подписи

В таблице ниже рассмотрены сферы применения ЭП.

Активнее всего технологии ЭП применяются в обмене документами. Во внутреннем документообороте ЭП выступает в роли утверждения документов, то есть как личная подпись или печать. В случае внешнего документооборота наличие ЭП критично, так как является юридическим подтверждением. Стоит также отметить, что документы, подписанные ЭП, способны храниться бесконечно долго и не утрачивать своей юридической значимости из-за таких факторов, как стирающиеся подписи, испорченная бумага и т. д.

По закону Российской Федерации каждый гражданин вправе пользоваться ЭП при использовании госуслуг (например, подписание электронного заявления для органов власти).

Алгоритмы электронной подписи

Стоит также отметить, что алгоритмы создания ЭП имеют различные назначения и цели:

Федеральная служба безопасности осуществляет проверку операторов в том случае, если в примененных средствах защиты используется криптография. Федеральный закон № 152-ФЗ «О персональных данных» (далее – ФЗ № 152-ФЗ) обязует оператора персональных данных (далее – ПДн) обеспечивать конфиденциальность ПДн.

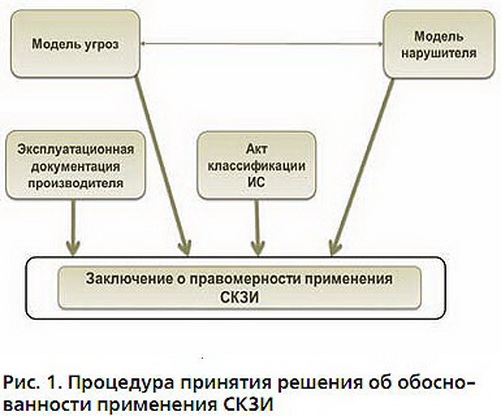

Стоит понимать, что обеспечение конфиденциальности не подразумевает обязательное применение средств шифрования. Применение средств криптографической защиты информации (далее – СКЗИ) актуально в том случае, если это установлено в техническом задании, следует из Модели угроз (МУ) и/или Модели нарушителя, а также при передаче персональных данных по линиям связи, выходящим за пределы контролируемой зоны оператора.

Правильный выбор средств криптографической защиты информации позволяет обеспечить не только соблюдение нормативно-правовых актов, но и безопасность персональных данных, передаваемых по каналам связи с использованием таких средств. Подбор СКЗИ должен осуществляться с учетом требований нормативно-правовых актов, особенностей инфраструктуры информационной системы персональных данных, выявленных актуальных угроз персональным данным и необходимых функциональных характеристик СКЗИ.

Классы СКЗИ

СКЗИ определенного класса применяются для нейтрализации атак, при создании способов, подготовке и проведении которых используются возможности из числа перечисленных для предыдущего класса и не менее одной данного класса.

Каждый следующий класс СКЗИ включает в себя возможности нарушителей предыдущего класса.

Таблица 1 – Классы СКЗИ и соответствующие возможности нарушителей

Создание способов, подготовка и проведение атак без привлечения специалистов в области разработки и анализа СКЗИ

Создание способов, подготовка и проведение атак на различных этапах жизненного цикла СКЗИ

Проведение на этапах разработки (модернизации), производства, хранения, транспортировки СКЗИ и этапе ввода в эксплуатацию СКЗИ (пусконаладочные работы) следующих атак:

Проведение атак на этапе эксплуатации СКЗИ на:

Получение из находящихся в свободном доступе источников (включая информационно-телекоммуникационные сети, доступ к которым не ограничен определенным кругом лиц, в том числе информационно-телекоммуникационную сеть «Интернет») информации об информационной системе, в которой используется СКЗИ. При этом может быть получена следующая информация:

Использование на этапе эксплуатации в качестве среды переноса от субъекта к объекту (от объекта к субъекту) атаки действий, осуществляемых при подготовке и (или) проведении атаки:

Проведение на этапе эксплуатации атаки из информационно-телекоммуникационных сетей, доступ к которым не ограничен определенным кругом лиц, если информационные системы, в которых используются СКЗИ, имеют выход в эти сети.

Проведение атаки при нахождении в пределах контролируемой зоны.

Проведение атак на этапе эксплуатации СКЗИ на следующие объекты:

Получение в рамках предоставленных полномочий, а также в результате наблюдений следующей информации:

Использование штатных средств, ограниченное мерами, реализованными в информационной системе, в которой используется СКЗИ, и направленными на предотвращение и пресечение несанкционированных действий.

Физический доступ к СВТ, на которых реализованы СКЗИ и СФ.

Возможность располагать аппаратными компонентами СКЗИ и СФ, ограниченная мерами, реализованными в информационной системе, в которой используется СКЗИ, и направленными на предотвращение и пресечение несанкционированных действий.

Создание способов, подготовка и проведение атак с привлечением специалистов в области анализа сигналов, сопровождающих функционирование СКЗИ и СФ, и в области использования для реализации атак недокументированных (недекларированных) возможностей прикладного ПО.

Проведение лабораторных исследований СКЗИ, используемых вне контролируемой зоны, ограниченное мерами, реализованными в информационной системе, в которой используется СКЗИ, и направленными на предотвращение и пресечение несанкционированных действий.

Проведение работ по созданию способов и средств атак в научно-исследовательских центрах, специализирующихся в области разработки и анализа СКЗИ и СФ, в том числе с использованием исходных текстов входящего в СФ прикладного ПО, непосредственно использующего вызовы программных функций СКЗИ.

Создание способов, подготовка и проведение атак с привлечением специалистов в области использования для реализации атак недокументированных (недекларированных) возможностей системного ПО.

Возможность располагать сведениями, содержащимися в конструкторской документации на аппаратные и программные компоненты СФ.

Возможность располагать всеми аппаратными компонентами СКЗИ и СФ.

Контроль и проверка использования СКЗИ

Федеральная служба безопасности проверяет условия обработки и защиты персональных данных с использованием средств криптографической защиты информации. Более детальная информация приведена в таблице 2.

Таблица 2 – Соответствие требований и перечня предоставляемых документов

Перечень предоставляемых документов

Организация системы организационных мер защиты персональных данных.

Смысл данного приказа заключается в обосновании выбора класса СКЗИ.

Организация системы криптографических мер защиты информации.

Разрешительная и эксплуатационная документация на СКЗИ.

Следует предоставлять в печатном виде.

Требования к обслуживающему персоналу (требование к лицам, допущенным к работе).

В процессе изучения актов проверяющими будут интервьюироваться сотрудники, работающие с данными информационными системами. Тут уже важно то, насколько уместно и корректно они будут отвечать на задаваемые им вопросы.

Следует опечатать рабочие станции

Оценка соответствия применяемых СКЗИ

Необходимо иметь сигнализацию и сейфы во всех помещениях, где установлены средства криптографической защиты.

Мероприятия для обеспечения безопасности ПДн

При подготовке к проверке регулятора к типовым нарушениям относятся:

— Отсутствие актуального сертификата соответствия СКЗИ;

— Отсутствие журналов учета или нерегулярное их заполнение;

— Отсутствие дистрибутивов СКЗИ, формуляров, документов;

— Недостаточные меры по обеспечению физической защиты;

— Использование СКЗИ класса ниже необходимого.

Криптоанархист

журнал информационной безопасности

пятница, 4 октября 2013 г.

Попробую провести краткий анализ этого документа.

Сначала отмечу самые важные, на мой взгляд, моменты:

1. Использование сертифицированных СКЗИ по прежнему обязательно.

2. Классы СКЗИ в явном виде сопоставлены с возможностями потенциального нарушителя. И это один из немногих положительных моментов в документе.

3. В большинстве случаев потребуется использование СКЗИ класса КС3 (!). Ниже поясню почему.

4. В отличии от Методических рекомендаций, теперь отсутствует понятие «Модель нарушителя» и нет явного требования по ее разработке. Вместо этого есть требование о формировании и утверждении некой «совокупности предположений о возможностях, которые могут использоваться при создании способов, подготовке и проведении атак, необходимой для определения требуемого класса СКЗИ».

Требования, содержащиеся в приказе, можно разбить на следующие 4 группы:

а) требования по защите помещений;

б) требования по защите носителей персональных данных;

в) требования по регламентации и контролю доступа к ПДн, ведению электронного журнала;

г) требования к классу используемых СКЗИ.

Требования а), б), в) явно зависят от Уровня защищенности (УЗ), определённого согласно ПП 1119. Эти требования включают в себя, например, оборудование помещений металлическими решетками и сигнализацией (для УЗ 1), поэкземплярный учет и хранение носителей ПДн в сейфах, необходимость ведения электронного журнала сообщений, назначение ответственных лиц. В общем и так далее. Подробнее со всеми требованиями можно ознакомится посмотрев на таблицу в конце поста.

Остановимся отдельно на определении класса СКЗИ.

Определение класса СКЗИ

Класс СКЗИ зависит от двух факторов:

— от предполагаемых возможностей нарушителя;

— от наличия актуальных угроз НДВ (см ПП 1119).

Предполагаемые возможности нарушителей описываются в разделах 10-16 Приказа. В целом, содержание этих разделов во многом идентично предыдущим Методическим рекомендациям.

Выбор класса СКЗИ теперь стал более прозрачным, но это не значит, что жить стало легче.

Обратим внимание на подпункт а) пункта 12: «СКЗИ класса КС3 применяются для нейтрализации атак, при создании способов, подготовке и проведении которых используются возможности из числа перечисленных в пунктах 10 и 11 настоящего документа и не менее одной из следующих дополнительных возможностей:… доступ к СВТ, на которых реализованы СКЗИ и СФ».

Очевидно, что доступ к «СВТ, на которых реализовано СКЗИ», могут иметь пользователи системы, не говоря уже об админах. Исходя из данного пункта получается, что если на компьютере пользователя установлен VPN-клиент и пользователь рассматривается как потенциальный нарушитель, то согласно данным требованиям к VPN-клиенту предъявляются требования КС3.

Причем, если в предыдущих Методических рекомендациях была зацепка, которая позволяла исключить из числа потенциальных нарушителей админов, то в рассматриваемом проекте приказа такая зацепка отсутствует.

То есть, большинство систем, независимо от УЗ, попадут под использование КС3 как минимум.

Для уровней защищенности с 3 по 1, заявлена привязка требуемого класса СКЗИ к наличию актуальных угроз НДВ:

Для УЗ 3 требуются:

— СКЗИ класса КВ2 и выше в случаях, когда для информационной системы актуальны угрозы 2 типа;

— СКЗИ класса КС1 и выше в случаях, когда для информационной системы актуальны угрозы 3 типа.

Для УЗ 2 требуются:

— СКЗИ класса КВ2 и выше в случаях, когда для информационной системы актуальны угрозы 1 и 2 типа;

— СКЗИ класса КС1 и выше в случаях, когда для информационной системы актуальны угрозы 3 типа.

Для УЗ 1 требуются:

— СКЗИ класса КА1 в случаях, когда для информационной системы актуальны угрозы 1 типа;

— СКЗИ класса КВ2 и выше в случаях, когда для информационной системы актуальны угрозы 2 типа.

Если мы признаем актуальными угрозы 1 и 2 типа (угрозы наличия НДВ ), то попадем на СКЗИ класса КВ.

Вывод: если в финальном релизе Приказа ничего не изменится, то, возможно, всем придется запасаться СКЗИ класса КС3. Ну или вообще избегать использования криптографии (что маловероятно).

В заключение, обещанная таблица с требованиями

Статьи по теме: «Информационная безопасность»

Установка и настройка СКЗИ

Содержание:

Классы защиты

При этом детализированные требования к СКЗИ различных классов имеют ограничительную пометку «Для служебного пользования». Но существуют открытые документы, позволяющие получить общее представление о различных классах и их применении:

С повышением класса увеличиваются потенциальные возможности нарушителя, соответственно, увеличивается и перечень механизмов защиты.

Для СКЗИ класса КС1 актуальны угрозы только из-за пределов контролируемой зоны. Для более высоких классов предполагается, что нарушитель имеет физический доступ к оборудованию. Поэтому предусмотрены дополнительные механизмы защиты: для КС2 – это, как правило, доверенная загрузка (проверка целостности при старте ОС, дополнительная аутентификация); для КС3 – замкнутая программная среда (зафиксированный перечень ПО для среды функционирования СКЗИ).

СКЗИ класса КВ применяются, когда злоумышленники могут располагать исходными текстами прикладного ПО, входящего в среду функционирования и взаимодействующего с СКЗИ, а СКЗИ класса КА, – если существует опасность, что преступники имеют возможность доступа к аппаратным компонентам СКЗИ и его среде функционирования.

Для подключения к инфраструктуре НКЦКИ в настоящее время используются СКЗИ класса КС3. Класс КС3 является де-факто стандартом для государственных информационных систем, например, СКЗИ этого класса широко распространены в Системе межведомственного электронного взаимодействия (СМЭВ).

Совместимость СКЗИ различных производителей

В отечественных СКЗИ используются российские криптографические алгоритмы, соответствующие требованиям ГОСТ.

Для формирования электронной подписи и проверки ее целостности ранее использовались ГОСТ 34.10-2001 и 34.11-94. Сейчас осуществляется переход на ГОСТ 34.10/34.11-2012. Переход планируется завершить до конца 2019 года.

Для шифрования чаще всего используется ГОСТ 28147-89. Некоторыми производителями СКЗИ уже реализованы более современные алгоритмы – «Кузнечик» и «Магма» (ГОСТ 34.12-2015). Планируется объявление пятилетнего переходного периода на новые ГОСТ. За это время производители СКЗИ должны будут реализовать поддержку ГОСТ 34.12-2015, а пользователи перейти на них с ГОСТ 28147-89.

Предлагаемые на рынке СКЗИ различных производителей не всегда совместимы между собой по некоторым причинам технического характера (разные таблицы замен для ГОСТ 28147-89, различные форматы ключевых контейнеров и др.).

При рассмотрении задачи построения виртуальных частных сетей (VPN) соответствующих ГОСТ, помимо совместимости криптографии, нужно учитывать совместимость протоколов передачи данных. На российском рынке преимущественно используются продукты нескольких производителей: «ИнфоТеКС» (ViPNet), «Код Безопасности» (Континент), «С-Терра», а также «Элвис-Плюс». «ИнфоТеКС» и «Код Безопасности» используют собственные протоколы, без публичного описания, не совместимые с протоколами других производителей. «С-Терра» и «Элвис-Плюс» применяют стандартный IPsec в соответствии с RFC, совместимый с реализациями других производителей (в частности, «С-Терра» совместима с «КриптоПро»).

По этой причине крупным организациям и государственным сервисам необходимо иметь центральное мультивендорное ядро для подключения к своей инфраструктуре (так, например, было сделано в СМЭВ). Это увеличивает расходы владельца системы на ее обслуживание, но зато позволяет избежать зависимости от одного производителя и сделать подключение более гибким для пользователей.

В настоящее время для подключения к НКЦКИ используется продукция линейки ViPNet компании «ИнфоТеКС»:

В ближайшее время для подключения к НКЦКИ планируется задействовать продукты других компаний, например, «С-Терра», «Код Безопасности» и пр. При этом может быть использован архитектурный подход, аналогичный тому, что был реализован в СМЭВ.

При обсуждении вопросов стандартизации отдельно нужно отметить аспект защиты массового доступа к веб-ресурсам. ГОСТ TLS реализован у нескольких российских производителей, и эти реализации совместимы между собой.

Документация сертифицированного продукта

При сертификации СКЗИ разработчик, производитель, испытательная лаборатория и регулятор (ФСБ России) согласовывают Формуляр и Правила Пользования. Это важнейшие документы, которые существенно влияют на все этапы жизненного цикла СКЗИ.

В формуляре следует обратить внимание на следующие сведения:

Правила Пользования содержат условия, при которых СКЗИ обеспечивают защиту соответствующего класса. Соблюдение этих условий – обязанность администратора безопасности.

Множество требований к СКЗИ основываются на Приказе ФАПСИ от 13 июня 2001 г. № 152 и распространяются на продукцию большинства производителей СКЗИ, хотя в нем встречаются пункты, характерные для конкретного изделия.

В данном Приказе следует обратить внимание на следующие моменты:

Установка

После ознакомления с Формуляром, Правилами Пользования и другой эксплуатационной документацией на СКЗИ можно приступать к следующему этапу – установке.

Предварительно нужно убедиться, что купленное СКЗИ соответствует Формуляру – раздел «комплектность». Если в комплекте поставки дистрибутив с версией, отличной от версии в Формуляре, то это повод обратиться к производителю за разъяснениями. Это могла быть производственная ошибка – представленная версия уже сертифицирована, но по чьему-то недосмотру в комплекте оказался старый формуляр. В худшем случае бывает, что формуляр правильный, а фактически поставленная версия не сертифицирована.

При выполнении работ по установке не стоит забывать об административных задачах: сделать отметки в журнале поэкземплярного учета СКЗИ и ключевой информации.

Для установки СКЗИ администратор безопасности должен использовать дистрибутив, доставленный доверенным способом. Обычно СКЗИ поставляется на CD-диске. Тем не менее, предварительно необходимо проверить контрольную сумму установочного файла.

Во время установки требуется ввести лицензию из комплекта поставки, а также пройти процедуру инициализации датчика случайных чисел (ДСЧ). Если ДСЧ биологический, то в зависимости от реализации появится предложение вводить указанные символы или попадать мышкой по «мишеням». Случайное число в таких случаях – интервал времени между нажатиями на клавиши или попаданиями по «мишеням». Если ДСЧ физический, например, в составе АПМДЗ, то процедура инициализации пройдет автоматически, практически незаметно для пользователя.

После завершения установки следует приступить к настройке.

Настройка

Настройка зависит от конкретной задачи и системы, в которой будет использоваться СКЗИ. Рекомендации по формированию политики безопасности указаны в Правилах Пользования, рассмотренных выше.

Настройка может производиться администратором безопасности локально либо централизованно через систему управления. Настройка на системе управления не означает, что никаких локальных действий не потребуется, но они значительно облегчаются. По сути, в центре из шаблона создаётся профайл с политикой безопасности и ключевая информация, далее эти данные доверенным способом доставляются к СКЗИ и импортируются. Дальнейшее управление происходит из системы управления по защищенному каналу.

В НКЦКИ в системе управления ViPNet Administrator создаются профайлы и ключевая информация, далее они передаются в организации, которым требуется подключение и импортируются в приобретенное оборудование ViPNet Coordinator или ViPNet Client.

В дальнейшем аналогичный подход будет использоваться и для СКЗИ других производителей: «С‑Терра», «Код Безопасности» и др.

Эксплуатация

После инициализации и настройки начинается эксплуатация СКЗИ. Во время эксплуатации необходимо техническое сопровождение, которое включает в себя:

Постоянный мониторинг и аудит – важное условие надежной защиты, которое позволяет принять оперативные меры реагирования при попытках взлома или компрометации СКЗИ.

Рассмотрим подробнее обновление ключевой информации. Максимальный срок ее действия обычно составляет 15 месяцев (для большинства случаев) и три года – для токенов с неизвлекаемым ключом. Обычно обновление происходит заранее, например, через год. Оно может быть локальным – путем доставки новой ключевой информации на съемном носителе (токене), либо удаленным – через систему управления.

Окончание жизненного цикла

По окончании срока действия сертификата требуется:

Последний пункт – это закономерный финал любого продукта, в том числе СКЗИ. В этом случае администратор безопасности удаляет СКЗИ и, как правило, отзывает ключевую информацию. Аналогичные действия выполняются при передаче аппаратных средств, на которых установлено СКЗИ, для ремонта в стороннюю организацию.

Резюме

Процесс эксплуатации СКЗИ регламентируется Формуляром, Правилами Пользования и другой эксплуатационной документацией СКЗИ. Из-за большого объема этих документов разобраться в них неподготовленному человеку довольно сложно. Для внедрения и эксплуатации СКЗИ требуется квалифицированный персонал – процессы очень ресурсоемкие. Этот недостаток может частично нивелироваться централизованным управлением, так как наличие в центральном офисе квалифицированного персонала значительно облегчает процесс внедрения СКЗИ. Но множество задач все равно придется решать на месте, среди них – ремонт или замена аппаратных платформ, замена ключевой информации при ее отзыве, восстановление после сбоев и т. п.

Отдельно нужно отметить проблему несовместимости реализаций СКЗИ различных производителей в рамках направления ГОСТ VPN. В связи с этим крупные организации развернули в центре своей инфраструктуры мультивендорное ядро для подключения к ней.

Автор:

Александр Веселов, руководитель направления ГОСТ VPN, «Ростелеком-Solar».