как узнать код куки

Как проверить запись в cookie-файлах

Чтобы связать между собой бронирования и партнёра, благодаря которому они были сделаны, Travelpayouts использует cookie-файлы. Это специальные файлы, в которые браузер сохраняет различную информацию. Мы туда записываем партнёрский маркер. Подробнее об этом можно прочитать во вводной статье про Travelpayouts.

Примечание: некоторые тревел-бренды записывают данные в cookie файл в зашифрованном виде. В этом случае найти там партнёрский маркер не получится.

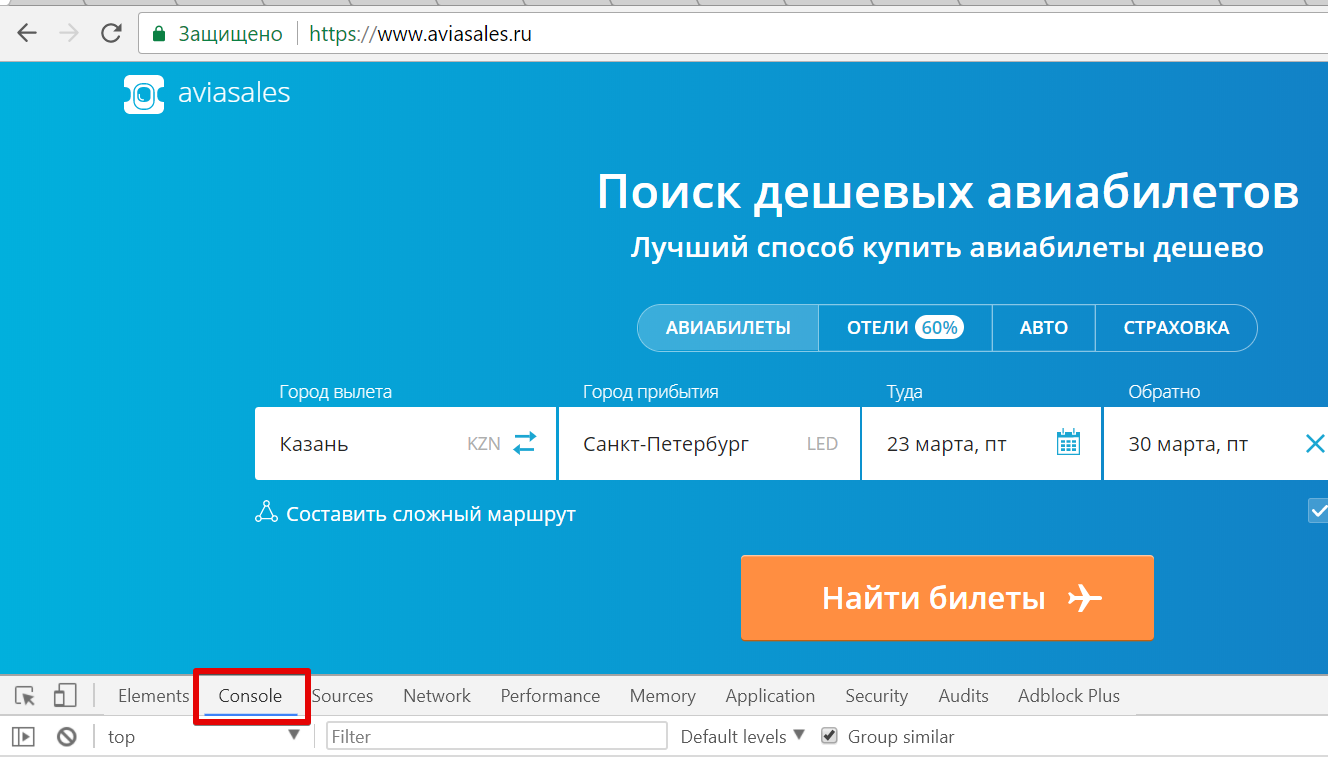

Проверяем запись в cookie через консоль браузера

Это быстрый и простой способ. Достаточно вызвать консоль браузера и ввести в ней специальную команду.

Консоль — это инструмент браузера, позволяющий увидеть ошибки, возникшие в процессе отображения сайта.

В браузерах: Chrome, Opera, FireFox, IE и Яндекс

Нужно нажать F12 или Ctrl+Shift+I.

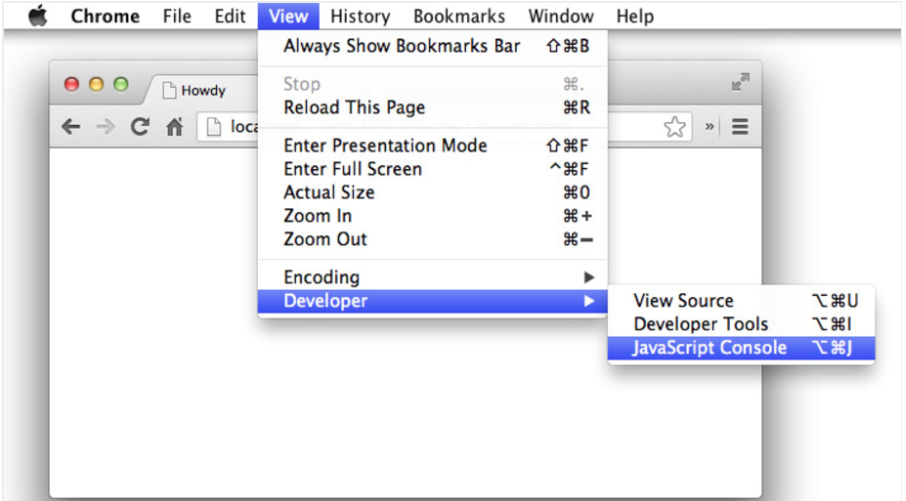

На Маках

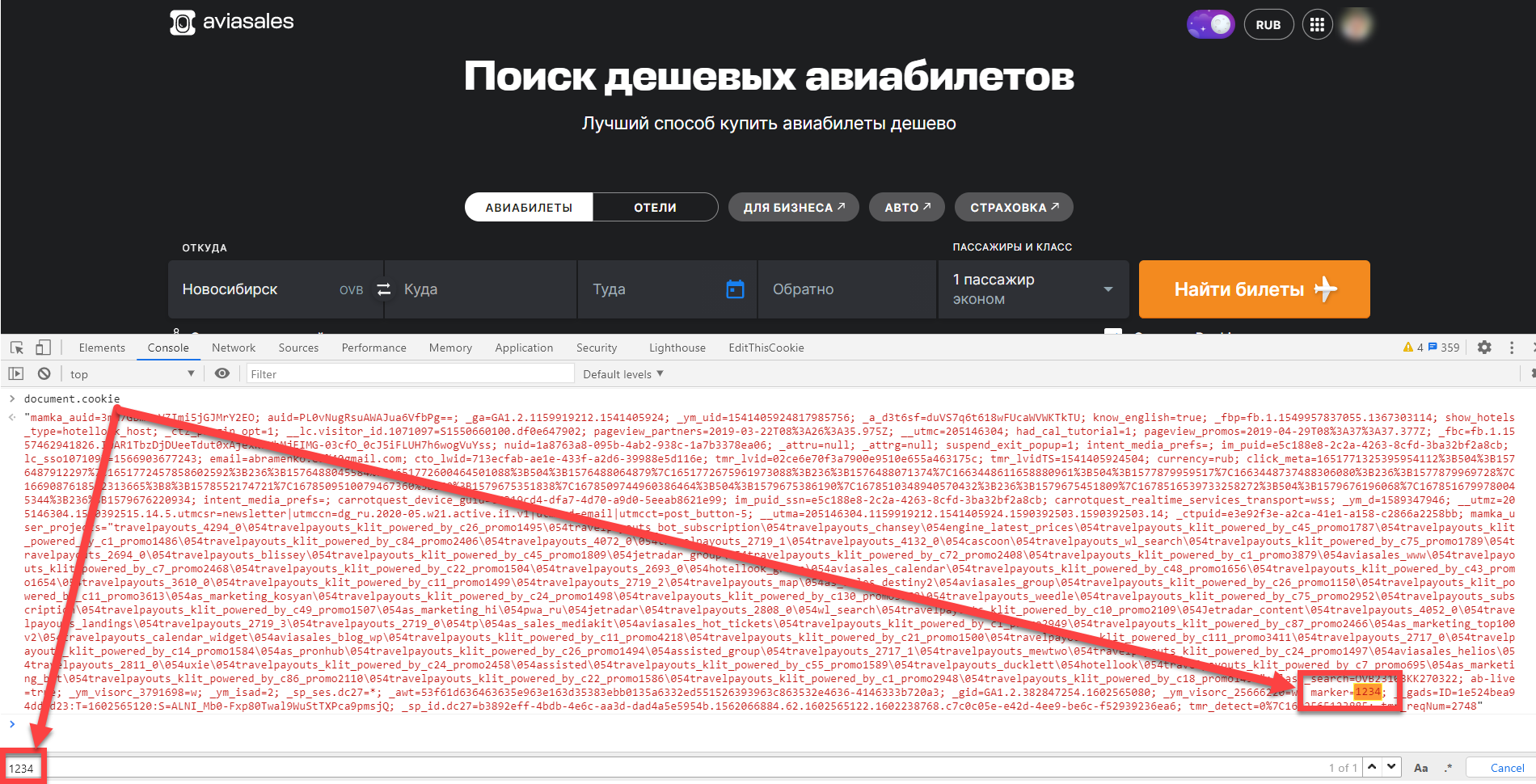

В консоли наберите document.cookie и в ответе найдите значение вашего маркера (для активации строки поиска нажмите ctrl+F).

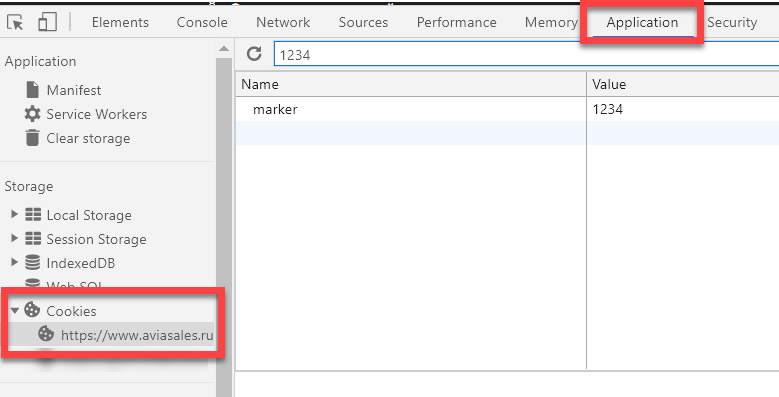

Кроме того, записи в cookies можно посмотреть через вкладку Application. Вызовите консоль, откройте вкладку Application и выберите в меню раздела Cookies сайт, для которого хотите проверить cookie. В строке поиска введите свой маркер:

Обратите внимание, запись в cookies называется marker только у Aviasales и Hotellook. У других тревел-брендов название записи может отличаться и содержать помимо вашего маркера дополнительные символы:

Как посмотреть cookie на сайте с помощью JavaScript

До сих пор не понимаю, почему в Европе запретили использовать cookie без того, чтобы обязательно не уведомить об этом пользователя сайта. Пока никакой угрозы в этом не нахожу, — только сплошные удобства (и всё для того же пользователя сайта). Но информация о cookie хранится на компьютере пользователя, — что есть то есть. Ну и что такого, что её может прочитать программист на сервере, на котором расположен сайт, который посещает пользователь? Кроме cookie вообще можно достаточно много узнать об устройстве, которое используется для доступа к сайту. Это никого не пугает. Ну и хорошо! Кому интересно, что можно узнать о пользователе на сервере, поищите информацию о переменных окружения (чтобы зря не волноваться об утечке своих персональных данных или всё-таки начать переживать и перестать пользоваться интернетом).

Что такое cookie и для чего они нужны

Cookie — это записи в виде:

Всего лишь. Имена переменных придумывают программисты, а вот значения, могут зависеть от того, для чего та или иная кука записывается. Это может быть адрес текущей страницы, на которой находится пользователь, время встроенного проигрывателя для того, чтобы он мог продолжить изучать содержимое сайта или проигрывание выбранного видео или аудио с того места, где остановился в прошлый раз. Удобно? Пользователю? Пусть запретит и пусть ему станет неудобно, зато без записи данных на диск его компьютера или телефона.

Также в cookie могут записываться значение всяких служебных переменных, помогающих правильно идентифицировать пользователя. Например, переменная token может иметь какой-то случайный на первый взгляд набор символов, но если этот набор символов совпадёт с тем, что сохранён на сервере, программа, которая управляет доступом в закрытую часть сайта, не будет каждый раз спрашивать ввода логина и пароля. Удобно? Нет? Удобнее вводить каждый раз логин и пароль при переходе по сайту? Отключите cookie и наслаждайтесь. Хотя для особых параноиков, программисты могут передавать эти данные не в cookie, а в коде самих страниц сайта.

Особенностью cookie является то, что для каждого сайта (вернее, для каждого доменного имени) они индивидуальны. И браузер отдаст по запросу только те cookie, которые принадлежат только тому домену, с которым работает либо код на странице этого сайта (JavaScript) или программа на удалённом сервере, которая принимает запросы от пользователя, находящемся на этом сайте. И никто кроме того, кто сидит за компьютером (или держит в руках телефон), не сможет получить список всех cookie, которые записаны на жёсткий диск или в память устройства. Стороннему программисту доступны только те cookie, которые он сам создаст и запишет, или которые будут созданы пользователем при взаимодействии с сайтом.

Так что письмо любимой бабушке о том, когда и где состоится передача горячих пирожков, написанное в соседней вкладке браузера в почтовом сервисе, никогда не попадёт в руки серого волка, подстерегающего Красную шапочку в засаде в кустах. По крайней мере, с помощью cookie точно.

Есть ещё ньюансы, которые дополнительно повышают безопасность использования хранящихся у пользователя cookie, но я думаю, написанного выше достаточно, чтобы пользователи не перестали от испуга пользоваться интернетом.

Как посмотреть список cookie с помощью JavaScript

Как вывести cookie в виде списка с помощью JavaScript

В коде выше символ ; заменяется HTML-тегом

, переводя начало строки для вывода новой пары переменной с её значением.

Ну и совсем для перфекционистов (к коим иногда отношусь и я), код, который выводит список cookie в виде нумерованного списка. используя всё ту же самую замену, но уже на HTML-теги нумерованного списка:

Как посмотреть список cookie с помощью JavaScript в браузере

Все варианты вывода cookie на сайте с помощью JavaScript

Ну и чтобы был код для вставки в код страницы для тех. кто хочет сразу попробовать:

Каждому сайту доступны cookie-файлы, и хакеры ими пользуются. Новый способ взлома аккаунтов

В 2020 году киберпреступники научились взламывать аккаунты жертв по-новому — с помощью cookie-файлов — либо точечно подбирают жертву, либо используют эти данные для самого взлома. Проблема в том, что доступ к ним имеет почти каждый веб-сайт. Как управлять cookie-файлами и обезопасить себя от взлома — в материале Лайфа.

Что такое cookie? Благодаря им сайты знают о нас всё

Cookie — это небольшие текстовые документы, хранящиеся на компьютере пользователя. В них записывается практически любая информация о посетителе сайта: во сколько и с какого устройства он зашёл на страницу, какими товарами интересовался, какие поисковые запросы он вбивал, и так далее.

Почти каждый сайт запрашивает разрешение на их использование при первом посещении. Основное их назначение — экономия времени и для пользователя, и для ресурса. Юзер может один раз ввести логин и пароль, в следующие разы они будут добавлены автоматически, достаточно будет лишь кликнуть на «Войти». Условному интернет-магазину это позволяет предлагать товары более точно. Если последние просмотренные посетителем товары — обогреватели Xiaomi, то на главной странице появятся преимущественно эти приборы от конкретного бренда.

Причём cookie-файлы хранятся надёжно. Пароли зашифрованы, и в случае взлома сайта хакеры не получат данные пользователей в открытом виде. «Куки» напрямую не отображают пароли, а вместо этого они содержат хеш, который хранит ваш пароль. Когда пароль был хеширован, он был зашифрован таким образом, чтобы прочитать его мог только тот веб-сайт, с которого он был записан в «куки». Каждый сайт использует уникальный алгоритм шифрования для кодирования хеша и его раскодирования, — говорит руководитель департамента системных решений Group-IB Станислав Фесенко.

Также на основе cookie настраиваются показы рекламы в Интернете. Таргетированные баннеры работают на основе истории браузера, это тоже файлы cookie.

Какими бывают cookie?

Технологии. Главное по теме

Пользователям iPhone рассказали, как избавиться от рутинных операций с гаджетом

Самолётик символизирует свободу. Дуров рассказал о новом методе побега из WhatsApp в Telegram

Россияне стали массово интересоваться 3D-печатью. Не пугает даже высокая стоимость принтеров

Они делятся на два типа:

1. Временные. Это данные о просмотренных страницах, записи форм заказов и другая информация, позволяющая клиентам упростить пользование сайтом. Удаляются после ухода посетителя с ресурса.

2. Постоянные. Не удаляются после окончания взаимодействия с сайтом. Отображают историю посещений сайта. Это логин и пароль, если пользователь их кеширует после регистрации. История браузера и просмотренных страниц на сайте.

Их время хранения зависит от того, в какой зоне находятся эти файлы. Их три: белая, серая и тёмная.

Как используют cookie мошенники?

Прежде всего они помогают точнее выбрать жертву. Главным трендом развития мошенничества в Интернете аналитики Group-IB считают персонализацию и таргетирование атак. Жертва выбирается на основе анализа файлов cookie.

В России возросли случаи кибератак. Названы 3 самые популярные площадки, где водятся хакеры

Впрочем, для взлома могут использоваться и они непосредственно. В cookie-файлы запрещено записывать персональные данные пользователей. То есть идентифицировать жертву напрямую с их помощью нельзя. Пароли здесь также не получить. При этом они упрощают процесс взлома, так как хранят данные для входа в аккаунт.

— Установив файлы cookie с хешированными паролями в свой веб-браузер, киберпреступник может немедленно получить доступ к аккаунту на этом сайте, при этом ему не понадобится вводить регистрационные данные жертвы. Если злоумышленник сможет получить доступ к вашему компьютеру или вашей сети, то с большой долей вероятности он завладеет и «куки». Например, с помощью расширения для браузера Firefox под названием Firesheep, — рассказал руководитель департамента системных решений Group-IB Станислав Фесенко.

Когда веб-сайты «запоминают» пользователя, они сохраняют в файлах cookie уникальный ID сеанса, который позволяет идентифицировать человека. Злоумышленники могут обмануть веб-сайты, получив такой ID: «представиться» жертвой и взять под контроль её аккаунт. Один из вероятных сценариев, как злоумышленники могут реализовать такую схему, — заражение устройства вирусом.

В прошлом году Лаборатория Касперского обнаружила два вируса для Android, которые как раз сохраняли файлы cookie, записанные браузерами для смартфонов и приложениями популярных социальных сетей, в частности Facebook. Они позволяют злоумышленникам незаметно получать контроль над аккаунтом жертвы в социальной сети и распространять контент от её имени. Например, запускать масштабные спам- и фишинговые рассылки и атаки. Попав на устройство, троян получал root-права и передавал cookie-файлы браузера и установленного приложения соцсети на сервер злоумышленников.

Есть и более совершенные вирусы. Зачастую иметь только ID сессии недостаточно для того, чтобы взять под контроль чужой аккаунт. У ряда веб-сайтов есть меры безопасности, позволяющие предотвратить подозрительные попытки входа. Именно для таких случаев был предназначен второй троян. Он мог запустить прокси-сервер на телефоне и предоставить злоумышленникам доступ в Интернет с устройства жертвы, чтобы обойти меры безопасности и таким образом войти в аккаунт.

Как законодательство регулирует cookie?

За последние несколько лет в индустрии технологий было множество громких скандалов с утечками пользовательской информации. Это повлияло на ужесточение законодательства в отношении cookie-файлов.

В Европе недавно приняли закон GDPR, а в России 152-ФЗ «О персональных данных». По ним каждый интернет-ресурс обязан уведомлять своих посетителей о том, что собирает эти файлы. Как правило, в баннере сообщается лишь о факте использования некоторых cookie-файлов, подробнее взаимодействие с ними описывается в разделе «Пользовательское соглашение».

Что такое cookie в браузере и почему на многих сайтах предупреждают об их использовании?

Содержание

Содержание

Многие сайты выдают предупреждение об использовании cookie-файлов и запрашивают согласие пользователя. Что это такое, какую информацию несут такие файлы и безопасно ли передавать куки — расскажем подробнее.

Что такое cookie и как это работает

Происхождение термина связывают с другим понятием — magic cookie. Так называли небольшой объем данных, передаваемых между программой и получателем. Как правило, эти данные не имели ценности для получателя до тех пор, пока он не отправит их обратно той же программе.

Самое простое сравнение — номерок в гардеробе. Сам по себе он не имеет практически никакой ценности, но, предъявив номерок в гардеробе, вы можете получить свое пальто обратно. Таким образом, его ценность проявляется только в момент, когда вы обращаетесь в гардероб: именно номерок помогает гардеробщице «распознать» вас в качестве владельца конкретной вещи. Файлы cookie — это своеобразный номерок, который позволяет идентифицировать каждого отдельного пользователя на сайте.

Принцип работы достаточно простой. Когда вы заходите на сайт, сервер отправляет не только данные о странице, но и файл куки. Он записывается непосредственно на ваш компьютер, как правило, в рабочих файлах самого браузера. По мере того, как вы ходите по сайту, файл дополняется различной информацией. Если вы повторно зайдете на этот сайт, браузер отправит серверу cookie, благодаря чему сайт «узнает» вас.

Обычно файл хранится в пользовательских данных (User Data) в папке браузера. Документ не имеет разрешения.

Если говорить о Firefox, то куки представлены набором файлов. Просмотреть содержимое можно через текстовый редактор, однако информация из-за своего формата будет нечитабельной.

Все cookie можно разделить на несколько основных групп:

Последние файлы считаются запрещенными, многие поисковые системы блокируют сайты, которые пытаются подгрузить зомби-cookie к вам на компьютер.

Какая информация хранится в cookie

Насколько хорошо сайты знают вас по информации из куки? Это зависит от конкретного интернет-ресурса.

Данные сессии. В первую очередь, в файле сохраняются логин и пароль, чтобы после каждого обновления страницы пользователям не приходилось вбивать их повторно. Cookie способны собирать информацию о посещенных страницах и времени, проведенном на сайте, а также фиксировать отдельные действия, например, заполнение различных форм.

Настройки профиля. Cookie сохраняют языковые настройки, вашу корзину (даже если вы еще не зарегистрировались на сайте), валюту покупки, геолокацию и так далее. Самый яркий пример — интернет-магазины, которые автоматически подставляют нужную валюту и город доставки, а также сохраняют товары в корзине.

Идентификационные данные. Под этим подразумевают версию браузера или операционной системы, тип устройства, время посещения и не только. Файл куки создается для каждого конкретного браузера, поэтому сайт посчитает одного и того же человека как разных пользователей, если он зайдет на ресурс через разные браузеры.

В большинстве случаев cookie позволяют получить практически полную карту «путешествий» пользователя по сайту. Если же говорить о куки-файлах для отдельных рекламных баннеров, то они могут собрать информацию о вас, даже если вы посещали разные домены, на которых имелись баннеры от одного разработчика.

Безопасность cookie и правовое регулирование

Некоторые пользователи опасаются файлов cookie, поскольку считают их полноценным софтом, способным украсть личную информацию с компьютера. Это заблуждение, поскольку куки не относятся к исполняемым файлам и не производят никаких действий самостоятельно.

Тем не менее, злоумышленники могут использовать cookie, чтобы зайти в ваш личный аккаунт, поскольку в этих данных передается логин и пароль для авторизации. Применяются несколько методов кражи:

Взлом сессии. Хакеры могут перехватить незашифрованный интернет-трафик и извлечь конфиденциальную информацию. Чтобы это предотвратить, необходимо использовать только зашифрованное соединение HTTPS. Однако и это не гарантирует полной безопасности, поскольку отправка самих куки может идти по HTTP. Файлы cookie защищены только в том случае, если атрибут secure находится в значении true.

Например, для Google Chrome есть расширение CookieEditor, которое позволяет посмотреть и редактировать сохраненные куки, в том числе изучить конкретные атрибуты.

Подмена cookie. Возможны атаки на сервер, когда злоумышленник модифицирует куки-файл и получает с этого какую-либо выгоду, например, меньшую сумму заказа. Для предотвращения таких ситуаций сайты передают в куки только уникальный идентификатор сессии, а другая информация хранится на самом сервере, что делает подобную атаку затруднительной.

Межсайтовые cookie. Эти атаки используют уязвимости браузеров и направлены на захват идентификатора вашей сессии. Именно поэтому рекомендуется регулярно обновлять свой браузер.

Кража cookie. Специализированное вредоносное ПО может украсть ваши куки, после чего злоумышленник сможет через них авторизоваться на сайте даже с протоколом HTTPS.

Проблема избыточного сбора информации об интернет-пользователях начала подниматься еще в начале 2000-х. В мае 2018 года Европейский Союз выпустил Общий регламент защиты персональных данных (GDPR). В документе были определены основы работы с cookie:

GDPR предусматривает штрафы до 20 миллионов евро. Самое громкое дело произошло в 2019 году, когда авиакомпанию Vueling оштрафовали на 30 тысяч евро. На сайте компании пользователь не мог отказаться от использования куки. В России действует закон 152-ФЗ «О персональных данных», который контролирует сбор личной информации.

Чтобы избежать штрафов, каждый сайт при использовании cookie должен выдавать пользователям соответствующее уведомление, которое предполагает ответное действие.

Однако здесь может быть несколько подводных камней, которые намеренно или случайно оставляют разработчики сайтов, например:

Как очистить и отключить cookie

Пользователи могут очистить хранящиеся на компьютере куки или полностью запретить их работу. Сделать это можно с помощью стандартных настроек браузера.

Google Chrome

Чтобы стереть cookie, перейдите через главное меню в раздел «История» (Ctrl+H) и в левой части нажмите «Очистить историю». Далее выставьте галочку только для cookie и сверху выберите «За все время». Остается только подтвердить удаление.

Чтобы настроить удаление куки, необходимо в настройках браузера зайти в раздел «Конфиденциальность и безопасность». Выберите пункт «Файлы cookie».

В новом окне вы сможете выбрать, в каких случаях блокировать куки (только для сторонних сайтов или всегда).

Mozilla Firefox

В меню «Журнал» выберите подпункт «Удаление истории». Укажите, за какое время удалить данные, и поставьте галочку напротив «куки».

В разделе «Приватность и защита» вы также можете удалить куки для каждого отдельного сайта. Чтобы полностью отключить куки, в этом же разделе выберите нужный уровень защиты и выставьте блокировку.

Opera

Через иконку в левой части зайдите в блок «История» и выберите «Очистить историю». По аналогии с Chrome укажите период очистки и оставьте галочку только напротив cookie.

Opera также позволяет отключить отправку куки полностью. В разделе «Дополнительно» войдите в «Файлы cookie и прочие данные». В открывшемся меню можно поставить полную блокировку.

Обратите внимание, что полная блокировка куки может привести к некорректной работе сайта, когда вам придется постоянно вводить данные авторизации вручную.

Как обезопасить себя от кражи cookie

Если вы не хотите полностью отключать куки, но при этом беспокоитесь о своей безопасности, то следуйте нескольким рекомендациям:

Когда сайт не предупреждает об использовании cookie, это не означает, что они отключены. Большинство мелких ресурсов просто не утруждаются оповещением посетителей, поэтому проверять этот факт придется вручную.

В домашних условиях куки на компьютере – вполне безопасное и обыденное дело. Они предлагают массу удобств: сохранение логина и пароля, корзины товаров, геолокации и так далее. Все это экономит время. Но при использовании общедоступных точек Wi-Fi от сохранения куки лучше воздержаться, поскольку общественные сети более уязвимы в плане атаки злоумышленников.

Куки, document.cookie

Куки – это небольшие строки данных, которые хранятся непосредственно в браузере. Они являются частью HTTP-протокола, определённого в спецификации RFC 6265.

Один из наиболее частых случаев использования куки – это аутентификация:

Куки имеют множество особенностей и тонкостей в использовании, и в этой главе мы подробно с ними разберёмся.

Чтение из document.cookie

Хранит ли ваш браузер какие-то куки с этого сайта? Посмотрим:

Оставим эту задачу читателю для самостоятельного выполнения. Кроме того, в конце этой главы вы найдёте полезные функции для работы с куки.

Запись в document.cookie

Запись в document.cookie обновит только упомянутые в ней куки, но при этом не затронет все остальные.

Например, этот вызов установит куки с именем user и значением John :

Технически, и имя и значение куки могут состоять из любых символов, для правильного форматирования следует использовать встроенную функцию encodeURIComponent :

Существует несколько ограничений:

У куки есть ряд настроек, многие из которых важны и должны быть установлены.

URL-префикс пути, куки будут доступны для страниц под этим путём. Должен быть абсолютным. По умолчанию используется текущий путь.

domain

Домен, на котором доступны наши куки. На практике, однако, есть ограничения – мы не можем указать здесь какой угодно домен.

Это ограничение безопасности, чтобы мы могли хранить в куки конфиденциальные данные, предназначенные только для одного сайта.

…Однако, если мы всё же хотим дать поддоменам типа forum.site.com доступ к куки, это можно сделать. Достаточно при установке куки на сайте site.com в качестве значения опции domain указать корневой домен: domain=site.com :

По историческим причинам установка domain=.site.com (с точкой перед site.com ) также работает и разрешает доступ к куки для поддоменов. Это старая запись, но можно использовать и её, если нужно, чтобы поддерживались очень старые браузеры.

Таким образом, опция domain позволяет нам разрешить доступ к куки для поддоменов.

expires, max-age

По умолчанию, если куки не имеют ни одного из этих параметров, то они удалятся при закрытии браузера. Такие куки называются сессионными («session cookies»).

Дата истечения срока действия куки, когда браузер удалит его автоматически.

Если мы установим в expires прошедшую дату, то куки будет удалено.

Если задан ноль или отрицательное значение, то куки будет удалено:

secure

Куки следует передавать только по HTTPS-протоколу.

То есть, куки, по умолчанию, опираются на доменное имя, они не обращают внимания на протоколы.

samesite

Это ещё одна настройка безопасности, применяется для защиты от так называемой XSRF-атаки (межсайтовая подделка запроса).

Чтобы понять, как настройка работает и где может быть полезной, посмотрим на XSRF-атаки.

Атака XSRF

Такая атака называется межсайтовая подделка запроса (или Cross-Site Request Forgery, XSRF).

Конечно же, в реальной жизни банки защищены от такой атаки. Во всех сгенерированных сайтом bank.com формах есть специальное поле, так называемый «токен защиты от xsrf», который вредоносная страница не может ни сгенерировать, ни каким-либо образом извлечь из удалённой страницы (она может отправить форму туда, но не может получить данные обратно). И сайт bank.com при получении формы проверяет его наличие.

Но такая защита требует усилий на её реализацию: нам нужно убедиться, что в каждой форме есть поле с токеном, также мы должны проверить все запросы.

Настройка samesite

Параметр куки samesite предоставляет ещё один способ защиты от таких атак, который (теоретически) не должен требовать «токенов защиты xsrf».

У него есть два возможных значения:

Куки с samesite=strict никогда не отправятся, если пользователь пришёл не с этого же сайта.

Другими словами, если пользователь переходит по ссылке из почты, отправляет форму с evil.com или выполняет любую другую операцию, происходящую с другого домена, то куки не отправляется.

Хотя есть небольшие неудобства.

Это более мягкий вариант, который также защищает от XSRF и при этом не портит впечатление от использования сайта.

Куки с samesite=lax отправляется, если два этих условия верны:

Используются безопасные HTTP-методы (например, GET, но не POST).

Полный список безопасных HTTP-методов можно посмотреть в спецификации RFC7231. По сути, безопасными считаются методы, которые обычно используются для чтения, но не для записи данных. Они не должны выполнять никаких операций на изменение данных. Переход по ссылке является всегда GET-методом, то есть безопасным.

Операция осуществляет навигацию верхнего уровня (изменяет URL в адресной строке браузера).

Но что-то более сложное, например, сетевой запрос с другого сайта или отправка формы, теряет куки.

В целом, samesite отличная настройка, но у неё есть важный недостаток:

Но мы, безусловно, можем использовать samesite вместе с другими методами защиты, такими как XSRF-токены, чтобы добавить дополнительный слой защиты, а затем, в будущем, когда старые браузеры полностью исчезнут, мы, вероятно, сможем полностью удалить XSRF-токены.

httpOnly

Эта настройка не имеет ничего общего с JavaScript, но мы должны упомянуть её для полноты изложения.

Эта настройка используется в качестве меры предосторожности от определённых атак, когда хакер внедряет свой собственный JavaScript-код в страницу и ждёт, когда пользователь посетит её. Это вообще не должно быть возможным, хакер не должен быть в состоянии внедрить свой код на ваш сайт, но могут быть ошибки, которые позволят хакеру сделать это.

Приложение: Функции для работы с куки

Для этого существует множество библиотек, так что они, скорее, в демонстрационных целях. Но при этом полностью рабочие.

getCookie(name)

Самый короткий способ получить доступ к куки – это использовать регулярные выражения.

Функция getCookie(name) возвращает куки с указанным name :

Обратите внимание, значение куки кодируется, поэтому getCookie использует встроенную функцию decodeURIComponent для декодирования.

setCookie(name, value, options)

deleteCookie(name)

Чтобы удалить куки, мы можем установить отрицательную дату истечения срока действия:

Обратите внимание: когда мы обновляем или удаляем куки, нам следует использовать только такие же настройки пути и домена, как при установке куки.

Приложение: Сторонние куки

Куки называются сторонними, если они размещены с домена, отличающегося от страницы, которую посещает пользователь.

В следующий раз при доступе к ads.com удалённый сервер получит куки id и распознает пользователя:

Сторонние куки в силу своей специфики обычно используются для целей отслеживания посещаемых пользователем страниц и показа рекламы. Они привязаны к исходному домену, поэтому ads.com может отслеживать одного и того же пользователя на разных сайтах, если оттуда идёт обращение к нему.

Естественно, некоторым пользователям не нравится, когда их отслеживают, поэтому браузеры позволяют отключать такие куки.

Кроме того, некоторые современные браузеры используют специальные политики для таких куки:

Если мы загружаем скрипт со стороннего домена, например