как узнать когда флешка вставлялась в компьютер

Как посмотреть историю USB подключений к стационарному компьютеру/ноутбуку?

Любое устройство, подключаемое к системе – оставляет свои следы в реестре и лог файлах.

Существует несколько способов определить — какие USB-Flash-накопители подключались к устройству:

Если нужно знать, что именно копировалось с/на компьютер – используем этот способ. При условии соблюдения политик безопасности и с помощью специального софта можно не только отследить, что в компьютер вставлялся USB flash диск, но и логировать имена файлов, которые копировались с/на диск, и содержимое этих копируемых файлов.

С помощью специальных программ можно проконтролировать доступ не только к USB flash-дискам, но и ко всему спектру съемных устройств, принтеров и сканеров.

Специализированного софта по данной теме можно перечислить много, например – SecureWave Sanctuary Device Control / Lumension Device Control, DeviceLock, GFi EndPointSecurity, InfoWatch Device Monitor и т.п. Выбор конкретного софта зависит от конкретных условий применения.

2. Ручной – самостоятельно просматриваем реестр

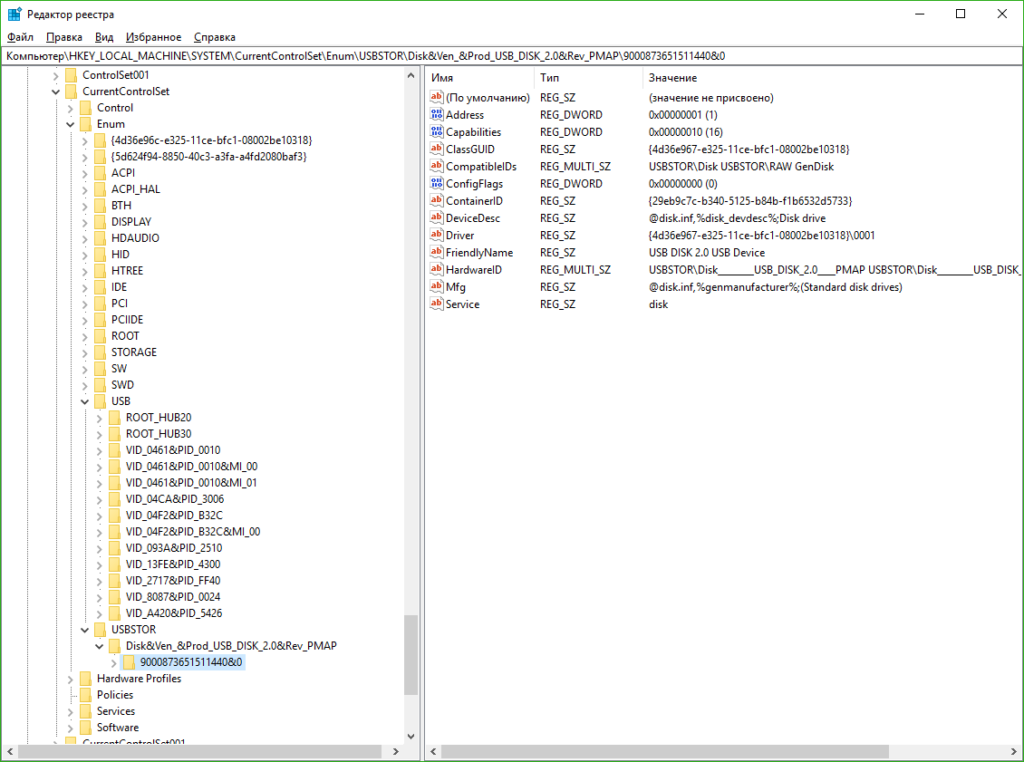

Все данные о подключениях USB хранятся в реестре в этих ветках:

В первой (USBSTOR) отображаются устройства-носители (как правило флеш-накопители), во- второй (USB) – телефоны, камеры, мышки и т.д.

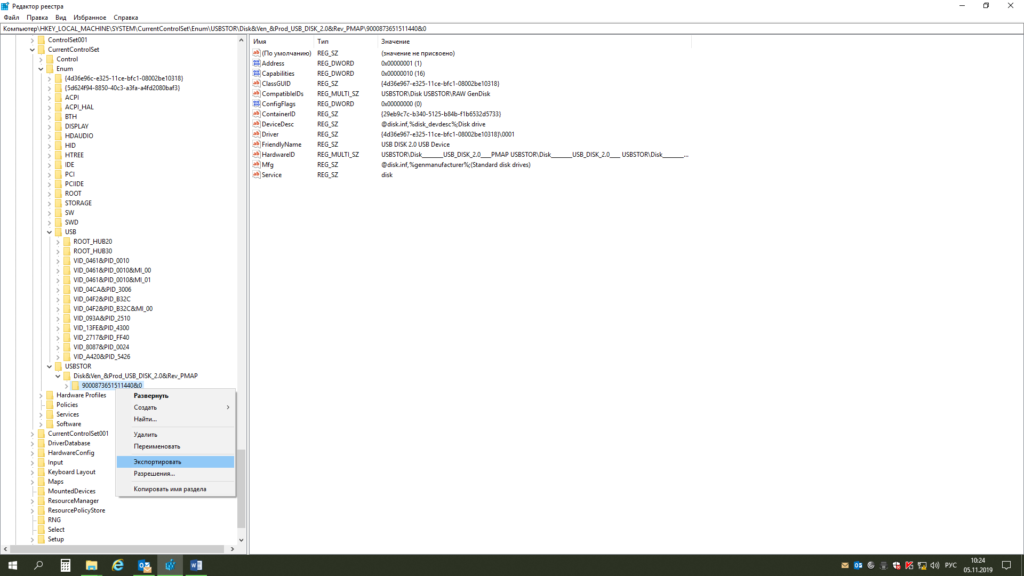

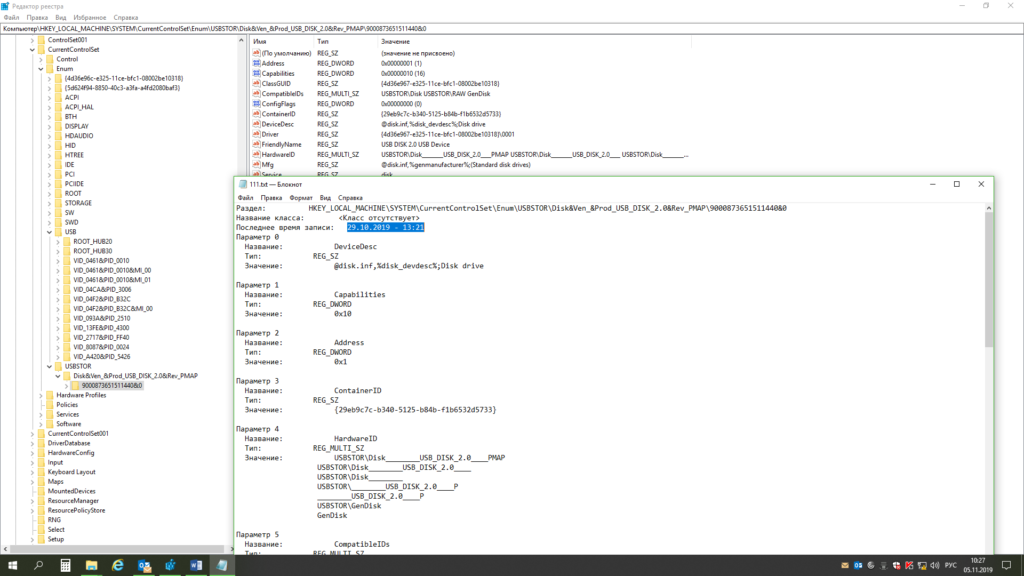

Для того, чтобы узнать дату и время подключения можно экспортировав нужный раздел в файл с расширением txt.

В данном примере флешка была вставлена в USB порт 29.10.2019 — 13:21.

Так же можно экспортировать раздел USBSTOR в файл с расширением txt.

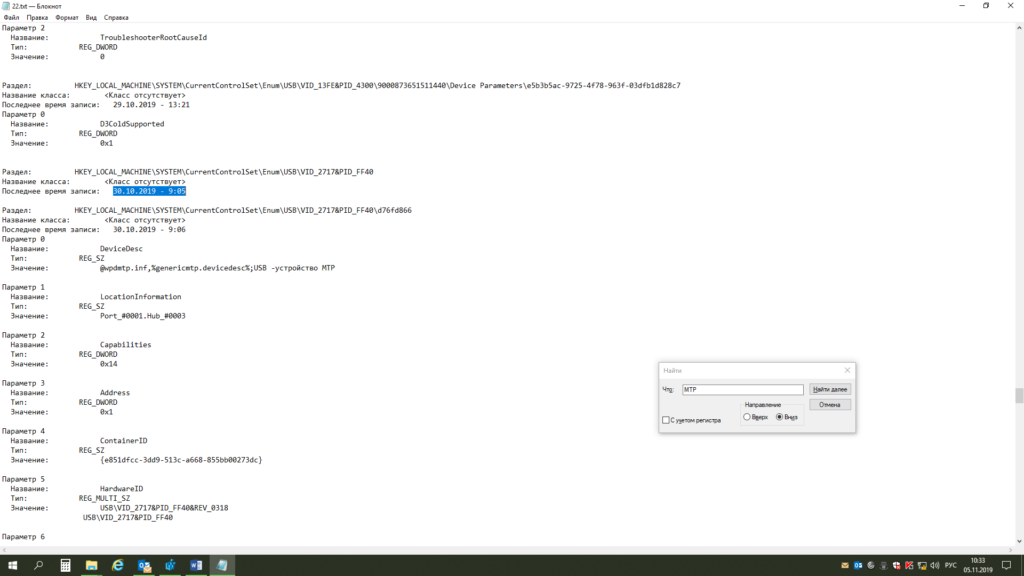

Затем запускаем поиск устройств MTP (латинскими).

Находим дату и время подключения мобильного телефона (в данном примере) к USB компьютера. Так же по поиску устройств MTP могут находиться фотоаппараты и планшеты.

Из практики: Те, кто хоть как-то связан с кибербезопасностью, наверняка не раз слышали поучительную истории о флешках, разбросанных по парковкам. Это был обычный эксперимент, проведенный в студенческом кампусе Университета штата Иллинойс, с несколькими сотнями утерянных флешек, на которых был записан безобидный скрипт, сообщающий о подключении USB-накопителя к компьютеру. Итог – 45% утерянных флешек были подключены в течении 10 часов после начала эксперимента (подробнее об этой истории — на сайте ).

Еще одно событие, произошедшее в прошлом году. В изолированную сеть атомной электростанции попало вредоносное ПО. Причина – сотрудник, для решения задач предприятия, использовал USB со скачанным для семейного просмотра фильмом.

Помните, что даже личные накопители сотрудников (флешки, карты памяти) способны нанести компании урон не меньший, чем внешняя атака.

Как посмотреть историю USB подключений к стационарному компьютеру/ноутбуку?

Как определить, что у компьютера есть еще и «другая жизнь», о которой владелец не знает?

Любое устройство, подключаемое к системе – оставляет свои следы в реестре и лог файлах.

Существует несколько способов определить — какие USB-Flash-накопители подключались к устройству:

1) С использованием специальных программ

Если нужно знать, что именно копировалось с/на компьютер – используем этот способ. При условии соблюдения политик безопасности и с помощью специального софта можно не только отследить, что в компьютер вставлялся USB flash диск, но и логгировать имена файлов, которые копировались с/на диск, и содержимое этих копируемых файлов.

С помощью специальных программ можно проконтролировать доступ не только к USB flash-дискам, но и ко всему спектру съемных устройств, принтеров и сканеров.

Специализированного софта по данной теме можно перечислить много, например – SecureWave Sanctuary Device Control / Lumension Device Control, DeviceLock, GFi EndPointSecurity, InfoWatch Device Monitor и т.п. Выбор конкретного софта зависит от конкретных условий применения.

2) Ручной – самостоятельно просматриваем реестр

Все данные о подключениях USB хранятся в реестре в этих ветках:

В первой (USBSTOR) отображаются устройства-носители (как правило флеш-накопители), во- второй (USB) – телефоны, камеры, мышки и т.д.

Рис.1 – Редактор реестра. Информация о флеш-накопителях

Для того, чтобы узнать дату и время подключения можно экспортировав нужный раздел в файл с расширением txt.

Рис.2 – Редактор реестра. Экспорт USBTOR

Рис.3 – Редактор реестра. Результат экспорта

Так же можно экспортировать раздел USBSTOR в файл с расширением txt.

Рис.4 – Редактор реестра. Экспорт USB

Затем запускаем поиск устройств MTP (латинскими).

Рис.5 – Редактор реестра. Экспорт USB

Находим дату и время подключения мобильного телефона (в данном примере) к USB компьютера. Так же по поиску устройств MTP могут находиться фотоаппараты и планшеты.

Те, кто хоть как-то связан с кибербезопасностью, наверняка не раз слышали поучительную истории о флешках, разбросанных по парковкам. Это был обычный эксперимент, проведенный в студенческом кампусе Университета штата Иллинойс, с несколькими сотнями утерянных флешек, на которых был записан безобидный скрипт, сообщающий о подключении USB-накопителя к компьютеру. Итог – 45% утерянных флешек были подключены в течении 10 часов после начала эксперимента.

Еще одно событие, произошедшее в прошлом году. В изолированную сеть атомной электростанции попало вредоносное ПО. Причина – сотрудник, для решения задач предприятия, использовал USB со скачанным для семейного просмотра фильмом.

Помните, что даже личные накопители сотрудников (флешки, карты памяти) способны нанести компании урон не меньший, чем внешняя атака.

История USB подключений в Windows 10, 8, 7, Vista, XP

Как посмотреть историю подключения USB?

Недавно на сайте был задан интересный вопрос. Автор интересовался можно ли посмотреть историю подключения USB. Если есть интерес значит надо об этом написать. Кроме того данная тема относится к Форензике — компьютерной криминалистике, а как вам известно эта тема переплетается с тематикой нашего сайта.

Поэтому в данной статье я решил рассказать про все способы, которые позволяют узнать: когда и какие USB устройства подключались к компьютеру под управлением операционной системы Windows.

Если вы пользуетесь социальной сетью ВКонтакте, то вам будет интересно узнать как с помощью функции «История активности ВКонтакте» узнать о взломе своей страницы.

История USB подключений

Существуют несколько способов: ручной — это когда самому надо копаться в реестре Windows и с использованием специальных программ. Я поверхностно расскажу про реестр и более подробно поговорю о программах, так как это на мой взгляд самый легкий и удобный способ вытащить историю использования USB девайсов.

История USB подключений вручную

Все данные о подключениях USB хранятся в реестре Windows в этих ветках:

Если опыта нет, туда лучше не соваться. А если решитесь, то хотя бы делайте бекап или снимок реестра. Как это сделать мы писали в статье «Отслеживание изменений реестра»

История USB подключений программами

Идеальным для меня способом является использование специальных программ. Я представлю две программы, у каждой есть свои достоинства. Для вашего удобства в конце статьи я прикрепил архив для скачивания всех программ разом.

История USB подключений программой USBDeview

USBDeview — это маленькая, бесплатная программа для просмотра и анализа истории подключения USB- устройств, таких как флешка, внешний жесткий диск, смартфон, планшет, USB мышка, клавиатура и т.д.

Скачать USBDeview

Скачать USBDeview бесплатно вы можете по этой прямой ссылке английскую версию. А Русскую версию здесь с файлообменика.

Автор программы известный Израильский программист Нир Софер, который написал большое количество бесплатных, полезных приложений.

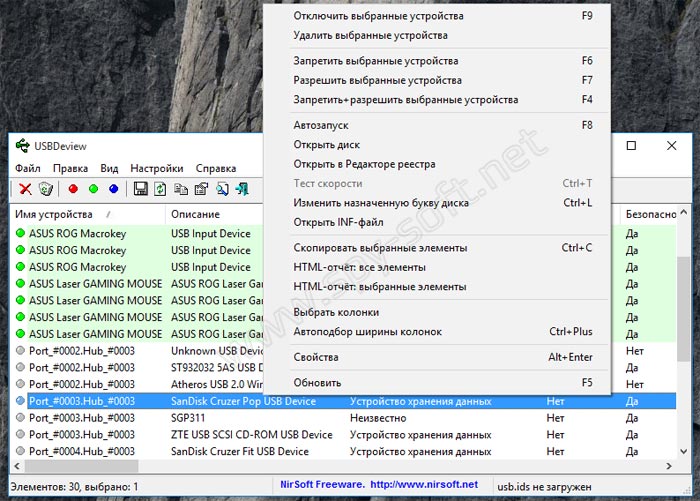

Использование USBDeview

После того как скачали, разархивируйте и запустите файл «USBDeview.exe». Версия портабельная, т.е не требует установки, и после запуска мгновенно запустится.

Быстренько просканировав компьютер USBDeview отобразит список всех ранее подключенных USB-устройств.

Вот какую информацию может показать программа:

Есть еще куча другой информации, но большинству для того чтобы отследить кто и когда подключал к компьютеру флешку наверное хватит даты подключения, названия и описания USB-устройства.

Это по поводу информации которую может предоставить данная утилита. Но кроме этого программа может отключить, включить, удалить а также запретить USB устройства. Если вы собираетесь проделывать какую-нибудь из этих вышеперечисленных операций, то я настоятельно рекомендую сделать предварительно бекап или точку восстановления системы. Если же вы желаете просто просмотреть историю подключений, то делать бекап не требуется.

Кроме этого программа умеет работать из командной строки. Т.е. используя специальные команды можно получить всю информацию удаленно. Подробнее о командах вы можете узнать на сайте разработчика.

Ну, и конечно все полученные данные можно сохранить в виде отчета во всевозможные форматы от *.txt до *.html.

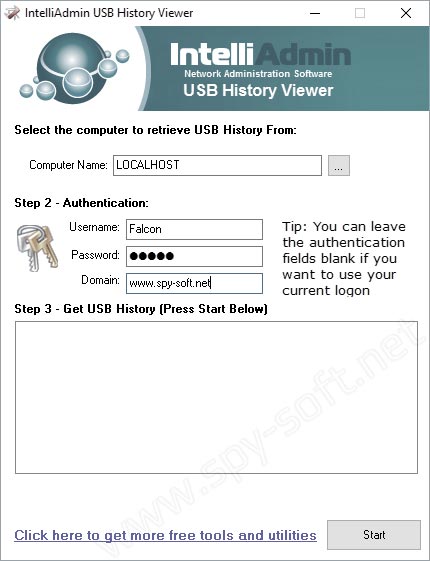

История USB программой USB History Viewer

Следующая программа с которой я хочу вас познакомить — это USB History Viewer. Утилита отображает информацию только о подключенных флешках и внешних жестких дисках.

Скачать USB History Viewer

Скачать USB History Viewer бесплатно вы можете по этой ссылке только английскую версию.

Использование USB History Viewer

Запускаем программу и видим три поля.

В первом поле выбираем компьютер. Во втором поле прописываем данные авторизации и нажимаем Start. Если необходимо вытащить информацию по текущему компьютеру и пользователю, то нечего не меняем, оставляем все поля как есть.

Данная программа лично мне нравится меньше, хотя имеет свои плюсы. Главным достоинством является умение вытаскивать историю использование флешек удаленно в локальной сети, но это требует логина и пароля удаленной машины.

На самом деле есть еще программа Internet Evidence Finder, но из-за ее фантастически высокой цены я даже рассказывать про нее не стал. Мощная утилита, но стоит 999$. Если вы профи Форензики, то вперед, но большинству хватит и этих инструментов.

Скачать архив с представленными в статье программами вы можете по этой ссылке.

На этом все, друзья. Надеюсь вам помогла данная статья и вы смогли посмотреть историю подключения USB. В целом это очень нужные программы, которыми надо уметь пользоваться, иметь у себя в архиве программ, ну или хотя бы как минимум знать об их существовании.

Кстати, чтобы не пропустить обзоры других подобных программ обязательно подпишитесь на наши паблики в социальных сетях. В будущем будет еще больше интересного!

Интересно, как обновляются журналы на флэшке, в случае запрета на подключаемом устройстве действий на запись? На флэшку, не имеющую свой источник питания, для поддержания системного времени, данные о дата/времени подключения, а также прочая идентификационная информация о подключаемом устройстве, должны передаваться с этого самого устройства, а в случае ограничений прав на запись, по идее и журналы не могут обновляться.

Бегло пробежался по документации «Секрета» ( http://prosecret.ru/documentation.html ). Насколько понял, флэш накопитель «Секрет» не совсем то, о чём спрашивается в этой теме. Взять хотя бы необходимость установки ПО для работы с «Секретом».

А нужно, чтобы была обычная флэшка, на которой бы содержался журнал с логированием событий. Чтобы была возможность узнать на каком АРМе, в какое время и каким пользователем использовалась флэшка. Плюс, ещё непоохо бы видеть все действия производимые с содержимым флэшки.

Если говорить про изолированные сети.И обмен между ними. Уж лучше тогда развернуть центры прозрачного шифрования на ключах всех съёмных носителей. Чем изучать какие то логи подключений.

Ок. Увидели в логе на флешке, что подключалось к другому ПК. Во первых инфа уже ушла, во вторых попробуй докажи что она ушла именно с этой флешки. Сразу же понятны отмазы юзера «Я случайно подключил, и сразу вытащил., но ничо ничо не копировал. Чесно чесно». )

>>>>Ок. Увидели в логе на флешке, что подключалось к другому ПК. Во первых инфа уже ушла, во вторых попробуй докажи что она ушла именно с этой флешки. Сразу же понятны отмазы юзера «Я случайно подключил, и сразу вытащил., но ничо ничо не копировал. Чесно чесно». )

Так ведь, теоретически можно прикрутить к флэшке функционал по логированию конкретных действий.

Например, тот же штатный реестр Windows сохраняет логи по каждому действию пользователя. Какую папку открыл, какой конкретный файл открыл/закрыл/скопировал и т.п.

Интересно, как обновляются журналы на флэшке, в случае запрета на подключаемом устройстве действий на запись? На флэшку, не имеющую свой источник питания, для поддержания системного времени, данные о дата/времени подключения, а также прочая идентификационная информация о подключаемом устройстве, должны передаваться с этого самого устройства, а в случае ограничений прав на запись, по идее и журналы не могут обновляться.

Бегло пробежался по документации «Секрета» ( http://prosecret.ru/documentation.html ). Насколько понял, флэш накопитель «Секрет» не совсем то, о чём спрашивается в этой теме. Взять хотя бы необходимость установки ПО для работы с «Секретом».

А нужно, чтобы была обычная флэшка, на которой бы содержался журнал с логированием событий. Чтобы была возможность узнать на каком АРМе, в какое время и каким пользователем использовалась флэшка. Плюс, ещё непоохо бы видеть все действия производимые с содержимым флэшки.

Если говорить про изолированные сети.И обмен между ними. Уж лучше тогда развернуть центры прозрачного шифрования на ключах всех съёмных носителей. Чем изучать какие то логи подключений.

Ок. Увидели в логе на флешке, что подключалось к другому ПК. Во первых инфа уже ушла, во вторых попробуй докажи что она ушла именно с этой флешки. Сразу же понятны отмазы юзера «Я случайно подключил, и сразу вытащил., но ничо ничо не копировал. Чесно чесно». )

>>>>Ок. Увидели в логе на флешке, что подключалось к другому ПК. Во первых инфа уже ушла, во вторых попробуй докажи что она ушла именно с этой флешки. Сразу же понятны отмазы юзера «Я случайно подключил, и сразу вытащил., но ничо ничо не копировал. Чесно чесно». )

Так ведь, теоретически можно прикрутить к флэшке функционал по логированию конкретных действий.

Например, тот же штатный реестр Windows сохраняет логи по каждому действию пользователя. Какую папку открыл, какой конкретный файл открыл/закрыл/скопировал и т.п.