как узнать копировали ли файлы с флешки

Как посмотреть историю USB подключений к стационарному компьютеру/ноутбуку?

Любое устройство, подключаемое к системе – оставляет свои следы в реестре и лог файлах.

Существует несколько способов определить — какие USB-Flash-накопители подключались к устройству:

Если нужно знать, что именно копировалось с/на компьютер – используем этот способ. При условии соблюдения политик безопасности и с помощью специального софта можно не только отследить, что в компьютер вставлялся USB flash диск, но и логировать имена файлов, которые копировались с/на диск, и содержимое этих копируемых файлов.

С помощью специальных программ можно проконтролировать доступ не только к USB flash-дискам, но и ко всему спектру съемных устройств, принтеров и сканеров.

Специализированного софта по данной теме можно перечислить много, например – SecureWave Sanctuary Device Control / Lumension Device Control, DeviceLock, GFi EndPointSecurity, InfoWatch Device Monitor и т.п. Выбор конкретного софта зависит от конкретных условий применения.

2. Ручной – самостоятельно просматриваем реестр

Все данные о подключениях USB хранятся в реестре в этих ветках:

В первой (USBSTOR) отображаются устройства-носители (как правило флеш-накопители), во- второй (USB) – телефоны, камеры, мышки и т.д.

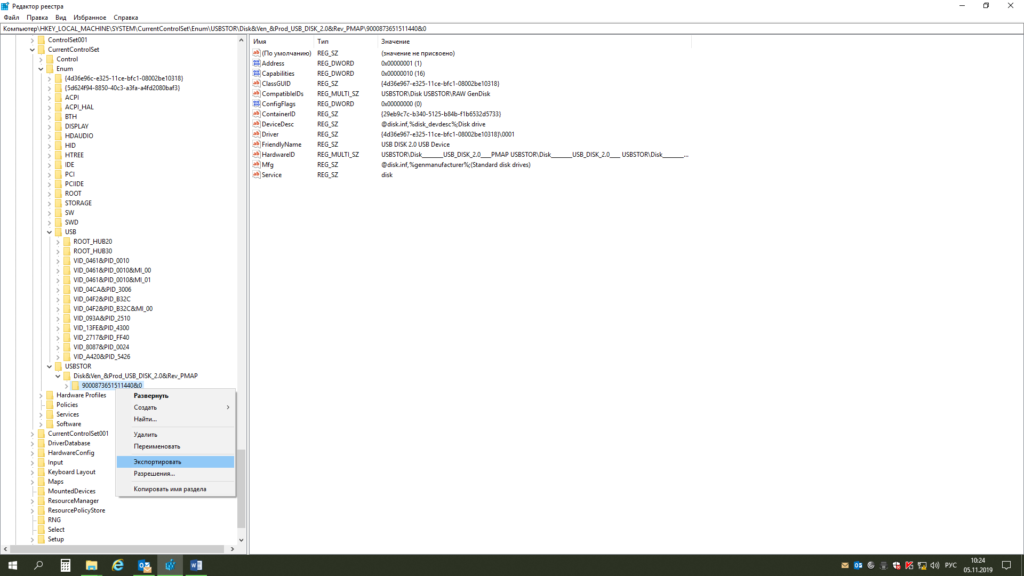

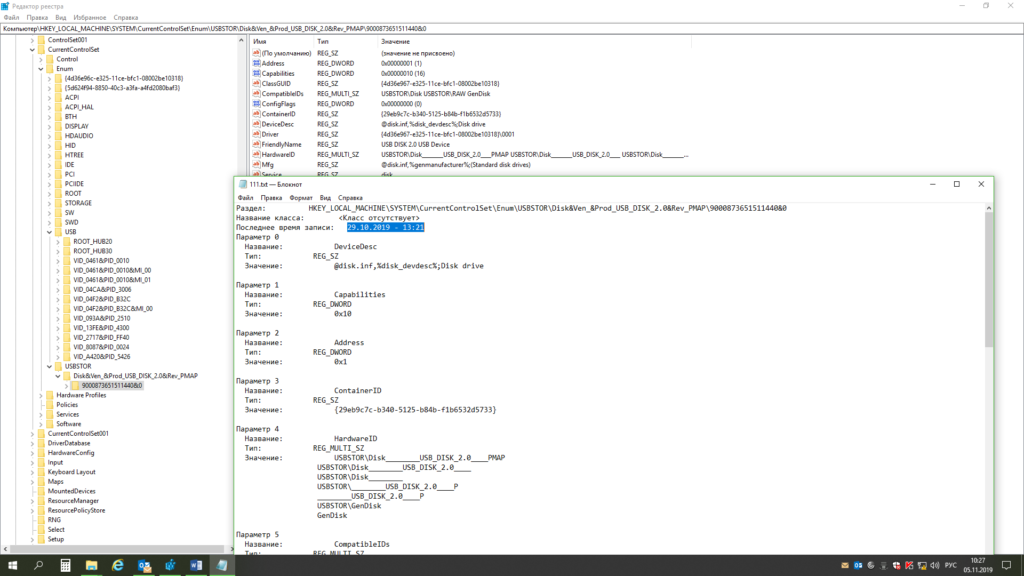

Для того, чтобы узнать дату и время подключения можно экспортировав нужный раздел в файл с расширением txt.

В данном примере флешка была вставлена в USB порт 29.10.2019 — 13:21.

Так же можно экспортировать раздел USBSTOR в файл с расширением txt.

Затем запускаем поиск устройств MTP (латинскими).

Находим дату и время подключения мобильного телефона (в данном примере) к USB компьютера. Так же по поиску устройств MTP могут находиться фотоаппараты и планшеты.

Из практики: Те, кто хоть как-то связан с кибербезопасностью, наверняка не раз слышали поучительную истории о флешках, разбросанных по парковкам. Это был обычный эксперимент, проведенный в студенческом кампусе Университета штата Иллинойс, с несколькими сотнями утерянных флешек, на которых был записан безобидный скрипт, сообщающий о подключении USB-накопителя к компьютеру. Итог – 45% утерянных флешек были подключены в течении 10 часов после начала эксперимента (подробнее об этой истории — на сайте ).

Еще одно событие, произошедшее в прошлом году. В изолированную сеть атомной электростанции попало вредоносное ПО. Причина – сотрудник, для решения задач предприятия, использовал USB со скачанным для семейного просмотра фильмом.

Помните, что даже личные накопители сотрудников (флешки, карты памяти) способны нанести компании урон не меньший, чем внешняя атака.

Как посмотреть историю USB подключений к стационарному компьютеру/ноутбуку?

Как определить, что у компьютера есть еще и «другая жизнь», о которой владелец не знает?

Любое устройство, подключаемое к системе – оставляет свои следы в реестре и лог файлах.

Существует несколько способов определить — какие USB-Flash-накопители подключались к устройству:

1) С использованием специальных программ

Если нужно знать, что именно копировалось с/на компьютер – используем этот способ. При условии соблюдения политик безопасности и с помощью специального софта можно не только отследить, что в компьютер вставлялся USB flash диск, но и логгировать имена файлов, которые копировались с/на диск, и содержимое этих копируемых файлов.

С помощью специальных программ можно проконтролировать доступ не только к USB flash-дискам, но и ко всему спектру съемных устройств, принтеров и сканеров.

Специализированного софта по данной теме можно перечислить много, например – SecureWave Sanctuary Device Control / Lumension Device Control, DeviceLock, GFi EndPointSecurity, InfoWatch Device Monitor и т.п. Выбор конкретного софта зависит от конкретных условий применения.

2) Ручной – самостоятельно просматриваем реестр

Все данные о подключениях USB хранятся в реестре в этих ветках:

В первой (USBSTOR) отображаются устройства-носители (как правило флеш-накопители), во- второй (USB) – телефоны, камеры, мышки и т.д.

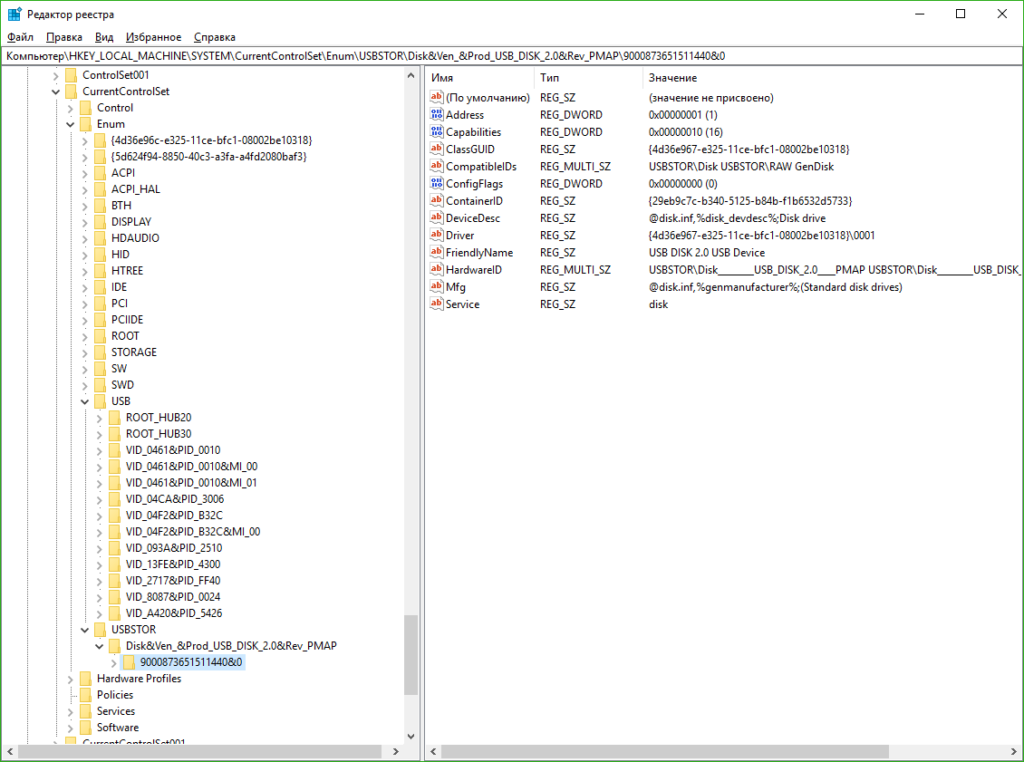

Рис.1 – Редактор реестра. Информация о флеш-накопителях

Для того, чтобы узнать дату и время подключения можно экспортировав нужный раздел в файл с расширением txt.

Рис.2 – Редактор реестра. Экспорт USBTOR

Рис.3 – Редактор реестра. Результат экспорта

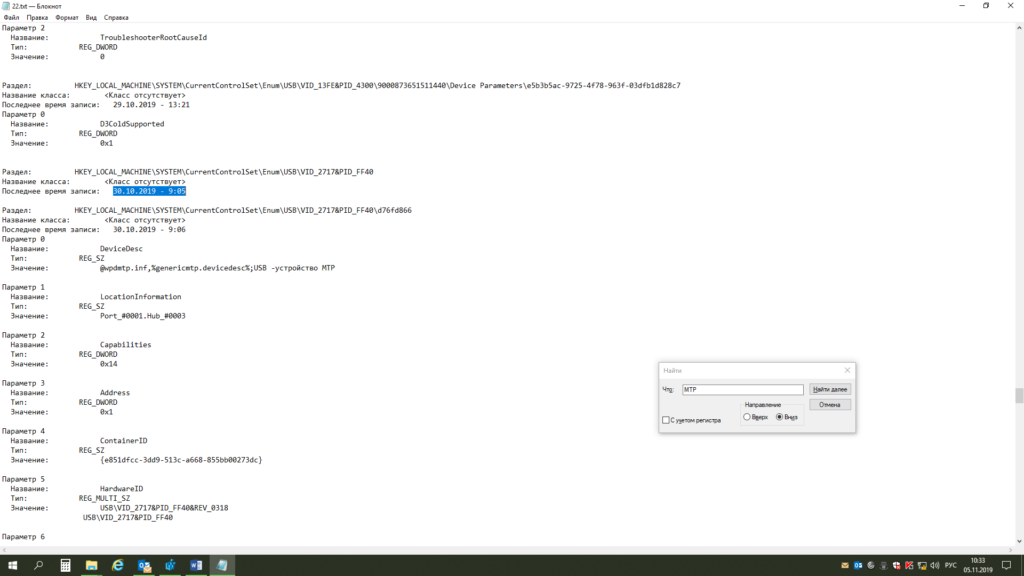

Так же можно экспортировать раздел USBSTOR в файл с расширением txt.

Рис.4 – Редактор реестра. Экспорт USB

Затем запускаем поиск устройств MTP (латинскими).

Рис.5 – Редактор реестра. Экспорт USB

Находим дату и время подключения мобильного телефона (в данном примере) к USB компьютера. Так же по поиску устройств MTP могут находиться фотоаппараты и планшеты.

Те, кто хоть как-то связан с кибербезопасностью, наверняка не раз слышали поучительную истории о флешках, разбросанных по парковкам. Это был обычный эксперимент, проведенный в студенческом кампусе Университета штата Иллинойс, с несколькими сотнями утерянных флешек, на которых был записан безобидный скрипт, сообщающий о подключении USB-накопителя к компьютеру. Итог – 45% утерянных флешек были подключены в течении 10 часов после начала эксперимента.

Еще одно событие, произошедшее в прошлом году. В изолированную сеть атомной электростанции попало вредоносное ПО. Причина – сотрудник, для решения задач предприятия, использовал USB со скачанным для семейного просмотра фильмом.

Помните, что даже личные накопители сотрудников (флешки, карты памяти) способны нанести компании урон не меньший, чем внешняя атака.

Как узнать, что копировалось на флешку или другой носитель?

Помощь в написании контрольных, курсовых и дипломных работ здесь.

Как узнать, что в DataGridView вертикальная или горизонтальная полоса прокрутки достигла начала или конца?

Привет всем! Подскажите, пожалуйста, каким образом определить, что в DataGridView вертикальная.

Можно ли как-то узнать, что программа была перенесена с одного компьютера на другой

нужно это для того, чтобы программа работала только на доверенных компьютерах. мне предлагали.

Как узнать размер (в байтах) который занимает в даный момент форма или другой контрол

Как узнать размер (в байтах) который занимает в даный момент форма или другой контрол

Как узнать, что файл, к которому обращается программа на Delphi, не занят другой программой?

Ситуация следующая- Есть две программы, которые обращаются к одному текстовому файлу, одна из.

Помощь в написании контрольных, курсовых и дипломных работ здесь.

Как узнать, что вводится в программу: число или буква?

Доброй ночи. Изучил все топики с подобным вопросом, но к однозначному и понятному решению не.

Перенос информации с ноутбука на другой носитель

Возникла моя проблема в том, что недавно ноутбук перестал работать. Все решается переустановкой.

Как узнать что сайт под фильтром или был там?

Интересует вот что: как узнать был ли сайт под фильтрами яндекса вообще и когда и под какими или.

Как узнать копировали ли файлы с флешки

Этот форум закрыт. Спасибо за участие!

Лучший отвечающий

Вопрос

Ответы

1. В Recent вы этих файлов не увидите.

эти логи отключены по дефолту.

ну можно пробежаться по атрибуту ласт ассессед в фс, но там будет куча мусора.

А журнал не ведется разве на эту тему?

то о чем вы спрашиваете на уровне системы может логироваться через аудит (который необходимо настраивать). Но анализ логов задача трудоемкая + логи можно почистить имея права. Для этого существуют DLP системы которые стоят отдельных денег и могут гарантировать результат, в том числе и блокировку и мониторинг.

Если вы подозреваете утечку информации, то практика показывает что самый пессимистичный вариант является реалистичным.

The opinion expressed by me is not an official position of Microsoft