как узнать кто переместил папку на сетевом диске

Как узнать кто переместил папку на сетевом диске

Просмотр полной версии : Кто удаляет файлы?

Вирусов точно нет, т.к. стоит NOD32.

гы.

как самонадеяно.

Подробнее можно, какие файлы, как, когда удаляет. Пока версий много: начиная от мастера очиски рабочего стола (он, сцука, ярлыки трет :gigi: ), заканчивая NOD32.

Вам смешно. А меня пытаются подставить. Конечно есть свидетели, что я здесь ничего не удалял, да и вообще за компы не садился.

Подробнее можно, какие файлы, как, когда удаляет.

Всякие *.doc, exel`евские, картинки, файлы баз данных и т.п.

Помогите поймать вредителя.

Тип события: Аудит успехов

Источник события: Security

Категория события: Доступ к объектам

Код события: 560

Дата: 01.05.2006

Время: 18:41:56

Пользователь: NATASHA\Администратор

Компьютер: NATASHA

Описание:

Открытие объекта:

Сервер объекта: Security

Тип объекта: File

Имя объекта: D:\Руслан\Копия Wine\Linux College.files

Код дескриптора: 2276

Код операции: <0,727109>

Код процесса: 4

Имя файла рисунка:

Основной пользователь: NATASHA$

Домен: COMPAUD

Код входа: (0x0,0x3E7)

Пользователь-клиент: Администратор

Домен клиента: NATASHA

Код входа клиента: (0x0,0xA7881)

Доступ DELETE

Жаль, что не пишет с какой машины произведено удаление.

Жаль, что не пишет с какой машины произведено удаление.

Всё прекрасно пишет. Комп «NATASHA».

NaimaD1146518236

Компьютер: NATASHA

Жаль, что не пишет с какой машины произведено удаление.

Всё прекрасно пишет. Комп «NATASHA».

В пакет friendly pinger http://www.kilievich.com/fpinger/ входит логгер сетевых подключений. (по IP)

Сожно попробовать.

Или чтоб наверняка, filemon от sysinternals. Так определишь приложение, которое удаляет. но придется ловить момент.

Аудит удаления и доступа к файлам и запись событий в лог-файл средствами Powershell

Начнем.

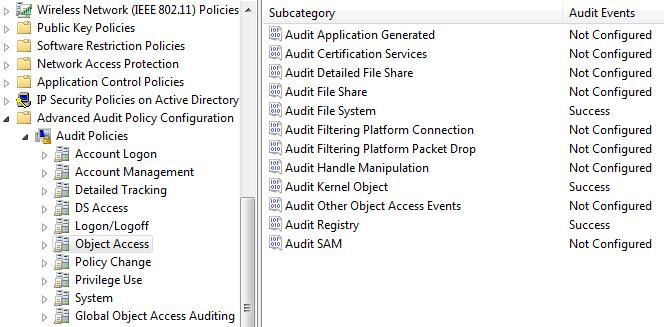

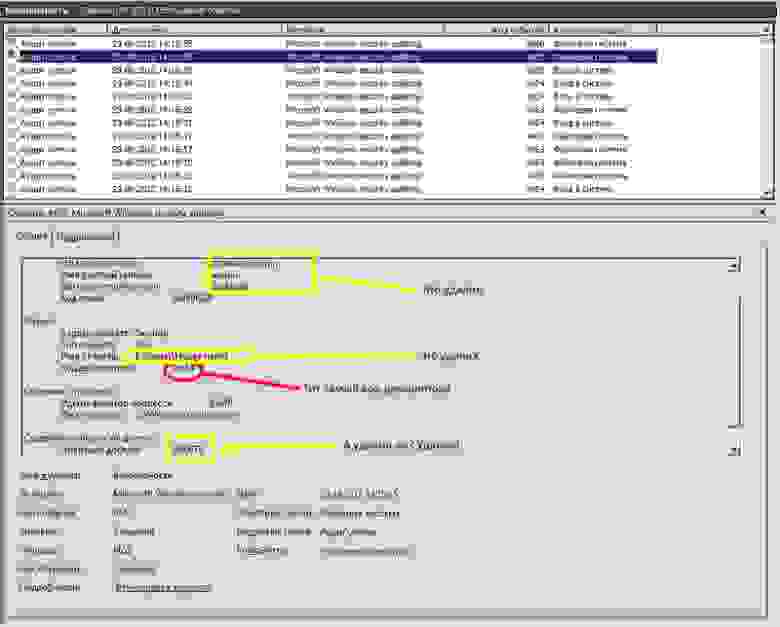

Для начала включим к групповых политиках возможность аудита доступа к файлам и папкам.

Локальные политики безопасности->Конфигурация расширенной политики безопасности->Доступ к объектам

Включим «Аудит файловой системы» на успех и отказ.

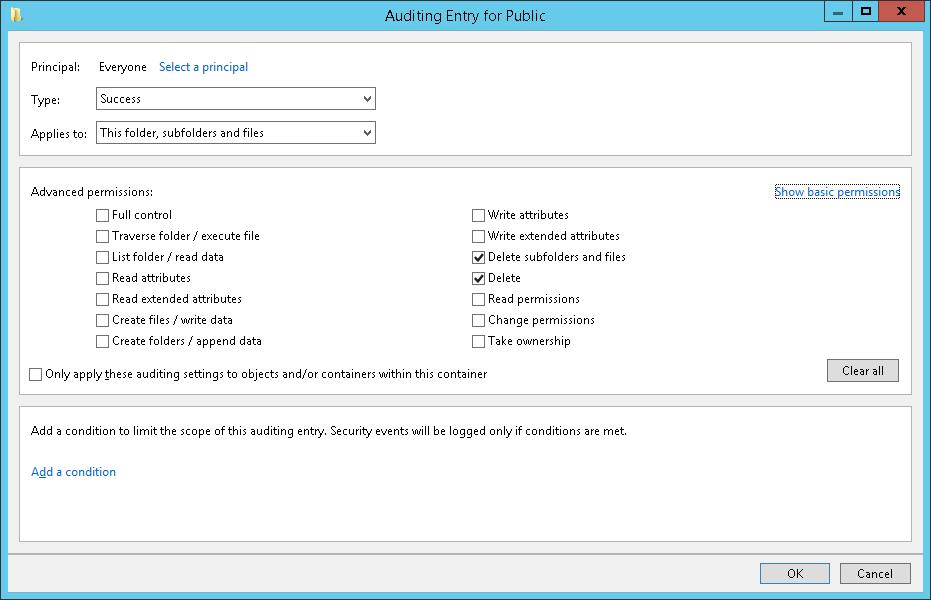

После этого на необходимые нам папки необходимо настроить аудит.

Проходим в свойства папки общего доступа на файловом сервере, переходим в закладку «Безопасность», жмем «Дополнительно», переходим в закладку «Аудит», жмем «Изменить» и «Добавить». Выбираем пользователей для которых вести аудит. Рекомендую выбрать «Все», иначе бессмысленно. Уровень применения «Для этой папки и ее подпапок и файлов».

Выбираем действия над которыми мы хотим вести аудит. Я выбрал «Создание файлов/дозапись данных» Успех/Отказ, «Создание папок/дозапись данных» Успех/отказ, Удаление подпапок и файлов и просто удаление, так же на Успех/Отказ.

Жмем ОК. Ждем применения политик аудита на все файлы. После этого в журнале событий безопасности, будет появляться очень много событий доступа к файлам и папкам. Количество событий прямопропорционально зависит от количества работающих пользователей с общим ресурсом, и, конечно же, от активности использования.

Итак, данные мы уже имеем в логах, остается только их оттуда вытащить, и только те, которые нас интересуют, без лишней «воды». После этого акурратно построчно занесем наши данные в текстовый файл разделяя данные симовлами табуляции, чтобы в дальнейшем, к примеру, открыть их табличным редактором.

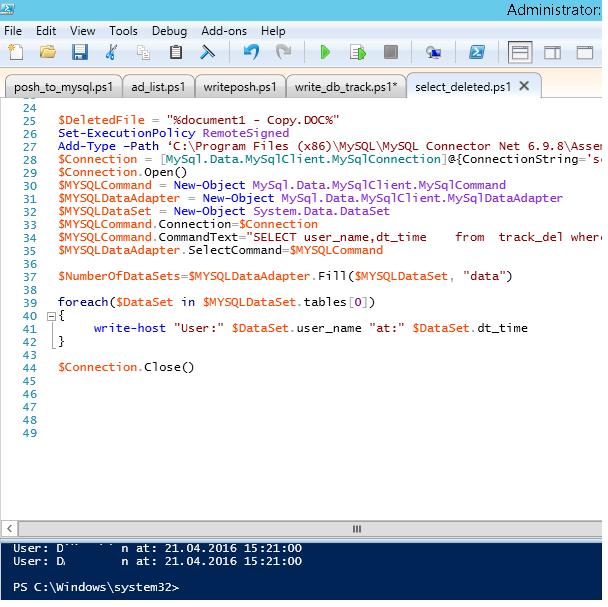

А теперь очень интересный скрипт.

Скрипт пишет лог об удаленных файлах.

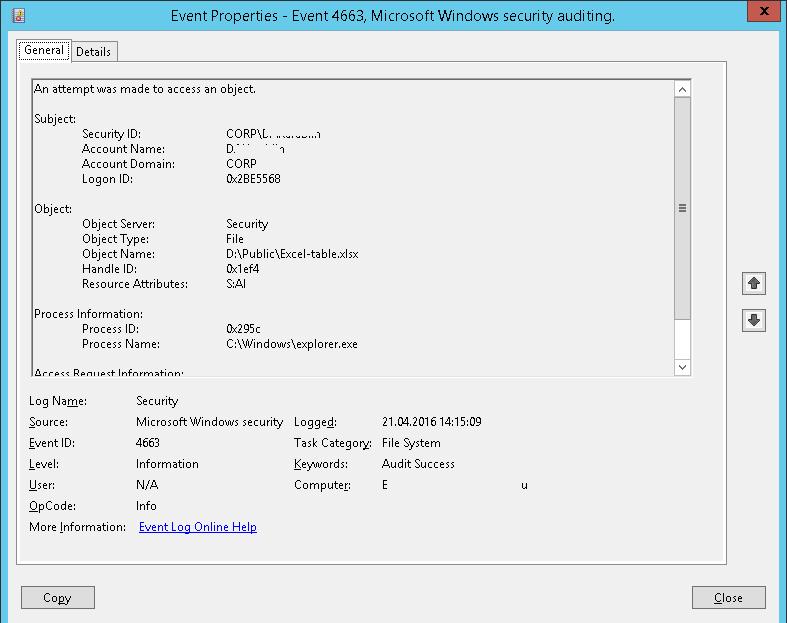

Как оказалось при удалении файлов и удалении дескрипторов создается одно и тоже событие в логе, под При этом в теле сообщения могут быть разные значения «Операции доступа»: Запись данных (или добавление файла), DELETE и т.д.

Конечно же нас интересует операция DELETE. Но и это еще не все. Самое интересное, то что, при обычном переименовании файла создается 2 события с ID 4663, первое с Операцией доступа: DELETE, а второе с операцией: Запись данных (или добавление файла). Значит если просто отбирать 4663 то мы будем иметь очень много недостоверной информации: куда попадут файлы и удаленные и просто переименованные.

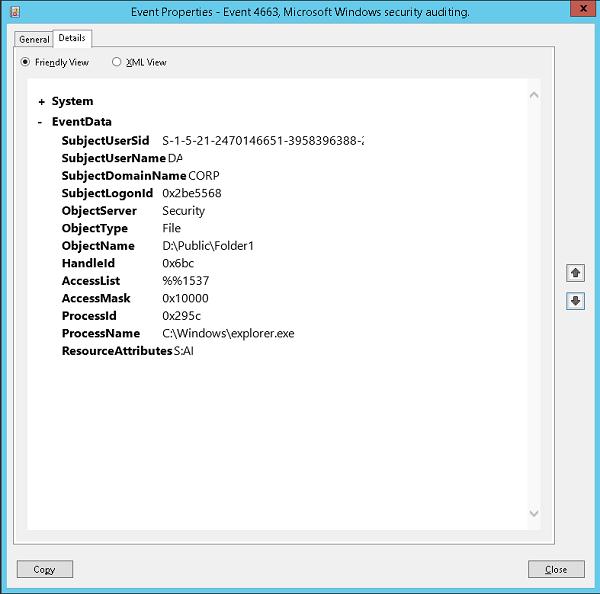

Однако мной было замечено, что при явном удалении файла создается еще одно событие с ID 4660, в котором, если внимательно изучить тело сообщения, содержится имя пользователя и еще много всякой служебной информации, но нет имени файла. Зато есть код дескриптора.

Однако предшествующим данному событию было событие с ID 4663. Где как раз таки и указывается и имя файла, и имя пользователя и время, и операция как не странно там DELETE. И самое главное там имеется номер дескриптора, который соответствует номеру дескриптора из события выше (4660, помните? которое создается при явном удалении файла). Значит теперь, чтобы точно знать какие файлы удалены, необходимо просто найти все события с ID 4660, а так же предшествующие каждому этому событию, событие с кодом 4663, в котором будет содержаться номер нужного дескриптора.

Эти 2 события генерируются одновременно при удалении файла, но записываются последовательно, сначала 4663, потом 4660. При этом их порядковые номера различаются на один. У 4660 порядковый номер на единицу больше чем у 4663.

Именно по этому свойству и ищется нужное событие.

Т.е. не записываем информацию об удаленных временных файлах (.*tmp), файлах блокировок документов MS Office (.*lock), и временных файлах MS Office (.*

Для лога удаленных файлов я использую схему: один файл на один месяц с именем содержащим номер месяца и год). Т.к. удаленных файлов в разы меньше чем файлов к которым был доступ.

В итоге вместо бесконечного «рытья» логов в поисках правды, можно открыть лог-файл любым табличным редактором и просмотреть нужные нам данные по пользователю или файлу.

Рекомендации

Вам придется самим определить время в течении которого вы будете искать нужные события. Чем больше период, тем дольше ищет. Все зависит от производительности сервера. Если слабенький — то начните с 10 минут. Посмотрите, как быстро отработает. Если дольше 10 минут, то либо увеличьте еще, вдруг поможет, либо наоборот уменьшите период до 5 минут.

Как узнать кто переместил папку на сетевом диске

Этот форум закрыт. Спасибо за участие!

Лучший отвечающий

Вопрос

Постараюсь как можно точнее описать проблему.

Есть сервер, на котором стоит Windows 2003 Standart лицензионный. Домены не используются, только рабочая группа. На сервере есть росшариная папка в которой хранятся документы разных отделов предприятия. В эту папку по сети все входят по одному логину и паролю (ну так легче запомнить сотрудникам). Пару дней назад начали пропадать папки, тоесть кто-то их удаляет постоянно.

Я делаю копии автоматически каждый день всего каталога. Но нужно найти человека который удаляет папки.

В логах Security видно например такое:

Event Type: Success Audit

Event Source: Security

Event Category: Object Access

Event ID: 560

Date: 15.12.2011

Time: 12:09:08

User: PROXY\bib

Computer: PROXY

Description:

Object Open:

Object Server: Security

Object Type: File

Object Name: F:\OBMIN\Документы\тестовый файл на удаление.txt

Handle ID: 2156

Operation ID: <0,26707543>

Process ID: 4

Image File Name:

Primary User Name: PROXY$

Primary Domain: LIBRARY

Primary Logon ID: (0x0,0x3E7)

Client User Name: Administrator

Client Domain: PROXY

Client Logon ID: (0x0,0x18DD64B)

Accesses: DELETE

ReadAttributes

Privileges: SeBackupPrivilege

SeRestorePrivilege

Restricted Sid Count: 0

Access Mask: 0x10080

Я специально удалил файл тестовый файл на удаление.txt с другого компьютера в сети что б проверить покажет ли оно кто удалил, оно показало что только пользователь bib. А мне нужно, что б оно показало имя компьютера с которого было удаление, как например в таком логе:

В таком логе видно и имя компьютера и даже IP адресс его.

Простая система аудита удаления файлов и папок для Windows Server

Любой администратор Windows сталкивался с ситуацией, когда разъяренные пользователи хотят узнать, кто именно удалил мега важный файл с годовым отчетом в общей папке на файловом сервере. Эту информацию можно получить только при условии ведения аудита удаления файлов и папок на файловом сервере, иначе останется только восстановить удаленный файл из резервной копии (а вы их уже делаете?) и развести руками.

Но, даже при включенном аудите удаления файлов, найти что-то в логах бывает проблематично. Во-первых, найти нужную запись среди тысячи событий довольно сложно (в Windows отсутствуют вменяемые средства поиска интересующего события с возможностью гибкой фильтрации), а во-вторых, если файл был удален давно, это событие может просто отсутствовать в журнале, т.к. было перезатерто более новыми.

В этой статье мы покажем пример организации на встроенных средствах Windows системы аудита удаления файлов и папок в общем сетевом каталоге (файловом сервере) с записью событий в отдельную базу данных на MySQL.

Благодаря наличию БД с информацией обо всех удаленных файлах администратор сможет дать ответы на вопросы:

В первую очередь на файловом сервере Windows нужно включить аудит событий, обеспечивающий запись информации об удалении файлов в журнал системы. Эту процедуру мы уже рассматривали в статье Аудит доступа к файлам и папкам в Windows.

Совет. Аудит удаления файлов в конкретной папке можно включить и через PowerShell:

При успешном удалении файла в журнале безопасности системы появляется событие Event ID 4663 от источника Microsoft Windows security auditing. В описании события есть информация об имени удаленного файла, учетной записи из-под которой было выполнено удаление и имени процесса.

Итак, интересующие нас события пишутся в журнал, настала пора создать на сервере MySQL таблицу, состоящую из следующих полей:

MySQL запрос на создание такой таблицы будет выглядеть так:

CREATE TABLE track_del (id INT NOT NULL AUTO_INCREMENT, server VARCHAR(100), file_name VARCHAR(255), dt_time DATETIME, user_name VARCHAR(100), PRIMARY KEY (ID));

Скрипт сбора информации из журнала событий. Мы фильтруем журнал по событию с ID 4663 за текущий день

Следующий скрипт запишет полученные данные в БД MySQL на удаленном сервере:

Теперь, чтобы узнать, кто удалил файл «document1 — Copy.DOC», достаточно в консоли PowerShell выполнить следующий скрипт.

В консоли получаем имя пользователя и время удаления файла.

При желании по аналогии можно реагировать простую веб страницу на php для получения информации о виновниках удаления файлов в более удобном виде. Задача решается силами любого php программиста за 1-2 часа.

Итак, мы предложили идею и некий общий каркас системы аудита и хранения информации об удаленных файлах в сетевых шарах, при желании ее с лёгкостью можно будет модифицировать под ваши нужды.

Как найти кто из пользователей удалил файлы с расшареной папки

Всем здравствуйте кто будет это читать. Сложилась такая ситуация, из локальной расшареной папки были удалены документы, есть предположение с какого пк это было сделано, Как можно их восстановить, либо просто доказать что это было сделано именно с этого пк и именно с этой учетки, документы не такие важные, а вот узнать хотелось бы (со стороны сервера так же можно и со стороны ПК пользователя).

По вариантам как это можно было сделать:

1) теневые копии у нас отключены, места столько нет на восстановления

2) функция аудита вообще вырезана из серверной ОС, потому что он ее не потянет

3) единственный способ нашел это папка reseit вроде или как она пишется там

4) на сторонее ПО бюджет нам не выделят.

используется: windows server 2003, и windows 7

По любому винда пишет какие ты места посещал по умолчанию

Помощь в написании контрольных, курсовых и дипломных работ здесь.

Получить список пользователей расшареной папки

Здравствуйте форумчане. Создал программу получающую список расшаренных папок(«Общий доступ. «) на.

Я удалил файлы из папки WinSxS

Вообщем, я немного дурачёк. Я удалил файлы из папки winsxs. Это повлекло за собой череду проблем.

Как для пользователей домена скрыть файлы и папки, находящиеся на диске C, панель управления и её элементы?

Добрый день все уважаемые, как возможно реализовать следующую задумку с GPO, а именно: Для.

Разрешение на использование расшареной папки только некоторым пользователям в сети

Дано : Сервер 2008 с удаленным подключением и 22 пользователя удаленки. 10 ПК в офисе с общим.