как узнать куки другого человека

XSS уязвимости

Попытка заставить разработчиков многопользовательских интернет-ресурсов исправлять их уязвимости

среда, 1 февраля 2012 г.

Простой способ украсть cookie

Шаг 1: создаем текстовый файл с текстом

Windows Registry Editor Version 5.00

[HKEY_CURRENT_USER\Software\Microsoft\Internet Explorer\MenuExt\&Работа с Cookies]

@=»C:\\IE_ext.htm»

Сохраняем его под именем IE_ext.reg

Шаг 2: С помощью созданного файла добавляем изменения в реестр Windows.

Шаг 3: создаем текстовый файл с текстом

Сохраняем его под именем C:\IE_ext.htm

Шаг 4: Заходим на интересующий нас интернет-сайт.

Шаг 7: Выполняем еще раз Шаг 5, а потом обновляем страницу.

Итог: мы зайдем на данный интернет-ресурс с обновленными cookie.

Как украсть cookie с помощью JavaScript?

то cookie окажутся в запросе на загрузку «картинки» и «уйдут» к злоумышленнику.

Как обрабатывать такие запросы на загрузку «картинки»?

24 комментария:

Блин. А есть идеи насчет того, чтобы украсть куки с помощью той же явы, без подозрения пользователя? Например картинку пиксель на пиксель ему кинуть. У меня есть такая система, но антивирус ее палит и большинство жерт пугается. Развивая эту тему, блин.

можно через айпилоггер

Приведен простой способ без создания картинок на php. Потому что моей целью не является обход антивирусов, я лишь указываю на опасность XSS-уязвимостей, которые многие недооценивают.

При таком вызове fopen файл будет создан при необходимости и открыт на дополнение в конец.

Возможно ли украсть куки поместив какой-либо код на сайт. То есть жертва заходит на сайт «тыкает» куда-то и куки уже у меня.

Каждому сайту доступны cookie-файлы, и хакеры ими пользуются. Новый способ взлома аккаунтов

В 2020 году киберпреступники научились взламывать аккаунты жертв по-новому — с помощью cookie-файлов — либо точечно подбирают жертву, либо используют эти данные для самого взлома. Проблема в том, что доступ к ним имеет почти каждый веб-сайт. Как управлять cookie-файлами и обезопасить себя от взлома — в материале Лайфа.

Что такое cookie? Благодаря им сайты знают о нас всё

Cookie — это небольшие текстовые документы, хранящиеся на компьютере пользователя. В них записывается практически любая информация о посетителе сайта: во сколько и с какого устройства он зашёл на страницу, какими товарами интересовался, какие поисковые запросы он вбивал, и так далее.

Почти каждый сайт запрашивает разрешение на их использование при первом посещении. Основное их назначение — экономия времени и для пользователя, и для ресурса. Юзер может один раз ввести логин и пароль, в следующие разы они будут добавлены автоматически, достаточно будет лишь кликнуть на «Войти». Условному интернет-магазину это позволяет предлагать товары более точно. Если последние просмотренные посетителем товары — обогреватели Xiaomi, то на главной странице появятся преимущественно эти приборы от конкретного бренда.

Причём cookie-файлы хранятся надёжно. Пароли зашифрованы, и в случае взлома сайта хакеры не получат данные пользователей в открытом виде. «Куки» напрямую не отображают пароли, а вместо этого они содержат хеш, который хранит ваш пароль. Когда пароль был хеширован, он был зашифрован таким образом, чтобы прочитать его мог только тот веб-сайт, с которого он был записан в «куки». Каждый сайт использует уникальный алгоритм шифрования для кодирования хеша и его раскодирования, — говорит руководитель департамента системных решений Group-IB Станислав Фесенко.

Также на основе cookie настраиваются показы рекламы в Интернете. Таргетированные баннеры работают на основе истории браузера, это тоже файлы cookie.

Какими бывают cookie?

Технологии. Главное по теме

Пользователям iPhone рассказали, как избавиться от рутинных операций с гаджетом

Самолётик символизирует свободу. Дуров рассказал о новом методе побега из WhatsApp в Telegram

Россияне стали массово интересоваться 3D-печатью. Не пугает даже высокая стоимость принтеров

Они делятся на два типа:

1. Временные. Это данные о просмотренных страницах, записи форм заказов и другая информация, позволяющая клиентам упростить пользование сайтом. Удаляются после ухода посетителя с ресурса.

2. Постоянные. Не удаляются после окончания взаимодействия с сайтом. Отображают историю посещений сайта. Это логин и пароль, если пользователь их кеширует после регистрации. История браузера и просмотренных страниц на сайте.

Их время хранения зависит от того, в какой зоне находятся эти файлы. Их три: белая, серая и тёмная.

Как используют cookie мошенники?

Прежде всего они помогают точнее выбрать жертву. Главным трендом развития мошенничества в Интернете аналитики Group-IB считают персонализацию и таргетирование атак. Жертва выбирается на основе анализа файлов cookie.

В России возросли случаи кибератак. Названы 3 самые популярные площадки, где водятся хакеры

Впрочем, для взлома могут использоваться и они непосредственно. В cookie-файлы запрещено записывать персональные данные пользователей. То есть идентифицировать жертву напрямую с их помощью нельзя. Пароли здесь также не получить. При этом они упрощают процесс взлома, так как хранят данные для входа в аккаунт.

— Установив файлы cookie с хешированными паролями в свой веб-браузер, киберпреступник может немедленно получить доступ к аккаунту на этом сайте, при этом ему не понадобится вводить регистрационные данные жертвы. Если злоумышленник сможет получить доступ к вашему компьютеру или вашей сети, то с большой долей вероятности он завладеет и «куки». Например, с помощью расширения для браузера Firefox под названием Firesheep, — рассказал руководитель департамента системных решений Group-IB Станислав Фесенко.

Когда веб-сайты «запоминают» пользователя, они сохраняют в файлах cookie уникальный ID сеанса, который позволяет идентифицировать человека. Злоумышленники могут обмануть веб-сайты, получив такой ID: «представиться» жертвой и взять под контроль её аккаунт. Один из вероятных сценариев, как злоумышленники могут реализовать такую схему, — заражение устройства вирусом.

В прошлом году Лаборатория Касперского обнаружила два вируса для Android, которые как раз сохраняли файлы cookie, записанные браузерами для смартфонов и приложениями популярных социальных сетей, в частности Facebook. Они позволяют злоумышленникам незаметно получать контроль над аккаунтом жертвы в социальной сети и распространять контент от её имени. Например, запускать масштабные спам- и фишинговые рассылки и атаки. Попав на устройство, троян получал root-права и передавал cookie-файлы браузера и установленного приложения соцсети на сервер злоумышленников.

Есть и более совершенные вирусы. Зачастую иметь только ID сессии недостаточно для того, чтобы взять под контроль чужой аккаунт. У ряда веб-сайтов есть меры безопасности, позволяющие предотвратить подозрительные попытки входа. Именно для таких случаев был предназначен второй троян. Он мог запустить прокси-сервер на телефоне и предоставить злоумышленникам доступ в Интернет с устройства жертвы, чтобы обойти меры безопасности и таким образом войти в аккаунт.

Как законодательство регулирует cookie?

За последние несколько лет в индустрии технологий было множество громких скандалов с утечками пользовательской информации. Это повлияло на ужесточение законодательства в отношении cookie-файлов.

В Европе недавно приняли закон GDPR, а в России 152-ФЗ «О персональных данных». По ним каждый интернет-ресурс обязан уведомлять своих посетителей о том, что собирает эти файлы. Как правило, в баннере сообщается лишь о факте использования некоторых cookie-файлов, подробнее взаимодействие с ними описывается в разделе «Пользовательское соглашение».

Как узнать куки другого человека

Мой знакомый забыл пароль к одному сайту. Однако ранее он поставил при входе флажок «Запомнить меня» в браузере Google Chrome, что позволяло ему заходить на сайт под своим аккаунтом. Мне прилетел вопрос, можно ли перенести это волшебное состояние на другой компьютер. Правильнее, конечно, было бы сменить или восстановить пароль, но сделать это знакомый не мог по причинам, не относящимся к делу.

Как пользоваться intercepter-ng для чайников

Несмотря на многообразие выбора современного софта, программы для взлома на андроид лучше, чем intercepter ng найти сложно. Первым критерием, указывающим в пользу данного продукта, является его реальная работоспособность. Большинство предлагаемых снифферов в сети – только имитация, не выполняющая заявленных функций.

Следующими положительными факторами является многофункциональность приложения и охват широкой аудитории пользователей.

Компьютерная помощь 939-29-71

Начнём по порядку. Cookies или » куки » — это очень маленькие текстовые файлики — закладки с информацией.

Эту информацию веб — сервер передает на браузер пользователя. где эта информация и хранится до востребования. Не совсем понятно. Ну. хорошо.

постараюсь ещё проще. Смотрите. вы зарегистрировались на каком — либо сайте.

В момент регистрации и создаются эти самые » куки «.

Вот они — то и являются.

Cookie Cadger

Программа прослушивает трафик в WiFi-сети, перехватывает cookies и реплицирует сессию пользователя в вашем браузере, повторяя запросы с его учётными данными. Автор Мэтью Салливан (Matthew Sullivan) провёл презентацию программы 30 сентября на конференции хакеров Derbycon. Прямо во время выступления Мэтью Салливан перехватил по WiFi незащищённую сессию с Google одного из посетителей конференции.

Как украсть куки

Полное пособие по межсайтовому скриптингу

XSS – это тип уязвимости программного обеспечения, свойственный Web-приложениям, который позволяет атакующему внедрить клиентский сценарий в web-страницы, просматриваемые другими пользователями В Wikipedia содержится следующее определение для XSS: «Межсайтовый скритинг (XSS) – это тип уязвимости программного обеспечения, свойственный Web-приложениям (путем обхода ограничений безопасности браузера)», который позволяет атакующему внедрить клиентский сценарий в web-страницы, просматриваемые другими пользователями.

Разница между cookie и сессиями

Не так давно я писал статью о том, как сделать регистрацию и авторизацию пользователей на сайте.

Идеальный муж и я, или как украсть 55 поцелуев

1. Отключаете в браузере все плагины блокировки рекламы (адблок, адгвард, антишок и т.д.).

Проверяете. 2. Отключаете режим турбо (если есть в браузере). Проверяете. 3. Проверяете тут уровень поддержки html5 вашим браузером.

Там есть кнопка save results, ссылку на результат отправляете администратору сайта вместе с описанием проблемы и указанием вашего браузера.

— почистите кеш/куки (cookies) в браузере — отключите все плагины/скрипты (AdGuard, Adblock и т.

PHP для начинающих

Всем хорошего дня. Перед вами первая статья из серии разработчиков.

Это будет необычная серия статей, тут не будет echo «Hello World».

тут будет hardcore из жизни PHP программистов с небольшой примесью “домашней работы” для закрепления материала.

Начну с сессий – это один из самых важных компонентов, с которыми вам придется работать. Не понимая принципов его работы – наворотите делов.

Вы на сайте самой прогрессивной Он-Лайн игры Воины и Маги.

Здесь вы можете с удовольствием провести время, познакомиться с интересными людьми и найти себе друзей. Это ролевая игра. Вам предстоит играть за своего персонажа в мире ВиМ, совершенствовать его навыки и умения, проводить бои, участвовать в чемпионатах, заключать союзы или враждовать с другими игроками.

Уникальная система сражений, разработанная для игры, превращает битвы в увлекательные поединки и захватывающие баталии.

Cookies. Нет, речь вовсе не о печенье, речь о вашей безопасности. Вот заходите вы свой любимый сайт «vkontakte» (или, например, посмотреть почту) на чужом компьютере, отказываетесь от опции «сохранить пароль», радостно просматриваете почту и уходите. И не задумываетесь о том, что под вашим именем теперь можно зайти в социальную сеть или почту.

Я даже не рассматриваю ситуацию с программой, которая запомнила пароль без вашего ведома. Это уже взлом сознательный, и вы, наверное, будете подозревать, что что-то такое может случиться и не зайдете на таком компьютере на любимый сайт. Но речь может идти о простом человеческом любопытстве — были в гостях у знакомых, а тут раз, и они получают возможность почитать вашу почту. Вы уверены, что они откажутся от такой возможности? А вы не боитесь, что что-то выплывет? В любом случае, я отложу вопросы нравственности и просто поговорю о том, каким образом созраняется на компьютере информация о том, что вас теперь можно пустить на какой-то сайт не запрашивая пароля.

как украсть Cookie

И имя этой технологии — cookies.

А началось все вот с чего. Протокол http по которому, собственно, вы и просматриваете сайты (включая этот) изначально не предполагал возможности поддержания соединения. То есть, грубо говоря, вы отправляете запрос на сайт, получаете ответ, он отображается на экране, а дальше сервер ничего о вас не помнит. Это, конечно, хорошо, когда сайт чисто информационный и не должен ничего о вас помнить, но мы же живем в веке Web 2.0 😉 Естественное развитие протокола — POST и GET запросы, когда вы отправляете какие-то данные, сервер может записать их в базу данных, но и этого оказывается недостаточно.

Рассмотрим очень простой пример. Форум. Вот вы зарегистрировались, и на форуме есть запись о том, что есть такой-то пользователь с таким-то паролем и какими-то еще дополнительными данными. Но вот теперь вы заходите на форум и авторизуетесь — вводите свой пароль. Где-то должна сохраниться информация о том, что вы авторизовались. На сервере? Конечно, нет! На сервере невозможно сохранить информацию о том, что именно с вашего компьютера была произведена авторизация — он не сможет отличить вас от кого-то другого (даже ваш IP-адрес вас не идентифицирует однозначно)! Таким образом, информацию о том, что произошла авторизация нужно хранить на вашем компьютере. Вот зачем нужны cookies, именно для этого они и были созданы.

Cookie — это маленькая запись на вашем компьютере, хранящая информацию о сайте, который вы посетили. При авторизации создается подобная запись, после чего вы уже можете гулять по форуму, и он будет вас опознавать. Однако, это уже будет происходить автоматически — благодаря информации, хранящейся в cookie — так что сделать вид, что вы являетесь главным администратором форума, все равно не получится в обход проверки пароля.

Теперь можно вернуться к тому, с чего начиналась эта статья. Если вы авторизовались где-то даже не сохраняя пароль, то может случиться так, что на компьютере создалась запись, позволяющая теперь входить на этот ресурс под вашим именем без авторизации. Такая запись сама устареет через некоторое время, но можно ее принудительно очистить. В каждом браузере это делается по-своему, я покажу, как это можно сделать в моем любимом Google Chrome. Открываем параметры

Переходим на вкладку «расширенные» и находим кнопку «показать Cookies»

Теперь, конечно, можно удалить и все cookies, но это может расстроить хозяина компьютера. Поэтому, например, в верхнем поле можно ввести название интересуещего вас сайта

Тогда можно произвести очистку только cookies, относящихся к этому сайту. Можете попробовать на моем. При этом если вы авторизуетесь на моем форуме, а затем очистите cookies, то информация об авторизации будет забыта. Попробуйте!

comments powered by

1.Что такое XSS(англ. Сross Site Sсriрting — «межсайтовый скриптинг»)

Уязвимость типа XSS позволяет вставить произвольный javascript код в тело страницы. Атака XSS отличается от других(напр. SQL injection или PHP injection) тем, что действует не на сервер, а на клиента.

как украсть cookies

С ее помощью нельзя посмотреть таблицы БД, залить шелл и т.п. Чаще всего XSS испульзуют для кражи cookies.

Cookies(Куки) — небольшой фрагмент данных, созданный веб-сервером и хранимый на компьютере пользователя в виде файла. Обычно куки используются для хранения учетных записей, и, чаще всего, в них находятся закодированные пароль, логин, и идентификатор сессии.(хотя далеко не всегда)

XSS бывают двух типов, активные и пассивные.

Пассивные XSS требуют от жертвы непосредственного участия, например перейти по ссылке, содержащей javascript код. При использовании этого типа XSS не обойтись без СИ(Социальная Инженерия)

Активные XSS не требуют никакого участия со стороны жертвы, ей достаточно лишь зайти на страницу с XSS. Активные XSS могут быть, например, в сообщениях на форумах, чатах, в добавлении новости и т.п.

2.Поиск XSS

В этом пункте я расскажу как найти xss

2.1.Пассивные XSS

Чтобы найти пассивную XSS достаточно подставить в форму ввода если скрипт сработал и появилось сообщение «xss» значит уязвимость присутствует, если скрипт не сработал можно еще попробывать «>, это, наверное самая распространенная xss уязвимость. Если ни тот ни другой скрипт не сработал то уязвимости, скорее всего, нет.

Рассмотрим на примере.

http://miss.rambler.ru/srch/?sort=0& … amp;words=

Видите форму «искать»? вставим туда «> и нажмем «найти»

Вылетело окошко c xss, значит xss присутствует.(возможно, на момент прочтения вами данной статьи эту xss уже пофисят)

2.2.Активные XSS

Такие ксс могут быть, например, в полях профиля, при добавлении новости в названии новости и в самой новости(реже), в сообщениях на форумах/чатах/гостивухах при включенном html. Тут все просто, вписываем в поля скрипт из предыдущего подпункта, и если сообщение вывелось на экран, то уязвимость присутствует.

Рассморим xss в BB тегах на форумах.

можно попробовать тупо вставить javascript код в тег, например так:

[IM*G]javasсriрt:alert(‘xss’)[/IM*G]

У некоторых тегов есть параметры, например у тега [img] есть параметры dynsrc и lowsrc, попробуем подставить код так:

[im*g]http://www.site.ru/image.jpg dynsrc=javascript:alert(‘xss’)[/im*g]

Если скрипт сработал, xss есть

3.Использование XSS для кражи cookies

Теперь самое вкусное))))

Для того чтобы украсть куки нам понадобится веб-сниффер, можно установить какой-нибудь сниффер на свой хостинг, а можно воспользоваться онлайн-сниффером, которых сейчас полно.

Чтобы украсть куки через пассивеую XSS надо чтобы жертва прошла по ядовитой ссылке. Чтобы украсть куки мы будем исользовать вместо другой скрипт:

подставляем скрипт в ссылку и даем жертве перейти по ней, смотри лог сниффера и радуемся.

Рассмотрим на примере.

Возьмем ту XSS на рамблере из предыдущего пункта.

Вставляем

«>

в форму поиска, нажимаем «найти», смотрим адресную строку и видим:

Теперь у нас есть куки. Но что с ними делать? Все просто, их надо подставить вместо своих. В браузере Opera есть встроеный редактор cookies(инструменты->дополнительно->управление cookies), для firefox есть плагин(не помню как называется, юзайте гугл)

На этом пока все, возможно статья будет дополняться

Методы похищения файлов cookie

Не секрет, что протокол HTTP не имеет средств, позволяющих различать сеансы пользователей. Для устранения этого недостатка был разработан механизм, описанный в стандарте RFC 2109, который называется cookie. Файлы cookie представляют собой специальные контейнеры, в которых содержится информация, включающаяся в HTTP-заголовки и позволяющая серверу использовать для каждого посетителя личную конфигурацию (которая часто бывает определена в файлах cookie). Файлы cookie могут быть двух видов:

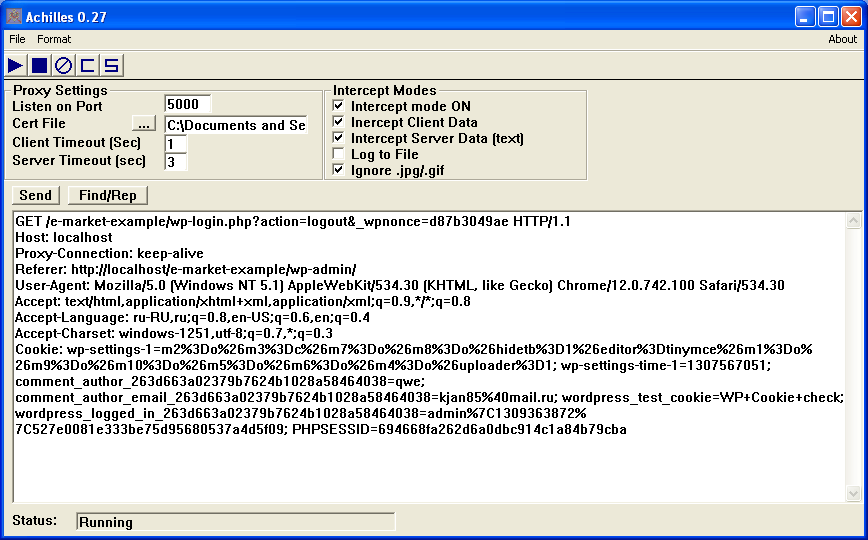

Похищение cookie с использованием Achilles

Самым простым способом получения чужих файлов cookie является их перехват. Впоследствии эти файлы можно использовать для подлога при идентификации на соответствующем сервере. Конечно же, если у взломщика есть возможность доступа к жесткому диску машины, то похищение файлов cookie становится необязательным, так как в этом случае можно выполнить практически любые действия с машиной жертвы.

Как по мне, есть определенный интерес в рассмотрении утилиты Achilles, предназначенную для осуществления взломов с использованием файлов cookie. Программа Achilles является прокси-сервером и позволяет перехватывать данные, пересылаемые между клиентом и сервером, а также редактировать их. Для начала работы с этой утилитой необходимо запустить ее, а затем указать Web-браузеру использовать эту программу в качестве прокси-сервера. В результате все соединения между клиентом и Internet будут осуществляться через Achilles. Настройки использования прокси-сервера популярных web-браузеров (указать прокси – localhost, порт – 5000):

После того, как это сделано, можно запустить Achilles и, щелкнув на кнопке с пиктограммой начала воспроизведения (напоминает кнопку Play бытовой техники), приступить к работе. Теперь при посещении любого Web-узла все данные, которые Web-браузер отсылает Web-серверу, будут отображаться в окне программы Achilles, как показано на рис. 12.7. При нажатии кнопки Send запрос браузера отсылается серверу. Этот процесс можно продолжить, принимая ответы сервера и отсылая новые запросы на сервер и т.д.

На картинке видно, что в cookie присутствует строка wordpress_logged_in_263d663a02379b7624b1028a58464038=admin. Это значение находится в незашифрованном виде в файле cookie и его легко перехватить с помощью утилиты Achilles, но как правило в большинстве случаев в Achilles можно увидеть лишь хеш той или иной записи. Перед отсылкой запроса на сервер можно попытаться заменить эту строку на любую подобную (хотя в данном случае смысла нет) — количество попыток не ограничено. Затем, отослав этот запрос на сервер с помощью кнопки Send, можно получить ответ от сервера, предназначающийся администратору.

В предыдущем примере можно использовать прямую подмену идентификатора пользователя. Кроме того, название параметра, подмена значения которого предоставляет дополнительные возможности хакеру, может быть следующим: user (например, USER=JDOE), любое выражение со строкой ID (например, USER=JDOE или SESSIONID=BLAHBLAH), admin (например, ADMIN=TRUE), session (например, SESSION=ACTIVE), cart (например, CART=FULL), а также такие выражения, как TRUE, FALSE, ACTIVE, INACTIVE. Обычно формат файлов cookie очень зависит от приложения, для нужд которого они используются. Однако приведенные советы по поиску изъянов приложений с помощью файлов cookie годятся практически для всех форматов.

Меры противодействия извлечению информации из файлов cookie, выполняемые на стороне клиента

В общем случае пользователь должен осторожно относиться к Web-узлам, использующим файлы cookie для аутентификации и хранения важных данных. Также необходимо помнить, что Web-узел, использующий для аутентификации файлы cookie, должен поддерживать хотя бы протокол SSL для шифрования имени пользователя и пароля, так как в случае отсутствия этого протокола данные передаются в незашифрованном виде, что позволяет перехватывать их, используя простейшие программные средства для просмотра данных, пересылаемых по сети.

Компания Kookaburra Software разработала инструмент, облегчающий использование файлов cookie. Называется инструмент CookiePal ( http://www.kburra.com/cpal.html (см. www.kburra.com) ). Данная программа предназначена для предупреждения пользователя при попытке Web-узла установить на машину файл cookie, при этом пользователь может разрешить или запретить это действие. Подобные функции блокирования файлов cookie на сегодня есть во всех браузерах.

Еще одной причиной регулярной установки обновлений Web-броузера, является постоянно выявляемые изъяны системы безопасности этих программ. Так, Бенет Хэйзелтон (Bennet Haselton) и Джеми МакКарти (Jamie McCarthy) создали сценарий, который после щелчка на ссылке извлекает файлы cookie с машины клиента. В результате становится доступным все содержимое файлов cookie, которые находятся на машине пользователя.

Для того, чтоб подобные вещи не грозили нашим личным данным, сам так делаю и всем советую всегда обновлять ПО, работающее с HTML-кодом (e-mail клиенты, медиа-проигрыватели, браузеры и т.д.).

Многие предпочитают просто блокировать получение файлов cookie, однако, большинству Web-узлов для просмотра необходима поддержка cookie. Вывод – если в скором будущем появится инновационная технология, позволяющая обходится без cookie, программисты и администраторы с облегчением вздохнут, а пока cookie остается лакомым куском для хакера! Это действительно так, поскольку более качественной альтернативы пока не существует.

Меры противодействия, выполняемые на стороне сервера

В случае рекомендаций по обеспечению безопасности сервера специалисты дают один простой совет: не используйте механизм cookie без особой на то необходимости! Особенно необходимо быть осторожными при использовании файлов cookie, которые остаются в системе пользователя после завершения сеанса связи.

Конечно же, важно понимать, что файлы cookie могут использоваться в целях обеспечения безопасности Web-серверов для осуществления авторизации пользователей. Если все же разрабатываемому приложению необходимо использовать файлы cookie, то этот механизм следует настроить таким образом, чтобы при каждом сеансе использовались различные ключи с коротким периодом действия, а также стараться не помещать в эти файлы информацию, которая может быть использована хакерами для взлома (такую как ADMIN=TRUE).

Кроме того, для обеспечения большей безопасности при работе с файлами cookie можно использовать их шифрование для предотвращения извлечения важной информации. Конечно же, шифрование не решает всех проблем безопасности при работе с технологией cookie, однако этот метод позволит предотвратить наиболее простые взломы, описанные выше.