как узнать mac адрес mikrotik

MikroTik смена MAC адреса интерфейса

Сегодня мы поговорим о том, что такое MAC и как происходит на MikroTik смена mac адреса, зачем и когда это нужно делать. Покажем примеры этой несложной процедуры.

Освоить MikroTik вы можете с помощью онлайн-курса «Настройка оборудования MikroTik». В курсе изучаются все темы из официальной программы MTCNA. Автор – официальный тренер MikroTik. Материал подходит и тем, кто уже давно работает с оборудованием MikroTik, и тем, кто еще не держал его в руках. В состав входят 162 видеоурока, 45 лабораторных работ, вопросы для самопроверки и конспект.

Что такое MAC-адрес

MAC-адрес – уникальный номер, назначаемый сетевому интерфейсу на заводе производителя, по которому можно идентифицировать устройство.

По стандарту имеет длину – 48 бит. Записывается в виде 12-значного шестнадцатеричного числа. Могут быть использованы значения: 0–9 и A–F. Может записываться с большой и маленькой букв, через дефис или двоеточие и без них.

Первые 6 знаков – идентификатор производителя, следующие 6 знаков – идентификатор устройства.

Изначально стандарт Ethernet предусматривал, что любое активное сетевое оборудование должно иметь идентификатор, который представляет из себя шестибайтный номер (MAC address), прошитый в него на заводе изготовителе.

Как изменить MAC адрес в MikroTik

В MikroTik смена MAC адреса может потребоваться в нескольких случаях, например, выполнена привязка у провайдера ранее установленного оборудования или вы просто хотите скрыть информацию о вашем устройстве.

Двойным нажатием левой кнопкой мыши откроем свойства нужного интерфейса:

Через Winbox изменить MAC address Микротик нельзя, только посмотреть его значение.

Как же изменить MAC адрес интерфейса в Микротик? Делается это через командную строку. Откроем терминал и выполним команду:

Вернуть значение MAC “по умолчанию” для интерфейса, можно нажатием кнопки “Reset MAC Address”, в свойствах интерфейса:

Сменить MAC на Bridge MikroTik

В данной статье мы привели примеры, как происходит на MikroTik смена MAC адреса для WAN интерфейса и бриджа. Надеюсь, информация была вам полезна. Если остались вопросы, пишите комментарии.

Освоить MikroTik вы можете с помощью онлайн-курса «Настройка оборудования MikroTik». В курсе изучаются все темы из официальной программы MTCNA. Автор – официальный тренер MikroTik. Материал подходит и тем, кто уже давно работает с оборудованием MikroTik, и тем, кто еще не держал его в руках. В состав входят 162 видеоурока, 45 лабораторных работ, вопросы для самопроверки и конспект.

Как узнать MAC-адрес компьютера, роутера или другого устройства

У каждого устройства в сети есть MAC-адрес: уникальная комбинация цифр и букв длиной 48 символов. Есть много способов его узнать — все они в нашей статье.

У любого устройства, способного подключиться к глобальной сети, есть специальный идентификатор, который называется MAC-адрес. Зачастую он нужен для настройки сетевого подключения. MAC-адрес является одной из основных характеристик сетевого адаптера, поэтому информация о нём содержится во множестве инструментов, встроенных в операционную систему.

Если для настройки оборудования вас просят прописать (или назвать) MAC-адрес, нужно для начала его найти. Вот как это сделать.

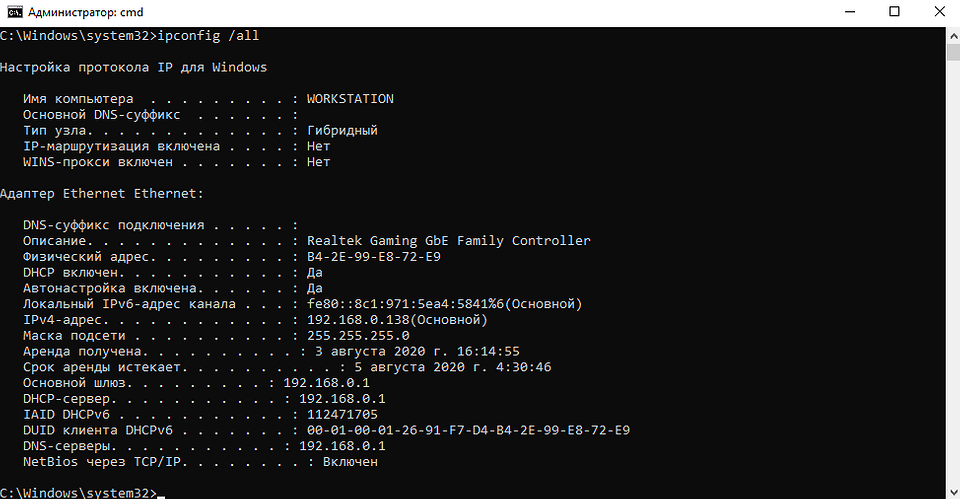

Как найти MAC-адрес через командную строку

Это самый простой метод. Нажимаем комбинацию клавиш Win + R и в появившемся меню вводим cmd. После подтверждения запустится командная строка. Вводим getmac. Отобразится физический адрес, который и является MAC-адресом. Для более подробной информации можно воспользоваться командой ipconfig /all.

Таким образом вы сможете узнать модель сетевого адаптера, конфигурацию основных параметров оборудования, ip-адрес маршрутизатора и другую информацию. Последний, кстати, пригодится, если вы собираетесь осуществлять настройку подключения или Wi-Fi сети.

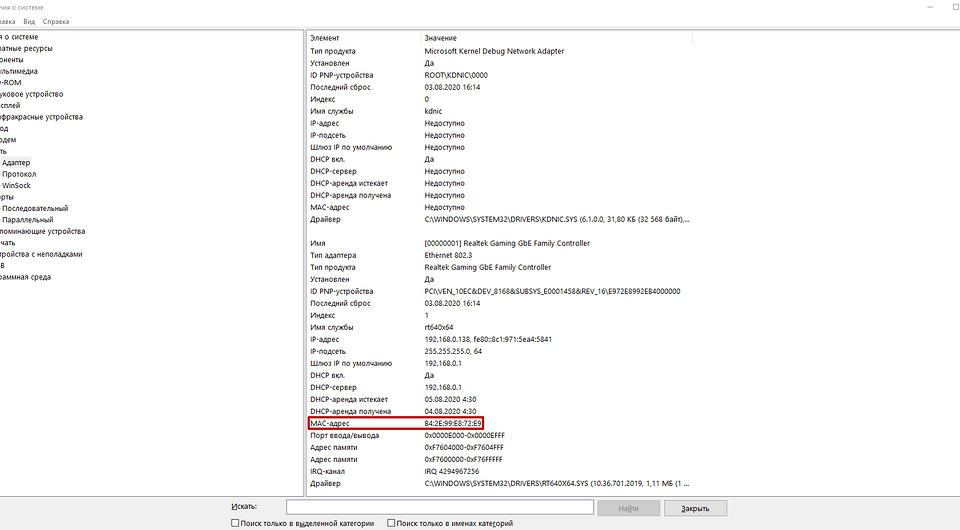

Как узнать MAC-адрес в сведениях о системе

Практически всю информацию о компьютере и установленных комплектующих можно найти в специальной утилите, встроенной в операционную систему. Для её запуска потребуется нажать уже знакомую комбинацию клавиш Win + R и ввести команду msinfo32. Появится окно программы. Нас интересует раздел Компоненты > Сеть > Адаптер.

В самом низу мы найдём MAC-адрес. Также здесь можно обнаружить и другие полезные данные. Например, версию BIOS, тип и разрядность операционной системы, сообщения об ошибках Windows и многое другое. В случае, если вам нужна какая-либо информация о ПК, рекомендуем в первую очередь заглядывать сюда. Скорее всего, вы найдёте в этой программе то, что вам нужно.

Как узнать MAC-адрес маршрутизатора MikroTik

Как узнать MAC-адрес маршрутизатора MikroTik

Стремительное развитие мобильных устройств привело к большой востребованности беспроводного интернета по Wi-Fi. Подключение нескольких устройств пользователей по беспроводной связи к одной оплачиваемой линии провайдера обеспечивает специальное сетевое оборудование – роутер, или маршрутизатор.

Настройка роутеров различных марок похожа, но порядок действий определяется установленной в них операционной системой. Рассмотрим, как происходит настройка интернет-доступа в роутерах MikroTik.

Особенности маршрутизатора MikroTik

MikroTik – полноценный бюджетный маршрутизатор известной в Латвии торговой марки, которая разрабатывает и реализует сетевое оборудование на мировом рынке с 1995 года. Роутер MikroTik отличается надежной и бесперебойной работой при подключении к домашней сети нескольких пользователей, он подходит для нужд малого и среднего бизнеса. Гибкая конфигурация позволяет настраивать роутер в зависимости от требований пользователей.

Устройство работает на базе операционной системы RouterOS. У MikroTik нет изначальной инициализации портов WAN (глобальная линия провайдера) и LAN (локальная пользовательская сеть). Позиционирование любого порта зависит от того, как настроить маршрутизацию. Чтобы правильно настроить роутер MikroTik, требуются навыки системного администратора. Начинающий пользователь, проводя такую процедуру, может столкнуться с проблемами.

Настройка роутера MikroTik: что нужно знать

Чтобы подключить роутер к линии провайдера, нужно знать его МАС-идентификатор (физический адрес). МАС-адрес – это уникальный номер устройства в формате ХХ-ХХ-ХХ-ХХ-ХХ-ХХ, который присваивается на заводе каждому экземпляру оборудования. Это неизменный номер, в отличие от IP-адреса, который устройство получает каждый раз при входе в сеть.

Идентификационный номер роутера MikroTik можно узнать двумя способами:

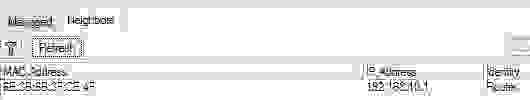

Порядок действий для доступа к меню роутера MikroTik через WinBox:

Открываем окно браузера (подойдет любой: Internet Explorer, Opera, Chrome) и в адресной строке прописываем IP-адрес 192.168.88.1. Из пиктограмм выбираем значок WinBox, программа инсталлируется и запускается. В появившемся окне отображаются опознанные IP- и МАС-идентификаторы устройства. При нажатии кнопки Connect в появившемся меню Interfaces задаем функциональность для каждого слота (WAN, LAN).

Роутер MikroTik: настройка Wi-Fi

Установить параметры Wi-Fi точки в роутере MikroTik можно с помощью утилиты WinBox в следующем порядке:

Чтобы компьютеры, подключенные к роутеру по проводному соединению и по Wi-Fi, друг друга опознавали, необходимо объединить беспроводной и кабельный интерфейсы MikroTik:

Беспроводные сети более уязвимые, чем кабельные аналоги, к ним можно подключиться без физического контакта с коммутационным оборудованием – в удаленном порядке, зная MAC-адрес и пароль роутера. Чтобы защитится от несанкционированного доступа к оплачиваемому каналу связи, следует задавать надежный пароль и не разглашать его посторонним людям.

Вывод

Рассмотренные в статье рекомендации по определению MAC-адреса маршрутизатора MikroTik и его настройки позволят сохранить время и нервы владельцам оборудования при подключении к интернету.

Мой MikroTik – моя цифровая крепость (часть 1)

1. Введение

В комментариях опубликованной ранее статьи один из пользователей спросил: «А можно добавить раздел про то, как нужно защитить свой, микротик чтобы управление им не ушло на сторону?». Один из пользователей написал на это следующее: «Универсальных принципов для любого сетевого устройства два – администрирование только с внутреннего интерфейса (снаружи закрыто все) и регулярно обновлять прошивку» (сохранена авторская орфография). А мы сразу поняли, что одним коротким ответом здесь не обойтись, и этот вопрос заслуживает полноценного отдельного рассмотрения с учётом широких возможностей операционной системы RouterOS, а также сопрягаемых с ней opensource решений, комплексно завершающих проблемный вопрос информационной безопасности. Кроме непосредственно настройки безопасности доступа до маршрутизатора, необходимо использовать его как полноценный барьер для разноуровневых атак, которые могут быть нацелены на защищаемую сеть. Технологий реализации этого достаточно много, поэтому разделим применяемые возможности на логические уровни и представим предметные рекомендации по администрированию сетей на базе оборудования MikroTik.

2. Общие рекомендации

Первое, что мы всегда делаем с железкой — это обновляем прошивку:

Далее смотрим, сколько создано пользователей, лишних удаляем. Ставим пароли, соответствующие политике информационной безопасности компании, если такая есть, если нет, тогда просто посильнее:

Если паранойя зашкаливает, тогда используем SSH вход без ввода пароля (и пользователя admin можно заменить на другого). Сгенерим пару RSA ключей, размер укажем 4096 бит, что уж мелочиться:

На выходе будет закрытый ключ test_user:

И открытый ключ test_user.pub:

Привяжем открытый ключ к пользователю RouterOS:

Добавляем хардкор, запретив логиниться по паролю:

Важно отметить, что если есть пользователь, для которого не импортирован публичный ключ, то, несмотря на вышепоказанную настройку, RouterOS сохраняет возможность логиниться под ним с помощью пароля. С учётными записями разобрались, далее выключаем серверы различных протоколов управления, в том числе небезопасные, разумеется, есть ли они вам не нужны:

Можно поменять прослушиваемый порт для SSH сервера. Особенно на значение, не входящее в сканируемые по умолчанию nmap-ом, но мы в этом защиты не видим, скорее маскировка:

Сканируем роутер и видим, что всё работает корректно. Сервер SSH будет недоступен, пока на роутер не пройдут попытки установления соединения на 28 порт, затем в течение 30 секунд на 29 порт, затем в течение 30 секунд на 30 порт. Если последовательность обращений верна и временные лимиты соблюдены, то IP адрес источника сможет в течение 30 секунд установить SSH сессию, а иначе drop:

Необходимо отметить, что если вы укажете порты стука примерно в таком порядке: 21, 80, 443, а прослушиваемый SSH порт перенесете на значение 8080 (все четыре входят в список по умолчанию для сканирования nmap), то ваш секретный порт 8080 определится при первом же сканировании. Если вы действительно хотите использовать технологию port knocking, то выбирайте порты в порядке уменьшения, а сами значения портов на «не сканируемые» nmap-ом: ни в режиме top 100, ни в режиме top 1000. Кроме этого, можно ограничить IP адреса, с которых доступны протоколы управления, на диапазон доверенных:

Таким образом, несмотря на то, что 22 порт готов принимать TCP соединение, однако с не доверенных IP адресов оно будет сброшено SSH сервером:

Как общие рекомендации, лучше не использовать протоколы, не имеющие шифрования для передачи защищаемой информации. Если такой возможности нет, тогда старайтесь пускать трафик по шифрованным VPN туннелям. Но лучше даже внутри таких соединений использовать безопасные протоколы, ведь VPN сеть может уходить далеко за пределы периметра, контролируемого вами. Если есть возможность, не используйте протоколы pap, http (в том числе при реализации API), ftp, smtp и т.д. Всегда используйте их безопасные аналоги: chap, mschap2, https, smtps.

Делайте регулярные резервные копии конфигураций ваших устройств. В RouterOS есть два типа backup: бинарный *.backup

и текстовый конфигурационный файл *.rsc

Первый рекомендуется откатывать только на полностью идентичных устройствах, и не подлежит редактированию (при откате восстанавливается точный образ операционной системы). Второй же, наоборот, можно вручную контролируемо построчно обрабатывать (до получения необходимо результата), однако он может содержать чувствительную информацию (если не делать /export hide-sensitive), поэтому рекомендуем обезопасить хранение такого рода backup файлов. Ставить ли регулярный backup в планировщик заданий, или нет, тут уже каждый решает сам. Главное — не запутаться во всех резервных копиях и не передавать их на удалённый сервер по открытому интернет каналу посредством ftp.

3. Защита L1

Писать правила про установку сетевого оборудования в серверных помещениях, в защищённых телекоммуникационных ящиках, сейфах и т.д. мы не будем, это не тема статьи. Для защиты L1 на оборудовании MikroTik будет достаточно программно отключить не используемые сетевые интерфейсы:

Сюда же пойдёт организация безопасности беспроводных соединений. В идеале, конечно, следует настроить WPA2-Enterprise (подробно о настройке RADIUS сервера мы напишем во второй части статьи), так как реальных угроз безопасности таких сетей пока не известно:

Если такой вариант вам не подходит, тогда используйте WPA2-PSK со словарно неподбираемым паролем, который держите в тайне от третьих лиц, и отключённый PMKID:

Ещё можно запретить подключаться к точке доступа с низким уровнем сигнала, т.е. физически удалённым пользователям, которые, можно предположить, находятся за контролируемым периметром и не легитимны:

На этом свои рекомендации по поводу L1 безопасности остановим и перейдём к более интересным вещам.

4. Защита L2

Для начала ограничим работающие сервисы уровня L2:

Первый скрипт позволяет осуществлять mac-ping только для внутренней сети. Второй ограничивает L2 подключение посредством службы Winbox:

RouterOS поддерживает работу таких протоколов, как CDP, LLDP и MNDP. Чтобы не осуществлять широковещательную рассылку пакетов указанных протоколов во все стороны, ограничиваем их работу:

Чтобы со стороны провайдера не догадывались, что у вас стоит роутер MikroTik, можно сменить MAC адрес WAN интерфейса, но это скорее баловство:

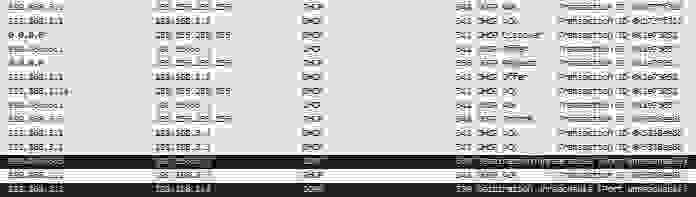

Если в вашем L2 сегменте появится второй или более незаконный DHCP сервер, то это может здорово навредить работе всей сети. Так в примере видно, что работают две указанные службы (192.168.1.1 и 192.168.3.1), раздавая по факту разные сетевые настройки:

Для защиты от такого рода атак (ведь хакер может назначить и своё устройство в качестве шлюза) существует технология «DHCP snooping». После её активации бридж пропускает DHCP пакеты только в доверенную сторону:

Защита оконечных устройств выходит за рамки данной статьи, но декларируем, что многие антивирусы справляются с этой задачей, детектируя манипуляции с ARP пакетами. На скрине видно, что действиями выше мы организовали MITM для хоста 192.168.1.3 и перехватили его HTTP запросы:

В следующем примере показаны ложные записи ARP таблицы маршрутизатора, а ведь так намеренно можно заполнить весь имеющейся пул и втупить работу легитимного DHCP сервера:

Для защиты от таких действий в RouterOS необходимо, первым делом, настроить DHCP сервер, что позволит активировать функцию заполнения ARP таблицы, либо в результате его работы, либо в ручном режиме:

После этого настраиваем бридж, переводя маршрутизатор в режим только ответа на ARP запросы (если у вас работает hotspot, то от этой идеи придётся отказаться, так как он перестанет нормально функционировать), таким образом, сторонние манипуляции будут бессильны:

Дополнительно следует выключить режим обучения портов MAC адресам:

Если ваш маршрутизатор гоняет пакеты для логически разделённых сетей, в том числе с точки зрения безопасности, то их следует разнести по различным VLAN. Важно понимать, что если через ваше устройство проходят несколько VLAN, то в случае несанкционированного доступа к роутеру или коммутатору, могут быть скомпрометированы устройства во всех этих подсетях. Здесь всё понятно. Дополнительно можно указать устройству проверять tag трафика и дропать пакеты, у которых VLAN ID не найден в его таблице VLAN:

5. Заключение

На этой админской ноте прервём наши рассуждения, которые отображают подходы, применяемые нами в построении реальных сетей и обеспечении их информационной безопасности. Никакие ноухау статья не раскрывает, но в определённой мере систематизирует имеющиеся возможности и показывает их практическое применение. Дальше будет интереснее…

Настройка роутера MikroTik

Это инструкция, как пошагово настроить роутер MikroTik с нуля без использования заводской конфигурации.

Содержание:

Подключение роутера MikroTik

Схема подключения роутера MikroTik:

Настройка сетевой карты компьютера

Чтобы на компьютере можно было зайти в настройки роутера Mikrotik, настроим сетевую карту на получение автоматических настроек.

Открываем «Пуск» → «Панель управления» → «Центр управления сетями и общим доступом».

Перейдем в «Изменение параметров адаптера».

Нажимаем правой кнопкой мыши на «Подключение по локальной сети» и выбираем «Свойства»

Нажимаем на «Протокол Интернета версии 4 (TCP/IPv4)» и кнопку «Свойства».

Выбираем «Получить IP-адрес автоматически» и нажимаете кнопку «OK».

Если сетевая карта не получает автоматически IP адрес из подсети 192.168.88.x, попробуйте его указать вручную (например: 192.168.88.21) или сбросить роутер Mikrotik к заводским настройкам.

Вход в настройки роутера MikroTik

Выполнить настройку роутера MikroTik можно разными способами:

Мы будем настраивать роутер Mikrotik с помощью программы Winbox.

Подключаемся к роутеру MikroTik:

Сброс настроек роутера

Сбросим все настройки роутера MikroTik.

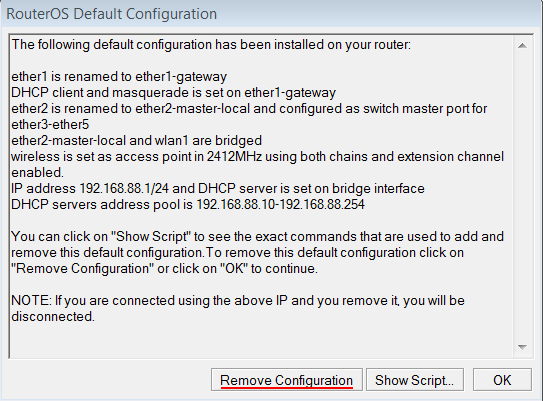

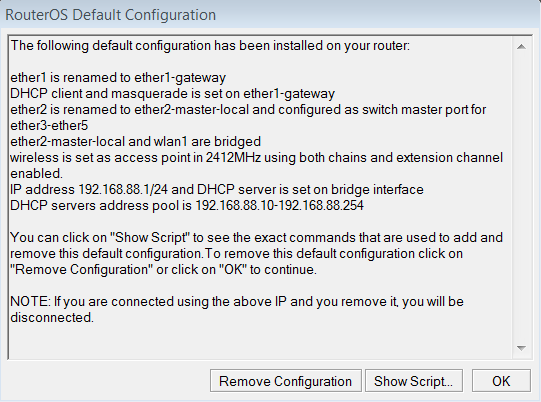

При первом входе у вас появится окно, как на картинке ниже. Нажмите кнопку Remove Configuration и дождитесь перезагрузки устройства.

Если у вас не появилось данное окно, сбросим настройки через меню:

Описание сетевых интерфейсов

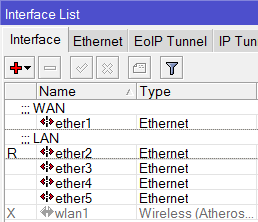

Конфигурация сетевых интерфейсов MikroTik будет выглядеть следующим образом: первый порт ether1 будет подключен к провайдеру (WAN порт), остальные порты ether2-5 будут работать в режиме коммутатора для подключения компьютеров локальной сети.

Чтобы не путать сетевые интерфейсы, опишем их с помощью комментариев.

Входим в настройки MikroTik с помощью программы Winbox.

Записываем для первого порта ether1 комментарий «WAN»:

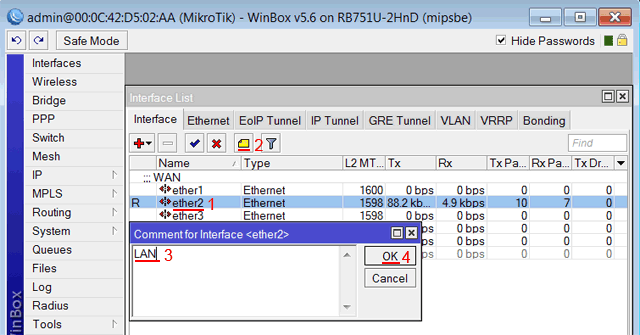

Записываем для второго порта ether2 комментарий «LAN»:

Выбираем интерфейс ether2;

Нажимаем желтую кнопку Comment;

В появившемся окне вводим комментарий «LAN«;

Нажимаем кнопку OK.

Теперь в списке интерфейсов четко видно их назначение.

Настройка WAN интерфейса MikroTik

Смена MAC адреса WAN порта

Если Ваш провайдер блокирует доступ к сети по MAC адресу, то необходимо сначала изменить MAC адрес WAN порта роутера MikroTik. В противном случае пропустите этот пункт.

Чтобы изменить MAC адрес порта MikroTik, открываем в программе Winbox меню New Terminal и вводим команду:

Чтобы вернуть родной MAC адрес порта, нужно выполнить команду:

Настройка Dynamic IP

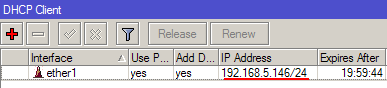

Если интернет провайдер выдает Вам сетевые настройки автоматически, то необходимо настроить WAN порт роутера MikroTik на получение настроек по DHCP:

Теперь мы получили IP адрес от провайдера, который отображается в столбце IP Adress.

Проверим, что есть связь с интернетом:

Как видим, идут пинги по 60ms, значит интернет подключен и работает. Остановить выполнение команды можно комбинацией клавиш на клавиатуре Ctrl+C.

На компьютерах, подключенных к роутеру MikroTik, интернет не будет работать, пока вы не настроите локальную сеть, Firewall и NAT.

Настройка Static IP

Если вы используете статические сетевые настройки, необходимо настроить WAN порт роутера MikroTik вручную.

Настроим статический IP адрес и маску подсети WAN порта MikroTik :

Настроим адрес интернет шлюза MikroTik:

Добавим адреса DNS серверов MikroTik:

Проверим, что есть доступ к интернету:

Как видим, идут пинги по 60ms, значит интернет подключен и работает. Остановить выполнение команды можно комбинацией клавиш на клавиатуре Ctrl+C.

На компьютерах, подключенных к роутеру MikroTik, интернет не будет работать, пока вы не настроите локальную сеть, Firewall и NAT.

Настройка PPPoE

Если вы используете ADSL модем, к которому по сетевому кабелю подключен роутер MikroTik, сначала необходимо настроить ADSL модем в режим Bridge (мост).

Настроим клиентское PPPoE соединение на роутере MikroTik:

Настраиваем параметры PPPoE соединения MikroTik:

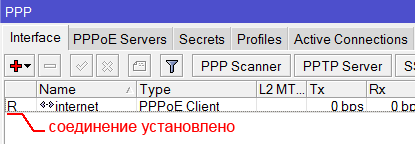

После создания PPPoE соединения напротив него должна появиться буква R, которая говорит о том, что соединение установлено.

Проверим, что есть связь с интернетом:

Как видим, идут пинги по 60ms, значит интернет подключен и работает. Остановить выполнение команды можно комбинацией клавиш на клавиатуре Ctrl+C.

На компьютерах, подключенных к роутеру MikroTik, интернет не будет работать, пока вы не настроите локальную сеть, Firewall и NAT.

Настройка локальной сети MikroTik

Объединение Wi-Fi и проводных интерфейсов в локальную сеть

Чтобы компьютеры, подключенные к роутеру по кабелю и по Wi-Fi, друг друга «видели», необходимо объединить беспроводной и проводные интерфейсы MikroTik. Если у вас роутер без Wi-Fi, то объединяете только проводные интерфейсы.

Создаем объединение bridge-local (мост);

Добавляем в объединение проводные ethetnet порты 2-5:

Добавляем в объединение Wi-Fi интерфейс.

Назначение IP адреса локальной сети

Настроим IP адрес локальной сети MikroTik:

Настройка DHCP сервера

Чтобы компьютеры, подключенные к роутеру, получали сетевые настройки автоматически, настроим DHCP сервер MikroTik:

Теперь сетевой кабель компьютера отключаем от роутера и еще раз подключаем к нему.

Настройка Wi-Fi точки доступа MikroTik

Сначала необходимо включить Wi-Fi модуль:

Создаем пароль для подключения к точке доступа MikroTik:

Настраиваем параметры Wi-Fi точки MikroTik:

Теперь можно подключаться к роутеру по Wi-Fi.

На компьютерах, подключенных к роутеру MikroTik по Wi-Fi, интернет не будет работать, пока вы не настроите Firewall и NAT.

Настройка Firewall и NAT

Чтобы компьютеры получали доступ к интернету, необходимо настроить Firewall и NAT на роутере MikroTik.

Откройте меню New Terminal для ввода команд.

Настройка NAT выполняется следующими командами:

Настройки NAT достаточно, чтобы заработал интернет.

Изменение пароля доступа к роутеру MikroTik

Чтобы изменить пароль доступа к роутеру MikroTik, выполните следующие действия:

Сброс роутера MikroTik к заводским настройкам

Чтобы сбросить MikroTik к заводским настройкам выполните следующее:

После этого роутер перезагрузится, и вы сможете зайти в его настройки со стандартным именем пользователя admin без пароля.

Если вы войдете в настройки с помощью программы Winbox, то появится следующее окно:

C помощью кнопки OK можно выполнить быструю настройку роутера по умолчанию.

Кнопка Remove Configuration позволяет сбросить все настройки для последующей ручной настройки роутера.