как узнать отпечаток браузера

Что такое отпечаток браузера, и как его скрыть

Отпечаток браузера (Browser Fingerprint) – это уникальный идентификатор конфигураций веб-браузера и операционной системы, который формируется на основе собранных данных различными технологиями отслеживания. При этом не используются традиционные методы отслеживания, такие как IP адреса и уникальные файлы cookie.

Цифровой отпечаток браузера имеет вид 32-битного числа шестнадцатеричной системы типа b2cf59b36581399ebf54d4ab425ac4a7, которое получается в результате обработки всех принятых от браузера данных. Полученный отпечаток браузера позволяет отслеживать пользователей в сети Интернет с точностью до 94%.

Для чего применяется Browser Fingerprint

Многие организации осуществляют сбор и хранение отпечатков браузеров пользователей, которые вносятся в специальные базы данных. Такие базы данных позволяют идентифицировать пользователя для различных нужд с целью:

В чем опасность Browser Fingerprint для пользователей

Пользователи лишены возможности запретить сайтам такой вид сбора данных. Впоследствии собранные базы данных отпечатков браузеров могут передаваться другим компаниям для совместного использования, что неизбежно приводит к идентификации пользователей.

Какие параметры анализируются для определения Browser Fingerprint

Многие веб-сайты имеют встроенные инструменты для анализа браузеров и операционной системы своих посетителей. На основе собранных данных и создается уникальный цифровой отпечаток браузера.

При помощи различных методов могут отслеживаться следующие параметры:

После проведения анализа все собранные данные, которые удалось получить вышеперечисленными методами, суммируются, и производится вычисление хеш-суммы, которая и является отпечатком браузера.

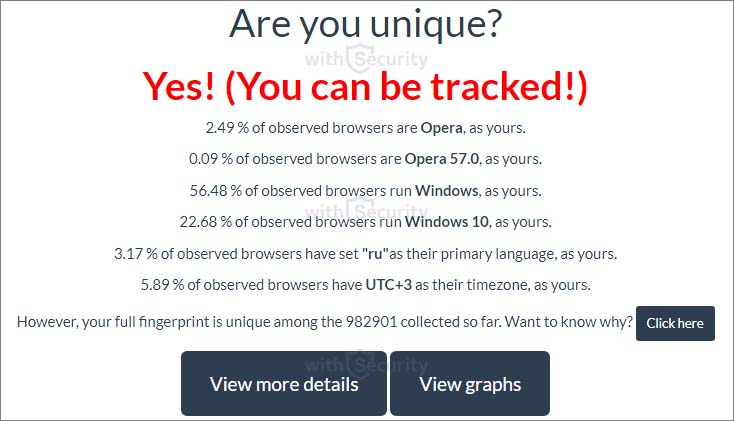

Как проверить свой отпечаток Browser Fingerprint

Сервис IPper.ru позволяет в онлайн-режиме проверить цифровой отпечаток браузера, по которому и происходит дальнейшая идентификация и раскрытие анонимности пользователей.

После применения одного или нескольких методов для смены отпечатка браузера рекомендуется выполнить повторную проверку и убедиться, что полученный результат хеш-суммы отпечатка браузера отличается от первоначальной проверки.

Как скрыть отпечаток браузера

Чтобы сменить отпечаток браузера, пользователю потребуется внести изменения в настройки своей операционной системы или браузера. Далее приведем некоторые методы, которые чаще всего используются для изменения отпечатка браузера:

Добавить комментарий Отменить ответ

Для отправки комментария вам необходимо авторизоваться.

Отпечаток браузера: что это, как работает, нарушает ли закон и как защититься. Часть 1

От Selectel: эта статья первая в цикле переводов очень детальной статьи об отпечатках браузера и том, как работает технология. Здесь собрано все, что вы хотели знать, но боялись спросить по этой теме.

Что такое отпечатки браузера?

Это метод, используемый сайтами и сервисами для отслеживания посетителей. Пользователям присваивается уникальный идентификатор (отпечаток). Он содержит много информации о настройках и возможностях браузера пользователей, что используется для их идентификации. Кроме того, отпечаток браузера позволяет сайтам отслеживать поведенческие паттерны, чтобы впоследствии еще точнее идентифицировать пользователей.

Уникальность примерно такая же, как у реальных отпечатков пальцев. Только последние собирает полиция для поиска подозреваемых в совершении преступлений. А вот технология отпечатка браузеров применяется вовсе не для отслеживания преступников. Ведь мы же здесь не преступники, верно?

Какие данные собирает отпечаток браузера?

О том, что человека можно отследить по IP, мы знали еще на заре существования интернета. Но в данном случае все гораздо сложнее. Отпечаток браузера включает IP-адрес, но это далеко не самая важная информация. На самом деле, для того, чтобы идентифицировать вас, IP не нужен.

Согласно исследованию EFF (Electronic Frontier Foundation), отпечаток браузера включает в себя:

Согласно еще одному исследованию, точность идентификации пользователя при помощи отпечатка браузера составляет 99,24%. Изменение одного из параметров браузера снижает точность идентификации пользователя лишь на 0,3%. Существуют тесты на отпечаток браузера, которые показывают, насколько большой объем информации собирается.

Как работает отпечаток браузера

Почему вообще возможен сбор информации о браузере? Все просто — ваш браузер обменивается данными с веб-сервером, когда вы запрашиваете адрес сайта. В обычной ситуации сайты и сервисы присваивают пользователю уникальный идентификатор.

Эта строчка из случайных букв и цифр помогает серверу узнать ваc, ассоциировать ваш браузер и ваши предпочтения с вами. Действиям, которые вы совершаете онлайн, будет присвоен примерно тот же код.

Так, если вы зашли в Twitter, где есть какая-то информация о вас, все эти данные будут автоматически связаны с тем же идентификатором.

Конечно, этот код не будет с вами до конца ваших дней. Если вы начнете серфить с другого устройства или браузера, то идентификатор, скорее всего, тоже поменяется.

Как сайты собирают пользовательские данные?

Это двухуровневый процесс, который работает как на стороне сервера, так и на стороне клиента.

На стороне сервера

Логи доступа к сайту

В этом случае речь идет о сборе данных, отправляемых браузером. Как минимум это:

Веб-серверы получают их от вашего браузера. Заголовки важны, поскольку они позволяют быть уверенным, что запрошенный сайт работает с вашим браузером.

Например, информация в заголовке позволяет сайту узнать, используете ли вы ПК или мобильное устройство. Во втором случае произойдет редирект на оптимизированную для мобильных устройств версию. К сожалению, эти же данные попадут в ваш отпечаток.

Здесь все понятно. Веб-серверы всегда обмениваются куки с браузерами. Если вы в настройках указываете возможность работы с куки, они сохраняются на вашем устройстве и отправляются на сервер, когда бы вы ни зашли на сайт, который уже посещали прежде.

Куки помогают серфить более комфортно, но они же открывают и больше информации о вас.

В этом методе используется элемент холста (canvas) HTML5, который WebGL также использует для визуализации 2D- и 3D-графики в браузере.

Этот метод обычно «заставляет» браузер обрабатывать графический контент, включая изображения, текст или то и другое разом. Для вас этот процесс незаметен, поскольку все происходит в фоне.

Как только процесс завершен, canvas fingerprinting превращает графику в хэш, который становится тем самым уникальным идентификатором, о котором мы говорили выше.

Этот метод позволяет получать следующую информацию о вашем устройстве:

Здесь подразумевается, что ваш браузер обменивается большим количеством информации благодаря:

Adobe Flash и JavaScript

Согласно FAQ AmIUnique, если у вас активирован JavaScript, то вовне передаются данные о ваших плагинах или спецификациях железа.

Если установлен и активирован Flash, то это предоставляет стороннему «наблюдателю» еще больше информации, включая:

Они играют очень важную роль в логировании. Так, вам обычно нужно решить, позволить ли браузеру обрабатывать куки или полностью удалить их.

В первом случае веб-сервер получает просто огромное количество информации о вашем устройстве и предпочтениях. Если вы не одобрите работу с куки, сайты все равно получат кое-какие данные о вашем браузере.

Зачем нужна технология отпечатка браузера?

В основном для того, чтобы пользователь устройства получил оптимизированный для его устройства сайт, вне зависимости, зашел он в интернет с планшета или смартфона.

Кроме того, технология используется для рекламы. Это просто идеальный инструмент дата-майнинга.

Так, получив собранную сервером информацию, поставщики товаров или услуг могут создавать очень тонко нацеленные рекламные кампании с персонализацией. Точность таргетирования гораздо выше, чем если использовать просто IP-адреса.

Например, рекламщики могут использовать отпечатки браузеров для того, чтобы получить список пользователей сайта, разрешение экрана которых можно назвать низким (например, 1300*768), кто ищет более качественные мониторы в интернет-магазине продавца. Или же пользователей, которые просто серфят по сайту без намерения что-либо купить.

Затем полученную информацию можно использовать для таргетирования рекламы качественных мониторов с высоким разрешением на пользователей с небольшим и устаревшим морально дисплеем.

Кроме того, технология отпечатка браузера используется еще и для:

В конечном счете, даже если отпечатки браузера используются в законных целях, это все равно очень плохо сказывается на конфиденциальности пользователей. Особенно если последние пытаются защититься при помощи VPN.

Кроме того, отпечатки браузера могут быть лучшим другом хакера. Если им известны точные данные о вашем устройстве, они могут использовать специальные эксплойты для взлома устройства. В этом нет ничего сложного — любой киберпреступник может создать поддельный сайт со скриптом снятия отпечатков пальцев.

Напомним, эта статья — только первая часть, впереди еще две. В них рассматриваются вопросы законности сбора персональных данных пользователей, возможности использования этих данных и методы защиты против слишком уж активных «собирателей».

Отпечатки браузера fingerprints. Часть 1

Отпечатки браузера представляют собой уникальный слепок с настроек вашего компьютера, а специальные механизмы сайтов могут проводить слежение за вами. Отпечатки браузера – это альтернатива cookies с рядом преимуществ.

Сookies и fingerprints: основные отличия

Cookies (куки) – неотъемлемая составляющая многих операций в Интернете. Они считаются одним их главных средств, которые владельцы сайтов применяют для слежки за активностью клиентов определенного ресурса. Однако данная методика устарела и редко дает нужный эффект.

Причин этому несколько. На современном этапе любой пользователь может отключить операцию по получению куки, либо воспользовавшись режимом Инкогнито в браузере, сохранить их всего лишь на текущую сессию. То есть делая свое присутствие и запоминание для сайта незамеченным. Cookies передают данные не только владельцу ресурса, но и самим пользователям. Клиент видит сами cookies и их отправителя, поэтому может защититься.

Ситуация с fingerprints иная. Данная техника основана на анализе информации, которую браузер отправляет на посещаемый клиентом сайт. На основе нескольких типов данных: языковые настройки, установленные шрифты системы, часовой пояс, разрешение экрана, установленные плагины, цифровые версии программ итд. – создается цельная картина браузера, которая по своему принципу напоминает отпечаток пальца. В итоге даже при полностью удаленных cookies ресурс все равно опознает конкретного пользователя по картине браузера точно и просто.

Важно понимать, что и смена IP адреса в защите от fingerpritns никак не поможет.

Отпечатки по сути заменяют собой куки и некоторые сайты их активно используют. Парадокс еще и в том, что главное орудие интернет-клиента в борьбе за приватность может сработать против него. Сторонники анонимности выставляют в браузере особые настройки с целью защитить их от чрезмерной активности сайтов по идентификации пользователя. Но многие не подозревают, что такие шаги делают их более узнаваемыми на фоне других посетителей Интернета.

Исследования показали, что компьютеры со стандартными настройками браузеров идентичны у примерно 875 тыс. пользователей. Сайты получали схожую картину, а значит, проведение точной выборки становилось невозможным. Что касается браузеров, настроенных немного по-особенному, они были идентифицированы как уникальные среди 4,4 млн аналогов.

Опасности fingerprints

— Угроза конфиденциальности – главная причина, почему пользователь должен быть настороже. fingerprints гораздо коварнее cookies. От них сложнее защититься, при этом невозможно узнать о том, следят за пользователем или нет. Система помечает ваш ПК особой цифровой меткой в виде хэш-суммы, снятой по специальному алгоритму с ваших настроек, о присутствии которой пользователь даже не догадывается. Дальше просто сравнивает вновь заходящего клиента со своей базой меток и при совпадении однозначно идентифицирует его.

— Fingerprints как глобальный идентификатор. Отпечатки браузера делают его владельца узнаваемым не только на часто посещаемых ресурсах, но и в других электронных источниках. Fingerprints фиксируют целостную картину, которую ресурс получает от браузера, что дает ему возможность идентифицировать клиента даже при изменениях в настройках. Отпечатки могут свести на нет конфиденциальность и деловой переписки, и личной.

— Fingerprints как регенератор зловредных cookies и распространитель пользовательского IP. Многие сайты применяют так называемые Flash LSO super cookies, способные восстанавливать обычные cookies в случае их удаления клиентом. Отпечаток браузера может не только восстановить всю библиотеку cookies, но и вычислить пользователя по его основным сетевым данным. Это сделает процесс очистки системы от cookies бесполезным – сайт все равно узнает клиента.

— Автономность. Для идентификации отпечатков конкретного браузера библиотеки cookies могут даже не понадобиться. Даже заблокировав выполнение всех потенциально вредоносных операций, пользователь не может быть уверен в том, что fingerprints не пометят его ПК.

Исследования в данной области, их методология и результаты

Многие исследователи ставили своей целью выяснить, каким образом система идентифицирует браузер. Последнее исследование было основано на сборе всех характеристик браузеров, которые позволяют выделить один браузер на фоне других. Учитывались все главные параметры, как общеизвестные, так и более редкие. Исследователи выделили восемь показателей – обычно именно столько требуется fingerprints для идентификации.

Выборка проводилась с использованием стандартных настроек браузера, потому что именно они стоят у большинства пользователей. Тестировались и более уникальные настройки например, защита от JavaScript и Flash.

Некоторые варианты настроек не тестировались в силу ряда причин:

— Трудности в измерении показателей и нехватка времени. Не проводились работы с полным использованием Microsoft ActiveX и Silverlight API, не затрагивался вопрос идентификации пользователя по типу компьютерного процессора. Поскольку Internet Explorer сегодня не очень популярен, работа со специализированными плагинами, предназначенными только для него, проводилась по минимуму. Исследователи решили не тратить время на опыты с разными видами super cookies и системных шрифтов, которые могут быть выявлены по CSS-анализу.

— Не затрагивались часто изменяемые параметры, такие как геолокация и плавающие IP. Не использовалась техника, подключенная через роутер.

— Не тестировались браузеры, в которых проведение операций полностью зависит от пожеланий пользователя.

Основная работа заключалась в проведении математического анализа, основанного на проверке показателей уникальности браузера после внесения изменений в его стандартную целевую картину.

Фундаментом служил уже существующий алгоритм отпечатков, он помечался определенным математическим символом. Алгоритм выстраивался по так называемой «собственной информации» или «surprisal». Элемент «surprisal» представлял собой сведения о конкретном объекте (в данном случае браузере). Каждое из имеющихся сведений считалось отдельной переменной. При регулярном посещении одного ресурса конкретное количество переменных запоминалось, и браузер становился узнаваемым.

Постепенно в готовый алгоритм вводились некоторые изменения: переписывались значения существующих переменных, добавлялись новые. Иногда изменения комбинировались и выписывались в отдельные уравнения. В некоторых случаях применялись статистически независимые элементы, что уменьшало погрешность в измерениях.

Далее осуществлялась обработка данных. Разворачивался отдельный код, в котором учитывались такие сведения:

— HTTP cookies ID (в случае, если браузер получал cookies); — HMAC IP-адреса пользователя (был получен при помощи специального ключа, который позже отбрасывается).

В процессе исследования был получен один уникальный результат. Компьютер, чей IP-адрес принимал так называемые «чередующиеся» cookies, передавал информацию о том, что каждый cookie – это отдельный элемент. В результате браузер, работающий от одного IP, имел несколько разных отпечатков. Система показывала практически невозможное: несколько пользователей работали за одним файерволлом. «Чередующиеся» cookies передавались лишь на один IP из 2585 аналогов, а это составляло примерно 3,5% от общего количества адресов, задействованных в исследовании.

Также были отмечены факты, связанные с IP-адресами. Было решено проверить, изменится ли уникальность браузера при смене IP. Результат огорчил сторонников приватности: только 4,6% измененных адресов повлияли на отпечатки браузера. В остальных случаях система полагалась на другие получаемые от пользователей данные.

Вывод: поддельный IP не гарантирует успех в сохранении конфиденциальности. Выборка проводилась среди 321 155 адресов.

Результаты тестирования подтверждают, что защита приватности по-прежнему остается сложной задачей. Из всех браузеров с разными настройками целых 83,6% оказались уникальными (или легко узнаваемыми). 8,1% относились к так называемой категории «нередких аналогов». Лишь 8,2% оказались относительно защищенными от идентификации. Исследование показывает, что степень защищенности при стандартных настройках не зависит от типа браузера.

Использовались почти все версии браузеров и методики анализа, но результат был один — 92% браузеров в интернете уникально. Это как вживленный под кожу чип, тот у кого есть сканер, всегда будет знать кто вы.

Менее узнаваемыми были браузеры с различными плагинами, например, стандартные параметры и параллельно работающий NoScript. Уникальность может снижаться до 40–50%. Однако плагин нужно применять только при обычных показателях (можно дополнительно отключать Java и Flash). В противном случае узнаваемость повысится.

Итоги исследования неутешительному для Windows: другие операционные системы (OS X, Android) гораздо менее подвержены идентификации. У них сложнее и процесс передачи cookies, и построение отпечатков браузера.

Как узнать отпечаток браузера

Для изменения отпечатка браузера нужно внести корректировки в один или несколько следующих параметров:

• Разрешение экрана устройства;

• Драйвер видеокарты или видеочипа;

• Часовой пояс устройства;

• Установленный по умолчанию язык браузера;

• Установленные шрифты и плагины браузера;

• Размеры шрифтов и масштабирование страницы браузера.

Подробнее о том, как сменить отпечаток браузера здесь.

Вы определены одним или несколькими способами, описанными ниже:

Заголовки HTTP прокси

Proxy сервера могут дополнять заголовки запросов данными об инициаторе запроса и его IP адресе.

Открытые порты HTTP

Определяется наличие открытых портов HTTP с номерами: 3128, 1080 и 8123.

Открытые порты HTTP

Определяется наличие открытых портов WEB с номерами: 80 и 8080.

Вас определили по одному или нескольким методам, перечисленным ниже:

VPN Fingerprint

Анализ происходит на основе сравнения значений MSS или MTU.

Двусторонний PING

Осуществляется сравнение времени прохождения запроса к клиентскому IP со стороны сервера и аналогичного процесса со стороны браузера.

Открытые порты VPN

Наличие открытых портов проверяется путем сканирования стандартных портов VPN (1194 – OpenVPN, 1723 – PPTP VPN, 1701 – L2TP VPN).

Подозрительное имя хоста

Выясняем имя хоста, и проверяем его на наличие ключевых слов типа: proxy, vpn, hide, hidden.

Наличие IP в базах

Наличие IP адреса проверяется в базах IP адресов известных VPN провайдеров.

Программы и плагины, изменяющие User Agent, производят замену данных только на стороне клиента, оставляя без изменений данные User Agent на стороне сервера. Средствами PHP и JavaScript выявляются данные User Agent у клиента и данные User Agent на стороне сервера. Несовпадение параметров User Agent, полученных в результате проверки, может указывать на попытку скрыть данные.

Обнаружение пользователей TOR происходит путем сравнения их IP адресов с базами данных «TOR Project». Выявленные пользователи TOR могут быть заблокированы интернет сайтами и сервисами, которые запрещают анонимное использование.

Проверка клиентского IP адреса показала его наличие в глобальном черном списке. Это могло произойти в результате совместного использования IP адреса с другими пользователями. Общий IP мог оказаться в черном списке из-за запрещенных действий, таких как: подбор паролей, сканирование портов, DDoS, Spam.

Локация IP адреса не совпадает с локацией DNS. Система сравнивает страну IP адреса пользователя со страной DNS. Обнаруженная разница может означать использование средств анонимизации, если не используются публичные DNS.

Временная зона браузера не совпадает с временной зоной страны IP адреса. Разница во времени вычисляется путем сравнения времени браузера и часового пояса страны, принадлежащей IP адресу. Различия в таймзонах IP и браузера могут указывать на попытки скрыть свои данные.

Один IP адрес используется совместно с другими пользователями. Путем сравнения IP пользователя с нашими базами данных IP адресов определяется общий IP адрес. Общие IP адреса могут быть ограничены в доступе из-за запрещенных действий других пользователей и заблокированы по черным спискам.

Ваш провайдер закрыл доступ к p2p. Торренты, онлайн-игры и другие p2p сервисы недоступны.

Язык браузера не совпадает с языком страны IP адреса. Средствами JavaScript определяется установленный язык в браузере пользователя и сравнивается с языком страны IP адреса. Различия языков браузера и IP могут указывать на попытки скрыть данные о себе путем изменения IP адреса.

Что такое фингерпринт (отпечаток браузера) и как его скрыть?

Безопасность и защита конфиденциальной информации является постоянной и главной проблемой во всем мире. Повсеместное применение технологий позволяет легко собирать личную информацию. Кроме этого, пользователи самостоятельно делятся, в социальных сетях, мессенджерах, при переписке по электронной почте и на других онлайн-платформах.

Что такое фингерпринт (fingerprint)?

В сфере информационных технологии фингерпринтом принято называть возможность однозначно идентифицировать человека через его устройство, настройки, программное обеспечение и другие пользовательские характеристики.

Технологию фингерпринтинга можно трактовать, как существенную уязвимость в информационной безопасности и в то же время, как нарушение приватности и конфиденциальности пользователей. Мы посещаем те или иные сайты, у многих из нас в браузере есть персональные настройки: шрифты, плагины, закладки, дополнения и расширения, разрешения экрана, расположение окон, размещение навигационных кнопок и т. д. Сочетание этих элементов представляет собой уникальный цифровой отпечаток устройства и может быть условно сопоставлено с биометрическими данными человека, а именно, отпечатками пальцев.

Где применяются и для чего используются фингерпринт браузера?

В Интернете мы делаем, говорим и пишем абсолютно разные вещи: добрые и хорошие, плохие и злые, полезные и бесполезные. То, что в реальной жизни для нас представляет проблему, в виртуальном мире кажется пустяком. Признаться в симпатии и любви? Легко! Написать гневный комментарий и оскорбить человека? Без проблем! Пообещать выплатить средства за онлайн-работу, а после ее выполнения исчезнуть и не реагировать на человека? Очень просто!

Многие из нас не видят никакой проблемы в том, что каждый шаг и каждое действие, находится под контролем и оседает в «больших данных». Другие, наоборот, чрезвычайно озабочены своей конфиденциальностью, что разрабатывают специальные средства и программы, которые проверяют, затрудняют, искажают и блокируют сбор информации.

Отпечатки цифровых устройств применяются для предотвращения мошенничества и «кражи личности». Пользователь сети Интернет сам того не подозревая предоставляет данные о себе, без какого-либо на то согласия. С повышением количества собранных данных формируется профиль человека, который способен содержать в себе:

Также, Browser Fingerprinting, находит свое применения для внутренней аналитики, таким образом, действия пользователя (просмотренные страницы, клики, движения мышкой и т. п.) позволяют разработчикам получать негласную обратную связь, видеть, на, что пользователь обращает внимание в первую очередь, что интересно, что ему нравится или же нет и корректировать свои онлайн-платформы для достижения максимального отклика, и в определенных ситуациях манипулировать этими действиями (смещать акцент внимания от одного объекта к другому и наоборот).

Виды фингерпринта и методы отслеживания

Браузер загружает файлы cookie каждый раз, когда Вы посещаете сайты, при этом используются абсолютно разные типы файлов:

Когда Вы посещаете веб-сайт, он делает проверку файлов cookie на компьютере, тем самым сформирует индивидуальные настройки. Помимо этого, куки позволяют определить, являетесь Вы новым посетителем или нет.

Файлы cookie и IP-адреса в некоторой степени управляемые. Однако отпечатки являются «скрытыми» идентификаторами. Суть в том, что код этой системы опрашивает программное обеспечение на наличие специфичных и уникальных настроек браузера. Информация, подлежащая анализу:

Как проверить отпечаток браузера и его уникальность?

В интернете существует довольно много исследований и онлайн-проектов, где акцентируют особое внимание на уникальности цифровых отпечатков устройств. При этом, для масштаба своих исследований, некоторые из компаний предоставляют возможность пройти тест в режиме онлайн. Давайте рассмотрим наиболее популярные из них:

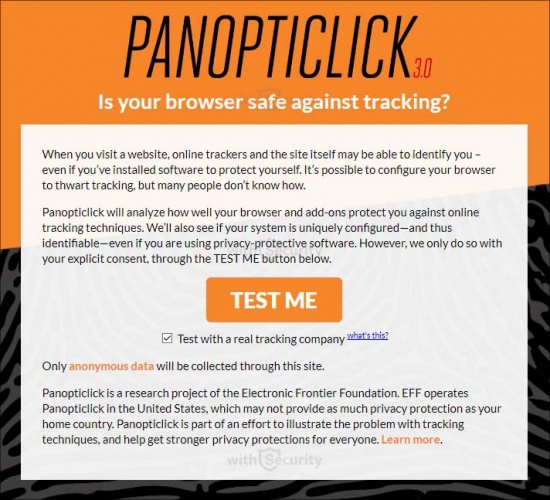

Panopticlick

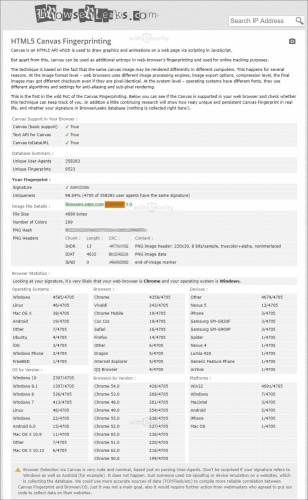

Canvas Fingerprinting

Для общего понимания рассмотрите полный набор инструментов, но в рамках данной статьи нас интересует Canvas Fingerprinting:

Все, что требуется всего лишь перейти на страницу и он автоматически выполнит тест. Canvas используется для рисования графики и анимации на веб-странице с помощью сценариев JavaScript. При этом, данная утилита доступна, как дополнительная энтропия в формировании фингерпринта для отслеживания.

Данная методика работает только потому, что одно и то же изображение, в разных браузерах, на разных компьютерах отображается по-разному, поскольку используются различные механизмы обработки картинок.

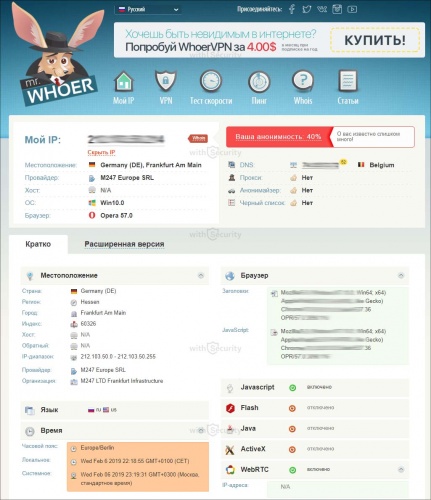

Whoer

Здесь также просто, как и в предыдущем случае. Переходим на сайт, ждем несколько секунд и видим результат Вашей анонимности с полным списком подробностей. Позволяет определить действительные настройки системы и уязвимые места, которыми могут воспользоваться сторонние ресурсы и узнать о Вас больше, чем Вы хотели бы рассказать.

Am I Unique?

По своей реализации напоминает первый сервис из этого списка. В базе содержаться более 400 000 «отпечатков пальцев». На нем анализируются самые современные методы фингерпринтинга и отчет формируется, как в графической составляющей, так и в текстовой.

Как скрыть (изменить) отпечаток браузера?

Фингерпринт является сложным и мощным методом отслеживания пользователей по Интернету. Существуют защитные меры, при использовании браузеров, но ни один из них не сработает на все 100%. И возникает логический вопрос: «Имеет ли смысл использовать какое-то специализированное программное обеспечение или устанавливать расширения блокирующие те или иные процессы при посещении сайтов?» Ответ будет неоднозначным, поскольку возникает своего рода диссонанс.

Неоднократные исследования подтверждали, что компьютеры и программное обеспечение с настройками «по умолчанию» сложнее идентифицировать и «привязать» к конкретному человеку, в то время, как даже небольшие изменения имеют обратный эффект.

На практике, наиболее эффективной защитой является использование Tor Browser, разработчики, которого прикладывают довольно много усилий для снижения уникальности отпечатков. Для повседневного использования, хорошим вариантом будет использование такого расширения, как Privacy Badger. С помощью него можно снизить уровень отслеживания и количество передаваемой информации. Для еще большей уверенности и защиты конфиденциальность все это необходимо использовать на виртуальной машине.

«Запутать следы» можно и через системные настройки, например:

Все эти методы имеют место, однако для рядового пользователя такие действия создают определенные трудности и пустую трату времени.

Самый эффективный метод от отслеживания – не совершайте глупостей (и никакого интереса конкретно к Вам не было и не будет), а также не выделяйтесь из массы пользователей (один за всех и все за одного, но это только в контексте данной темы).

Если тема для Вас является весьма интересной и актуальной посмотрите видео от Ufocoder, где он довольно подробно рассказывает и показывает, как работает технология фингерпринта и можно ли с этим бороться: