как узнать отпечаток сертификата электронной подписи

Как узнать отпечаток сертификата электронной подписи

Что такое отпечаток сертификата (Certificate thumbprint)

И так про определение хэша и его виды, я вам подробно уже рассказывал, кто не видел эту статью, советую ее посмотреть, будет очень познавательно. Там алгоритмов очень много, нас это сегодня не интересует, нам нужно его значение. Я покажу вам два метода, но уверен, что их гораздо больше.

Узнаем кэш сертификата в браузере

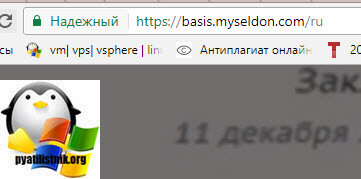

Найдите любой интересующий вас сайт, я выберу свой проект https://basis.myseldon.com/ru. Как видите у него есть сертификат, об этом говорит замочек перед адресом сайта.

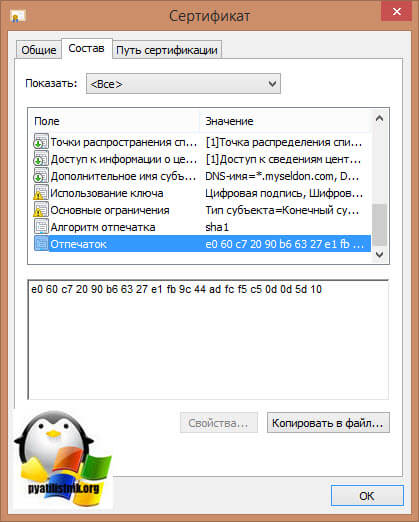

Чтобы посмотреть сертификат используемый в нем, вам нужно просто на него щелкнуть, в Internet Explore этого достаточно, но в Google Chrome придется сделать вот таким методом. Далее вы заходите во вкладку «Состав» и находите поле «Отпечаток», именно это значение и будет вам показывать хэш сертификата.

Если вы используете сертификат для подписи и он установлен у вас локально, то откройте оснастку mmc сертификаты и в ветке личное найди нужный, далее все как описано выше.

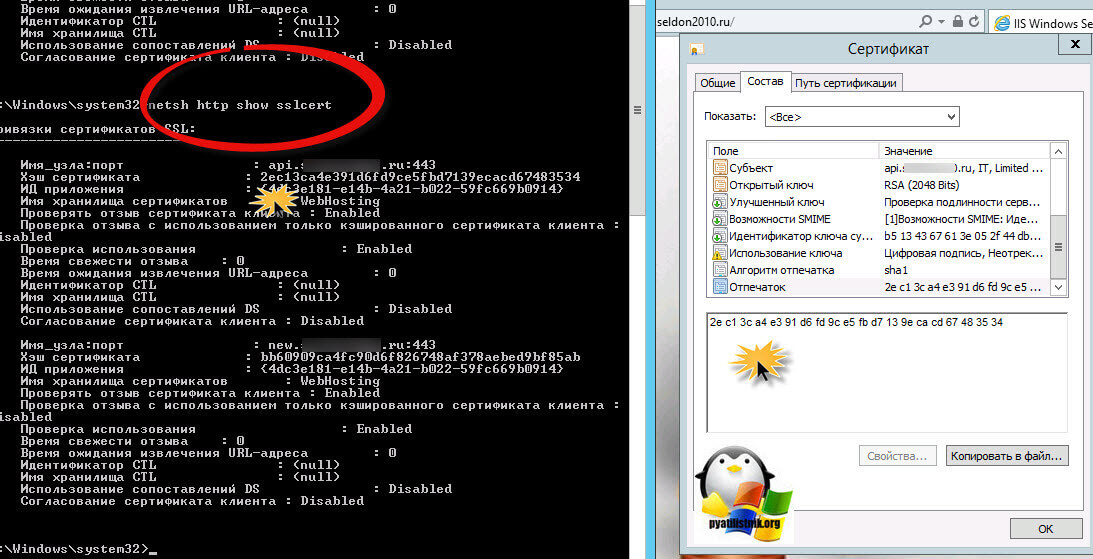

Через командную строку

Откройте командную строку cmd и введите команду:

Как видите, данный метод еще быстрее, для примера я вам показал вывод командной строки и сертификат открытый в Internet Explore. Надеюсь вам помогла данная информация в поиске значения хэш у сертификата.

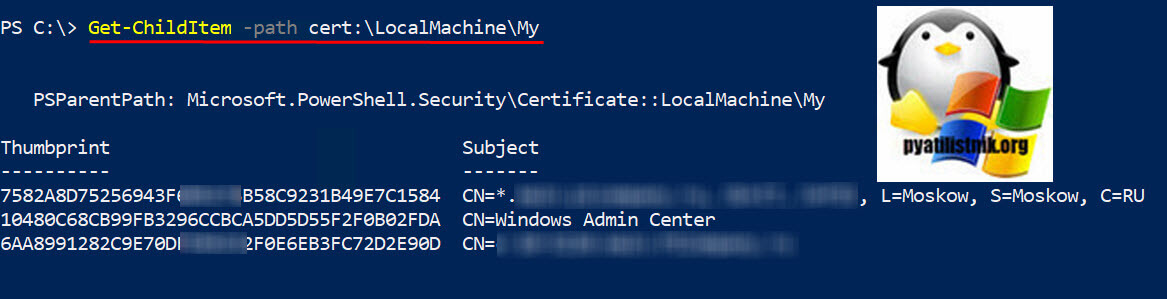

Получить отпечаток сертификата с помощью PowerShell

Если вам необходимо получить отпечаток сертификата через PowerShell, то запустите оболочку и введите команду:

У вас будет столбец Thumbprint, это и есть отпечаток сертификата, в моем примере, это сертификат для Windows Admin Center.

Та же можно вывести более детальную информацию по сертификатам и сделать небольшое форматирование выходных данных:

В результате полезное еще видеть столбец NotAfter для понимания срока действия сертификата.

Как проверить подлинность электронной подписи

Какую подпись можно проверить самостоятельно?

Самостоятельная проверка подписи нужна, когда участники электронного документооборота (далее — ЭДО) взаимодействуют друг с другом вне информационных систем, например:

В этих случаях получателю документа необходимо обратиться к специальным программам и сервисам, в которых есть возможность проверить электронную подпись. Проверить можно подписи, которые базируются на инфраструктуре закрытых и открытых ключей:

Закрытый ключ используется для создания подписи, а открытый — для проверки. Подробнее о видах подписи по федеральному закону от 06.04.2011 № 63-ФЗ «Об электронной подписи» можно прочитать в отдельной статье.

По своему типу усиленная электронная подпись может быть отсоединенной и присоединенной:

Успешная проверка подписи подтверждает следующее:

Какие средства проверки подписи использовать, участники ЭДО выбирают по своему усмотрению.

Проверка подписи с помощью плагинов для Word, Excel и PDF

Word и Excel

Платный плагин «КриптоПро Office Signature» дает возможность создавать и проверять электронную подписи в стандартном интерфейсе Microsoft Office Word и Excel. Для этого необходимо установить программу и средство криптографической защиты информации КриптоПро CSP в соответствии с версией операционной системы.

Для проверки подписи получателю документа нужно убедиться, что версия программы, в которой создана подпись, совместима с версией, в которой подпись буду проверять. В противном случае корректно проверить подпись не получится. Проверить совместимости версий можно с помощью таблицы.

Чтобы проверить подпись в документе Word или Excel, нужно:

При успешной проверке в сообщении будет указана информация о владельце подписи и действительности сертификата. Если сертификат недействителен или в документ после подписания вносили изменения, появится сообщение о том, что документ содержит недействительную подпись.

Отдельный плагин есть и для продуктов Adobe — это КриптоПро PDF. Для проверки подписи им можно пользоваться бесплатно. Кроме плагина также потребуется криптопровайдер КриптоПро CSP. Чтобы проверить подпись для документа PDF, необходимо:

Программа проверит подпись и откроет окно с результатом проверки подписи.

Проверка подписи в отдельных сервисах

Есть специальные программы, которые устанавливаются на компьютер и позволяют создавать и проверять электронные подписи вне систем ЭДО. Одна из них — КриптоАРМ, сервис от ООО «Цифровые технологии», разработчика средств криптографической защиты информации «КриптоПРО».

Для проверки электронных подписей достаточно установить бесплатную версию — «КриптоАРМ Старт». В ней можно проверить документ любого формата, один документ или сразу папку. Чтобы проверить подпись, необходимо:

После окончания операции откроется окно результата, в котором можно увидеть статус операции. В протоколе сервис напишет, прошла электронная подпись проверку или возникли ошибки.

Проверка подписи на портале Госуслуг

В специальном разделе на сайте Госуслуг есть возможность проверить действительность присоединенной или отсоединенной электронной подписи, созданной для конкретного документа.

Чтобы проверить подлинность присоединенной подписи, необходимо загрузить файл, ввести капчу и нажать «Проверить». Если подпись отсоединенная, загрузить нужно и подписанный документ, и файл подписи.

После успешной проверки сервис покажет данные о владельце сертификата, удостоверяющем центре, который его выдал, и сроке действия подписи.

Проверка подписи в веб-сервисах

Контур.Крипто — бесплатный сервис от Удостоверяющего центра СКБ Контур для создания и проверки подписи, шифрования и расшифрования электронных документов. Удобство сервиса в том, что его не нужно скачивать и устанавливать, легко разобраться, как в нем работать. Настройка компьютера для работы с электронной подписью проходит автоматически.

В сервисе можно бесплатно проверить отсоединенную подпись, выпущенную любым удостоверяющим центром. В программе можно работать с файлами любого вида весом до 100 Мб.

Проверка подписи проходит по простому алгоритму:

В результате проверки Контур.Крипто:

Российские ЭП для самых маленьких

Цифровой документооборот входит в нашу жизнь уверенными шагами и если для юридических лиц это уже суровые будни, то многие физические лица могли с этим еще не столкнуться. Но со временем оставаться в стороне становится всё сложнее и нужно приспосабливаться к меняющимся условиям, иначе можно получить не совсем приятные последствия.

Заключение договоров — дело привычное. Их заключают в банках, в больницах, при покупке мебели, оплате обучения. Прочитать договор, проверить реквизиты юридического лица, с которым заключается договор, убедиться в наличии печати и подписи — стандартная процедура, которая уменьшает риск обмана. Однако приобретённые навыки работы с бумажными договорами не могут просто так перейти в цифровой мир в силу специфики электронных документов.

В этой статье хочется рассказать о своем опыте знакомства с российскими электронными подписями (ЭП), которые используются для подписания договоров с физическими лицами в том числе и страховыми компаниями, а также подводных камнях, на которые наткнулся при этом.

Для меня эта история началась при заключении договора со страховой компанией ООО СК “Сбербанк страхование”. После оформления мне показались подозрительными некоторые факты (небольшой спойлер: всё оказалось хорошо) и я стал разбираться, как же мне проверить, что полученный документ действительно выдан страховой компанией, а не некими третьими лицами.

После расчёта суммы в калькуляторе на сайте и заполнения формы с паспортными и контактными данными мне на электронную почту пришло письмо, в котором кроме общей информации, полезных ссылок и контактов было 3 вложения: памятка, правила страхования и сам полис. Я ознакомился с документами, оплатил страховку и стал ждать подписанную версию полиса.

Через полчаса ожидания я стал волноваться, быстрый поиск показал, что у страховой компании есть аж 3 разных активных домена: www.sberbank-insurance.ru, www.sberins.ru и sberbankins.ru, что не добавляло мне уверенности в компании.

Звонок в контакт центр принёс информацию о том, что присланный полис и является финальным документом с ЭП страховой компании. Мне показалось странным, что компания отдаёт уже подписанный документ еще до факта оплаты клиентом и я стал проверять полученный pdf файл.

Глава первая: проверка ЭП

Все манипуляции с PDF документом приведены в чистой версии ОС Windows 10, русская домашняя редакция, как наиболее вероятной среде работы простого пользователя. Набор софта, используемый в статье, также является непрофессиональным и доступным для всех.

Для начала я открыл документ в просмотрщике Foxit Reader, который использую как основной:

Это выглядит очень и очень подозрительно — документ модифицирован непонятно кем, сертификат также не является доверенным. Система не может проверить цепочку доверия для данного сертификата и помечает его недействительным.

Кроме имени организации, которой выдан сертификат, видно наименование выдавшей его организации, ООО “ИТК”. Поиск по запросу “ООО ИТК сертификат” вывел меня на страницу Установка корневого сертификата Удостоверяющего центра ООО «ИТК». Это официальный сайт ООО «Интернет Технологии и Коммуникации», который является одним из удостоверяющих центров, выдающих сертификаты ЭП.

Следуем инструкции: нам нужно пройти по ссылке и скачать с Google Drive (!) RAR архив (!!) «Корневой квалифицированный.rar» (который ещё надо найти чем открыть, пришлось ставить 7-zip) и видим там 2 сертификата: корневой и промежуточный. Корневой выдан Минкомсвязи самим себе, а промежуточный — министерством для ООО “ИТК”. Устанавливаем их, соглашаемся с добавлением корневого сертификата (краем глаза замечая, что sha1 отпечаток устанавливаемого ключа и картинки в инструкции совпадает, но про такое сравнение в пунктах установки ничего нет).

Снова открываем сертификат из документа. И чуда не произошло, цепочка доверия от корневого до конечного не строится!

Изучаем ЭП подробнее: в Foxit Reader есть дополнительная информация о свойствах подписи:

Ага, алгоритм хеширования ГОСТовский, ЭП создана в КриптоПро PDF. Возможно, Windows не знает про ГОСТ шифрование и поэтому ему нужен дополнительный криптопровайдер.

Идём на сайт КриптоПро, регистрируемся, скачиваем пробную версию КриптоПро CSP 5.0 на 3 месяца. Что будет дальше — не совсем понятно, возможно всё превратится в тыкву, посмотрим.

Снова открываем просмотр сертификата ЭП:

Выглядит уже лучше. Видно, что система считает сертификат действительным, построена цепочка от корневого сертификата через промежуточный.

Сообщение о проверке немного улучшилось, но всё равно Foxit Reader не может проверить сертификат (вероятно дело в ГОСТовском алгоритме):

В Adobe Acrobat Reader DC проверка тоже не успешна:

И на этом вроде бы можно остановиться: Foxit Reader подтверждает, что документ не был изменен после подписания, руками можно проверить, что сертификат подтверждается системой и действителен. Но всё же хочется довести дело до конца, чтобы хотя бы одна программа сказала: да, документ действителен, всё хорошо.

Вспоминаем, что полис подписан в программе КриптоПро PDF. Вероятно, что раз она может создавать такие подписи, то уж наверняка должна их и проверять. Ставим.

+1 триал версия на 90 дней, хотя вроде бы надпись при установке успокаивает, что при использовании продукта в Adobe Acrobat Reader DC лицензия не нужна.

Ура, долгожданное сообщение о том, что всё хорошо.

Подведем промежуточный итог. Для проверки действительности ЭП на документе нужно:

Глава вторая: ещё одна ЭП

Порывшись в почте, я нашел еще один электронный договор. По счастливой случайности, им тоже оказался страховой полис, но на этот раз еОСАГО от АО “Тинькофф Страхование”. Открываем сертификат, смотрим выпустившую сертификат организацию. Ей оказывается АО “Тинькофф банк”. Да, оказывается у них есть свой УЦ, который выдает сертификаты дочерним организациям (у Сбербанка тоже есть свой УЦ, но в дочерних структурах он не используется).

По отработанному алгоритму идём в поисковую систему с запросом “тинькофф сертификат”, находим официальный сайт УЦ АО Тинькофф Банк. Тут нас встречает изобилие ссылок на корневые сертификаты, списки отозванных сертификатов и даже видеоинструкция по их установке. Скачиваем “Цепочка корневых сертификатов УЦ АО Тинькофф Банк ГОСТ Р 34.10.2012”, на этот раз ссылка ведёт не на сторонний сервис, а на сайт банка. Формат файла P7B не очень известный, но открывается Windows без установки стороннего софта и показывает находящиеся в нём сертификаты. Здесь уже привычный корневой сертификат от Минкомсвязи (другой, не тот, что в первом случае) и промежуточный сертификат УЦ банка.

Ставим оба, проверяем сертификат в полисе. Но нет, сертификат не является доверенным, т.к. система не может подтвердить поставщика сертификата. На сайте УЦ было 2 ссылки на 2 цепочки сертификатов, один для ГОСТ Р 34.10.2001, другой для ГОСТ Р 34.10.2012. Полис был выпущен в этом году, логичнее бы его подписать уже более современным криптоалгоритмом (тем более уже есть версия ГОСТ от 2018 года, алгоритмы обновляются довольно часто), но давайте проверим старый.

В новом файле формата P7B оказывается уже 3 файла сертификатов. Можно поставить все 3, однако стоит заметить, что сертификат “Головного удостоверяющего центра” мы поставили в первой главе из RAR архива ООО “ИТК”, они идентичны. А сертификат с не очень говорящим названием “УЦ 1 ИС ГУЦ” поставил КриптоПро CSP, т.к. галочка об установке корневых сертификатов была установлена по-умолчанию в его инсталляторе. Единственным новым является сертификат АО “Тинькофф Банк”, который мы и ставим.

После установки сертификатов из “Цепочка корневых сертификатов УЦ АО Тинькофф Банк ГОСТ Р 34.10.2001” путь в сертификате прорисовался и система радостно сообщила, что он является доверенным. Adobe Acrobat Reader DC также подтвердил, что подпись действительна.

На этом приключения с проверкой ЭП на полисе еОСАГО завершаются. Заметно, что после того, как в системе уже установлен необходимый софт, а пользователь понимает принципы работы и поиска промежуточных сертификатов, то проверка подписи занимает уже меньше времени.

Но проблемные места по-прежнему видны: необходимо искать в интернете официальные сайты удостоверяющих центров, разбираться в инструкциях по установке сертификатов. Даже при установленных корневых сертификатах необходимо искать промежуточный, иначе цепочка доверия будет не полной и система не сможет подтвердить достоверность подписи.

Глава третья: немного про корневые и промежуточные сертификаты

Проделав всю эту работу, меня не покидало чувство, что вся система построена не очень безопасно, требует от пользователя кучу дополнительных операций и доверия многим факторам: от поисковой системы, которая может не выдать первой строкой официальный сайт УЦ, до работы самого персонала УЦ, который выкладывает сертификаты без контрольных сумм на сторонние веб сервисы в проприетарных форматах контейнеров.

За дополнительной информацией я пошёл на сайт Минкомсвязи и нашёл такую страницу. Там можно скачать XLS файл, в котором будут перечислены все имеющие в настоящий момент аккредитацию УЦ, а также УЦ с приостановленной и прекращенной аккредитацией. В списке аккредитованных находится 494 УЦ, что немало.

Однако просто списка недостаточно, нужны хотя бы ссылки на сайты этих УЦ, а также надо найти корневые сертификаты непосредственно от первоисточника, Минкомсвязи. Следующий точкой в поиске этой информации стал портал pravo.gov.ru, где перечислены ссылки на некоторые корневые сертификаты. Страница доступна только по http протоколу, контрольных сумм опять нет.

Приглядевшись, можно заметить, что первые 4 ссылки ведут на портал https://e-trust.gosuslugi.ru. Не совсем понятно, почему именно поддомен сайта госуслуг стал центральным в системе корневых сертификатов, но, кажется, тут приведена вся актуальная информация по корневым и промежуточным сертификатам.

На странице головного УЦ https://e-trust.gosuslugi.ru/MainCA приведены 10 корневых сертификатов от Минкомсвязи, для разных ГОСТ алгоритмов и с разными сроками действия. Тут же доступны слепки ключей, можно проверить, что скачанный сертификат никто не подменил. Сам сайт имеет сертификат от Thawte.

На странице аккредитованных УЦ https://e-trust.gosuslugi.ru/CA находится полный список промежуточных удостоверяющих центров, можно скачать их сертификаты, проверить слепок. Кроме этого вся информация доступна в формате XML. Одним разом можно получить файл с данными о всех промежуточных УЦ, а также их сертификаты и ссылки для получения списка отозванных сертификатов.

У сертификатов есть поле точки распространения списка отзывов (CRL), в котором прописан путь получения списка отозванных сертификатов. При проверке ЭП на каком-то документе кроме установки промежуточного и корневых сертификатов нужно также установить и последний список отозванных и обновлять его перед каждой проверкой (данная процедура автоматизируется специализированным софтом, но штатные средства вроде бы так не умеют). На портале e-trust у каждого сертификата указан путь к такому списку и он может отличаться от того, что написано в самом сертификате. Чему верить? Не совсем понятно.

В заключение статьи хочется отметить, что проверка ЭП на электронных документах по силам каждому, однако это не совсем тривиальный процесс, требующий некоторых знаний. Возможно, что в будущем этот процесс упростится. Кроме этого остается открытым вопрос проверки ЭП на мобильных устройствах, а ведь они сейчас стали основным инструментом пользователей, давно опередив персональные компьютеры.

После написания статьи осталось несколько открытых вопросов, которые хотелось бы обсудить с сообществом:

UPD 0: В комментариях подсказали онлайн сервис на портале госуслуг для проверки ЭП документов: https://www.gosuslugi.ru/pgu/eds. К сожалению, не заработало в моём случае, но может быть полезно.

UPD 1: После написания статьи мне подсказали, что есть ещё один криптопровайдер, ViPNet CSP, который тоже может помочь с ГОСТовскими криптоалгоритмами в системе. Одновременная установка его с КриптоПро CSP под вопросом.

Как найти на компьютере сертификат ЭЦП

Электронную цифровую подпись владелец может использовать на различных компьютерах одновременно, но для начала её необходимо предварительно перенести (скопировать).

Для этого важно сначала найти сертификат как самой ЭЦП, так и аккредитованного УЦ, который ее сгенерировал и выдал. В нем сохранены:

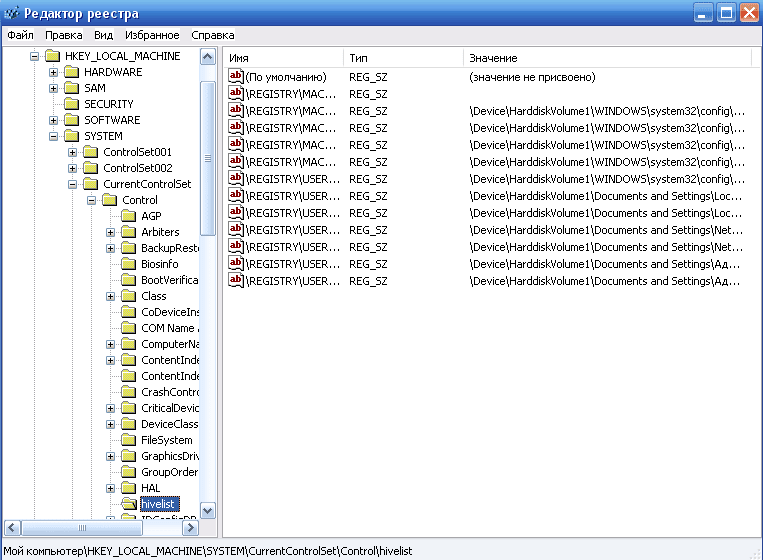

Где на жестком диске находится сертификат

Необходимые для копирования файлы могут находиться в следующих местах:

Еще одна копия файлов сертификата находится непосредственно в папке Windows в зашифрованном виде, поэтому получить к ней доступ или скопировать невозможно из-за отсутствия прав.

Как посмотреть сертификат

Просмотреть перечень сертификатов, скопировать их, удалить можно с использованием следующих инструментов;

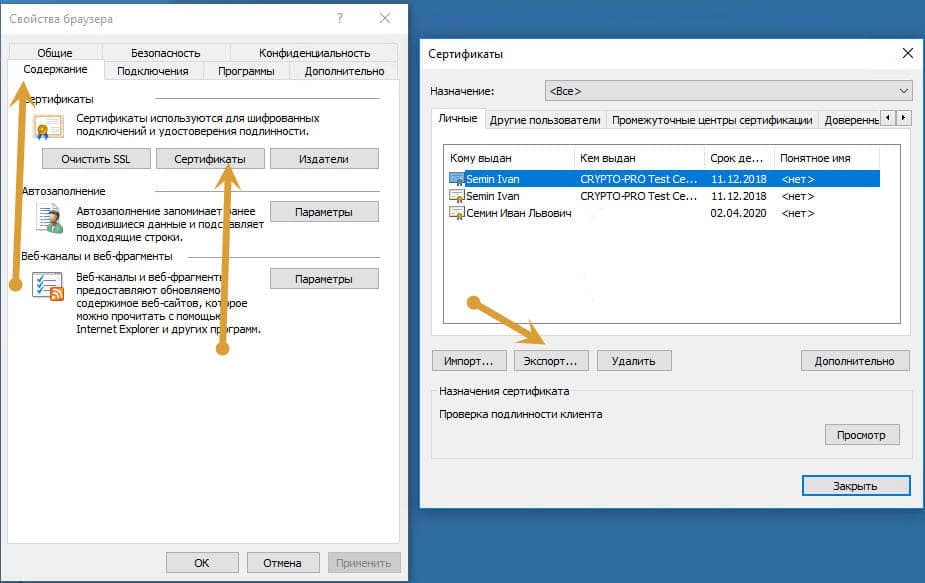

При использовании браузера Internet Explorer выполните следующие действия:

После этого появится окошко, где будет перечислен весь перечень установленных на компьютере открытых сертификатов. Дополнительно будет указан список сторонних поставщиков ПО.

Преимущество использования браузера Internet Explorer — в возможности просмотра списка ключей, даже если нет прав администратора. Недостатком же будет невозможность удаления устаревших или ненужных уже сертификатов с жесткого диска компьютера.

При использовании панели управления OS Windows для просмотра открытых сертификатов, установленных на компьютере, выполните следующие действия с правами администратора:

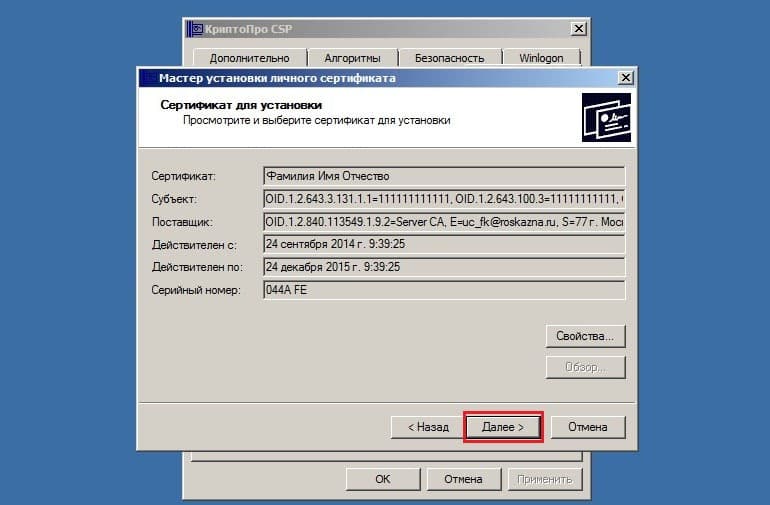

Для просмотра перечня установленных ранее сертификатов на ПК с помощью приложения «КриптоПРО» достаточно выбрать раздел «Сертификаты». Использование данного ПО позволит при наличии прав администратора не только просматривать, но и копировать открытые сертификаты, удалять их.

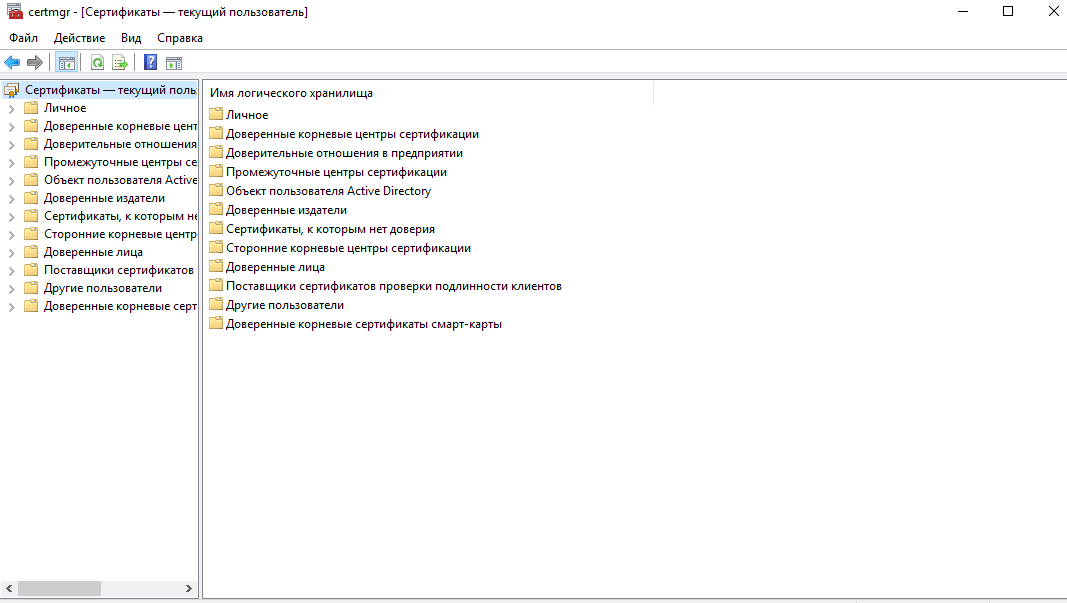

В OS Windows есть стандартный менеджер Certmgr для работы с установленными ранее сертификатами. С его помощью можно увидеть информацию об открытых ключах, данные об УЦ. Для использования менеджера выполните следующие действия:

В итоге откроется окно со списком проверочных ключей. Специфика менеджера — в необходимости запуска с правами администратора. Важный минус сервиса — в некорректности отображения ЭЦП, что важно учитывать при просмотре.

В интернете можно скачать и другие программы для просмотра и работы с открытыми сертификатами операционной системы. Использовать их не рекомендовано из-за отсутствия гарантии безопасности и защиты от утечки данных на сторонние серверы. Сегодня Минкомсвязи РФ сертифицировано только приложение «КриптоПРО», и возможно использование встроенных инструментов операционной системы.

Где оформить сертификат и ЭЦП

Если для ведения электронного документооборота, работы на государственных порталах, сдачи отчетности или раскрытия информации вам необходима электронная цифровая подпись, то оформите ее в УЦ «Астрал-М». Наш удостоверяющий центр имеет аккредитацию Минкомсвязи на оформление ЭЦП и предлагает каждому клиенту:

Для приобретения электронной цифровой подписи оставьте заявку на сайте или свяжитесь с сотрудниками по телефону. После согласования тарифного плана вам будет направлен перечень необходимых документов и счет на оплату оформления ЭЦП. На выполнение всех действий уйдет 1—2 рабочих дня, но при желании возможно открытие подписи в ускоренном формате.

Практическое руководство. Получение отпечатка сертификата

При написании приложения Windows Communication Foundation (WCF), использующего сертификат X. 509 для проверки подлинности, часто бывает необходимо указать утверждения, найденные в сертификате. Например, при использовании перечисления FindByThumbprint в методе SetCertificate необходимо указать утверждение отпечатка. Чтобы найти значение утверждения, необходимо выполнить два действия. Сначала необходимо открыть оснастку сертификатов консоли управления (MMC). (См. раздел как просмотреть сертификаты с помощью оснастки MMC.) Во-вторых, как описано здесь, найдите подходящий сертификат и скопируйте его отпечаток (или другие значения утверждений).

Вы также можете использовать командлет PowerShell New-SelfSignedCertificate, чтобы создать временные сертификаты для использования только во время разработки. Однако по умолчанию такой сертификат не выдается центром сертификации и не может использоваться в производственных целях. Дополнительные сведения см. в разделе инструкции. Создание временных сертификатов для использования во время разработки.

Извлечение отпечатка сертификата

Откройте оснастку «Сертификаты» консоли управления (MMC). (См. раздел How to: View Certificates with the MMC Snap-in).

В левой области окна Корень консоли щелкните узел Сертификаты (локальный компьютер).

Дважды щелкните сертификат.

Найдите в списке поле Отпечаток и щелкните его.