как узнать пароль локального администратора

Как узнать пароль от учетки администратора в системе Windows 7

В Windows 7 есть возможность создавать учетки пользователей с правами администратора. Кроме того, в системе по умолчанию существует встроенный администратор, который не отражается в окне приветствия и с его помощью обычно решают какие-нибудь специфичные проблемы. Но, к этой записи пароль не требуется.

Как узнать без сброса

Увы, с помощью стандартных средств Windows 7 узнать пароль от учетной записи администратора невозможно. По умолчанию они хранятся в зашифрованных файлах SAM. И если вы забыли пароль, то придется воспользоваться сторонними программами. Но с их помощью можно узнать не слишком сложный пароль, который содержит латинские буквы и цифры. Одна из популярных – это SAMinside. Ее преимущества – это русскоязычный и понятный интерфейс.

Если у вас нет доступа к системе, ход действий такой:

Стоит отметить, что любая программа не дает сто процентного шанса расшифровки. Чем пароль сложнее или длиннее, тем сложнее утилитам справиться с ним. И нередки случаи, когда с их помощью узнать пароль не удается.

Сброс пароля администратора Windows 7

Если вы забыли пароль и нет возможности его восстановить, то его можно просто сбросить. Для этого понадобится установочный диск с Windows 7 или установочная флешка. Тип носителя не принципиален и не играет никакой роли. По умолчанию, первым в загрузке стоит жесткий диск, на котором записана система. Поэтому сначала нужно зайти в биос и в порядке запуска устройств переместить установочный диск или флешку на первое место.

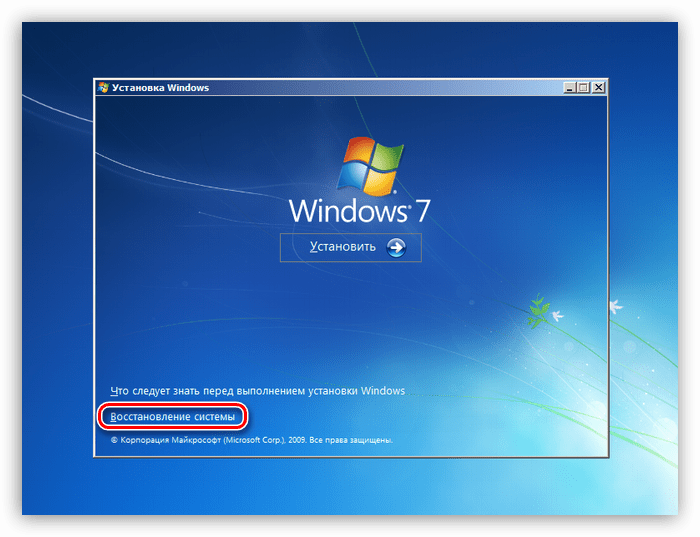

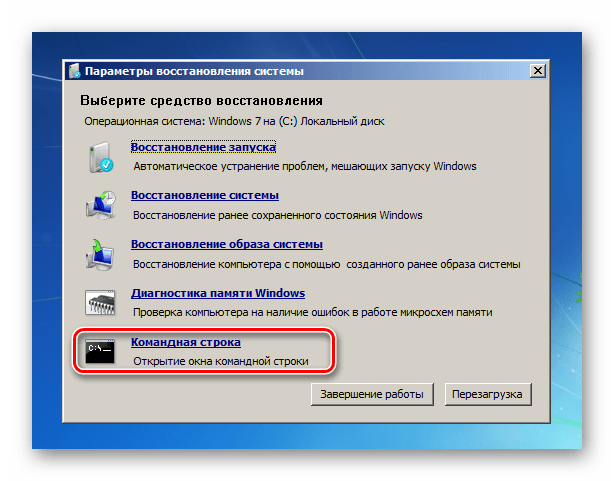

Для выполнения сброса вставляем носитель в компьютер и выбираем восстановление системы.

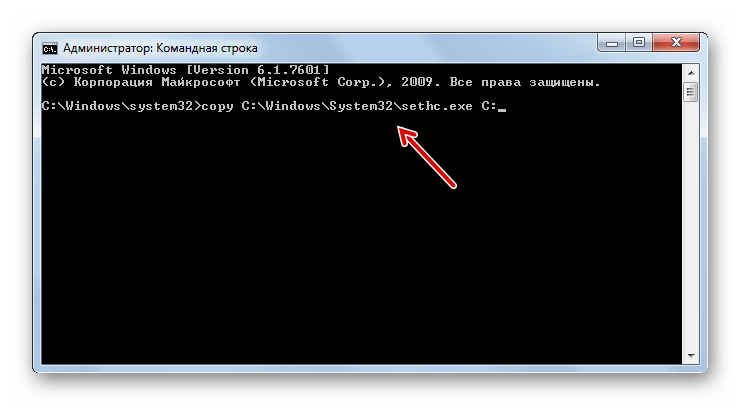

В строке нужно написать следующую команду «copy С:\Windows\System32\sethc.exe С:\». По умолчанию диск С – это системный диск, но не у всех пользователей стоит система именно на нем, поэтому вместо С нужно указать именно системный раздел.

Этой командой копируется файл sethc.exe. Именно он выводит окно, которое появляется при пятикратном нажатии клавиши Shift. По умолчанию файл запускает залипание клавиш, но для него можно установить любое другое значение.

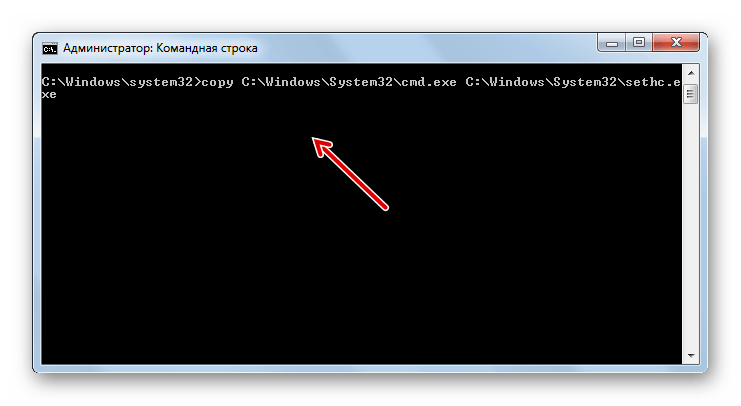

Теперь нужно поменять команду для пятикратного нажатия Shift. Нам нужно чтобы она включала не залипание клавиш, а командную строку. Таким образом ее можно будет открыть, когда система попросит ввести пароль.

В открытой командной строке пишем: «copy С:\Windows\System32\cmd.exe С:\Windows\System32\sethc.exe». Если все прошло нормально, то появится такое сообщение:

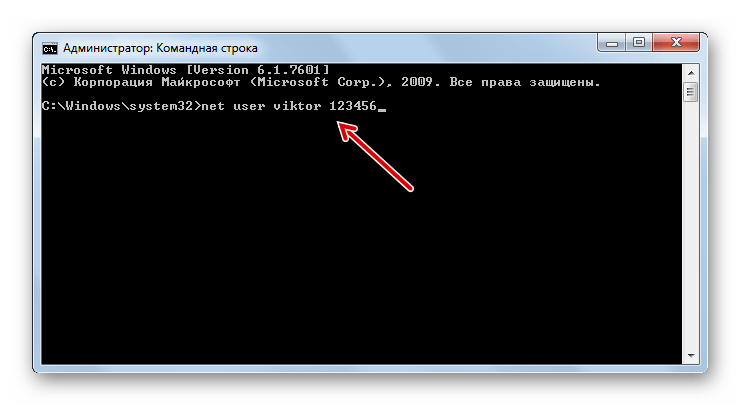

Закрываем командную строку, вводим новый пароль и спокойно заходим в Windows. По желанию, теперь можно совсем убрать пароль в Панели управления.

Дискета сброса

Если вы часто забываете пароли, то можно заранее создать дискету сброса. Для этого заходим в Панель управления, нажимаем «Учетные записи пользователей» и выбираем учетку, которой нужно запомнить пароль.

Далее с левой стороны выбираем «Создать дискету сброса пароля». Хоть эта функция содержит слово дискета, для записи можно использовать флешку.

Альтернативные способы

Как один из вариантов, можно узнать забытый пароль методом перебора, обычно человек использует две-три комбинации и если вы ищете пароль к своему устройству, то этот способ может сработать.

Еще один способ очень похож на тот, который описан выше. Для него также требуется установочный диск/флешка, но по времени он займет больше времени, потребует вмешательства в реестр и много разных действий. Через командную строку все решается намного проще.

И самый кардинальный способ – это переустановить на компьютере Windows. Пароль вы конечно не узнаете, но получите полный доступ к системе. Правда без сохраненных файлов. После установки системы с нуля, по умолчанию пароль будет отсуствовать.

Получаем пароль локального Администратора из GPO (Groups.xml)

Все-таки архитектурные решения Windows довольно странные.

Даже в групповых политиках есть критические уязвимости, которые никто не закрывает годами.

Например в AD, основанной на Windows 2008 и выше (в том числе и Windows 2012R2) есть параметр политики, которым можно задать пароль для локального администратора на компьютерах, которые входят в домен. Но данный параметр хранится практически в открытом виде. Точнее он зашифрован, причем с помощью AES256, только вот ключ шифрования хранится в открытых источниках, да и сам файл доступен почти всем.

А теперь попробуем проэксплуатировать эту уязвимость.

Для начала создадим политику, в которой будет задаваться пароль локального администратора для членов домена.

Далее в политике перейдем по адресу:

Конфигурация компьютера — Настройка — Параметры панели управления — Локальные пользователи.

И создадим нового пользователя.

Как это сделать — видно на скриншоте.

После нажатия ок, нас предупредят, что это все не безопасно (но кто на это смотрит…).

Политика создана. Теперь попробуем получить пароль. Для этого нам потребуется любой ПК, который имеет авторизацию в домене.

Войдем на сервер AD (10.XX.XX.2) в расшаренные папки и увидим там общую папку sysvol.

Увидим там папку нашего домена: xxxxx.ru

А в ней папку: Policies

Теперь остается просмотреть все папки политик на файлик Groups.xml по адресу \Machine\Preferences\Groups\.

У меня этот файл лежал в папке:

\\10.xx.xx.2\sysvol\xxxxx.ru\Policies\

Теперь открываем этот файл:

И находим в нем строчку:

где qXwoEIcqMbQNUxJrQnGUp1jh90pNEYWFIv60CCLtPqs и есть хэш нашего пароля.

Остается его только расшифровать. Теоритически AES256 тажело расшифровать, но только не в нашем случае.

Для расшифровки качаем CrypTool — очень полезную утилиту для работы с хэшами.

https://www.cryptool.org/en/

Запускаем его и добавлем в него наш хэш.

особенности Base64 в том, что его длина должна быть кратна 4. Поэтому считаем блоки по 4, и если в последнем блоке не хватает символов, то недостающие дописываем символами =.

В моем случае это был один символ =.

cpassword=»qXwoEIcqMbQNUxJrQnGUp1jh90pNEYWFIv60CCLtPqs=»

Теперь декодируем его из Base64

Indiv. Procedures — Tools — Codes — Base64 Encode/Decode — Base64 Decode

Полученный код зашифрован AES256 и ситуация кажется безисходной, только вот ключ расшифровки Microsoft сама выложила в открытые источники (MSDN 2.2.1.1.4 Password Encryption).

И этот код (hex):

4e9906e8fcb66cc9faf49310620ffee8f496e806cc057990209b09a433b66c1b

Теперь можно запустить расшифровку:

Для этого выбираем Analysis — Symmetric Encryption (modern) — AES (CBC)…

В длине ключа (Key length:) выбираем 256 bits, вводим ключ, официально полученный от Microsoft и нажимаем Start.

Через секунду получаем наш код:

Итого нам остается только удалить из ключа лишние точки, которыми разделены символы, и у нас есть пароль локально администратора всех компьютеров, к которым применяется эта политика безопасности (сам пароль 123QAZwsx).

Добро пожаловать в систему.

P.S. На заметку администраторам: если данным методом все-таки необходимо воспользоваться, то отключите политику сразу после того как она была выполнена.

Заказать Аудит Безопасности или Пентест Вашей IT-инфраструктуры

Быть уверенным в своей IT-инфраструктуре — это быть уверенным в завтрашнем дне.

Как узнать пароль администратора в Windows 10

Операционная система Windows 10, как и ее предшественники, имеет встроенную функцию защиты входа в учетную запись. Такой формат позволяет уберечь персональные данные пользователя от посторонних глаз, но порой он может вызвать определенные проблемы. Достаточно часто люди забывают пароли и лишаются возможности использовать операционную систему в штатном режиме.

Пароль администратора в Windows 10: краткое описание

Некоторые пользователи задаются вопросом, текущий пароль Windows 10 — что это такое. Пароль администратора представляет собой набор символов, которые используются для защиты персональных данных. Это своего рода пропуск в учетную запись под именем «Администратора», открывающая расширенные функциональные возможности операционной системы и компьютера.

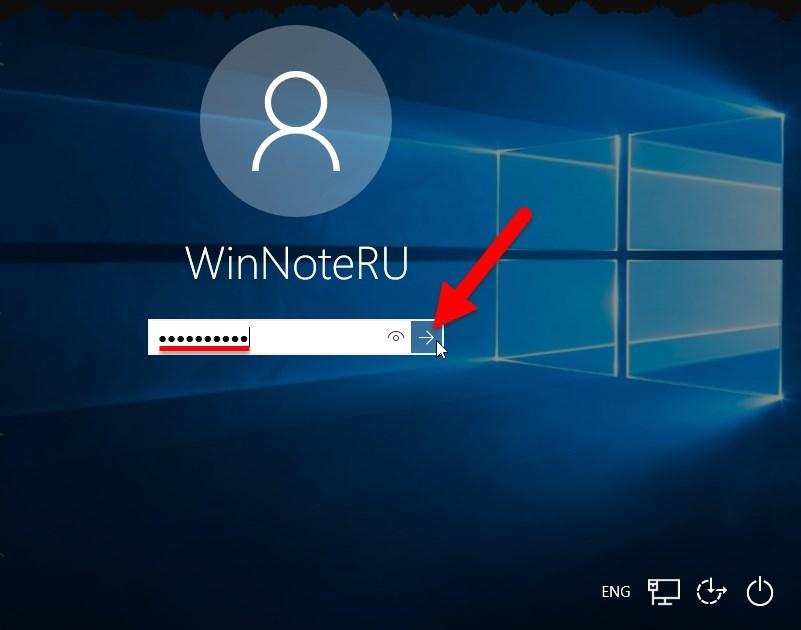

Как выглядит окно для введения пароля от учетной записи на Windows 10

Обратите внимание! Пароль администратора в Windows 10 по умолчанию всегда отключен.

Как узнать пароль администратора: методы, чтобы проверить

Существует несколько методов, как узнать пароль администратора в Windows 10. Наибольшей популярностью пользуется три способа:

С особенностями реализации каждого метода стоит ознакомиться более детально.

Узнать и поменять пароль с помощью Net User

Первые версии операционной системы Microsoft не были оснащены таким высокоразвитым графическим интерфейсом командной строки, что значительно затрудняло процесс использования ПК. У пользователя с современными версиями ОС уже есть такая возможность.

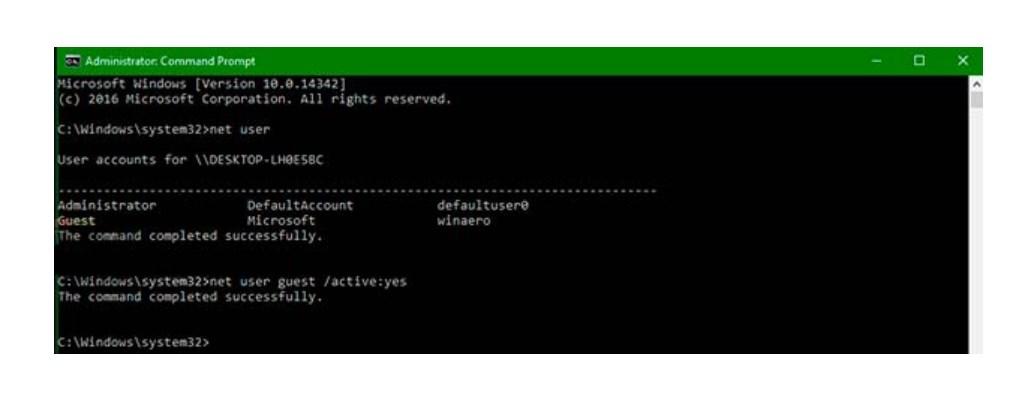

Инструкция, как узнать текущий пароль Windows 10 с помощью утилиты NetUser, выглядит следующим образом:

Изменение пароля командой Net Use

В конце пользователю необходимо завершить работу реестра и командной строки, извлечь флешку из компьютера. Продолжив загрузку ОС, на экране отобразится командная строка, куда понадобится ввести «Net User», а также имя учетной записи и новый пароль для нее.

Обратите внимание! Если имя аккаунта имеет пробелы, то все название необходимо вводить в кавычках.

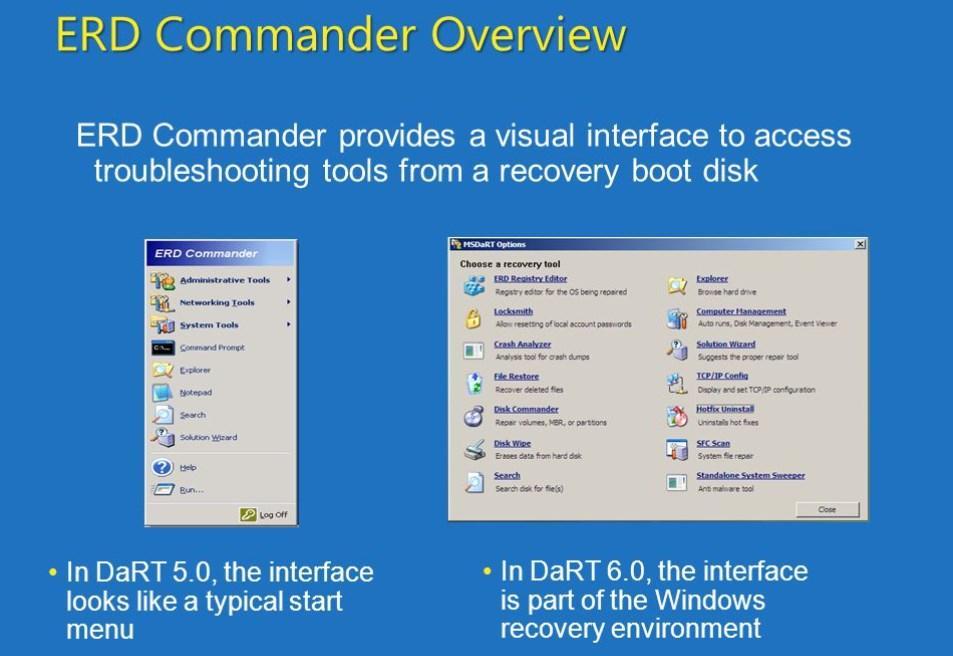

Поиск и смена пароля с помощью ERD Commander

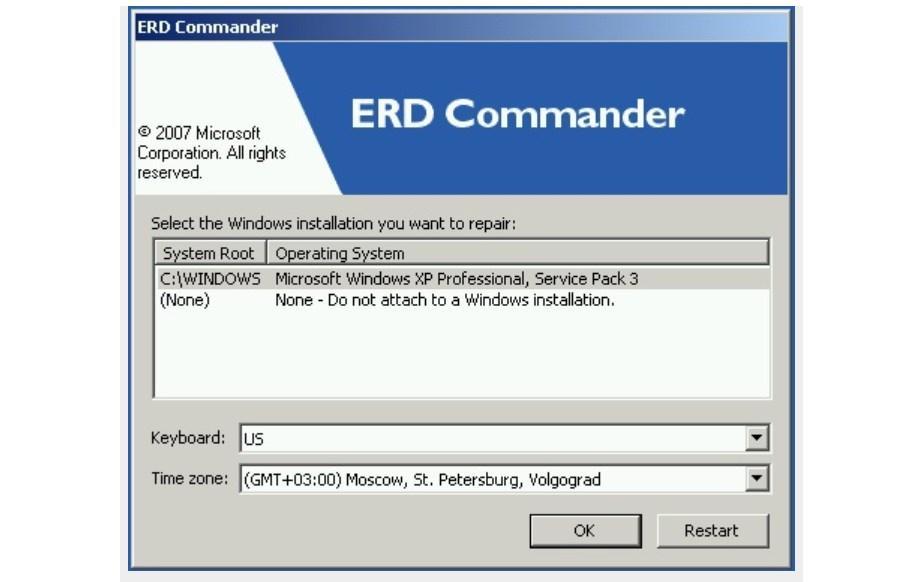

Разнообразие эффективных сторонних приложений просто ошеломляет, одной из них является — ERD Commander. Ее основная задача — обходить и сбрасывать пароль администратора ОС Windows любых версий, включая десятку. Для ее использования прежде всего на рабочем компьютере понадобится создать загрузочный внешний накопитель. Дальнейшая инструкция, как посмотреть пароль на виндовс 10 с помощью ERD Commander, выглядит так:

Интерфейс утилиты ERD Commander

Обратите внимание! Пользователю необходимо будет подождать 10-20 мин., пока завершится процесс создания установочного носителя.

В следующем этапе предстоит работа непосредственно с самой загрузочной флешкой ERD Commander. Алгоритм действий будет выглядеть следующим образом:

Окно выбора целевой ОС Windows

Обратите внимание! Такой способ можно использовать только для удаления старого и установки нового пароля, просто просмотреть не получится.

Как узнать пароль благодаря дополнительному ПО

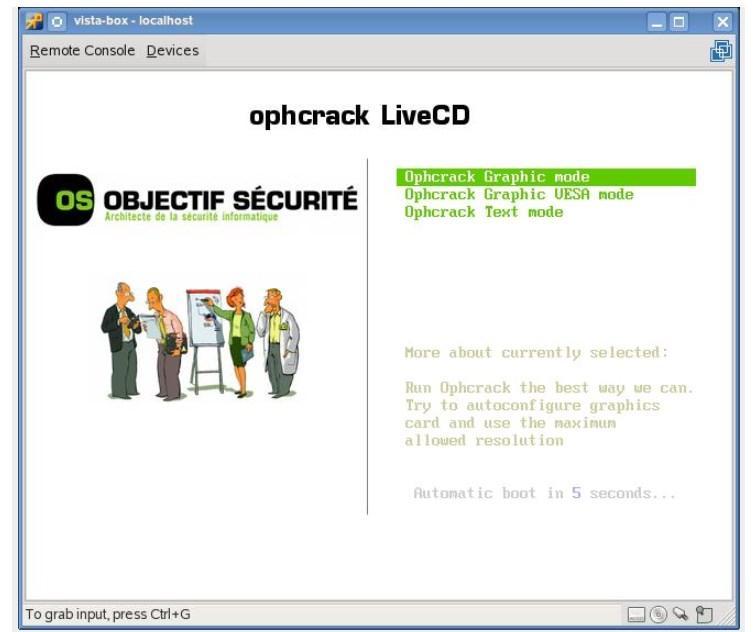

Намного проще найти забытый пароль, чем производить сброс или взламывать его. Помочь в решении данного вопроса может сторонняя утилита Ophcrack, работа которой позволяет в текстовом и графическом интерфейсе компьютера отыскать любой пароль.

Инструкция, как воспользоваться дополнительным программным обеспечением, выглядит следующим образом:

Утилита Ophcrack для просмотра забытых паролей

Алгоритм использования программы крайне прост. После отображения на экране ключа доступа пользователь сможет войти в систему.

Обратите внимание! Если ключ доступа слишком сложный и состоит из большого количества символов различных регистров, вполне возможно, что программе не удастся его определить.

Flash-накопитель для создания установочного образа ОС

Существует немало способов просмотреть, обойти, сбросить и установить новый пароль от учетной записи «Администратора». Использовать при этом можно как встроенные инструменты операционной системы Windows 10, так и сторонние программные обеспечения. Если строго следовать инструкциям, описанным выше, сложностей процедура вызвать не должна.

Узнаем пароль администратора на ПК с Windows 7

Некоторые пользователи со временем забывают свой пароль на учетную запись администратора, даже если сами когда-то его устанавливали. Использование профилей с обычными полномочиями существенно сужает возможности в применении функционала ПК. Например, станет проблематичной установка новых программ. Давайте разберемся, как узнать или восстановить забытый пароль от административного аккаунта на компьютере с Виндовс 7.

Методы восстановления пароля

Нужно отметить, что если вы без проблем загружаетесь в систему под аккаунтом администратора, но при этом не вводите пароль, значит, он попросту не установлен. То есть получается и узнавать в данном случае нечего. Но если у вас не выходит активировать ОС под профилем с административными полномочиями, так как система требует ввода кодового выражения, тогда нижеприведенная информация как раз для вас.

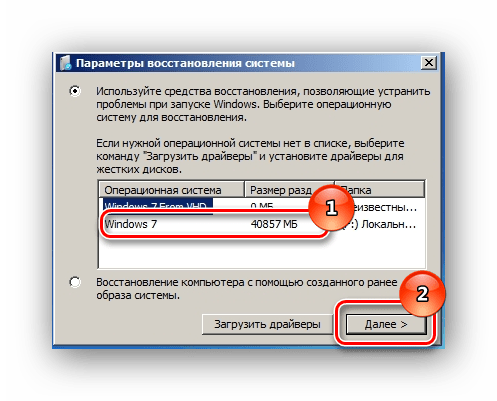

В Виндовс 7 нельзя просмотреть забытый пароль администратора, но можно сбросить его и создать новый. Для выполнения указанной процедуры вам понадобится установочный диск или флешка с Виндовс 7, так как все операции придется выполнять из среды восстановления системы.

Внимание! Перед выполнением всех нижеописанных действий обязательно создайте резервную копию системы, так как после производимых манипуляций в некоторых ситуациях может произойти потеря работоспособности ОС.

Способ 1: Замена файлов через «Командную строку»

Рассмотрим для решения проблемы использование «Командной строки», активированной из среды восстановления. Для выполнения данной задачи требуется загрузить систему с установочной флешки или диска.

copy С:\Windows\System32\sethc.exe С:

Если у вас операционная система находится не на диске C, а в другом разделе, укажите соответствующую букву системного тома. После ввода команды жмите Enter.

copy С:\Windows\System32\cmd.exe С:\Windows\System32\sethc.exe

Так же, как и при вводе предыдущей команды, внесите корректировки в выражение, если система установлена не на диске C. Не забудьте нажать Enter.

net user admin parol

Вместо значения «admin» в данную команду вставьте наименование учетной записи с административными полномочиями, данные для входа в которую нужно сбросить. Вместо значения «parol» впишите новый произвольный пароль от данного профиля. После ввода данных жмите Enter.

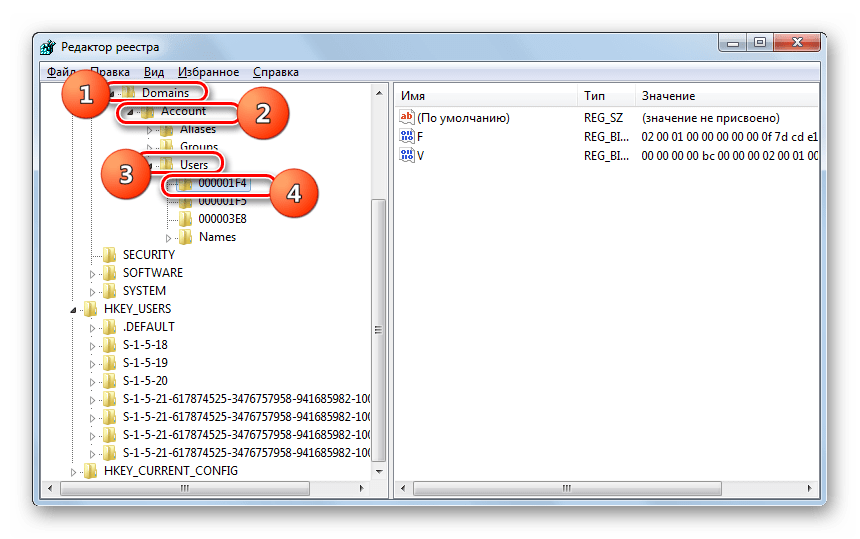

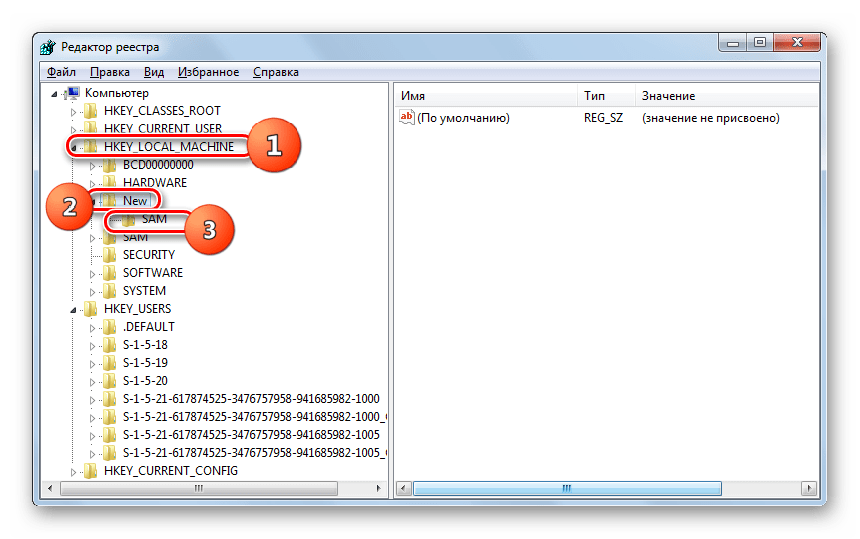

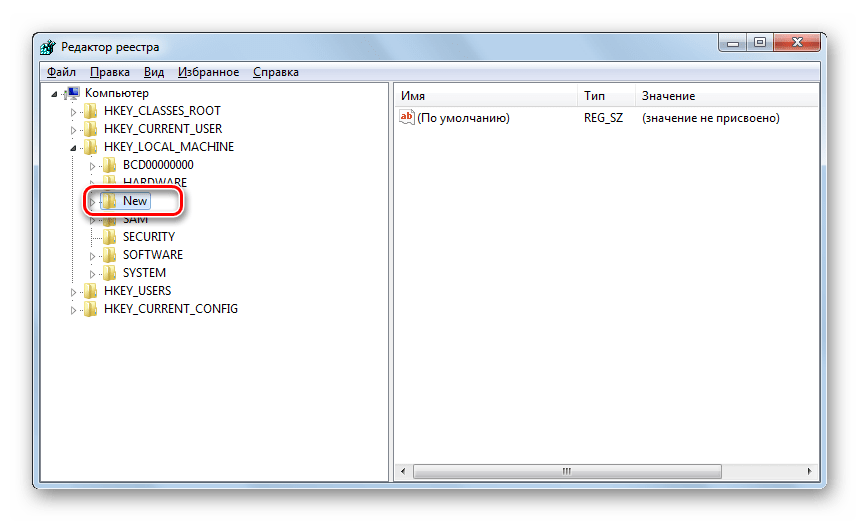

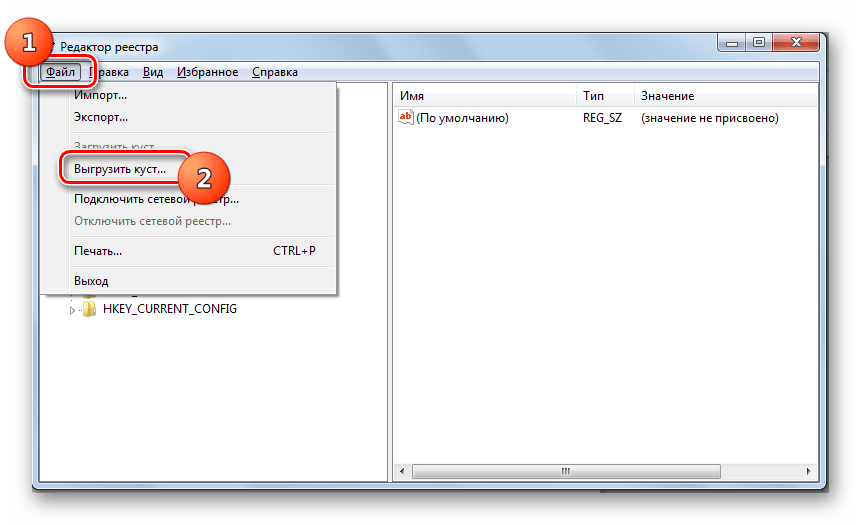

Способ 2: «Редактор реестра»

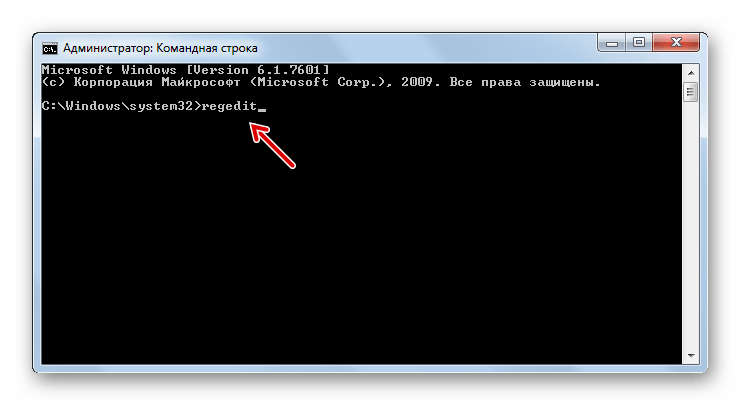

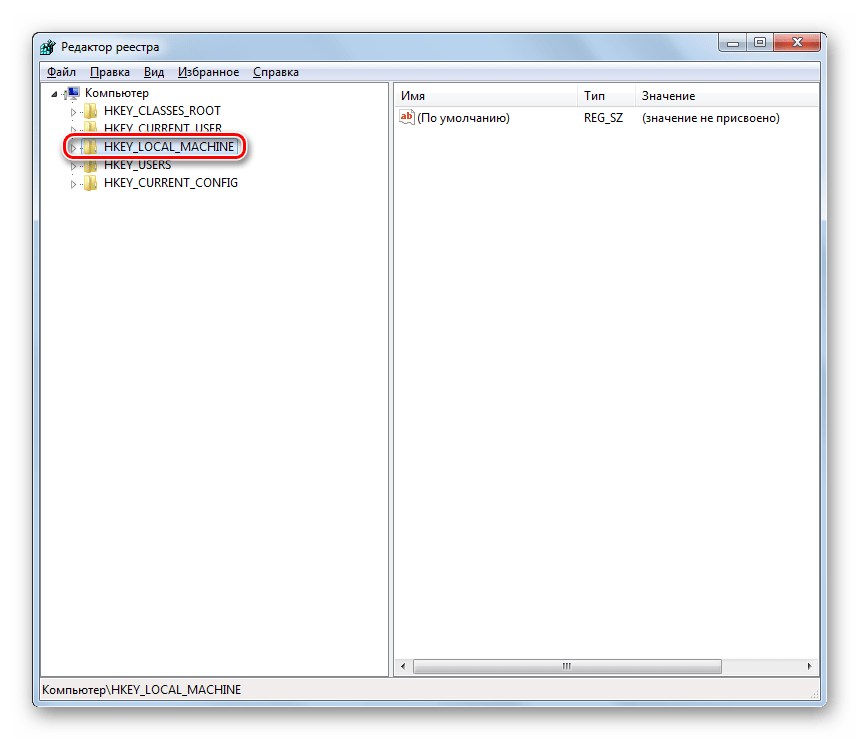

Решить проблему можно путем редактирования системного реестра. Данную процедуру также следует выполнять, произведя загрузку с установочной флешки или диска.

Далее щелкните Enter.

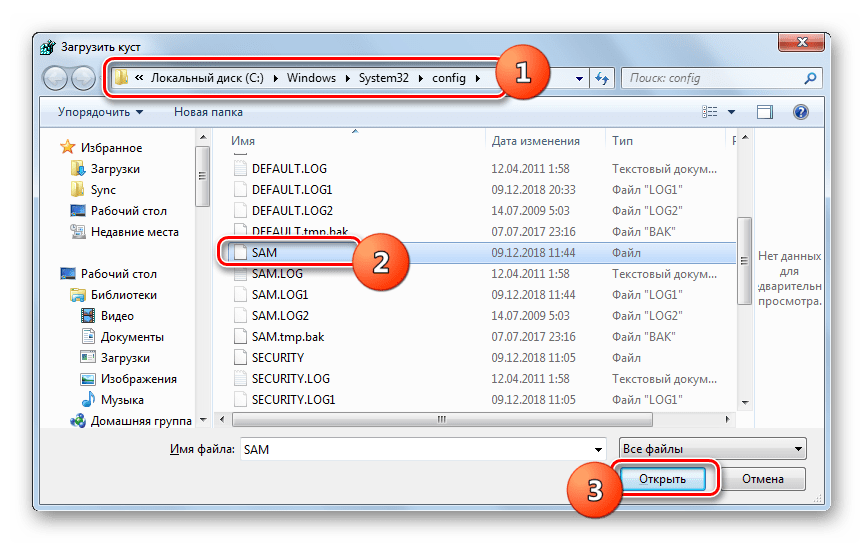

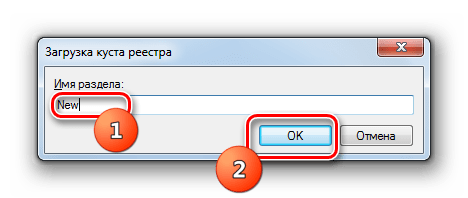

Это можно сделать, вбив его в адресную строку. После перехода отыщите файл под названием «SAM» и нажмите кнопку «Открыть».

Если вы забыли или утратили пароль от профиля администратора на компьютере с Виндовс 7, не стоит отчаиваться, так как выход из сложившейся ситуации есть. Кодовое выражение вы, конечно, узнать не сможете, но его можно сбросить. Правда, для этого потребуется выполнить довольно сложные действия, ошибка в которых, к тому же, может критически повредить систему.

Помимо этой статьи, на сайте еще 12223 инструкций.

Добавьте сайт Lumpics.ru в закладки (CTRL+D) и мы точно еще пригодимся вам.

Отблагодарите автора, поделитесь статьей в социальных сетях.

Управляем паролем локального администратора с помощью LAPS

Одной из самых распространенных проблем, с которой сталкивается почти каждый системный администратор, является управление паролями локального администратора.

Существует несколько вариантов решения данной задачи:

LAPS расшифровывается как Local Administrator Password Solution и является наследником решения AdmPwd, которое было поглощено Microsoft и переименовано в LAPS. LAPS бесплатен и не требует дополнительных расходов на инфраструктуру, так как использует Active Directory в качестве базы данных. Поддержка доступна в рамках Microsoft Premier Support Services.

Автор оригинальной AdmPwd разработал новый продукт AdmPwd.E, но бесплатная версия ограничена 20 ПК, так что подойдет не всем. Официальный сайт.

LAPS поставляется с обширной документацией (только на английском) и вообще оставляет впечатление крайне продуманного и надежного решения.

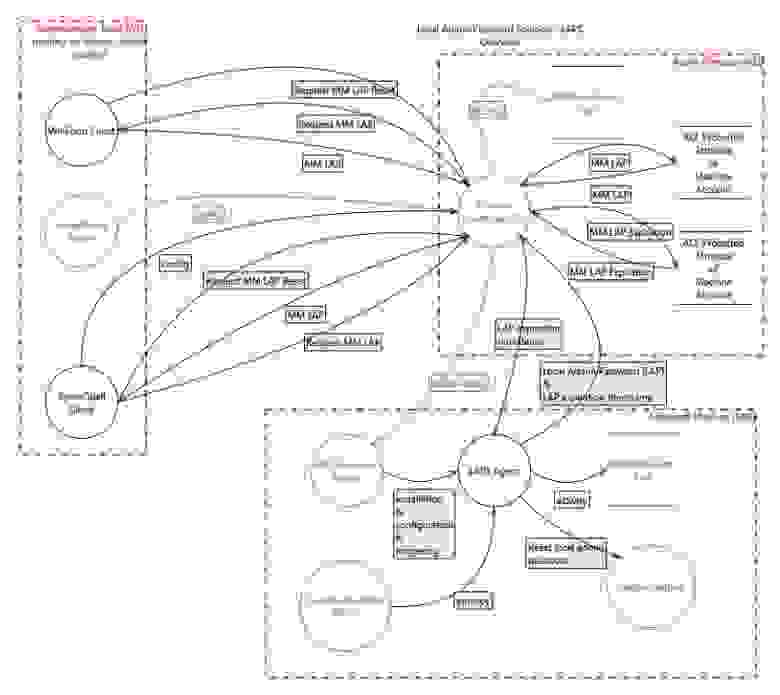

Архитектура

Система состоит из следующих компонентов:

Полная диаграмма работы LAPS приведена на следующем изображении.

Установка и настройка LAPS

Для начала установим средства управления LAPS на компьютер, с которого будем осуществлять настройку.

Запускаем msi пакет и устанавливаем все Managemnt Tools, которые включают LAPS UI, модуль PowerShell и шаблоны групповой политики.

Если у вас настроено централизованное хранилище шаблонов групповых политик, то сразу переносим файлы «Admpwd.admx» и «En-us\AdmPwd.adml» из «%SystemRoot%\PolicyDefinitions» в «\\contoso.com\SYSVOL\contoso.com\policies\PolicyDefinitions».

Следующим шагом будет добавление новых атрибутов в схему AD. Для этого необходимо открыть консоль PowerShell от имени учетной записи с правами «Schema Admin» и сначала импортировать модуль командой «Import-module AdmPwd.PS», а затем обновить схему командой «Update-AdmPwdADSchema».

Эта команда возвращает список учетных записей/групп, которые будут иметь доступ к паролям хранящимся в AD. Если вы обнаружили «лишние» учетные записи/группы, то воспользуйтесь утилитой ADSIEdit для корректной настройки прав доступа. Убедитесь, что право доступа «All extended rights» не отмечено для тех групп, которые не должны иметь доступ к паролям.

Следующим шагом будет настройка групповой политики. Мы можем контролировать сложность и срок годности паролей, имя учетной записи пароль которой будет меняться, а также включать и выключать работу LAPS.

Имя учетной записи нужно указывать только в том случае, если это специально созданная учетная запись. Если это встроенная ученая запись, то этот параметр надо оставить в «Not configured» (Даже если учетная запись переименована), так как встроенная учетная запись будет найдена по well-known SID.

Следующим этапом будет установка расширения групповой политики на ПК. Это можно возложить на групповые политики, на SCCM, либо на другое средство развертывания приложений. Следует отметить, что по умолчанию msi пакет устанавливает только клиентскую часть, так что развертывание не требует передачи дополнительных параметров инсталлятору. Перезагрузка ПК потребуется только при развертывании через групповые политики.

Для просмотра пароля проще всего воспользоваться LAPS UI. Вводим имя компьютера в соответствующее поле и нажимаем «Search». Если мы все сделали правильно, то вы увидите пароль в соответствующем поле.