как узнать почему блокируется учетная запись в домене

Устранение неполадок с блокировкой учетных записей с помощью управляемого домена доменных служб Azure Active Directory

Чтобы предотвратить повторные попытки злонамеренного входа, управляемый домен доменных служб Azure Active Directory (Azure AD DS) блокирует учетные записи после определенного порогового значения. Блокировка учетной записи также может произойти случайным образом без атаки на систему. Например, если пользователь многократно вводит неправильный пароль или служба пытается использовать старый пароль, учетная запись блокируется.

В этой статье об устранении неполадок объясняется, почему происходят блокировки учетных записей и как настроить правильное поведение, а также как просматривать аудиты безопасности для устранения неполадок в случае блокировки.

Что такое блокировка учетной записи?

Учетная запись пользователя в управляемом домене Azure AD DS блокируется, когда число неудачных попыток входа достигло установленного порога. Такая блокировка учетных записей предназначена для защиты от повторных попыток входа методом подбора, которые могут указывать на автоматическую кибератаку.

По умолчанию после пяти попыток ввода пароля в течение двух минут учетная запись блокируется на 30 минут.

Пороги блокировки учетной записи по умолчанию настраиваются с использованием детально настроенной политики паролей. При наличии определенного набора требований можно переопределить эти пороговые значения блокировки по умолчанию. Однако не рекомендуется увеличивать порог, чтобы сократить число блокировок учетных записей. Сначала устраните неполадки с источником блокировки учетных записей.

Детально настроенная политика паролей

Детально настроенные политики паролей позволяют применять определенные ограничения для политик паролей и блокировки учетных записей для разных пользователей в домене. Детально настроенная политика паролей влияет только на пользователей в управляемом домене. На облачных пользователей и пользователей домена, синхронизированных с управляемым доменом из Azure AD, распространяются только политики паролей в управляемом домене. Их учетные записи в Azure AD или в локальном каталоге не попадают под это влияние.

Политики распространяются с помощью связи групп в управляемом домене, а все вносимые изменения применяются при следующем входе пользователя в систему. Изменение политики не разблокирует уже заблокированную учетную запись пользователя.

Дополнительные сведения о детально настроенных политиках паролей и различиях между пользователями, созданными непосредственно в Azure AD DS и синхронизированными в Azure AD, см. в статье Настройка политик паролей и блокировки учетных записей.

Общие причины блокировки учетной записи

Наиболее распространенные причины блокировки учетной записи без вредоносных намерений или факторов:

Устранение неполадок с блокировкой учетных записей с аудитом безопасности

Чтобы устранить неполадки при возникновении блокировки учетной записи и понять, почему она возникла, включите аудит безопасности для Azure AD DS. События аудита фиксируются только с момента включения функции. В идеале следует включить аудит безопасности до того, как произойдет нежелательная блокировка учетной записи. Если у учетной записи пользователя постоянно возникают проблемы с блокировкой, можно включить аудит безопасности, чтобы отследить проблему в следующий раз, когда произойдет такая ситуация.

В следующих примерах запросов показано, как просмотреть события блокировки учетной записи с кодом 4740 после включения аудита безопасности.

Просмотреть все события блокировки учетной записи за последние семь дней:

Просмотреть все события блокировки учетной записи за последние семь дней для учетной записи с именем driley.

Просмотреть все события блокировки учетной записи с 9:00 26 июня 2020 года до 00:00 1 июля 2020 года с сортировкой по возрастанию даты и времени:

Примечание

Сведения о событиях 4776 и 4740 для параметра «Source Workstation:» не указаны. Это связано с тем, что неверные пароли вводились через сетевой вход с других устройств. Например, если у вас есть сервер RADIUS, который может перенаправлять проверку подлинности в доменные службы AAD. Чтобы убедиться в этом, включите RDP на контроллере домена, чтобы настроить журналы сетевых входов.

03/04 19:07:29 [LOGON] [10752] contoso: SamLogon: Transitive Network logon of contoso\Nagappan.Veerappan from (via LOB11-RADIUS) Entered

03/04 19:07:29 [LOGON] [10752] contoso: SamLogon: Transitive Network logon of contoso\Nagappan.Veerappan from (via LOB11-RADIUS) Returns 0xC000006A

03/04 19:07:35 [LOGON] [10753] contoso: SamLogon: Transitive Network logon of contoso\Nagappan.Veerappan from (via LOB11-RADIUS) Entered

03/04 19:07:35 [LOGON] [10753] contoso: SamLogon: Transitive Network logon of contoso\Nagappan.Veerappan from (via LOB11-RADIUS) Returns 0xC000006A

Дальнейшие действия

Дополнительные сведения о детально настроенных политиках паролей для настройки порогов блокировки учетных записей см. в разделе Настройка политик паролей и блокировки учетных записей.

Если у вас по-прежнему возникают проблемы при присоединении виртуальной машины к управляемому домену, перейдите в раздел справки и отправьте запрос в службу поддержки для Azure Active Directory.

Устранение причин блокировки доменных учетных записей

Введение

При привышении порогового значения попыток аутентификации (входа) пользователя в информационную систему, использующую доменную аутентификацию, срабатывает механизм защиты от компьютерных атак типа «Перебор паролей» (Bruteforce) и доменная учетная запись пользователя блокируется на некоторое время. Во время блокировки пользователь не может войти на рабочий ПК, воспользоваться корпоративной электронной почтой и другими информационными системами, использующими доменную аутентификацию. В настоящей статье рассмотрим возможные причины блокировки доменной учетной записи, а также способы их устранения.

Возможные причины блокировки

Блокирование доменной учетной записи может происходить из-за использования неактуального (старого) пароля в следующих случаях:

Поиск источника блокировки

В большинстве случаев, блокировка доменной учетной записи происходит из-за использования неактуального (старого) пароля при попытке входа в корпоративную почту на мобильном устройстве, а также при использовании в неактуального (старого) пароля в Диспетчере учетных данных.

Перед обращением в Службу технической поддержки ГАУ РК «ЦИТ» рекомендуем выполнить инструкции из раздела Устранение причины блокировки

В случае, если указанные инструкции не помогли, Вам необходимо направить обращение в Службу технической поддержки ГАУ РК «ЦИТ» по адресу help@rkomi.ru или по телефону (8212) 301-201. Специалисты ГАУ РК «ЦИТ» помогут найти источник блокировки доменной учетной записи и устранить причину блокировки.

Устранение причины блокировки

Рассмотрим устранение часто возникающих причин блокировки учетных записей. Во всех указанных случаях необходимо найти свою доменную учетную запись и либо удалить запись, либо установить актуальный пароль для учтеной записи.

1 Удаление учетных данных из Диспетчера учетных данных

Рассмотрим способ удаления учетных данных из Диспетчера учетных данных.

2 Удаление учетных данных из Браузера

Рассмотрим способ удаления учетных данных из браузера на примере Google Chrome. Для других браузеров действия будут аналогичными.

3 Обновление пароля от корпоративной почты на мобильном устройстве.

3.1 Обновление пароля в мобильной версии MS Outlook

Рассмотрим процесс удаления учетной записи в мобильной версии MS Outlook. После удаления учетной записи из мобильной версии MS Outlook ее необходимо добавить снова с актуальным паролем.

3.2 Обновление пароля в в стандартном приложении Android

Рассмотрим процесс обновления пароля учетной записи в стандартном приложении Android.

3.3 Обновление пароля в стандартном приложении IPhone

Рассмотрим процесс обновления пароля учетной записи в стандартном приложении IPhone.

Выявляем источник блокировки учетной записи пользователя в Active Directory

В этой статье описано, как отслеживать события блокировки учетных записей пользователей на котроллерах домена Active Directory, определять с какого компьютера и из какой конкретно программы выполняется постоянная блокировка. Рассмотрим использование для поиска источника блокировки журнала безопасности Windows и скриптов PowerShell.

Политика безопасности учетных записей в большинстве организаций требует обязательного блокирования учетной записи пользователя в домене Active Directory в случае n-кратного неправильного набора пароля пользователем. Обычно учетная запись блокируется контроллером домена после нескольких попыток ввести неправильный пароль на несколько минут (5-30), в течении которых вход пользователя в систему невозможен. Через определение время, заданное политиками безопасности, учетная запись домена автоматически разблокируется. Временная блокировка учетной записи позволяет снизить риск подбора пароля (простым брутфорсом) учетных записей пользователей AD.

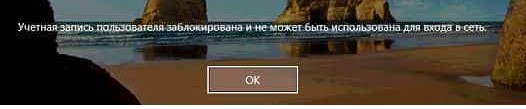

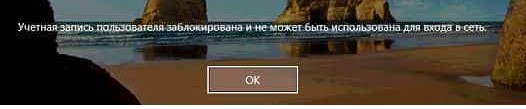

В том случае, если учётная запись пользователя в домене заблокирована, при попытке авторизации в Windows появляется предупреждение:

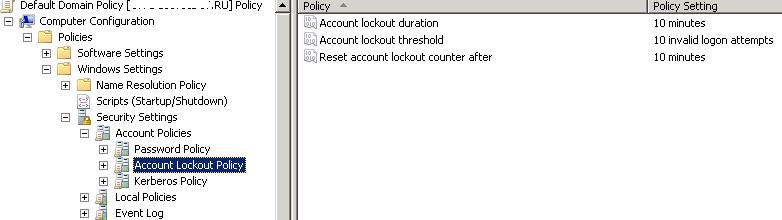

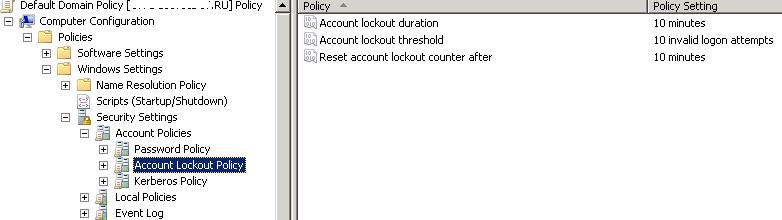

Политики блокировки учетных записей в домене

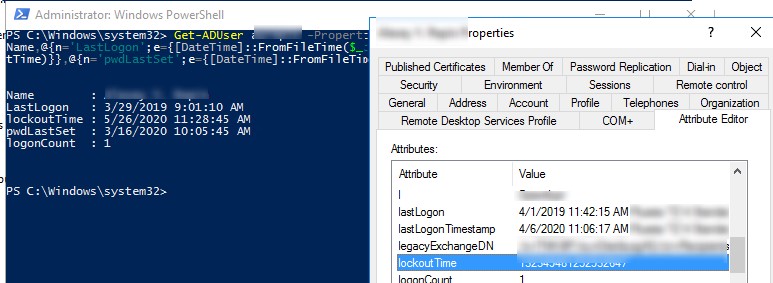

Довольно полезную информацию о времени блокировки, задания пароля, количестве попыток набора пароля и прочее можно получить в свойствах учетной записи в консоль ADSIEdit или на дополнительной вкладке Additional Account Info в свойствах пользователя (проще).

Ситуации, когда пользователь забыл свой пароль и сам вызвал блокировку своей учетки случаются довольно часто. Но в некоторых случаях блокировка учеток происходит неожиданно, без каких-либо видимых причин. Т.е. пользоваться «клянется», что ничего особого не делал, не разу не ошибался при вводе пароля, но его учетная запись почему-то заблокировалась. Администратор по просьбе пользователя может вручную снять блокировку, но через некоторое время ситуация повторяется.

Для того, чтобы решить проблему пользователя администратору нужно разобраться с какого компьютера и какой программой была заблокирована учетная запись пользователя в Active Directory.

Поиск компьютера, с которого была заблокирована учетная запись

В первую очередь администратору нужно разобраться с какого компьютера / сервера происходят попытки ввода неверных паролей и идет дальнейшая блокировка учетной записи.

При этом в журнале обоих контроллеров домена фиксируются события 4740 с указанием DNS имени (IP адреса) компьютера, с которого пришел первоначальный запрос на авторизацию пользователя. Логично, что в первую очередь необходимо проверить журналы безопасности на PDC контроллере. Найти PDC в домене можно так:

Событие блокировки учетной записи домена можно найти в журнале Security на контролере домена. Отфильтруйте журнал безопасности по событию с Event ID 4740. Должен появится список последних событий блокировок учетных записей на контроллере домена. Начиная с самого верхнего переберите все события и найдите событие, в котором указано что учетная запись нужного пользователя (имя учетной записи указано в строке Account Name) заблокирована (A user account was locked out).

Откройте данное событие. Имя компьютера (или сервера), с которого была произведена блокировка указано в поле Caller Computer Name. В данном случае имя компьютера – TS01.

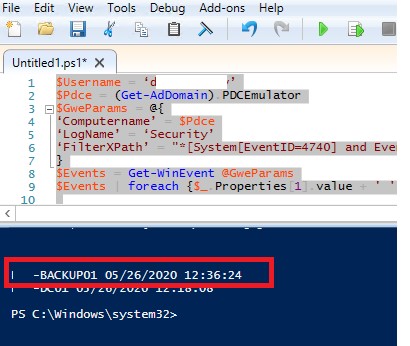

Можно воспользоваться следующим PowerShell скриптом для поиска источника блокировки конкретного пользователя на PDC. Данный скрипт вернет дату блокировки и компьютер, с которого она произошла:

Аналогичным образом можно опросить из PowerShell все контроллеры домена в Active Directory:

Выявляем программу, причину блокировки учетной записи в AD

Итак, мы определили с какого компьютера или устройства была заблокирована учетная запись. Теперь хотелось бы понять, какая программа или процесс выполняет неудачные попытки входа и является источником блокировки.

Часто пользователи начинают жаловаться на блокировку своей учетной записи в домене после плановой смены пароля своей доменной учетной записи. Это наталкивает на мысль, что старый (неверный) пароль сохранен в некой программе, скрипте или службе, которая периодически пытается авторизоваться в домене с устаревшим паролем. Рассмотрим самые распространение места, в которых пользователь мог использовать свой старый пароль:

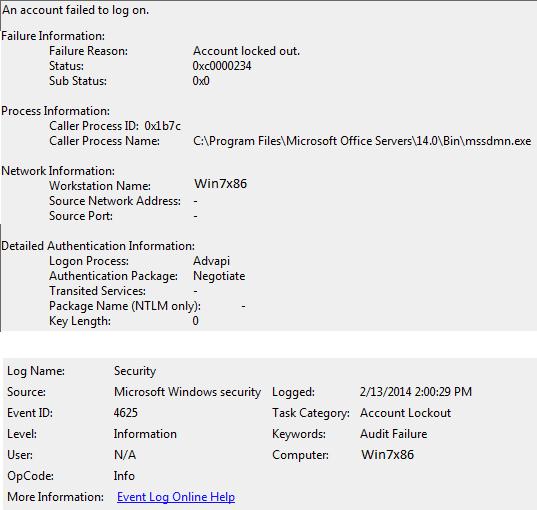

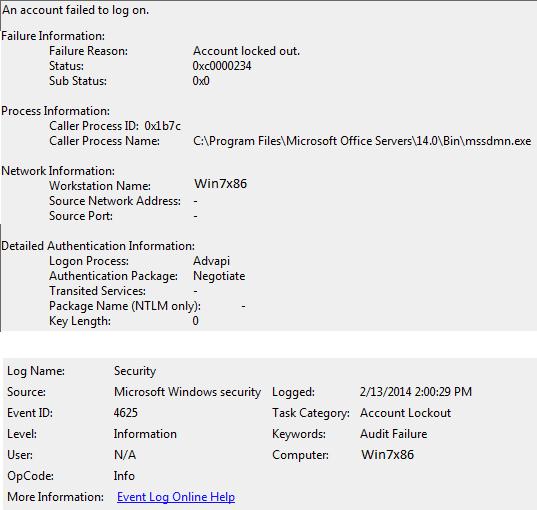

Дождитесь очередной блокировки учетной записи и найдите в журнале безопасности (Security) события с Event ID 4625. В нашем случае это событие выглядит так:

Из описания события видно, что источник блокировки учетной записи – процесс mssdmn.exe (является компонентом Sharepoint). Осталось сообщить пользователю о том, что ему необходимо обновить свой пароль на веб-портале Sharepoint.

После окончания анализа, выявления и наказания виновника не забудьте отключить действие активированных групповых политик аудита.

В том случае, если вы так и не смогли выяснить причину блокировки учетной записи на конкретном компьютере, чтобы избежать постоянной блокировки учетки, стоит попробовать переименовать имя учетной записи пользователя в Active Directory. Это как правило самый действенный метод защиты от внезапных блокировок определенного пользователя.

Как узнать почему блокируется учетная запись в домене

Вопрос

В последние дни наблюдаю возросшую блокировку учетных записей в результате применения политики учетных записей в AD. Но с одним пользователем имею проблему. Учетная запись блокируется несколько раз за день. Провели антивирусную проверку, очистили кэш паролей, удалили все лишние программы. Но найти причину блокировки так и не смог. Использование утилиты Netwrix Account Lockout Examiner также не дало ответ на причины блокировки.

До достижения предела числа сбойных попыток входа в журнале событий периодически регистрируется событие:

Источник: Microsoft Windows security auditing.

Категория: Проверка учетных данных

Компьютер попытался проверить учетные данные учетной записи.

Пакет проверки подлинности: MICROSOFT_AUTHENTICATION_PACKAGE_V1_0

Учетная запись входа: baranova

Исходная рабочая станция: PC-BARANOVA3

Код ошибки: 0xC000006A

Далее учетная запись блокируется. Регистрируется сообщение в журнале событий:

Источник: Microsoft Windows security auditing.

Категория: Управление учетными записями

ID: 4740

Заблокирована учетная запись пользователя.

Субъект:

Идентификатор безопасности: СИСТЕМА

Имя учетной записи: SRV-AD1$

Домен учетной записи: SFH

Идентификатор входа: 0x3E7

Заблокированная учетная запись:

Идентификатор безопасности: SFH\Baranova

Имя учетной записи: Baranova

Дополнительные сведения:

Имя вызывающего компьютера: PC-BARANOVA3

В дальнейшем до разблокировки учетной записи периодически регистрируется ошибка:

Источник: Microsoft Windows security auditing.

Категория: Проверка учетных данных

ID: 4776

Компьютер попытался проверить учетные данные учетной записи.

Пакет проверки подлинности: MICROSOFT_AUTHENTICATION_PACKAGE_V1_0

Учетная запись входа: baranova

Исходная рабочая станция: PC-BARANOVA3

Код ошибки: 0xC0000234

На рабочей станции (Windows 7 Pro SP1) в журнале регистрируется ошибка:

Источник: Microsoft Windows security auditing.

Категория: Вход в систему

ID: 4625

Учетной записи не удалось выполнить вход в систему.

Субъект:

ИД безопасности: СИСТЕМА

Имя учетной записи: PC-BARANOVA3$

Домен учетной записи: SFH

Код входа: 0x3e7

Учетная запись, которой не удалось выполнить вход:

ИД безопасности: NULL SID

Имя учетной записи: Baranova

Домен учетной записи: SFH

Сведения об ошибке:

Причина ошибки: Неизвестное имя пользователя или неверный пароль.

Состояние: 0xc000006d

Подсостояние: 0xc000006a

Сведения о процессе:

Идентификатор процесса вызывающей стороны: 0x298

Имя процесса вызывающей стороны: C:\Windows\System32\winlogon.exe

Сведения о сети:

Имя рабочей станции: PC-BARANOVA3

Сетевой адрес источника: 127.0.0.1

Порт источника: 0

Данное событие возникает при неудачной попытке входа. Оно регистрируется на компьютере, попытка доступа к которому была выполнена.

Поля «Субъект» указывают на учетную запись локальной системы, запросившую вход. Обычно это служба, например, служба «Сервер», или локальный процесс, такой как Winlogon.exe или Services.exe.

В поле «Тип входа» указан тип выполненного входа. Наиболее распространенными являются типы 2 (интерактивный) и 3 (сетевой).

В полях «Сведения о процессе» указано, какая учетная запись и процесс в системе выполнили запрос на вход.

Поля «Сведения о сети» указывают на источник запроса на удаленный вход. Имя рабочей станции доступно не всегда, и в некоторых случаях это поле может оставаться незаполненным.

Поля сведений о проверке подлинности содержат подробные данные о конкретном запросе на вход.

— В поле «Промежуточные службы» указано, какие промежуточные службы участвовали в данном запросе на вход.

— Поле «Имя пакета» указывает на подпротокол, использованный с протоколами NTLM.

— Поле «Длина ключа» содержит длину созданного ключа сеанса. Это поле может иметь значение «0», если ключ сеанса не запрашивался.

Может быть кто-нибудь кто-нибудь подскажет, как найти источник проблемы.

Выявляем источник блокировки учетной записи пользователя в Active Directory

В этой статье мы покажем, как отслеживать события блокировки учеток пользователей на котроллерах домена Active Directory, определять с какого компьютера и из какой конкретно программы постоянно блокируется учетная запись пользователя. Для поиска источника блокировки аккаунтов пользователей можно использовать журнал безопасности Windows, скрипты PowerShell или утилиту Account Lockout and Management Tools (Lockoutstatus.exe).

Учетная запись пользователя заблокирована и не может быть использована для входа в сеть

Политика безопасности учетных записей в большинстве организаций требует обязательного блокирования учетной записи пользователя в домене Active Directory, если он несколько раз подряд ввел неправильный пароль. Обычно учетная запись блокируется контроллером домена на несколько минут (5-30), в течении которых вход пользователя в домен невозможен. Через определение время (задается в политике безопасности домена), учетная запись пользователя автоматически разблокируется. Временная блокировка учетной записи позволяет снизить риск подбора пароля (простым брутфорсом) к учетным записям пользователей AD.

Если учётная запись пользователя в домене заблокирована, то при попытке входа в Windows появляется предупреждение:

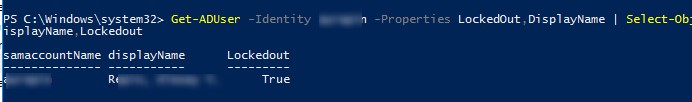

Как проверить, что аккаунт пользователя AD заблокирован?

Вы можете проверить, что аккаунт заблокирован в графический консоли ADUC или с помощью комнадлета Get-ADUser из модуля Active Directory для PowerShell:

Учетная запись сейчас заблокирована и не может быть использована для авторизации в домене (Lockedout = True).

Можно вывести сразу все заблокированные аккаунты в домене с помощью Search-ADAccount:

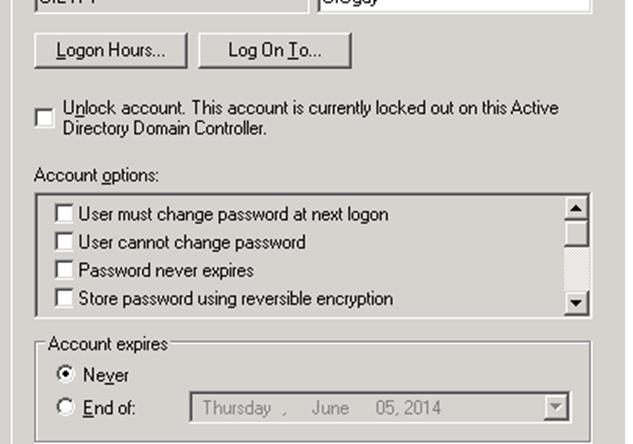

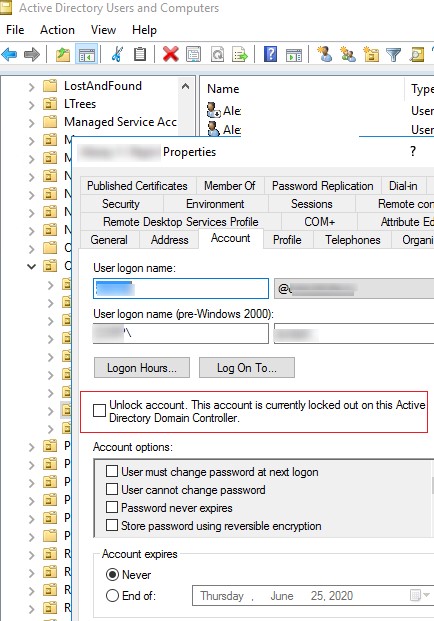

Вы можете вручную снять блокировку учетной записи с помощью консоли ADUC, не дожидаясь автоматической разблокировки. Для этого в свойствах учетной записи пользователя на вкладке Account, включите опцию Unlock account. This account is currently locked out on this Active Directory Domain Controller (Разблокируйте учетную запись. Учетная запись на этом контроллере домена Active Directory на данный момент заблокирована) и сохраните изменения.

Также можно немедленно разблокировать учетную запись с помощью следующей команды PowerShell:

Политики блокировки учетных записей в домене

Ситуации, когда пользователь забыл свой пароль и сам вызвал блокировку своей учетки случаются довольно часто. Но в некоторых случаях блокировка учеток происходит неожиданно, без каких-либо видимых причин. Т.е. пользоваться “клянется”, что ничего особого не делал, ни разу не ошибался при вводе пароля, но его учетная запись почему-то заблокировалась. Администратор по просьбе пользователя может вручную снять блокировку, но через некоторое время ситуация повторяется.

Чтобы решить проблему самопроизвольной блокировки учетной записи пользователя, администратору нужно разобраться с какого компьютера и какой программой была заблокирован аккаунт пользователя Active Directory.

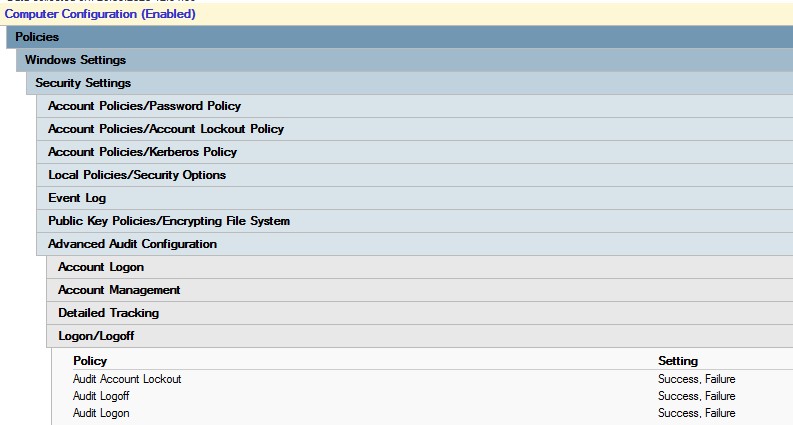

Политики аудита входа на DC

Проще всего включить эту политику через консоль gpmc.msc, отредактировав политику Default Domain Controller Policy, либо на уровне всего домена с помощью Default Domain Policy.

EventID 4740: событие блокировки учетной записи

В первую очередь администратору нужно разобраться с какого компьютера/сервера домена происходят попытки ввода неверных паролей и идет дальнейшая блокировка учетной записи.

Если пользователь ввел неверный пароль, то ближайший к пользователю контроллер домена перенаправляет запрос аутентификации на DC с FSMO ролью эмулятора PDC (именно он отвечает за обработку блокировок учетных записей). Если проверка подлинности не выполнилась и на PDC, он отвечает первому DC о невозможности аутентификации. Если количество неуспешных аутентификаций превысило значение, заданное для домена в политике Account lockout threshold, учетная запись пользователя временно блокируется.

При этом в журнале обоих контроллеров домена фиксируются событие с EventID 4740 с указанием DNS имени (IP адреса) компьютера, с которого пришел первоначальный запрос на авторизацию пользователя. Чтобы не анализировать журналы на всех DC, проще всего искать это события в журнале безопасности на PDC контроллере. Найти PDC в домене можно так:

Событие блокировки учетной записи домена можно найти в журнале Security (Event Viewer > Windows Logs) на контролере домена. Отфильтруйте журнал безопасности (Filter Current Log) по событию с Event ID 4740. Должен появиться список последних событий блокировок учетных записей контроллером домена. Переберите все события, начиная с самого верхнего и найдите событие, в котором указано, что учетная запись нужного пользователя (имя учетной записи указано в строке Account Name) заблокирована (A user account was locked out).

Откройте данное событие. Имя компьютера (или сервера), с которого была произведена блокировка указано в поле Caller Computer Name. В данном случае имя компьютера – TS01.

Поиск компьютера/сервера, с которого блокируется пользователь с помощью PowerShell

Можно воспользоваться следующим PowerShell скриптом для поиска источника блокировки конкретного пользователя на PDC. Данный скрипт вернет дату блокировки и компьютер, с которого она произошла:

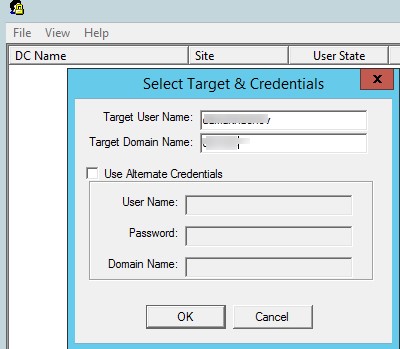

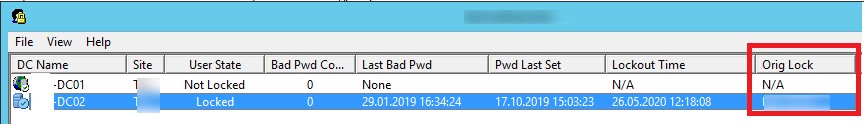

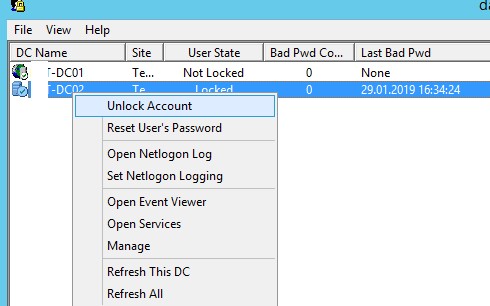

Утилита Microsoft Account Lockout and Management Tools

Для поиска источника блокировки пользователя можно использовать графическую утилиту Microsoft Account Lockout and Management Tools — Lockoutstatus.exe (скачать ее можно тут). Данная утилита проверяет статус блокировки учетной записи на всех контроллерах домена.

Запустите утилиту Lockoutstatus.exe, укажите имя заблокированной учетной записи (Target User Name) и имя домена (Target Domain Name).

В появившемся списке будет содержаться список DC и состояние учетной записи (Locked или Non Locked). Дополнительно отображается время блокировки и компьютер, с которого заблокирована данная учетная запись (Orig Lock).

Прямо из утилиты Lockoutstatus можно разблокировать пользователя, или сменить его пароль.

Основной недостаток утилиты LockoutStatus – она довольно долго опрашивает все контроллеры домена (некоторые из них могут быть недоступны).

Как определить программу, из которой блокируется учетной запись пользователя?

Итак, мы определили с какого компьютера или устройства была заблокирована учетная запись. Теперь нужно понять, какая программа или процесс выполняет неудачные попытки входа и является источником блокировки.

Часто пользователи начинают жаловаться на блокировку своей учетной записи в домене после плановой смены пароля. Чаще всего это значит, что старый (неверный) пароль сохранен в некой программе, скрипте или службе, которая периодически пытается авторизоваться в домене с устаревшим паролем. Рассмотрим самые распространенные места, в которых пользователь мог сохранить свой старый пароль:

Для более детального аудита блокировок на найденном компьютере необходимо включить ряд локальных политик аудита Windows. Для этого на локальном компьютере, на котором нужно отследить источник блокировки, откройте редактор групповых политик gpedit.msc и в разделе Compute Configurations -> Windows Settings -> Security Settings -> Local Policies -> Audit Policy включите политики:

Дождитесь очередной блокировки учетной записи и найдите в журнале безопасности (Security) события с Event ID 4625. В нашем случае это событие выглядит так:

Из описания события видно, что источник блокировки учетной записи – процесс mssdmn.exe (является компонентом Sharepoint). Осталось сообщить пользователю о том, что ему необходимо обновить свой пароль на веб-портале Sharepoint.

После окончания анализа, выявления и наказания виновника не забудьте отключить действие включенных групповых политик аудита.

Если вы так и не смогли найти причину блокировки учетной записи на конкретном компьютере, попробуйте просто переименовать имя учетной записи пользователя в Active Directory. Это как правило самый действенный метод защиты от внезапных блокировок определенного пользователя, если вы не смогли установить источник блокировки.