как узнать реальный ip адрес сайта

Как узнать IP адрес сайта

Если у вас возникла необходимость узнать IP адрес сайта, то это можно сделать различными способами. В данном материале мы рассмотрим два наиболее простых и удобных способа получения информации о IP адресе сайта.

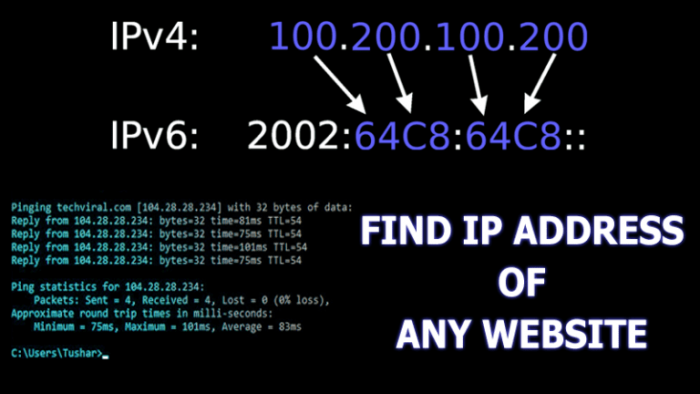

Как узнать IP адрес сайта при помощи командной строки

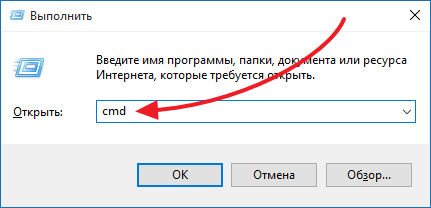

Самый простой способ узнать IP адрес сайта, это выполнить команду PING из командной строки. Чтобы это сделать вам нужно открыть командную строку. Для этого нажмите комбинацию клавиш Windows+R и в появившемся окне введите команду CMD.

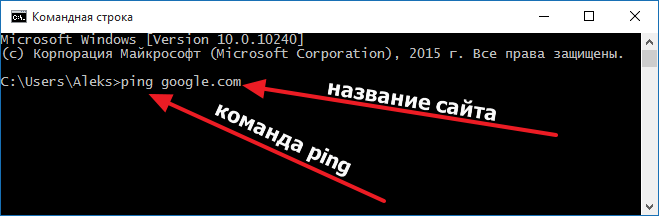

После этого перед вами должна появиться командная срока. Теперь вам нужно просто ввести команду PING и через пробел указать название сайта, IP адрес которого вы хотите узнать. При этом название сайта нужно вводить без приставки «http://», а также без адреса конкретной страницы. Другими словами вы должны ввести только сам домен.

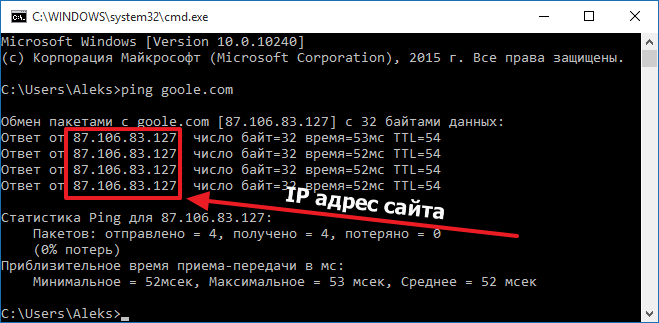

После выполнения команды PING на экране появится информация об обмене пакетами между вашим компьютером и сервером, на котором размещен сайт. Среди данной информации будет указан и IP адрес сайта.

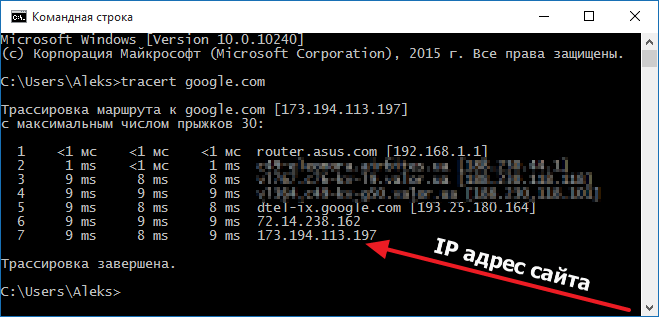

Кроме команды PING, можно использовать команду TRACERT. В этом случае, кроме IP адреса вы сможете узнать полный путь от вашего компьютера до сервера.

Как узнать IP адрес сайта с помощью онлайн сервисов

Также вы можете узнать IP адрес сайта с помощью онлайн сервисов. Например, можно использовать сайт http://en.utrace.de/. Чтобы воспользоваться данным сайтом просто перейдите по ссылке и введите адрес сайта в поисковую строку.

После нажатия на кнопку «Search» вы увидите карту, на которой будет отображаться местонахождение сервера, а также IP адрес сайта.

Также там будет указана информация о компании, которая владеет данным IP адресом.

Как определить IP-адрес сайта?

Существует большое количество различных способов, позволяющих определить IP адрес сайта. В данной статье мы расскажем о некоторых из них.

Как найти IP адрес сайта – обратный просмотр DNS

Как узнать IP-адрес сайта — трассировка с использованием командной строки

Ищем IP-адрес сайта

При использовании данного метода задействуются Ping-команды. В действительности эти команды входят в состав протокола ICMP, который создан для определения адреса серверов. Чтобы использовать эти команды

После этого мы получим IP адрес сайта.

Как пробить ip адрес с помощью терминала на MAC или Linux

Как пробить айпи адрес с помощью сетевой утилиты на MAC

Определение ip адреса с помощью WHOIS-истории

Вы также можете использовать данные WHOIS чтобы найти IP-адрес сайта. Для этого воспользуйтесь любым специализированным сервисом. Например, whois.net или networksolutions.com.

После этого необходимо посетить сайт, который указан в WHOIS-истории. Например:

Как узнать айпи сайта с помощью веб-сервисов

Есть много специализированных веб-сервисов, которые предоставляют IP-адрес сайта без использования какого-либо программного обеспечения.

Например, посетите сервис www.site24x7.com и вставьте в специальное поле URL-адрес сайта, IP-адрес которого хотите узнать. Нажмите кнопку « Test Now». После этого будет отображена подробная информация об интересующем вас сайте.

Как найти айпи адрес с помощью сервиса iPinfo

Это один из самых универсальных инструментов для поиска интернет — провайдера сайта, его домена или IP адреса.

Как узнать ip по домену с помощью сервиса Get Site iP

По сравнению с другими инструментами здесь доступно не так много функций. Данный сервис просто отображает IP-адрес и страну расположения.

Как проверить ip сайта с помощью сервиса Whatismyipaddress

Это простой сервис, который предоставляет IP-адрес любого хоста. Он отображает IPv4 адрес, а также IPv6 адрес.

Как узнать ip сайта по домену с помощью сервиса HCIDATA

Сервис можно использовать для того чтобы найти IP-адрес сайта или его доменное имя.

Как узнать айпи адрес сайта с помощью сервиса Domain IP Lookup от Small Seo Tools

Один из лучших сервисов, позволяющий найти IP-адрес домена и его статус в сети. Сайт Small SEO Tools также предлагает несколько других инструментов для SEO-специалистов и вебмастеров.

Как узнать ip сайта с помощью IPvoid

С помощью сервиса IPvoid можно легко узнать IP-адрес сайта. Его пользовательский интерфейс прост и хорошо организован.

На практике описанные выше методы используются, когда нужно провести повторную трассировку любого сайта, для отслеживания хакеров и обнаружения фишинговых сайтов. Это вся информация о том как найти IP-адрес сайта.

Пожалуйста, опубликуйте ваши комментарии по текущей теме материала. Мы очень благодарим вас за ваши комментарии, лайки, подписки, дизлайки, отклики!

Как узнать реальный IP сайта скрытый за DDoS защитой

В нашем предыдущем материале мы уже затрагивали вопрос о том как узнать реальный IP сайта скрытый за CloudFlare а сегодня мы продолжим эту тему и допонлим ее новыми методиками определения адреса исследуемого сайта.

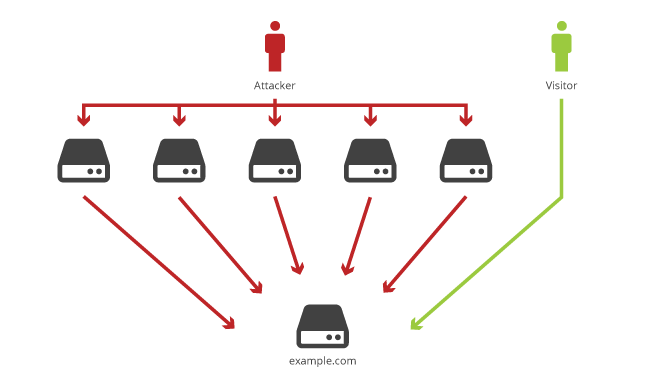

Для начала чуть подробнее расскажу о том, что такое WAF и как он работает. Например, в составе всем знакомого веб-сервера Apache есть модуль mod_security, который способен выполнять функции файрвола веб-приложений и помочь защитить твой сервис от какой-нибудь тривиальной DoS-атаки. Одна из таких атак — HTTP(S) GET-флуд, когда серверу посылают бесчисленное множество запросов на получение информации. Сервер неспособен обработать столько запросов за очень короткий промежуток и попросту падает.

Подобную функцию может предоставлять и какой-то облачный провайдер — для простоты разные сервисы такого типа я дальше буду называть просто WAF. Принцип их работы можно описать следующим образом.

Как обхитрить систему

Так как современные WAF блокируют множество вредоносных запросов, не получится использовать утилиты вроде sqlmap или WPScan. Также невозможны атаки типа DoS или DDoS.

Поэтому у нас есть два варианта действий.

Дальше мы сконцентрируемся на втором пункте. Для его реализации нам нужно знать настоящий IP-адрес сервера и быть уверенными, что этот сервер способен принимать запросы напрямую из сети от кого угодно. Прямой IP-адрес сервера часто называют словом bypass. Иногда прямой доступ к нему специально сохраняют, чтобы сервер мог продолжить работу в случае неполадок на стороне WAF-сервисов.

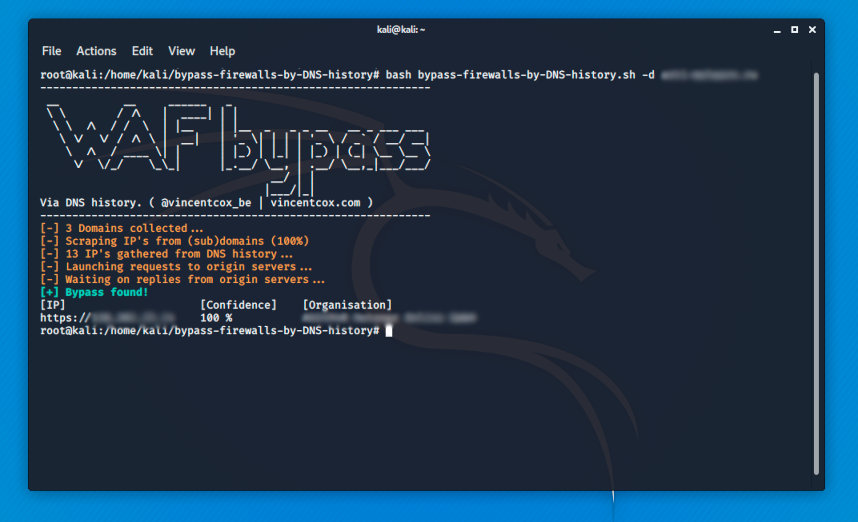

Для этой цели мы будем использовать скрипт с длинным, но говорящим названием: Bypass firewalls by abusing DNS history.

Эта утилита пытается узнать настоящий IP-адрес нужного нам сервера сразу двумя методами.

Ко всем найденным IP-адресам скрипт делает запросы для проверки.

К практике

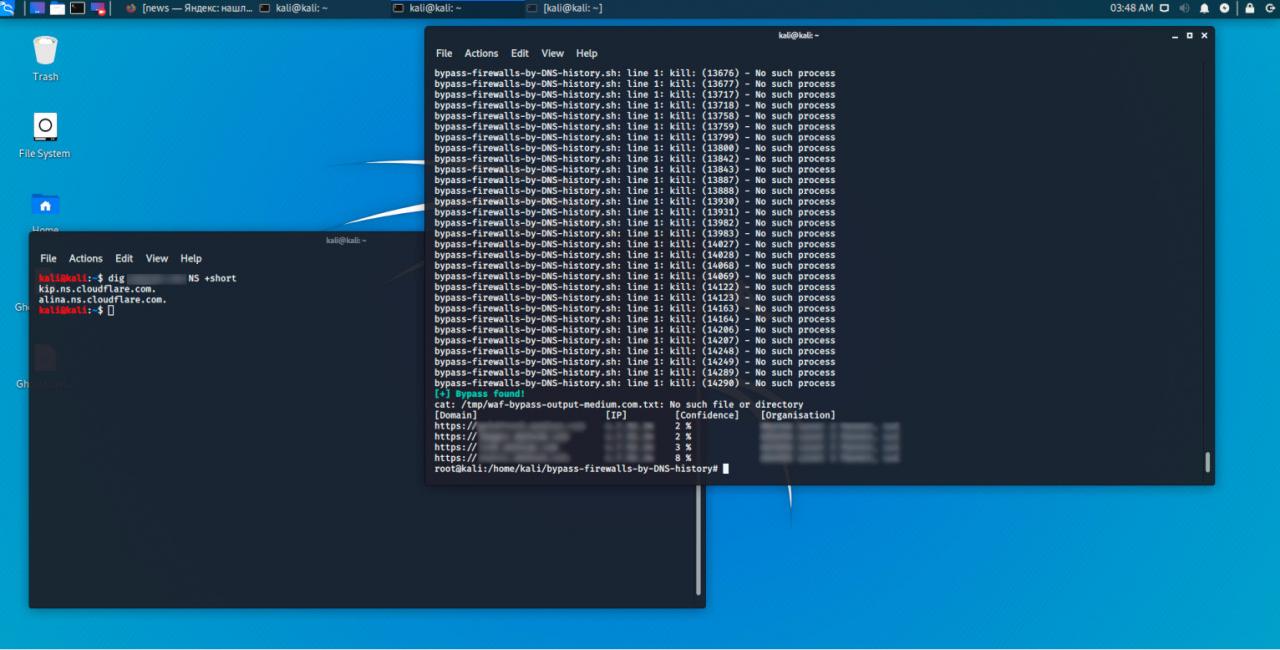

Скрипт находится в открытом доступе на GitHub. Я запускал его в Kali Linux, но он может работать и в других дистрибутивах.

Команды для установки на Kali выглядят так:

Команда для установки в дистрибутиве BlackArch:

Возвращаемся в Kali. Первой строчкой мы ставим необходимый модуль для работы скрипта, а второй скачиваем скрипт с GitHub. Чтобы получить справку по использованию тулзы, достаточно перейти в ее директорию и выполнить следующую команду:

Как видишь, разработчик скрипта предусмотрел несколько параметров:

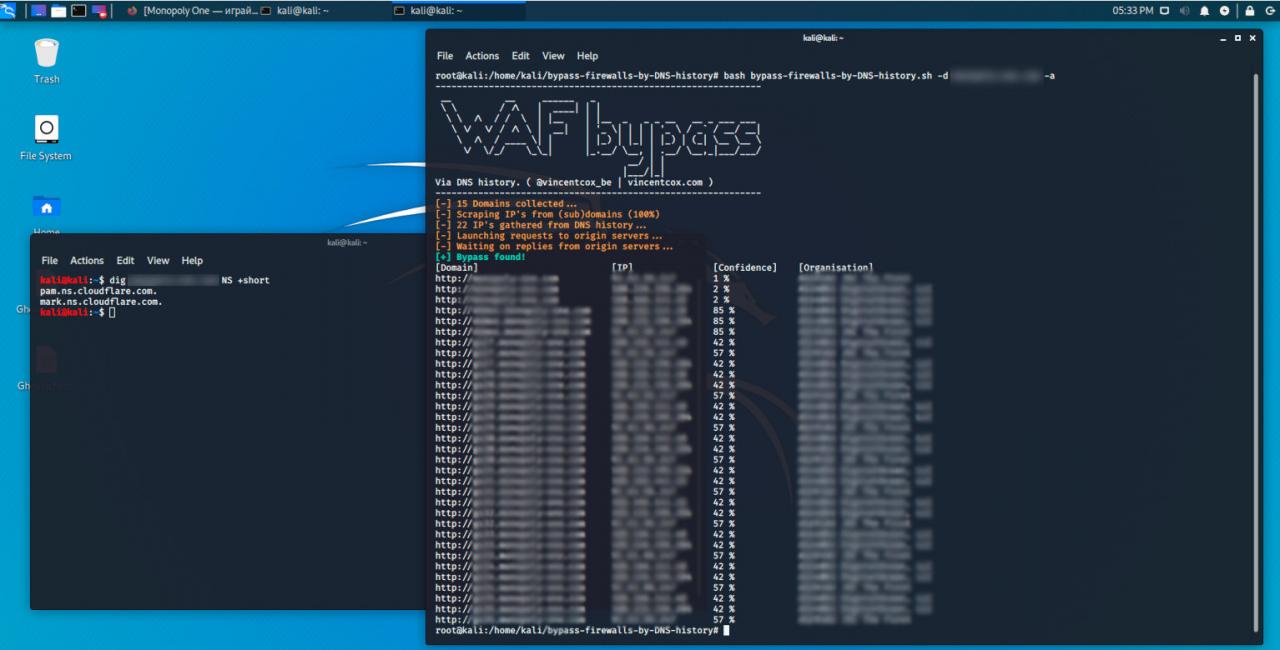

А теперь запустим скрипт:

Для примера я нашел один сайт, который уязвим к атаке такого вида. Вот как выглядит вывод скрипта для этого сайта.

В колонке IP будут поочередно записаны IP-адреса, по которым можно напрямую обратиться к серверу. Во второй колонке указана вероятность того, что это верный IP, выраженная в процентах. В колонке Organisation — название компании, которой принадлежит данный IP.

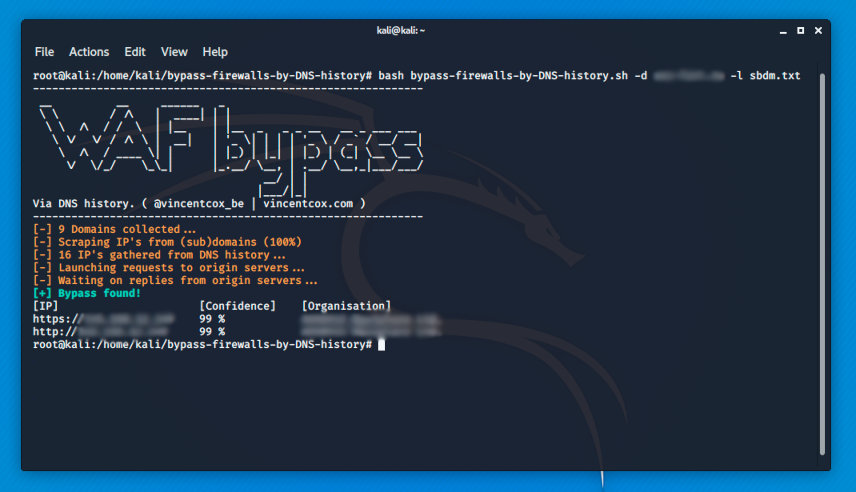

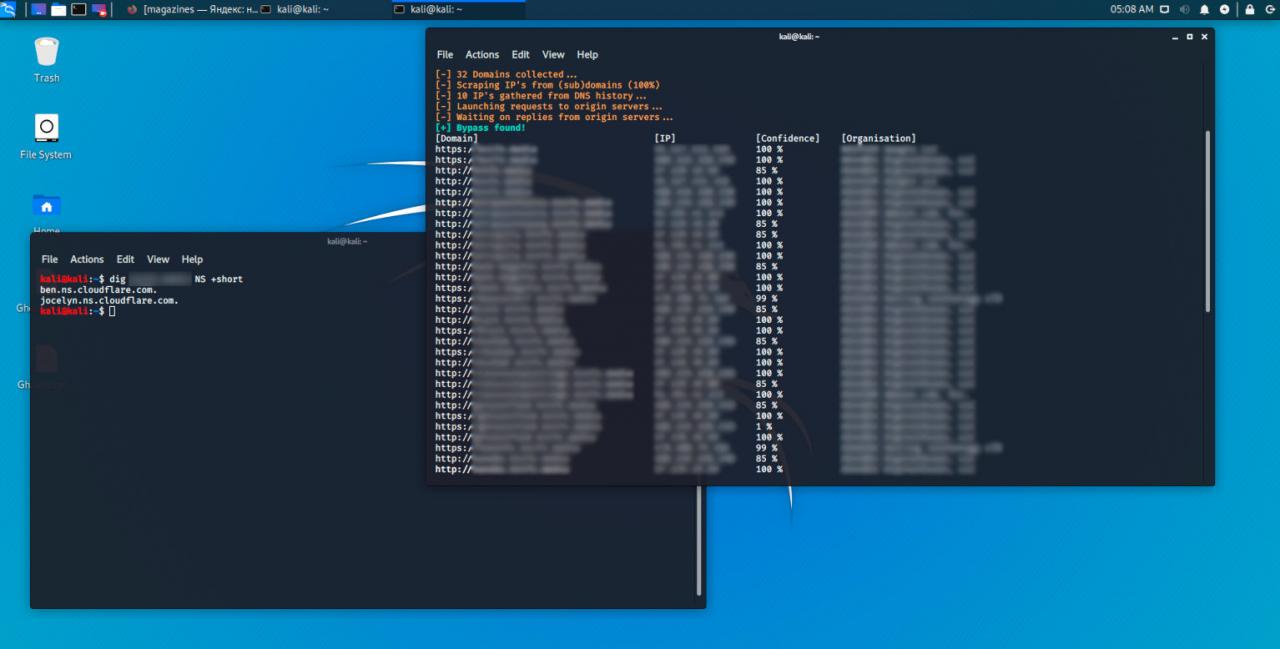

Возьмем другой пример и расширим зону поиска: добавим сопоставление IP с поддоменами:

Здесь, помимо всего прочего, появляется еще одна колонка — Domain, в которой перечислены поддомены, соответствующие найденным IP-адресам.

Можно указывать не весь путь, а только название файла, в который будет записан результат. Файл сохранится в папку со скриптом.

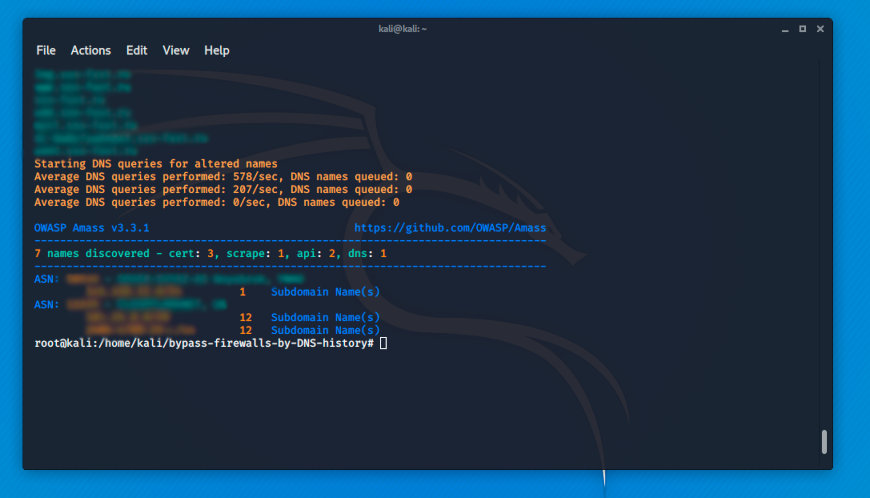

Как ты знаешь, не все взламывается в один клик. Иногда программам тоже нужна помощь — в нашем случае мы можем облегчить тулзе задачу, составив объемный список поддоменов. Этот список мы заполним с помощью скрипта Amass, который прекрасно умеет это делать. Запускается Amass вот такой командой:

Возвращаемся к WAF Bypass. Теперь мы будем использовать список найденных поддоменов для поиска настоящего IP-адреса атакуемого сервера:

Как видим, найдены два наиболее вероятных bypass-ip.

Пробуем навыки в деле

Чтобы развеять у тебя сомнения в работоспособности этого метода, я предлагаю провести небольшое исследование. Мы попробуем пробить с помощью данной утилиты несколько сайтов и составим небольшую статистику.

Хочу уточнить: проверять мы будем только серверы, которые защищены WAF. Чтобы в этом убедиться, используем встроенную в Kali утилиту dig:

Утилита выведет нам список DNS-серверов, к которым подключен сайт. Если ты увидишь DNS сервера Cloudflare или других WAF, это означает, что сайт находится под защитой от DOS- и DDоS-атак.

Команду для тестирования будем использовать тоже общую:

Итак, поехали. Возьмем для примера один игровой сайт, защищенный Cloudflare. Домен я по понятным причинам показывать не стану. Попробуем использовать нашу утилиту для пробива WAF и посмотрим, добьемся ли мы успеха.

Как видишь, мы получили список возможных байпасов, но он слишком огромный, и у каждого IP своя оценка вероятности. Это говорит о том, что не так-то просто пробить крупные компании.

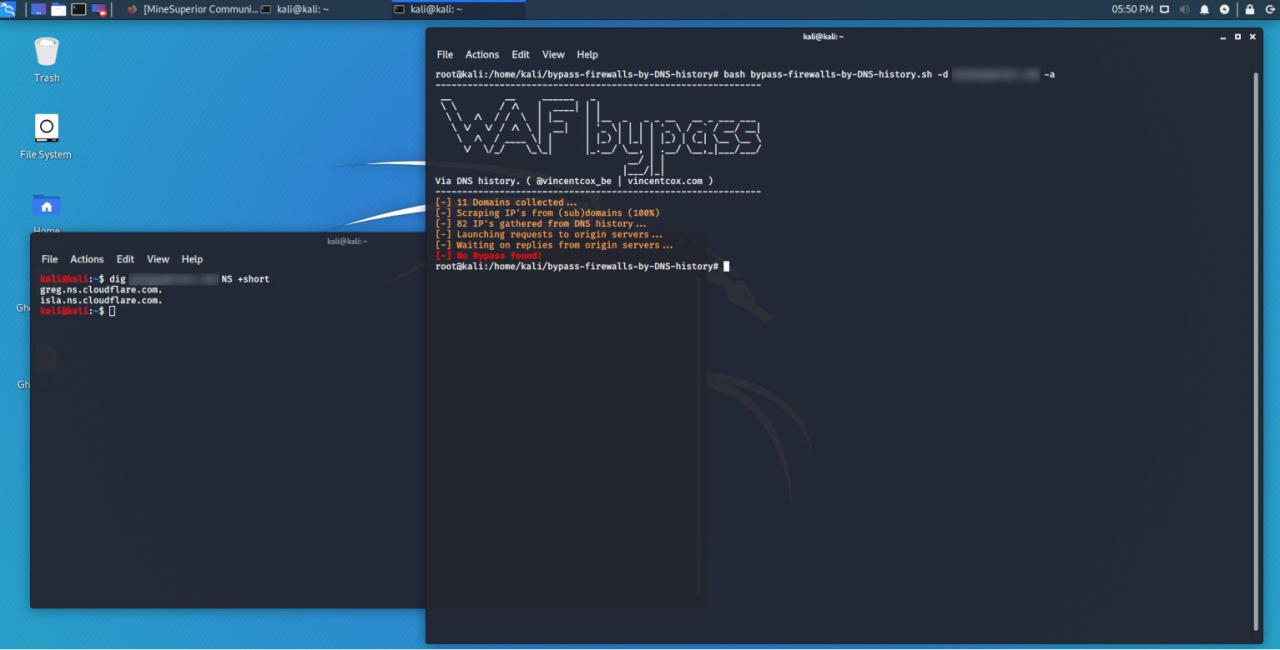

Теперь посмотрим на один из серверов для совместной игры в Minecraft. Они тоже часто пользуются услугами защиты от DoS и DDoS.

Для эксперимента я беру первые попавшиеся серверы. Этот был зарубежным, и его защита выстояла.

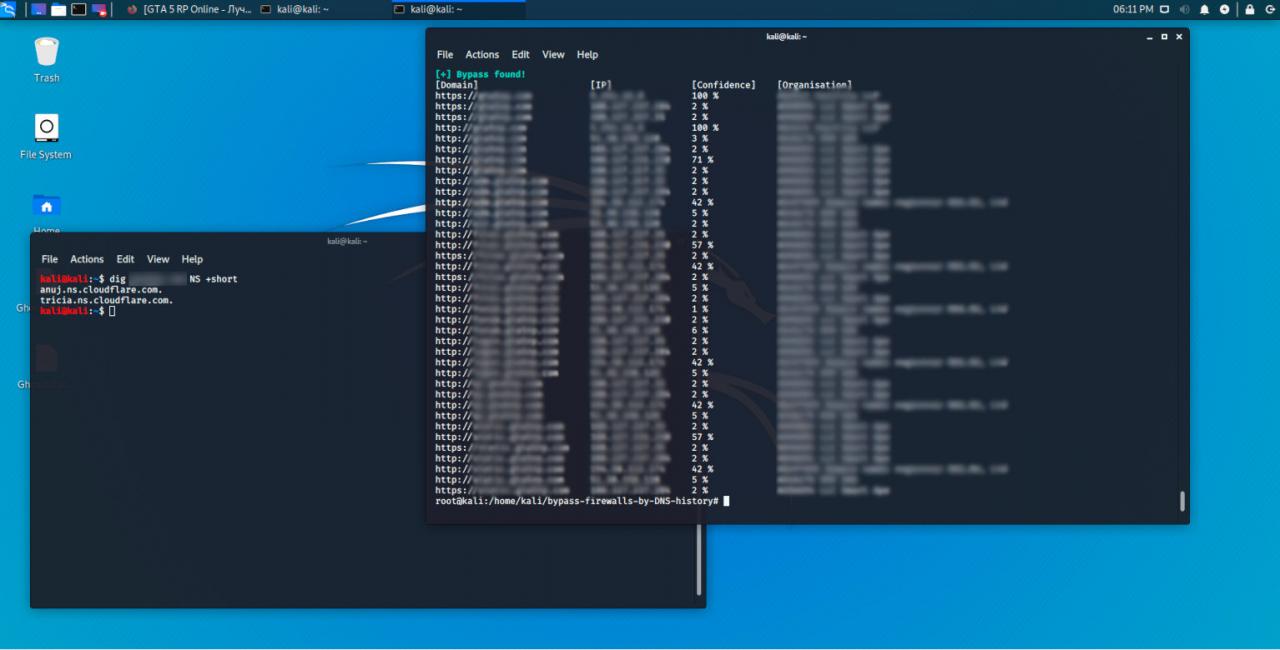

Попробуем что-нибудь более беззащитное — мне под руку попался кастомный ролевой сервер игры GTA V.

Стопроцентный успех. Однако сервер был настолько скромным, что пришлось принудительно остановить полное сканирование.

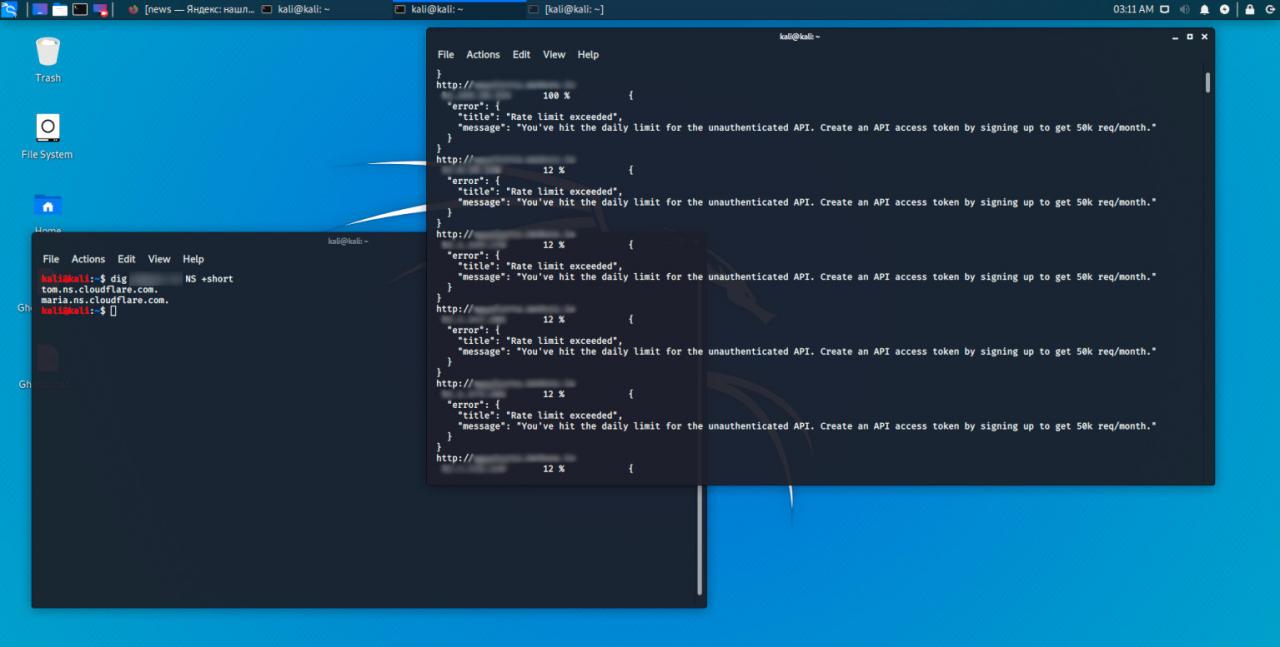

Теперь проверим несколько новостных сайтов. Первой «жертвой» (в кавычках, поскольку никакого вреда мы не причинили) выступил один популярный новостной портал.

Мы получили огромное количество ошибок. Они связаны с тем, что сервер журнала ограничил нам возможность делать запросы. Однако утилите это не помешало добиться успеха. В самом первом отчете был найден байпас с вероятностью в 100%, однако это был поддомен.

Далее попробуем зарубежный образовательный журнал.

Можно заметить, что программа уже начала отваливаться, но все же попыталась найти в поддоменах байпасы. Процент успеха достаточно мал.

И наконец, последний кандидат.

Успех! Найден стопроцентный байпас.

Выводы

Как видишь, этим методом действительно можно отыскивать верные байпасы. Конечно, не всегда это получается качественно, иначе WAF вообще были бы бесполезными. Однако, наткнувшись на один из них, не опускай руки, ведь в твоем арсенале теперь еще пара действенных инструментов.

Вычисляем реальный IP сервера за CloudFlare/Qrator

Содержание статьи

Сегодня все большее распространение получают сервисы для защиты от DDoS-атак, скрывающие реальный IP-адрес, типа CloudFlare, Incapsula и Qrator. Думаю, не имеет смысла объяснять, насколько бывает важно и полезно определить реальный IP-адрес сервера. Поэтому в данной заметке я поделюсь алгоритмом, которого придерживаюсь во время аудитов, когда приходится участвовать в игре «Найди мой реальный IP».

Метод 1: поддомены

Первый шаг, который я предлагаю сделать, — это найти поддомены и проверить их IP. Для поиска я использую тулзу Sublist3r от Aboul-Ela и словарь. Далее отбрасываем все адреса, что принадлежат хидеру. И затем к оставшимся пробуем подключиться с кастомным хидером Host. Для этого я накидал простенький скрипт на баше.

Этот способ, кстати, используют большинство сервисов вроде Cloudflare resolver. К сожалению, этот метод все реже приносит сколько-нибудь значимые результаты, потому что большинство таки научилось правильно настраивать DNS. Однако поиск поддоменов в любом случае крайне полезная вещь, особенно при блекбоксе. Так что делаю это в первую очередь.

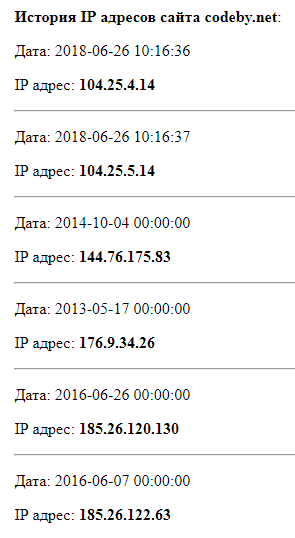

Метод 2: history

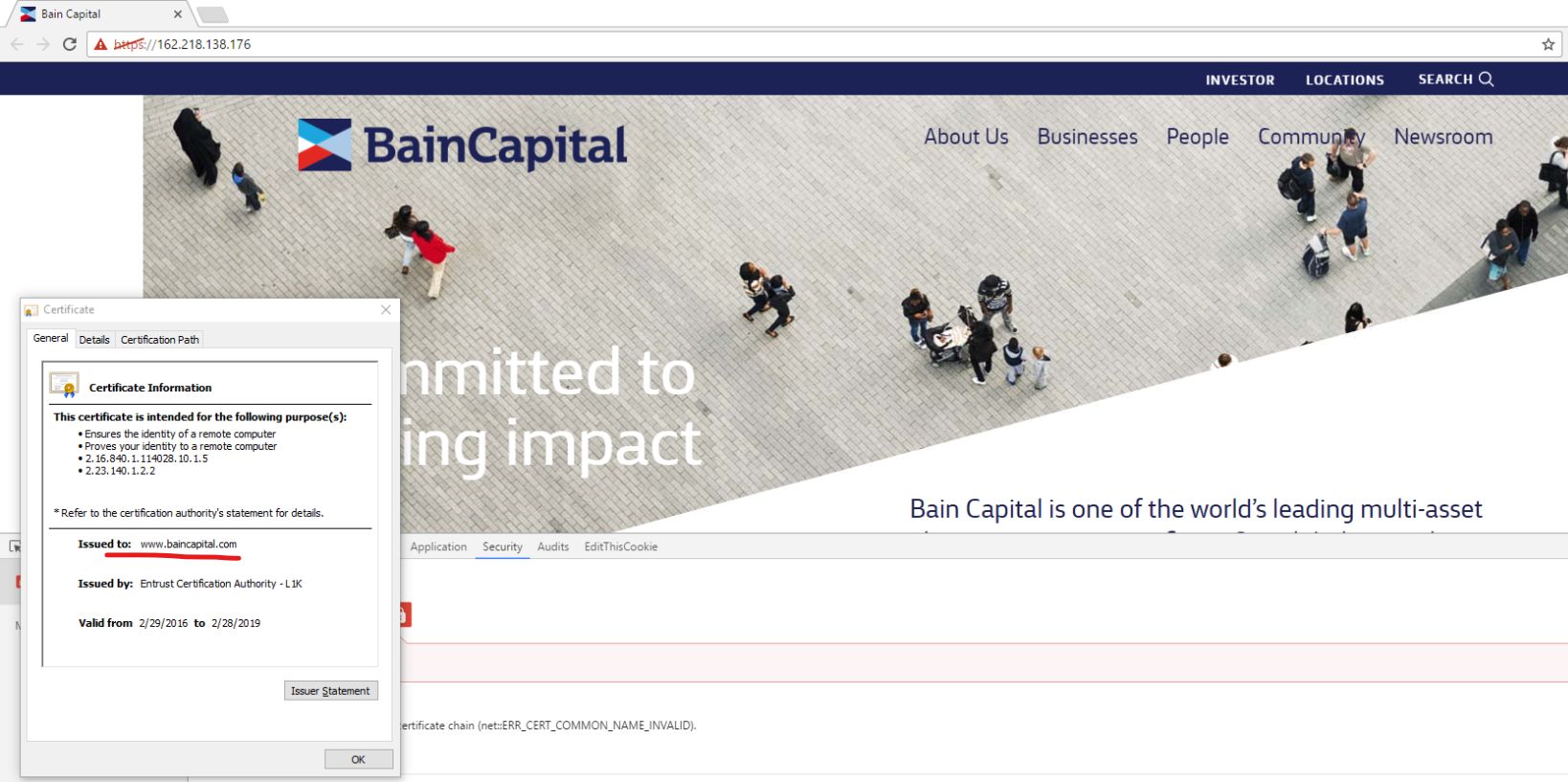

Второй шаг простой, но в то же время наиболее эффективный. Смысл в том, чтобы найти старый IP-адрес домена. Быть может, сейчас он скрыт, но раньше, возможно, он был «голым».

Для просмотра истории изменения IP есть несколько сервисов. Например, мои любимые http://viewdns.info/iphistory/ и http://ptrarchive.com/ спасали мою задницу не один раз. Эти сервисы сейчас пока бесплатны (к сожалению, большинство сервисов такого плана переходят на платную основу).

Видим, что раньше домен резолвился на IP 162.218.138.176, перейдем на него в браузере. Наблюдаем главную страницу Bain Capital, также можно заметить, что сертификат выдан на имя baincapital.com. Хороший знак, сравним с оригинальным сайтом https://baincapital.com — они идентичны.

Встречаются ситуации, когда переход по айпи не дает нужного результата, а возвращает, например, дефолтную страницу веб-сервера, или ошибку 404, или 403, или что-то подобное. В таких случаях не забывай пробовать подключаться с указанием Host’а:

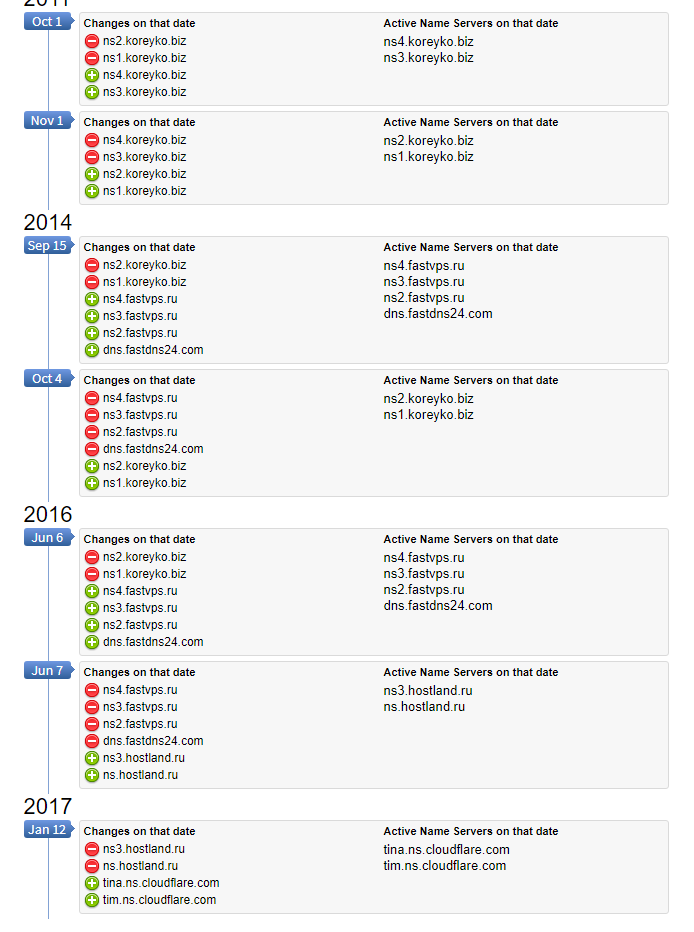

Метод 3: DNS

Этот шаг — продолжение предыдущего. Нужно проверить историю изменения DNS и попробовать отрезолвить IP домена через старые NS-серверы.

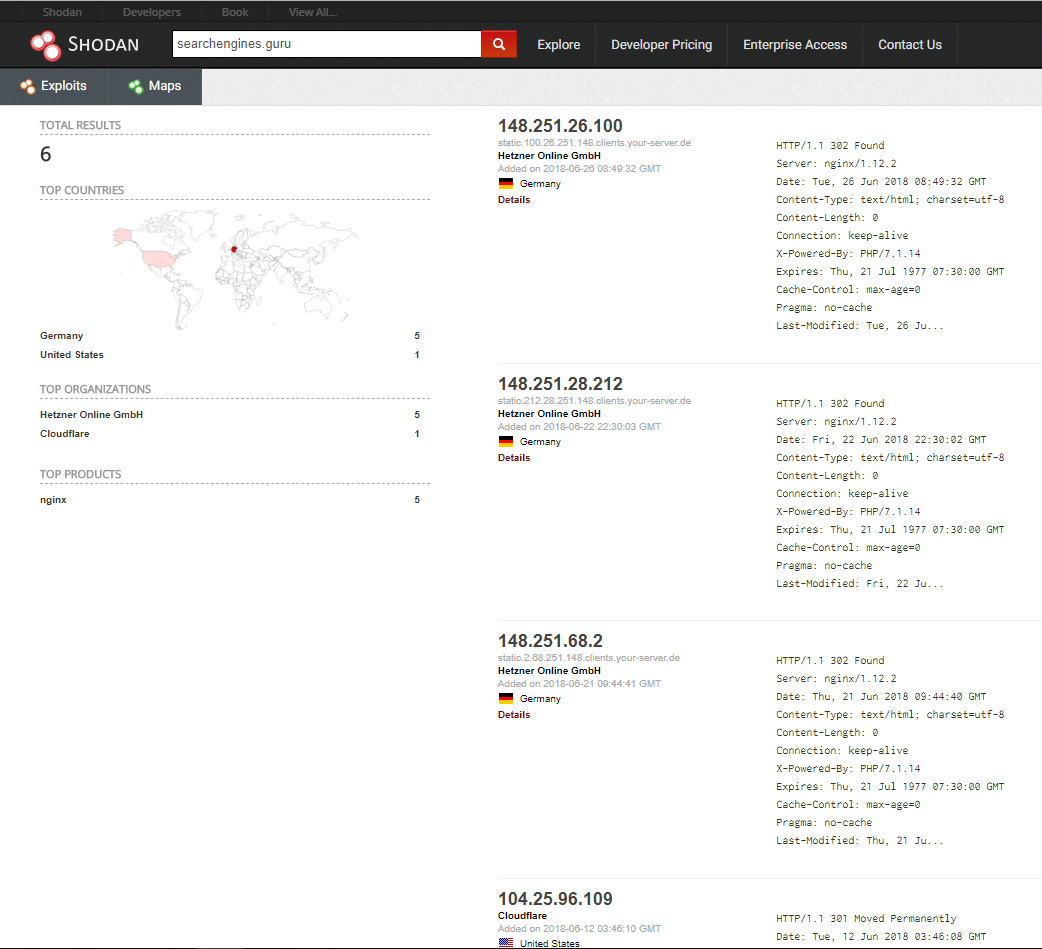

Метод 4: специализированные поисковики

Пробую искать подопытный домен на Censys и Shodan. Кроме того что это позволяет расширить скоуп и выявить новые точки входа, там можно обнаружить и реальный IP.

Я люблю максимально автоматизировать операции, поэтому, используя jQuery и консоль браузера, быстренько выуживаю все IP со страницы результатов поиска:

Записываю их в файл, и затем снова в дело вступает скрипт из первого шага.

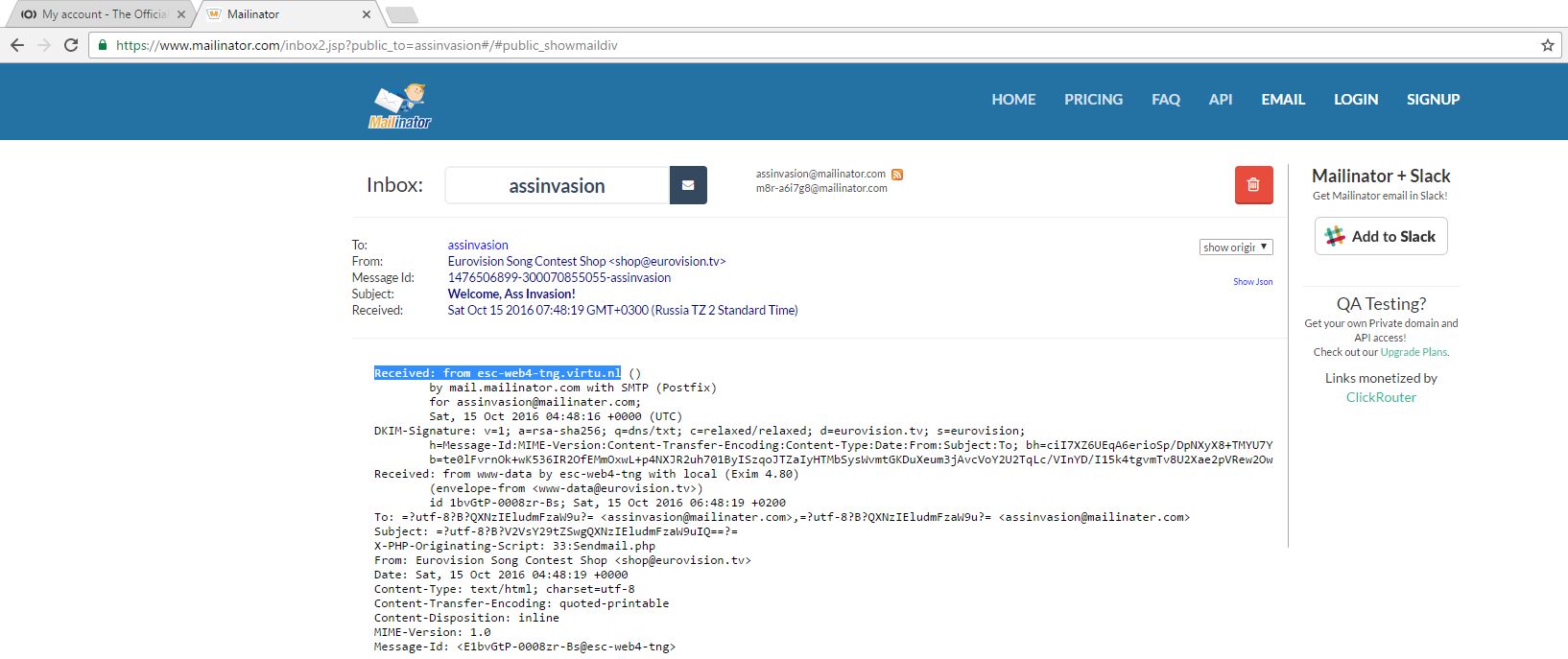

Метод 5: email

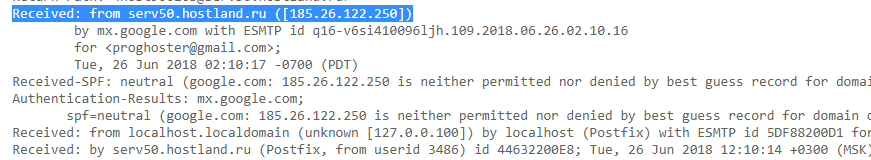

Этот метод мне засветил @i_bo0om, за что ему огромное спасибо. Идея в том, чтобы получить email от сервиса и проверить хидеры письма на наличие интересной информации. Тут проще показать, чем объяснять.

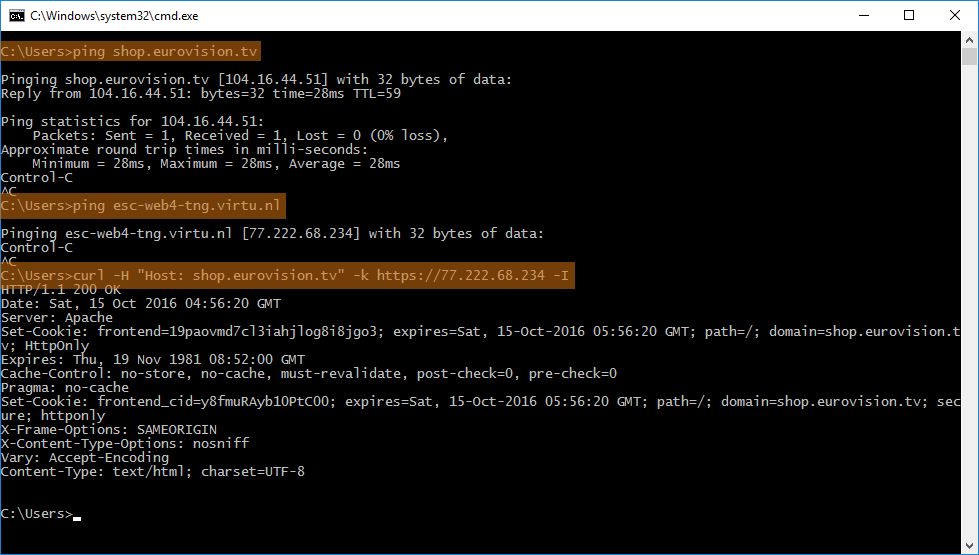

Возьмем какой-нибудь https://shop.eurovision.tv/ Тут снова CloudFlare. Регистрируемся там и ждем письмо с подтверждением. Смотрим хидеры в частности, нас интересует Recieved:

Далее в дело еще раз вступает curl и Host-хидер:

Вуаля! Реальный адрес найден, дальше можно работать без ограничений CloudFlare.

На этом у меня все. Надеюсь, представленная информация будет полезной. До новых встреч!

Специалист по информационной безопасности в ONsec. Research, ethical hacking and Photoshop.

HackWare.ru

Этичный хакинг и тестирование на проникновение, информационная безопасность

Как узнать настоящий IP сайта в Cloudflare

Cloudflare – это прокладка между пользователем и сайтом. Она работает по принципу обратного прокси, предоставляя дополнительные услуги, в том числе кэширование страниц, защиту от DDoS, защиту от плохих ботов и прочее. В том числе, Cloudflare скрывает истинный IP адрес сервера, на котором размещён сайт.

Cloudflare использует свои сервера имён, отвечающие на DNS запросы и преобразующие имя хоста в IP адрес. Т.е. владелец сайта настраивает для своего домена использование NS серверов Cloudflare, эти NS сервера в ответе на DNS запросы отправляют IP, принадлежащий сети Cloudflare. В результате запрос к сайту поступает на Cloudflare, которая получает страницу с сервера, где размещён сайт (либо из своего кэша) и показывает эту страницу пользователю, который её запросил. В результате истинный IP адрес сайта за Cloudflare становится хорошо скрытым.

Если Cloudflare настроена правильно, то настоящий IP адрес сайта никогда не раскрывается и не записывается куда-либо; но сколько вы знаете людей, которые всё всегда делают правильно? По этой причине существуют инструменты, ищущие прорехи в ваших настройках Cloudflare. Одной из таких программ является CloudFail, ей, а также другим методам нахождения настоящего IP, и посвящена данная заметка.

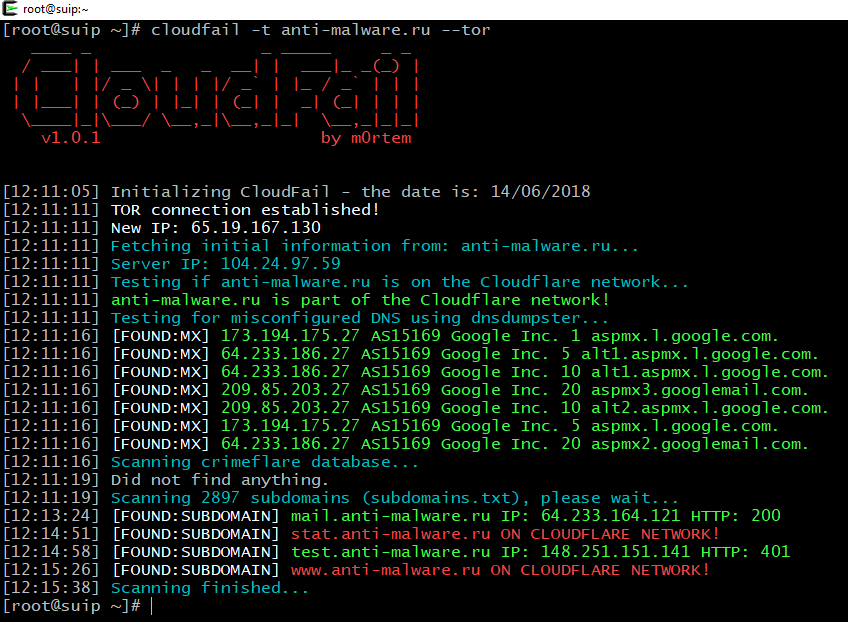

Что такое и как работает CloudFail

Каждый сайт может иметь поддомены вида *.сайт.ru. Где вместо звёздочки могут быть подставлены разные значения, к примеру:

Таких поддоменов может быть неограниченное количество. Важный момент: у каждого такого поддомена может быть свой IP адрес!

Т.е. сервера имён позволяют указать IP (или сразу несколько адресов) для сайт.ru, другой IP для test.сайт.ru, другой IP для en.сайт.ru и так далее.

Может возникнуть ситуация, когда в DNS записях домена сайт.ru прописан IP адрес Cloudflare, НО DNS записи для поддомена test.сайт.ru указывают на другой IP, не находящийся под защитой Cloudflare.

В результате раскрывается IP адрес, который:

Мы не можем просто получить список всех субдоменов. Поэтому нужно перебирать различные варианты. Именно это и реализовано в CloudFail:

На самом деле, описанный процесс является уже третьей стадией. На первой стадии CloudFail получает список возможных субдоменов от DNSDumpster.com и проверяет их.

На втором этапе CloudFail обращается к сервису CrimeFlare, собравшему большую базу IP адресов для сайтов, защищённый с помощью Cloudflare. Если для сайта известен IP, то он сразу показывается. О CrimeFlare более подробно рассказано здесь.

И на третьем этапе выполняется описанный брут-форс субдоменов по словарю.

В результате такого комплексного подхода довольно часто удаётся найти IP адреса, не защищённые Cloudflare.

Важно отметить, что мы исходим из предположения, что IP адреса поддоменов принадлежат или связаны с владельцем основного сайта. Да, обычно это так, но всегда нужно помнить, что в DNS записи поддоменов владелец основного домена может указать ЛЮБЫЕ IP адреса, даже не принадлежащие ему…

Как установить CloudFail

Для установки CloudFail в Ubuntu, Kali Linux, Debian, Linux Mint и их производные выполните следующие команды:

Чтобы проверить, запускается ли CloudFail, выполните команду:

Перед первым запуском, а также время от времени (примерно раз в месяц), рекомендуется делать обновление баз данных:

Будет обновлён список IP адресов Cloudflare, а также база данных CrimeFlare, содержащая известные IP адреса для некоторых сайтов.

Если вы хотите, чтобы программа работала через сеть Tor, то необходимо запустить службу Tor:

Если вам не нужен Tor для отправки запросов, то этот шаг можно пропустить.

При желании, вы можете добавить службу Tor в автозагрузку (тогда не нужно будет запускать эту службу после каждой перезагрузки компьютера):

Как пользоваться CloudFail

У программы всего одна обязательная опция -t, после которой нужно указать доменное имя. Информация о всех опциях CloudFail: kali.tools/?p=4013.

Дополнительно можно использовать опцию —tor, чтобы запросы делались через эту сеть.

С программой уже поставляется список слов (файл subdomains.txt) для перебора возможных субдоменов по словарю. Если вы хотите использовать собственный словарь, то укажите его используя опцию -s. Файл словаря должен размещаться в папке data.

К примеру, если мы хотим получить данные для сайта anti-malware.ru, то команда запуска выглядит так:

Анализ результатов CloudFail

Строка is part of the Cloudflare network! говорит о том, что сайт защищается сетью Cloudflare. Если бы это было не так, то на этом месте сканирование остановилось, поскольку оно бессмысленно.

Строка Testing for misconfigured DNS using dnsdumpster… говорит о начале первого этапа – получение известных хостов (субдоменов) связанных с анализируемым сайтом. Эти данные беруться от dnsdumpster, который, в свою очередь, собирает их из разнообразных источников (собственные обходчики сайтов из первого миллиона по рейтенгу Alexa Top, поисковые системы, популярные обходчики, Certificate Transparency, Max Mind, Team Cymru, Shodan и scans.io). Но брут-форс доменов не используется.

Как можно видеть, в наших результатах среди DNS записей найдены MX записи, которые указывают на почтовые серверы. Обратите внимание, что в этом случае MX записи указывают не на субдомены интересующего нас сайта, а на хосты Google. Об этом же говорят и данные по IP (принадлежность провайдеру услуг Интернет Google). Эти хосты не защищены Cloudflare, но для исследования на основе открытых источников в целях обнаружения настоящего IP сервера они не подходят. Мы только можем сделать вывод о том, что сайт использует электронную почту на основе почтовых услуг Google.

Строка Scanning crimeflare database… говорит о начале второго этапа – поиск по базе сайтов с известными IP от CrimeFlare.

Надпись Did not find anything. говорит о том, что в этой базе ничего не найдено.

Строка Scanning 2897 subdomains (subdomains.txt), please wait… говорит о начале третьего этапа – перебор возможных субдоменов по словарю.

Красная строка содержит информацию о найденных субдоменах, но их IP защищён сетью Cloudflare – следовательно, они бесполезны для определения настоящего IP (но могут использоваться для других целей).

Зелёные строки говорят о том, что IP найденного хоста не принадлежит Cloudflare. Следовательно, это может быть реальный IP интересующего нас сайта.

Пример строки из нашего случая — mail.anti-malware.ru, к сожалению, найденный IP вновь принадлежит Google.

Но строка test.anti-malware.ru приводит нас к успеху – это IP VPS сервера.

Поиск сайтов на одном IP подтверждает, что это настоящий IP интересующего нас домена.

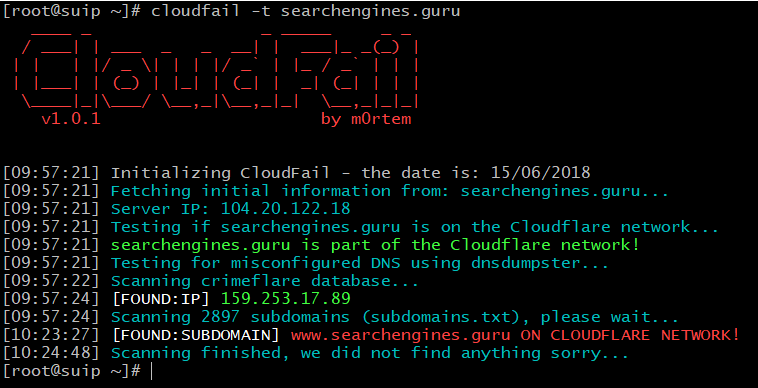

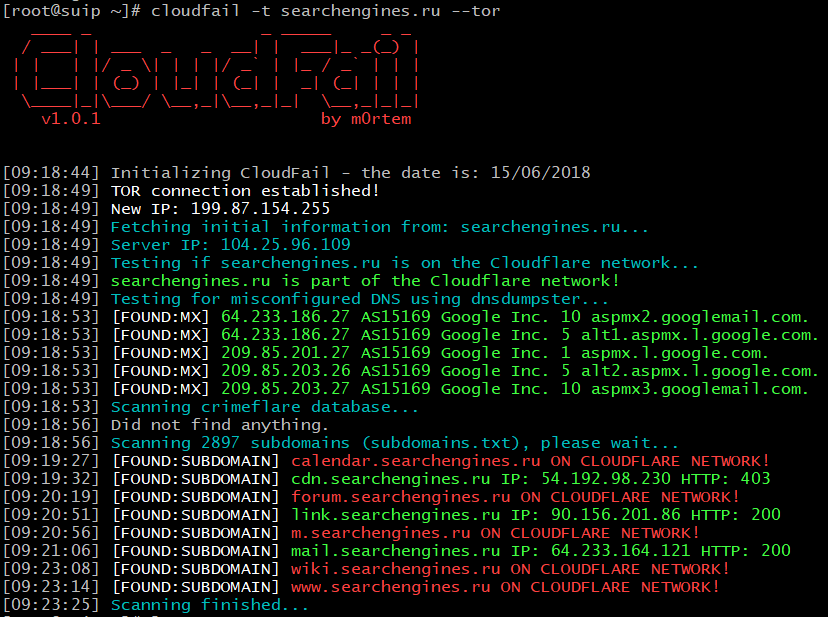

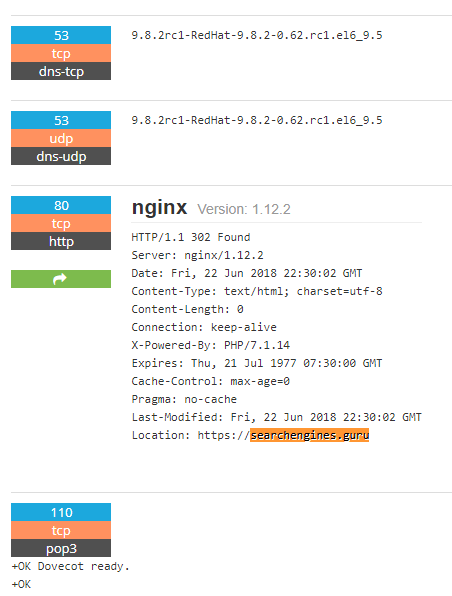

Следующий пример сканирования – сайт searchengines.guru.

Они говорят о том, что первый и третий этапы не дали результатов. Зато в базе CrimeFlare найден настоящий IP этого сайта, это 159.253.17.89.

Сканирование searchengines.ru:

На первом этапе найдены только почтовые сервера Гугл. В базе данных CrimeFlare сайт не найден.

На третьем этапе следующие хорошие данные:

mail.searchengines указывает на IP почтового сервера Гугл.

cdn.searchengines.ru имеет IP CloudFront – одного из сервисов Cloudflare, т.е. нам это также не подходит.

Зато link.searchengines.ru имеет IP адрес (90.156.201.86) стороннего сервера. Можно открыть страницу link.searchengines.ru – там какой-то забытый, видимо, уже много лет не использующийся онлайн-сервис. Этот IP может быть адресом, в том числе, searchengines.ru. В любом случае, этот IP связан с владельцами searchengines.ru, даже если сам этот хост находится на другом сервере.

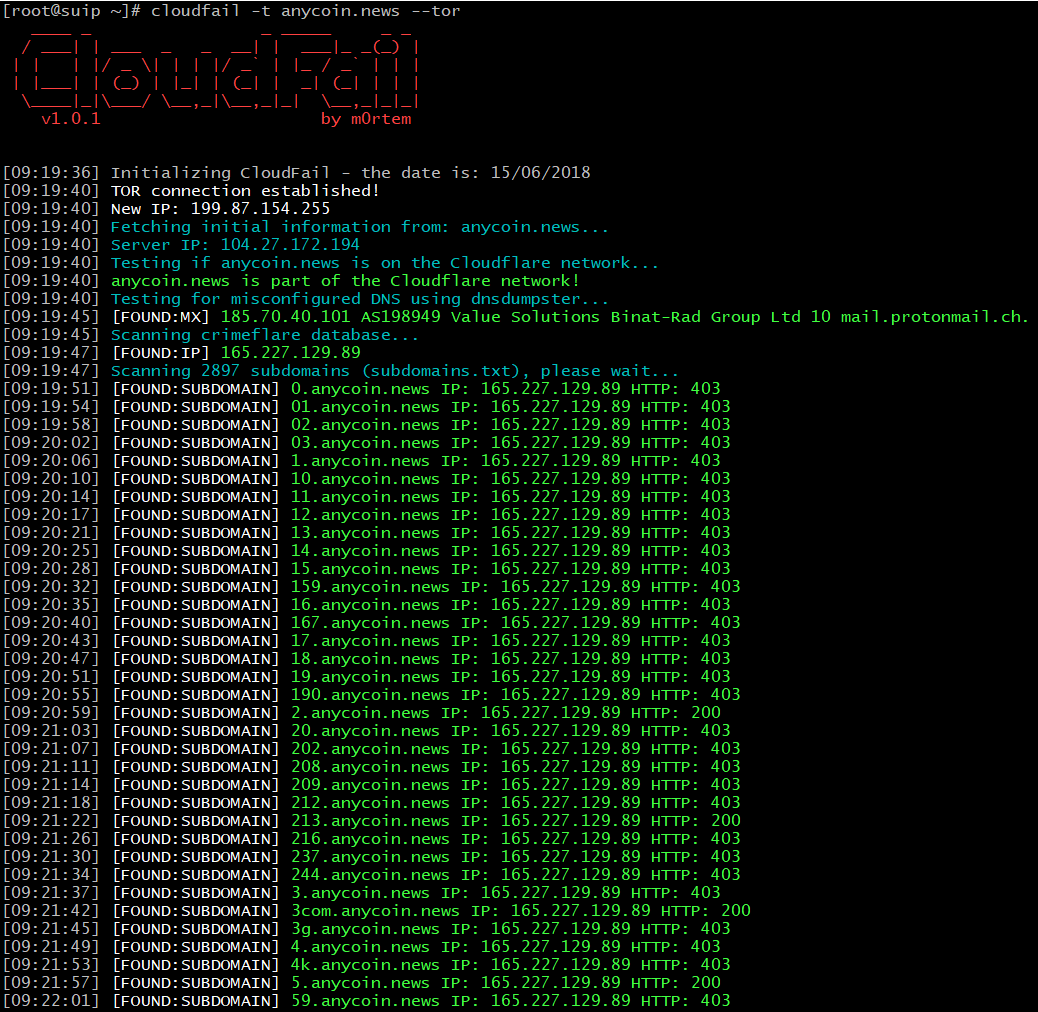

Сканирование anycoin.news

Найден IP в базе CrimeFlare. На этот же IP (165.227.129.89) указывают субдомены – вероятно, этих субдоменов не существуют, но из-за особенностей настройки DNS (использование подстановочных символов), каждый запрошенный субдомен преобразуется в настоящий IP сервера.

В данном случае не используются почтовые сервера Гугл, но используются услуги другого сервиса – protonmail. Т.е. IP 185.70.40.101 не даёт нам полезной информации.

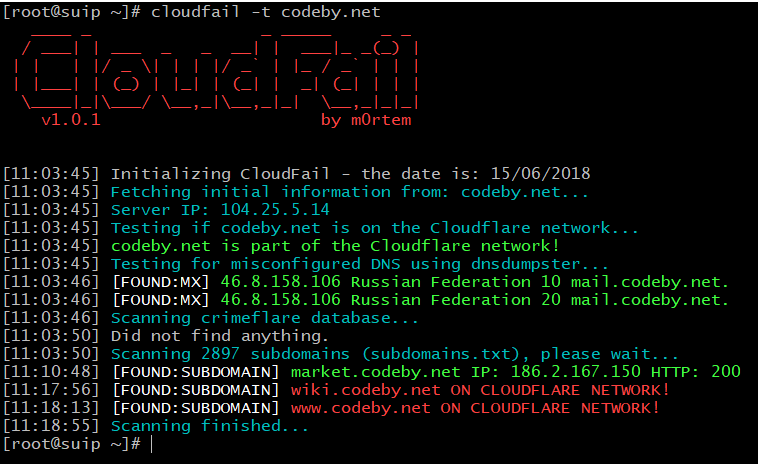

Сканирование codeby.net

Этот домен имеет очень интересные MX записи:

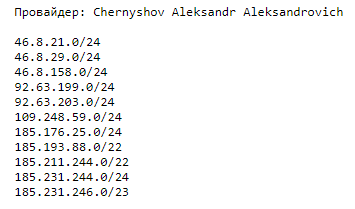

IP адрес 46.8.158.106 не только может оказаться настоящим адресом сервера. Но даёт нам очень интересную информацию о провайдере Интернет услуг:

А whois даёт нам его адрес и телефон.

Найденный субдомен также полезен:

Он содержит информацию о другом возможном настоящем IP сайта — 186.2.167.150. В любом случае, этот IP имеет отношение к владельцу интересующего сайта.

Онлайн сервис определения настоящего IP адреса сайта за Cloudflare

Анализ истории смены IP адреса

Иногда веб-сайт после создания работает некоторое время напрямую и только позднее начинает использовать Cloudflare. В этом случае велика вероятность, что многочисленные сервисы хранения истории смены IP содержат информацию об исходном IP адресе сайта.

Поиск по специализированным поисковикам

Посмотрите на пример поиска домена searchengines.guru по shodan.io:

Найдено сразу несколько серверов в одной подсети.

Дело в том, что при запросе к этим серверам по IP, они перенаправляют на интересующий нас сайт:

Т.е. мы не просто нашли один IP адрес, мы определили сразу все сервера, используемые, видимо, для балансировки нагрузки.

Получение IP адреса от ранее используемого сервера имён

Когда сайт становится за защиту Cloudflare, то он начинает использовать Name Server (сервера имён) принадлежащие Cloudflare. Но если у сайта есть история работы до подключения к Cloudflare, то ранее он использовал другие сервера имён – например, хостинг-провайдера.

Если сделать запрос к этим предыдущим серверам имён, то есть шанс получить IP адрес сайта, который он имен в момент пользования этими серверами имён.

Для поиска ранее используемых сайтом серверов имён (NS) можно воспользоваться сервисами:

Затем нужно запустить команду dig вида:

Где нужно вписать интересующий домен и полученный для него старый_сервер_имён.

К примеру для домена codeby.net найден предыдущий его сервер имён ns.hostland.ru,

тогда команда будет выглядеть так:

В результате получен IP адрес, который может являться настоящим адресом веб-сервера, на котором размещён сайт.

Определение настоящего IP по заголовкам письма

Если есть возможность инициализировать отправку письма с целевого сайта на вашу почту (подтверждение регистрации/заказа/подписки, запрос в службу поддержки и прочее), то изучите заголовки (в частности Recieved:) оригинала письма. Есть вероятность, что письмо содержит настоящий IP адрес сервера:

Определение настоящего IP сайта по HTTP запросу с него

Ещё более экзотический вариант, но не стоит его пропускать. Изучите возможность инициализировать запрос по загрузки файла на интересующий вас сайта с удалённого адреса. Пример: загрузка на инетесующий сайт изображения (аватарки, скриншота) по ссылке. Если это возможно, то загрузите файл на свой сервер (хостинг) и после его запроса целевым сайтом, изучите логи вашего веб-сервера – там должен быть настоящий IP целевого сайта.

Как верифицировать, принадлежит ли добытый IP адрес интересующему сайту

Самый простой способ – это ввести IP в адресную строку веб-браузера – есть шанс, что вы увидите сайт, для которого ищите реальный IP. Но этот способ может не сработать из-за того, что веб-сервер настроен игнорировать запросы, которые не содержат правильное имя хоста, либо на одном веб-сервере размещено сразу несколько сайтов.

Эту проблему можно обойти, используя curl. Утилита curl получает исходный код веб-страницы сайта, при этом она позволяет отправлять запросы с пользовательским заголовком, который нужно указать после опции -H.

Для запроса к конкретному хосту с curl команда имеет следующий вид:

Где необходимо заменить ИМЯ ХОСТА на реальное имя, а IP – на IP адрес сервера, к которому отправляется запрос.

Например, я хочу на сервере с адресом 185.117.153.79 проверить, имеется ли там хост suip.biz, тогда команда выглядит так:

Изучите полученный HTML код – это может быть страница искомого хоста, либо просто информация о том, что на этом сервере нет такого хоста, либо даже что-то другое.

Если вы хотите подключиться по протоколу HTTPS, то просто добавьте префикс «https://» перед IP адресом. Также используйте опцию -k, которая означает «разрешить небезопасные соединения» — то есть данные всё равно будут получены, не смотря на проблемы с SSL сертификатом. А такие проблемы могут быть просто из-за того, что сертификат выдан для определённого имени хоста, а мы делаем запрос по IP, т.е. имена хостов не совпадают.

Команда будет иметь вид:

Как правильно настроить Cloudflare, чтобы невозможно было узнать настоящий IP сайта

Как можно увидеть из рассмотренных примеров, неправильная настройка DNS приводит к раскрытию настоящего IP сайта, даже если он защищён с помощью Cloudflare. Необходимо все хосты, имеющие отношения к сайту, защищать сетью Cloudflare. Это же относиться к подстановочным символам в DNS записях – такие записи не должны раскрыть истинный IP адрес сайта.

Необходимо помнить о возможности раскрытия владельца через хосты используемых сайтом почтовых серверов.

Сам сайт не должен содержать уязвимости, позволяющие злоумышленнику провести атаки по другим направлениям.