как узнать сгенерированный пароль

Генератор паролей онлайн

Генератор паролей создает 9 вариантов правильных и сложных для взлома паролей. Генерация паролей происходит онлайн, созданные пароли нигде не сохраняются. Если Вас не устраивают получившиеся пароли, просто нажмите на кнопку «Сгенерировать» для обновления списка паролей.

«По умолчанию» генератор паролей используют английские буквы, цифры и служебные символы. Благодаря простым и удобным настройкам Вы можете изменить списки символов, добавить свои, изменить длину пароля. Более подробные инструкции смотрите ниже, в разделе «Инструкции для генератора паролей».

Генератор паролей

Список паролей

Настройки генератора паролей

Исключения

Список используемых символов

Инструкции для генератора паролей

Генератор паролей создает пароли в реальном времени. Созданные пароли нигде не сохраняются и отображаются только на Вашем устройстве (ПК, планшете или смартфоне).

Каждый раз при изменении настроек, нажатии кнопки «Сгенерировать» или перезагрузке страницы создаются новые пароли.

«По умолчанию» для генерации паролей используются английские строчные и заглавные буквы, цифры и некоторые служебные символы. Для изменения списка символов используйте «Настройки генератора паролей»

Настройки генератора паролей

Длина пароля

Генератор паролей создает пароли длиной от 5 до 30 символов. Изначально генерируются пароли длиной 10 символов. Вообще, не рекомендуется использовать пароли длиной меньше 7 символов. Использование более длинных паролей рекомендуется для более стойкой защиты от взлома, но скорее всего будет неудобно для сохранения или запоминания.

Английские и русские буквы

Традиционно, для паролей используются английские (латинские) буквы, однако, можно использовать и русские. Русские буквы значительно повышают сложность паролей при попытке взлома путем перебора, но будьте осторожны, возможно, некоторые системы не поддерживают пароли, в составе которых есть кириллица. Рекомендуется предварительно проверить.

Цифры

Цифры в пароле должны быть обязательно. Наличие цифр в пароле улучшает качество пароля, при этом пароли с цифрами легче запоминаются.

Специальные символы

Пароли, в состав которых входят специальные символы, наиболее стойкие к взлому. Многие системы при регистрации требуют, чтобы в состав пароля обязательно входили служебные символы. Рекомендуем не пренебрегать использованием подобных символов и включать их в состав генерируемого пароля.

Исключения

Исключить гласные или исключить согласные

Используйте эти пункты дополнительных настроек если хотите исключить гласные или согласные буквы при генерации паролей.

Исключить похожие символы

Посмотрите на символы I, l, 1, | (ай, эль, единица, вертикальная черта). Такие буквы, символы и цифры очень похожи при написании, поэтому могут возникнуть ошибки при сохранении и последующем использовании пароля. Для того чтобы исключить подобные ошибки, воспользуйтесь этим пунктом настроек.

Другие настройки

Ссылка на генератор паролей

Если хотите отправить ссылку на «Генератор паролей» другу или опубликовать в социальных сетях, скопируйте адрес из специального окна находящегося в нижней части корпуса генератора. Вместе с ссылкой передаются и выбранные Вами настройки.

Как использовать генератор случайных паролей

Необходимо защищать ваши учётные записи на сайтах и в приложениях. Вам вряд ли понравится, что кто-то отправляет сообщения от вашего имени или тратит ваши деньги на покупки. Сейчас учётные записи защищаются при помощи паролей, хотя это далеко не лучший вариант.

Если вы используете очень простые пароли или используете один и тот же пароль везде, вас могут взломать. Но если вы сделаете пароль слишком сложным, то можете забыть его и не войти в свой аккаунт. Единственный способ использовать надёжный уникальный пароль для каждого сайта — это установить менеджер паролей. Тогда вы сможете на каждом сайте применять случайным образом выбранные уникальные сложные пароли.

Почти каждый менеджер паролей включает в себя генератор паролей, поэтому не придётся придумывать случайные пароли самостоятельно. Впрочем, при желании можно создать собственный генератор случайных паролей. Не все генераторы паролей одинаковы. Зная принципы их работы, можно выбрать наиболее подходящий и эффективно использовать его.

Генераторы паролей — случайные или нет?

Когда вы бросаете пару кубиков, вы получаете случайный результат. Никто не может предсказать, какое число у нас выпадет. Но в компьютерной сфере физические объекты, такие как игральные кости, отсутствуют. Существует несколько источников случайных чисел, основанных на радиоактивном распаде, но вы не найдёте их в среднестатистическом менеджере паролей.

Менеджеры паролей и другие компьютерные программы используют так называемый псевдослучайный алгоритм. Этот алгоритм начинается с числа, называемого начальным числом. Алгоритм обрабатывает начальное число и получает новое число без прослеживаемой связи со старым, и новое число становится следующим начальным числом. Исходное число никогда не появится снова, пока не появятся все остальные числа.

Если начальное число было 32-битным целым числом, это означает, что алгоритм будет обрабатывать 4 294 967 295 других чисел перед повторением.

Это нормально для повседневного использования и подходит для большинства генерирующих пароли людей. Однако теоретически опытный хакер может определить используемый псевдослучайный алгоритм. Зная его и начальное значение, хакер мог бы воспроизвести последовательность случайных чисел (хотя это сложно).

Такой вид направленного взлома чрезвычайно маловероятен, за исключением целенаправленной атаки со стороны государства или корпоративного шпионажа. Если вы подвергаетесь такой атаке, ваш антивирус вряд ли сможет вас защитить. К счастью, вы наверняка не станьте мишенью такого рода кибершпионажа.

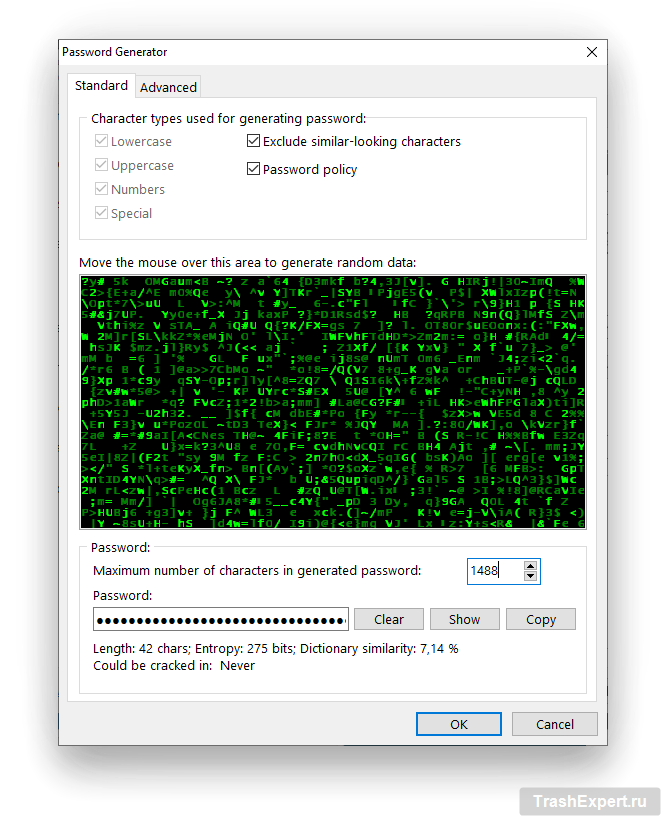

Тем не менее, некоторые менеджеры паролей активно работают над устранением даже отдаленной возможности такой целенаправленной атаки. Включая ваши собственные движения мыши или случайные символы в случайный алгоритм, они получают действительно случайный результат. Среди тех, кто предлагает такую рандомизацию в реальном мире, — AceBIT Password Depot, KeePass и Steganos Password Manager.

На скриншоте выше показан рандомизатор в виде матрицы Password Depot; да, символы падают, когда вы двигаете мышью.

Менеджеры паролей уменьшают случайность

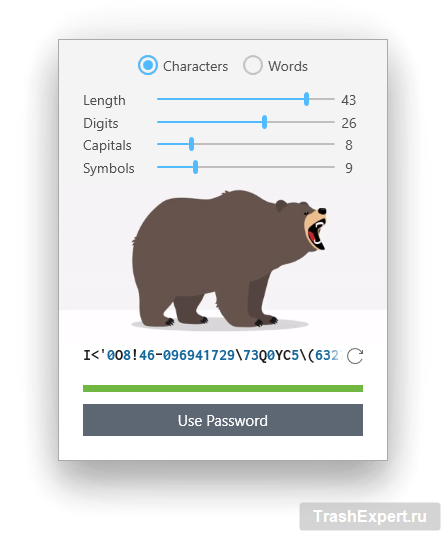

Конечно, генераторы паролей не возвращают буквально случайные числа. Вместо этого они возвращают строку символов, используя случайные числа для выбора из доступных наборов символов. Вы всегда должны разрешать использование всех доступных наборов символов, если только вы не создаёте пароль для сайта, который не допускает использование специальных символов.

Набор доступных латинских символов включает в себя 26 заглавных букв, 26 строчных букв и 10 цифр. Он также включает в себя набор специальных символов, который у разных генераторов может быть разным. Предположим, что доступно 18 специальных символов. В итоге получается выбор из 80 символов. В полностью случайном пароле есть 80 вариантов для каждого символа. Если вы выберете восьмизначный пароль, количество возможных вариантов составит 80 в 8 степени, или 1 677 721 600 000 000 — больше квадриллиона. Это сложная задача для взлома методом перебора, а угадывание методом перебора — единственный способ взломать действительно случайный пароль.

Полностью случайный генератор иногда может выдавать пароль вроде «аааааааа», «Covfefe!» и «12345678», поскольку они так же вероятны, как и любая другая последовательность из восьми символов. Некоторые генераторы паролей фильтруют вывод, чтобы избежать таких паролей. Это нормально, но если хакер знает об этих фильтрах, это уменьшает количество возможностей и упрощает взлом методом перебора.

Рассмотрим пример. Существует 40 960 000 возможных четырёхсимвольных паролей, взятых из набора из 80 символов. Но некоторые генераторы паролей принудительно выбирают хотя бы по одному символу каждого типа, и это резко снижает количество вариантов. Есть 80 вариантов для первого символа. Предположим, это заглавная буква; набор для второго символа — 54 (80 минус 26 заглавных букв). Далее предположим, что второй символ — это строчная буква. Для третьего символа остаются только цифры и специальные символы из 28 вариантов. И если третий символ знак препинания, последний должен быть цифрой, то есть 10 вариантов. 40 млн возможностей сокращаются до 1 209 600.

Использование всех наборов символов не является необходимостью на многих сайтах. Чтобы это требование не привело к сокращению вариантов паролей, установите большую длину пароля. Когда пароль достаточно длинный, эффект навязывания разных типов символов становится незначительным.

Другие ограничения в менеджерах паролей тоже сокращают набор возможных паролей. Например, RememBear Premium указывает точное количество символов каждого из четырёх наборов символов, что резко сокращает пул. По умолчанию для этого требуются две заглавные буквы, две цифры, 14 строчных букв и никаких символов, всего 18 символов. Это приводит к тому, что пул паролей в сотни миллионов раз меньше, чем если бы он просто требовал одного или нескольких символов каждого типа. Проблема снова решается созданием более длинного пароля.

Не могу вспомнить пароль, сгенерированный помощником к другому почтовому ящику на этом ресурсе. Что делать?

2. Доступ в почту на Mail.Ru можно вернуть с помощью

телефона или дополнительного ящика.

Либо с помощью службы поддержки.

Возле входа в почту нажмите «Забыл пароль» и следуйте

предложенным инструкциям.

Воспользуйтесь формой восстановления пароля :

https://e.mail.ru/password/restore/

нажмите на » У меня нет доступа к указанному телефону»

(если нет доступа к номеру).

Информация в помощь:

https://help.mail.ru/my/access/newpass

Если эти способы не подходят, тогда

тут уж без вариантов, можно только с помощью

службы поддержки восстановить доступ к почте.

Напрямую со Службой поддержки Почта@Mail.Ru можно

связаться только письменно.

Напишите письмо в Поддержку

(в заголовке письма укажите тему проблемы)

на этот адрес :

mailsupport@corp.mail.ru

Ответ от службы поддержки приходит обычно в течении 5 рабочих дней.

P.S.

И ещё совет.

Нужно будет переписываться с одним и тем же сотрудником

и не дублировать запросы, чтобы не запутывать СП.

Нужно будет создавать свое письмо как ответ на ответ

админа и сохранять номер (тикет) заявки в теме письма.

Для переписки со службой поддержки нужно указывать

тот адрес ящика, к которому у Вас есть доступ.

Только учтите, что за 5 минут не сможете решить проблему.

Нужно набраться терпения.

Очень много обращений о взломах и других проблемах

пользователей в СП, загруженность большая у них.

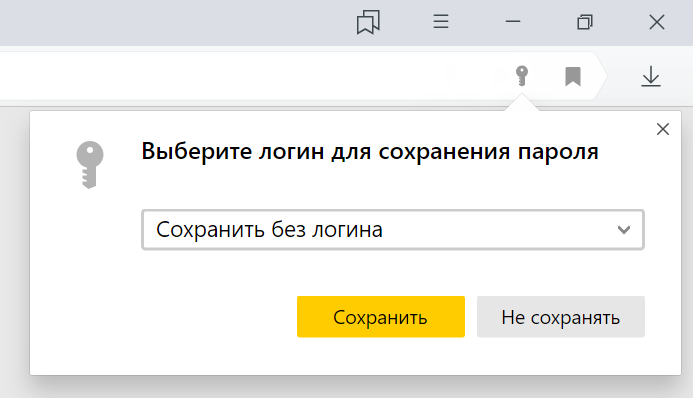

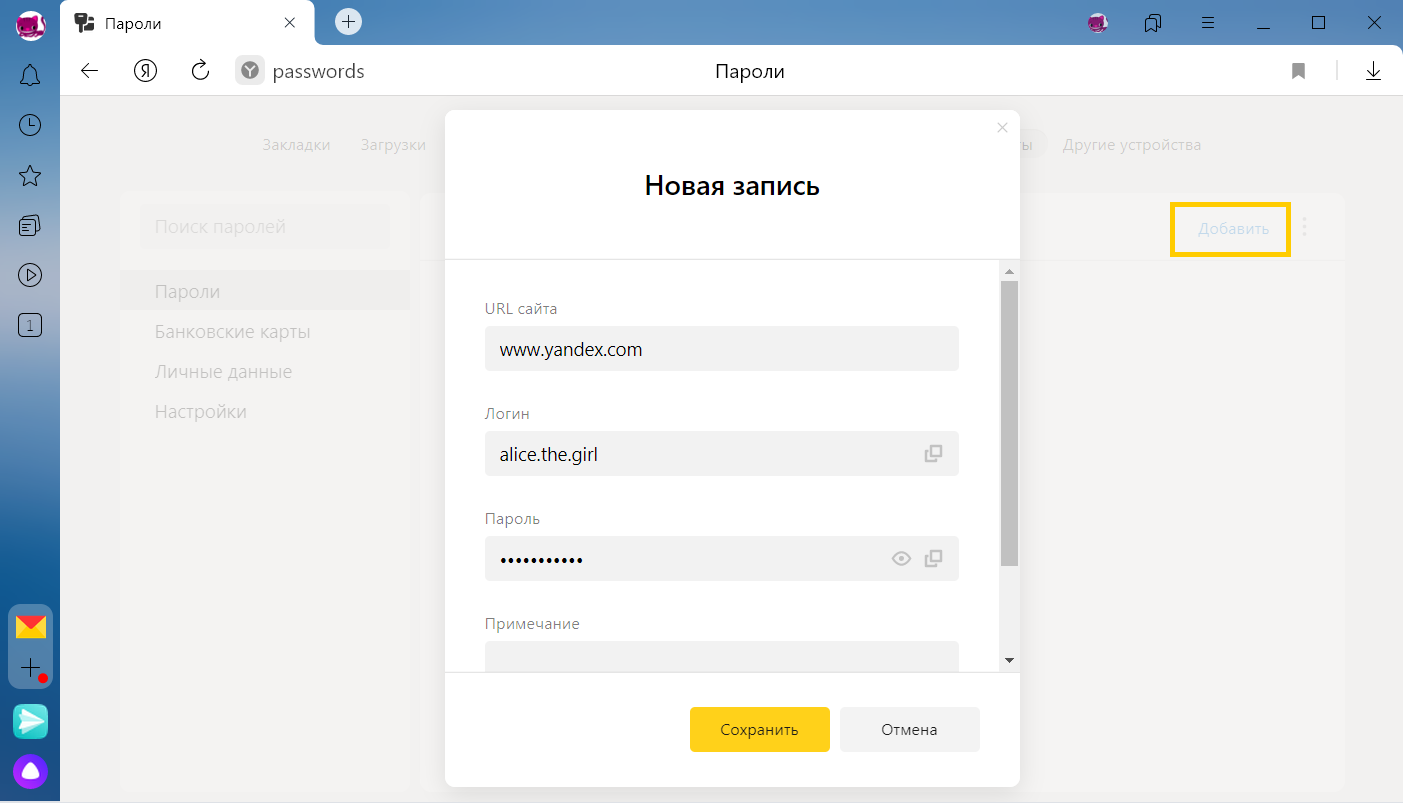

Protect: менеджер паролей

Яндекс.Браузера позволяет вам легко просматривать, изменять и удалять свои пароли.

Сохранить пароль

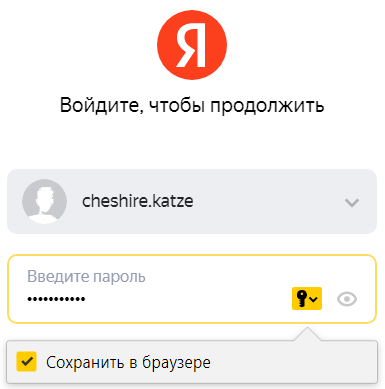

Если вы вводите пароль без логина, браузер предложит выбрать логин из ранее сохраненных.

Если вы ранее создали мастер-пароль, введите его. Мастер-пароль используется в алгоритме шифрования и надежно защищает хранилище паролей, так как помните его только вы.

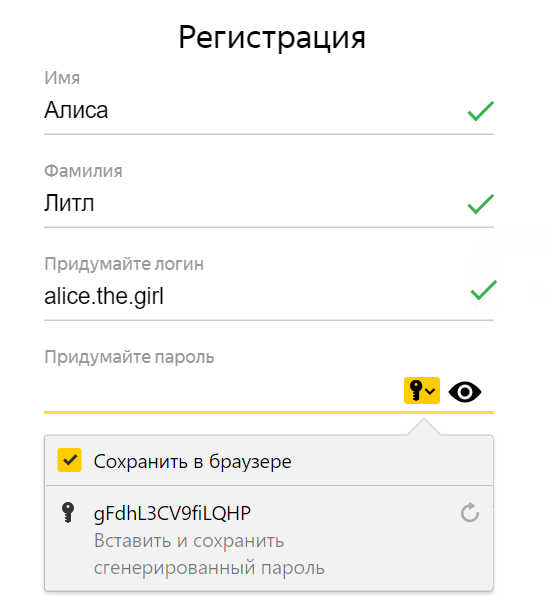

Автоматически созданный пароль трудно взломать, потому что он представляет собой случайный набор букв, цифр и знаков препинания. Запоминать такой пароль не нужно — менеджер будет подставлять его в форму автоматически, а при желании вы всегда сможете этот пароль просмотреть. Чтобы защитить пароли в хранилище, используйте мастер-пароль.

Чтобы сгенерировать пароль:

Просмотреть, изменить или удалить пароль

Изменить настройки менеджера

Отключить менеджер паролей

Если вы используете сторонний менеджер паролей и не хотите, чтобы браузер сохранял и подставлял пароли:

Браузер перестанет сохранять пароли, подставлять их в формы авторизации и запрашивать мастер-пароль для доступа к хранилищу. Ранее введенные пароли сохранятся на компьютере в зашифрованном виде и станут доступны, если вы снова включите менеджер паролей.

Отключить автоматическое сохранение паролей

Пароль не сохраняется

Восстановить удаленные пароли

В целях безопасности пароли хранятся на сервере в зашифрованном виде. Поэтому даже Яндекс не может расшифровать ваши пароли.

Если вы удалили пароли на одном из своих устройств, то можно попробовать восстановить их с другого. Это получится, если устройство еще не получило от сервера информацию об удалении паролей (например, устройство не синхронизируется, отключено или с момента удаления паролей прошло немного времени):

Подождите, пока данные с устройства добавятся на сервер.

Protect: менеджер паролей

Яндекс.Браузера позволяет вам легко просматривать, изменять и удалять свои пароли.

Сохранить пароль

Если вы вводите пароль без логина, браузер предложит выбрать логин из ранее сохраненных.

Если вы ранее создали мастер-пароль, введите его. Мастер-пароль используется в алгоритме шифрования и надежно защищает хранилище паролей, так как помните его только вы.

Автоматически созданный пароль трудно взломать, потому что он представляет собой случайный набор букв, цифр и знаков препинания. Запоминать такой пароль не нужно — менеджер будет подставлять его в форму автоматически, а при желании вы всегда сможете этот пароль просмотреть. Чтобы защитить пароли в хранилище, используйте мастер-пароль.

Чтобы сгенерировать пароль:

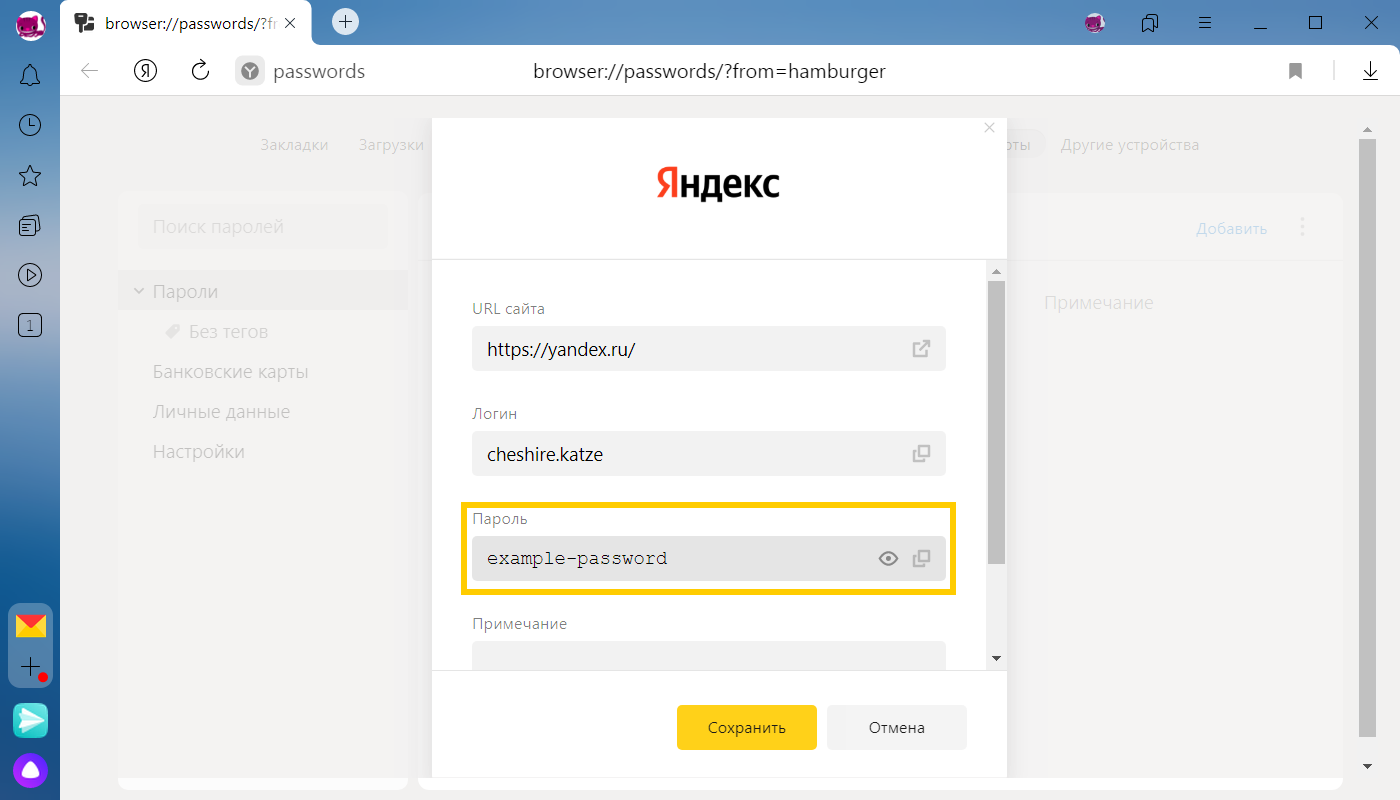

Просмотреть, изменить или удалить пароль

В открывшемся окне в поле Пароль нажмите значок

В поле Пароль введите новый пароль. Чтобы проконтролировать, правильно ли вы его ввели, нажмите значок

Большой парольный коллайдер. Как узнать пароль по хешу без долгих вычислений

Содержание статьи

В мире существует несколько зеттабайт цифровых данных, но далеко не вся эта информация уникальна: повторы разбросаны по миллиардам носителей и серверов. Независимо от типа данных, для работы с ними требуется решать одни и те же принципиальные задачи. Это снижение избыточности за счет частичного устранения повторов (дедупликация), проверка целостности, инкрементное создание резервных копий и авторизация пользователей. Конечно, последний аспект интересует нас больше всего, однако все эти технические приемы базируются на общих методах обработки данных с использованием хеширования. Существуют облачные сервисы, которые позволяют использовать эту процедуру быстрее — с хорошо известными целями.

На первый взгляд кажется странным, что в разных задачах применяется общая процедура вычисления и сравнения контрольных сумм или хешей — битовых последовательностей фиксированной длины. Однако этот метод действительно универсален. Контрольные суммы служат своеобразными цифровыми отпечатками файлов, ключей, паролей и других данных, называемых в криптографии messages — сообщения. Хеши (или дайджесты, от англ. digest) позволяют сравнивать их между собой, быстро обнаруживать любые изменения и обезопасить проверку доступа. Например, с помощью хешей можно проверять соответствие введенных паролей, не передавая их в открытом виде.

Математически этот процесс выполняется одним из алгоритмов хеширования — итерационного преобразования блоков данных, на которое разбивается исходное сообщение. На входе может быть что угодно — от короткого пароля до огромной базы данных. Все блоки циклично дописываются нулями или урезаются до заданной длины до тех пор, пока не будет получен дайджест фиксированного размера.

Предельный объем исходных данных, который может обработать хеш‑функция, определяется формой их представления в алгоритме. Обычно они записываются как целое 64-битное число, поэтому типичный лимит составляет 2 64 бит минус единица, или два эксабайта. Такое ограничение пока не имеет практической значимости даже для очень крупных дата‑центров.

Обычно хеши записываются в шестнадцатеричном виде. Так их гораздо удобнее сравнивать на вид, а запись получается в четыре раза короче двоичной. Самые короткие хеши получаются при использовании Adler-32, CRC32 и других алгоритмов с длиной дайджеста 32 бита. Самые длинные — у SHA-512. Кроме них, существует с десяток других популярных хеш‑функций, и большинство из них способно рассчитывать дайджесты промежуточной длины: 160, 224, 256 и 384 бит. Попытки создать функцию с увеличенной длиной хеша продолжаются, поскольку чем длиннее дайджест, тем больше разных вариантов может сгенерировать хеш‑функция.

Неповторимость — залог надежности

Уникальность хеша — одно из его ключевых свойств, определяющее криптостойкость системы шифрования. Дело в том, что число вариантов возможных паролей теоретически бесконечно, а вот число хешей всегда конечное, хоть и очень большое. Дайджесты любой хеш‑функции будут уникальны лишь до определенной степени. Степени двойки, если быть точным. К примеру, алгоритм CRC32 дает множество всего из 2 32 вариантов, и в нем трудно избежать повторений. Большинство других функций использует дайджесты длиной 128 или 160 бит, что резко увеличивает число уникальных хешей — до 2 128 и 2 160 соответственно.

Строго говоря, к хеш‑функциям в криптографии предъявляются более высокие требования, чем к контрольным суммам на основе циклического кода. Однако эти понятия на практике часто используют как синонимы.

Совпадение хешей от разных исходных данных (в том числе паролей) называют коллизией. Она может быть случайной (встречается на больших объемах данных) или псевдослучайной — используемой в целях атаки. На эффекте коллизии основан взлом разных криптографических систем — в частности, протоколов авторизации. Все они сначала считают хеш от введенного пароля или ключа, а затем передают этот дайджест для сравнения, часто примешивая к нему на каком‑то этапе порцию псевдослучайных данных, или используют дополнительные алгоритмы шифрования для усиления защиты. Сами пароли нигде не сохраняются: передаются и сравниваются только их дайджесты. Здесь важно то, что после хеширования абсолютно любых паролей одной и той же функцией на выходе всегда получится дайджест одинакового и заранее известного размера.

Псевдореверс

Провести обратное преобразование и получить пароль непосредственно из хеша невозможно в принципе, даже если очистить его от соли, поскольку хеширование — это однонаправленная функция. Глядя на полученный дайджест, нельзя понять ни объем исходных данных, ни их тип. Однако можно решить сходную задачу: сгенерировать пароль с таким же хешем. Из‑за эффекта коллизии задача упрощается: возможно, ты никогда не узнаешь настоящий пароль, но найдешь совершенно другой, дающий после хеширования по этому же алгоритму требуемый дайджест.

Для этого надо сделать всего ничего — рассчитать 2 128 пар вида пароль — хеш или на порядок‑другой больше — в зависимости от длины дайджеста выбранной функции. Однако все эти двойки в чертовски большой степени отпугивают, только если думать о скромных возможностях собственной машины. Хорошо, что скорость нахождения пароля по его хешу сегодня необязательно зависит от вычислительной мощности компьютера самого атакующего, поскольку во многих случаях для этого уже не требуется выполнять долгий перебор. Многое уже сделано до нас.

Методы оптимизации расчетов появляются буквально каждый год. Ими занимаются команды HashClash, Distributed Rainbow Table Generator и других международных проектов криптографических вычислений. В результате на каждое короткое сочетание печатных символов или вариант из списка типичных паролей хеши уже вычислены. Их можно быстро сравнить с перехваченным, пока не найдется полное совпадение.

Раньше на это требовались недели или месяцы процессорного времени, которые в последние годы удалось сократить до нескольких часов благодаря многоядерным процессорам и перебору в программах с поддержкой CUDA и OpenCL. Админы нагружают расчетами таблиц серверы во время простоя, а кто‑то арендует виртуальный кластер в Amazon EC2.

Искать XOR вычислять

Популярные алгоритмы хеширования работают настолько быстро, что к настоящему моменту удалось составить пары «хеш — пароль» почти для всех возможных вариантов функций с коротким дайджестом. Параллельно у функций с длиной хеша от 128 бит находят недостатки в самом алгоритме или его конкретных реализациях, что сильно упрощает взлом.

В девяностых годах крайне популярным стал алгоритм MD5, написанный Рональдом Ривестом. Он стал широко применяться при авторизации пользователей на сайтах и при подключении к серверам клиентских приложений. Однако его дальнейшее изучение показало, что алгоритм недостаточно надежен. В частности, он уязвим к атакам по типу псевдослучайной коллизии. Иными словами, возможно преднамеренное создание другой последовательности данных, хеш которой будет в точности соответствовать известному.

Поскольку дайджесты сообщений широко применяются в криптографии, на практике использование алгоритма MD5 сегодня приводит к серьезным проблемам. Например, с помощью такой атаки можно подделать цифровой сертификат x.509. В том числе возможна подделка сертификата SSL, позволяющая злоумышленнику выдавать свой фейк за доверенный корневой сертификат (CA). Более того, в большинстве наборов доверенных сертификатов легко найти те, которые по‑прежнему используют алгоритм MD5 для подписи. Поэтому существует уязвимость всей инфраструктуры открытых ключей (PKI) для таких атак.

Изнурительную атаку перебором устраивать придется только в случае действительно сложных паролей (состоящих из большого набора случайных символов) и для хеш‑функций с дайджестами большой длины (от 160 бит), у которых пока не нашли серьезных недостатков. Огромная масса коротких и словарных паролей сегодня вскрывается за пару секунд с помощью онлайновых сервисов.

Бойцы облачного фронта

2. «Крэк‑станция» поддерживает работу с хешами практически всех реально используемых типов. LM, NTLM, MySQL 4.1+, MD2/4/5 + MD5-half, SHA-160/224/256/384/512, ripeMD160 и Whirlpool. За один раз можно загрузить для анализа до десяти хешей. Поиск проводится по индексированной базе. Для MD5 ее объем составляет 15 миллионов пар (около 190 Гб) и еще примерно по 1,5 миллиона для каждой другой хеш‑функции.

По уверениям создателей, в базу включены все слова из англоязычной версии Википедии и большинство популярных паролей, собранных из общедоступных списков. Среди них есть и хитрые варианты со сменой регистра, литспиком, повтором символов, зеркалированием и прочими ухищрениями. Однако случайные пароли даже из пяти символов становятся проблемой — в моем тесте половина из них не была найдена даже по LM-хешам.

3. CloudCracker.net — бесплатный сервис мгновенного поиска паролей по хешам MD5 и SHA-1. Тип дайджеста определяется автоматически по его длине. Пока CloudCracker находит соответствия только хешам некоторых английских слов и распространенных паролей, вроде admin123. Даже короткие пароли из случайных наборов символов типа D358 он не восстанавливает по дайджесту MD5.

4. Сервис MD5Decode.com содержит базу паролей, для которых известны значения MD5. Он также показывает все остальные хеши, соответствующие найденному паролю: MD2, MD4, SHA (160–512), RIPEMD (128–320), Whirlpool-128, Tiger (128–192 в 3–4 прохода), Snefru-256, GOST, Adler-32, CRC32, CRC32b, FNV (132/164), JOAAT 8, HAVAL (128–256 в 3–5 проходов). Если число проходов не указано, то функция вычисляет хеш в один проход.

Собственного поиска на сайте пока нет, но пароль или его хеш можно написать прямо в адресной строке браузера, добавив его после адреса сайта и префикса /encrypt/.

5. Проект с говорящим названием MD5Decrypt.org тоже позволяет найти соответствие только между паролем и его хешем MD5. Зато у него есть собственная база из 10 миллионов пар и автоматический поиск по 23 базам дружественных сайтов. Также на сайте имеется хеш‑калькулятор для расчета дайджестов от введенного сообщения по алгоритмам MD4, MD5 и SHA-1.

Еще один сайт, MD5Lab.com, получил хостинг у CloudFare в Сан‑Франциско. Искать по нему пока неудобно, хотя база растет довольно быстро. Просто возьми на заметку.

Ищем хеши Гуглом

Далеко не все сервисы готовы предоставить услугу поиска паролей по хешам бесплатно. Где‑то требуется регистрация и крутится тонна рекламы, а на многих сайтах можно встретить и объявления об услуге платного взлома. Часть из них действительно использует мощные кластеры и загружает их, ставя присланные хеши в очередь заданий, но есть и обычные пройдохи. Они выполняют бесплатный поиск за деньги, пользуясь неосведомленностью потенциальных клиентов.

Вместо того чтобы рекламировать здесь честные сервисы, я предложу использовать другой подход —находить пары хеш — пароль в популярных поисковых системах. Их роботы‑пауки ежедневно прочесывают веб и собирают новые данные, среди которых есть и свежие записи из радужных таблиц.

Поэтому для начала просто напиши хеш в поисковой строке Google. Если ему соответствует какой‑то словарный пароль, то он (как правило) отобразится среди результатов поисковой выдачи уже на первой странице. Единичные хеши можно погуглить вручную, а большие списки будет удобнее обработать с помощью скрипта BozoCrack.

Универсальный подход

Среди десятка хеш‑функций наиболее популярны MD5 и SHA-1, но точно такой же подход применим и к другим алгоритмам. К примеру, файл реестра SAM в ОС семейства Windows по умолчанию хранит два дайджеста каждого пароля: LM-хеш (устаревший тип на основе алгоритма DES) и NT-хеш (создается путем преобразования юникодной записи пароля по алгоритму MD4). Длина обоих хешей одинакова (128 бит), но стойкость LM значительно ниже из‑за множества упрощений алгоритма.

Постепенно оба типа хешей вытесняются более надежными вариантами авторизации, но многие эту старую схему используют в исходном виде до сих пор. Скопировав файл SAM и расшифровав его системным ключом из файла SYSTEM, атакующий получает список локальных учетных записей и сохраненных для них контрольных значений — хешей.

Далее взломщик может найти последовательность символов, которая соответствует хешу администратора. Так он получит полный доступ к ОС и оставит в ней меньше следов, чем при грубом взломе с помощью банального сброса пароля. Напоминаю, что из‑за эффекта коллизии подходящий пароль не обязательно будет таким же, как у реального владельца компьютера, но для Windows разницы между ними не будет вовсе. Как пела группа Bad Religion, «Cause to you I’m just a number and a clever screen name».

Аналогичная проблема существует и в других системах авторизации. Например, в протоколах WPA/WPA2, широко используемых при создании защищенного подключения по Wi-Fi. При соединении между беспроводным устройством и точкой доступа происходит стандартный обмен начальными данными, включающими в себя handshake. Во время «рукопожатия» пароль в открытом виде не передается, но в эфир отправляется ключ, основанный на хеш‑функции. Нужные пакеты можно перехватить, переключив с помощью модифицированного драйвера приемник адаптера Wi-Fi в режим мониторинга. Более того, в ряде случаев можно не ждать момента следующего подключения, а инициализировать эту процедуру принудительно, отправив широковещательный запрос deauth всем подключенным клиентам. Уже в следующую секунду они попытаются восстановить связь и начнут серию «рукопожатий».

Сохранив файл или файлы с хендшейком, можно выделить из них хеш пароля и либо узнать сам пароль, либо найти какой‑то другой, который точка доступа примет точно так же. Многие онлайновые сервисы предлагают провести анализ не только чистого хеша, но и файла с записанным хендшейком. Обычно требуется указать файл pcap и SSID выбранной точки доступа, так как ее идентификатор используется при формировании ключа PSK.

Проверенный ресурс CloudCracker.com, о котором в последние годы писали все кому не лень, по‑прежнему хочет за это денег. GPUHASH.me принимает биткоины. Впрочем, есть и бесплатные сайты с подобной функцией. Например, DarkIRCop.

Пока с помощью онлайновых сервисов и радужных таблиц находятся далеко не все пары хеш — пароль. Однако функции с коротким дайджестом уже побеждены, а короткие и словарные пароли легко обнаружить даже по хешам SHA-160. Особенно впечатляет мгновенный поиск паролей по их дайджестам с помощью Гугла. Это самый простой, быстрый и совершенно бесплатный вариант.