как vlan назначить ip адрес

Как vlan назначить ip адрес

Cоздание vlan

Переходим от слов к делу и делаем vlan на cisco,

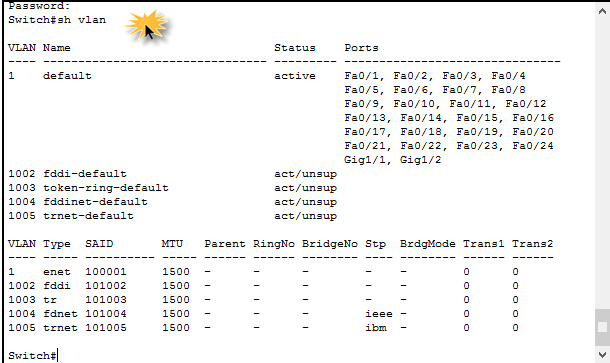

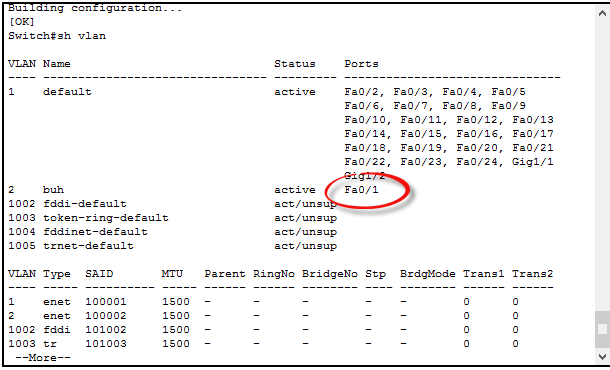

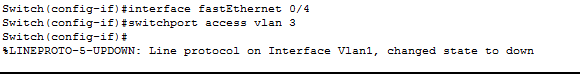

sh vlan

Видим что есть vlan 1 и все порты по умолчанию в нем.

Как создать и настроить vlan в Cisco на примере Cisco 2960+48TC-S-01

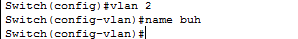

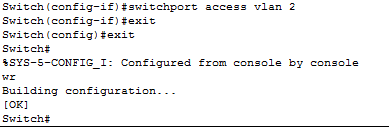

Создадим vlan 2 для отдела бухгалтерии. Заходим в режим конфигурирования.

vlan 2

name buh

exit

Как создать и настроить vlan в Cisco на примере Cisco 2960+48TC-S-02

Как создать и настроить vlan в Cisco на примере Cisco 2960+48TC-S-03

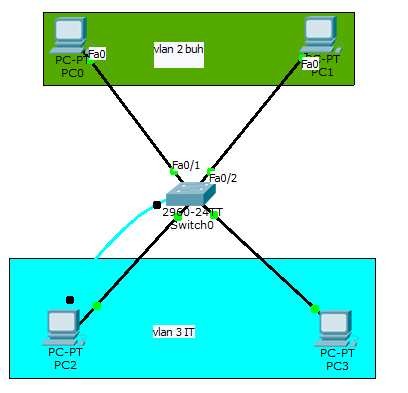

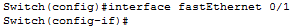

Теперь подключим интерфейсы Fa0/1 и Fa0/2 к которым подключены компьютеры бухгалтерии к vlan2

interface fastEthernet 0/1

Как создать и настроить vlan в Cisco на примере Cisco 2960+48TC-S-04

Теперь переключим vlan для данного интерфейса.

switchport access vlan 2

Как создать и настроить vlan в Cisco на примере Cisco 2960+48TC-S-05

Вводим sh vlan и видим появился vlan 2 и в нем нужный интерфейс.

Как создать и настроить vlan в Cisco на примере Cisco 2960+48TC-S-06

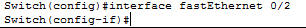

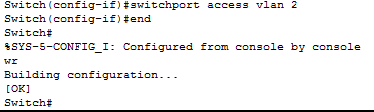

Сделаем тоже самое для Fa0/2

interface fastEthernet 0/2

switchport access vlan 2

end

Как создать и настроить vlan в Cisco на примере Cisco 2960+48TC-S-07

Как создать и настроить vlan в Cisco на примере Cisco 2960+48TC-S-08

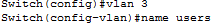

Создадим vlan 3 для user

name user

exit

Как создать и настроить vlan в Cisco на примере Cisco 2960+48TC-S-09

Добавим vlan 3 ip адрес 192.168.3.254

interface vlan 3

ip address 192.168.3.254 255.255.255.0

Как создать и настроить vlan в Cisco на примере Cisco 2960+48TC-S10

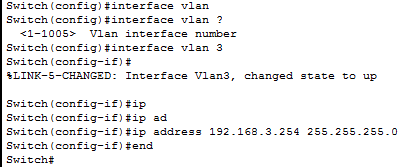

Теперь проверим наш ip на vlan3 на vlan 2 я настраивал аналогично

Как создать и настроить vlan в Cisco на примере Cisco 2960+48TC-S11

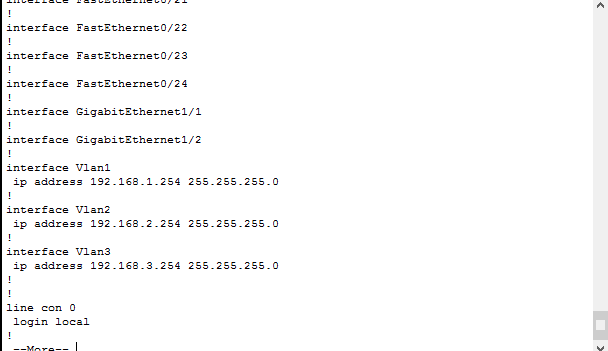

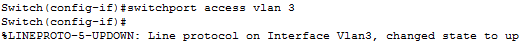

Теперь подключим интерфейсы Fa0/3 и Fa0/4 к которым подключены компьютеры пользователей к vlan3

interface fastEthernet 0/3

switchport access vlan 3

exit

interface fastEthernet 0/4

switchport mode access

switchport access vlan 3

wr

Как создать и настроить vlan в Cisco на примере Cisco 2960+48TC-S12

Как создать и настроить vlan в Cisco на примере Cisco 2960+48TC-S13

Как создать и настроить vlan в Cisco на примере Cisco 2960+48TC-S14

do sh run

Как создать и настроить vlan в Cisco на примере Cisco 2960+48TC-S15

На этом все vlan настроены в следующей части мы поговорим про trunk порты которые позволяют настроить коммутатор в коммутатор

Краткая инструкция по настройке Vlan-ов

VLAN (аббр. от англ. Virtual Local Area Network) — виртуальная локальная компьютерная сеть, представляет собой группу хостов с общим набором требований, которые взаимодействуют так, как если бы они были подключены к широковещательному домену, независимо от их физического местонахождения. VLAN имеет те же свойства, что и физическая локальная сеть, но позволяет конечным станциям группироваться вместе, даже если они не находятся в одной физической сети. Такая реорганизация может быть сделана на основе программного обеспечения вместо физического перемещения устройств.

На устройствах Cisco, протокол VTP (VLAN Trunking Protocol) предусматривает VLAN-домены для упрощения администрирования. VTP также выполняет «чистку» трафика, направляя VLAN трафик только на те коммутаторы, которые имеют целевые VLAN-порты. Коммутаторы Cisco в основном используют протокол ISL (Inter-Switch Link) для обеспечения совместимости информации.

По умолчанию на каждом порту коммутатора имеется сеть VLAN1 или VLAN управления. Сеть управления не может быть удалена, однако могут быть созданы дополнительные сети VLAN и этим альтернативным VLAN могут быть дополнительно назначены порты.

Native VLAN — это параметр каждого порта, который определяет номер VLAN, который получают все непомеченные (untagged) пакеты.

Для чего это надо?

Есть несколько ситуаций:

1. Банально представим ситуацию есть большая сеть, в районе покрытия этой сети у нас расположено два офиса, их необходимо объединить в одну физическую сеть, при этом общегородская сеть не должна видеть/иметь доступ к офисным тачкам. Данную ситуацию конешно можно разрулить VPN-ами, но на шифрованый трафик порядка 100 мегабит нужно не кислое железо, поэтому рулим vlan-aми.

2. Есть масса подсетей, территориально поделенных по городу, необходимо на каждую подсеть настроить интерфейс, по началу можно конечно обойтись сетевыми картами, но сети имеют свойства разростаться, и что прикажете делать, например в такой ситуации?:

serv:

#

3. Клиенту необходимо выдать блок из 4,8,16 и т.д. и т.п. адресов.

4. Уменьшение количества широковещательного трафика в сети

Каждый VLAN — это отдельный широковещательный домен. Например, коммутатор — это устройство 2 уровня модели OSI. Все порты на коммутаторе, где нет VLANов, находятся в одном широковещательном домене. Создание VLAN на коммутаторе означает разбиение коммутатора на несколько широковещательных доменов. Если один и тот же VLAN есть на разных коммутаторах, то порты разных коммутаторов будут образовывать один широковещательный домен.

И множество других причин/ситуаций в которых это может понадобиться.

5. Увеличение безопасности и управляемости сети

Когда сеть разбита на VLAN, упрощается задача применения политик и правил безопасности. С VLAN политики можно применять к целым подсетям, а не к отдельному устройству. Кроме того, переход из одного VLAN в другой предполагает прохождение через устройство 3 уровня, на котором, как правило, применяются политики разрешающие или запрещающие доступ из VLAN в VLAN.

Как мне это все сделать?

Легко!

Тегирование трафика VLAN

Компьютер при отправке трафика в сеть даже не догадывается, в каком VLAN’е он размещён. Об этом думает коммутатор. Коммутатор знает, что компьютер, который подключен к определённому порту, находится в соответствующем VLAN’e. Трафик, приходящий на порт определённого VLAN’а, ничем особенным не отличается от трафика другого VLAN’а. Другими словами, никакой информации о принадлежности трафика определённому VLAN’у в нём нет.

Однако, если через порт может прийти трафик разных VLAN’ов, коммутатор должен его как-то различать. Для этого каждый кадр (frame) трафика должен быть помечен каким-то особым образом. Пометка должна говорить о том, какому VLAN’у трафик принадлежит.

Наиболее распространённый сейчас способ ставить такую пометку описан в открытом стандарте IEEE 802.1Q. Существуют проприетарные протоколы, решающие похожие задачи, например, протокол ISL от Cisco Systems, но их популярность значительно ниже (и снижается).

Настройка обычно происходит на серверах и на свитчах.

По умолчанию все сетевые устройства находятся в первом (1, default) vlan-e.

Поэтому подними 2-й vlan, с сетью 1

В зависимости от ОСи на сервере vlan-ы конфигурятся по разному.

В данной статье я попробую максимально коротко и четко описать различные способы настройки vlan-ов, на разных ОС.

И так поехали, попробуем на разных ОС сделать одну и ту же задачу — настроить 2-й vlan, с адресным пространством из 64-х адресов, 10.10.10.0/26

Для начала нам необходимо рассчитать маску, бродкастовый адрес и шлюз, в помощь прийдет ipcalc 🙂

Address: 10.10.10.0 00001010.00001010.00001010.00 000000

Netmask: 255.255.255.192 = 26 11111111.11111111.11111111.11 000000

Wildcard: 0.0.0.63 00000000.00000000.00000000.00 111111

=>

Network: 10.10.10.0/26 00001010.00001010.00001010.00 000000 (Class A)

Broadcast: 10.10.10.63 00001010.00001010.00001010.00 111111

HostMin: 10.10.10.1 00001010.00001010.00001010.00 000001

HostMax: 10.10.10.62 00001010.00001010.00001010.00 111110

Hosts/Net: 62 (Private Internet)

Шлюзом сделаем 10.10.10.1

Маска 255.255.255.192 или 26

Broadcast 10.10.10.63

Итого мы получаем на клиентов 61 адрес, 10.10.10.2 — 10.10.10.62

Debian-like:

Нам необходимо поставить пакет vlan

# apt-get install vlan

Далее переходим в /etc/network/

и правим файл с интерфейсами.

# nano interfaces

auto eth0.2 # автоматически поднимаем интерфейс после ребута. eth0 транковый интерфейс в которы подаем vlan

iface eth0.2 inet static

address 10.10.10.1

netmask 255.255.255.192

broadcast 10.10.10.63

поднимаем интерфес:

# ifup eth0.2

Red-Hat-like:

Для ред-хата необходима утилита настройки vlan’ов, ставим утилиту vconfig

[root@notebook

]# yum search vconfig

vconfig.i686 : Linux 802.1q VLAN configuration utility

[root@notebook

]# vconfig add eth0 2

переходим в /etc/sysconfig/network-scripts, создадим файл интерфейса, редактируем его

[root@notebook

]# cd /etc/sysconfig/network-scripts

[root@notebook

]# touch ifcfg-eth0.2

[root@notebook

]# nano ifcfg-eth0.2

DEVICE=eth0.2

VLAN_TRUNK_IF=eth0

BOOTPROTO=static

IPADDR=10.10.10.1

NETMASK=255.255.255.192

BROADCAST=10.10.10.63

ONBOOT=yes

поднимаем интерфейс

[root@notebook

В BSD-like:

ifconfig vlan_device vlan vlan_id vlandev parent_device

ifconfig vlan0 vlan 2 vlandev xl0

ifconfig vlan0 inet 10.10.10.1 netmask 255.255.255.192

Для того чтобы интерфейс автоматически загружался, правим /etc/rc.conf.

cloned_interfaces=»vlan0″ #You need a recent STABLE for this else use:

#network_interfaces=»lo0 vlan0″

ifconfig_vlan0=»inet 10.10.10.1 netmask 255.255.255.192 vlan 24 vlandev xl0″

#Note: If you do not assign an IP Adress to your parent device, you need to

#start it explicitly:

ifconfig_xl0=»up»

Теперь перейдем к более интересному пункту, настройка сетевых коммутаторов.

т.к. коммутаторы 2-го уровня бывают разные я приведу несколько примеров по настройке, на разных коммутаторах разное меню соответственно по разному настраивается, обычно ничего сложного нет, и принцип настройки одинаковый. ситуация серв включен в 1-й порт, необходимо подать 2-й влан в 4,5,6 порты, и во втором порту подать его тегированным.

На D-Link-е:

config vlan default delete 1-26

config vlan default add untagged 1,3,7-24

create vlan Offices tag 2

config vlan Offices add tagged 1,2

config vlan Offices add untagged 4,5,6

save

Пробуем воткнуться в 4 дырочку сетевым устройством и прописать адрес из диапазона 10.10.10.0/26 и банально пингами проверить.

На EdgeCore/LinkSys

Vty-0#configure

Vty-0(config)#vlan database

Vty-0(config-vlan)#

Vty-0(config-vlan)#vlan 2 name Offices media ethernet state active

Vty-0(config-vlan)#exit

Vty-0(config)#interface ethernet 1/1

Vty-0(config-if)#switchport mode trunk

Vty-0(config-if)#switchport allowed vlan add 2 tagged

Vty-0(config-if)#exit

Vty-0(config)#interface ethernet 1/2

Vty-0(config-if)#switchport mode trunk

Vty-0(config-if)#switchport allowed vlan add 2 tagged

Vty-0(config-if)#exit

Vty-0(config)#interface ethernet 1/4

Vty-0(config-if)#switchport mode access

Vty-0(config-if)#switchport allowed vlan add 2 untagged

Vty-0(config-if)#switchport native vlan 2

Vty-0(config-if)#exit

Vty-0(config)#interface ethernet 1/5

Vty-0(config-if)#switchport mode access

Vty-0(config-if)#switchport allowed vlan add 2 untagged

Vty-0(config-if)#switchport native vlan 2

Vty-0(config-if)#exit

Vty-0(config)#interface ethernet 1/6

Vty-0(config-if)#switchport mode access

Vty-0(config-if)#switchport allowed vlan add 2 untagged

Vty-0(config-if)#switchport native vlan 2

Vty-0(config-if)#exit

Vty-0(config)#exit

Vty-0#copy running-config startup-config

; Для проверки запустим

Vty-0#show running-config

Записки IT специалиста

Технический блог специалистов ООО»Интерфейс»

VLAN для начинающих. Общие вопросы

Прежде чем продолжить сделаем краткое отступление о работе локальных сетей. В данном контексте мы будем говорить об Ethernet-сетях описанных стандартом IEEE 802.3, куда входят всем привычные проводные сети на основе витой пары. Основой такой сети является коммутатор (свич, switch), который работает на втором уровне сетевой модели OSI (L2).

Коммутатор анализирует заголовки каждого входящего кадра и заносит соответствие MAC-адреса источника в специальную MAC-таблицу, после чего кадр, адресованный этому узлу, будет направляться сразу на определенный порт, если МАС-адрес получателя неизвестен, то кадр отправляется на все порты устройства. После получения ответа коммутатор привяжет MAC-адрес к порту и будет отправлять кадры только через него.

Как мы уже говорили выше, к широковещанию прибегает сам коммутатор, когда получает кадр MAC-адрес которого отсутствует в MAC-таблице, а также узлы сети, отправляя кадры на адрес FF:FF:FF:FF:FF:FF, такие кадры будут доставлены всем узлам сети в широковещательном сегменте.

А теперь вернемся немного назад, к доменам коллизий и вспомним о том, что в нем может передаваться только один кадр одновременно. Появление широковещательных кадров снижает производительность сети, так как они доставляются и тем, кому надо и тем, кому не надо. Делая невозможным в это время передачу целевой информации. Кроме того, записи в MAC-таблице имеют определенное время жизни, по окончании которого они удаляются, что снова приводит к необходимости рассылки кадра на все порты устройства.

Чем больше в сети узлов, тем острее стоит проблема широковещания, поэтому широковещательные домены крупных сетей принято разделять. Это уменьшает количество паразитного трафика и увеличивает производительность, а также повышает безопасность, так как ограничивает передачу кадров только своим широковещательным доменом.

Как это можно сделать наиболее простым образом? Установить вместо одно коммутатора два и подключить каждый сегмент к своему коммутатору. Но это требует покупки нового оборудования и, возможно, прокладки новых кабельных сетей, поэтому нам на помощь приходит технология VLAN.

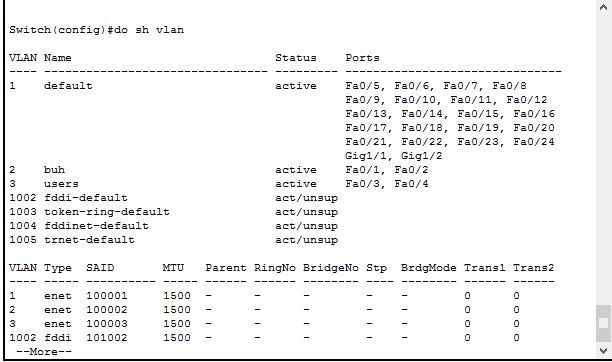

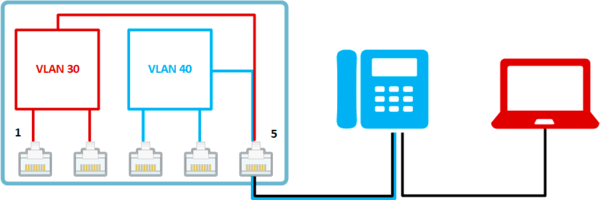

Давайте рассмотрим, как работает коммутатор с виртуальными сетями. В нашем примере мы возьмем условный 8-портовый коммутатор и настроим на нем три порта на работу с одним VLAN, а еще три порта с другим.

Каждый VLAN обозначается собственным номером, который является идентификатором виртуально сети. Порты, которые не настроены ни для какого VLAN считаются принадлежащими Native VLAN, по умолчанию он обычно имеет номер 1 (может отличаться у разных производителей), поэтому не следует использовать этот номер для собственных сетей. Порты, настроенные нами для работы с VLAN, образуют как-бы два отдельных виртуальных коммутатора, передавая кадры только между собой. Каким образом это достигается?

В порт, принадлежащий определенному VLAN, могут быть отправлены только пакеты с тегом, принадлежащим этому VLAN, остальные будут отброшены. Фактически мы только что разделили единый широковещательный домен на несколько меньших и трафик из одного VLAN никогда не попадет в другой, даже если эти подсети будут использовать один диапазон IP. Для конечных узлов сети такой коммутатор нечем ни отличается от обычного. Вся обработка виртуальных сетей происходит внутри.

Такие порты коммутатора называются портами доступа или нетегированными портами (access port, untagged). Обычно они используются для подключения конечных узлов сети, которые не должны ничего знать об иных VLAN и работать в собственном сегменте.

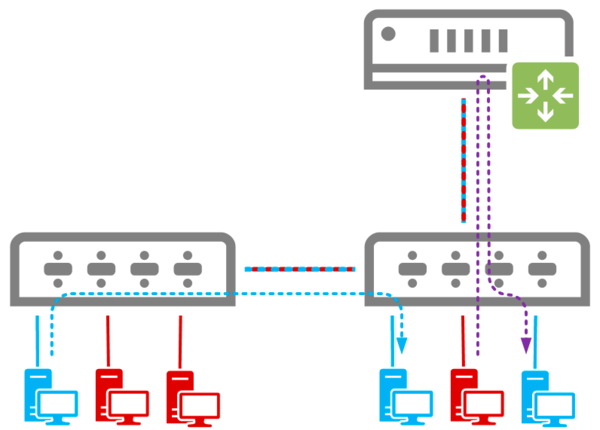

А теперь рассмотрим другую картину, у нас есть два коммутатора, каждый из которых должен работать с обоими VLAN, при этом соединены они единственным кабелем и проложить дополнительный кабель невозможно. В этом случае мы можем настроить один или несколько портов на передачу тегированного трафика, при этом можно передавать как трафик любых VLAN, так и только определенных. Такой порт называется магистральным (тегированным) или транком (trunk port, tagged).

Так как кадр 802.1Q отличается от обычного Ehternet-кадра, то работать с ним могут только устройства с поддержкой данного протокола. Если на пути тегированного трафика попадется обычный коммутатор, то такие кадры будут им отброшены. В случае доставки 802.1Q кадров конечному узлу сети такая поддержка потребуется от сетевой карты устройства. Если на магистральный порт приходит нетегированный трафик, то ему обычно назначается Native VLAN.

Все кадры, попадающие с порта доступа в коммутатор, получают тег с VLAN ID 40 и могут покинуть коммутатор только через порты, принадлежащие этому VLAN или транк. Таким образом любые широковещательные запросы не уйдут дальше своего VLAN. Получив ответ узел сети формирует кадр и отправляет его адресату. Далее в дело снова вступают коммутаторы, сверившись с MAC-таблицей они отправляют кадр в один из портов, который будет либо принадлежать своему VLAN, либо будет являться магистральным. В любом случае кадр будет доставлен по назначению без использования маршрутизатора, только через коммутаторы.

Совсем иное дело, если узел одного из VLAN хочет получить доступ к узлу другого VLAN. В нашем случае узел из красной сети (VLAN ID 30) хочет получить доступ к узлу синей сети (VLAN ID 40). Узел источник знает IP-адрес адресата и также знает, что этот адрес не принадлежит его сети. Поэтому он формирует IP-пакет на адрес основного шлюза сети (роутера), помещает его в Ethernet-кадр и отправляет на порт коммутатора. Коммутатор добавляет к кадру тег с VLAN ID 30 и доставляет его роутеру.

Роутер получает данный кадр, извлекает из него IP-пакет и анализирует заголовки. Обнаружив адрес назначения, он сверяется с таблицей маршрутизации и принимает решение куда отправить данный пакет дальше. После чего формируется новый Ethernet-кадр, который получает тег с новым VLAN ID сети-получателя в него помещается IP-пакет, и он отправляется по назначению.

Таким образом любой трафик внутри VLAN доставляется только с помощью коммутаторов, а трафик между VLAN всегда проходит через маршрутизатор, даже если узлы находятся в соседних физических портах коммутатора.

Говоря о межвлановой маршрутизации нельзя обойти вниманием такие устройства как L3 коммутаторы. Это устройства уровня L2 c некоторыми функциями L3, но, в отличие от маршрутизаторов, данные функции существенно ограничены и реализованы аппаратно. Этим достигается более высокое быстродействие, но пропадает гибкость применения. Как правило L3 коммутаторы предлагают только функции маршрутизации и не поддерживают технологии для выхода во внешнюю сеть (NAT) и не имеют брандмауэра. Но они позволяют быстро и эффективно осуществлять маршрутизацию между внутренними сегментами сети, в том числе и между VLAN.

Маршрутизаторы предлагают гораздо большее число функций, но многие из них реализуются программно и поэтому данный тип устройств имеет меньшую производительность, но гораздо более высокую гибкость применения и сетевые возможности.

При этом нельзя сказать, что какое-то из устройств хуже, каждое из них хорошо на своем месте. Если мы говорим о маршрутизации между внутренними сетями, в том числе и о межвлановой маршрутизации, то здесь предпочтительно использовать L3 коммутаторы с их высокой производительностью, а когда требуется выход во внешнюю сеть, то здесь нам потребуется именно маршрутизатор, с широкими сетевыми возможностями.

Помогла статья? Поддержи автора и новые статьи будут выходить чаще:

Или подпишись на наш Телеграм-канал: