как взломать биткоин адрес

Сколько времени нужно хакерам, чтобы взломать ваш Биткоин-кошелёк и украсть криптовалюту?

Вам не кажется, что мы слишком много в своей жизни доверяем простым паролям, а в последнее время и приватным ключам, которые защищают наши кошельки с криптовалютами? Если у злоумышленника в руках окажется ваш приватный ключ, считайте, что вы подарили ему свои биткоины. Как думаете, сколько времени у него уйдёт на то, чтобы завладеть вашим паролем или приватным ключом от кошелька?

Сколько нужно времени, чтобы подобрать приватный ключ Биткоин-кошелька?

Напомню, приватный ключ — или закрытый ключ, как он называется в криптографии за пределами криптопространства — это 256-значное число, которое может быть также представлено в виде 64-значного шестнадцатеричного ключа.

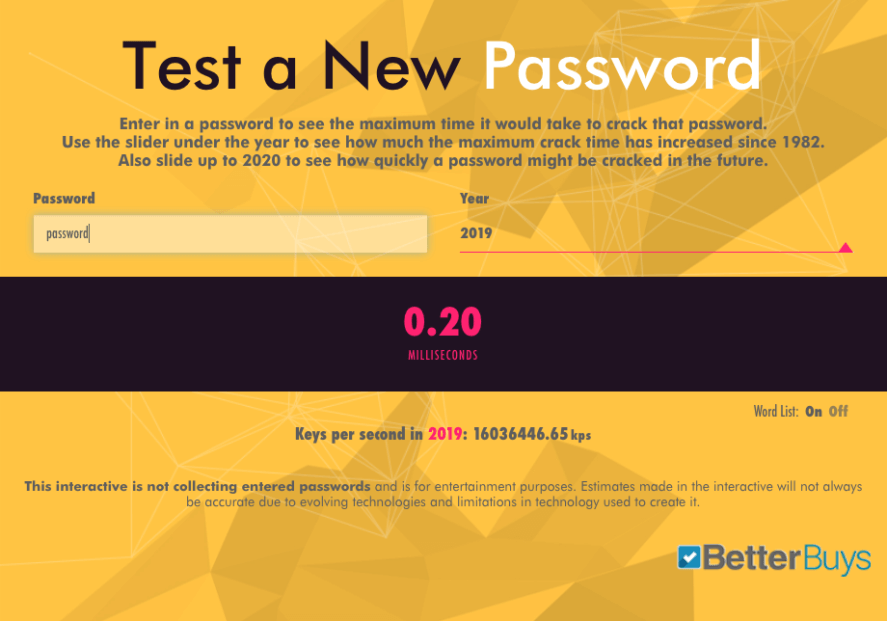

Не так давно на сайте Better Buys запустили новый сервис, при помощи которого можно проверить сложность своего пароля. А что если ввести туда приватный ключ и узнать, сколько времени понадобится хакерам для подбора «пароля» от всех ваших биткоинов?

Источник: Better Buys

Бесконечность! И действительно, мы узнаем на сайте лишь то, что взломать ваш приватный ключ простым подбором невозможно. Однако давайте пока отставим празднования.

Что насчёт сид-фразы для восстановления кошелька?

Кто из нас знает наизусть приватные ключи от своих кошельков? Некоторые кошельки даже не предоставляют сами приватные ключи, вместо этого они выдают сид-фразы, при помощи которых можно восстановить кошелёк в случае непредвиденных обстоятельств. Как правило, сид-фразы состоят из 12-16 слов, которые пользователям предлагается записать на бумажке и хранить в каком-нибудь безопасном месте.

И опять же, при тестировании случайно сгенерированного ключа для пустого кошелька сервис выдал заветное слово «Бесконечность».

Хорошо, но есть ли более конкретные цифры?

Безусловно, все мы (на самом деле, нет) записали сиды на бумажку, положили в сейф или в банковскую ячейку и сидим довольные, будучи уверенными в сохранности наших биткоинов. Однако всегда надо помнить, что взломать кошелёк можно и с другой стороны. Например, почти у всех нас кошельки установлены на компьютере или смартфоне. И при этом открыть их получится при помощи самого простого пароля, а иногда отпечатком пальца. В свою очередь аппаратные криптовалютные кошельки в большинстве случаев защищены 4-значным PIN-кодом. И сколько же уйдёт времени, чтобы украсть ваши биткоины?

Плохие новости. На подбор 4-значного PIN-кода требуется не более 5 миллисекунд. Однако это при условии, если у вас в запасе есть бесконечное количество попыток для пробы очередной комбинации цифр. Кстати, сервис Better Buys позволяет даже вернуться в прошлое, чтобы оценить технические возможности для взлома на тот момент времени. Например, в 1992 году взлом PIN-кода занял бы чуть больше — около 3.5 минуты. Здесь обнадёживает лишь то, что в данный механизм защиты включили ограничение по количеству попыток.

Что же касается паролей, то строку из 7 случайных цифр можно подобрать за половину миллисекунды. Кстати, если добавить к этой строке хотя бы одну букву, то срок взлома тут же увеличивается до 5 часов. Ну а дальше по нарастающей. Если использовать пароль из 12 случайных букв, то на его взлом потребуется 2 века, даже с учётом самых современных технологий.

Ещё одним методом повышения сложности пароля является использование комбинации из больших и маленьких букв, цифр, а также специальных символов.

Простой пример: подбор пароля Password займёт 1/5 миллисекунды. В то же время программе для подбора паролей потребуется 14 лет, чтобы угадать пароль ‘P@ssw0rD’. Источник: Better Buys

Самое важное, что необходимо вынести из этой статьи: несмотря на относительную неуязвимость приватных ключей и сид-паролей Биткоин-кошельков, самым слабым звеном в их защите являетесь вы сами. Даже генеральный директор Твиттера Джек Дорси не смог стать исключением из этого правила.

А какие пароли для защиты своих аккаунтов и кошельков используете вы? Поделитесь ими в нашем крипточате миллионеров.

Хакеры больше года пытаются взломать криптовалютный кошелек с 69 370 биткоинами

В тусовке хакеров появился новый локальный тренд: многие пытаются взломать криптовалютный кошелек, который входит в топ-10 богатейших адресов в сети Биткоина. На нем предположительно хранятся 69 370 BTC или около 690 миллионов долларов. Почему «предположительно»? Потому что есть подозрение, что получить криптовалюты не получится, а погоня за призом ничего не значит.

Отметим, что хакеры периодически связываются с темой криптовалют. К примеру, в августе мы узнали, как Биткоин-инвестор нанял одного из них для взлома собственного кошелька. Он вложил 10 тысяч долларов в BTC в 2016 году, но переусердствовал с защитой. В итоге пришлось подбирать пароль от архива с ключами. Подробнее об истории читайте в отдельном материале.

Как зарабатывают криптовалюты

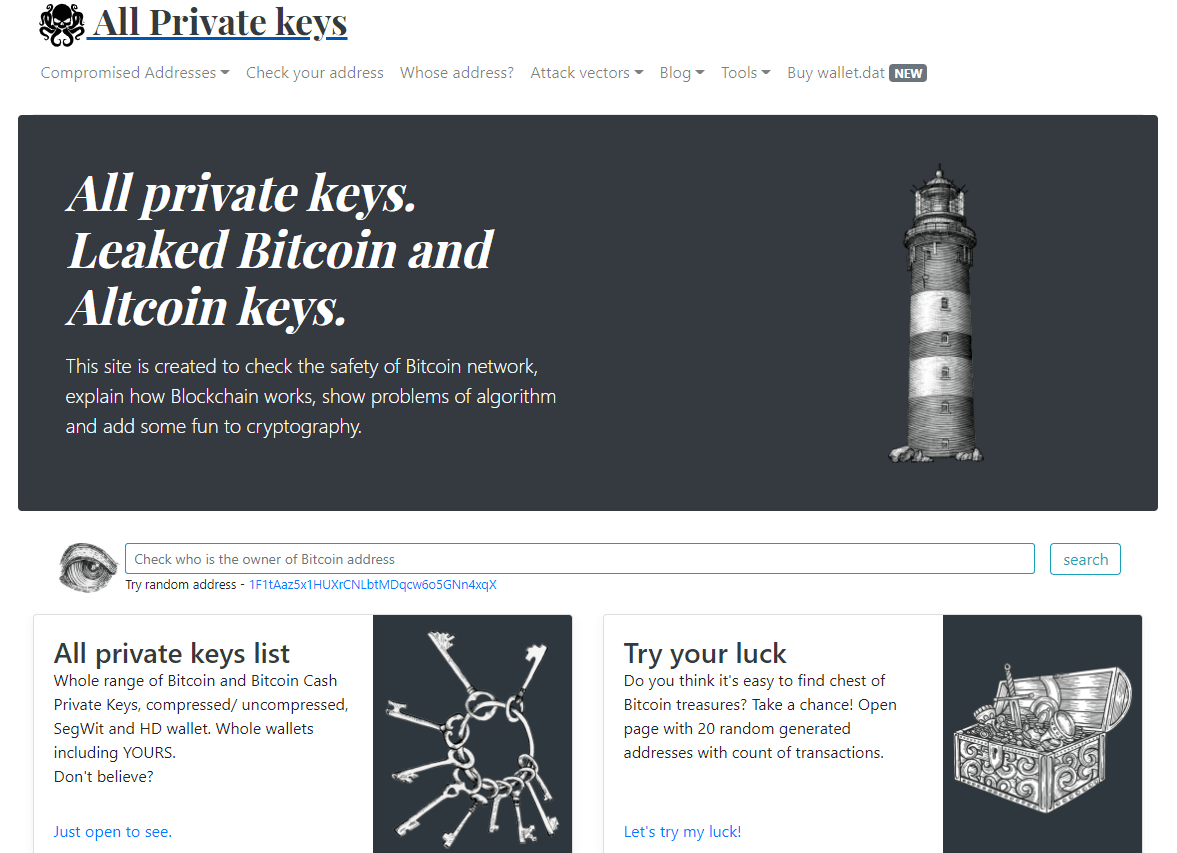

В сети существует форум и по совместительству торговая площадка под названием All Private Keys. Там хакеры продают локальные файлы криптовалютных кошельков с утерянными паролями. Покупатели могут приобрести лот и попытать удачи во взломе.

Главная страница All Private Keys

На этой неделе глава технического отдела фирмы Hudson Rock Алон Гал заметил ажиотаж вокруг BTC-адреса 1HQ3Go3ggs8pFnXuHVHRytPCq5fGG8Hbhx с 69 370 биткоинами на счету. На самом деле к средствам на кошельке пытаются добраться уже больше года, однако в последнее время он стал очень популярным на хакерском форуме RaidForums. Вот цитата Гала, которую приводит Decrypt.

Кошельки, как правило, защищены надёжными паролями, и если киберпреступнику удастся получить заблокированные данные от кошелька, но он не сможет взломать пароль, ему остается только продать файлы другим взломщикам, которые могут подобрать нужную комбинацию с применением большого количества вычислительного оборудования.

Get this — there is a Bitcoin wallet with 69,000 Bitcoins ($693,207,618) that is being passed around between hackers/crackers for the past 2 years for the purpose of cracking the password, no success so far.

I have the wallet, @Google hook me up with a quantum computer please. pic.twitter.com/GcIqH7kN98

— Alon Gal (Under the Breach) (@UnderTheBreach) September 8, 2020

Здесь речь идёт о файле wallet.dat, который позволяет восстановить доступ к криптовалютному адресу. Обычно пользователи сохраняют этот файл в архив и шифруют его. Именно такие файлы и продают хакеры.

Подвох в том, что сам файл wallet.dat, при работе с которым нужно знать пароль, зашифрован сразу двумя сложными алгоритмами — AES-256-CBC и SHA-512. Приз за их взлом больше половины миллиарда долларов, поэтому желающих его получить было очень много. Но до сих пор так никому и не удалось добраться до заветных монет.

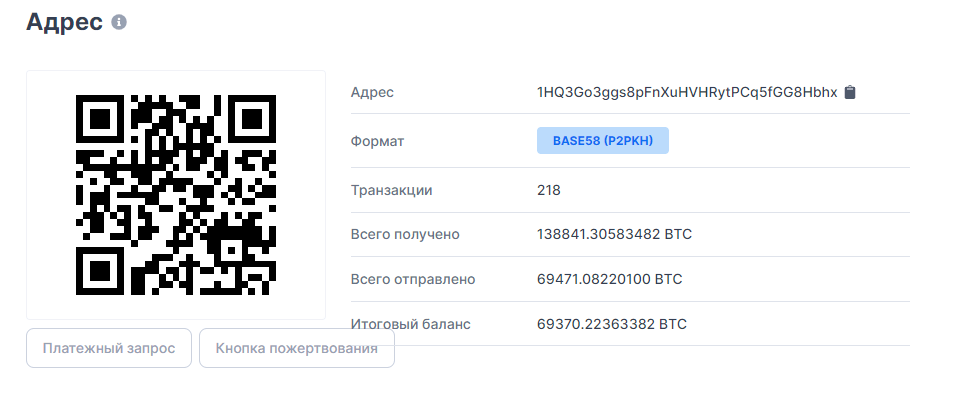

Этот же кошелек в обозревателе блокчейна Биткоина

Ещё один сценарий — кошелек вовсе может оказаться пустым. Как такое возможно? Нет никакой гарантии, что распространяемый хакерами файл wallet.dat действительно содержит потерянные биткоины. Возможно, кто-то подделал кошелек так, чтобы он отображал адрес 1HQ3Go3ggs8pFnXuHVHRytPCq5fGG8Hbhx, но при этом файл содержал несоответствующий приватный ключ, который необходим для получения биткоинов.

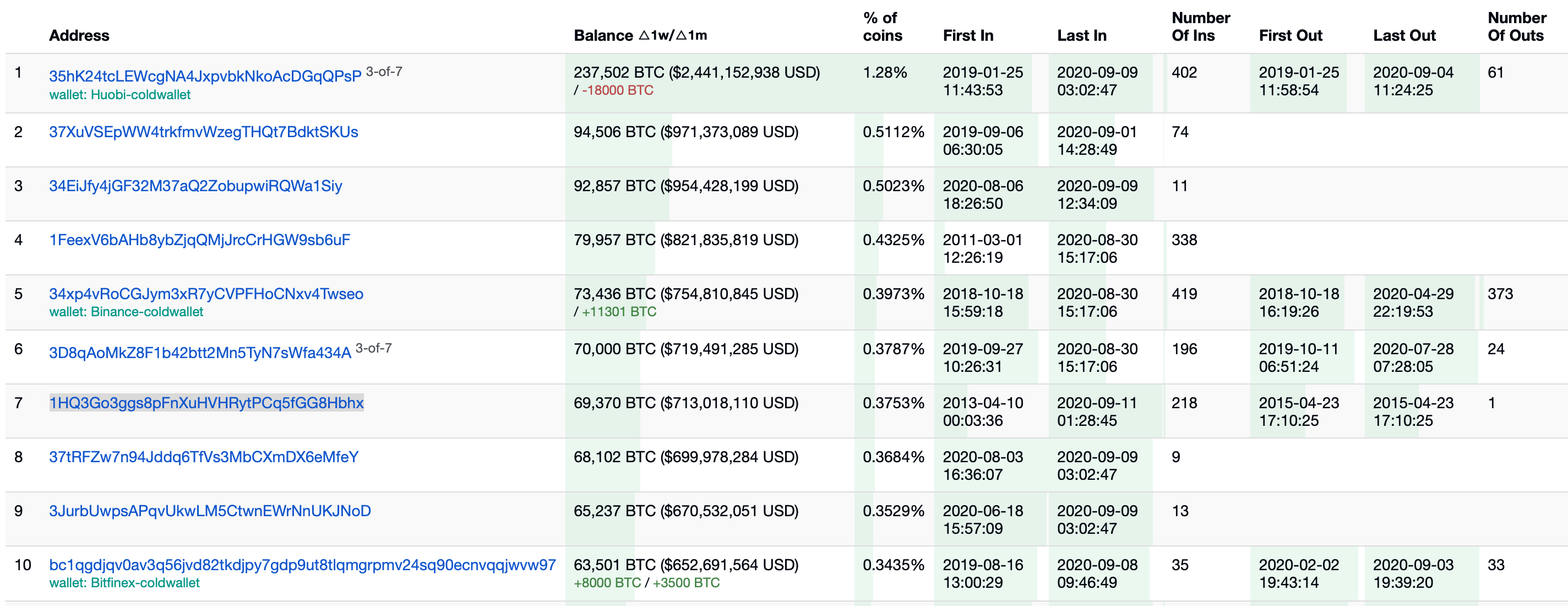

Мы проверили актуальные данные. Указанный адрес действительно входит в десятку самых богатых адресов и занимает седьмое место. Его баланс составляет 69 370 биткоинов, а с адресом проведено 218 транзакций. В общем рейтинге он выглядит так.

Самые богатые Биткоин-адреса

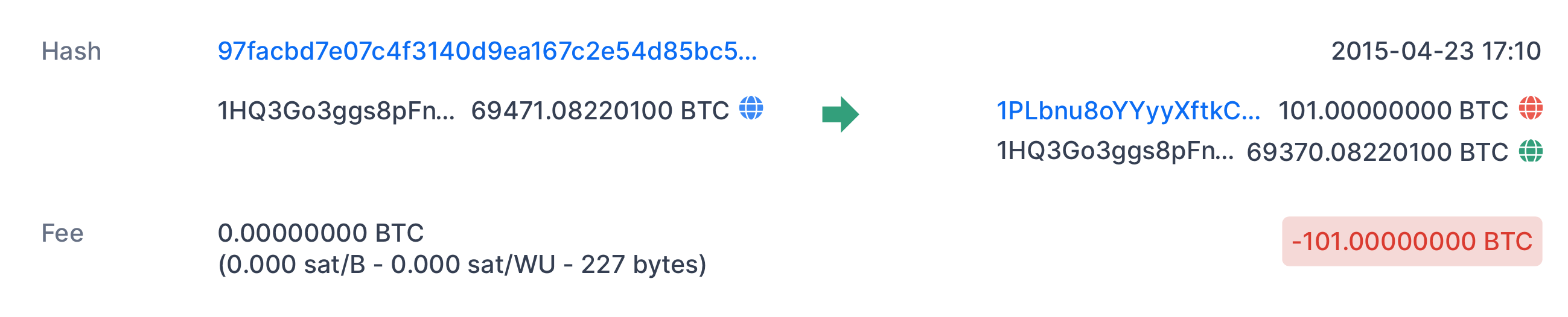

Отметим, что сам владелец адреса отправлял монеты только один раз — это случилось 23 апреля 2015 года. Тогда он перевёл 101 биткоин, а больше операций с кошельком у него не было. Не исключено, что доступа к адреса у его владельца больше нет.

Перевод 101 биткоина

Вот что по этому поводу думает Dave Bitcoin, анонимный создатель платформы для восстановления криптокошельков Wallet Recovery Services.

Можно подделать файл wallet.dat, чтобы он выглядел так, как будто содержит много монет. Файл кошелька содержит пару публичного и приватного ключей адресов, которые он контролирует. Таким образом можно изменить файл в двоичном редакторе и поменять открытый ключ одной из пар адресов на ключ Биткоин-кошелька с огромным количеством BTC.

Посетители форума уверены, что пароль может состоять более чем из 15 символов в разном регистре. Если это действительно так, то при расшифровке wallet.dat подобрать сам пароль невозможно даже с помощью самого популярного суперкомпьютера. Точнее, это возможно, но процесс займёт целую вечность.

А это означает, что монеты на кошельке скорее всего навсегда выбыли из циркуляции. Как было видно на скриншоте выше, последнюю и единственную исходящую операцию с адресом проводили 23 апреля 2015 года — и с тех пор со стороны владельца не было никаких движений. Отсюда и предположение о том, что доступ к нему уже потерян. С каждым годом таких BTC становится все больше, то есть в будущем реально доступное количество монет будет только уменьшаться, что скорее всего позитивно отразится на цене Биткоина.

Мы считаем, что соревнование хакеров идёт индустрии на пользу. Во-первых, оно поддерживает интерес к криптовалютам и наверняка заставит читателей познакомиться с блокчейном. Во-вторых, происходящее напоминает о надёжности блокчейна первой криптовалюты, ведь получить доступ к содержимому кошелька по-прежнему ни у кого не получилось — даже несмотря на предположительное наличие файла ключей.

Поделитесь своим мнением на этот счет в нашем крипточате миллионеров. Также обязательно заглядывайте в Яндекс Дзен за добавкой статей. Напомним, там выходят материалы, которых нет на сайте.

ТОП-8 способов взлома криптовалютных кошельков и как защититься от них

Биткоин и другие криптовалюты традиционно привлекают повышенное внимание мошенников самого разного калибра, которые не только используют их в своей противоправной деятельности, но и активно похищают не только с бирж, но и у рядовых пользователей.

Прибегая к помощи продвинутых технологий, хакеры находят все новые способы отъема средств, однако основные и проверенные временем методы остаются все те же, поскольку каждый день в криптовалютное пространство заходят новые люди, которые часто не располагают адекватным уровнем знаний и осведомленности для противодействиям таким атакам.

Ниже перечислены основные уловки и трюки хакеров, зная о которых пользователи могут как минимум обезопасить свои монеты.

Навигация по материалу:

Социальная инженерия и фишинг

Под социальной инженерией понимается совокупность обменных приемов, заставляющих пользователей выполнять на сайтах или в приложениях действия, которые могут нанести им ущерб. Одним из таких весьма популярных методов является фишинг – создание сайтов-клонов известных ресурсов, которые вынуждают пользователей раскрывать свои персональные данные, включая пароли, телефонные номера, реквизиты банковских карт, а в последние годы и приватные ключи от криптовалютных кошельков.

Ссылки на фишинговые сайты могут распространяться разными способами – это и рекламные объявления в соцсетях, и электронные письма, копирующие внешний вид рассылок от официальных проектов. Все это делается с единственной целью — заставить невнимательного пользователя перейти на фейковый сайт и ввести там персональные данные.

По данным Chainalysis, в криптовалютном пространстве фишинг оставался наиболее прибыльным мошенническим методом на протяжении 2017 и 2018 годов. Однако, если в 2017 году на его долю приходилось более 88% всех мошеннических схем, то в 2018 году этот метод стал менее эффективным, и его показатель успешности снизился уже до 38,7%.

Тем не менее опасность стать жертвой фишинговой атаки сохраняется. Среди последних таких инцидентов можно выделить атаки на популярный кошелек Electrum в декабре 2018 и в апреле 2019 гг. Нередко при этом атаки велись и на альткоин-кошельки.

Кроме того, за последнее время жертвами фишинговых атак становились биржи Bitfinex и Binance, аппаратный кошелек Trezor, платформа для покупки и продажи биткоинов LocalBitcoins, а также пользователи социальных сетей, например, Facebook. В последнем случае злоумышленники копируют страницы популярных криптовалютных сообществ, после чего используют фотографии участников реальных сообществ, отмечая их в посте как победителей программы лояльности к платформе.

О том, какое значение борьбе с фишингом придают ведущие представители индустрии, сполна говорит и тот факт, что в апреле этого года Binance Labs, венчурное подразделение криптовалютной биржи Binance, осуществило инвестиции в PhishFort. Эта компания специализируется на решениях по защите от фишинговых атак и ориентируется на бизнесы, находящиеся в высокой группе риска, такие как биткоин-биржи, ICO-проекты и платформы по выпуску токенов.

Рекомендации по защите от фишинговых атак весьма просты: повышение общей компьютерной грамотности, собственная внимательность (ручной ввод URL и проверка использования протокола https), а также используемое по умолчанию недоверие к объявлениям, предлагающим бесплатную раздачу криптовалют.

Троянские вирусы

Эти многочисленные вирусы представляют собой разновидность вредоносных программ, проникающих в компьютер под видом легального программного обеспечения.

В данную категорию входят программы, осуществляющие различные неподтвержденные пользователем действия:

Но изобретательность хакеров на месте не стоит. Так, в 2018 году была обнаружена новая версия печально известного трояна Win32.Rakhni. Этот вирус известен еще с 2013 года, но если поначалу он фокусировался исключительно на шифровании устройств и требовании выкупа за разблокировку, то новая версия пошла намного дальше.

Для начала она проверяет наличие папок, связанных с биткоин-кошельками, и если таковые обнаружены, шифрует компьютер и требует выкуп. Однако, если таких папок найдено не было, Win32.Rakhni устанавливает вредонос, похищающий вычислительные мощности компьютера с целью скрытого майнинга криптовалют, а также пытается распространиться на другие устройства в сети.

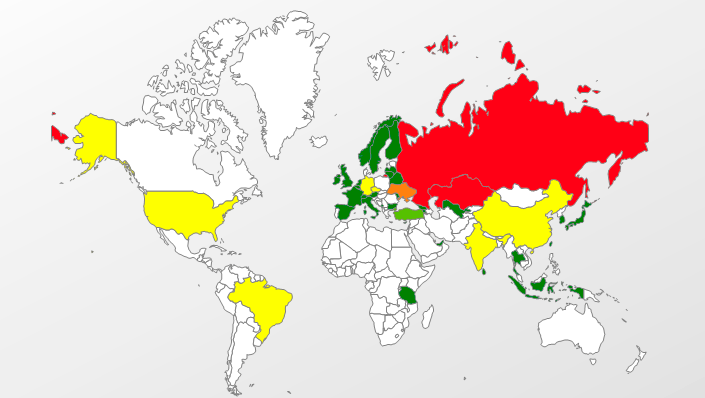

При этом, как видно на изображении выше, более 95% всех случаев заражения компьютеров этим трояном приходилось на Россию, второе и третье места достались Казахстану и Украине.

Согласно данным Kaspersky Labs, Win32.Rakhni чаще всего распространяется через электронные письма, в которых пользователям предлагается открыть прикрепленный pdf-файл, однако вместо ожидаемого содержимого запускается программа-вредонос.

Как и в случае с фишинговыми атаками для предотвращения заражения устройств необходимо соблюдать базовую компьютерную гигиену и быть крайне внимательным к открываемым вложениям.

Клавиатурные шпионы (keyloggers)

Вредоносные программы зачастую состоят из нескольких компонентов, каждый из них выполняет собственную задачу. По сути их можно сравнить с швейцарскими армейскими ножами – при их помощи хакеры могут выполнять множество различных действий на атакованной системе.

Один из популярных компонентов при атаках – это так называемые клавиатурные шпионы (кейлоггеры). Они представляют собой узкоспециализированный инструмент, записывающий все нажатия клавиш на устройствах. С его помощью злоумышленники могут незаметно завладеть всей конфиденциальной информацией пользователя, включая пароли и ключи от криптовалютных кошельков.

Чаще всего кейлоггеры проникают в системы с составе комплексного вредоносного софта, но иногда они могут быть встроены во вполне легальное программное обеспечение.

Производители антивирусных решений, как правило, добавляют известные кейлоггеры в свои базы, и метод защиты от них мало чем отличается от метода защиты от любого другого вредоносного софта. Проблема состоит в том, что кейлоггеров существует огромное количество, и уследить за всеми физически очень сложно. По этой причине клавиатурные шпионы с первой попытки часто не определяются антивирусами.

Тем не менее обычная компьютерная гигиена и использование специального софта могут стать хорошей помощью в борьбе с этим видом атак.

Публичные сети Wi-Fi

Кража средств через общедоступные сети Wi-Fi всегда была и остается одним из наиболее популярных инструментов злоумышленников.

Большинство Wi-Fi-роутеров используют протокол WPA (Wi-Fi Protected Access), который не только шифрует всю информацию в беспроводной сети, но и обеспечивает доступ к ней только авторизованным пользователям.

Однако хакеры нашли лазейку и здесь: запуская несложную команду KRACK, они заставляют устройство жертвы переподключиться к собственной сети Wi-Fi, после чего получают возможность отслеживать и контролировать всю проходящую через нее информацию, включая ключи от криптовалютных кошельков.

Защититься от такой атаки помогают регулярные обновления прошивок роутера, а также собственная внимательность: никогда не следует осуществлять транзакции, находясь в публичных местах, вроде вокзалов, аэропортов, гостиниц или – что происходит весьма часто среди представителей биткоин-сообщества – на блокчейн-конференциях.

Slack-боты

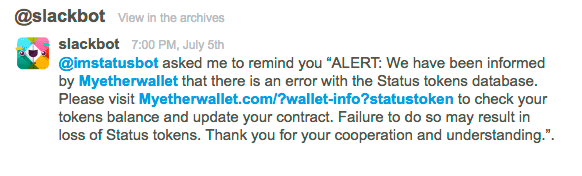

Существует достаточно большое число ботов для Slack, которые хакеры успешно берут на вооружение. Как правило, такие боты отправляют пользователю уведомление о наличии проблем с его кошельком. Конечная цель – заставить пользователя нажать на уведомление и ввести приватный ключ.

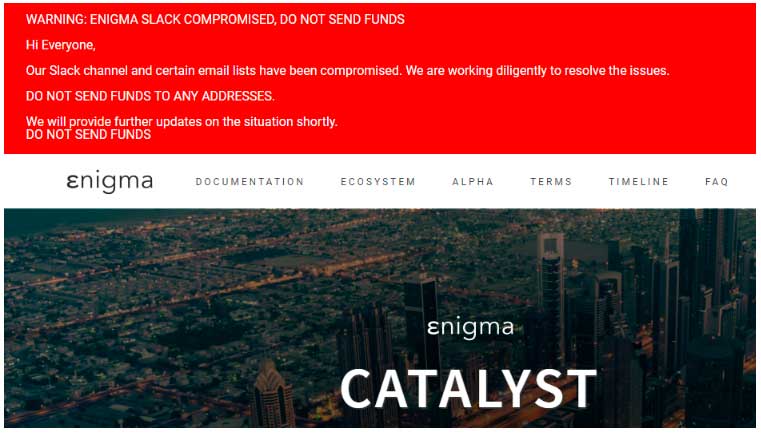

Кроме того, представители Enigma подтвердили, что также был скомпрометирован Slack-чат проекта:

Рекомендации: игнорировать подобные сообщения, слать жалобы на распространяющие их боты, установить защиту на Slack-канал (например, security-боты Metacert или Webroot).

Аутентификация по SMS и SIM Swapping

Аутентификация по SMS по-прежнему остается весьма распространенным методом верификации различных операций, в том числе и криптовалютных транзакций. Однако еще в сентябре 2017 года специализирующаяся на кибербезопасности компания Positive Technologies продемонстрировала, как легко можно перехватить SMS с паролем, пересылаемое по протоколу Signaling System 7 (SS7).

Демонстрация была проведена на примере аккаунта на платформе Coinbase, который был привязан к почте на Gmail. На первый взгляд могло показаться, что речь идет об уязвимости на стороне Coinbase, однако в действительности задействованный Positive Technologies инструмент собственной разработки использовал слабые места в самой сотовой сети.

Перенаправив текстовые сообщения на собственный номер, исследователи смогли сбросить и установить новый пароль на почте, после чего получили полный доступ к кошельку.

В данным случае эксперимент был поставлен в исследовательских целях, и фактической кражи монет не произошло, однако его результаты показали, что такой метод вполне может быть использован и настоящими преступниками.

В данном материале специалисты Hacken также перечислили основные варианты перехвата SMS :

Речь идет о случае, произошедшем в 2018 году, когда в США были арестованы два хакера, сумевших убедить оператора мобильной связи передать им контроль над номером, где была двухфакторная аутентификация к аккаунту администратора проекта Crowd Machine.

Рекомендация: отказ от верификации через SMS в пользу специальных программ для двухфакторной аутентификации (2FA), например, Google Authenticator.

Мобильные приложения

Жертвами хакеров чаще всего становятся владельцы устройств на Android, вместо 2FA использующие только логин и пароль. Происходит это в том числе и потому, что процесс добавления приложений в Google Play Store менее строгий, чем у App Store. Злоумышленники пользуются этим, размещая собственные приложения, которые имитируют известные кошельки и биржи, и выманивают у невнимательных пользователей конфиденциальные данные.

Одна из громких историй с фейковыми приложениями была связана с биржей Poloniex. В ноябре 2017 года эксперты компании ESET обнаружили в Google Play программу, которая выдавала себя за официальное мобильное приложение этой американской биржи. Суть мошенничества заключалась в том, что скачавшие программу пользователи вводили туда логин и пароль. Это позволяло создателям вируса самостоятельно менять настройки, выполнять транзакции, а также получить доступ к почте пользователей.

Несмотря на то, что на тот момент у Poloniex не было официальных мобильных приложений (они были выпущены только в июле 2018), два варианта фейковых приложений установили более 5 тысяч человек. После предупреждения ESET они были удалены из Google Play.

Также в Google Play находились фальшивые приложения MetaMask и Trezor Mobile Wallet.

Пользователи устройств на iOS чаще становятся жертвами злоумышленников, распространяющих приложения со встроенной функцией скрытого майнинга. После обнаружения этой проблемы компания Apple была вынуждена ужесточить правила принятия приложений в App Store. При этом ущерб от таких приложений достаточно невелик — они только снижают производительность компьютера, не уводя при этом средства.

Рекомендации: не устанавливайте приложения, в которых нет крайней необходимости. Не забывайте о двухфакторной аутентификации, а также проверяйте ссылки на приложения на официальных сайтах проектов и платформы, чтобы убедиться в их подлинности.

Расширения, плагины и аддоны для браузеров

Существует немало браузерных расширений и плагинов, призванных сделать взаимодействие с криптовалютными кошельками более простым и комфортным. Однако написаны они, как правило, на JavaScript, что делает их уязвимыми к хакерским атакам. Речь может идти как о перехвате пользовательских данных и дальнейшем доступе к кошелькам, так и об установке программ для скрытого майнинга.

При этом, как отметили в Check Point Software Technologies Ltd, именно скрытые криптомайнеры остаются доминирующей угрозой для организаций по всему миру. Так, в 2018 году криптомайнеры стабильно занимали первые четыре строчки рейтингов самых активных угроз и атаковали 37% организаций по всему миру. В 2019 году, несмотря на снижение стоимости всех криптовалют, 20% компаний продолжают подвергаться атакам криптомайнеров каждую неделю.

Противостоять этой угрозе можно несколькими способами: установить отдельный браузер или даже отдельный компьютер для трейдинга, использовать режим инкогнито, регулярно обновлять антивирусные базы и не скачивать никаких сомнительных расширений или плагинов.

Несмотря на то, что основная часть хакерских атак приходится на биржи и компании, индивидуальных пользователей они также не обходят вниманием. Согласно результатам прошлогоднего исследования компании Foley & Lardner, 71% крупных трейдеров и инвесторов назвали наиболее высоким риском именно кражу криптовалют, 31% при этом назвал деятельность хакеров угрозой всей криптовалютной индустрии.

Хакеры, как правило, идут на шаг впереди всей индустрии, поэтому помимо специальных защитных программ не менее важным аспектом борьбы со злоумышленниками остается собственная компьютерная грамотность пользователей и отслеживание последних трендов и событий в области кибербезопасности.

Дата публикации 22.06.2019

Поделитесь этим материалом в социальных сетях и оставьте свое мнение в комментариях ниже.

10 способов взломать Биткоин кошелек в 2020 году

Цифровые валюты становятся распространенным методом оплаты среди потребителей во всем мире. Bitcoin и другие криптовалюты быстро расширяют сферу своего применения. Так как люди все больше доверяют им в осуществлении платежей, переводе денег и даже их сохранении.

Тем не менее, волатильность и безопасность остаются двумя важными аспектами, которые люди не могут игнорировать при рассмотрении вопроса о криптовалютах. Привязывание к стабильным денежным единицам, таким как доллар, евро или фунт стерлингов снизило риски.

Что касается мер безопасности, то здесь есть на что обратить внимание. Например, поставщик услуг кошелька, которого вы выбрали для хранения ваших крипто-валют. А сейчас минуточку внимания, спросите себя: обеспечивает ли это защиту ваших средств? Застрахованы ли счета? Как насчет верификации 2FA? Безопасно ли я храню свои личные ключи? Делюсь ли я с кем-нибудь личной информацией? У кого есть доступ к моим аккаунтам? Эти вопросы нельзя игнорировать. Если вы хотите, чтобы ваши средства оставались подальше от рук хакеров.

Один из очень полезных способов повысить безопасность вашего аккаунта — это понять, как хакеры на самом деле могут получить доступ к вашему кошельку. В списке ниже мы рассмотрим некоторые из этих методов:

1. Взлом ваших устройств

Физические кошельки могут быть потеряны и украдены. То же самое касается и цифровых кошельков, особенно тех, которые содержат криптовалюту. Безопасность кошелька состоят из двух ключей:

Если ваш личный ключ украден, он эквивалентен потере кредитной или дебетовой карты с PIN-кодом, написанным на обратной стороне. Нет необходимости объяснять, что произойдет с вашим аккаунтом дальше.

Хранение ваших личных ключей в Интернете, скажем, в файле на вашем компьютере — не очень мудрая идея. Если хакеры получат доступ к вашему компьютеру, они смогут легко найти файл и использовать его.

По этой причине специалисты по безопасности всегда советуют хранить ваши личные ключи в бумажном виде. Хоть клочок бумаги не кажется самым надежным способом хранения ключей. Также неплохо было бы заламинировать его так, чтобы утренний кофе не разрушил вашу финансовую стабильность.

В некоторых случаях, услуги кошельков, таких как Crypterium, Wirex или Blockchain.com будет хранить ваши личные ключи для вас, избавляя вас от необходимости справляться с этим самостоятельно. Очевидно, что вы должны доверять свои ключи только авторитетным провайдерам, таким как упомянутые выше

2. Отправка фишинговых электронных писем

В настоящее время мы получаем много писем в день. Хакеры знают об этом и имеют инструменты, чтобы использовать это против вас. Фишинговая электронная почта состоит из письма, якобы приходящего от службы, с которой вы, скорее всего, знакомы, и запрашивающего у вас данные для выполнения определенных операций.

Если вы используете службу кошелька, как Wirex, хакеры могут отправить электронное письмо, выдавая себя за представителя компании и прося вас поделиться некоторыми личными данными, и порой даже в лоб попросить ваш пароль. В то время как некоторые из вас могут понять, что официальный представитель никогда не будет запрашивать такую информацию, другие могут попасть в ловушку и предоставить информацию.

Помните, что личные ключи похожи на PIN-коды. Ни один официальный представитель банка не позвонит вам или не отправит электронное письмо с просьбой предоставить такую информацию. Если вы получите подобное сообщение, свяжитесь с официальными представителями и сообщите об этом как можно скорее.

3. Установка кейлоггеров

Все дело в данных. И хакеры постоянно пытаются разными способами достать их. Кейлоггеры — это вредоносные программы, которые записывают каждый вводимый на вашем компьютере или мобильном устройстве пароль или PIN-код, а затем передают их хакерам.

Если вредоносная программа попадает на ваше устройство, то она становится шлюзом для хакеров, чтобы получить доступ к вашим личным ключам. Но… как они вообще попадают на ваше устройство? Ну, есть три способа заразиться от кейлоггера:

4. Скачивание поддельных кошельков

Хакеры пойдут на любой шаг, чтобы украсть крипто-валюту. Поддельные приложения — отличный пример того, как далеко они готовы зайти. Недавнее исследование показало, что несколько приложений на Google App Store выдают себя за Trezor, популярную службу кошельков в криптовалюте.

Исследование показало, что поддельные мобильные приложения, маскирующие официальный кошелек, используют схожие названия и включают в себя убедительные маркетинговые баннеры, чтобы не только обмануть пользователей, но и получить зеленый свет от платформы Google и избежать получения запрета.

Полезным советом, чтобы избежать попадания в эту ловушку, является загрузка приложения прямо с официального сайта службы кошелька. Например, Crypterium Wallet запрашивает номер вашего телефона, чтобы отправить вам безопасную ссылку, которая приведет вас в магазин приложений.

5. Выдавать себя за компанию или человека

Хорошо. Представьте себе: вы являетесь небольшим инвестором и ищете перспективную компанию в крипто-валютном пространстве. Внезапно, представитель этой компании обращается к вам, чтобы рассказать об эксклюзивном предпродажном предложении. Звучит как сделка, не так ли?

Выдавать себя за компании, крипто-валютную биржу или человека к этому причастному — один из наиболее распространенных способов, на которые полагаются хакеры, чтобы получить доступ к вашим средствам.

Почему? Скажем так, легче обмануть кого-то, чем взломать компьютерную систему. В данном конкретном случае, мошенники не заинтересованы в взломе вашего счета, а просто с помощью социальной инженерии они убедят вас перевести X биткойнов на определённый адрес.

Более изощрённые хакеры создают веб-сайты, чтобы вы могли войти в систему и визуализировать свои «инвестиции». Затем вас попросят поделиться данными для доступа к определённым льготам и т.д.

6. Нападение на вас с помощью троянов

Подобно кейлоггерам, трояны могут войти в ваш компьютер и следить за вашим поведением. Воруя все, что напоминает пароль от кошелька.

Трояны — это не совсем новая вещь. И скорее всего, вы уже знаете, как предотвратить заражение ваших устройств. Регулярные антивирусные проверки, загрузка файлов из защищенных источников и т.д.

Если крипто-валютный троян получает доступ к вашему устройству и идентифицирует ваши ключи, то пиши пропало… У него появляется куча способов украсть ваши средства.

7. Установка расширений браузера

От AdBlock-а до проверки грамматики, расширения браузера делают нашу жизнь проще во многих отношениях. Но их скрытый характер также создает потенциальную угрозу вашей безопасности.

Существует множество вариаций расширений. Которые, помимо предоставления ожидаемого сервиса, также отслеживают и копируют данные для хакеров. Поэтому в следующий раз, когда вы дадите доступ к расширению. Проверьте компанию или разработчика, стоящего за ним. И дважды проверьте отзывы и комментарии.

8. В обход двухфакторной аутентификации

Двухфакторная аутентификация, или 2FA, является дополнительным уровнем безопасности, который доверяют поставщики кошельков, такие как Crypterium, чтобы убедиться, что реальные пользователи стоят за определенными транзакциями или операциями. Например, если вы хотите вывести средства со своего счета на внешний кошелек или банковскую карту, вам потребуется ввести код безопасности, отправленный на указанный вами адрес электронной почты или с помощью текстового сообщения.

Несмотря на то, что это остается чрезвычайно эффективным способом защиты клиентов от мошеннических действий, бывали случаи, когда хакеры находили способы обойти 2FA. По этой причине крайне важно всегда следить за полученными уведомлениями.

9. Публикация поддельных объявлений

Многие крипто-валютные компании не могут размещать рекламу в Google, Yandex или Twitter. Лишь немногим уважаемым фирмам это разрешено.

Тем не менее, некоторые мошеннические компании могут найти способ обойти это и запустить недолговечные кампании, ориентированные на людей, желающих купить или продать криптовалюту.

Общим красным флагом являются смехотворные комиссии или другие заманчивые услугами. Как правило Google, Yandex или Twitter, всегда идут навстречу лицензированным компаниям, а не навстречу неизвестным провайдерам.

10. Изменения в вашем буфере обмена

Розничные торговцы, которые принимают прямые платежи в криптовалюте, как правило, делятся своим адресом кошелька на своем сайте. Чтобы вы могли скопировать и вставить его в свой кошелек для перевода денег. Но что, если есть вредоносная программа, которая портит эту простую операцию и вместо того, чтобы вставить адрес продавца, вводит чужой адрес.

Этот тип вредоносных программ — не новое изобретение. Программа под названием CryptoShuffler, как сообщается, украла более 150 тысяч долларов, сделав именно это. Самый простой способ — дважды проверить адрес, который вы вставляете. Хотя на самом деле это не очень привлекательная задача.