как запретить ip адрес

Как заблокировать доступ к сайту в Windows с помощью PowerShell

Рассмотрим несколько способов, которые помогут вам запретить доступ к отдельным сайтам, URL и IP адресам в Windows без использования сторонних программ. Обычно блокировку сайтов наиболее эффективно настраивать на уровне сетевого шлюза (роутер, маршрутизатор, Wi-Fi точка доступа, через которую вы выходите в Интернет), или с помощью стороннего ПО (фильтры контента, DNS фильтры и т.д.). В нашем случае мы попробуем заблокировать определенный сайт с помощью встроенных средств Windows 10 и автоматизации PowerShell.

Блокировка сайтов в Windows с помощью файла hosts

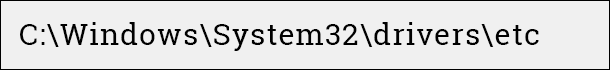

Самый известный способ заблокировать определенный сайт в Windows – отредактировать файл hosts. Обычно файл находится в каталоге %windir%\system32\drivers\etc\. Обратите внимание, что у файла hosts нет расширения.

Файл hosts используется для ручного назначения соответствий между IP адресами и DNS именами. При выполнении разрешении имен файл hosts имеет приоритет над DNS серверами, указанными в настройках сетевых подключений,

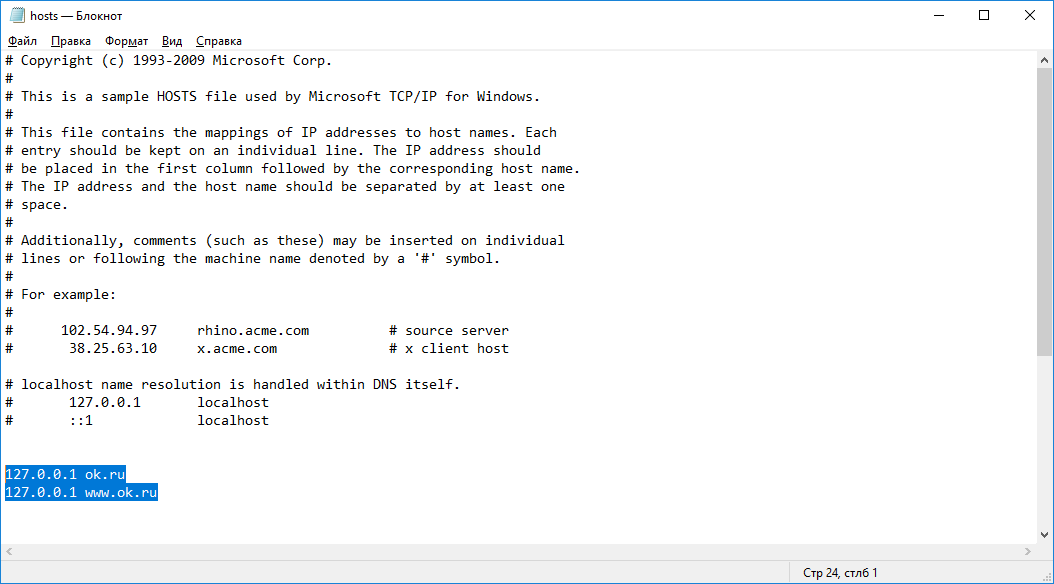

Чтобы заблокировать определенный сайт (например, ok.ru), откройте на редактирование файл hosts (с правами администратора) и добавьте в него строки вида:

127.0.0.1 ok.ru

127.0.0.1 www.ok.ru

Сохраните файл и перезагрузите компьютер (или очистите DNS кэш командой: ipconfig /flushdns ).

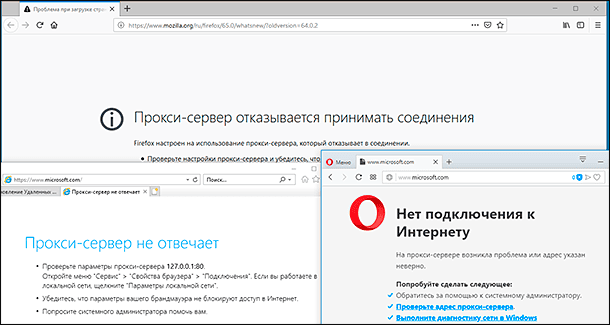

После этого при попытке открыть сайт ok.ru в любом браузере будет появляется сообщение “Страница не найдена” / “Страница не доступна”.

Вы можете добавлять новые строки с URL сайтов в файл hosts с помощью такого bat файла:

@echo off

set hostspath=%windir%\System32\drivers\etc\hosts

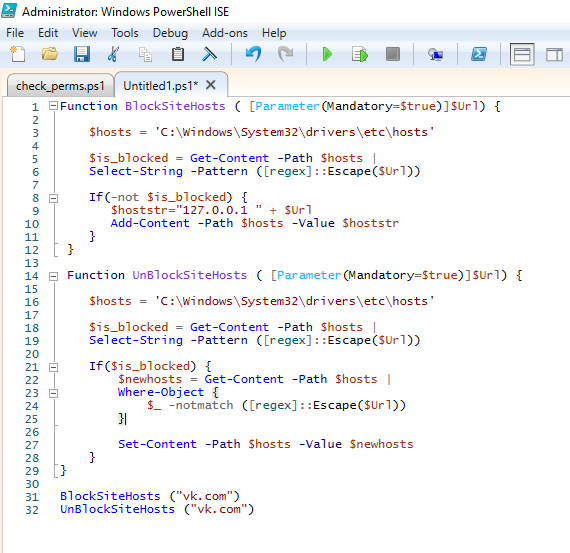

Либо можно воспользоваться следующими PowerShell функциями для автоматизации блокировки (разблокировки) определенных сайтов в списке запрещенных доменов в файле hosts.

Теперь чтобы добавить определенный сайт в заблокированные достаточно выполнить функцию:

Чтобы разблокировать сайт запустите:

Блокировка сайтов через DNS

Если ваши клиенты пользуются одним DNS сервером, вы можете аналогичным образом заблокировать определенный сайты с помощью создания DNS записи в этом DNS, указывающей на 127.0.0.1 (или что-то в таком роде). По такому принципу, кстати, работают большинство коммерческих контент фильтров DNS (OpenDNS, SkyDNS, Яндекс.DNS и т.д.).

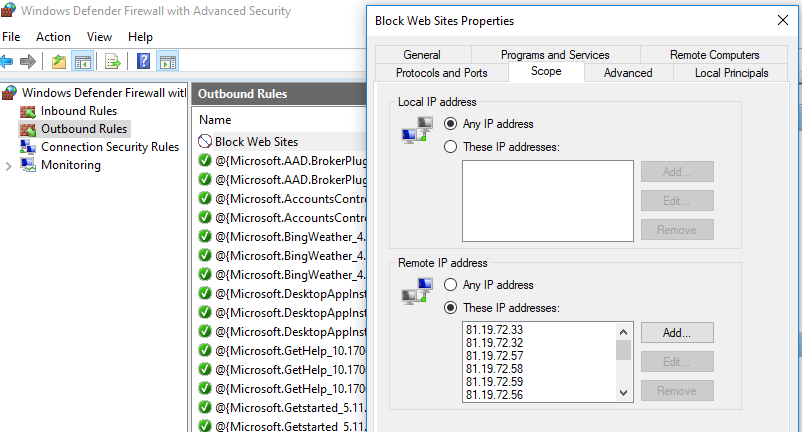

Блокируем IP адрес сайта в брандмауэре Windows

Также вы можете заблокировать определенные сайты с помощью встроенного Windows Firewall. Главный недостаток такого метода – вы не сможете использовать имя домена или сайта в правиле блокировке. Брандмауэр Windows в качестве источника/назначения позволяет указать только IP адрес или подсеть.

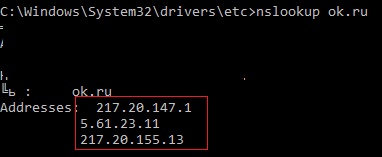

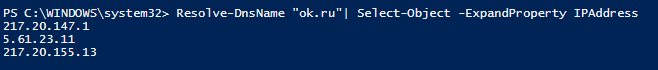

Сначала нужно определить IP адрес сайта, который вы хотите заблокировать. Проше всего это сделать командой nslookup.

Как вы видите в результатах команды присутствует несколько IP адресов, которые назначены сайту. Вам нужно заблокировать их все.

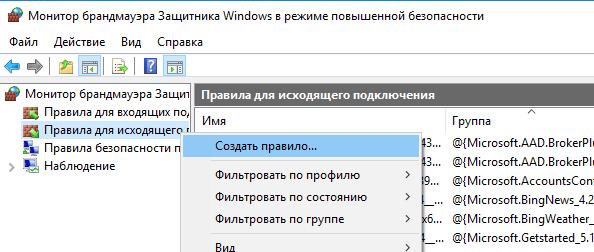

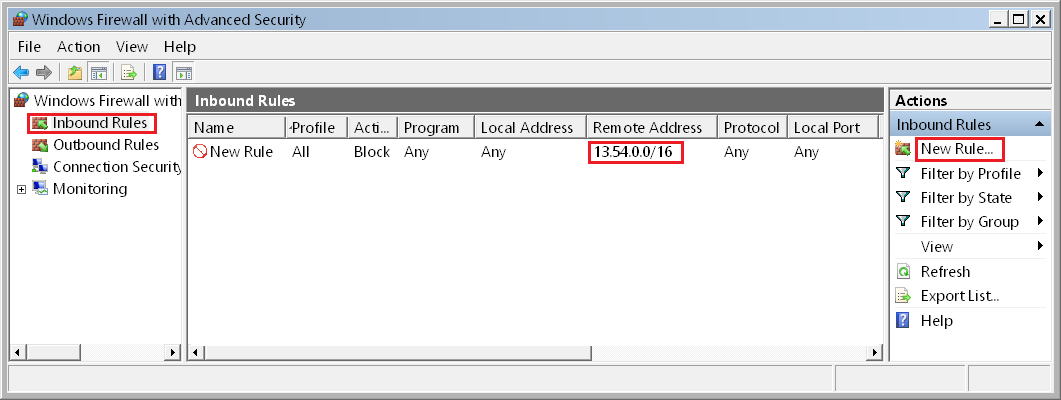

Теперь нужно запустить панель настройки Windows Firewall (Панель управления \Все элементы панели управления\Брандмауэр Защитника Windows\Дополнительные параметры или firewall.cpl).

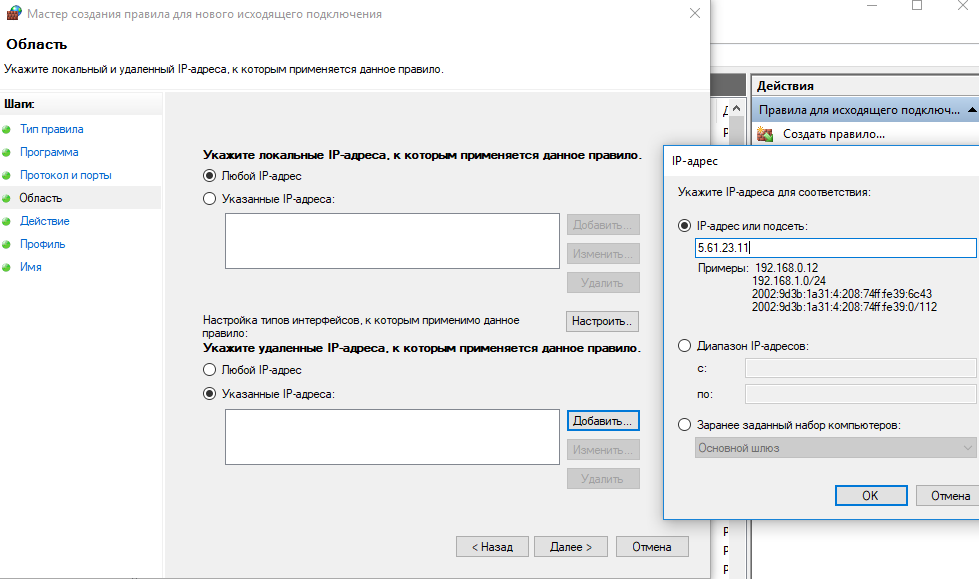

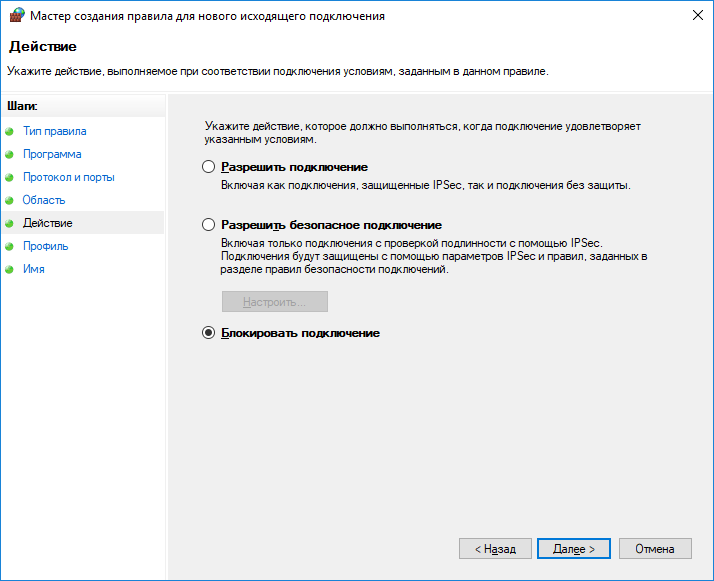

В секции “Правила для исходящих подключений” создайте новое правило со следующими параметрами:

В окне со списком профилей брандмауэра, к которым применяется это правило оставьте все опции. Осталось указать имя правила и сохранить его.

После этого Брандмауэр Защитника Windows будет блокировать все соединения с данным сайтом. В браузере при подключении к заблокированному сайту будет появляться ошибка:

Доступ в Интернет закрыт

Возможно, подключение заблокирована брандмауэром или антивирусным ПО.

ERR_NETWORK_ACCESS_DENIED

В домене AD вы можете распространить на компьютеры пользователей политику блокирующую сайт с помощью GPO. Но еще раз скажем, это нецелесообразно. Фильтровать сайты правильнее на шлюзе доступа в Интернет.

PowerShell: правила блокировки сайтов по имени и IP адресу в брандмауэре Windows

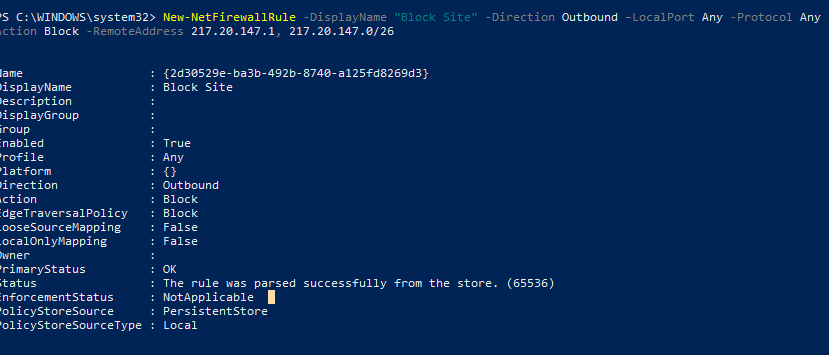

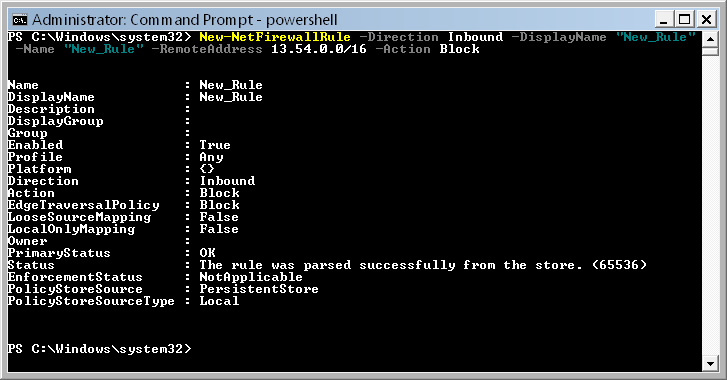

Вы также можете с помощью PowerShell создать правило брандмауэра, блокирующее исходящие подключения к определенному сайту:

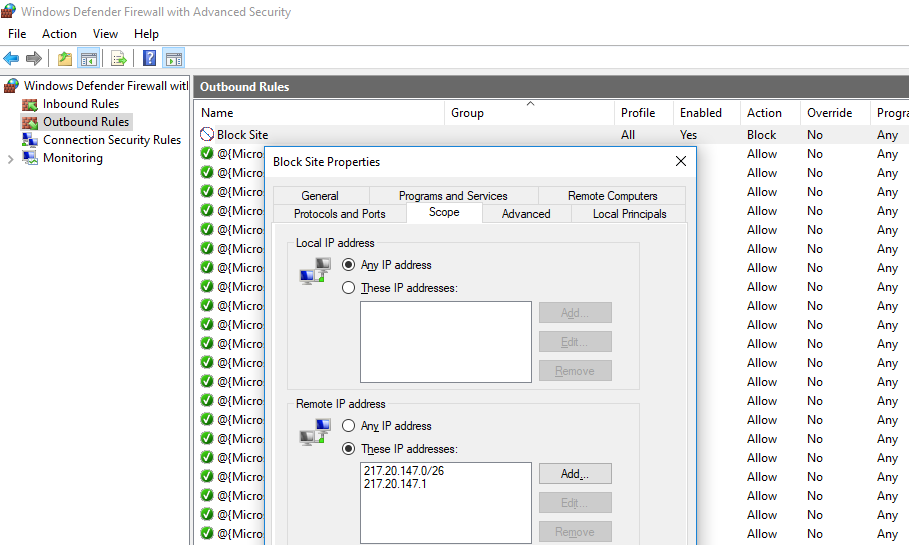

Строка “ The rule was parsed successfully from the store” говорит о том, что правило новое правило брандмауэра успешно применено. Вы можете найти его в графическом интерфейсе Windows Firewall.

Чтобы не резолвить имя сайта в IP адреса вручную можно использовать PowerShell командлет Resolve-DnsName для получения IP адресов сайтов.

Таким образом мы можем преобразовать имя домена в IP адреса и сразу добавить запрещающее правило для блокирования доступа к сайту:

Получается, что теперь вы можете добавить запрещающее правило в Windows Firewall сразу для нескольких сайтов:

У командлета Resolve-DnsName я добавил параметр –NoHostsFile, чтобы не использовать при проверке файл hosts.

Проверим, что блокирующее правило для исходящего появилось в консоли.

Эта статья прежде всего разминка для ума. В корпоративной сети для ограничения доступа к сайтам нужно использовать фильтрацию на уровне шлюза доступа в интернет или прокси-сервере. Блокировка доступа на уровне хостов не столь эффективна.

Как заблокировать IP адреса через ufw

В статье описано, как заблокировать конкретные IP адреса через ufw.

UFW (Uncomplicated Firewall) — стандартная утилита для конфигурирования межсетевого экрана iptables для ОС Ubuntu Linux. Она использует интерфейс командной строки, состоящий из небольшого числа простых команд. UFW — это удобный способ создания базового брандмауэра IPv4 или IPv6, чтобы защитить сервер.

Блокировка определенных IP адресов через ufw

Для блокировки или закрытия всех пакетов с 192.168.1.5, вводим:

Показываем статус фаервола включая правила. Для проверки недавно добавленных правил, вводим:

Блокировка определенных IP и номера порта через ufw

Для блокировки или закрытия «спамерских» IP адресов 202.54.1.5 порта 80, вводим:

Заново проверяем посредством следующей команды:

Закрытие определенных IP, номеров портов и протоколов через ufw

Для примера блокировка вредоносных IP адресов 202.54.1.1 tcp порта 22, вводим:

Блокировка подсети через ufw. Синтаксис тот же:

Как удалить блокировку и разблокировать IP адресов

Для удаления правила # 4, вводим:

Подсказка: UFW, НЕ блокирующий IP-адрес

Чтобы избежать лишних проблем с ненужной блокировкой, необходимо изменить the/etc/ufw/before.rules файл и добавить раздел “Block an IP Address” после “# End required lines”.

Добавьте свое правило для блока от спама или хакеров:

Сохраните и закройте файл. И — перезагрузите брандмауэр:

Блокирование IP-адресов с помощью брандмауэра Windows 7

Владельцы компьютеров под управлением Windows 7 нередко озадачиваются вопросом блокировки входящих и исходящих соединений для определенных IP-адресов, например, с целью отсечения трафика, генерируемого сомнительными серверами либо рекламными площадками. Как правило, многие пользователи для решения данной задачи прибегают к использованию сторонних брандмауэров и совсем не догадываются о том, что для разборок с нежелательными айпишниками вполне сгодятся штатные средства операционной системы Windows.

Чтобы заблокировать упомянутый IP, следует воспроизвести следующие действия.

1. Щелкаем правой клавишей мыши по расположенному в правом нижнем углу рабочего стола Windows значку сетевого соединения и в появившемся меню выбираем пункт “Центр управления сетями и общим доступом” (в англоязычном варианте: Open Network and Sharing Center).

2. В открывшемся окне переходим по ссылке “Брандмауэр Windows” (Windows Firewall).

3. Далее следуем по ссылке “Дополнительные параметры” (Advanced settings).

4. Откроется окно расширенных настроек межсетевого экрана Windows, в левой части которого потребуется выбрать пункт “Правила для входящих подключений” (Inbound Rules), а в правой – щелкнуть по ссылке “Создать правило” (New Rule).

5. В окне мастера создания правила для входящего соединения выбираем типа правила “Настраиваемые” (Custom) и жмем “Далее”.

6. Выбираем пункт “Все программы” (All Programs).

7. Настройки портов и протоколов оставляем без изменений.

8. Указываем удаленный IP-адрес (Remote IP addresses), к которому будет применяться создаваемое правило. В нашем случае, это – 93.191.11.124.

9. Ставим галочку напротив пункта “Блокировать подключение” (Block the connection).

10. Указываем профили, к которым применяется создаваемое правило.

11. Используя какое-нибудь говорящее название сохраняем правило и жмем клавишу “Готово” (Finish).

12. В левой части уже знакомого окна расширенных настроек брандмауэра Windows выбираем пункт “Правила для исходящих подключений” (Outbound Rules) и создаем аналогичную конфигурацию, руководствуясь пунктами 5-11.

13. Удостоверяемся, что внесенные в параметры межсетевого экрана Windows правки пошли на пользу делу.

Мы привели самый простой и быстрый способ блокирования IP-адресов средствами брандмауэра Windows 7. При наличии опыта и времени можно гибко варьировать перечисленные настройки, блокируя IP только для конкретных приложений в системе и профилей. Сетевые возможности “семерки” не так скудны, как кажутся на первый взгляд. Самое главное – суметь ими воспользоваться и в полной мере раскрыть заложенный в них потенциал.

Способы сокрытия IP-адреса в сети Internet

Прежде чем мы подробно рассмотрим известные технологии сокрытия своего настоящего IP-адреса, нам следует узнать свой IP-адрес и выяснить некоторые вещи, обличающие наш компьютер в сети, например адрес DNS-сервера. Для этого достаточно зайти на любой сервис проверки анонимности, например www.whoer.net, главное чтобы он обладал интерактивной проверкой вашего компьютера с помощью Java, ActiveX, Flash и Javascipt. Изменить свой IP-адрес, например с помощью Socks или VPN, недостаточно, т.к. существует множество технологий, позволяющих его выявить, которые нужно либо отключить на своем компьютере, либо обмануть. Также не лишним будет изменить передаваемые НТТР-заголовки, это позволит «сбить» определение установленного ПО и географическое место расположения компьютера. Более детально проверить свой компьютер можно в расширенной версии www.whoer.net/ext.

VPN (Virtual Private Network, виртуальная частная сеть)

Внешне VPN-соединение мало чем отличается от подключения к обычной локальной сети: приложения вообще не почувствуют разницы и поэтому без какой-либо настройки будут использовать его для доступа в интернет. Когда одно из них захочет обратиться к удаленному ресурсу, на компьютере будет создан специальный GRE-пакет (Generic Routing Encapsulation, общая инкапсуляция маршрутов), который в зашифрованном виде будет отправлен VPN-серверу. VPN-сервер, в свою очередь, этот пакет расшифрует, разберется, в чем его суть (запрос на закачку какой-либо HTTP-страницы, просто передача данных и т.д.), и выполнит от своего лица (то есть засветит свой IP) соответствующее действие. Далее, получив ответ от удаленного ресурса, VPN-сервер поместит его в GRE-пакет, зашифрует и в таком виде отправит обратно клиенту.

Непрерывное шифрование передаваемых данных — это ключевой момент в обеспечении безопасности. PPTP-траффик может быть зашифрован с помощью MPPE (Microsoft Point-to-Point Encryption, поддерживает 40-, 56- и 128-битные ключи). Это майкрософтовский протокол. Ранние версии были чудовищно дырявы и элементарно взламывались, в новых грубые ошибки исправлены, но потуги майкрософта сделать что-то в области криптографии ничего кроме смеха не вызывают. Новые версии их протоколов просто особо не анализируют на предмет дыр.

OpenVPN — cвободная реализация технологии VPN, организуется на основе общепринятого в Интернете стека протоколов TCP/IP. Это гарантирует работу соединения даже с теми провайдерами, которые не поддерживают PPTP (чаще всего это операторы сотовой связи, которые режут все GRE-пакеты, проходящие через GPRS и EDGE). Также OpenVPN работает даже когда у вас нет реального ip-адреса, в отличие от PPTP, требующего одновременного установления двух сетевых сессий.

Серверы для анонимных VPN обычно устанавливают в странах, где наиболее лояльно относятся ко взлому, спаму и т.д. (Китай, Корея и прочие). В большинстве случаев имеет место договоренность с администрацией, которая за определенную плату обязуется игнорировать жалобы в abuse-службу и не вести логи. На основе своего опыта работы могу порекомендовать полностью автоматический OpenVPN сервис www.vpnlab.ru c большим выбором серверов.

Proxy, SOCKS

Прокси-сервер (от англ. proxy — «представитель, уполномоченный») — служба в компьютерных сетях, позволяющая клиентам выполнять косвенные запросы к другим сетевым службам.

Сначала клиент подключается к прокси-серверу и запрашивает какой-либо ресурс (например, файл), расположенный на другом сервере. Затем прокси-сервер подключается к указанному серверу, получает ресурс у него и передает клиенту.

То, к каким серверам и по каким протоколам мы может обращаться через прокси, зависит от типа этого прокси, т. е. протокола, по которому мы обращаемся к нему. Типов прокси существует несколько: HTTP-прокси, SOCKS4, SOCKS5 и некотрые другие.

HTTP-прокси наиболее распространены, их легче всего найти в интернете, но работают они только с HTTP (есть и https-прокси), к тому же могут вставлять в заголовки запроса адрес клиента, то есть быть не анонимными.

Протокол SOCKS наиболее примечателен тем, что он инкапсулирует протоколы не прикладного, а транспортного уровня, т.е. TCP/IP и UDP/IP. Поскольку только по этим протоколам возможна работа в Сети, через SOCKS можно работать с любыми серверами, в том числе и такими же SOCKS и, таким образом, организовывать цепочки SOCKS-серверов. По этой же причине все SOCKS-сервера анонимны — невозможно на уровне TCP/IP и UDP/IP передать дополнительную информацию, не нарушив работу вышестоящего протокола.

Еще можно выделить анонимайзеры — выглядят как обычный поисковик, только вместо слов/фраз в них нужно вводить URL того сайта, который ты хотел бы посмотреть. Анонимайзеры представляют собой скрипты, написанные, например, на perl, php, cgi-скрипты.

Пара полезных программ по работе с http-прокси и соксами:

SocksChain — программа, позволяющая работать через цепочку SOCKS или HTTP-прокси (нужно помнить, что любой прокси-сервер, а тем более бесплатный, ведет лог. И человек, который располагает соответствующими правами, всегда сможет вычислить, куда вы заходили и что вы делали, даже если вы будете использовать цепочки из 10 анонимных прокси-серверов в разных концах планеты).

FreeCap — программа для прозрачной переадресации подключений через SOCKS-сервер программ, которые не имеют родной поддержки SOCKS-прокси.

Tor (The Onion Router) — свободная (BSD) реализация второго поколения onion router (так называемая «луковая (многослойная) маршрутизация»). Система, позволяющая пользователям соединяться анонимно, обеспечивая передачу пользовательских данных в зашифрованном виде. Рассматривается как анонимная сеть, предоставляющая анонимный web-сёрфинг и безопасную передачу данных. С помощью Tor пользователи смогут сохранять анонимность при посещении web-сайтов, публикации материалов, отправке сообщений и работе с другими приложениями, использующими протокол TCP. Безопасность трафика обеспечивается за счёт использования распределённой сети серверов, называемых «многослойными маршрутизаторами» (onion routers).

Пользователи сети Tor запускают onion-proxy на своей машине, данное программное обеспечение подключается к серверам Tor, периодически образуя виртуальную цепочку сквозь сеть Tor, которая использует криптографию многоуровневым способом (аналогия с луком — англ. onion).

Каждый пакет, попадающий в систему, проходит через три различных сервера (нода), которые выбираются случайным образом. Перед отправлением пакет последовательно шифруется тремя ключами: сначала для третьей ноды, потом для второй, и, в конце концов, для первой.

Когда первая нода получает пакет, она расшифровывает «верхний» слой шифра (аналогия с тем, как чистят луковицу) и узнает, куда отправить пакет дальше. Второй и третий сервер поступают аналогичным образом. В то же время, программное обеспечение onion-proxy предоставляет SOCKS-интерфейс. Программы, работающие по SOCKS-интерфейсу, могут быть настроены на работу через сеть Tor, который, мультиплексируя трафик, направляет его через виртуальную цепочку Tor, что в конечном итоге позволяет обеспечивать анонимный сёрфинг в сети.

Cуществуют специальные надстройки Tor для веб-браузеров Opera, Firefox.

SSH-туннелинг

SSH (Secure Shell) — сетевой протокол, позволяющий производить удалённое управление компьютером и передачу файлов. Использует алгоритмы шифрования передаваемой информации.

SSH-туннелинг можно рассмотреть в качестве дешевой замены VPN. Принцип данной реализации следующий: весь сетевой софт на компьютере форвардится на назначенный порт (вашего локалхоста), на котором висит сервис, соединенный по SSH с сервером (а как мы знаем, соединение по SSH протоколу шифруется) и туннелирующий все запросы; далее весь ваш трафик (уже не в зашифрованном виде) может форвардится с сервера на прокси (поддерживающий туннерирование) или сокс, которые передают весь трафик к необходимым адресам. Наличие прокси или сокса не обязательно.

В одном из немецких институтов был разработан довольно хитрый способ сохранения анонимности. В систему пользователя устанавливается специальная прокси-программа JAP, которая принимает все запросы пользователя на подключения, криптует (AES с 128-bit длиной ключа) и в безопасном режиме отправляет на специальный промежуточный сервер (так называемый микс). Дело в том, что микс одновременно использует огромное количество пользователей, причем система построена так, чтобы каждый из них был неразличим для сервера. А поскольку все клиенты одинаковые, то и вычислить конкретно одного пользователя не представляется возможным.

Миксы обычно устанавливаются на добровольных началах, в основном в университетах, которые официально подтверждают, что не ведут никаких логов. К тому же обычно используются цепочки миксов, как правило 3 микса.

P2P анонимайзеры

Рассмотрим на примере сети Peek-A-Boot:

Peek-A-Booty — это распределенная пиринговая сеть из компьютеров, принадлежащих добровольцам из различных стран. Сеть создана для того, чтобы пользователи могли обходить наложенные локальной цензурой ограничения и получать доступ к запрещенным в том или ином государстве ресурсы интернета.

Каждый узел сети маскируется, так что пользователь может направлять запросы и получать информацию с определенных IP-адресов в обход цензурных барьеров.

Пользователь, подсоединяется к специальной сети, где работает Peek-A-Booty. Несколько случайно выбранных компьютеров получают доступ к веб-сайту, и пересылают данные тому, кто послал запрос.

Весь трафик в этой сети шифруется по принятому в электронной коммерции стандарту SSL, так что все выглядит как невинная транзакция.

Вывод

Из всех рассмотренных нами методов только TOR и P2P является полностью бесплатными, при этом обладают высокой надежностью, но, к сожалению, не удобны в поседневном использовании и настройке.

С точки зрения высокого уровня безопасности и простоты в настойке лидирует OpenVPN, но цены на него начинаются от 15$ в месяц. Широкое распостранение сейчас получает технология DoubleVPN в которой пакеты проходят через два VPN сервера. Это пожалуй, самое быстрое и удобное решение вопроса гарантированной анонимности, но цена…

Промежуточным решением можеть стать так называемый аналог VPN — SSH-туннелинг, для которого достаточно наличия лишь shell-доступа, что весьма дешево, а само соединение настраивается, например, через Putty. К сожалению, настройка не проста и трудоемка, удобство использования тоже хромает, так что это по прежнему вариант для «гиков».

Как заблокировать ip адрес в windows 10

Рассмотрим несколько способов, которые помогут вам запретить доступ к отдельным сайтам, URL и IP адресам в Windows без использования сторонних программ. Обычно блокировку сайтов наиболее эффективно настраивать на уровне сетевого шлюза (роутер, маршрутизатор, Wi-Fi точка доступа, через которую вы выходите в Интернет), или с помощью стороннего ПО (фильтры контента, DNS фильтры и т.д.). В нашем случае мы попробуем заблокировать определенный сайт с помощью встроенных средств Windows 10 и автоматизации PowerShell.

Блокировка сайтов в Windows с помощью файла hosts

Самый известный способ заблокировать определенный сайт в Windows – отредактировать файл hosts. Обычно файл находится в каталоге %windir%system32driversetc. Обратите внимание, что у файла hosts нет расширения.

Файл hosts используется для ручного назначения соответствий между IP адресами и DNS именами. При выполнении разрешении имен файл hosts имеет приоритет над DNS серверами, указанными в настройках сетевых подключений,

Чтобы заблокировать определенный сайт (например, ok.ru), откройте на редактирование файл hosts (с правами администратора) и добавьте в него строки вида:

127.0.0.1 ok.ru

127.0.0.1 www.ok.ru

Сохраните файл и перезагрузите компьютер (или очистите DNS кэш командой: ipconfig /flushdns ).

После этого при попытке открыть сайт ok.ru в любом браузере будет появляется сообщение “Страница не найдена” / “Страница не доступна”.

Вы можете добавлять новые строки с URL сайтов в файл hosts с помощью такого bat файла:

@echo off

set hostspath=%windir%System32driversetchosts

echo 127.0.0.1 www.facebook.com >> %hostspath%

echo 127.0.0.1 facebook.com >> %hostspath%

exit

Либо можно воспользоваться следующими PowerShell функциями для автоматизации блокировки (разблокировки) определенных сайтов в списке запрещенных доменов в файле hosts.

Function BlockSiteHosts ( [Parameter(Mandatory=$true)]$Url)

>

Теперь чтобы добавить определенный сайт в заблокированные достаточно выполнить функцию:

Чтобы разблокировать сайт запустите:

Блокировка сайтов через DNS

Если ваши клиенты пользуются одним DNS сервером, вы можете аналогичным образом заблокировать определенный сайты с помощью создания DNS записи в этом DNS, указывающей на 127.0.0.1 (или что-то в таком роде). По такому принципу, кстати, работают большинство коммерческих контент фильтров DNS (OpenDNS, SkyDNS, Яндекс.DNS и т.д.).

Блокируем IP адрес сайта в брандмауэре Windows

Также вы можете заблокировать определенные сайты с помощью встроенного Windows Firewall. Главный недостаток такого метода – вы не сможете использовать имя домена или сайта в правиле блокировке. Брандмауэр Windows в качестве источника/назначения позволяет указать только IP адрес или подсеть.

Сначала нужно определить IP адрес сайта, который вы хотите заблокировать. Проше всего это сделать командой nslookup.

Как вы видите в результатах команды присутствует несколько IP адресов, которые назначены сайту. Вам нужно заблокировать их все.

Теперь нужно запустить панель настройки Windows Firewall (Панель управления Все элементы панели управленияБрандмауэр Защитника WindowsДополнительные параметры или firewall.cpl).

В секции “Правила для исходящих подключений” создайте новое правило со следующими параметрами:

В окне со списком профилей брандмауэра, к которым применяется это правило оставьте все опции. Осталось указать имя правила и сохранить его.

После этого Брандмауэр Защитника Windows будет блокировать все соединения с данным сайтом. В браузере при подключении к заблокированному сайту будет появляться ошибка:

Доступ в Интернет закрыт

Возможно, подключение заблокирована брандмауэром или антивирусным ПО.

ERR_NETWORK_ACCESS_DENIED

В домене AD вы можете распространить на компьютеры пользователей политику блокирующую сайт с помощью GPO. Но еще раз скажем, это нецелесообразно. Фильтровать сайты правильнее на шлюзе доступа в Интернет.

PowerShell: правила блокировки сайтов по имени и IP адресу в брандмауэре Windows

Вы также можете с помощью PowerShell создать правило брандмауэра, блокирующее исходящие подключения к определенному сайту:

Строка “ The rule was parsed successfully from the store” говорит о том, что правило новое правило брандмауэра успешно применено. Вы можете найти его в графическом интерфейсе Windows Firewall.

Чтобы не резолвить имя сайта в IP адреса вручную можно использовать PowerShell командлет Resolve-DnsName для получения IP адресов сайтов.

Таким образом мы можем преобразовать имя домена в IP адреса и сразу добавить запрещающее правило для блокирования доступа к сайту:

Получается, что теперь вы можете добавить запрещающее правило в Windows Firewall сразу для нескольких сайтов:

У командлета Resolve-DnsName я добавил параметр –NoHostsFile, чтобы не использовать при проверке файл hosts.

Проверим, что блокирующее правило для исходящего появилось в консоли.

Эта статья прежде всего разминка для ума. В корпоративной сети для ограничения доступа к сайтам нужно использовать фильтрацию на уровне шлюза доступа в интернет или прокси-сервере. Блокировка доступа на уровне хостов не столь эффективна.

В данной статье мы рассмотрим два метода общего блокирования веб-сайтов пользователям, кроме отдельно разрешенных. Для ограничения доступа и полной блокировки веб-сайтов мы будем использовать настройки прокси в приложении «Internet Explorer». А также, альтернативный метод: редактирование файла «hosts».

Введение

Помимо важных и интересных ресурсов, «Интернет» включает в себя значительную долю сайтов, которые содержат информацию, относящуюся к запрещенной или откровенной тематике, неуместные шутки или оскорбительные видеоматериалы. Поэтому пользователям может потребоваться выполнить определенное ограничение доступа к таким сетевым ресурсам. Причины блокировки нежелательных сайтов могут быть различны. Например, прекращение доступа важно для родителей, которые бы хотели ограничить отображение вредных материалов или оградить собственных детей от посещения определенных веб-сайтов (или в крайних случаях от большинства веб-сайтов), прежде чем они научатся различать вредную и полезную информацию.

В данной статье мы рассмотрим два метода общего блокирования веб-сайтов, кроме отдельно разрешенных пользователями, на персональном компьютере с установленной операционной системой «Windows 10». Это особо полезно родителям тех детей, которые задействуют компьютер для учебы, выполнения школьных заданий и внеклассных проектов, а также используют его для поиска и просмотра сайтов в познавательных целях или развлечений.

Для ограничения доступа и полной блокировки веб-сайтов мы будем использовать настройки прокси в приложении «Internet Explorer». Не стоит беспокоиться о том, что вам теперь придется использовать «Internet Explorer» в качестве браузера по умолчанию.

Хорошая особенность приложения «Internet Explorer» заключается в его способности применять установленные параметры прокси-сервера ко всей системе, включая сторонние приложения и браузеры. Таким образом, благодаря прокси-серверу, который действует как шлюз между компьютером пользователей и «Интернетом», достигается абсолютно безопасное блокирование всех веб-сайтов в операционной системе «Windows 10».

Далее мы рассмотрим, как это можно сделать.

1. Блокирование через интернет-прокси-сервер

Процедура ограничения доступа к веб-сайтам довольно проста и содержит несколько простых шагов, выполнив которые, пользователи смогут достигнуть поставленной цели.

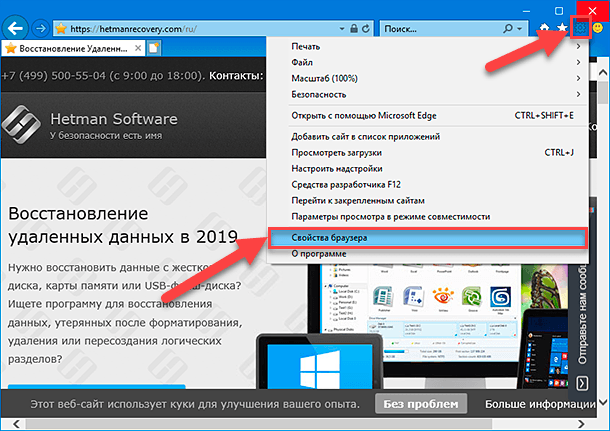

Шаг 1. Откройте приложение для просмотра содержимого веб-сайтов «Internet Explorer». Если вы используете обозреватель впервые, то, скорее всего, для его запуска потребуется подождать несколько секунд. Сразу после открытия приложения нажмите на, расположенную в правом верхнем углу окна, кнопку «Сервис», представленную в виде шестеренки, и откройте вложенное меню управления настройками «Internet Explorer». Или используйте совместное сочетание клавиш «Alt + X» для вызова меню сервиса напрямую. Затем из списка доступных действий контекстного меню выберите раздел «Свойства браузера».

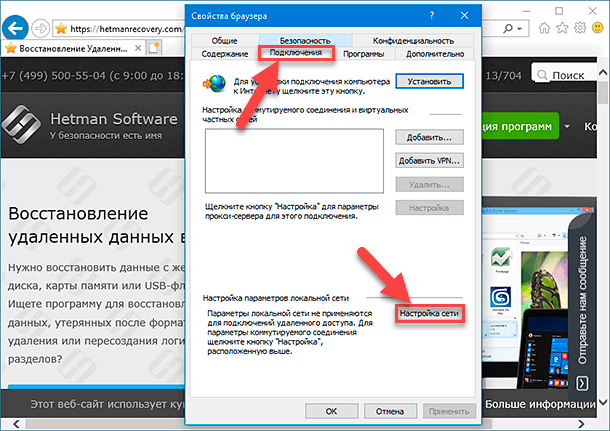

Шаг 2. В открывшемся окне свойств обозревателя «Internet Explorer» перейдите на вкладку «Подключения». Затем в нижней части окна найдите раздел «Настройка параметров локальной сети» и нажмите на кнопку «Настройка сети».

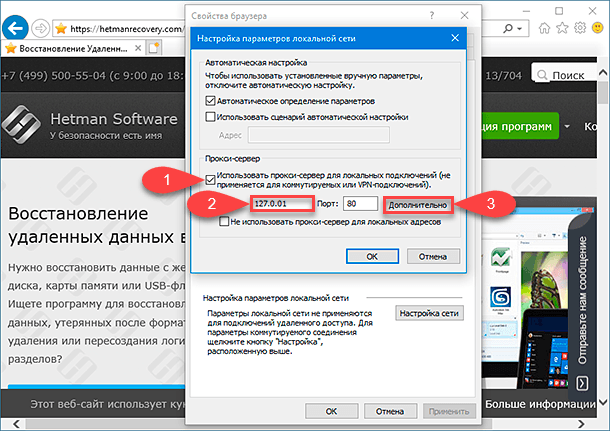

Шаг 3. В новом окне, отвечающем за управление параметрами сети, в разделе «Прокси-сервер» установите индикатор выбора (флажок) рядом с ячейкой «Использовать прокси-сервер для локальных подключений (не применяется для коммутируемых или VPN-подключений)», чтобы включить отображение текстового поля для адреса и номера порта. Теперь необходимо ввести в соответствующее поле, которое обычно не заполнено, следующий адрес:

Поле с указанием номера порта оставьте без изменений.

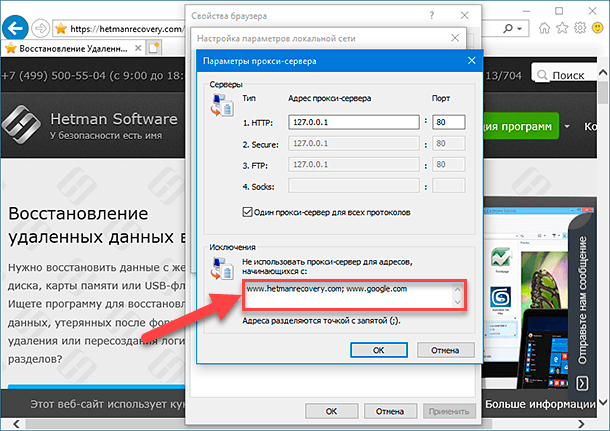

Шаг 4. Теперь нажмите на кнопку «Дополнительно» для уточнения настроек параметров прокси-сервера. В новом окне пользователи увидят, что адреса для типов протоколов соединений («HTTP», «Безопасное» и «FTP») уже будут заполнены автоматически. Перейдите в раздел «Исключения», и в поле «Не использовать прокси-сервер для адресов, начинающихся с» введите адреса сайтов, которые вы хотите добавить в разрешенный белый список. Обязательно введите полные адреса веб-сайтов, разделяя их между собой допустимым знаком препинания, точкой с запятой.

Когда закончите заполнять раздел исключений, нажмите кнопки «ОК» во ранее открытых окнах, чтобы внесенные изменения вступили в силу. Теперь все веб-сайты, кроме тех, которые вы включили в белый список, на вашем персональном компьютере с операционной системой «Windows 10» будут заблокированы, независимо от вида веб-браузера, используемого вами для подключения к информационной сети «Интернет».

При попытке запуска любых сайтов, которые не внесены в перечень разрешенных исключений, пользователи увидят системное сообщение «Нет подключения к Интернету», «Прокси-сервер отказывается принимать соединения» или «Прокси-сервер не отвечает».

Представленный нами метод должен использоваться в качестве крайней меры, когда уже исчерпаны все остальные средства по ограничению доступа к нежелательным веб-сайтам. Для домашнего компьютера, к которому имеют доступ несколько пользователей, такой метод, в долгосрочной перспективе, не удобен, и может вызывать определенные неудобства, связанные с необходимостью включать, каждый раз, разрешение на отображение всех сайтов для доверенных пользователей.

Ограничения такого метода

Единственный недостаток, с которым пользователи могут столкнуться, заключается в том, что этот метод не работает для подключений удаленного доступа или при использовании «VPN». Также, это ограничение довольно легко отключить. Однако такой метод удачно подходит в случае, когда ваш ребенок не слышал о блокирующей возможности, доступной в приложении «Internet Explorer».

Существует также несколько других альтернативных способов. Тем не менее, они не блокируют полностью все сайты, позволяя лишь указать отдельные исключения. Вместо этого пользователям, наоборот, потребуется указать сайты, которые необходимо заблокировать. Более того, этот метод может оказаться достаточно трудоемким и громоздким, если пользователь подготовил длинный список ограничений.

2. Альтернативный метод: редактирование файла «hosts»

Файл «hosts» представляет собой текстовый файл, в котором расположена база данных доменных имен, сопоставляемая с их сетевыми адресами. Файл позволяет переопределять доменные имена и перенаправлять передачу сетевых пакетов с вашего компьютера на определенный «IP-адрес».

Внесение изменений в «hosts» файл может быть опасным и привести к возникновению непредвиденных и нежелательных последствий, в результате которых некоторые приложения или веб-сайты перестанут загружаются, особенно в операционной системе «Windows 10». Именно поэтому «Windows 10» не позволяет пользователям напрямую редактировать файл «hosts». Первоначально, пользователи должны установить соответствующее разрешение. Давайте рассмотрим, как это сделать.

Шаг 1. В персональном компьютере с операционной системой «Windows 10» откройте проводник файлов «Этот компьютер» и перейдите по следующему пути, открывая пошагово каждый каталог, или скопируйте и вставьте в адресную строку проводника искомый адрес.

В указанном каталоге найдите файл «hosts» и щелкните его правой кнопкой мыши для вызова всплывающего меню, в котором из списка доступных действий выберите раздел «Свойства».

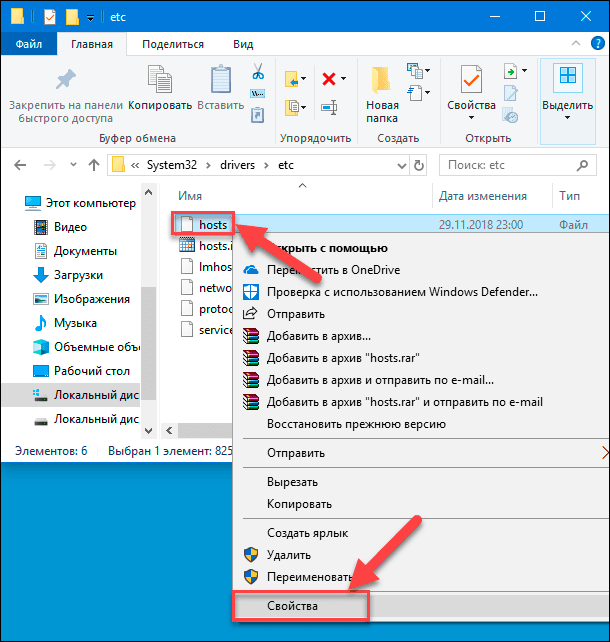

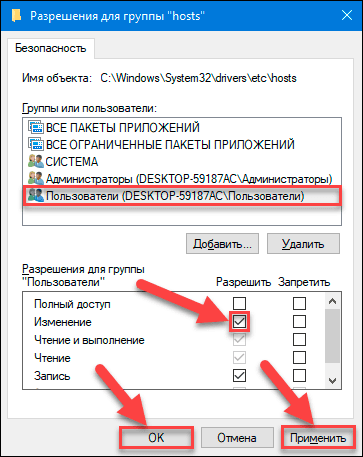

Шаг 2. В открывшемся окне свойств файла «hosts» перейдите на вкладку «Безопасность». Теперь в разделе «Группы или пользователи» выделите строку «Пользователи», щелкнув ее один раз левой кнопкой мыши, а затем нажмите на кнопку «Изменить», чтобы дополнительно задать отдельные разрешения.

Шаг 3. В новом окне, отвечающем за разрешения для группы «hosts», в разделе «Группы или пользователи» снова выделите строку «Пользователи». Теперь в разделе «Разрешения для группы «Пользователи»» установите индикатор выбора (флажок) в ячейке на пересечении строки «Изменение» и колонке «Разрешить». Затем нажмите кнопки «Применить» и «ОК» для сохранения внесенных разрешений.

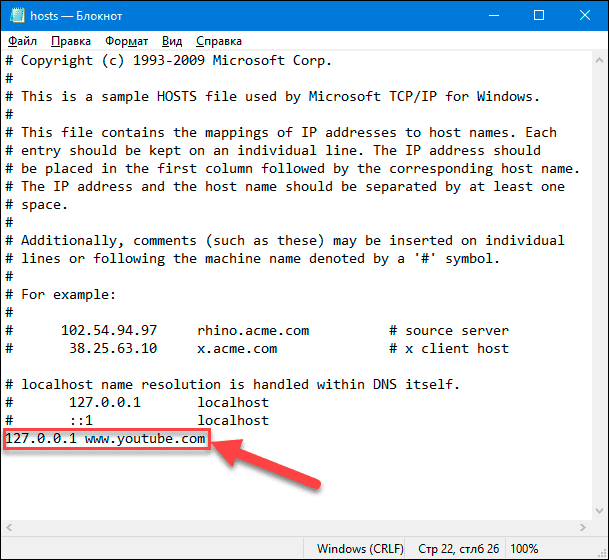

Шаг 4. Теперь пользователи могут вносить изменения в файл «hosts». Для редактирования файла «hosts» можно воспользоваться любым вариантом текстового редактора, исходя из личных предпочтений каждого пользователя, например, применить стандартное приложение «Блокнот», предустановленное в операционной системе «Windows» по умолчанию, «Notepad++» или другой редактор по желанию. Откройте файл «hosts», перейдите в конец текста и нажмите клавишу «Ввод» на клавиатуре, чтобы добавить новую строку после фразы «localhost». Введите следующий адрес, затем пробел и адрес веб-сайта, который вы хотите заблокировать.

Файл «hosts» с заданным параметром блокировки доступа к сайту «YouTube» будет выглядеть следующим образом.

Если необходимо заблокировать другой сайт, например «Instagram», то строка будет иметь следующий вид без кавычек: «127.0.0.1 www.instagram.com». Для ограничения доступа к нескольким веб-сайтам, добавьте новую строку, а затем введите новый адрес, создав строки по количеству сайтов. По завершению редактирования файла, сохраните внесенные дополнения.

Теперь вернитесь в браузер по вашему выбору и попытайтесь подключиться к сайтам, которые только что были заблокированы. Как и в предыдущем случае, пользователи увидят системное сообщение «Сайт не доступен» в разных вариантах для каждого типа браузера. Это довольно надежный метод, когда пользователи, профили которых не обладают правами администратора, могут вносить изменения в системные настройки и блокировать доступ к отдельным веб-сайтам.

Полноценный контроль за деятельностью детей в «Интернете»

Отдельно стоит остановиться на методе «Microsoft Семья», который позволяет не только блокировать неподходящие веб-сайты, а дополнительно расширяет возможные варианты контроля и увеличивает количество устанавливаемых ограничений для профиля ребенка. По своему действию он напоминает второй, представленный нами, метод, который мы обсуждали выше, но «Семья» имеет лучший пользовательский интерфейс и обладает большим списком различных способов защиты.

Пользователи могут указать возраст ребенка, и будут отображаться, соответствующие его возрасту, игры и приложения. Помимо этого, можно выполнить настройку ограничений экранного времени, позволяющую использовать компьютер по определенному графику, предотвращать непредвиденные расходы, контролируя их по электронной почте и т.д. Вполне естественно, что важным условием для входа в систему «Microsoft Семья» является наличие учетной записи «Microsoft», на странице которой пользователи дополнительно смогут ознакомиться с полным набором доступных возможностей.

Заключение

Информационные ресурсы обладают высокой степенью доступности, во многом благодаря современным компьютерным устройствам и международной сети «Интернет», посредством которой большинство пользователей получают различную информацию.

Помимо важных и необходимых для ежедневной деятельности пользователей данных, в сети «Интернет» присутствует множество сайтов, к которым может потребоваться ограничить доступ, по различным причинам.

Применяя представленные методы, пользователи, всегда смогут заблокировать открытие нежелательных веб-сайтов, посредством общей блокировки доступа, и разрешить посещение дружественных веб-сайтов, путем внесения их в белый список. Или закрыть доступ к отдельным конкретным сайтам, по выбору пользователей, без полной блокировки всех остальных сайтов. А также воспользоваться личными настройками безопасности для членов своей семьи, при условии подключения их в единую семейную группу в учетной записи «Microsoft».

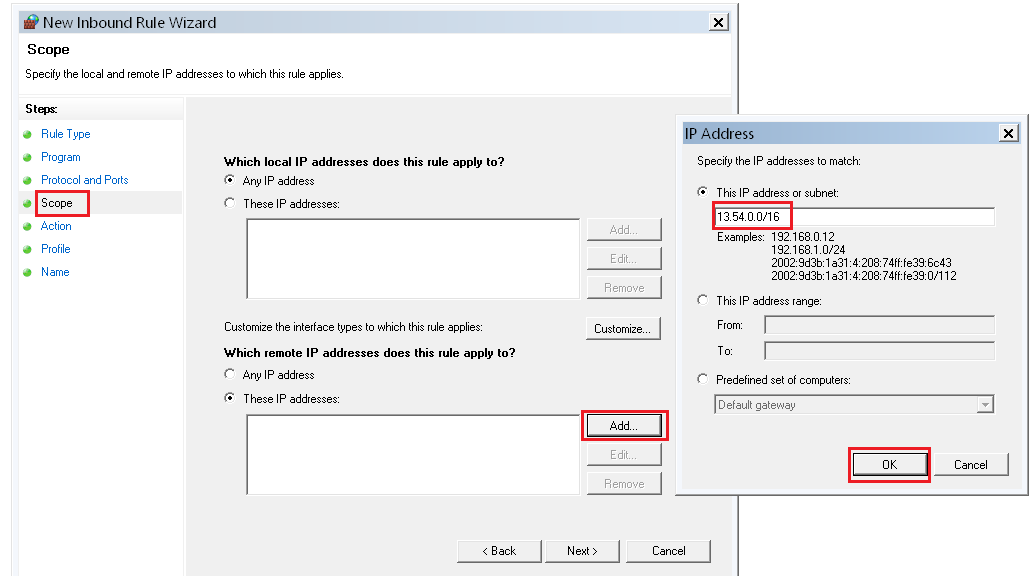

Я хочу блокировать входящие соединения из 13.54.Х. Х. Под «прицел» > «этот IP-адрес диапазона входного» поля ввода (от и до), Я пишу:

13.54.0.0 to 13.54.255.255

или нужно ли создавать отдельные правила:

4 ответов

сначала вычислите запись c >

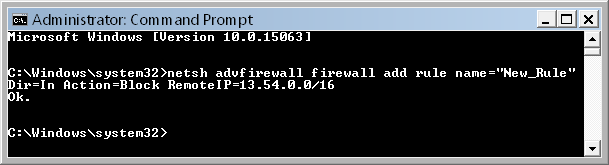

есть три способа заблокировать диапазон IP-адресов.

добавить удаленные IP-адреса:: нажмите на кнопку ‘IP-адрес’ переключатель в разделе удаленный IP. Type 13.54.0.0/16 ниже ‘этот IP адрес или подсеть’ и затем OK. Теперь ваше входящее правило готово.

создайте одно правило брандмауэра, используя маску подсети

вы можете создать одно правило брандмауэра, чтобы заблокировать диапазон IP 13.54.0.0 to 13.54.255.255 С помощью /16 маски такой:

часть после / – это маска подсети, который определяет, сколько битов указанного адреса должно быть проверено, чтобы определить, соответствует ли IP-адрес соединения правилу.

узнать больше Википедии об использовании маски битов, чтобы указать, какие части IP совпадают.

PowerShell также поддерживает диапазоны и списки, если они не попадают в определенную маску подсети.