В чем выражаются угрозы информации

Информационная безопасность. Виды угроз и защита информации

В наше время в деятельности любого коммерческого предприятия очень большую важность имеет защита информации. Информация сегодня — ценные ресурс, от которого зависит как функционирование предприятия в целом, так и его конкурентоспособность. Угроз безопасности информационных ресурсов предприятия много: это и компьютерные вирусы, которые могут уничтожить важные данные, и промышленный шпионаж со стороны конкурентов преследующих своей целью получение незаконного доступа к информации представляющей коммерческую тайну, и много другое. Поэтому особое место приобретает деятельность по защите информации, по обеспечению информационной безопасности.

Понятие информационной безопасности

На сегодняшний день существует множество определений информационной безопасности. Приведем лишь пару из них.

Информационная безопасность (англ. «Information security») — защищенность информации и соответствующей инфраструктуры от случайных или преднамеренных воздействий, сопровождающихся нанесением ущерба владельцам или пользователям информации.

Информационная безопасность — обеспечение конфиденциальности, целостности и доступности информации.

Цель защиты информации — минимизация потерь, вызванных нарушением целостности или конфиденциальности данных, а также их недоступности для потребителей.

Угрозы информационной безопасности

Основные типы угроз информационной безопасности:

Источники угроз информационной безопасности:

Методы и средства защиты информации

Методы обеспечения безопасности информации в информационной системе:

Средства защиты информации:

Полезные ссылки

© Копирование любых материалов статьи допустимо только при указании прямой индексируемой ссылки на источник: Галяутдинов Р.Р.

Угрозы информационной безопасности

Угрозы информационной (компьютерной) безопасности — это различные действия, которые могут привести к нарушениям состояния защиты информации. Другими словами, это — потенциально возможные события, процессы или действия, которые могут нанести ущерб информационным и компьютерным системам.

Угрозы ИБ можно разделить на два типа: естественные и искусственные. К естественным относятся природные явления, которые не зависят от человека, например ураганы, наводнения, пожары и т.д. Искусственные угрозы зависят непосредственно от человека и могут быть преднамеренными и непреднамеренными. Непреднамеренные угрозы возникают из-за неосторожности, невнимательности и незнания. Примером таких угроз может быть установка программ, не входящих в число необходимых для работы и в дальнейшем нарушающих работу системы, что и приводит к потере информации. Преднамеренные угрозы, в отличие от предыдущих, создаются специально. К ним можно отнести атаки злоумышленников как извне, так и изнутри компании. Результат реализации этого вида угроз — потери денежных средств и интеллектуальной собственности организации.

Классификация угроз информационной безопасности

В зависимости от различных способов классификации все возможные угрозы информационной безопасности можно разделить на следующие основные подгруппы.

Нежелательный контент — это не только вредоносный код, потенциально опасные программы и спам (т.е. то, что непосредственно создано для уничтожения или кражи информации), но и сайты, запрещенные законодательством, а также нежелательные ресурсы с информацией, не соответствующей возрасту потребителя.

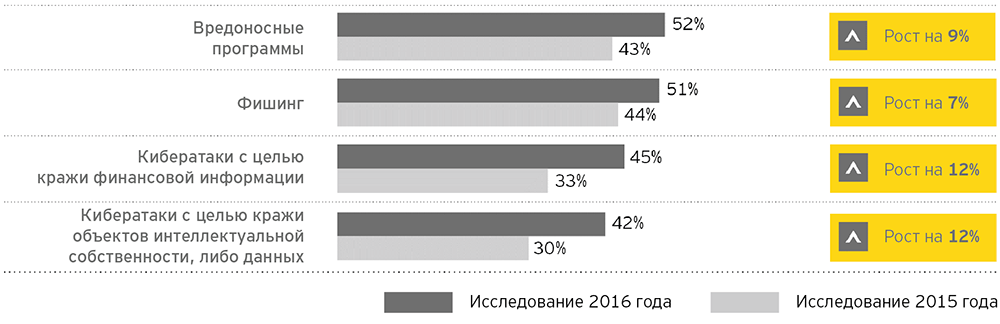

Источник: международное исследование EY в области информационной безопасности «Путь к киберустойчивости: прогноз, сопротивление, ответная реакция», 2016 год

Несанкционированный доступ — просмотр информации сотрудником, который не имеет разрешения пользоваться ею, путем превышения должностных полномочий. Несанкционированный доступ приводит к утечке информации. В зависимости от того, каковы данные и где они хранятся, утечки могут организовываться разными способами, а именно через атаки на сайты, взлом программ, перехват данных по сети, использование несанкционированных программ.

Утечки информации можно разделять на умышленные и случайные. Случайные утечки происходят из-за ошибок оборудования, программного обеспечения и персонала. Умышленные, в свою очередь, организовываются преднамеренно с целью получить доступ к данным, нанести ущерб.

Потерю данных можно считать одной из основных угроз информационной безопасности. Нарушение целостности информации может быть вызвано неисправностью оборудования или умышленными действиями людей, будь то сотрудники или злоумышленники.

Не менее опасной угрозой является мошенничество с использованием информационных технологий («фрод»). К мошенничеству можно отнести не только манипуляции с кредитными картами («кардинг » ) и взлом онлайн-банка, но и внутренний фрод. Целями этих экономических преступлений являются обход законодательства, политики безопасности или нормативных актов, присвоение имущества.

Источник угроз информационной безопасности

Нарушение режима информационной безопасности может быть вызвано как спланированными операциями злоумышленников, так и неопытностью сотрудников. Пользователь должен иметь хоть какое-то понятие об ИБ, вредоносном программном обеспечении, чтобы своими действиями не нанести ущерб компании и самому себе. Такие инциденты, как потеря или утечка информации, могут также быть обусловлены целенаправленными действиями сотрудников компании, которые заинтересованы в получении прибыли в обмен на ценные данные организации, в которой работают или работали.

Основными источниками угроз являются отдельные злоумышленники («хакеры»), киберпреступные группы и государственные спецслужбы (киберподразделения), которые применяют весь арсенал доступных киберсредств, перечисленных и описанных выше. Чтобы пробиться через защиту и получить доступ к нужной информации, они используют слабые места и ошибки в работе программного обеспечения и веб-приложений, изъяны в конфигурациях сетевых экранов и настройках прав доступа, прибегают к прослушиванию каналов связи и использованию клавиатурных шпионов.

То, чем будет производиться атака, зависит от типа информации, ее расположения, способов доступа к ней и уровня защиты. Если атака будет рассчитана на неопытность жертвы, то возможно, например, использование спам-рассылок.

Оценивать угрозы информационной безопасности необходимо комплексно, при этом методы оценки будут различаться в каждом конкретном случае. Так, чтобы исключить потерю данных из-за неисправности оборудования, нужно использовать качественные комплектующие, проводить регулярное техническое обслуживание, устанавливать стабилизаторы напряжения. Далее следует устанавливать и регулярно обновлять программное обеспечение (ПО). Отдельное внимание нужно уделить защитному ПО, базы которого должны обновляться ежедневно.

Обучение сотрудников компании основным понятиям информационной безопасности и принципам работы различных вредоносных программ поможет избежать случайных утечек данных, исключить случайную установку потенциально опасного программного обеспечения на компьютер. Также в качестве меры предосторожности от потери информации следует делать резервные копии. Для того чтобы следить за деятельностью сотрудников на рабочих местах и иметь возможность обнаружить злоумышленника, следует использовать DLP-системы.

Организовать информационную безопасность помогут специализированные программы, разработанные на основе современных технологий:

Угроза информации

Угроза информации– это совокупность условий и факторов, которые потенциально могут нанести вред (ущерб) собственнику, владельцу путем раскрытия, модификации или разрушения информации либо отказа в обслуживании. Есть и иное определение: информационные угрозы – это потенциально возможные опасные действия, приводящие к ущербу. Потенциальные угрозы чрезвычайно разнообразны, поэтому трудно дать даже их общую классификацию. В частности, угрозы можно классифицировать по их носителям, по целям, по причиненному ущербу, по наличию умысла, по степени подготовленности и профессионализму нарушителей, по скрытности исполнения, по удаленности от объекта защиты и еще множеству различных признаков.

Классификацию угроз можно разделить на три большие группы.

К первой группе относятся угрозы конфиденциальности. В переводе с латыни «confidential» означает надежность, доверие, следовательно конфиденциальный – это доверительный, не подлежащий огласке. Угроза конфиденциальности реализуется, если защищаемая информация, обладающая действующей или потенциальной ценностью в силу ее неизвестности третьим лицам, становится достоянием этих лиц (одного или многих).

В некоторых случаях угрозу конфиденциальности может нести не только раскрытие содержания скрываемой информации, но ставший известным сам факт существования такой информации. Например, тайной может являться не только содержание международного договора или финансовой сделки, но и сам факт такого соглашения.

Вторая группа угроз – это угрозы целостности.В отношении информации они выражаются в ее несанкционированном или непреднамеренном видоизменении. Впрочем, видоизменение – не совсем удачное слово, поскольку под ним можно понимать изменение формы, а не содержания информации. Под угрозами целостности информации следует иметь в виду именно угрозы изменения ее содержания.

Правомерен вопрос: какое количество информации необходимо изменить, чтобы наступила угроза целостности? Это, безусловно, зависит от вида информации. Если защищаемая информация представляет собой текст, запись голоса, музыкальное произведение, рисунок, то порча или искажение ее части могут не привести к потере качества. Так, естественная избыточность большинства естественных языков, на которых общаются между собой люди, позволяет восстановить полное содержание текста при искажении отдельных букв, слов и даже отдельных фраз.

Угроза целостности представляет опасность не только для данных. Модификация компьютерной программы, делающая возможной перехват управления ЭВМ с целью совершения шпионских или деструктивных действий, тоже является разновидностью угроз целостности. Нарушение целостности информации вредит двум ее прагматическим качествам – полноте и достоверности. Косвенным следствием угрозы целостности является утрата доверия к источнику или носителю информации.

Третья группа угроз – это угрозы доступности.Выражаются они в том, что защищаемая информация оказывается заблокированной, т. е. в течение некоторого времени недоступной для ее собственника, владельца или пользователя. При этом информация сохраняется в неизменном виде и не становится достоянием третьих лиц. Блокирование информации может произойти по какой-либо из перечисленных ниже причин:

— поломки ключа или замка от сейфа, в котором хранятся носители конфиденциальной информации;

— забывчивости пользователя, приводящей к утрате пароля для расшифровывания электронного документа;

— повреждения служебной области данных на магнитном или оптическом диске либо неисправности устройства считывания/записи данных (если поврежден участок носителя, где была записана защищаемая информация, следует говорить об угрозах целостности).

Угроза доступности реализуется и в том случае, если информация временно оказывается заблокированной для автоматизированной информационной системы. Например, страшные по своим возможным последствиям переключения на посторонние задачи компьютерных систем, управляющих ядерной реакцией или движением транспорта, тоже являются примерами угроз доступности информации.

Собственник, организующий защиту своей информации, должен ясно представлять себе характер потенциальных угроз и четко осознавать, что с помощью одного и того же набора средств и методов защитить информацию от всех трех типов угроз невозможно.

Защита информации – сугубо практическая сфера деятельности, поскольку в каждом случае речь идет о конкретной информации, конкретных угрозах и конкретных способах защиты. И она решается в каждой сфере человеческой деятельности по-своему.

Процесс (угрозы) и результат (ущерб) связаны между собой. Угрозы становятся возможными по причине уязвимостейв информационной системе. Считается, что если нет уязвимостей, то нет и угроз.

Уязвимостью называют некоторую неудачную характеристику системы. Впрочем, практика показывает, что информационная уязвимость обычно является обратной стороной некоторой дополнительной (часто избыточной) функциональности, удобной для пользователей информационной системы. Тому можно привести массу примеров. Вот некоторые из них:

— создание длинных имен файлов с символами в виде пробела и точки в ОС Windows обусловило возможность проведение ряда атак с запуском исполняемых вредоносных программ;

— использование документов с интерпретируемым программным кодом вызвало появление вредоносных программ в виде макросов[2] и скриптов[3];

— стремление к более простым приемам программирования при построении ряда алгоритмических языков породило атаки на переполнение буфера памяти.

Для того, чтобы предотвратить угрозу, надо выявить уязвимость и «залатать» ее (в компьютерном сленге часто используют слово «патчить» от англ. patch –заплатка). Но, как считают известные авторитеты в сфере информационной безопасности, уязвимости являются следствием сложности информационных систем. Причем противоборство нарушителей и атакуемых компьютерных систем развивается как в направлении увеличения угроз в количественном отношении, так и в направлении увеличения их сложности (о чем можно судить по растущей толщине практических руководств по защите от хакерских атак).

Выявление уязвимостей должно быть прерогативой защищающейся стороны, но в силу того, что компьютерные технологии плохо документированы, а администраторы безопасности постоянно заняты «латанием дыр», в этой сфере доминирует нарушитель. У него меньше обязанностей, больше свободного времени, а иногда и интеллекта. А поскольку «дыр» становится все больше, у защищающейся стороны все меньше времени и сил остается на предвидение новых угроз. В результате информационная защита в большинстве случаев является защитой от известных угрози остается совершенно беспомощной при внезапных атаках.

Почему? В какой-то степени по причине нежелания или невозможности защищающейся стороны поставить себя на место нарушителя. Туманное представление о характере грозящей опасности (часто – мифической) не позволяет успешно противодействовать нарушениям. Более того, нарушитель успешно использует дилетантизм защищающегося, извлекая из неудачно построенной защиты дополнительные преимущества для себя. Для того чтобы выявить и устранить уязвимость, защищающаяся сторона должна детально представлять, каким образом и с помощью какого «инструмента» будет осуществляться та или иная атака. Вооружение администраторов безопасности безусловно опасными знаниями о методиках взлома компьютерных систем – это тоже своего рода информационная угроза. Некоторые бывшие хакеры впоследствии устраиваются работать специалистами по компьютерной безопасности, однако вполне можно допустить, что кому-нибудь из таких дипломированных специалистов придется по вкусу преступная стезя. «Наиболее опасен в этом отношении специалист по защите информации, в силу своих профессиональных навыков способный умело скрыть преступление, а на случай обнаружения имитировать проникновение злоумышленника извне», – считает сотрудник правоохранительных органов А. Л. Осипенко, ссылаясь при этом на анализ преступлений в банковской сфере, совершаемых с использованием компьютерной техники.

Ущерб– это реальный или прогнозируемый результат реализации угроз в натуральном или денежном выражении.

Один из важнейших вопросов защиты информации – определение объема расходов на ее организацию. Трудность решения этого вопроса часто объясняется тем, что реальные угрозы для конкретного объекта не вполне определены, а последствия воплощения этих угроз (нанесенный ущерб) проявляются не всегда и не сразу. Можно исходить из утверждения, что безопасность стоит дорого, но она этого стоит, однако далеко не каждый собственник информации располагает средствами для того, чтобы свою информацию надежно защитить, а если собственник информации не в состоянии защитить свое имущество и даже не может установить ему цену, то это сделает за него нарушитель или другой, более умелый и бережливый, хозяин.

Общепризнано, что затраты на охрану материальных ценностей должны как-то соотноситься и с характером угроз (вероятностью, ожидаемой частотой, уровнем угроз), и с вероятностью нанесения ущерба (финансового, информационного, морального, политического и др.), и с прогнозируемыми потерями. Это классическая ситуация из теории стратегических игр, связанная с построением платежной матрицы. Оценить затраты можно как с позиции потенциального нарушителя, так и с позиции собственника информации. Результаты опросов, проведенных в «хакерских» кругах, показали, что системы информационной защиты, доступные по каналам Интернета (т. е. речь шла об удаленном несанкционированном доступе), будут «взламывать», если стоимость ее преодоления не превысит 25% от стоимости защищаемой информации. Практические рекомендации при охране вещественных ценностей таковы, что затраты на охрану должны составлять от 10 до 30% от возможного ущерба. Наконец, некоторые авторы ставят затраты на охрану объектов и персонала в зависимость от величины прибыли. Ряд отечественных банковских и иных коммерческих структур тратят на обеспечение безопасности информации до 25% потенциальной прибыли. В целом получается, что сумма расходов на создание системы информационной защиты либо на ее взлом должна составлять около четверти от обозначенной стоимости информации, величины ущерба или величины прибыли. Некоторые лица и организации могут позволить себе тратить и более существенные суммы, однако часто высокая техническая оснащенность информационной защиты не подкрепляется грамотным использованием приобретенных средств.

Обобщенный параметр, учитывающий ценность ресурса, уровень угрозы и степень уязвимости, называется уровнем риска. Риск можно рассматривать и как вероятность наступления нежелательного события, и как обобщенный ущерб – в случае наступления этого события. Угрозы могут быть очень серьезными по своим последствиям, но в то же время маловероятными. И наоборот, собственнику информации может быть нанесен ущерб за счет малозначительных, но очень частых угроз. Опасный и хорошо подготовленный информационный преступник может «удостоить» своим вниманием информационную систему один раз в несколько лет и причинить ущерб в десятки тысяч долларов. В то же время обычные пользователи вследствие своей невнимательности, небрежности, некомпетентности могут ежедневно причинять фирме убытки в сотни долларов. И вторая угроза по своим совокупным последствиям будет существенно большей, вынуждая собственника информации расходовать средства не на отражение редких и опасных атак извне, а на обучение и поддержание требуемой дисциплины труда среди своего персонала.

Ценность информационных ресурсов при угрозах целостности или доступности определяется стоимостью восстановления потерянной или заблокированной информации. Ценность несанкционированно скопированной, похищенной или перехваченной информации определяется совокупным ущербом, к которому кроме прямых финансовых убытков относят потери, связанные с расследованием преступления, ущербом репутации собственника, невозможностью выполнения обязательств перед деловыми партнерами или клиентами и др.

Если собственник располагает ценной информацией, но не имеет средств для ее защиты, можно допустить, что он продаст какую-то часть этой информации и на вырученные средства обеспечит надежную защиту оставшейся. В то же время, когда речь идет о сохранности сведений, составляющих государственную тайну, говорить о какой-либо прибыли бессмысленно по причине отсутствия таковой. Государственная тайна является весьма специфическим продуктом, ценность или стоимость которого можно оценить весьма условно, да и то в случае уже нанесенного ущерба. Организации и лица, ответственные за сохранность сведений, составляющих государственную тайну, не вправе торговать секретами и расходовать полученную прибыль на надежную охрану (за торговлю государственными секретами им грозит немалый срок лишения свободы).

Информационная безопасность не может быть стопроцентно надежной. Тем не менее, когда речь идет о защите государственных секретов, необходимо сделать систему защиты надежной настолько, насколько это вообще возможно. Однако налогоплательщики вряд ли согласятся с тем, что государство будет подобным способом расходовать их деньги.

Дело не столько в стоимости защитных мероприятий, сколько в умелом использовании выделенных средств. Защита информации должна быть результативной и при этом не тормозить производственный процесс. Специалисты сходятся во мнении, что если средства и методы информационной защиты не будут заложены в информационную систему на этапе ее проектирования, то потом они обойдутся ее собственнику существенно дороже, причем, не обеспечивая требуемой надежности, станут существенно снижать производительность и надежность системы.

Целям безопасности конфиденциальной информации служат методы управления риском. Существуют четыре стратегии:

— уклонение от риска;

Бизнес всегда связан с риском. Полностью обезопасить себя от риска можно только отказавшись от бизнеса. Способ столь же радикальный, как и применение гильотины в качестве средства от головной боли. Следовательно, уклонение от риска может быть выбрано только в случае явной и очень серьезной опасности.

Передача риска – это решение части задач, связанных с обработкой или хранением ценной информации, силами других лиц и организаций. Например, собственник ценной информации, будучи не в силах обеспечить надежную защиту ее носителей у себя дома или на работе, может заключить с надежным банком договор о хранении вещественного носителя информации в выделенном сейфе.

Организации, ведущие секретную переписку, для транспортировки своей корреспонденции используют услуги фельдъегерской связи.

Примером ограничения риска может служить страхование от наступления нежелательных событий. Сокращение риска состоит в принятии собственником надежных методов по защите информации. Об этих методах и их надежности речь пойдет далее.

Одно из наиболее опасных заблуждений – полагаться на мифическую информационную защиту. Проектировщики и изготовители средств защиты в погоне за прибылью готовы обещать покупателю и клиенту любые гарантии:

«Наш шумогенератор наиболее надежно обеспечит конфиденциальность ваших переговоров!»; «Наш сетевой экран лучший в мире – ни одна сетевая атака не достигнет вашей локальной сети!»; «Наш антивирусный пакет не оставит камня на камне от любых вредоносных программ!». К сожалению, и пользователь, и собственник информации, и администратор безопасности не могут проверить справедливость этих обещаний до тех пор, пока система защиты не будет испытана в ходе реальной атаки. Более того, зачастую это не может проверить и доказать сам проектировщик и изготовитель защитной системы.

Нам важно ваше мнение! Был ли полезен опубликованный материал? Да | Нет

Основы информационной безопасности. Часть 1: Виды угроз

Безопасность виртуального сервера может быть рассмотрена только непосредственно как «информационная безопасность». Многие слышали это словосочетание, но не все понимают, что же это такое?

«Информационная безопасность» — это процесс обеспечения доступности, целостности и конфиденциальности информации.

Под «доступностью» понимается соответственно обеспечение доступа к информации. «Целостность» — это обеспечение достоверности и полноты информации. «Конфиденциальность» подразумевает под собой обеспечение доступа к информации только авторизованным пользователям.

Исходя из Ваших целей и выполняемых задач на виртуальном сервере, необходимы будут и различные меры и степени защиты, применимые по каждому из этих трех пунктов.

Для примера, если Вы используете виртуальный сервер, только как средство для серфинга в интернете, то из необходимых средств для обеспечения безопасности, в первую очередь будет использование средств антивирусной защиты, а так же соблюдение элементарных правил безопасности при работе в сети интернет.

В другом случае если у Вас размещен на сервере продающий сайт или игровой сервер, то и необходимые меры защиты будут совершенно различными.

Знание возможных угроз, а также уязвимых мест защиты, которые эти угрозы обычно эксплуатируют, необходимо для того, чтобы выбирать наиболее оптимальные средства обеспечения безопасности, для этого рассмотрим основные моменты.

Под «Угрозой» понимается потенциальная возможность тем или иным способом нарушить информационную безопасность. Попытка реализации угрозы называется «атакой», а тот, кто реализует данную попытку, называется «злоумышленником». Чаще всего угроза является следствием наличия уязвимых мест в защите информационных систем.

Рассмотрим наиболее распространенные угрозы, которым подвержены современные информационные системы.

Угрозы информационной безопасности, которые наносят наибольший ущерб

Рассмотрим ниже классификацию видов угроз по различным критериям:

Применимо к виртуальным серверам, угрозы, которые Вам как администратору сервера, необходимо принимать во внимание это — угроза доступности, конфиденциальности и целостность данных. За возможность осуществления угроз направленных на конфиденциальность и целостность данных, не связанные с аппаратной или инфраструктурной составляющей, Вы несете прямую и самостоятельную ответственность. В том числе как и применение необходимых мер защиты, это Ваша непосредственная задача.

На угрозы направленные на уязвимости используемых Вами программ, зачастую Вы как пользователь не сможете повлиять, кроме как не использовать данные программы. Допускается использование данных программ только в случае если реализация угроз используя уязвимости этих программ, либо не целесообразна с точки зрения злоумышленника, либо не имеет для Вас как для пользователя существенных потерь.

Обеспечением необходимых мер безопасности от угроз направленных на аппаратуру, инфраструктуру или угрозы техногенного и природного характера, занимается напрямую та хостинг компания, которую Вы выбрали и в которой арендуете свои сервера. В данном случае необходимо наиболее тщательно подходить к выбору, правильно выбранная хостинг компания на должном уровне обеспечит Вам надежность аппаратной и инфраструктурной составляющей.

Вам как администратору виртуального сервера, данные виды угроз нужно принимать во внимание только в случаях при которых даже кратковременная потеря доступа или частичная или полная остановка в работоспособности сервера по вине хостинг компании могут привести к не соизмеримым проблемам или убыткам. Это случается достаточно редко, но по объективным причинам ни одна хостинг компания не может обеспечить Uptime 100%.

Угрозы непосредственно информационной безопасности

К основным угрозам доступности можно отнести

Основные угрозы целостности

Можно разделить на угрозы статической целостности и угрозы динамической целостности.

Так же стоит разделять на угрозы целостности служебной информации и содержательных данных. Под служебной информацией понимаются пароли для доступа, маршруты передачи данных в локальной сети и подобная информация. Чаще всего и практически во всех случаях злоумышленником осозхнанно или нет, оказывается сотрудник организации, который знаком с режимом работы и мерами защиты.

С целью нарушения статической целостности злоумышленник может:

Основные угрозы конфиденциальности

Конфиденциальную информацию можно разделить на предметную и служебную. Служебная информация (например, пароли пользователей) не относится к определенной предметной области, в информационной системе она играет техническую роль, но ее раскрытие особенно опасно, поскольку оно чревато получением несанкционированного доступа ко всей информации, в том числе предметной.

Даже если информация хранится в компьютере или предназначена для компьютерного использования, угрозы ее конфиденциальности могут носить некомпьютерный и вообще нетехнический характер.

К неприятным угрозам, от которых трудно защищаться, можно отнести злоупотребление полномочиями. На многих типах систем привилегированный пользователь (например системный администратор) способен прочитать любой (незашифрованный) файл, получить доступ к почте любого пользователя и т.д. Другой пример — нанесение ущерба при сервисном обслуживании. Обычно сервисный инженер получает неограниченный доступ к оборудованию и имеет возможность действовать в обход программных защитных механизмов.

Для наглядности данные виды угроз так же схематично представлены ниже на рис 1.

Рис. 1. Классификация видов угроз информационной безопасности

Для применения наиболее оптимальных мер по защите, необходимо провести оценку не только угроз информационной безопасности но и возможного ущерба, для этого используют характеристику приемлемости, таким образом, возможный ущерб определяется как приемлемый или неприемлемым. Для этого полезно утвердить собственные критерии допустимости ущерба в денежной или иной форме.

Каждый кто приступает к организации информационной безопасности, должен ответить на три основных вопроса:

Основные методы и средства защиты, а так же минимальные и необходимые меры безопасности применяемые на виртуальных серверах в зависимости от основных целей их использования и видов угроз, нами будут рассмотрены в следующих статьях под заголовком «Основы информационной безопасности».