как блокировать ip адрес

Как заблокировать доступ к определенному IP

Иногда требуется заблокировать по каким-то причинам доступ к определенному IP-адресу, при этом, большинство пользователей ищет какой-нибудь другой способ, не обращая внимания на установленный у них антивирус с входящим в его состав персональным файерволом.

Так как у меня установлен ESET Smart Security буду писать в данной статье о нем, потом возможно появятся статьи и для других антивирусов.

Для настройки файервола, нам нужно открыть сам ESET Smart Security, после чего во вкладке “Настройка” включить расширенный режим.

Когда вы включите расширенные режим, у вас появятся дополнительные настройки, доступ к логам и служебным программам антивируса. Далее в той же вкладке находим и нажимаем ссылку “Персональный файервол”, после чего в самом низу нужно перейти еще по одной ссылке “Дополнительные настройки персонального файервола”, нажимаем на нее и попадаем в панель настройки.

После того как вы вошли в панель настройки антивируса так как написано ранее, вы должны находиться сразу там где нам и нужно, а именно в “Персональный файервол”, но если это не так находим и выбираем пункт «Персональный файервол», после чего режим фильтрации устанавливаем на “Автоматический режим с исключениями”.

После установки режима фильтрации, переходим в «Правила и зоны» вкладка всё также находится в группе «Персональный файервол». Затем в «Редактор зон и правил» нажимаем на кнопку “Настройка”.

Итак, мы почти уже подошли к тому, чтобы мы имели возможность фаерволом заблокировать ненужный IP-адрес. В открывшемся окне во вкладке правила нажимаем на кнопку “Создать”, там всего три кнопки, поэтому этап нажатия кнопки будет без картинки.

В окне «Новое правило» во вкладке “Общие” производим некоторые настройки. В поле “Имя” вводим название правила (может быть любым). Направление выбираем из списка “Любое”. Действие выбираем из списка “Запретить”. Если протокол стоит не “TCP & UDP”, хотя по умолчанию должен быть именно он, нажимаем “выбрать протокол” и в открывшемся окошке выбираем TCP.

Затем переходим на вкладку “Удаленный” где уже и добавим IP-адреса, которые мы и хотим заблокировать. Нажимаем на кнопку «Добавить адрес IPv4».

Далее мы указываем тип “Отдельный адрес”, в поле адрес вписываем IP-адрес, который мы блокируем и нажимаем ОК (Если нужно добавить несколько адресов, делается все точно также).

Возвращаемся в окно «Новое правило» где на вкладке «Удаленный» можно еще раз убедиться, что блокируемый IP-адрес вписан правильно, после чего снова нажимаем кнопку «ОК». Чтобы сохранить измененные настройки файервола снова жмем кнопку «ОК» в окне «Настройка зон и правил».

В результате выполненных действий при помощи ESET Smart Security Вы заблокировали заданные IP-адреса.

Как заблокировать доступ к сайту в Windows с помощью PowerShell

Рассмотрим несколько способов, которые помогут вам запретить доступ к отдельным сайтам, URL и IP адресам в Windows без использования сторонних программ. Обычно блокировку сайтов наиболее эффективно настраивать на уровне сетевого шлюза (роутер, маршрутизатор, Wi-Fi точка доступа, через которую вы выходите в Интернет), или с помощью стороннего ПО (фильтры контента, DNS фильтры и т.д.). В нашем случае мы попробуем заблокировать определенный сайт с помощью встроенных средств Windows 10 и автоматизации PowerShell.

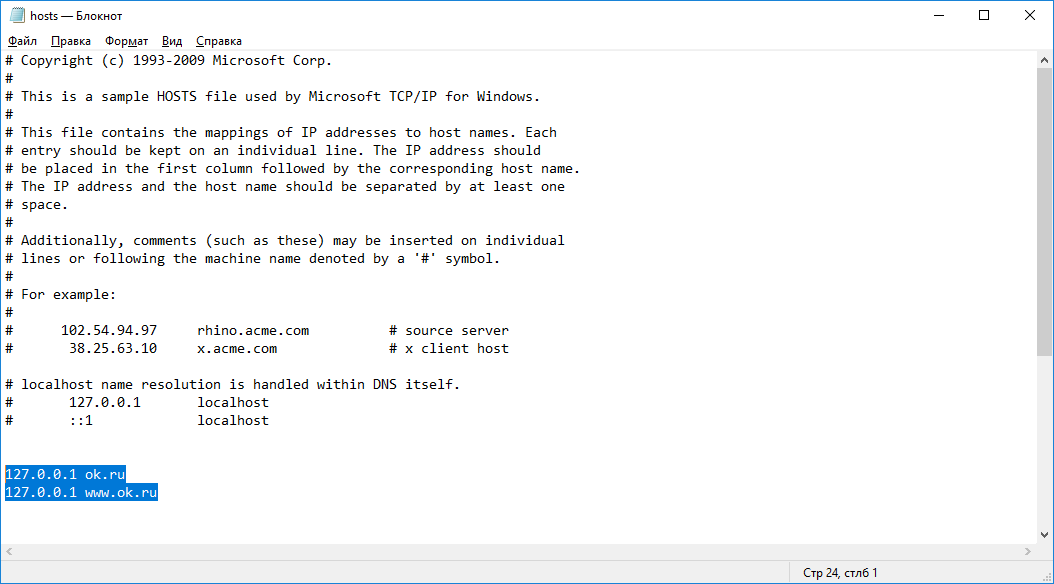

Блокировка сайтов в Windows с помощью файла hosts

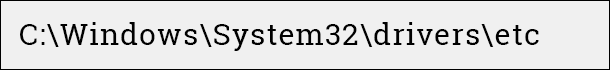

Самый известный способ заблокировать определенный сайт в Windows – отредактировать файл hosts. Обычно файл находится в каталоге %windir%\system32\drivers\etc\. Обратите внимание, что у файла hosts нет расширения.

Файл hosts используется для ручного назначения соответствий между IP адресами и DNS именами. При выполнении разрешении имен файл hosts имеет приоритет над DNS серверами, указанными в настройках сетевых подключений,

Чтобы заблокировать определенный сайт (например, ok.ru), откройте на редактирование файл hosts (с правами администратора) и добавьте в него строки вида:

127.0.0.1 ok.ru

127.0.0.1 www.ok.ru

Сохраните файл и перезагрузите компьютер (или очистите DNS кэш командой: ipconfig /flushdns ).

После этого при попытке открыть сайт ok.ru в любом браузере будет появляется сообщение “Страница не найдена” / “Страница не доступна”.

Вы можете добавлять новые строки с URL сайтов в файл hosts с помощью такого bat файла:

@echo off

set hostspath=%windir%\System32\drivers\etc\hosts

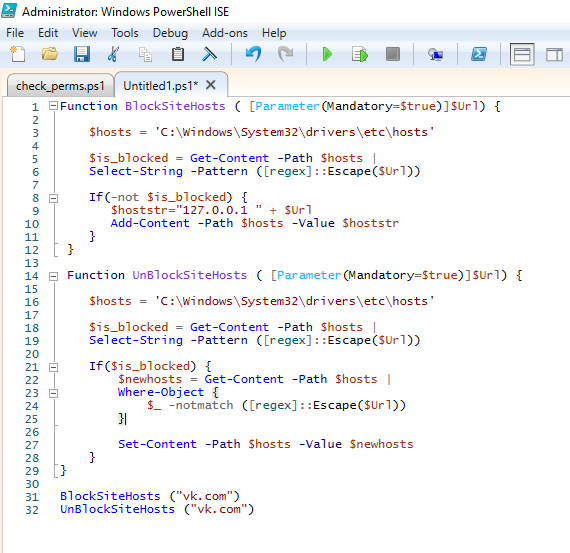

Либо можно воспользоваться следующими PowerShell функциями для автоматизации блокировки (разблокировки) определенных сайтов в списке запрещенных доменов в файле hosts.

Теперь чтобы добавить определенный сайт в заблокированные достаточно выполнить функцию:

Чтобы разблокировать сайт запустите:

Блокировка сайтов через DNS

Если ваши клиенты пользуются одним DNS сервером, вы можете аналогичным образом заблокировать определенный сайты с помощью создания DNS записи в этом DNS, указывающей на 127.0.0.1 (или что-то в таком роде). По такому принципу, кстати, работают большинство коммерческих контент фильтров DNS (OpenDNS, SkyDNS, Яндекс.DNS и т.д.).

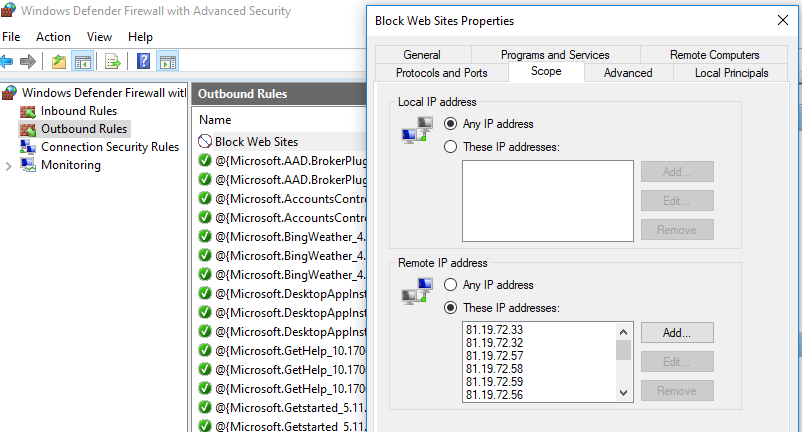

Блокируем IP адрес сайта в брандмауэре Windows

Также вы можете заблокировать определенные сайты с помощью встроенного Windows Firewall. Главный недостаток такого метода – вы не сможете использовать имя домена или сайта в правиле блокировке. Брандмауэр Windows в качестве источника/назначения позволяет указать только IP адрес или подсеть.

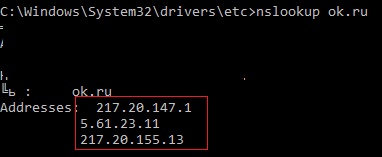

Сначала нужно определить IP адрес сайта, который вы хотите заблокировать. Проше всего это сделать командой nslookup.

Как вы видите в результатах команды присутствует несколько IP адресов, которые назначены сайту. Вам нужно заблокировать их все.

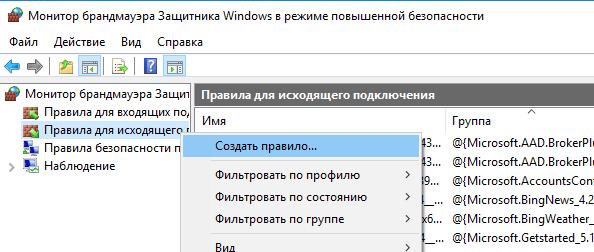

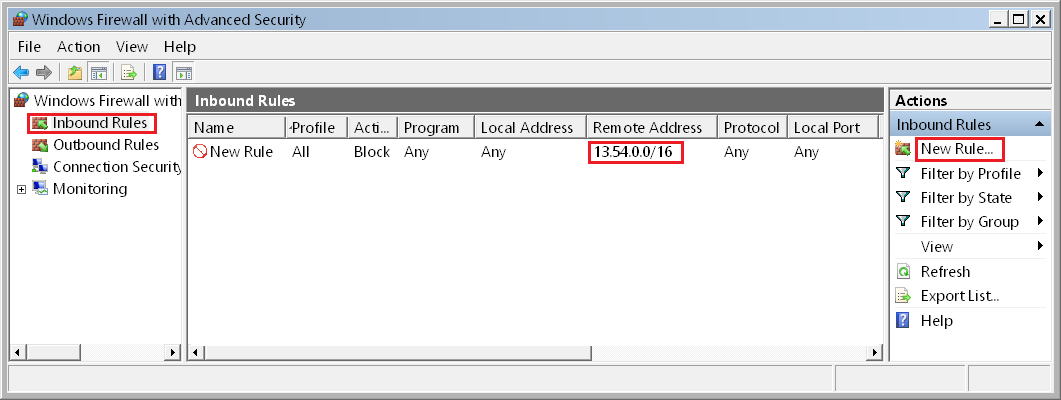

Теперь нужно запустить панель настройки Windows Firewall (Панель управления \Все элементы панели управления\Брандмауэр Защитника Windows\Дополнительные параметры или firewall.cpl).

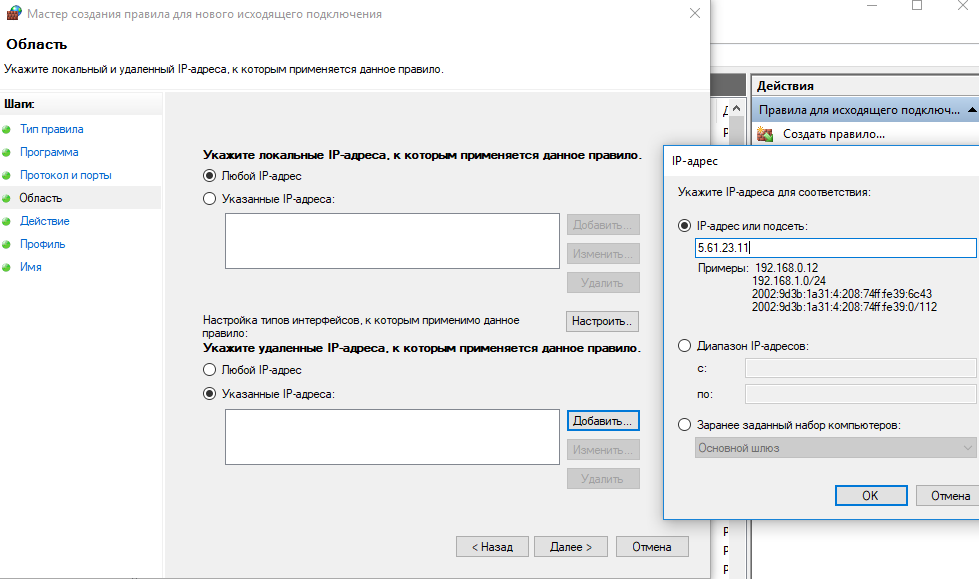

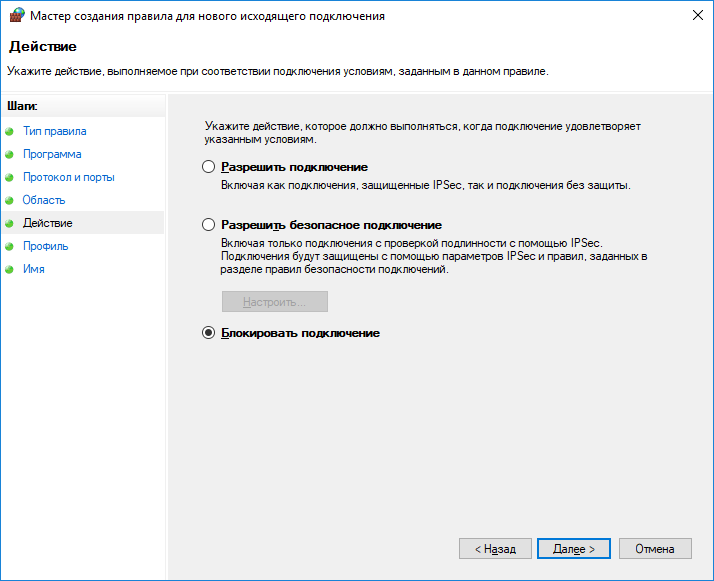

В секции “Правила для исходящих подключений” создайте новое правило со следующими параметрами:

В окне со списком профилей брандмауэра, к которым применяется это правило оставьте все опции. Осталось указать имя правила и сохранить его.

После этого Брандмауэр Защитника Windows будет блокировать все соединения с данным сайтом. В браузере при подключении к заблокированному сайту будет появляться ошибка:

Доступ в Интернет закрыт

Возможно, подключение заблокирована брандмауэром или антивирусным ПО.

ERR_NETWORK_ACCESS_DENIED

В домене AD вы можете распространить на компьютеры пользователей политику блокирующую сайт с помощью GPO. Но еще раз скажем, это нецелесообразно. Фильтровать сайты правильнее на шлюзе доступа в Интернет.

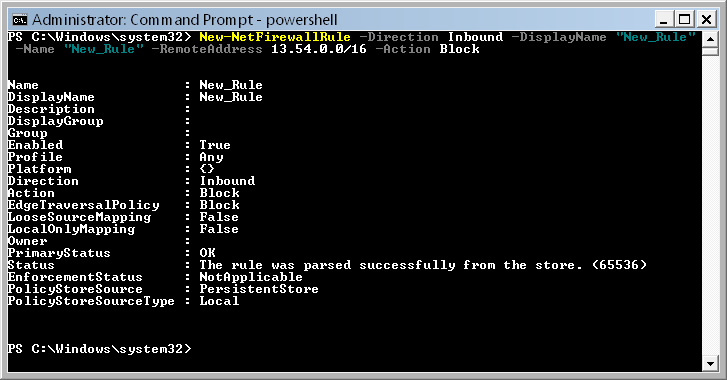

PowerShell: правила блокировки сайтов по имени и IP адресу в брандмауэре Windows

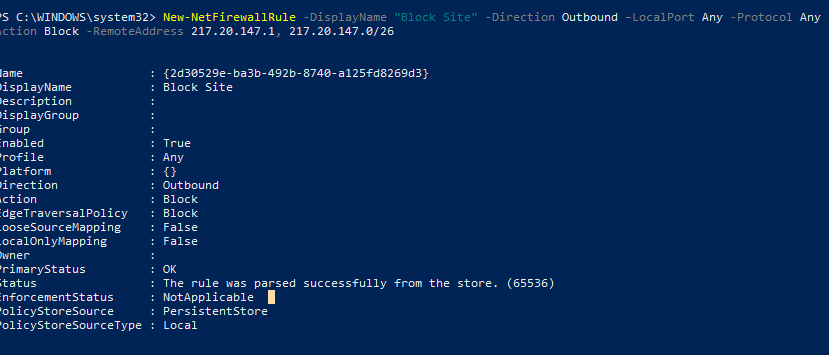

Вы также можете с помощью PowerShell создать правило брандмауэра, блокирующее исходящие подключения к определенному сайту:

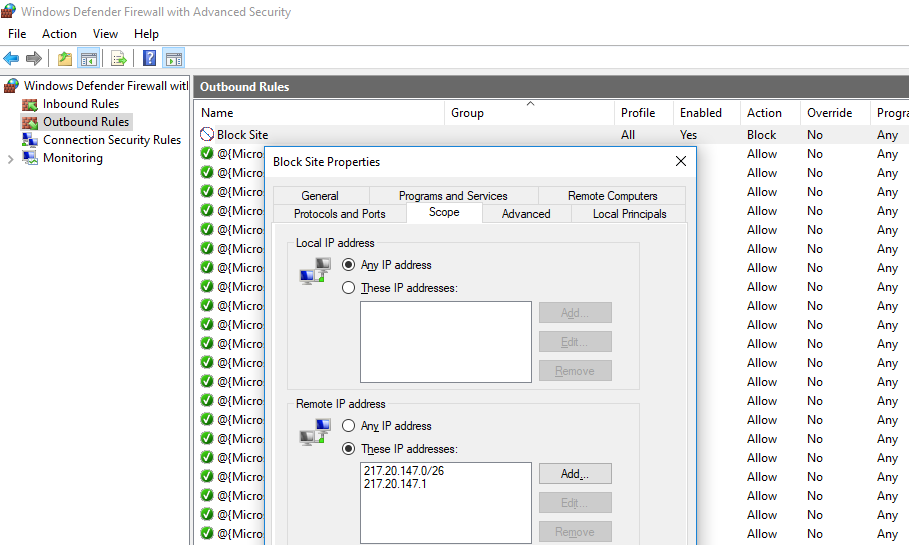

Строка “ The rule was parsed successfully from the store” говорит о том, что правило новое правило брандмауэра успешно применено. Вы можете найти его в графическом интерфейсе Windows Firewall.

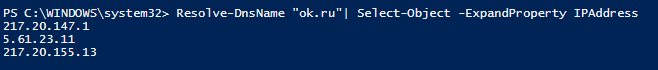

Чтобы не резолвить имя сайта в IP адреса вручную можно использовать PowerShell командлет Resolve-DnsName для получения IP адресов сайтов.

Таким образом мы можем преобразовать имя домена в IP адреса и сразу добавить запрещающее правило для блокирования доступа к сайту:

Получается, что теперь вы можете добавить запрещающее правило в Windows Firewall сразу для нескольких сайтов:

У командлета Resolve-DnsName я добавил параметр –NoHostsFile, чтобы не использовать при проверке файл hosts.

Проверим, что блокирующее правило для исходящего появилось в консоли.

Эта статья прежде всего разминка для ума. В корпоративной сети для ограничения доступа к сайтам нужно использовать фильтрацию на уровне шлюза доступа в интернет или прокси-сервере. Блокировка доступа на уровне хостов не столь эффективна.

Как заблокировать IP адреса через ufw

В статье описано, как заблокировать конкретные IP адреса через ufw.

UFW (Uncomplicated Firewall) — стандартная утилита для конфигурирования межсетевого экрана iptables для ОС Ubuntu Linux. Она использует интерфейс командной строки, состоящий из небольшого числа простых команд. UFW — это удобный способ создания базового брандмауэра IPv4 или IPv6, чтобы защитить сервер.

Блокировка определенных IP адресов через ufw

Для блокировки или закрытия всех пакетов с 192.168.1.5, вводим:

Показываем статус фаервола включая правила. Для проверки недавно добавленных правил, вводим:

Блокировка определенных IP и номера порта через ufw

Для блокировки или закрытия «спамерских» IP адресов 202.54.1.5 порта 80, вводим:

Заново проверяем посредством следующей команды:

Закрытие определенных IP, номеров портов и протоколов через ufw

Для примера блокировка вредоносных IP адресов 202.54.1.1 tcp порта 22, вводим:

Блокировка подсети через ufw. Синтаксис тот же:

Как удалить блокировку и разблокировать IP адресов

Для удаления правила # 4, вводим:

Подсказка: UFW, НЕ блокирующий IP-адрес

Чтобы избежать лишних проблем с ненужной блокировкой, необходимо изменить the/etc/ufw/before.rules файл и добавить раздел “Block an IP Address” после “# End required lines”.

Добавьте свое правило для блока от спама или хакеров:

Сохраните и закройте файл. И — перезагрузите брандмауэр:

Как заблокировать ip адрес в windows 10

Рассмотрим несколько способов, которые помогут вам запретить доступ к отдельным сайтам, URL и IP адресам в Windows без использования сторонних программ. Обычно блокировку сайтов наиболее эффективно настраивать на уровне сетевого шлюза (роутер, маршрутизатор, Wi-Fi точка доступа, через которую вы выходите в Интернет), или с помощью стороннего ПО (фильтры контента, DNS фильтры и т.д.). В нашем случае мы попробуем заблокировать определенный сайт с помощью встроенных средств Windows 10 и автоматизации PowerShell.

Блокировка сайтов в Windows с помощью файла hosts

Самый известный способ заблокировать определенный сайт в Windows – отредактировать файл hosts. Обычно файл находится в каталоге %windir%system32driversetc. Обратите внимание, что у файла hosts нет расширения.

Файл hosts используется для ручного назначения соответствий между IP адресами и DNS именами. При выполнении разрешении имен файл hosts имеет приоритет над DNS серверами, указанными в настройках сетевых подключений,

Чтобы заблокировать определенный сайт (например, ok.ru), откройте на редактирование файл hosts (с правами администратора) и добавьте в него строки вида:

127.0.0.1 ok.ru

127.0.0.1 www.ok.ru

Сохраните файл и перезагрузите компьютер (или очистите DNS кэш командой: ipconfig /flushdns ).

После этого при попытке открыть сайт ok.ru в любом браузере будет появляется сообщение “Страница не найдена” / “Страница не доступна”.

Вы можете добавлять новые строки с URL сайтов в файл hosts с помощью такого bat файла:

@echo off

set hostspath=%windir%System32driversetchosts

echo 127.0.0.1 www.facebook.com >> %hostspath%

echo 127.0.0.1 facebook.com >> %hostspath%

exit

Либо можно воспользоваться следующими PowerShell функциями для автоматизации блокировки (разблокировки) определенных сайтов в списке запрещенных доменов в файле hosts.

Function BlockSiteHosts ( [Parameter(Mandatory=$true)]$Url)

>

Теперь чтобы добавить определенный сайт в заблокированные достаточно выполнить функцию:

Чтобы разблокировать сайт запустите:

Блокировка сайтов через DNS

Если ваши клиенты пользуются одним DNS сервером, вы можете аналогичным образом заблокировать определенный сайты с помощью создания DNS записи в этом DNS, указывающей на 127.0.0.1 (или что-то в таком роде). По такому принципу, кстати, работают большинство коммерческих контент фильтров DNS (OpenDNS, SkyDNS, Яндекс.DNS и т.д.).

Блокируем IP адрес сайта в брандмауэре Windows

Также вы можете заблокировать определенные сайты с помощью встроенного Windows Firewall. Главный недостаток такого метода – вы не сможете использовать имя домена или сайта в правиле блокировке. Брандмауэр Windows в качестве источника/назначения позволяет указать только IP адрес или подсеть.

Сначала нужно определить IP адрес сайта, который вы хотите заблокировать. Проше всего это сделать командой nslookup.

Как вы видите в результатах команды присутствует несколько IP адресов, которые назначены сайту. Вам нужно заблокировать их все.

Теперь нужно запустить панель настройки Windows Firewall (Панель управления Все элементы панели управленияБрандмауэр Защитника WindowsДополнительные параметры или firewall.cpl).

В секции “Правила для исходящих подключений” создайте новое правило со следующими параметрами:

В окне со списком профилей брандмауэра, к которым применяется это правило оставьте все опции. Осталось указать имя правила и сохранить его.

После этого Брандмауэр Защитника Windows будет блокировать все соединения с данным сайтом. В браузере при подключении к заблокированному сайту будет появляться ошибка:

Доступ в Интернет закрыт

Возможно, подключение заблокирована брандмауэром или антивирусным ПО.

ERR_NETWORK_ACCESS_DENIED

В домене AD вы можете распространить на компьютеры пользователей политику блокирующую сайт с помощью GPO. Но еще раз скажем, это нецелесообразно. Фильтровать сайты правильнее на шлюзе доступа в Интернет.

PowerShell: правила блокировки сайтов по имени и IP адресу в брандмауэре Windows

Вы также можете с помощью PowerShell создать правило брандмауэра, блокирующее исходящие подключения к определенному сайту:

Строка “ The rule was parsed successfully from the store” говорит о том, что правило новое правило брандмауэра успешно применено. Вы можете найти его в графическом интерфейсе Windows Firewall.

Чтобы не резолвить имя сайта в IP адреса вручную можно использовать PowerShell командлет Resolve-DnsName для получения IP адресов сайтов.

Таким образом мы можем преобразовать имя домена в IP адреса и сразу добавить запрещающее правило для блокирования доступа к сайту:

Получается, что теперь вы можете добавить запрещающее правило в Windows Firewall сразу для нескольких сайтов:

У командлета Resolve-DnsName я добавил параметр –NoHostsFile, чтобы не использовать при проверке файл hosts.

Проверим, что блокирующее правило для исходящего появилось в консоли.

Эта статья прежде всего разминка для ума. В корпоративной сети для ограничения доступа к сайтам нужно использовать фильтрацию на уровне шлюза доступа в интернет или прокси-сервере. Блокировка доступа на уровне хостов не столь эффективна.

В данной статье мы рассмотрим два метода общего блокирования веб-сайтов пользователям, кроме отдельно разрешенных. Для ограничения доступа и полной блокировки веб-сайтов мы будем использовать настройки прокси в приложении «Internet Explorer». А также, альтернативный метод: редактирование файла «hosts».

Введение

Помимо важных и интересных ресурсов, «Интернет» включает в себя значительную долю сайтов, которые содержат информацию, относящуюся к запрещенной или откровенной тематике, неуместные шутки или оскорбительные видеоматериалы. Поэтому пользователям может потребоваться выполнить определенное ограничение доступа к таким сетевым ресурсам. Причины блокировки нежелательных сайтов могут быть различны. Например, прекращение доступа важно для родителей, которые бы хотели ограничить отображение вредных материалов или оградить собственных детей от посещения определенных веб-сайтов (или в крайних случаях от большинства веб-сайтов), прежде чем они научатся различать вредную и полезную информацию.

В данной статье мы рассмотрим два метода общего блокирования веб-сайтов, кроме отдельно разрешенных пользователями, на персональном компьютере с установленной операционной системой «Windows 10». Это особо полезно родителям тех детей, которые задействуют компьютер для учебы, выполнения школьных заданий и внеклассных проектов, а также используют его для поиска и просмотра сайтов в познавательных целях или развлечений.

Для ограничения доступа и полной блокировки веб-сайтов мы будем использовать настройки прокси в приложении «Internet Explorer». Не стоит беспокоиться о том, что вам теперь придется использовать «Internet Explorer» в качестве браузера по умолчанию.

Хорошая особенность приложения «Internet Explorer» заключается в его способности применять установленные параметры прокси-сервера ко всей системе, включая сторонние приложения и браузеры. Таким образом, благодаря прокси-серверу, который действует как шлюз между компьютером пользователей и «Интернетом», достигается абсолютно безопасное блокирование всех веб-сайтов в операционной системе «Windows 10».

Далее мы рассмотрим, как это можно сделать.

1. Блокирование через интернет-прокси-сервер

Процедура ограничения доступа к веб-сайтам довольно проста и содержит несколько простых шагов, выполнив которые, пользователи смогут достигнуть поставленной цели.

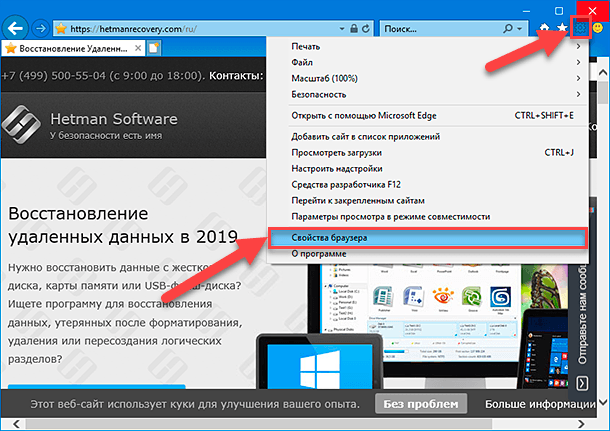

Шаг 1. Откройте приложение для просмотра содержимого веб-сайтов «Internet Explorer». Если вы используете обозреватель впервые, то, скорее всего, для его запуска потребуется подождать несколько секунд. Сразу после открытия приложения нажмите на, расположенную в правом верхнем углу окна, кнопку «Сервис», представленную в виде шестеренки, и откройте вложенное меню управления настройками «Internet Explorer». Или используйте совместное сочетание клавиш «Alt + X» для вызова меню сервиса напрямую. Затем из списка доступных действий контекстного меню выберите раздел «Свойства браузера».

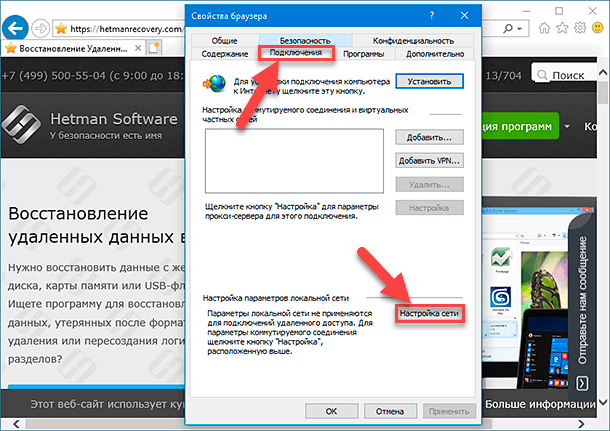

Шаг 2. В открывшемся окне свойств обозревателя «Internet Explorer» перейдите на вкладку «Подключения». Затем в нижней части окна найдите раздел «Настройка параметров локальной сети» и нажмите на кнопку «Настройка сети».

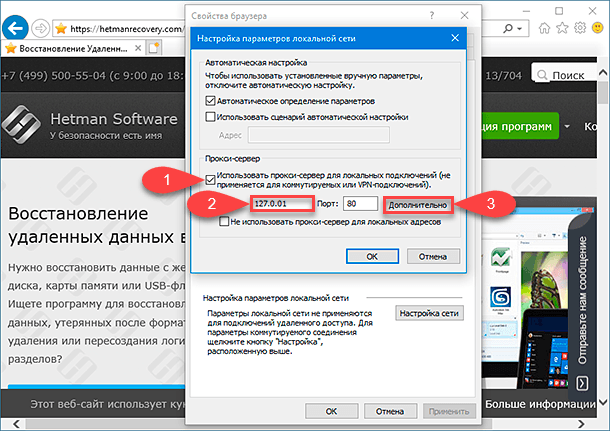

Шаг 3. В новом окне, отвечающем за управление параметрами сети, в разделе «Прокси-сервер» установите индикатор выбора (флажок) рядом с ячейкой «Использовать прокси-сервер для локальных подключений (не применяется для коммутируемых или VPN-подключений)», чтобы включить отображение текстового поля для адреса и номера порта. Теперь необходимо ввести в соответствующее поле, которое обычно не заполнено, следующий адрес:

Поле с указанием номера порта оставьте без изменений.

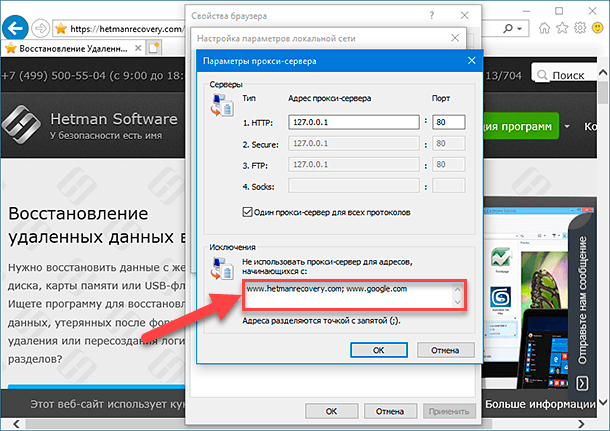

Шаг 4. Теперь нажмите на кнопку «Дополнительно» для уточнения настроек параметров прокси-сервера. В новом окне пользователи увидят, что адреса для типов протоколов соединений («HTTP», «Безопасное» и «FTP») уже будут заполнены автоматически. Перейдите в раздел «Исключения», и в поле «Не использовать прокси-сервер для адресов, начинающихся с» введите адреса сайтов, которые вы хотите добавить в разрешенный белый список. Обязательно введите полные адреса веб-сайтов, разделяя их между собой допустимым знаком препинания, точкой с запятой.

Когда закончите заполнять раздел исключений, нажмите кнопки «ОК» во ранее открытых окнах, чтобы внесенные изменения вступили в силу. Теперь все веб-сайты, кроме тех, которые вы включили в белый список, на вашем персональном компьютере с операционной системой «Windows 10» будут заблокированы, независимо от вида веб-браузера, используемого вами для подключения к информационной сети «Интернет».

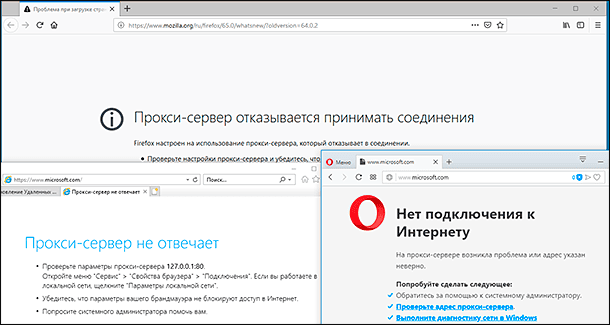

При попытке запуска любых сайтов, которые не внесены в перечень разрешенных исключений, пользователи увидят системное сообщение «Нет подключения к Интернету», «Прокси-сервер отказывается принимать соединения» или «Прокси-сервер не отвечает».

Представленный нами метод должен использоваться в качестве крайней меры, когда уже исчерпаны все остальные средства по ограничению доступа к нежелательным веб-сайтам. Для домашнего компьютера, к которому имеют доступ несколько пользователей, такой метод, в долгосрочной перспективе, не удобен, и может вызывать определенные неудобства, связанные с необходимостью включать, каждый раз, разрешение на отображение всех сайтов для доверенных пользователей.

Ограничения такого метода

Единственный недостаток, с которым пользователи могут столкнуться, заключается в том, что этот метод не работает для подключений удаленного доступа или при использовании «VPN». Также, это ограничение довольно легко отключить. Однако такой метод удачно подходит в случае, когда ваш ребенок не слышал о блокирующей возможности, доступной в приложении «Internet Explorer».

Существует также несколько других альтернативных способов. Тем не менее, они не блокируют полностью все сайты, позволяя лишь указать отдельные исключения. Вместо этого пользователям, наоборот, потребуется указать сайты, которые необходимо заблокировать. Более того, этот метод может оказаться достаточно трудоемким и громоздким, если пользователь подготовил длинный список ограничений.

2. Альтернативный метод: редактирование файла «hosts»

Файл «hosts» представляет собой текстовый файл, в котором расположена база данных доменных имен, сопоставляемая с их сетевыми адресами. Файл позволяет переопределять доменные имена и перенаправлять передачу сетевых пакетов с вашего компьютера на определенный «IP-адрес».

Внесение изменений в «hosts» файл может быть опасным и привести к возникновению непредвиденных и нежелательных последствий, в результате которых некоторые приложения или веб-сайты перестанут загружаются, особенно в операционной системе «Windows 10». Именно поэтому «Windows 10» не позволяет пользователям напрямую редактировать файл «hosts». Первоначально, пользователи должны установить соответствующее разрешение. Давайте рассмотрим, как это сделать.

Шаг 1. В персональном компьютере с операционной системой «Windows 10» откройте проводник файлов «Этот компьютер» и перейдите по следующему пути, открывая пошагово каждый каталог, или скопируйте и вставьте в адресную строку проводника искомый адрес.

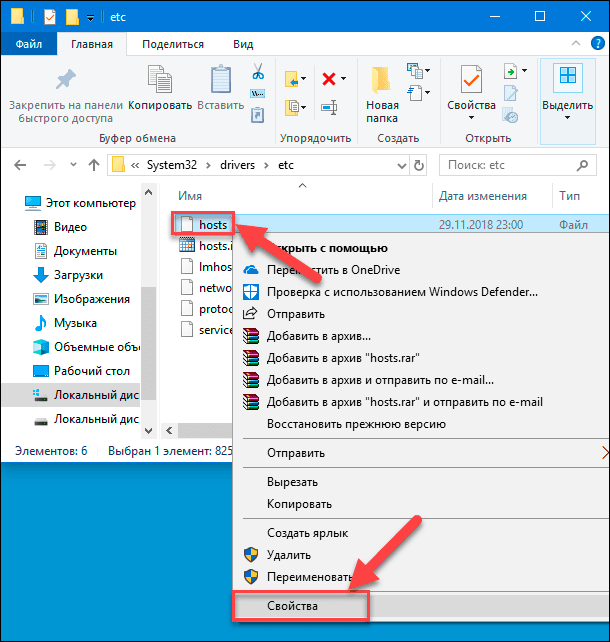

В указанном каталоге найдите файл «hosts» и щелкните его правой кнопкой мыши для вызова всплывающего меню, в котором из списка доступных действий выберите раздел «Свойства».

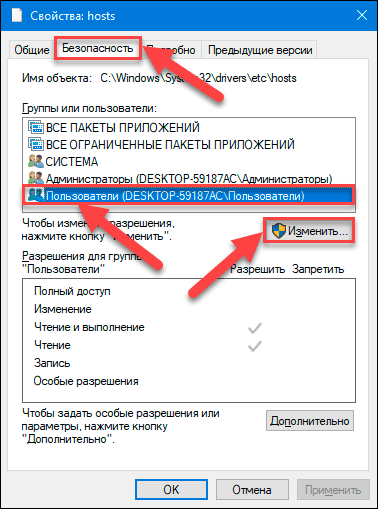

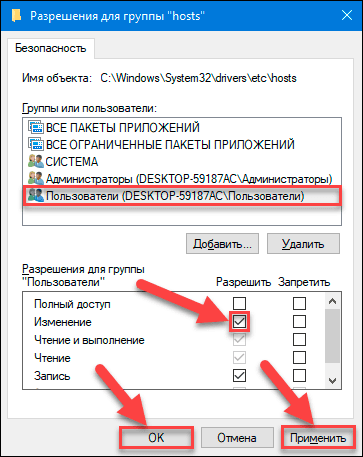

Шаг 2. В открывшемся окне свойств файла «hosts» перейдите на вкладку «Безопасность». Теперь в разделе «Группы или пользователи» выделите строку «Пользователи», щелкнув ее один раз левой кнопкой мыши, а затем нажмите на кнопку «Изменить», чтобы дополнительно задать отдельные разрешения.

Шаг 3. В новом окне, отвечающем за разрешения для группы «hosts», в разделе «Группы или пользователи» снова выделите строку «Пользователи». Теперь в разделе «Разрешения для группы «Пользователи»» установите индикатор выбора (флажок) в ячейке на пересечении строки «Изменение» и колонке «Разрешить». Затем нажмите кнопки «Применить» и «ОК» для сохранения внесенных разрешений.

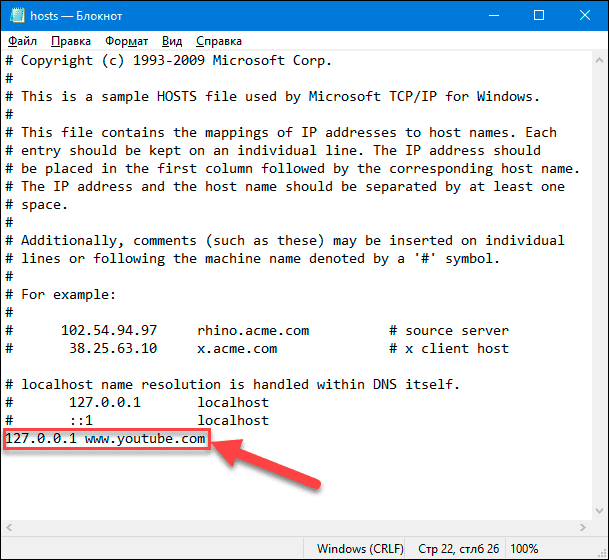

Шаг 4. Теперь пользователи могут вносить изменения в файл «hosts». Для редактирования файла «hosts» можно воспользоваться любым вариантом текстового редактора, исходя из личных предпочтений каждого пользователя, например, применить стандартное приложение «Блокнот», предустановленное в операционной системе «Windows» по умолчанию, «Notepad++» или другой редактор по желанию. Откройте файл «hosts», перейдите в конец текста и нажмите клавишу «Ввод» на клавиатуре, чтобы добавить новую строку после фразы «localhost». Введите следующий адрес, затем пробел и адрес веб-сайта, который вы хотите заблокировать.

Файл «hosts» с заданным параметром блокировки доступа к сайту «YouTube» будет выглядеть следующим образом.

Если необходимо заблокировать другой сайт, например «Instagram», то строка будет иметь следующий вид без кавычек: «127.0.0.1 www.instagram.com». Для ограничения доступа к нескольким веб-сайтам, добавьте новую строку, а затем введите новый адрес, создав строки по количеству сайтов. По завершению редактирования файла, сохраните внесенные дополнения.

Теперь вернитесь в браузер по вашему выбору и попытайтесь подключиться к сайтам, которые только что были заблокированы. Как и в предыдущем случае, пользователи увидят системное сообщение «Сайт не доступен» в разных вариантах для каждого типа браузера. Это довольно надежный метод, когда пользователи, профили которых не обладают правами администратора, могут вносить изменения в системные настройки и блокировать доступ к отдельным веб-сайтам.

Полноценный контроль за деятельностью детей в «Интернете»

Отдельно стоит остановиться на методе «Microsoft Семья», который позволяет не только блокировать неподходящие веб-сайты, а дополнительно расширяет возможные варианты контроля и увеличивает количество устанавливаемых ограничений для профиля ребенка. По своему действию он напоминает второй, представленный нами, метод, который мы обсуждали выше, но «Семья» имеет лучший пользовательский интерфейс и обладает большим списком различных способов защиты.

Пользователи могут указать возраст ребенка, и будут отображаться, соответствующие его возрасту, игры и приложения. Помимо этого, можно выполнить настройку ограничений экранного времени, позволяющую использовать компьютер по определенному графику, предотвращать непредвиденные расходы, контролируя их по электронной почте и т.д. Вполне естественно, что важным условием для входа в систему «Microsoft Семья» является наличие учетной записи «Microsoft», на странице которой пользователи дополнительно смогут ознакомиться с полным набором доступных возможностей.

Заключение

Информационные ресурсы обладают высокой степенью доступности, во многом благодаря современным компьютерным устройствам и международной сети «Интернет», посредством которой большинство пользователей получают различную информацию.

Помимо важных и необходимых для ежедневной деятельности пользователей данных, в сети «Интернет» присутствует множество сайтов, к которым может потребоваться ограничить доступ, по различным причинам.

Применяя представленные методы, пользователи, всегда смогут заблокировать открытие нежелательных веб-сайтов, посредством общей блокировки доступа, и разрешить посещение дружественных веб-сайтов, путем внесения их в белый список. Или закрыть доступ к отдельным конкретным сайтам, по выбору пользователей, без полной блокировки всех остальных сайтов. А также воспользоваться личными настройками безопасности для членов своей семьи, при условии подключения их в единую семейную группу в учетной записи «Microsoft».

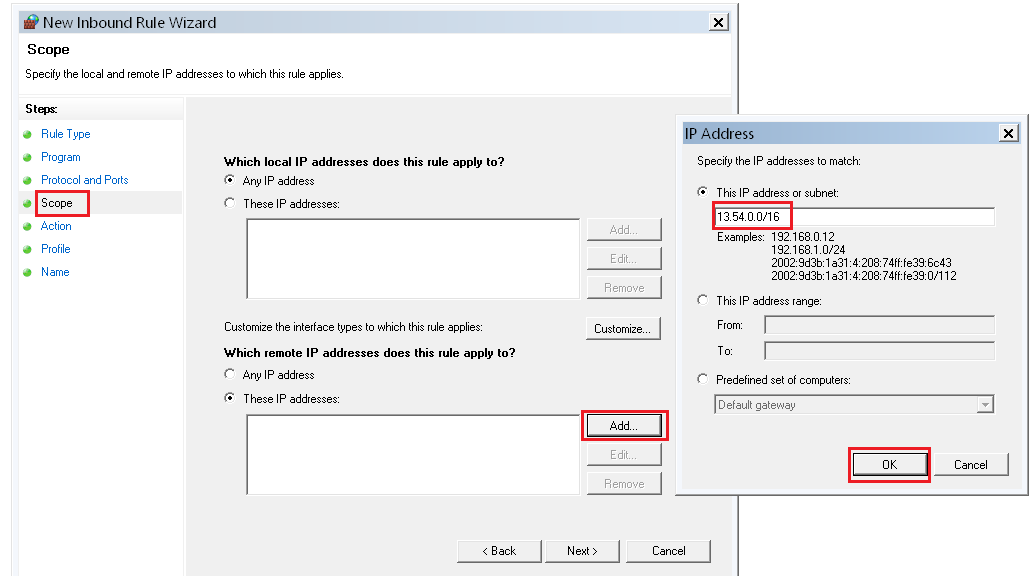

Я хочу блокировать входящие соединения из 13.54.Х. Х. Под «прицел» > «этот IP-адрес диапазона входного» поля ввода (от и до), Я пишу:

13.54.0.0 to 13.54.255.255

или нужно ли создавать отдельные правила:

4 ответов

сначала вычислите запись c >

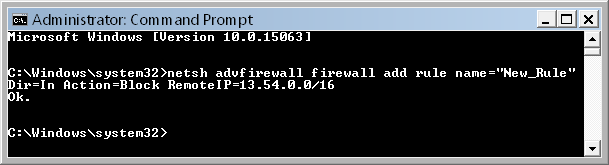

есть три способа заблокировать диапазон IP-адресов.

добавить удаленные IP-адреса:: нажмите на кнопку ‘IP-адрес’ переключатель в разделе удаленный IP. Type 13.54.0.0/16 ниже ‘этот IP адрес или подсеть’ и затем OK. Теперь ваше входящее правило готово.

создайте одно правило брандмауэра, используя маску подсети

вы можете создать одно правило брандмауэра, чтобы заблокировать диапазон IP 13.54.0.0 to 13.54.255.255 С помощью /16 маски такой:

часть после / – это маска подсети, который определяет, сколько битов указанного адреса должно быть проверено, чтобы определить, соответствует ли IP-адрес соединения правилу.

узнать больше Википедии об использовании маски битов, чтобы указать, какие части IP совпадают.

PowerShell также поддерживает диапазоны и списки, если они не попадают в определенную маску подсети.