как просканировать сеть на ip адреса linux

Как пользоваться Nmap для сканирования сети

Эта программа помогает системным администраторам очень быстро понять какие компьютеры подключены к сети, узнать их имена, а также посмотреть какое программное обеспечение на них установлено, какая операционная система и какие типы фильтров применяются. Функциональность программы может быть расширена за счет собственного скриптового языка, который позволяет администраторам автоматизировать много действий.

Например, с помощью скриптов можно автоматически обнаруживать новые уязвимости безопасности в вашей сети. Namp может использоваться с хорошими и плохими намерениями, будьте аккуратны, чтобы не использовать nmap против закона. В этой инструкции мы рассмотрим как пользоваться namp для сканирования портов в операционной системе Linux. Но сначала нужно попытаться понять как работает эта утилита.

Как работает Nmap?

В компьютерных сетях все подключенные устройства имеют свой ip адрес. Каждый компьютер поддерживает протокол ping, с помощью которого можно определить подключен ли он к сети. Мы просто отправляем ping запрос компьютеру, и если он отзывается, то считаем, что он подключен. Nmap использует немного иной подход. Компьютеры также определенным образом реагируют на те или иные сетевые пакеты, утилита просто отправляет нужные пакеты и смотрит какие хосты прислали ответ.

Но об этом вы, наверное, уже знаете. Более интересно то как Nmap узнает какие сервисы запущены на машине. Суть работы всех сетевых программ основана на портах. Чтобы получить сообщение из сети, программа должна открыть порт на вашем компьютере и ждать входящих соединений. А для отправки сообщения по сети нужно подключиться к уже другой программой (адресатом) порту. Затем программе необходимо будет открыть порт, на котором она будет ждать ответа.

Утилита nmap в процессе сканирования сети перебирает доступный диапазон портов и пытается подключиться к каждому из них. Если подключение удалось, в большинстве случаев, передав несколько пакетов программа может даже узнать версию программного обеспечения, которые ожидает подключений к этому порту. Теперь, после того, как мы рассмотрели основы, рассмотрим как пользоваться nmap для сканирования портов и сети.

Синтаксис Nmap

Команда запуска Nmap очень проста для этого достаточно передать ей в параметрах целевой IP адрес или сеть, а также указать опции при необходимости:

$ nmap опции адрес

Теперь давайте рассмотрим основные опции, которые понадобятся нам в этой статье.

Теперь, когда мы рассмотрели все основные опции, давайте поговорим о том, как выполняется сканирование портов nmap.

Как пользоваться Nmap для сканирования портов в Linux

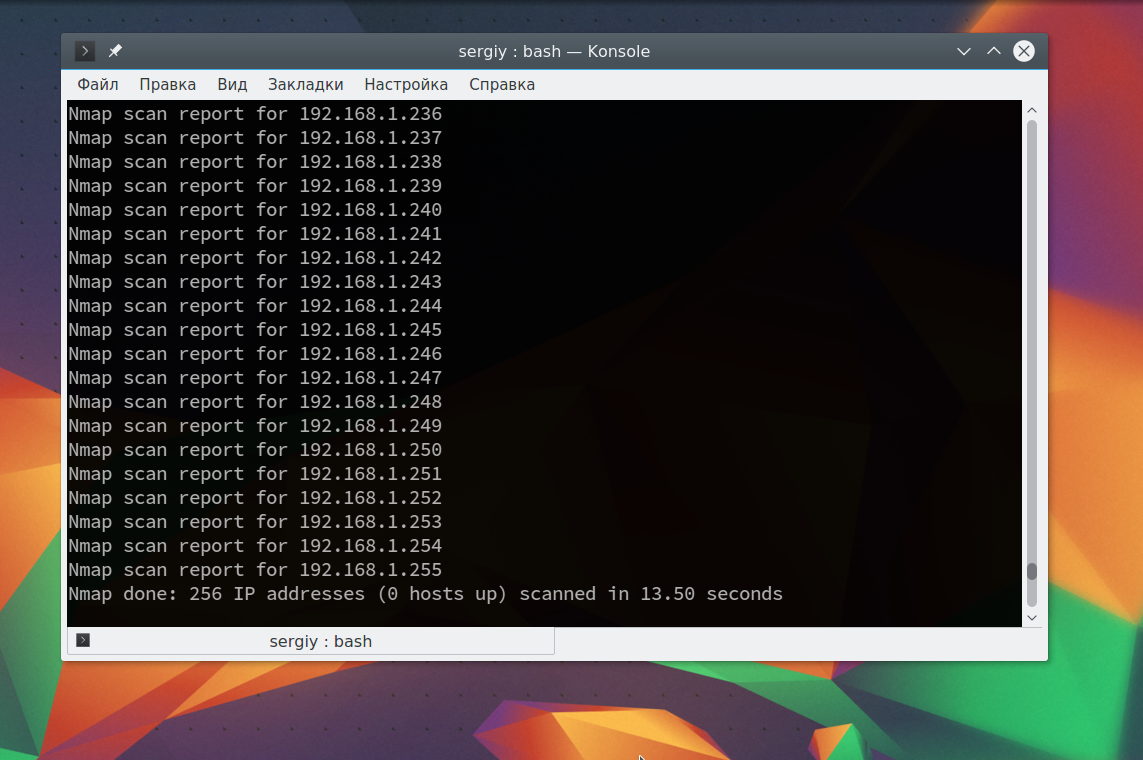

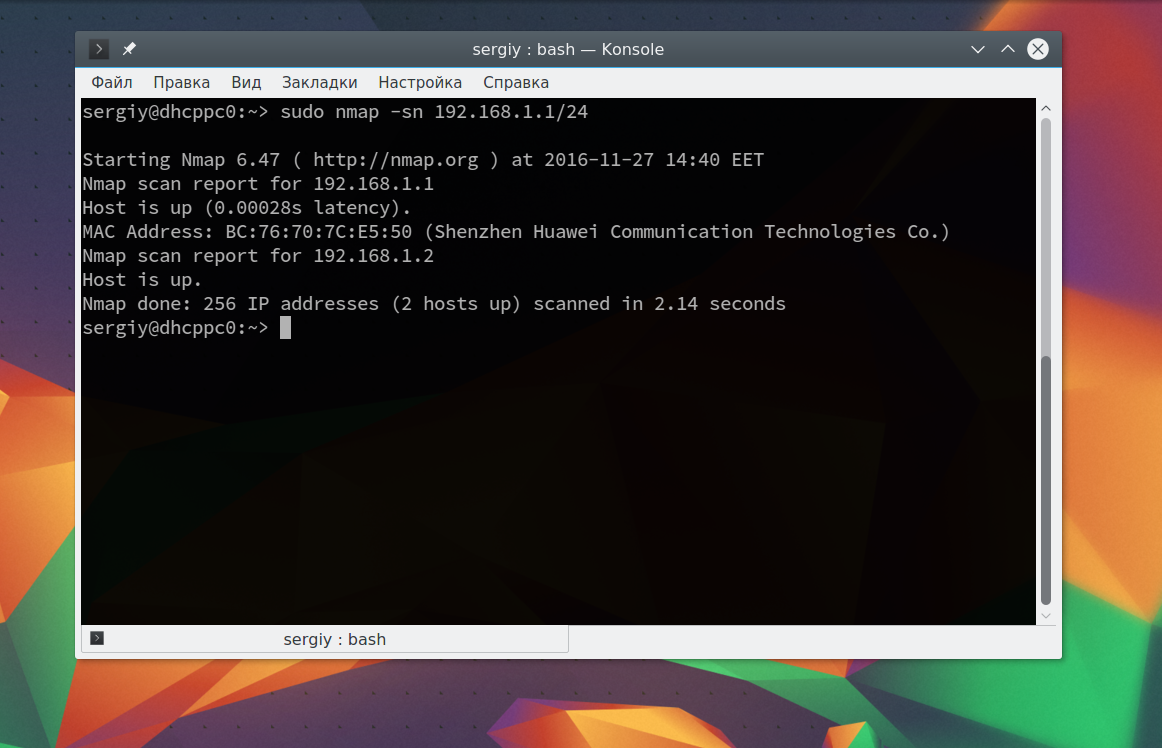

Из вывода для используемого интерфейса возьмите число после слеша, а до слэша укажите ip вашего роутера. Команда на сканирование сети nmap будет выглядеть вот так:

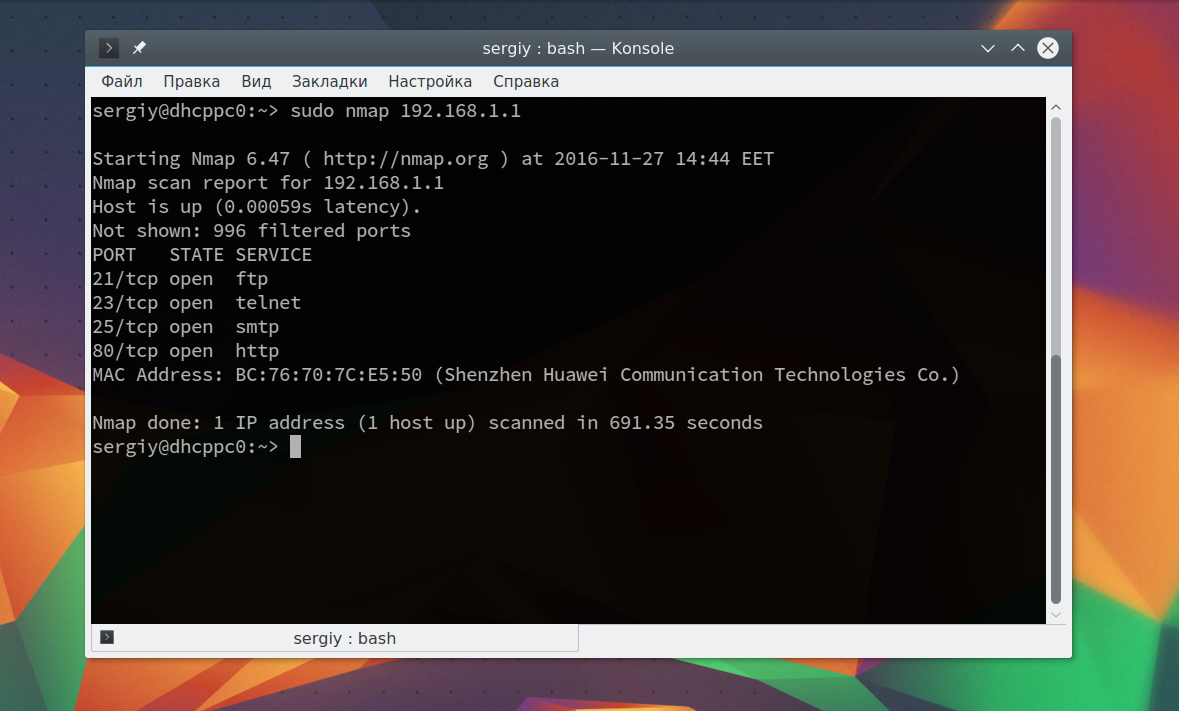

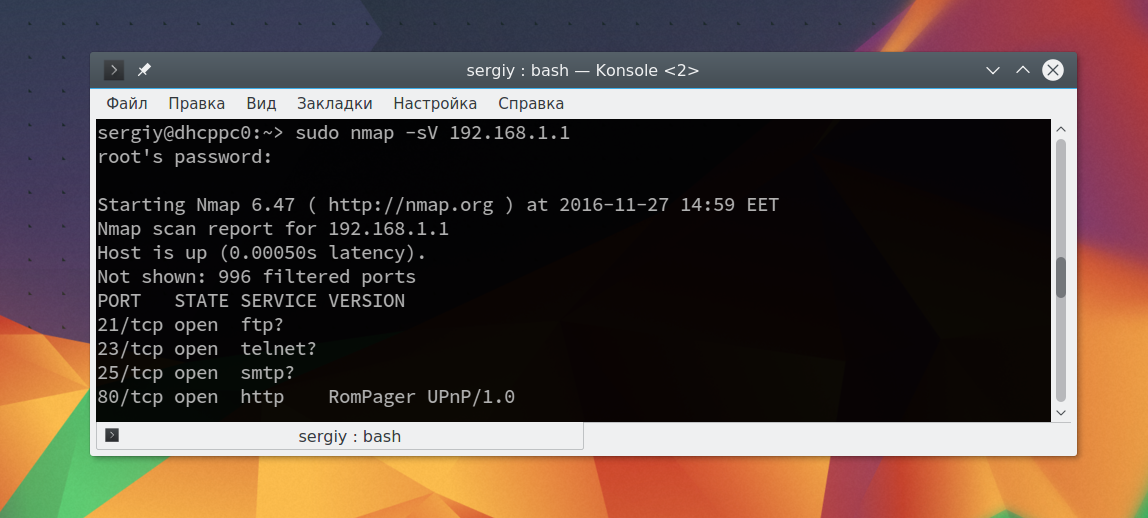

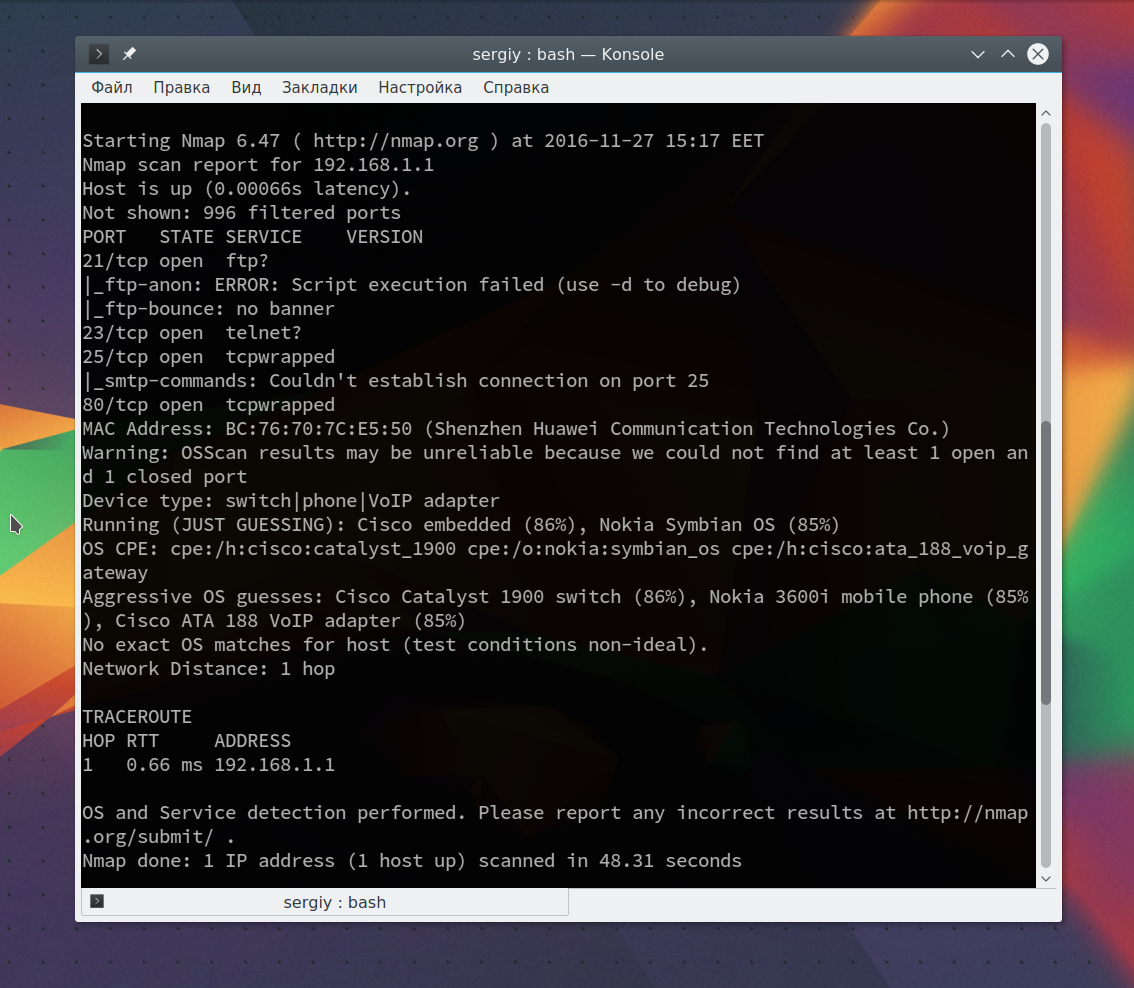

Как видите, теперь программа обнаружила активные устройства в сети. Дальше мы можем сканировать порты nmap для нужного узла запустив утилиту без опций:

sudo nmap 192.168.1.1

Теперь мы можем видеть, что у нас открыто несколько портов, все они используются каким-либо сервисом на целевой машине. Каждый из них может быть потенциально уязвимым, поэтому иметь много открытых портов на машине небезопасно. Но это еще далеко не все, что вы можете сделать, дальше вы узнаете как пользоваться nmap.

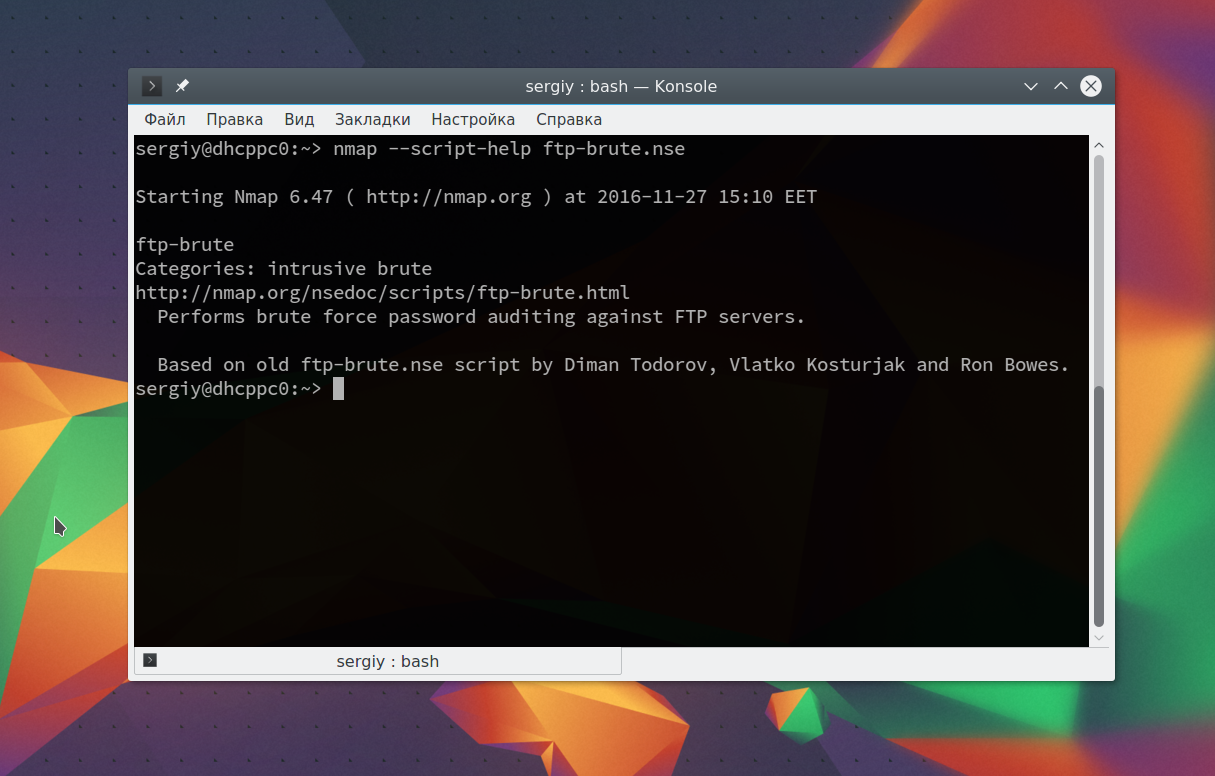

Мы выполняли скрипт по умолчанию, но есть еще и другие скрипты, например, найти все скрипты для ftp вы можете командой:

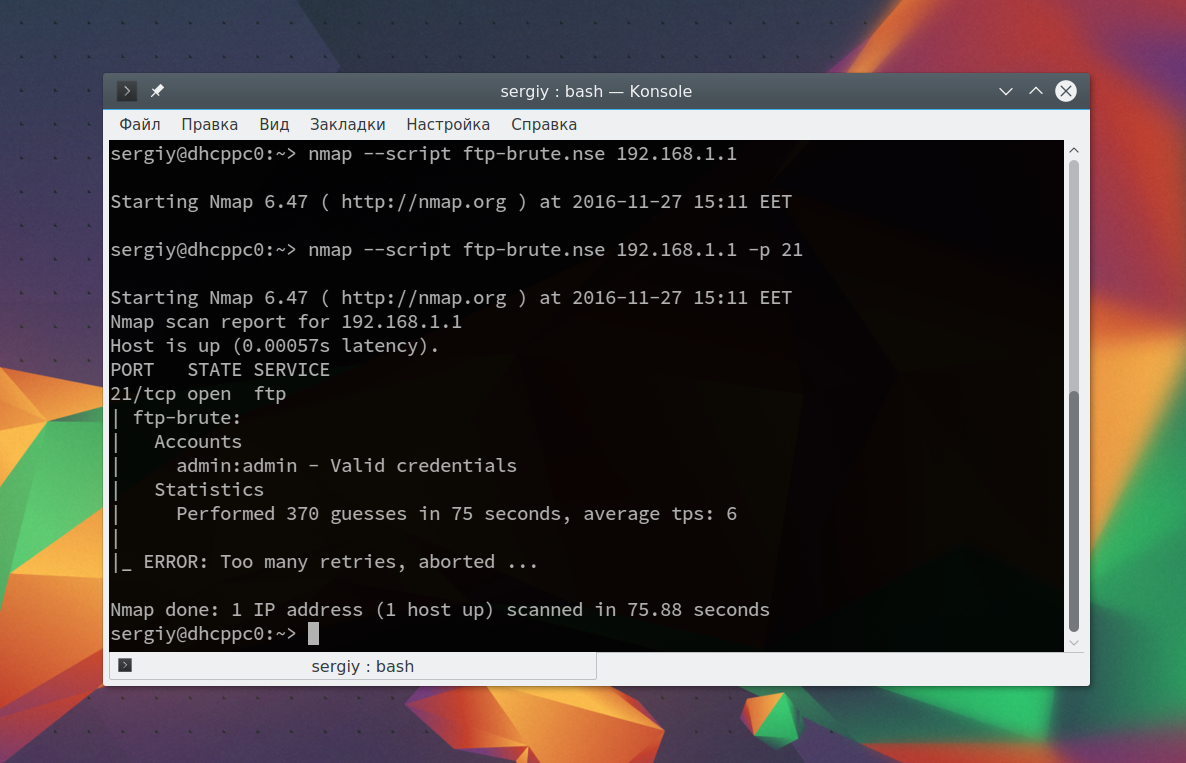

Этот скрипт будет пытаться определить логин и пароль от FTP на удаленном узле. Затем выполните скрипт:

В результате скрипт подобрал логин и пароль, admin/admin. Вот поэтому не нужно использовать параметры входа по умолчанию.

Обратите внимание, что здесь есть почти вся информация, которую мы уже видели раньше. Ее можно использовать чтобы увеличить защиту этой машины.

Выводы

В этой статье мы рассмотрели как выполняется сканирование портов nmap, а также несколько простых примеров использования этой утилиты. Эти команды nmap могут быть полезными многим системным администраторам, чтобы улучшить безопасность их систем. Но это далеко не все возможности утилиты. Продолжайте экспериментировать с утилитой чтобы узнать больше только не в чужих сетях!

Сканирование сетевых портов в Linux – команда nmap

Системы Linux и UNIX являются сетевыми операционными системами (ОС). Поэтому их эксплуатация неразрывно связана с администрированием и обслуживанием сетей. Независимо от сложности и масштабов сети необходимо проводить постоянный мониторинг окружения сети на предмет качества связи и соединений. А также для определения признаков или даже фактов вредительства в ней или несанкционированных атак. Одним из эффективных инструментов для выполнения подобных задач является команда nmap.

Зачем нужна команда nmap?

Основная задача команды nmap – сканирование сетевых портов указанных компьютеров для определения, какие из них используются (прослушиваются) программами-серверами. Для подавляющего числа сетевых демонов (служб) определены их стандартные порты по-умолчаню, которые они используют для своей работы. По этому признаку можно делать выводы, о том какие серверные программы запущены на том или ином компьютере в сети.

Также команда nmap – это самый доступный инструмент в руках злоумышленников для организации подготовки хакерской атаки на сеть. Ведь с помощью этой команды очень легко получить информацию, на основе которой можно судить о слабых и уязвимых местах в атакуемой системе.

Синтаксис команды nmap и особенности её работы

Команда nmap довольно проста в использовании и каким-то сложным синтаксисом не отличается:

Чего нельзя сказать о количестве, функциональности её ключей и неисчерпаемых возможностях их применения. Официальная документация, доступная на страницах man-руководства (команда man nmap), кроме того, что очень подробная (трудно встретить ещё подробнее), так ещё и имеет качественный перевод (локализации, в том числе и на русском языке) в большинстве Linux-дистрибутивов.

Не всегда утилита nmap предустановлена в системе, поэтому для её использования требуется установка соответствующего пакета, который обычно имеет имя nmap:

Или в Centos/Redhat

Столбец STATE показывает состояние порта: он может быть открыт (open), когда связан с использующими его службами (соединениями), закрыт (closed), когда порт не используется ни одним сервером. Также доступны состояния: unfiltered, когда nmap не смогла определить состояние порта. А также filtered – когда порт защищён (или заблокирован) брандмауэром.

Для задания хоста можно также использовать цифровую запись в виде IP-адреса. Отчёт из данного примера сформирован для самого обычного компьютера, для которого не была сконфигурирована какая-то защита. Как можно видеть, для прослушивания 80 и 443 портов для работы протоколов HTTP и HTTPS соответственно, запущен веб-сервер. Сервер баз данных (БД) MySQL также работает по стандартному порту.

Использование nmap

Если посмотреть на отчёт команды nmap для более защищённого узла, то он будет выглядеть примерно так:

Как можно видеть, на сканируемом узле (компьютере) скорее всего работает брандмауэр. Который блокирует все порты кроме тех, что отведены для работы почтового и веб- серверов. Таким образом, можно сделать вывод о том, что компьютер по указанному адресу настроен специально для работы с электронной почтой и обработкой HTTP-запросов.

Однако, одна из особенностей nmap заключается в том, что эту команду можно использовать в «хакерском» режиме. Другими словами она позволяет сканировать порты без установки реальных соединений. Это достигается путём использования неквитирующих пакетов, т. е. тех, которые похожи на имеющиеся в существующих соединениях. Но в ответ на такие пакеты можно получать пакеты диагностические. Т. е. получать информацию о соединении, при этом не быть «замеченным» брандмауэром или другим сетевым фильтром. Которые следят за «сканировщиками» портов.

Как можно видеть, компьютер с IP-адресом 192.186.0.101 работает под управлением ОС Windows, предположительно Windows 7. Информация в отчёте довольно подробная, определён даже MAC-адрес сканируемого сетевого устройства.

Стоит рассмотреть некоторые примеры для команды nmap, которые могут пригодиться администраторам в их работе. Сканирование нескольких адресов:

Определение активных узлов в сети:

В этой команде используется формат записи, для обозначения подсети. В качестве параметров можно также указывать данные из файла:

Записи адресов в файле указываются также, как и в командной строке. И разделяться должны одним или несколькими пробелами или символами перевода строки. Для сканирования определённых портов:

или диапазона портов:

Сканирование всех портов:

Сканирование определённых типов портов (TCP или UDP):

Для скрытого сканирования:

Сохранение результатов сканирования в файл:

Определить (с высокой степенью вероятности), работает ли на сканируемом узле брандмауэр или другой пакетный фильтр:

Определение только открытых портов:

Определение версии ОС, а также трассировки маршрутов:

Чтобы исключить из сканирования определённые адреса или подсети нужно использовать опцию —exclude:

Чтобы использовать для этой цели данные из файла, применяется опция —excludefile:

Заключение

Как можно видеть, nmap – это действительно мощный инструмент для мониторинга и анализа безопасности сетевого окружения. Следует также всегда помнить, что с помощью одной только команды nmap система или сеть могут быть досконально изучены «посторонними» или не совсем добросовестными людьми. Поэтому системные администраторы всегда должны учитывать этот фактор для обеспечения безопасности вверенных им систем.

Если вы нашли ошибку, пожалуйста, выделите фрагмент текста и нажмите Ctrl+Enter.

ARP сканирование локальной сети Linux

Иногда возникает необходимость узнать какие устройства подключены к локальной сети Linux. Это может понадобиться если вы хотите подключиться к одному из компьютеров и не помните его адрес или хотите убедиться в безопасности вашей сети и найти все скрытые устройства.

Как выполнить ARP сканирование локальной сети?

Как вы знаете, у всех компьютеров в сети есть IP адреса. Никогда не задавались вопросом, как сеть определяет, какому компьютеру принадлежит тот или иной адрес? Ведь сети бывают разные, проводные, беспроводные, ppp и т д. И в каждой из этих сетей аппаратный адрес компьютера имеет свой формат, зависящий от конструктивных особенностей сети, а IP адреса одни и те же.

Тело сообщения состоит из четырех адресов, аппаратные и сетевые адреса отправителя и получателя.

Если в вашей сети есть устройства, которые не отвечают на любые запросы, такие как Ping, HTTP, HTTPS и т д, то их можно найти послав ARP запрос. Это могут быть различные фаерволы и маршрутизаторы, в том числе маршрутизаторы компании Cisco, такое поведение заложено их протоколом. В таком случае ARP сканирование сети Linux будет единственным способом найти такое устройство.

Утилита ARP Scan

ARP Scan находит все активные устройства, даже если у них включен брандмауэр. Компьютеры не могут скрыться от ARP также как они скрываются от ping. Но ARP сканирование не подходит для поиска компьютеров за пределами локальной сети, в таких ситуациях используйте ping сканирование.

Установка ARP Scan

Этот arp сканер сети доступен для следующих операционных систем:

Для установки в Ubuntu выполните:

sudo apt install arp-scan

Сканирование сети

ARP Scan позволяет находить активные компьютеры как в проводных сетях ethernet, так и в беспроводных Wifi сетях. Также есть возможность работать с Token Ring и FDDI. Не поддерживаются последовательные соединения PPP и SLIP, поскольку в них не используется ARP. Программу нужно запускать с правами суперпользователя.

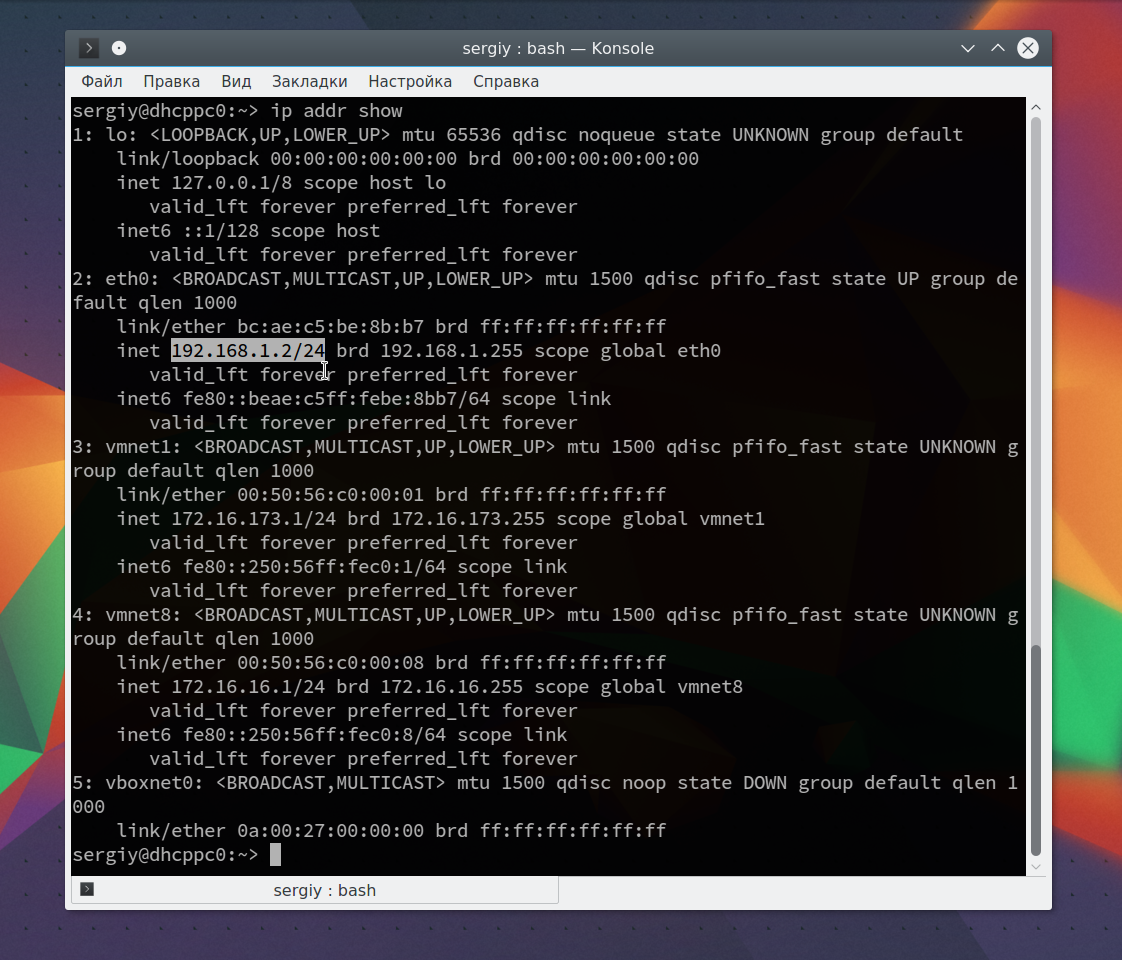

Но сначала надо узнать сетевой интерфейс, который используется для подключения к сети. Для этого можно воспользоваться программой ip:

Здесь параметр —interface, задает интерфейс для сканирования, а —localnet, говорит, что нужно использовать все возможные IP адреса для текущей сети.

ARP сканирование можно использовать, даже если у вашего интерфейса нет IP адреса. Тогда в качестве исходящего адреса будет использован 0.0.0.0. Правда, на такие запросы могут ответить не все системы. Тогда ARP сканер сети не так эффективен.

ARP спуфинг и ARP прокси

Выводы

ARP Scan это простой, но очень мощный инструмент, с помощью которого можно выполнять сканирование ip адресов в локальной сети linux. Те, кто знаком с Cisco маршрутизаторами и коммутаторами, знают что найти такие устройства можно только с помощью ARP. Это полезный инструмент, возможно, когда-то вам он пригодится.

Nmap — руководство для начинающих

Многие слышали и пользовались замечательной утилитой nmap. Ее любят и системные администраторы, и взломщики. Даже Голливуд знает про нее — в фильме «Матрица» при взломе используется nmap.

nmap — это аббревиатура от «Network Mapper», на русский язык наиболее корректно можно перевести как «сетевой картограф». Возможно, это не лучший вариант перевода на русский язык, но он довольно точно отображает суть — инструмент для исследования сети и проверки безопасности. Утилита кроссплатформенна, бесплатна, поддерживаются операционных системы Linux, Windows, FreeBSD, OpenBSD, Solaris, Mac OS X.

Рассмотрим использование утилиты в Debian. В стандартной поставке дистрибутива nmap отсутствует, установим его командой

# aptitude install nmap

Nmap умеет сканировать различными методами — например, UDP, TCP connect(), TCP SYN (полуоткрытое), FTP proxy (прорыв через ftp), Reverse-ident, ICMP (ping), FIN, ACK, SYN и NULL-сканирование. Выбор варианта сканирования зависит от указанных ключей, вызов nmap выглядит следующим образом:

Для опытов возьмем специальный хост для экспериментов, созданный самими разработчиками nmap — scanme.nmap.org. Выполним от root’а

Ключи сканирования задавать необязательно — в этом случае nmap проверит хост на наличие открытых портов и служб, которые слушают эти порты.

Запустим командой:

Через несколько секунд получим результат:

Interesting ports on scanme.nmap.org (74.207.244.221):

Not shown: 998 closed ports

PORT STATE SERVICE

22/tcp open ssh

80/tcp open http

Ничего необычного, ssh на стандартном порту и http на 80. Nmap распознаёт следующие состояния портов: open, filtered, closed, или unfiltered. Open означает, что приложение на целевой машине готово для принятия пакетов на этот порт. Filtered означает, что брандмауэр, фильтр, или что-то другое в сети блокирует порт, так что Nmap не может определить, является ли порт открытым или закрытым. Closed — не связанны в данный момент ни с каким приложением, но могут быть открыты в любой момент. Unfiltered порты отвечают на запросы Nmap, но нельзя определить, являются ли они открытыми или закрытыми.

Хинт: Если во время сканирования нажать пробел — можно увидеть текущий прогресс сканирования и на сколько процентов он выполнен. Через несколько секунд получаем ответ, в котором пока что интересна строчка Device type:

Вообще, точную версию ядра средствами nmap определить невозможно, но примерную дату «свежести» и саму операционную систему определить можно. Можно просканировать сразу несколько хостов, для этого надо их перечислить через пробел:

PORT STATE SERVICE VERSION

22/tcp open ssh OpenSSH 5.3p1 Debian 3ubuntu7 (protocol 2.0)

80/tcp open http Apache httpd 2.2.14 ((Ubuntu))

Service Info: OS: Linux

Прогресс налицо — мы узнали точные названия используемых служб и даже их версии, а заодно узнали точно, какая операционная система стоит на сервере. С расшифровкой никаких проблем не возникает, все вполне понятно.

Nmap выведет очень много информации, я не стану приводить пример. Сканирование может длится довольно долго, занимая несколько минут.

Сканирование проходит довольно быстро, так как по сути это обычный ping-тест, отвечает ли хост на ping. Следует учесть, что хост может не отвечать на ping из-за настроек фаерволла. Если нужный участок сети нельзя ограничить маской, можно указать диапазон адресов, с какого и по какой надо провести сканирование. Например, есть диапазон адресов с 192.168.1.2 до 192.168.1.5. Тогда выполним:

Ответ будет выглядеть так:

Host 192.168.1.2 is up (0.0023s latency)

Host 192.168.1.3 is up (0.0015s latency)

Host 192.168.1.4 is up (0.0018s latency)

Host 192.168.1.5 is up (0.0026s latency)

В моем случае все ip в данный момент были в сети.

Это далеко не все возможности nmap, но уместить их в рамках одной статьи несколько сложновато.

Если вам ближе GUI — есть замечательная утилита Zenmap — графическая оболочка для nmap, умеющая заодно и строить предполагаемую карту сети.

Хочу предупредить, что сканирование портов на удаленных машинах может нарушать закон.

UDPInflame уточнил, что сканирование портов все-таки не является противозаконным.

HackWare.ru

Этичный хакинг и тестирование на проникновение, информационная безопасность

Утилиты для сбора информации и исследования сети в Windows и Linux

Оглавление

Как установить Habu в Windows

В предыдущей статье я показал, как установить Python на Windows. Я упомянул, что благодаря Python можно запускать программы и скрипты работу с которыми я показываю в Kali Linux или в другом дистрибутиве Linux. В этой статье я продемонстрирую, как можно использовать Python на Windows, запуская утилиты, с помощью которых можно узнать о других устройствах в локальной сети, выполнить начальный сбор информации о веб-приложениях и найти пользователей на популярных сайтах и даже выполнить некоторые простые атаки.

Всё это мы будем делать на примере Habu — набора разнообразных инструментов.

Программы Habu написаны на Python, поэтому могут работать как на Linux, так и на Windows. Причём особый интерес эти утилиты представляют именно для пользователей Windows, поскольку на этой операционной системе для них отсутствуют альтернативы. По этой причине я буду показывать работу этих программ именно в Windows.

Начать нужно с установки Python и PIP на Windows. Затем выполните команду:

Как можно увидеть, было установлено много зависимостей.

Для работы некоторых функций (например, для трассировки) нужна установленная программа Winpcap или Npcap. Подробности об этих программах и для чего они нужны, вы можете прочитать в начале статьи «Взлом Wi-Fi без пользователей в Windows (с использованием Wireshark и Npcap для захвата PMKID)».

Вы можете установить отдельно Npcap или более старый вариант Winpcap, но ещё одним вариантом является установка Wireshark в Windows, которая поставляется с Npcap. Если вас интересуют вопросы исследования сети, тестирования на проникновение, то вам пригодится программа Wireshark, установите её.

Для обновления Habu и всех зависимостей, просто выполните команду установки ещё раз — если будут найдены новые версии пакетов, то они будут обновлены:

Теперь приступим к знакомству с утилитами Habu — их много, более 70, полный их список, а также опции, вы найдёте на странице https://kali.tools/?p=5172. В этой статье я отобрал самые интересные из этих утилит.

Программа для показа сайтов на одном IP в Windows

На одном сервере могут быть сразу несколько веб-сайтов. Чтобы найти сайты на одном сервере, то есть имеющие один IP адрес, используйте команду вида:

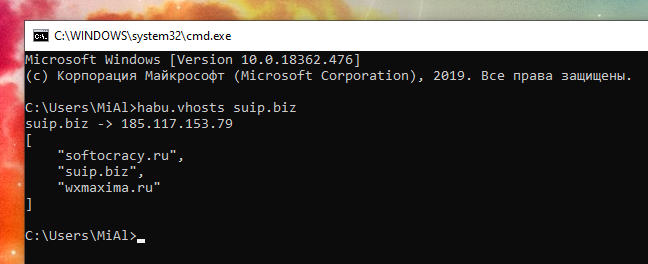

Например, чтобы найти сайты, которые работают на том же сервере, что и сайт suip.biz нужно выполнить команду:

Для того, чтобы программа не использовала кэш, добавьте опцию -c:

Как видно по скриншоту, программа определяет IP адрес введённого домена и затем с помощью поисковика Bing находит сайты с таким же IP адресом.

Можно вместо домена сразу указать IP адрес:

Программа под Windows для поиска на сайтах по имени пользователя

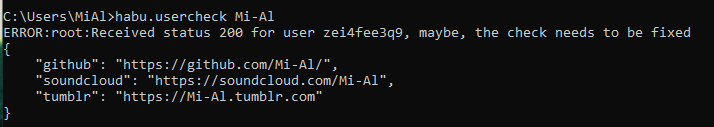

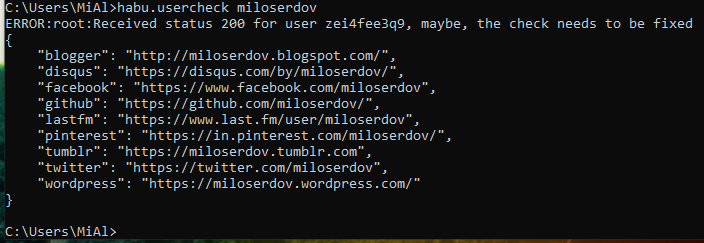

С помощью следующей утилиты можно найти профили пользователя в социальных сетях и на популярных сайтах. Для запуска поиска нужно использовать команду вида:

Например, для поиска профилей с именем пользователя Mi-Al:

Поиск профилей с логином miloserdov:

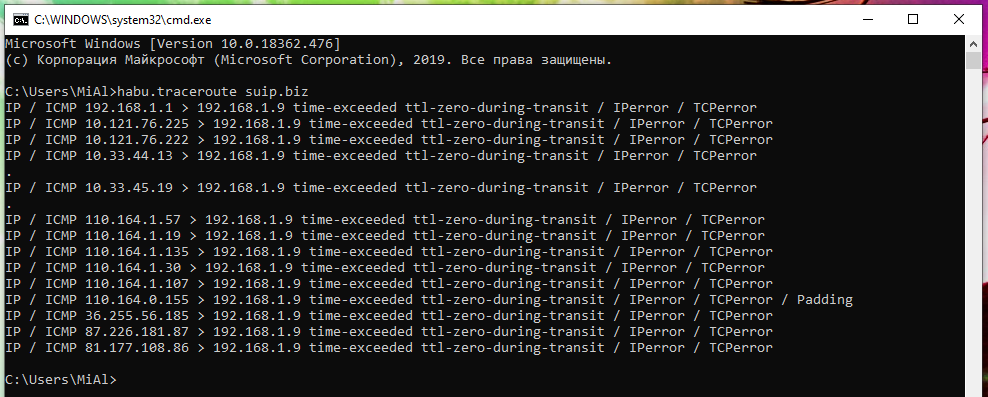

Трассировка в Windows

С помощью трассировки можно узнать IP адреса сетевых узлов, через которые проходит пакет до указанного хоста. Для этого применяется команда вида:

К примеру, меня интересует, какой сетевой маршрут от моего компьютера до сайта suip.biz:

Смотрите дополнительную информацию о трассировке в статьях:

Как просканировать порты в Windows

Одной из лучших программ для сканирования портов является Nmap — она поддерживает несколько методов сканирования и в ней много дополнительных функций. Вы можете использовать её, но если вам нужно просто проверить, открыт ли определённый порт, то для этого воспользуйтесь утилитой habu.tcpscan.

Для сканирования портов запустите команду вида:

В качестве портов можно указать один порт, несколько портов через запятую или диапазон портов через дефис, например:

Дополнительно могут пригодиться опции:

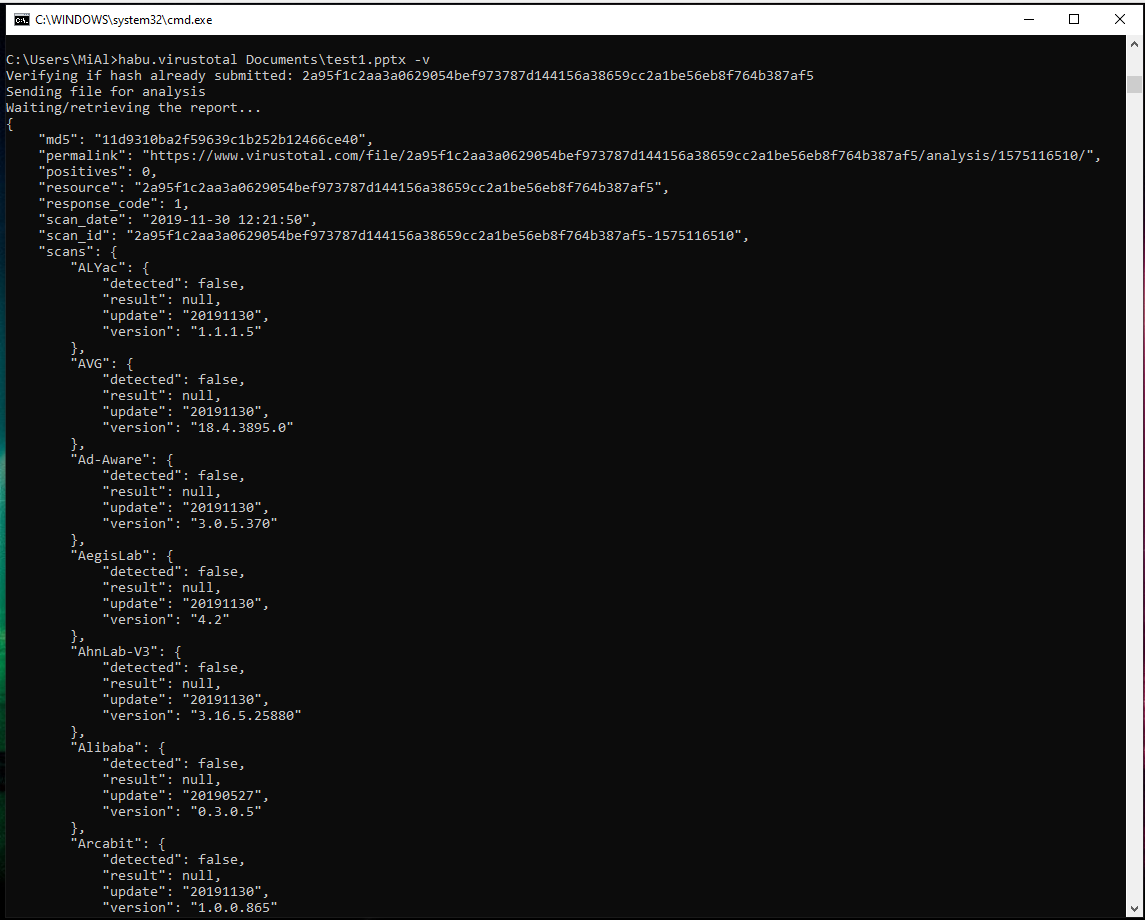

Проверка по всем антивирусом в Windows

С помощью сервиса Virustotal можно проверить один файл сразу множеством антивирусов. Вы можете делать такую проверку прямо в командной строке Windows, используя утилиту habu.virustotal.

Программа habu.virustotal работает следующим образом: для указанного файла она вычисляет хеш и, без отправки файла, делает запрос, имеется ли в Virustotal отчёт о проверке файла с такой контрольной суммой. Если имеется готовый отчёт, то программа загружает его. Если отчёта нет, то программа отправляет подозрительный файл на Virustotal и ожидает получение отчёта.

Для использования habu.virustotal нужно получить API ключ Virustotal — это бесплатный ключ, его достаточно получить один раз и после этого можно пользоваться без ограничений.

Для использования habu.virustotal, нужно сначала сохранить в конфигурацию полученный ключ, это делается командой вида:

Для проверки выполните:

Вместо ключа там будут звёздочки — это нормально.

Теперь вы можете проверить любой файл в командной строке, запустив утилиту следующим образом:

К примеру для проверки файла Documents\test1.pptx с подробным выводом (-v):

В полученной информации в первую очередь обратите внимание на строку:

В ней показано, сколько антивирусов считают, что присланный файл является вредоносной программой.

Далее идёт информация по результатам сканирования каждым антивирусом.

WHOIS в Windows

WHOIS — это протокол запросов и ответов для получения информации из базы данных. Чаще всего WHOIS используется для получения регистрационных данных о владельцах доменных имён, IP-адресов и автономных систем.

В Linux программой whois можно пользоваться прямо из командной строки. Но в Windows такая утилита отсутствует.

С помощью команд вида:

Вы можете получить записи WHOIS, соответственно, для домена и IP адреса.

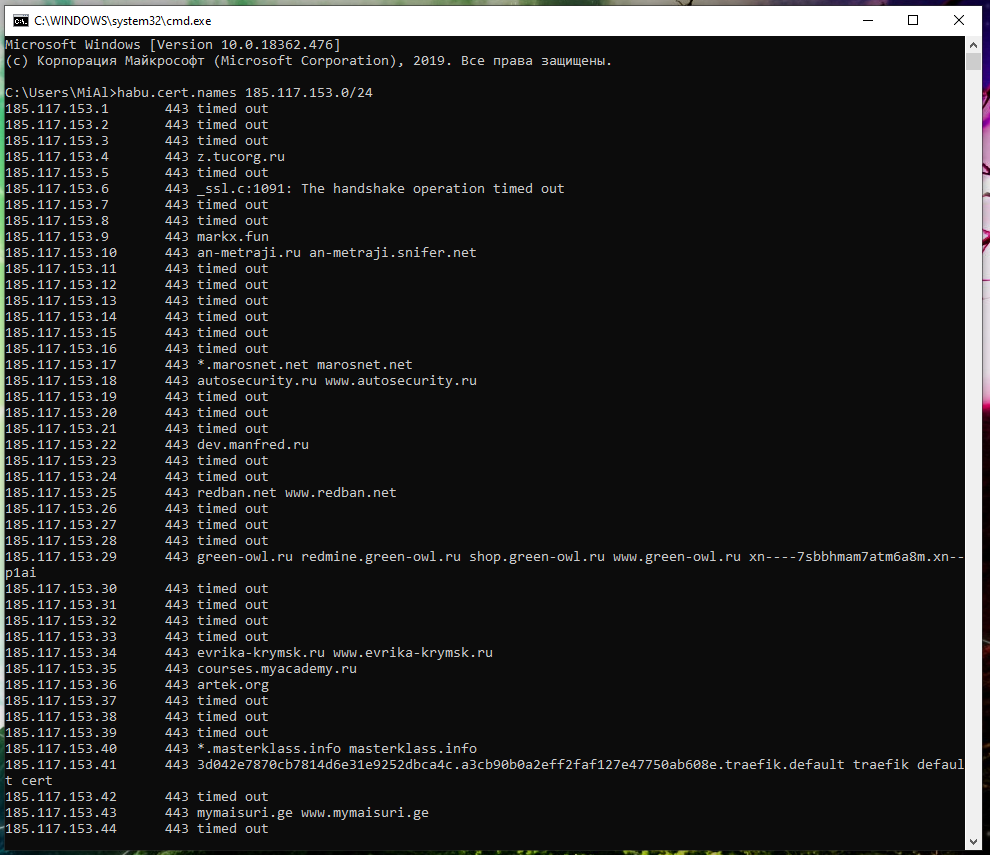

Быстрый способ определения доменов веб-сайтов в диапазоне IP

Если на удалённом компьютере, к которому выполняется подключение по IP адресу, найден веб-сервер, то иногда непросто определить, какой именно домен у этого сайта?

В настоящее время большинство веб-сайтов имеют SSL сертификаты, то есть поддерживают передачу данных по HTTPS протоколу. В SSL сертификатах указано имя домена, для которого выдан данный сертификат. Поэтому при обнаружении веб-сервера и сайта, самым простым способом узнать доменное имя является подключение к 443 порту и извлечение информации из сертификата.

Именно такой приём использует habu.cert.names. Эта программа может работать с диапазонами IP адресов и очень быстро для каждого веб-сервера получать доменное имя сайта, который на нём работает.

Для запуска сканирования используйте команду вида:

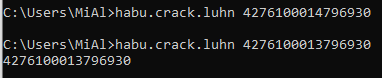

Как проверить правильность номера банковской карты. Восстановление отсутствующих цифр в номере карты

В номерах банковских картах, а также в некоторых других номерах используется контрольная цифра, рассчитанная с помощью Алгоритма Луна.

Наиболее распространённые применения для подсчёта контрольной цифры:

Благодаря этой контрольной цифре можно определить, является ли номер правильным.

К примеру, номер карты 4276100014796930, это правильный номер или нет?

Для проверки нужно запустить habu.crack.luhn следующим образом:

Если ничего не будет выведено, значит номер неправильный.

Проверим теперь номер карты 4276100013796930:

Программа в ответ показала нам этот номер, значит такой номер карты является валидным.

Рассмотрим пример, когда неизвестны одна или несколько цифр в номере карты. В этом случае запишем вместо отсутствующих номеров символ x, например:

В этом случае будут выведены все варианты возможных (правильных) номеров:

Как найти субдомены сайта в Windows

Субдомены — это домены третьего и последующих уровней. Например, для сайта suip.biz субдоменами являются www.suip.biz, test.suip.biz, en.suip.biz и т.д.

Есть разные способы поиска субдоменов — как брутфорс, так и с использованием различных сервисов, накопивших статистику. Одним из самых быстрых и эффективных способов является анализ логов Certificate Transparency. Поиск субдоменов выполняется быстро, но требуется некоторое время для их проверки (имеют ли они IP адреса).

Для поиска субдоменов запустите команду вида:

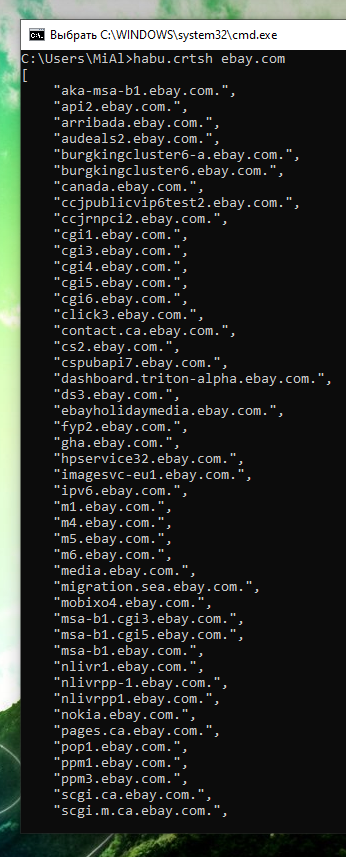

Например, для поиска субдоменов сайта ebay.com:

Несколько полезных опций, которые вы можете использовать с этой утилитой:

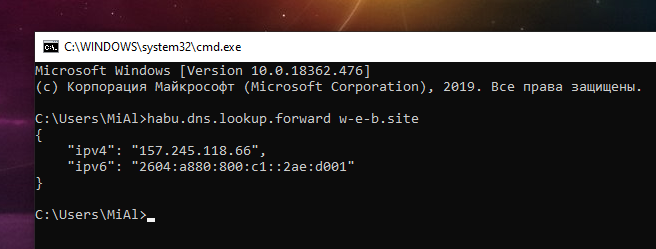

Как узнать IP сайта в Windows

Вам больше не нужно использовать сторонние сервисы и сайты, если вы хотите узнать IP адрес любого домена.

Для определения IP и IPv6 любого сайта запустите команду вида:

Например, чтобы узнать IP адрес сайта w-e-b.site:

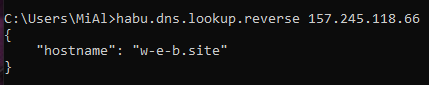

Как узнать домен по IP в Windows

Говоря про утилиту habu.cert.names я уже упомянул, что по IP не всегда легко определить работающие на сервере сайты без использования внешних сервисов. Утилита habu.cert.names использует хитрый приём, извлекая доменное имя из сертификата. С помощью утилиты habu.dns.lookup.reverse также можно быстро узнать домен по IP. Для этого запустите команду вида:

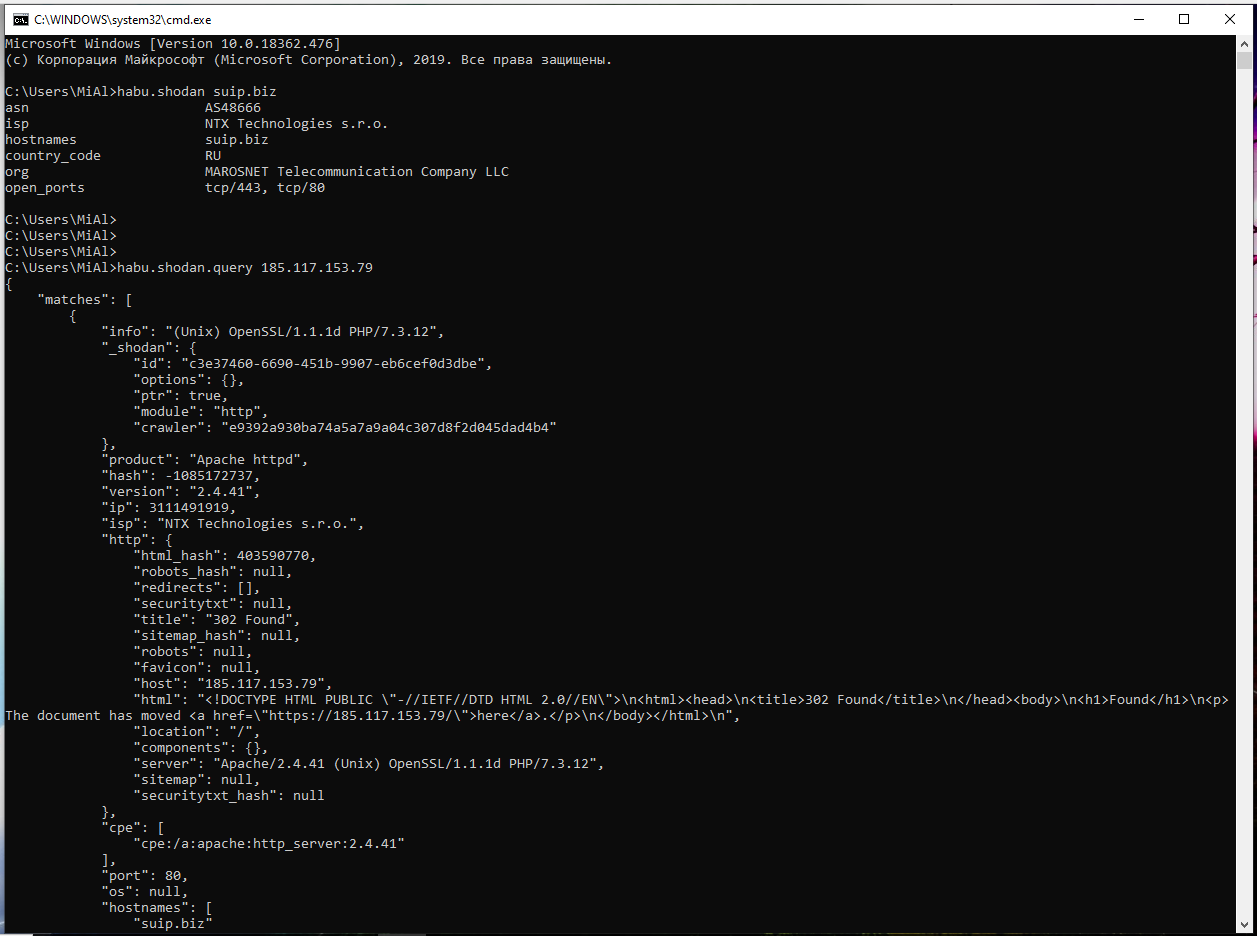

Получение информации о хостах из Shodan

Сервис Shodan сканирует IP адреса, открытые порты и собирает банеры служб. С помощью этого сервиса можно узнать информацию о запущенных процессах на хостах, доступных из Интернета.

Как и в случае с habu.virustotal, для Shodan нужно предварительно получить API ключ. Достаточно зарегистрироваться — бесплатного ключа нам вполне хватит. Перейдите на сайт https://account.shodan.io/, выполните регистрацию и найдите свой API ключ.

Теперь нужно добавить API в конфигурацию Habu командой вида:

Для проверки выполните:

Вместо ключа там будут звёздочки — это нормально.

Для запросов к Shodan имеется две утилиты — одна предназначена для получения информации о доменах и запускается следующим образом:

Вторая покажет имеющуюся информацию, в том числе о запущенных службах и собранных банерах об IP адресе, она запускается так:

Пример запроса информации к Shodan о домене suip.biz:

Пример получения информации об IP из Shodan:

Поиск субдоменов в Windows

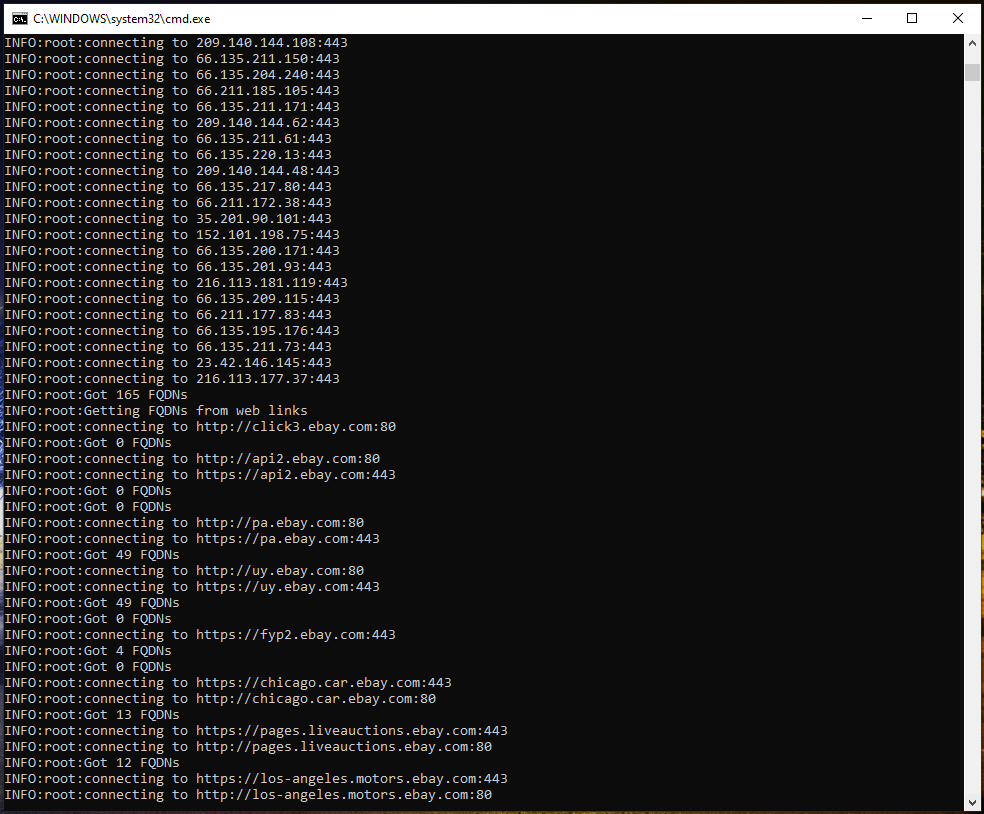

Опять возвращаемся к субдоменам и виртуальным хостам. Модуль habu.fqdn.finder использует сразу множество техники для сбора информации о периметре:

1. Проверяет журналы Certificate Transparency

2. Подключается к указанным портам, получает SSL сертификаты и получает из них FQDN

3. Пробует DNS Zone Transfer

Для работы этого модуля также требуется API ключ Shodan.

Вы можете запустить программу без опций, но тогда она будет долго работать ничего не показывая — может показаться, что она зависла. Для вывода текущих выполняемых задач используйте опцию -v. Другие опции:

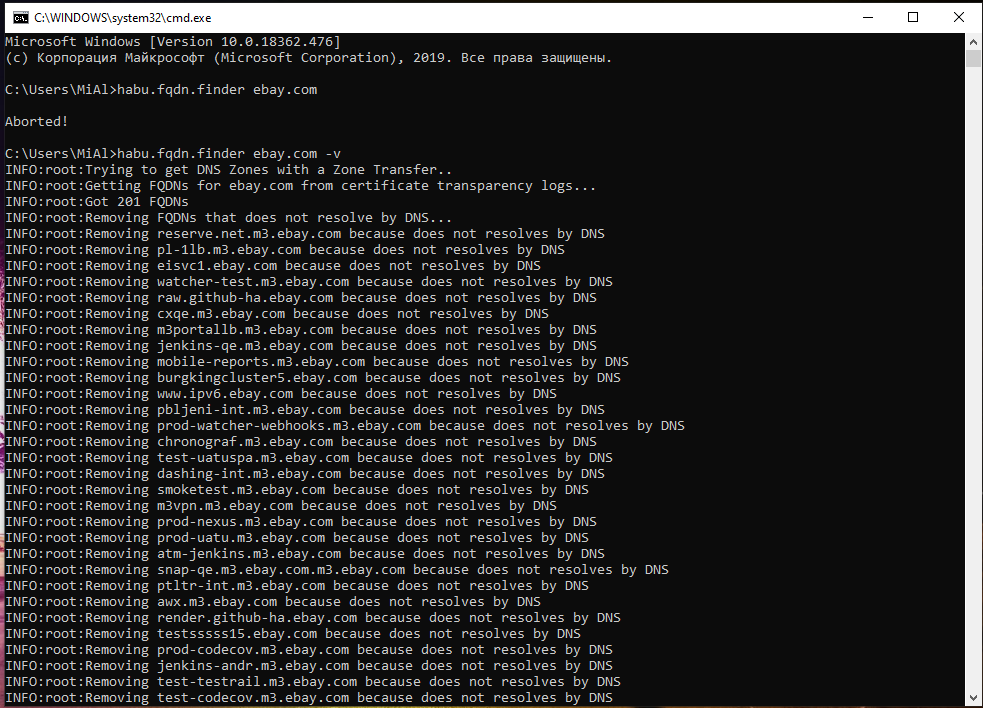

Пример запуска исследования периметра сайта ebay.com с подробным выводом информации:

ARP сканирование и спуфинг в Windows

ARP — это протокол в локальной сети, который позволяет устройствам узнавать IP адреса друг друга.

Если запустить ARP снифинг, то вы сможете увидеть, какие устройства присутствуют в локальной сети и какие у них IP и MAC адреса:

С помощью модуля habu.arp.poison можно выполнять атаку ARP спуфинг, которая является первым этапом атаки человек-посередине.

Кодирование и декодирование в Base64 в Windows

Кодировка Base64 позволяет представить любые данные — текст или бинарные файлы в виде последовательности печатных символов. То есть в результате бинарные данные, которые невозможно напечатать или включить в документ или email из-за наличия специальных символов, можно передать в виде обычной печатной строки.

Base64 применяется довольно широко — например, довольно часто файлы, прикреплённые к email, закодированы именно таким способом и включены в пересылаемое сообщение в качестве строки, перед и после которой стоят специальные метки. Почтовые программы при получении таких писем видят метки, декодируют файл и показывают вам его в нормальном виде.

С помощью утилиты habu.b64 вы сможете кодировать в строки и файлы в Base64, а также декодировать строки и файлы из Base64.

Для кодирования строк используйте конструкцию вида:

Для кодирования файлов используйте команду вида:

Например, для кодирования в Base64 файла test.txt:

В результате я получил строку:

Для декодирования нужно добавить к команде опцию -d, например:

Декодированные данные будут выведены прямо в терминал — они могут быть в кодировке, которую не поддерживает терминал, либо быть бинарными, поэтому я использую конструкцию > ИМЯ_ФАЙЛА для перенаправления вывода (> file.txt) в файл, то есть декодированные данные будут сохранены в файле.

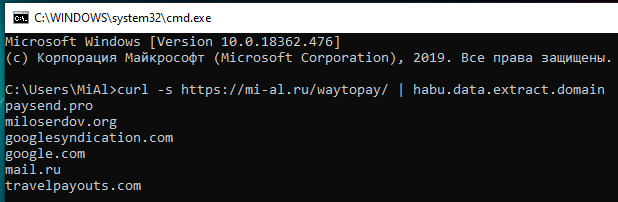

Извлечение доменов и IP адресов из большого массива информации

Если вам нужно извлечь доменные имена или IP адреса из большого количества логов, документов, отчётов, исходного кода или любых текстовых файлов, то вам помогут утилиты

На примере habu.data.extract.domain посмотрим, как можно получить список доменов. Команда curl скачивает исходный код страницы. То есть в следующей команде вначале мы получаем исходный код веб-страницы https://mi-al.ru/waytopay/, а затем извлекает все найденные в коде домены:

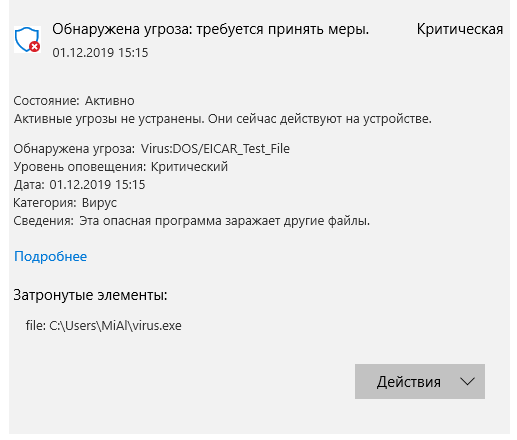

Проверка работы антивируса

Модуль habu.eicar делает очень простую вещь — выводит строку, которую если сохранить в файл, антивирусы начнут считать этот файл вирусом.

EICAR (или EICAR-Test-File — от European Institute for Computer Antivirus Research) — стандартный файл, применяемый для проверки, работает ли антивирус. По сути вирусом не является; будучи запущенным как COM-файл DOS, всего лишь выводит текстовое сообщение и возвращает управление DOS. Программа работает в средах, поддерживающих выполнение 16-битного ПО для DOS, таких как MS-DOS, OS/2, Windows 9x и 32-битные Windows NT. Под 64-битными версиями Windows файл не запускается.

Разумеется, EICAR не проверяет, насколько оперативно разработчики реагируют на вирусы и насколько качественно излечиваются заражённые файлы — для этого нужен «зоопарк» свежих вирусов. Его задача другая: продемонстрировать работоспособность антивирусной системы и указать, какие объекты проверяются антивирусом, а какие — нет. Например:

Для того, чтобы проверить, какова будет реакция антивируса, конечно, можно применить и «живой» вирус — но это «как поджигание урны для проверки пожарной сигнализации». Для этого и был предложен стандартизированный файл, не несущий вредоносной нагрузки.

Как найти устройства с перенаправлением трафика

Следующая команда на первый взгляд может показаться малополезной — в качестве аргумента они принимает диапазон сети и показывает IP адрес роутера. Например:

Но на самом деле всё немного сложнее: программа не просто ищет роутер, а проверяет все устройства в локальной сети на возможность перенаправления трафика.

К примеру, на другом компьютере, который работает на Linux, я включаю перенаправления трафика:

И вновь запускаю сканирование на компьютере с Windows:

Теперь я получаю сразу два результата:

Включение перенаправления трафика может являться началом атаки человек-посередине. То есть при обнаружении с такой функцией другого устройства, помимо роутера, следует отнестись к нему внимательнее.

Либо напротив, вы можете искать такие устройства с включённым редиректом трафика для эксплуатации в своих целях, например, для использования в качестве прокси.

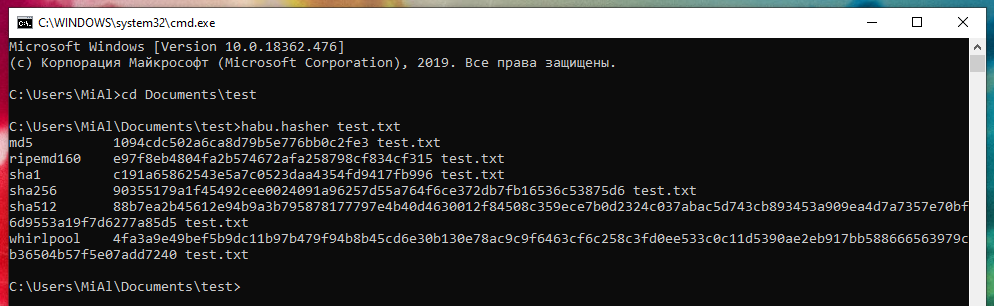

Вычисление хешей в Windows

С помощью habu.hasher можно найти контрольные суммы как строки, так и файла.

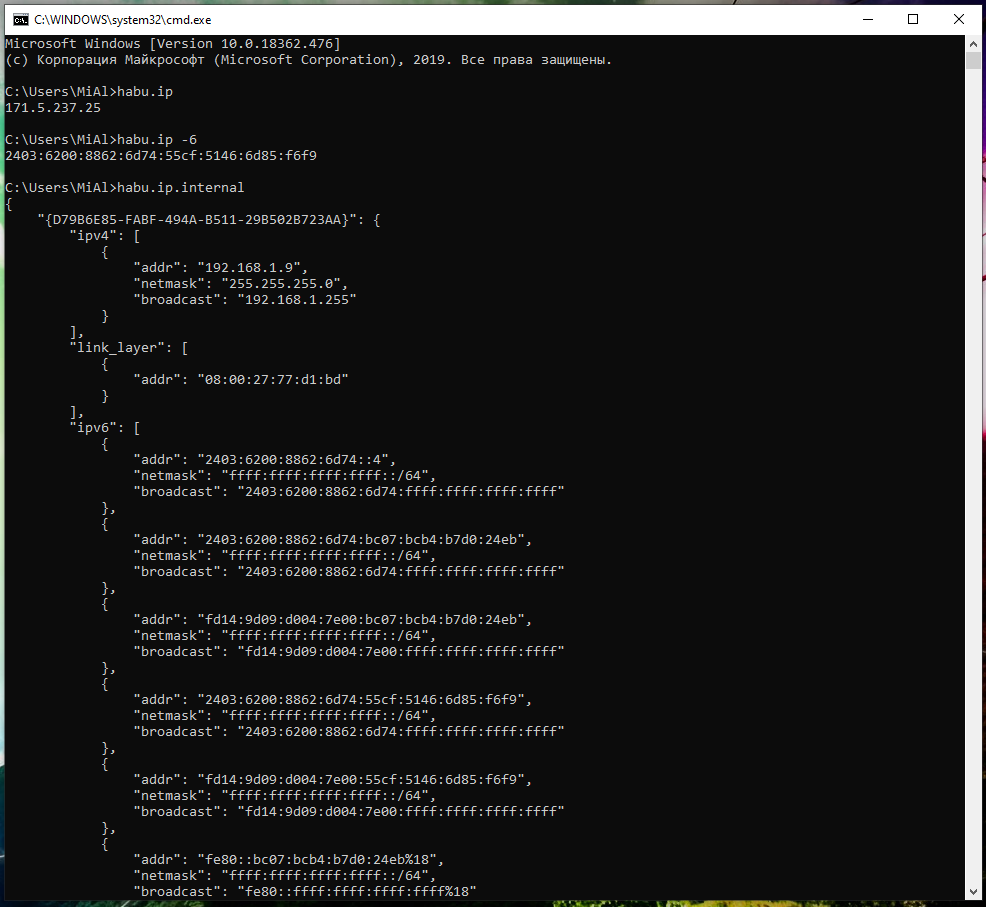

Как узнать свой IP и IPv6 в Windows

Чтобы узнать свой внеший IP адрес в Windows больше не нужно заходить на сторонние сервисы, просто выполните команду:

Если вы хотите узнать свой внешний IPv6, то выполните следующую команду:

Чтобы посмотреть свои локальные IP адреса запустите такую команду:

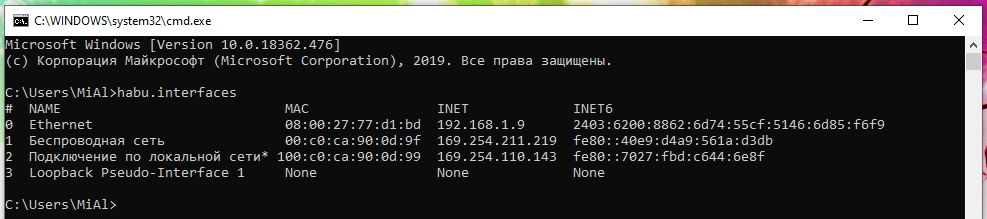

Сетевые интерфейсы в Windows

Чтобы узнать имена сетевых интерфейсов, их MAC и IP адреса выполните команду:

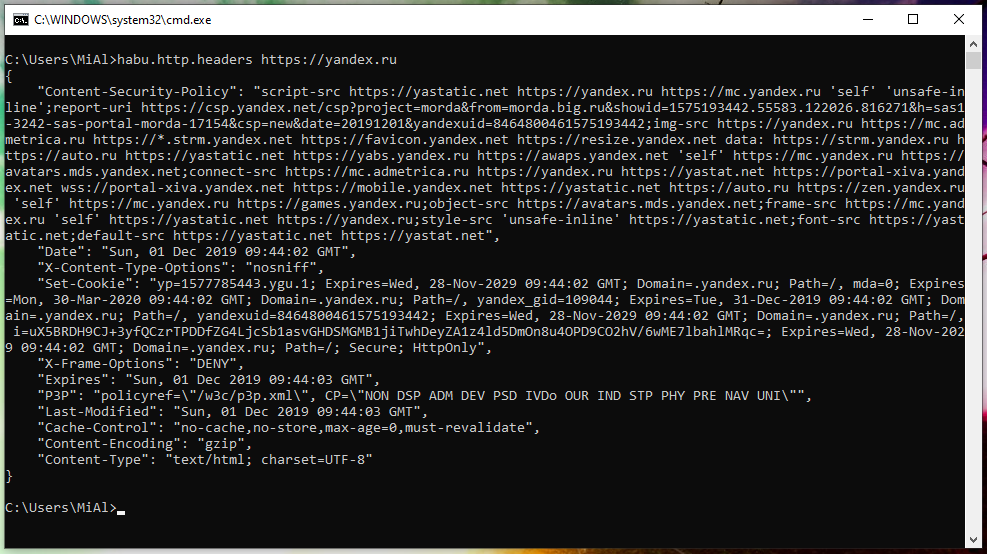

Как просмотреть заголовки HTTP ответа сайта в Windows

С помощью утилиты habu.http.headers можно увидеть, какие заголовки использует целевой веб-сайт и какие кукиз устанавливает. Например:

Шифрование Fernet в Windows

Создайте свой ключ Fernet командой:

Теперь сохраните его в конфигурации:

Для проверки выполните:

Для шифрования используйте конструкцию:

Если вы не установили значение ключа в конфигурации, то укажите его с помощью опции -k:

Также можно шифровать файлы и устанавливать время жизни верификации, для этого используйте опции:

Для расшифровки используйте опцию -d:

Хотя с расшифровкой нелатинских символов у меня возникла ошибка.

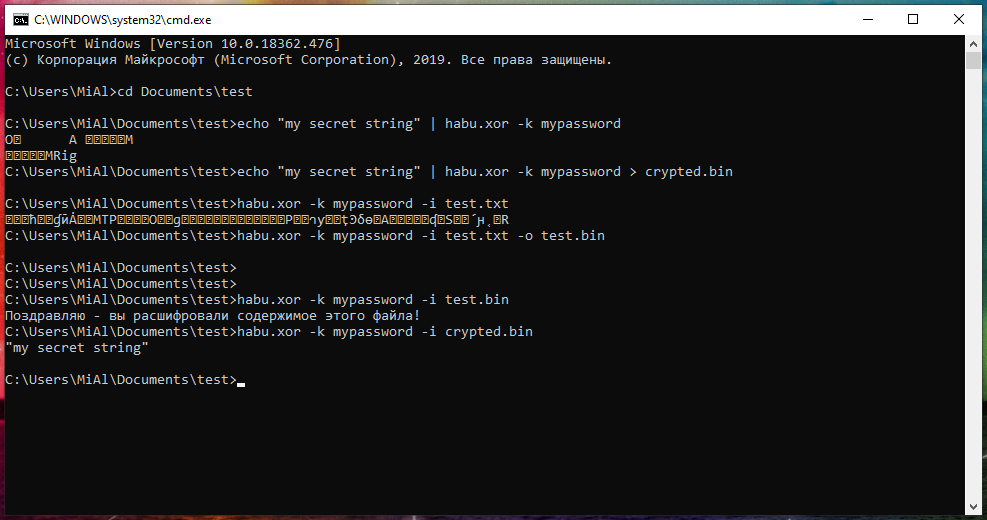

Операция XOR со строками в Windows

С помощью операции XOR двух строк можно зашифровать текст паролем. Данное шифрование является симметричным и слабым. Шифрование с помощью XOR можно использовать в некритических случаях как простейший способ скрыть исходную строку (например, от автоматических сканеров).

Если взять строки и выполнить между ними операцию XOR, то результате получиться бессмысленный набор символов. Затем если между этой бессмысленной строкой и любой из первоначальных строк вновь выполнить операцию XOR, то получиться вновь начальная строка.

На этом основано простейшее симметричное шифрование: исходный текст шифруется паролем с помощью XOR. То есть с первым символом текста и первыми символом пароля делается операция XOR, затем со вторым символом шифруемого текста и вторым символом пароля делается операция XOR и так далее, пока шифруемый текст не кончится. Поскольку пароль обычно короче шифруемого текста, то когда он заканчивается, вновь выполняется переход к первому символу пароля и так далее много раз.

В результате получается бессмысленный набор символов, которые можно расшифровать этим же паролем выполняя эту же операцию XOR. Подробности смотрите в статье «ASCII и шестнадцатеричное представление строк. Побитовые операции со строками».

Для шифрования используйте любой пароль, который нужно указать с опцией -k. Поскольку полученная строка весьма вероятно будет иметь непечатные символы, то её лучше не выводить в терминал, а сохранить в файл — это делается опцией -o или с помощью перенаправления:

Например, следующая команда зашифрует строку my secret string паролем mypassword и сохранит в файл crypted.bin.

Следующая команда зашифрует файл test.txt и сохранит его зашифрованную версию в test.bin:

Для расшифровки достаточно выполнить ту же самую операцию — указать исходный пароль, а в качестве ввода зашифрованный файл:

На скриншоте выше вы видите, что в терминал выводятся крякозяблы — различные бинарные данные, которые интерпретируются как непечатные символы. Чуть раньше мы познакомились с утилитой habu.b64, которая позволяет представить бинарные данные в виде строки печатных символов — мы можем воспользоваться ей!

К примеру, я хочу зашифровать файл test.txt и передать его не в виде бинарного файла, а в виде строки:

В результате я получил строку печатных символов:

Для её расшифровки достаточно выполнить обратное преобразование — из кодировки base64 в бинарные данные, а затем расшифровать с помощью того же пароля, которым она была зашифрована:

Другие команды Habu

Мы рассмотрели только некоторые команды из пакета Habu. Полный список вы найдёте на странице https://kali.tools/?p=5172. Кроме уже рассмотренных, особенно хотелось бы выделить следующие:

Некоторые из них довольно специфичные, некоторые не совсем корректно работают в Windows на момент написания — но в любом случае стоит к ним приглядеться при работе в Linux, либо в будущих обновлениях Windows они могут работать должным образом.