как узнать была ли ddos атака

Как выявить атаку-DDoS на сервер и остановить ее

Продолжим изучать DDoS-атаки. Определенная атака типа «отказ в обслуживании» (DDoS) может произойти с кем угодно и когда угодно. Если вы владелец веб-сайт, который работает на выделенном веб-сервере, важно понять, что такое DDoS-атака, правильно ее идентифицировать и что необходимо предпринять, чтобы остановить и предотвратить ее.

Что такое DDoS-атака?

Во время нормальной работы веб-сервер предоставляет вашу веб-страницу посетителям следующим образом:

— Человек вводит ваш URL в свой веб-браузер.

— Веб-браузер отправляет HTTP-запрос к URL-адресу веб-сайта.

— DNS-серверы вашего провайдера преобразуют URL-адрес в правильный IP-адрес веб-сервера.

— HTTP-запрос направляется через Интернет на веб-сервер.

— Веб-сервер использует страницу, запрошенную в URL, чтобы найти правильный файл HTML.

— Веб-сервер отвечает всем содержимым этого HTML-файла.

— Браузер пользователя получает файл HTML и отображает страницу для пользователя.

Большинство веб-серверов имеют процессор и сетевое оборудование для обработки среднего ожидаемого трафика в день. Для некоторых веб-сайтов это может быть до ста тысяч или даже миллионов посетителей за один день.

Однако хакер, надеющийся атаковать ваш сайт с помощью DDoS-атаки, использует ботнет из миллионов компьютеров со всего мира, чтобы отправлять тысячи HTTP-запросов в секунду на ваш веб-сервер.

Поскольку ваш веб-сервер не был рассчитан на такой объем трафика, веб-сервер будет отвечать на ваши обычные посетители сайта с сообщением об ошибке «Сервис недоступен». Это также известно как ошибка HTTP 503.

В редких случаях, когда ваш сайт работает на очень маленьком веб-сервере с небольшим количеством доступных ресурсов, сам сервер фактически зависнет.

Как определить DDoS-атаку?

Как вы узнаете, что ваш сайт только что вышел из строя из-за DDoS-атаки? Есть несколько симптомов, которые являются мертвой раздачей.

Обычно ошибка 503 HTTP, описанная выше, является четким указанием. Однако еще одним признаком DDoS-атаки является очень сильный скачок пропускной способности.

Вы можете просмотреть это, войдя в свою учетную запись с веб-хостинга и открыв Cpanel. Прокрутите страницу вниз до раздела «Журналы» и выберите «Пропускная способность».

Нормальная диаграмма пропускной способности за последние 24 часа должна показывать относительно постоянную линию, за исключением нескольких небольших пиков.

Однако недавний непропорциональный всплеск пропускной способности, который остается высоким в течение часа и более, является четким свидетельством того, что вы столкнулись с DDoS-атакой на ваш веб-сервер.

Если вы считаете, что обнаружили DDoS-атаку в процессе, важно действовать быстро. Эти атаки потребляют большую пропускную способность сети, и если вы заплатили за хостинг-провайдера, это означает, что их сервер данных будет испытывать такой же скачок пропускной способности. Это может оказать негативное влияние и на других их клиентов.

Как остановить DDoS-атаку

Вы ничего не можете сделать сами, если столкнетесь с DDoS-атакой. Но, позвонив провайдеру веб-хостинга, они могут немедленно заблокировать все входящие HTTP-запросы, направленные на ваш веб-сервер.

Это мгновенно снижает нагрузку на ваш веб-сервер, так что сам сервер не падает. Это также предотвращает негативное влияние атаки на других клиентов хостинг-провайдера.

Хорошей новостью является то, что атака будет прекращена. Плохая новость заключается в том, что, блокируя весь трафик на ваш веб-сервер до завершения атаки, человек, который хотел закрыть ваш сайт, по сути выиграл.

Как победить DDoS-атаку

Если вы выполняете критически важную онлайн-операцию, такую Икак крупный бизнес, и хотите, чтобы ваш сайт был защищен от DDoS-атак, это возможно, но это не дешево. Службы защиты от DDoS работают, создавая своего рода ботнет-счетчик, который больше ботнета, выполняющего DDoS-атаку. Это создает распределенный ответ на входящие HTTP-запросы, даже если таких запросов сотни тысяч или миллионы.

С этими услугами взимается ежемесячная плата за обслуживание. Но если вы окажетесь частой жертвой DDoS-атак, эти службы защиты от DDoS вполне могут стоить своих затрат. DDoS-атаки могут быть в лучшем случае незначительным неудобством, которое приводит к простоям на несколько часов. В худшем случае это может стоить вам значительного количества потерянного онлайн-трафика, не говоря уже о падении клиентов, которые доверяют вашему сайту.

Как обнаружить DDoS атаку, проходящую на уровне приложений и не регистрируемую обычными средствами

Определение «традиционного» DDoS

Обычная атак типа TCP DDoS переполняет сервер путем отсылки на приемный порт большого количества пакетов с запросами. Преимущество такой атаки для злоумышленников в том, что источник таких пакетов может быть подменен, усложняя таким образом возможность отслеживания и блокировки. При этом TCP DDoS, также как и тысячи других клиентов, кричит «посмотри на меня», перегружая сервер, который старается ответить на эти фантомные запросы.

Определение DDoS на уровне приложений

Тогда как атака TCP DDoS сфокусирована на тысячах «выстрелов», DDoS на уровне приложений похожа на нечто вроде множества никогда не заканчивающихся, дискомфортных, нудных разговоров. Для протоколов, таких как HTTP, которые обычно ведут быстрый обмен сообщениями (загрузка изображения, файла или веб-страницы), DDoS на уровне приложений особенно эффективна. Атакующий хост начинает множество (сотни) «разговоров» с сервером, но «говорит» очень мало. Каждый «разговор», который остается открытым, занимает память сервера и постепенно заполняет ее всю, достигая лимита одновременно открытых соединений. Когда обычные клиенты пытаются подключиться к сервису, они получают сообщение об ошибке, в котором сказано, что сервис в настоящее время недоступен (именно из-за количества соединений).

Сравнительный анализ

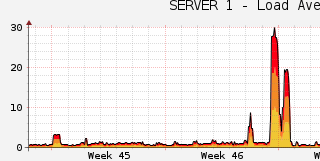

Когда мы попробуем сравнить влияние каждого типа DDoS-атак, то получаем график (приведен ниже), показывающий как сервер может быть существенно перегружен каждой из атак.

Если рассматривать атаки с точки зрения обнаружения, то TCP DDoS генерирует большое количество пакетов в секунду (pps) и бит в секунду (bps), что легко можно увидеть в графике утилизации, а вот DDoS на уровне приложений практически невиден на этом графике.

Обнаружение DDoS на уровне приложений

Если использовать Lancope StealthWatch, то такую атаку обнаружить просто. Используются новое сигнальное оповещение и событие функции системы Concern Index™ (CI) под названием «Slow connection Flood», которые отслеживают большое количество соединений этого типа, характеризующихся незначительным объемом обмена данными. Ниже показан потоковый объект, соответствующий атаке Slowloris HTTP DDoS.

Итоговое исследование этих потоков позволяет StealthWatch включить сигнал «Slow connection Flood» для такой атаки, проходящей на уровне приложения.

Вывод

Путем отслеживания многих характеристик каждого потока, приходящего в сеть, а также коллективного поведения каждого хоста внутри и вовне сети, StealthWatch способен обнаруживать как обычные, так и продвинутые угрозы. Новая версия StealthWatch 6.4 расширяет возможности обнаружения DDoS путем проверки данных, которые могут точно указать на атаку на уровне приложения. Более подробно можно узнать здесь.

Технологические партнеры:

Адрес: 107023, Россия, Москва, Электрозаводская ул., д. 24

Контактное лицо: Андрей Акинин, директор по развитию бизнеса, Тел.: +7 (495) 925-7794

Вычисляем DDOS на сервере

Бывает сидишь такой, никого не трогаешь, а тут тебе звонят и говорят что сервисы работают медленно, сайты открываются по 2-3 минуты умудряются выдавать 504 ошибку.

Расстроенным лезешь в cacti, а там такое:

Далее начинаешь судорожно искать причину всего этого, и выясняется что это обычный DDos…

Ниже будут приведены команды, которые помогут понять вам, что случилось, и точно ли это DDos.

Для начала я рекомендую прочитать статью «Средства мониторинга Linux системы (часть 1?)» в ней подробно описано какие логи нам интересны, как читать вывод команды top и как пользоваться командой ps. Все они нам пригодятся для того чтобы понять какие хосты у нас подверглись атаке и какие узкие места есть на сервере.

Какими командами, и что мы можем определить?

Для начала можно посмотреть число запущенных процессов Apache. Если их более 20-30 то явно уже что-то не так.

Смотрим число процессов Apache в Debian:

Смотрим число процессов Apache в CentOS:

Данной командой мы можем посмотреть количество соединений с сервером:

Так же показателем того, что на сервер идет DDos может служить числе коннектов на 80 или 443 порт. Вот команды способные показать это число:

Существует еще такая разновидность DDod, как SYN. Ниже приведена команда позволяющая определить число SYN запросов на те же 80 и 443 порты:

А эта команда показывает количество SYN запросов:

Следующая команда позволит понять нам, на какой домен идет больше всего запросов:

Теперь посмотрим какое количество запросов приходит с каждого IP. Эта команда показывает по всем портам:

Эта команда показывает количество запросов только по 80 порту:

Эта команда показывает все запросы на 80 порт, не считая их, т.е. «упрощенный» но «наиболее полный» вариант вывода:

Вычислив наиболее активный IP можно так же посмотреть на какие порты идут с него запросы. Тут для примера подставлен IP 127.0.0.1:

Кстати, если у вас не настроен server-status на Apache, то статус этого сервера можно посмотреть в CLI:

Лог Файлы

Естественно рекомендуется смотреть лог файлы вашего сервера Apache и Nginx (если он есть).

Глобальные логи Apache, в Debian, обычно находятся там:

Глобальные логи Nginx находятся там:

Так же не забывайте просматривать логи виртуальных хостов, если хосты у вас настроены. Нас будет интересовать самый большой лог, который «растет» на глазах.

Искать в этих логах нужно аномалии, а именно однотипные запросы без юзер агентов (или с одним и тем же), большое количество запросов с одного и того же IP, запросы без указания виртуального хоста и т.д.

Выявить конкретные IP с числом запросов до сайта можно данной командой:

Так же можно получить статистика по запросам с группировкой по IP с помощью утилиты logtop.

Для начала установим эту утилиту:

И теперь получим статистику:

Следующая команда поможет нам выявить популярные user-агенты:

Как блокировать?

Вот как можно заблокировать tcp запросы на 80 порт с определенного IP:

Так мы блокируем запросы на все порты с определенного IP:

Посмотреть список уже заблокированных мы можем данными командами:

Если нам нужно удалить из блокировки определенный IP, можно воспользоваться этой командой

Чтобы удалить все правила, можно воспользоваться командой:

Немного профилактики, в целях защиты от DDos…

Есть еще некоторые правила, которые смогут оградить нас от бездумных ботов, создающих нагрузку на сервер.

Следующей командой мы установим максимальное количество подключений с одного IP на 80 порт:

Тоже самое можно сделать и для DNS:

Следующее правило в iptables будет препятствовать спуфингу от нашего имени. Как правило, во время ddos мы получаем пакет с установленными флагами SYN и ACK по еще не открытому соединению (этой комбинацией флагов обладает только ответ на SYN-пакет). Это говорит о том, что кто-то послал другому хосту SYN-пакет от нашего имени, и ответ пришел к нам.

По данному правилу, наш хост ответит RST-пакетом, после получения которого атакуемый хост закроет соединение.

Сохранить правила можно следующей командой:

Что еще можно сделать?

Еще не помешает немного «оттюнинговать» ядро, сделать тонкую настройку Apache и Nginx (если таковой стоит), поставить дополнительные модули и пакеты для защиты от атак, такие как Fail2Ban, mod_evasive, ModSecurity..

Но все это темы других статей, которые скоро будут написаны…

Обнаружение DDoS-атак «на коленке»

Приветствую, Хабр! Я работаю в небольшом интернет провайдере масштаба области. У нас транзитная сеть (это значит, что мы покупаем интернет у богатых провайдеров и продаем его бедным). Несмотря на небольшое количество клиентов и такое же небольшое количество трафика протекающего по нашей сети, довольно часто приходится иметь дело с весьма внушительными DDoS-атаками по 10-20Гбит/с. (чаще всего конечно это атаки гораздо меньшего калибра). И хотя некоторые из наших клиентов обзавелись уже системами обнаружения таких атак и могут самостоятельно отправить жертву в блек-холл, гораздо чаще обнаружение атаки и бан конкретного IP жертвы ложится на наши плечи (тем более, если атака способна забить наши внешние каналы).

О решении, которое помогает обнаруживать эти самые атаки и которое принято у нас в сети, я и хотел бы рассказать. Оно бесплатно, основывается на анализе данных NetFlow, поэтому просто и весьма эффективно.

На самом деле систем для обнаружения Ddos-атак основанных на анализе данных протоколов NetFlow/SFlow/IPFIX существует довольно много (вероятно почти все?). В первом приближении, суть всех таких систем сводится к установлению порогов по количеству пакетов/потоков/октетов на определенный тип трафика к конкретному IP, при превышении которого система сигнализирует о возможной атаке. И наше решение ничем от них в этом плане не отличается. Однако, основная проблема – большинство из них платные. А бесплатные версии предлагают довольно грубый анализ, который часто неэффективен (к примеру, позволяет устанавливать порог только на весь трафик к конкретному IP, без его предварительной фильтрации, что в случае анализа транзитного трафика почти всегда бесполезно).

Итак, сперва необходимо настроить протокол NetFlow на сетевом оборудовании с минимально возможным active timeout (интервал с котором экспортируются данные с оборудования на коллектор) — это 60с для Cisco и Juniper.

В качестве core-маршрутизатора у нас выступает Juniper MX480, он и будет заниматься отправкой телеметрии. Сначала настраиваем сэмплинг:

Далее, нам необходимо настроить NetFlow коллектор, который будет собирать данные статистики с оборудования.

В качестве коллектора решено было использовать многим знакомый flow-capture из набора утилит flow-tools. Именно набор утилит, который позволяет строить разнообразные и подробные отчеты на основе собранной статистики является главным достоинством этого пакета. (К слову в наборе утилит также есть и flow-dscan для обнаружения сканирования хостов/портов и другой нежелательной активности). В недостатки можно записать отсутствие веб-оболочки и отсутствие поддержки 9й версии NetFlow. Однако, повторюсь, гибкость таких утилит как flow-nfilter, flow-report и, конечно же, свободное распространение с легкостью все перекрывают.

Сервер, на котором работает коллектор, в нашем случае под FreeBSD (конечно flow-tools доступен и для linux).

Добавляем в /etc/rc.conf:

-z0 – сжатие файлов (0 — выключено)

-n1439 – количество файлов, которое создаст коллектор в сутки. По умолчанию 95 – это один файл в 15 минут. 1439 – максимальное значение — это один файл в минуту. Нам необходимо, чтобы файлики создавались как можно быстрее.

-N3 – это уровень вложенности файлов и папок (YYYY/YYYY-MM/YYYY-MM-DD/flow-file)

-E10G – ограничение на занимаемое пространство на диске. Будет удалять старые файлы таким образом, чтобы общий объем файлов с телеметрией был менее этого числа. Очень полезная штука, жаль не подчищает созданные директории.

-e0 – тоже самое только про количество файлов (0 – не следить)

-S1 – логировать каждую минуту сообщение о полученных/потерянных/обработанных потоках

Из всего набора утилит flow-tools нас будут интересовать три:

Код скрипта я приводить не буду, он с файлами filters.cfg и reports.сfg доступен на GitHub

Для его работы достаточно сконфигурировать некоторые параметры в config.ini. И добавить его в крон на исполнение в каждую минуту.

В частности, задать пороги для отчетов в зависимости от интенсивности трафика в вашей сети, а также от настроек семплинга NetFlow на сетевом оборудовании.

Письмо с уведомлением об атаке выглядит так:

Защита от DDoS-атак. Что нужно знать

Содержание

Содержание

Каждые сутки хакеры проводят около 2000 атак по всему миру. Представители малого и среднего бизнеса теряют в среднем 50 000$ за одну атаку, крупные компании — до 500 000$ и больше. Uber выплатил 149 миллионов долларов клиентам, чьи данные были украдены, Facebook заплатил штраф в размере 5 миллиардов долларов. Цели большинства атак: похищение конфиденциальных данных, вымогательство, желание сделать бяку конкуренту.

Что такое DDoS?

DDoS — Distributed Denial Of Service Attack или, по-русски говоря, — «доведение сервера до обморока». Множественные запросы посылаются на главный компьютер, снижая пропускную способность канала связи.

Когда пользователь заходит на сайт, браузер отправляет запрос на сервер, в ответ получая пакет с данными — на экране появляются текст и мультимедийный контент. Если сервер загружен, приходится долго ждать отрисовки картинок. DDoS-атака может замедлить работу сервера или «положить» его, то есть сделать сайт недоступным для пользователя.

Кого и зачем атакуют

Хакеры в основном совершают «налеты» на банкиров, IT-сектор, государственные сайты, образовательные платформы, киберспортивные состязания, онлайн-кинотеатры, реже на ритейлеров и новостные агентства.

Школьники учатся программированию и хакингу, тренируясь на «кошках». Профессиональные хакеры делают то же самое, но на более качественном уровне, с целью вымогательства и похищения данных. Частные и государственные структуры используют дудос, чтобы повлиять на ход выборов в других странах. Иногда заказчиками являются конкуренты по бизнесу — личная обида или желание «завалить» товарища в период активных продаж.

Знай врага в лицо

Последние годы наблюдается тренд на организованные совместные атаки — профессиональные взломщики сбиваются в стайки и называют себя RedDoor, Lizard Squad, ezBTC. Пока вы мирно смотрите очередной блокбастер, ваш компьютер атакует Пентагон. Сеть из множества ПК, в едином порыве занимающихся коллективным дудосом, называют «ботнетом».

IoT-боты стали бичом современности. Хакерская атакующая когорта может состоять из бытовых приборов «умного дома» — у каждого такого устройства есть персональный IP-адрес, с которого отправляются запросы на сервер.

Кроме настольного друга, DDoS-атакой в вашем доме может заниматься холодильник, электрочайник, видеокамера и даже умная лампочка.

Что нужно для DDoS-атаки и сколько это стоит

Самый простой способ сделать подножку ненавистному сайту — заказать стресс-тест у сервиса, предлагающего защиту от атак. Это работает только с самыми простенькими сайтами на бесплатных CMS и дешевых виртуальных хостингах. Тест длится от 2 до 20 минут. Более серьезную атаку можно организовать с помощью автоматических инструментов.

Цена DDos-атаки стартует с 50$, конечная стоимость будет зависеть от количества задействованных ресурсов. Сервисы, предоставляющие услуги, предлагают анонимную консультацию, «манибэк», отчет о выполненных работах и даже дают почитать отзывы довольных клиентов.

Если у жертвы есть надежная защита, «налет» обойдется намного дороже. Атака на VDS-сервер стоит 75–100 долларов за 5 минут, если сайт использует услуги anti-DDoS, стоимость начинается уже с 250 долларов. Блокировка домена на уровне регистратора — от 1000 долларов. Взлом Skype — 75 долларов.

Как вычисляют жертву?

У каждого сайта есть свой персональный адрес. Мы видим только название ресурса, программы, его IP-адрес. Нападению может подвергнуться не только сайт, но и конкретный пользователь. Приличный хакер перед атакой проведет «пентест». Военные назвали бы этот метод «разведка боем». Суть пентеста в небольшой контролируемой атаке, с помощью которой можно узнать уровень защиты сайта.

Частный случай

Проникнуть в любую сеть можно через Wi-Fi. Хакеры удаленно перезагружают устройство с помощью программы типа Websploit. Роутер возвращается к базовым настройкам и стандартному паролю. Злоумышленник получает доступ ко всему трафику организации.

Выявить адрес жертвы можно с помощью Skype или другого мессенджера. Делается это с помощью хакерского ПО на Linux. На полученный адрес посылается множество пакетов данных. Бонусом можно поставить программку автодозвона на определенный номер.

На рабочей панели отображается адрес, статус, вид операции. Подготовка пакета с ложными данными займет пару минут и в дело вступит автоматика, — но это вариант для «ламеров».

Настоящие «кулхацкеры» собирают собственную команду, заражая десятки тысяч компьютеров и утюгов. Иногда мелкие сети объединяются в более крупные, но тут не обойтись без рисков. Часто злоумышленники крадут друг у друга ключи доступа к «армиям», чтобы потом перепродать «войско».

Можно обойтись и без армии компьютеров, как говорится: «Не имей 100 рублей, а имей 100 друзей». Правда друзей потребуется 100 000, а лучше пару миллионов. Такой флэшмоб организовывается очень просто — через социальные сети.

Виды DDoS-атак

«Пинг смерти» — слишком большой пакет размером более 65535 байт. Такой вид хаккинга был популярен в 90-х годах, он приводил к ошибкам или отключению сервера.

HTTP(S) GET-флуд — на сервер отправляется ничего не значащая информация, забивающая канал передачи данных и расходующая ресурсы сервера.

Smurf-атака — взломщик отправляет операционной системе запрос с подменным mac-адресом. Все ответы с сервера пересылаются на пинг-запрос хаккера, а жертва бесконечно долго ждет пакеты, который у нее умыкнул воришка.

HTTP(S) POST-запрос — передача больших объемов данных, помещенных в тело запроса.

UDP-флуд — в данном типе атаки превышается время ожидания ответа от сервера, соответственно, пользователь получает отказ в обработке запроса.

SYN-флуд — одновременно запускается целый рой TCP-соединений, упакованных в SYN-пакеты с недействующим или несуществующим обратным адресом — «посылка на деревню дедушке».

POST-флуд — по аналогии с GET-флуд передает большое количество запросов, что приводит к подвисанию сервера. Если используется протокол с автоматическим шифрованием данных HTTPS, дополнительные ресурсы расходуются на дешифровку, что только облегчает задачу хакера «положить»

Программы-эксплоиты — используются более продвинутыми взломщиками, цель которых — коммерческие организации. Программное обеспечение выискивает ошибки кода, бэкдоры, уязвимости.

Layer 7 HTTP-флуд — на виртуальном сервере нагружает только отдельные площадки. Такой вид DDos трудно определить, потому что трафик похож на обычный пользовательский. Основная цель — повышенная нагрузка сервера.

Переполнение HDD — если на сайте настроена ротация лог-файлов, жертве отправляются все новые логи, которые займут все свободное пространство на винчестерах. Очень примитивный способ — закидать мусором, эффективен и опасен. Скорость «закидывания» мусорных файлов очень высокая, уже через 5 минут сайт будет недоступен клиентам.

Атака на VoIP и SIP устройства связи — осуществляется через специальное ПО, для организации необходимо узнать IP-адрес пользователя.

Атаки на уровне приложения DNS-сервера. В большинстве случаев жертвами становятся владельцы площадок на CMS Drupal, WordPress, Joomla, Magento. Выделенный Amazon VPS-сервер может справиться с 180 000 пакетов в секунду, обычный сервер обрабатывает в среднем 500 запросов за то же время.

Что делать во время DDoS-атаки

Можно провести обратную DDoS-атаку, перенаправив присланную бяку, атакующему. Если повезет, выведите из строя его оборудование. Для этого надо знать адрес сервера хакера и обладать хорошими навыками программирования. Без специалиста в этой области не обойтись — они редки и очень дорого стоят.

Активные методы защиты

Построение распределенных систем — целое искусство, позволяющее раскидывать запросы по разным узлам единой системы, если какие-то сервера стали не доступными. Вся информация дублируется, физически сервера находятся в Data-центрах разных стран. Такой подход имеет смысл использовать только для крупных проектов с большим количеством пользователей или высокими требованиями к бесперебойному доступу — банки, социальные сети.

Если у сервера нет надежной защиты или принятые меры не дали результатов — руби канаты.

Весь DDoS-трафик поступает от одного провайдера и магистрального маршрутизатора, поэтому можно заблокировать все, подключившись к резервной линии Интернет-соединения. Метод действенный, пока вас снова не обнаружат.

Самый надежный способ защититься — поставить на сайт заглушку, заварить чаек, усесться в позу «ждуна» и наслаждаться представлением. Рано или поздно атака прекратится по причине исчерпания бюджета.

«Заглушка» — контрольно-пропускной пункт, специальная страница весом около 2 килобайт с кодом фильтра и текстовым сообщением об атаке. Фильтр отделяет данные, отсылаемые атакующими от реальных пользователей, автоматически присваивает юзерам «куки» и перенаправляет на искомую страницу сайта. Но этот вариант не подходит банкам, крупным торговым сетям, организаторам киберспортивных состязаний. Для установки заглушки потребуется программист.

«Дальше действовать будем мы»

Конечно, в идеале сделать это до того, как сисадмин начнет бегать по офису с криками «Все пропало!», но и во время атаки не поздно обратиться в сервис по комплексной защите от DDoS-атак. На рынке представлено несколько десятков программно-аппаратных комплексов для защиты от хакеров: Juniper, F5, Cisco, Arbor Networks, Qrator, Selectel, CloudFlare и другие.

Как защищают сервисы

Весь интернет-трафик, поступающий на сайт, перенаправляется на сервера программно-аппаратных комплексов защиты, клиент получает только очищенный входящий трафик. Исходящий проходит через другие сервера.

Как правило, стоимость таких услуг довольна высока. Эти же сервисы предлагают постоянный мониторинг и выделенный IP, чтобы скрыть реальный адрес. Деньги берут в зависимости от объема трафика, поступающего на сервер. Расходы на защиту колеблются от 250 до нескольких тысяч долларов год.

Выбор стратегии зависит от серьезности угрозы и важности бесперебойной работы ресурса. Для большинства сайтов достаточно превентивных мер:межсетевые экраны, фильтрация запросов по ACL-списку, установка программ пассивного мониторинга, создание резервной линии Интернет-соеденения. Если доход от сайта исчисляется сотнями тысяч в день, стоит подумать о надежной защите на постоянной основе.

Количество атак увеличивается каждый год на 200%. Видеокамеры объединяются «в группы по интересам», атакуя финансовые организации, холодильники «названивают» в Uber, а на Amazon ополчились кофемолки. В следующий раз, смотря на свой «умный» чайник, приглядитесь повнимательней, может именно в этот момент он тащит пароли от ВК или пытается похитить данные банковской карточки.