как узнать имя iis сервера

Настройка веб-сервера IIS

Большинство пользователей при работе в тонком или веб-клиенте используют в основном публикацию информационных баз на основании протокола HTTP. С одной стороны — это простой и быстрый способ дать доступ к информационной базе пользователю, у которого нет дистрибутива тонкого клиента, и он может работать только в веб-клиенте или у пользователя нет прямого доступа к серверу «1С:Предприятие». С другой стороны – информационные базы, опубликованным таким образом, категорически не рекомендуются публиковать в глобальной сети Интернет, так как в таком случае используется незащищенный канал, данные по которому могут быть перехвачены злоумышленниками. Например, распространенные виды атак это:

Решением этих проблем является использование расширения протокола HTTP и в данной статье рассмотрены публикации информационных баз с использование протокола с шифрованием (HTTPS) для веб-сервера IIS.

Внимание! В статье не рассматривается выпуск и получение сертификата проверенных поставщиков. Этот пункт должен быть выполнен самостоятельно на основании предпочтений выбора провайдера услуг. В статье предполагается что, пропуская шаг выпуска самоподписанных сертификатов, у пользователя или администратора он имеется в наличие и будет подставлен в настроечные файлы, вместо указанных в статье самоподписанных сертификатов.

План работ:

Включение компонент веб-сервера.

Windows Server 2012 R2, 2016 и 2019.

Выпуск самоподписанного сертификата (Необязательно).

1. Включение компонент веб-сервера

По умолчанию в операционной среде Windows компоненты веб-сервера не установлены. В зависимости от версии установка может несущественно различаться. Мы будем рассматривать два варианта – это распространенный дистрибутив Windows 10, если планируются использовать для пробного включения шифрования протокола и Windows Server 2016/2018, если уже планируется непосредственное разворачивание публикации в продуктивной зоне.

1.1. Windows 10

Включение компонентов веб-сервера IIS в операционной системе Windows 10 выполняется достаточно просто. Для начала нужно открыть раздел «Программы и компоненты» («Programs and Features») в панели управления (Control panel). Сделать можно это несколькими способами:

Нажать сочетание клавиш Win + R и в открывшемся окне ввести «appwiz.cpl» и нажать ОК.

Открыть панель управления (Control panel) и выбрать пункт меню Программы – Программы и компоненты (Programs – Programs and features).

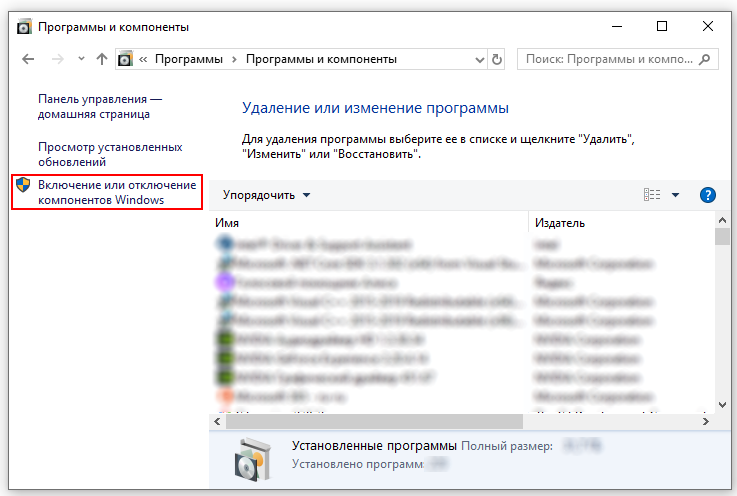

В окне «Программы и компоненты» («Programs and Features») нажмите на кнопку «Включение и отключение компонентов Windows» («Turn Windows features on or off»).

Когда откроется окно «Компоненты Windows» («Windows features») в нем необходимо будет проставить флажки для следующих элементов:

Компоненты разработки приложений

Средства управления веб-сайтом

Консоль управления IIS

После этого нажимайте на кнопку «OK» и дождитесь завершения выполнения операции. После того как включение компонент будет выполнено, можно переходить к пункту «2. Публикация информационной базы».

1.2 Windows Server 2012 R2, 2016 и 2019

Настройка компонент для Windows Server 2012 R2, Windows Server 2016 и Windows Server 2019 одинаковая и все настройки производятся в диспетчере серверов (Server Manager).

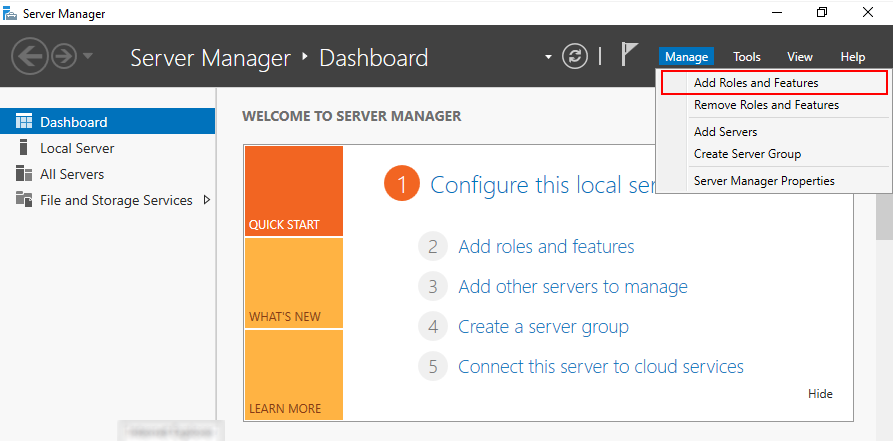

Откройте диспетчер серверов (Server Manager) и нажмите Управление – Добавить роли и компоненты (Manage – Add Roles and Features).

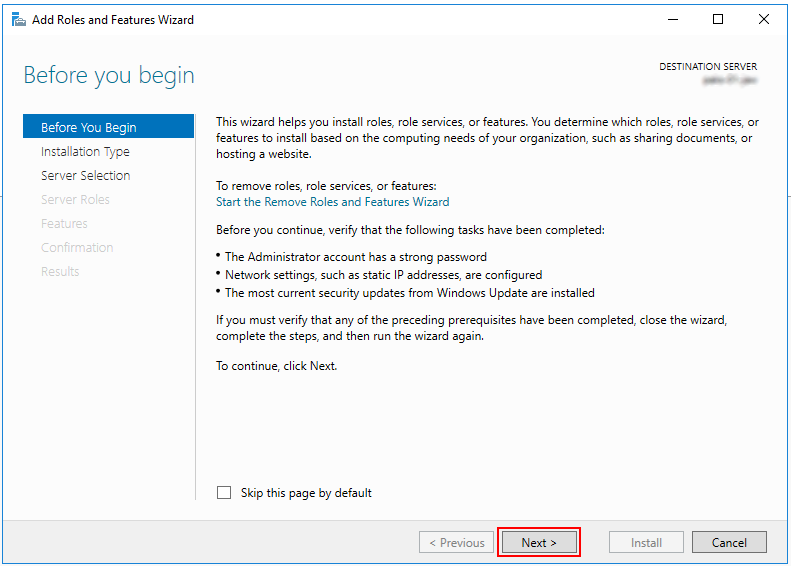

В ответ на нажатие откроется окно мастера добавления ролей и компонентов (Add Roles and Features).

В этом окне нажмите два раза «Далее» («Next») пока мастер не переключится на страницу ролей сервера (Server Roles).

Во вкладке роли сервера (Server Roles) установите флажок «Web Server IIS». Так как эта роль зависит от другой роли ([Tools] IIS Management Console), то будет предложено установить ее дополнительно. Это можно сделать с помощью нажатия кнопки «Добавить компоненты» (Add Features) в открывшемся окне. После чего нажимаем кнопку «Далее» («Next») пока мастер не дойдет до вкладки «Роль веб-сервера IIS» («Web Server Role IIS»). На этой вкладке нажимайте кнопку «Далее» («Next») и попадете на вкладку «Службу ролей» («Role Services»). Во вкладке нужно найти пункт «Application Development» и выбрать в нем с помощью флажков пункты «ISAPI Extensions» и «ISAPI Filters». Как только закончите с установкой флажков нажимайте «Далее» («Next») и «Установить» («Install»).

На этом установка веб-сервера завершена. Можно переходить к настройкам сертификатов.

2. Выпуск самоподписанного сертификата

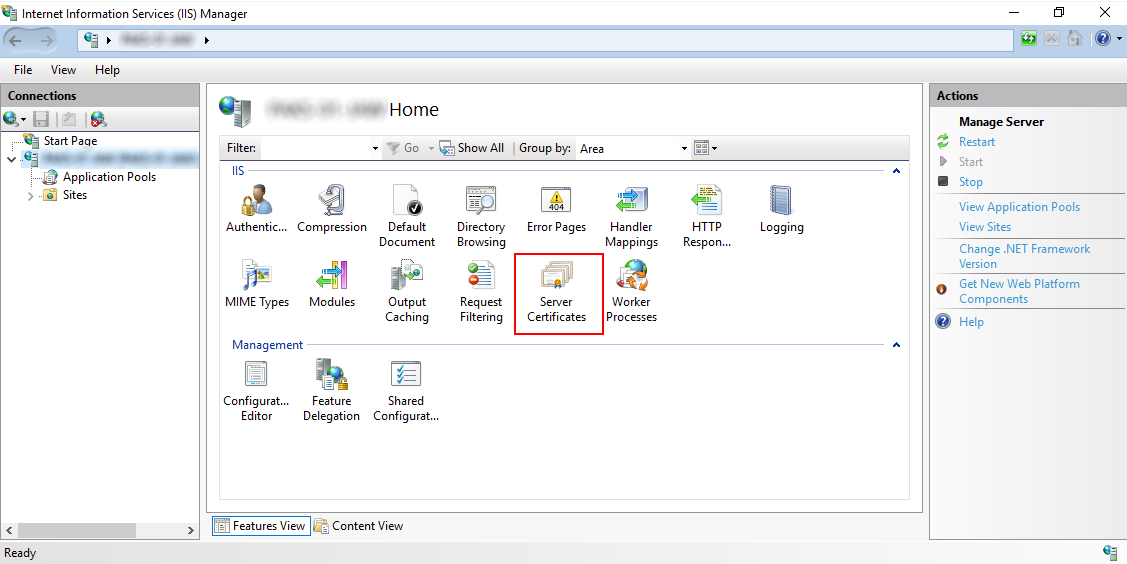

Выпуск самоподписанного сертификата для веб-сервера IIS максимально простой.

Для реальных систем не рекомендуем использовать самоподписанный сертификат.

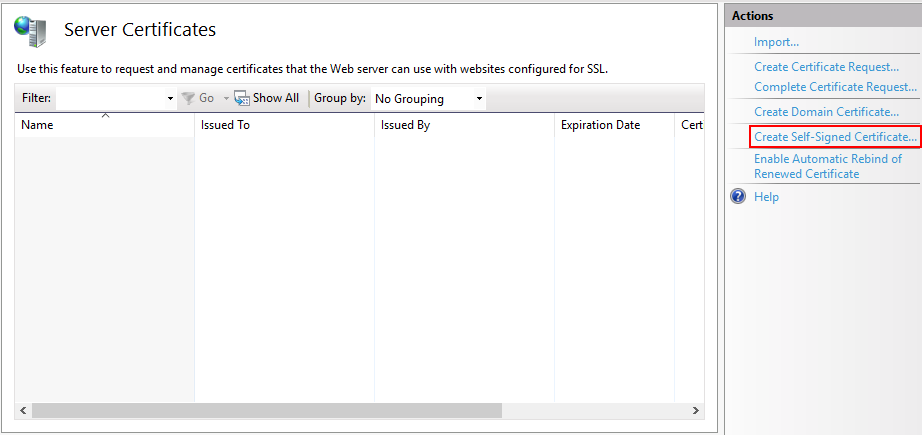

Откроется окно доступных сертификатов сервера (Server Certificates) в котором нужно нажать «Создать самозаверенный сертификат…» («Create Self-Signed Certificate…»).

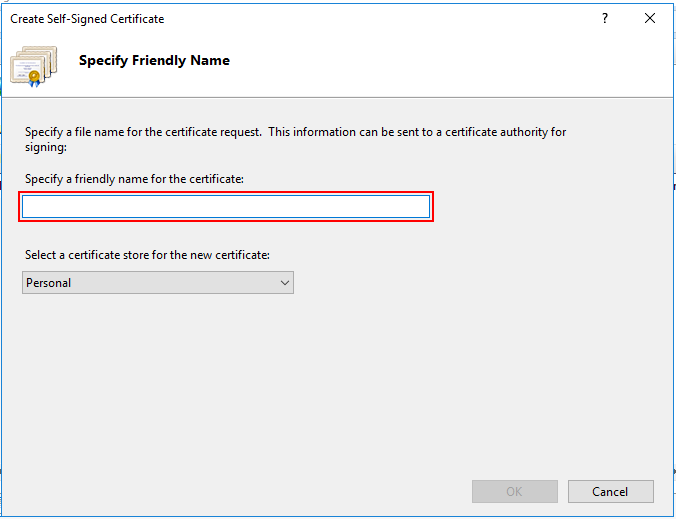

В окне мастера создания самоподписанного сертификата остается указать только произвольное название сертификата. В большинстве случаев, во избежание путаницы лучше явно указывать в качестве значения «Полное имя сертификата» («Specify a friendly name for the certificate») адрес сервера, на котором расположен сервер IIS. Как только имя сертификата будет задано нажимайте на кнопку OK и переходите к пункту привязки сертификата.

3. Привязка сертификата

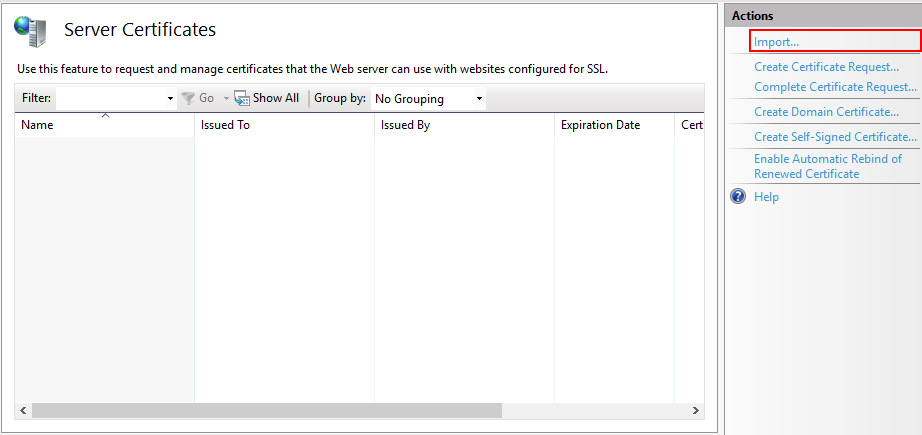

Предполагается, что сертификат получен и добавлен в список сертификатов сервера. Если сертификат получен с помощью распространенного сертифицирующего центра, то его нужно предварительно импортировать в окне «Сертификаты сервера» («Server Certificates»).

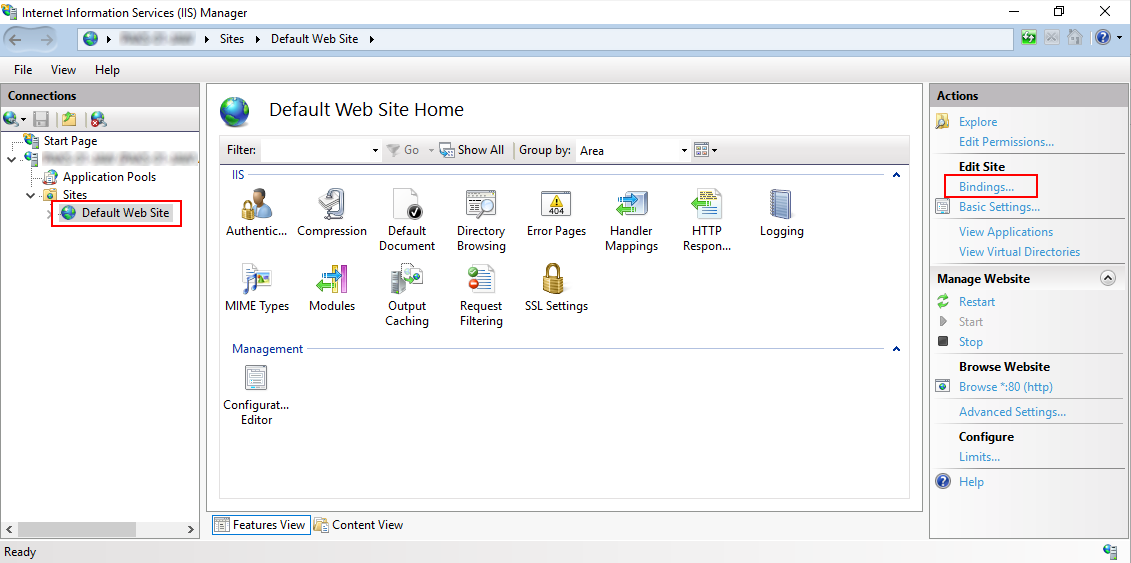

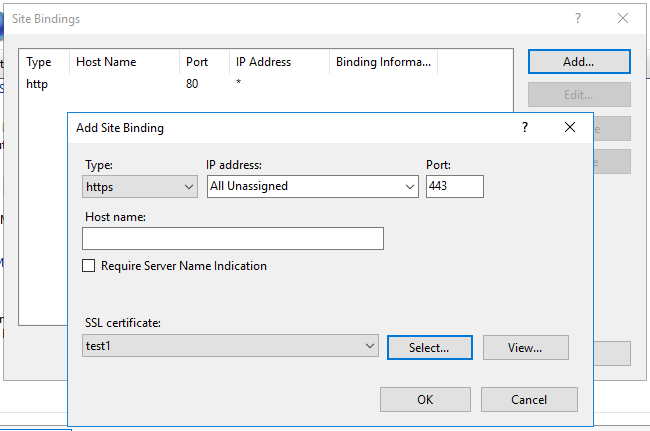

Как только сертификат появится в списке, переходим непосредственно к его привязки к публикации сайта. Для этого выделяем «Default Web Site» и в окне «Действия» («Actions») нажимаем на пункт «Привязки…» («Binding…»).

В этом окне можно увидеть, что публикация работает только на порту 80, который относится к незащищенному протоколу HTTP. Чтобы его расширить, нажмите кнопку Добавить… (Add…) слева от списка привязок сайта и в открывшемся окне выберите Тип (Type) в качестве значения «https». Завершением настройки будет выбор ранее импортированного сертификата в списке «SSL-сертификат» («SSL certificate»). Нажимаем кнопку OK и закрываем мастер привязок сайта.

Можно переходить к публикации информационной и проверки его работоспособности.

4. Проверка публикации

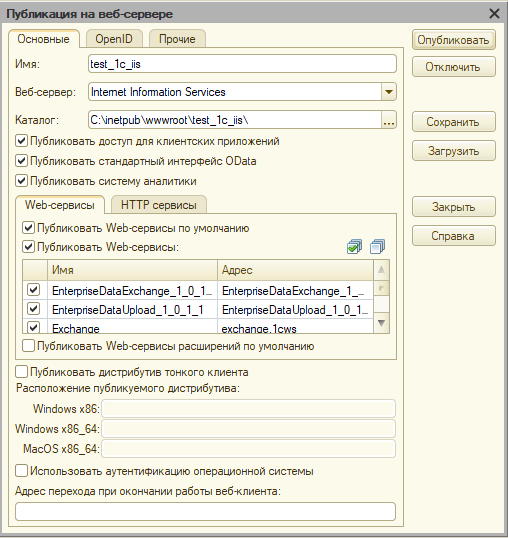

Для публикации информационной базы нужно открыть конфигуратор конкретной базы от имени администратора и перейти в пункт меню «Администрирование». После этого выбрать «Публикация информационной базы».

В окне публикации указать имя публикации и по желанию определить каталог, где будут находиться настройки публикации. Его также можно оставить по умолчанию.

После этого требуется нажать кнопку «Опубликовать» и дождаться окончания операции.

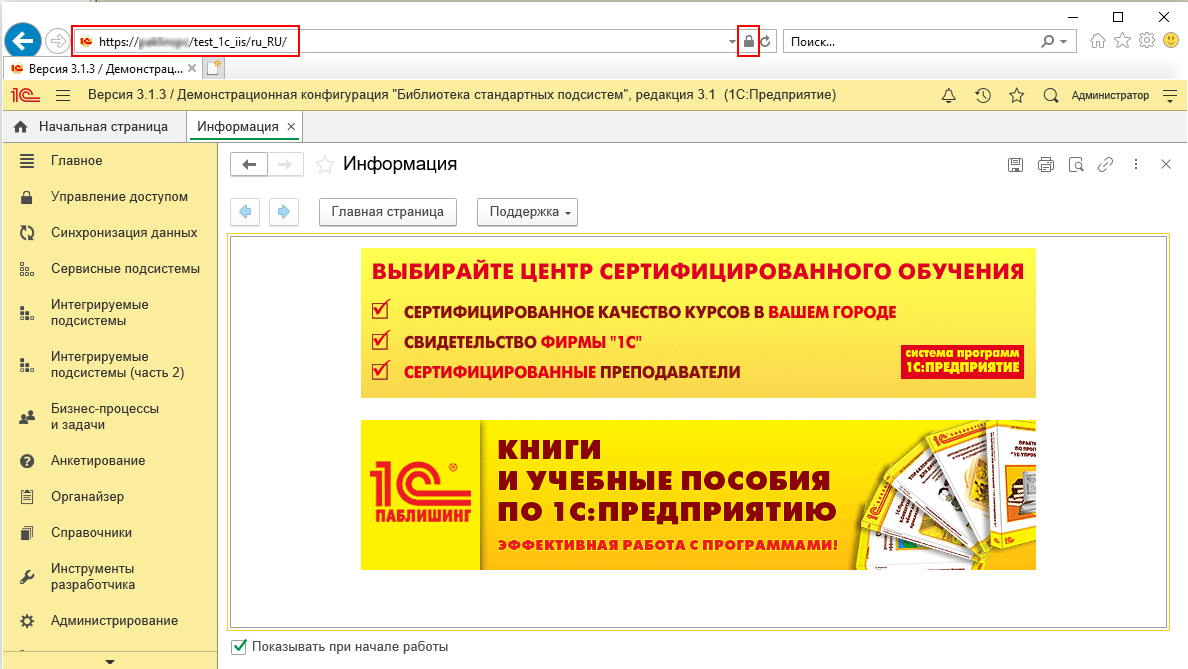

Для проверки корректной работы нужно открыть страницу в браузере и перейти по ссылке, которая состоит из двух частей:

Для таких параметров ссылка будет иметь вид:

Если все хорошо, то откроется страница с вашей информационной базой.

Чтобы опубликовать документы, перенесите файлы в каталог \inetpub\wwwroot. Введите http://ИмяСервера/ИмяФайла в строку адреса обозревателя, чтобы просмотреть опубликованные файлы. Дополнительные сведения см. в разделе Быстрая установка узла с помощью IIS.

Можно использовать оснастку IIS для создания виртуальных каталогов на веб-узле. Раздел Создание виртуальных каталогов содержит описание действий для выполнения этой задачи.

При установке IIS в Microsoft® Windows 2000 устанавливается и стандартный веб-узел. Можно опубликовать содержимое непосредственно в стандартном месте опубликования. Для получения дополнительных сведений см. раздел Добавление узлов.

Чтобы создать несколько веб-узлов, сначала надо проверить уникальность идентификатора каждого узла. Чтобы выполнить эту задачу, необходимо связаться с администратором сети и получить несколько IP-адресов, или назначить несколько имен заголовков узла. Дополнительные сведения см. в разделе Определение адресов по именам.

Можно использовать службу развертывания содержимого (известную ранее как «система репликации содержимого», или CRS) для репликации содержимого и установки на машины в веб-кластере. Развертывание содержимого является средством Microsoft® Site Server. Дополнительные сведения о службе развертывания содержимого см. в документации Microsoft Site Server. Дополнительные сведения о кластерах см. в разделе Репликация и кластеризация.

Некоторые службы Интернета работают в одном процессе, но чаще они используют и другие процессы. Поэтому службы Интернета более эффективно останавливать и запускать по-другому, нежели остальные службы Windows. Сведения об использовании программы IISReset.exe см. в разделе Перезапуск IIS.

Если для определения возможностей, используемых клиентами для просмотра содержимого, используется компонент Browser Capabilities, следует периодически обновлять файл Browscap.ini на сервере при появлении новых версий веб-обозревателей. Обновленная версия Browscap.ini может быть получена на компакт-диске с Windows 2000 или загружена с веб-сервера http://www.microsoft.com.

Общие сведения о специальных возможностях см. в документации Windows. Сведения о специальных возможностях, относящиеся к IIS, см. в разделе Специальные возможности IIS.

Если данное программное обеспечение было предустановлено на компьютер как часть OEM-пакета программ, или было включено в комплект поставки компьютера каким-либо другим способом, за получением технической поддержки обратитесь к производителю компьютера или сервера. Документация, поставляемая с компьютером или сервером, содержит номер телефона производителя.

Если продукт был приобретен в розничной торговле и возникли технические вопросы, ответы на которые не были найдены в электронной документации, обратитесь в службу поддержки продуктов Microsoft в Интернете.

Можно настроить веб-узел таким образом, чтобы он отвечал и на новое, и на старое имя. Сеть при этом должна правильно направлять оба запроса на один компьютер. Таким образом посетители по-прежнему могут попасть на узел с помощью старого имени и будут проинформированы о новом имени. Инструкции по назначению имен см. в разделе Присваивание имен веб-узлам.

Имеется возможность добавить на используемую по умолчанию домашнюю страницу сценарий для переадресации старых обозревателей на правильный узел или на страницу с предложением обновить веб-обозреватель, если обозреватель не допускает модули настройки клиентов (cookies). Инструкции по определению типа веб-обозревателя и перенаправлению см. в разделе Поддержка имен заголовка узла для старых веб-обозревателей.

Оснастка IIS разработана для локального администрирования компьютера, на котором запущен IIS или администрирования другого узла IIS в интрасети. Чтобы использовать IIS через удаленный доступ, можно использовать службы терминала.

Для решения задач удаленного администрирования через Интернет или через прокси-сервер, можно использовать HTML-версии диспетчера служб Интернета. Дополнительные сведения см. в разделе Удаленное администрирование.

Это возможно при подключении в роли оператора, а не администратора. Кроме того, убедитесь, что для узла администрирования правильно указан номер порта. Дополнительные сведения см. в разделе Удаленное администрирование.

В Проводнике Windows выберите диск и откройте окно его свойств. На вкладке Общие указывается тип файловой системы.

В командную строку введите convert Буква_устройства: /FS:NTFS. Диск с файловой системой NTFS не может быть преобразован обратно в FAT. Дополнительные сведения см. в документации Windows.

Для ограничения доступа только для определенных компьютеров выберите узел в оснастке IIS, откройте окно его свойств, выберите вкладку Безопасность каталога и нажмите кнопку Изменить в разделе Ограничения IP-адресов и имен доменов. Можно разрешить или запретить доступ для всех компьютеров или подсетей, за исключением тех, которые выбраны.

В файловой системе NTFS можно также использовать один виртуальный каталог и установить разрешения NTFS для разрешения или запрета различных типов доступа для различных учетных записей пользователей Windows.

Выберите узел и откройте окно его свойств. На вкладке Безопасность каталога в группе Безопасные подключения находится кнопка Изменить. Если кнопка включена, то к веб-узлу привязан сертификат. Если кнопка недоступна, необходимо привязать сертификат сервера к узлу для использования возможностей SSL.

Нет. Каждый веб-узел может иметь только один привязанный сертификат сервера.

Да. Сертификат сервера может быть привязан к такому количеству узлов, сколько необходимо.

Нет. Узлы FTP не поддерживают возможности SSL.

Да. Сертификат сервера — это дорогостоящее вложение. Он является ключом к возможностям SSL сервера. Чтобы создать резервную копию сертификата сервера, скопируйте сертификат целиком на дискету и храните ее в безопасном месте.

В оснастке IIS выберите узел FTP, откройте окно его свойств и нажмите кнопку Текущие сеансы. Дополнительные сведения см. в разделе Настройка быстродействия.

Понимание удостоверений в IIS

В этой статье приводится справочная информация о удостоверениях в службы IIS (IIS).

Оригинальная версия продукта: службы IIS

Исходный номер КБ: 4466942

Идентификаторы пула приложений

Чтобы понять идентификаторы пула приложений, необходимо понять, что такое удостоверение. Проще говоря, удостоверение — это Windows учетная запись. Каждый процесс, который Windows выполняется в соответствии с удостоверением. Приложения запускаются рабочим процессом с помощью Windows удостоверений. Используемый Windows зависит от удостоверения пула приложений, которое может быть любой из следующих учетных записей:

Различия между удостоверениями пула приложений

Сценарий 1. Доступ к журналу событий

В этом сценарии у вас есть одно веб-приложение, которое создает настраиваемый журнал событий (MyWebAppZone) и источник журнала событий (MyWebAppZone.com) во время запуска. Приложения, которые запускают с помощью любого из удостоверений, могут записываться в журнал событий с помощью существующих источников событий. Однако, если они работают под удостоверением, кроме локальной системы, они не могут создавать новые источники событий из-за недостаточного количества разрешений реестра.

Например, если вы запустите приложение в сетевой службе, вы получите следующее исключение для безопасности:

При одновременном запуске трассировки ProcMon часто бывает так, что NT AUTHORITY\NETWORK SERVICE не имеет необходимых привилегий для чтения и записи доступа к следующему подкою реестра:

Это расположение в реестре, где хранятся все параметры журнала событий.

Сценарий 2. Доступ к реестру

Кроме локальной системы, никакие другие удостоверения пула приложений не имеют доступа к реестру Записи. В этом сценарии вы разработали простое веб-приложение, которое может изменять и отображать имя сервера времени в Интернете, с Windows автоматически синхронизируется. Если вы запустите это приложение в локальной службе, вы получите исключение. Если вы проверяете трассировку ProcMon, вы найдете, что идентификатор пула приложений «NT AUTHORITY\LOCAL SERVICE» не имеет доступа к приложению Read and Write в следующем подкоге реестра:

Если вы проверяете журнал событий MyWebAppZone (из сценария 1), вы найдете следующее событие ошибки в журнале. Содержит сообщение Requested registry access is not allowed об ошибке.

Сценарий 3. Настраиваемая учетная запись в среде проверки подлинности Kerberos и сбалансированной нагрузкой

Вы уже видели в сценариях 1 и 2 некоторые различия между встроенными учетной записью. Теперь давайте обсудим, что такое настраиваемая учетная запись и как она имеет преимущества перед встроенными учетными записями при работе с проверкой подлинности Kerberos в сбалансированной среде нагрузки.

С помощью этого подхода вы запустите свое приложение в пуле приложений, который настроен для запуска с помощью определенного Windows удостоверения. Рассмотрим следующую схему, на которой приложение находится в сбалансированной нагрузкой среде, которая включает два сервера и использует проверку подлинности Kerberos для идентификации клиента.

Для работы проверки подлинности Kerberos необходимо настроить SPN для обоих серверов с помощью учетной записи машины. Если пул приложений работает под встроенной учетной записью, он представляет учетные данные компьютера в сети. Например, если имя компьютера — Server1, оно представляет себя как ‘Server1$’. Эта учетная запись компьютера автоматически создается, когда компьютер присоединяется к домену. Поэтому, если есть N-серверы, необходимо установить N-число spNs, соответствующих учетной записи соответствующего компьютера.

Регистрация SPN в учетной записи компьютера:

Чтобы преодолеть этот недостаток, можно запустить приложение в настраиваемом удостоверении Windows домена, а затем установить spN только для конкретной учетной записи домена в контроллере домена.

Регистрация SPN в учетной записи домена:

Разрешения и права пользователей по умолчанию в wwwroot

IiS 7.0 и более поздние версии также упрощают настройку удостоверения пула приложений и внесение всех необходимых изменений. Когда IIS запускает рабочий процесс, он должен создать маркер, который будет использовать этот процесс. Когда этот маркер создается, IIS автоматически добавляет членство в маркер рабочих IIS_IUSRS процессов во время запуска. Учетные записи, которые работают в качестве удостоверений пула приложений, больше не должны быть явной частью IIS_IUSRS группы. Если вы создаете веб-сайт, а затем указывают физическое расположение следующим пользователям и группам, автоматически добавляются в списки управления C:\inetpub\wwwroot доступом на сайте.

| Пользователи / группы | Разрешенные разрешения |

|---|---|

| СОЗДАТЕЛЬ-ВЛАДЕЛЕЦ | Специальные разрешения |

| SYSTEM | Полный доступ |

| Администраторы | Полный доступ |

| Пользователи | Чтение &, содержимое папки List, Чтение |

| IIS_USRS | Чтение & выполнения |

| TrustedInstaller | Полный доступ |

Если вы хотите отключить эту функцию и вручную добавить учетные записи в группу, установите значение IIS_IUSRS manualGroupMembership в файлеApplicationHost.config. В следующем примере показано, как это можно сделать для пула приложений по умолчанию:

Понимание изоляции конфигурации

Рабочие процессы IIS не имеют доступа кApplicationHost.configфайлу. Таким образом, вы можете задаться вопросом, как они могут читать любые наборы конфигураций в этом файле.

Ответ заключается в использовании функции изоляции конфигурации в iiS 7.0 и более поздних версиях. Вместо того чтобы дать рабочим IIS возможность читатьApplicationHost.configнепосредственно при прочтение иерархии файлов конфигурации, служба активации Windows процесса (WAS) создает отфильтрованные копии этого файла. Каждый рабочий процесс IIS использует эти копии в качестве заменыApplicationHost.configпри считывке конфигурации внутри рабочего процесса IIS. Эти файлы создаются по умолчанию в %SystemDrive%\inetpub\Temp\appPools каталоге и называются

Дополнительные информацию о SID см. в разделе Идентификаторы безопасности на веб-сайте Microsoft Docs.

Это делается для того, чтобы рабочие процессы IIS из пула приложений A не могли читать сведения о конфигурации в файлеApplicationHost.config, предназначенного для пула приложений B.

ApplicationHost.config могут содержать конфиденциальные персональные данные, такие как имя пользователя и пароль для пользовательских удостоверений пула приложений или имя пользователя и пароль для виртуальных каталогов. Таким образом, разрешение доступа ко всем пулам приложенийApplicationHost.config может нарушить изоляцию пула приложений. Если каждому пулу приложений был предоставлен прямой доступ к файлуApplicationHost.config, эти пулы могли легко взломать конфиденциальные сведения из других пулов приложений, выдав следующую команду:

IUSR — анонимная проверка подлинности

Анонимные проверки подлинности позволяют пользователям получать доступ к общедоступным областям веб-сайта без запроса имени пользователя или пароля. В IIS 7.0 и более поздних версиях встроенная учетная запись используется для IUSR предоставления анонимного доступа. Эта встроенная учетная запись не требует пароля. Это будет идентификатор по умолчанию, который используется при включенной анонимной проверке подлинности. В файлеApplicationHost.config вы можете увидеть следующее определение:

Это указывает IIS на использование новой встроенной учетной записи для всех анонимных запросов на проверку подлинности. Самыми большими преимуществами для этого являются следующие:

Кроме того, вы можете предоставить анонимное удостоверение подлинности на веб-сайте с помощью определенной Windows учетной записи или удостоверения пула приложений вместо IUSR учетной записи.

IUSR и Подключение как

Подключение как вариант в IIS, который позволяет определить, какие учетные данные вы хотите использовать для доступа к веб-сайту. Вы можете использовать либо проверку подлинности учетных данных пользователей, либо конкретные учетные данные пользователей. Чтобы понять разницу, рассмотрим следующий сценарий:

У вас есть веб-сайт по умолчанию, настроенный для использования анонимной проверки подлинности. Однако содержимое веб-сайта на другом сервере, и вы используете Подключение в качестве раздела для доступа к этому ресурсу через Test пользователя домена. При входе пользователя он получает проверку подлинности с помощью учетной записи IUSR. Однако к контенту веб-сайта можно получить доступ через учетные данные пользователей, указанные в Подключение в разделе.

Проще говоря, анонимная проверка подлинности — это механизм, используемый веб-сайтом для идентификации пользователя. Но при использовании этой функции пользователю не нужно предоставлять учетные данные. Однако может быть похожий сценарий, в котором содержимое на сетевой совместной основе. В таких случаях для доступа к сетевой сети нельзя использовать встроенные учетные записи. Вместо этого для этого необходимо использовать определенную учетную запись (домен).

ASP.NET вымысление

В буквальном смысле, выдав себя за другого человека, выдав себя за другого человека. С технической точки зрения это ASP.NET, которая обеспечивает возможность управления удостоверением, под которым работает код приложения. Обезличение происходит, ASP.NET выполняет код в контексте аутентификации и авторизованного клиента. IIS предоставляет анонимный доступ к ресурсам с помощью учетной IUSR записи. После того как запрос передается в ASP.NET, код приложения запускается с помощью удостоверения пула приложений.

В коде IIS и ASP.NET можно включить обезличение, если приложение использует анонимную проверку подлинности, и если одно из следующих условий верно:

При включении с помощью IIS в файле Web.config приложения добавляется следующий тег, чтобы выдать себя за учетную запись IIS с проверкой подлинности impersonation или пользователя:

Чтобы выдать себя за конкретного пользователя для всех запросов на всех страницах приложения ASP.NET, можно указать имя пользователя и атрибуты пароля в теге файла Web.config для этого приложения.

Откройте рабочий процесс IIS тестового веб-сайта, который является локальным пользователем, и проверьте, можно ли найти учетную запись для обезличения, под которой работает код Test приложения.