как узнать зашифрованную почту

Gravatar: как расшифровать адреса электронной почты всех пользователей?

Про Gravatar многие наслышаны, а кое-кто им и пользуется. Если не слышали, то Gravatar — глобально распознаваемый аватар — изображение, которое привязывается к вашему адресу электронной почты и которое вы можете использовать на других сайтах при комментировании, заполнении профиля и т.д.

Сервис Gravatar оказался довольно популярным и востребованным публикой и с годами превратился в свою мини-социальную сеть с многомиллионной аудиторий. Впрочем, сколько всего есть Граваторов (то есть пользователей, которые привязали к своему адресу электронной почты аватар) информации я так и не нашел. Лишь на официальном сайте создатели сервиса с гордостью заявляют, что «Миллионы аватаров показываются более 8,6 млрд. раз в день».

О популярности Gravatar говорит тот факт, что он поддерживается многими популярными движками, такими как, Redmine, W-script и, конечно же, WordPress. Имеются плагины и модификации, которые позволяют интегрировать поддержку глобально распознаваемых аватаров в такие системы, как Drupal, Joomla, MODX, SMF и phpBB.

Работает Gravatar по схеме: пользователь регистрируется в сервисе Gravatar и сохраняет там свой аватар и адрес электронной почты. Отныне у него есть свой Gravatar. Теперь, когда он хочет оставить комментарий на сайте или блоге, он лишь указывает свой адрес электронной почты. Скрипт сайта шифрует этот адрес электронной почты и отправляет его на сервер Gravatar, откуда и возвращается картинка-аватар.

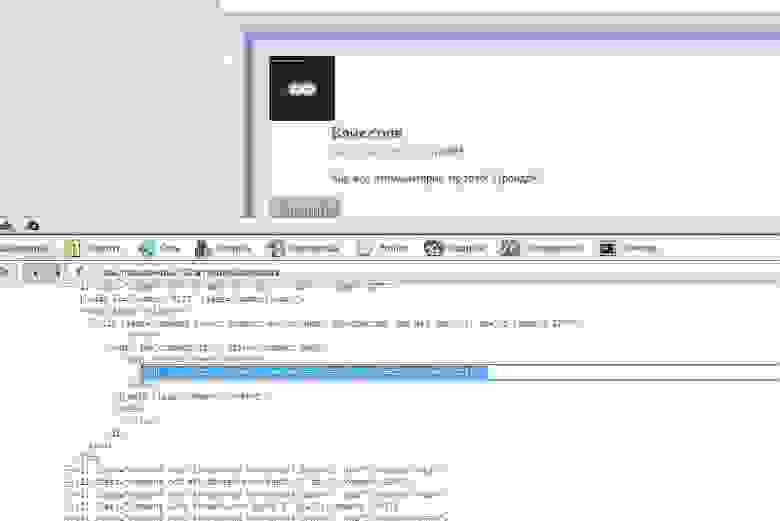

Если мы откроем исходную страницу с картинкой Gravatar, то увидим примерно следующий адрес аватара:

32-значное шестнадцатеричное число в этом адресе есть MD5-хэш самого адреса электронной почты и, по сути, это один единственный ключ, который и идентифицирует пользователя в системе Gravatar.

Алгоритм хэширования MD5, используемый сервисом Gravatar, предназначен в первую очередь для сокрытия адреса электронной почты пользователя (не передавать же его в открытом виде). Его особенностью является «однонаправленность», то есть функцией MD5 мы можем получить (зашифровать) хэш (отпечаток) какого-либо слова, но не можем его получить (расшифровать) обратно. То есть, разобрать, что же именно мы зашифровали в хэш «05933ec7a23f6ebd2017490abfbcd3f3» — невозможно никакой математической функцией.

Тем не менее, существуют методы «расшифровки» MD5, такие как «перебор по словарю», «радужные таблицы» и т.д. В таком случае встает вопрос сохранности адреса электронной почты пользователя Gravatar. Впрочем, сам пользователь может сделать свой адрес электронной почты публичным, а также он известен администратору сайта, на котором он оставляет комментарий. Но вернемся к эффективности использования уязвимого алгоритма хэширования (MD5) сервисом Gravatar.

Насколько он является безопасным и насколько реально расшифровать… все граватары?

Чтобы ответить на этот вопрос, я решил не «взламывать» MD5-хэши (что показалось мне затратным по времени), а проверять наличие имеющего адреса электронной почты на наличие в базе Gravatar. Принцип предельно простой: проверяем адрес электронной почты на наличие граватара, если граватар есть, заносим в базу данных MD5-хэш.

Методом проб и ошибок для таких целей был выбран оптимальный запрос к сервису Gravatar по адресу с параметром:

При обращении по такому адресу сервис Gravatar вернет ответ 200, если у пользователя есть граватар (если вообще такой пользователь существует) и ответ 404 — если пользователя нет в базе Gravatar. В таком случае, пишем скрипт на проверку ответа сервера:

Итак, проверить наличие граватара у адреса электронной почты мы научились. В качестве сырья я скачал первые попавшиеся базы адресов электронной почты из интернета (обычные спам-базы, а также адреса электронной почты попавшие в поисковую выдачу открытым текстом) в количестве свыше 10 000 000 (почистил от дублей, проверил на валидность и т.д.). Поставил на обычный компьютер обычный локальный сервер (Денвер), вышеуказанный скрипт сделал многопоточным (добился скорости проверки около 2 млн. адресов в сутки). К удивлению, не смотря на чудовищные запросы к сервису Gravatar, тот не блокировал работу скрипта и исправно отдавал данные на всем этапе эксперимента.

В течении недели были проверены все 10 млн. адресов, а результат работы записан в базу данных, имеющую следующую структуру:

Напишем скрипт, который найдет требуемую нам переменную под названием — preferredUsername

Пояснения: эксперимент и сервис не создавался в каких-либо злонамеренных целях (для спама и т.д.). Также никто не может нести ответственности за сохранность адреса электронной почты пользователя Gravatar — пользователь осведомлен, что он виден администратору сайта, на котором оставлен комментарий. Заботясь о сохранности персональных данных, я ограничил результаты поиска, закрыл данные от попадания в поисковый индекс и т.д. Сервис, получившийся экспромтом в результате эксперимента, сделан для людей в справочных и контактных целях. А также, как информация к размышлению, для держателей сервиса Gravatar.

Итоги: рядовой компьютер за неделю перебрал/проверил 10 млн адресов электронной почты (взятых из открытых источников). Лишь у 3% (около 300 000 распознанных MD5-хэшей) из них оказался свой Граватар (не густо). Но теоретически все адреса электронной почты у всех пользователей интернета могут быть собраны в единую базу для последующей проверки по описанному методу. И также теоретически все MD5-хэши сервиса Gravatar могут быть вычислены. Все — это намного больше, чем 10%, которые можно получить перебором MD5 хэшей. Алгоритм шифрования адреса электронной почты в Gravatar уязвим, пользуясь сервисом, надо это учитывать.

Как расшифровать адрес электронной почты пользователя Gravatar

Этот сервис получился экспромтом в результате одного эксперимента, целью которого было ответить на вопрос: насколько безопасно Gravatar хранит ваш адрес электронной почты и насколько реально расшифровать все адреса всех пользователей Gravatarа (подробности на Habrahabr)! Интересно? Вот подробности:

Как работает Gravatar

Схема не мудренная: пользователь регистрируется в сервисе Gravatar и сохраняет там свой аватар и адрес электронной почты. Теперь, когда он хочет оставить комментарий на сайте или блоге, он лишь указывает свой адрес электронной почты! Скрипт сайта шифрует этот адрес электронной почты и отправляет его на сервер Gravatar, откуда тот возвращает картинку-аватар!

Если мы откроем исходную страницу с картинкой Gravatar, то увидим примерно следующее:

Как видим, картинка загружается с адреса:

и, по сути, содержит один единственный ключ, который и идентифицирует пользователя в системе Gravatar! Но что это за ключ? Это MD5-хэш от самого почтового адреса пользователя! То есть, это и есть сам адрес электронной почты, зашифрованный алгоритмом MD5.

Алгоритм шифрования MD5 есть на всех языках программирования. Вот как это работает на PHP:

В результате функции мы получим 32-значное шестнадцатеричное число, это и есть MD5-хэш!

Теперь, подставлям MD5-хэш в ссылку сервиса Gravatar, чтобы получить урл картинки:

И обрамляем урл атрибутами картинки, чтобы отобразить ее на своем сайте:

Таким вот нехитрым образом Gravatar и работает! Разумеется, есть различные параметры, которые можно передать в урле на сервер Gravatar для получения дополнительной информации: например, размер картинки, рейтинг и т.д. Но это ключевой момент, который нам и понадобится для понимания того, о чем мы будем говорить далее.

О расшифровке MD5

Вы уже наверное слышали, что на сайтах пароли не хранятся в открытом виде и их не может знать даже администратор сайта? Все верно, поскольку пароли хранятся как раз в хэшированном виде (32-значное шестнадцатеричное число). Во время регистрации на сайте, вы придумываете себе пароль, скажем «Mypass15» и в базу данных заносится MD5-хэш вашего пароля. В нашем случае так:

А как же осуществляется авторизация?

При вводе пароля во время авторизации он снова хэшируется:

и получится опять та же самая MD5-хэш сумма:

Хранение паролей пользователей в некоторых движках сайтов все еще осуществляется с помощью алгоритма MD5, хотя сам алгоритм уже заметно устарел (появился в 1991 году) и вместо него есть довольно-таки хорошие альтернативы. Но в Gravatar, при шифровании адреса электронной почты, используется (по старинке) именно этот пресловутый алгоритм!

Расшифровка Граватаров: теория

Мы уже уяснили, что адрес электронной почты пользователя Gravatar зашифрован в самой картинке. И если бы возникла необходимость узнать этот адрес электронной почты, мы бы использовали все свои силы и знания в области «взлома» MD5-хэша.

Есть ли еще варианты, более быстрые и эффективные? В поисках ответа на этот вопрос, меня вдруг посетила мысль: если адреса электронных ящиков ВСЕХ пользователей интернета рано или поздно где-то засветились (в поиске, в спам-базах, в переписке с друзьями и т.д.), то теоретически можно собрать ВСЕ адреса (ну или почти все) со всего интернета в единую базу, перевести все эти адреса в единую большую базу MD5-хэшей, а потом каждый MD5-хэш проверить на наличие в базе Gravatar!

Вскоре, взвесив некоторые доводы «за» и «против», я понял, что по скорости распознавания адресов электронной почты пользователей Gravatar, это будет самый эффективный и дешевый метод. Оставалось продумать механизмы и реализовать все это на практике.

Расшифровка Граватаров: практика

На практике создание сервиса по распознаванию адресов электронной почты пользователей Gravatar сводилось к трем пунктам:

Собрав для пробы публичные электронные адреса, приступил к созданию скрипта проверки MD5-хэша в базе Gravatar. Как узнать, зарегистрирован ли такой-то адрес электронной почты в сервисе Gravatar? Естественно, если мы зашифруем адрес электронной почты в ссылку вида:

мы увидим аватар пользователя, либо дефолтную картинку, что аватара нет. Но как заставить это определять скрипт?

Методом проб и ошибок был выбран запрос к сервису Gravatar по адресу с параметром:

Помимо адреса электронной почты и MD5-хэша, в базу данных решено было вносить и логин пользователя Gravatar, поскольку по логину можно сформировать урл на официальную страницу выбранного граватара для получения дополнительных данных. Такой урл, как уже было указано в самом начале, имеет структуру:

Получить логин можно при обращении к файлу импорта вида:

Итак, у нас есть 3 необходимых значения, для занесения в базу данных, что мы и делаем:

И это все! Осталось запустить скрипт и подсчитать КПД. Для эксперимента я взял 10 млн. адресов из открытых источников (спам-базы и адреса, попавшие в поиск Google открытым текстом) и проверил их на наличие граватаров (обычным локальным сервером Денвер в многопоточном режиме со скоростью 2 млн. адресов в сутки).

Специализируюсь на безопасности сайтов: защищаю сайты от атак и взломов, занимаюсь лечением вирусов на сайтах и профилактикой.

Наверняка у Вас есть вопросы, просьбы или пожелания. Не стесняйтесь спросить, я отвечаю всегда быстро.

Зашифрованные почтовые сервисы: что выбрать?

Константин Докучаев, автора блога All-in-One Person и телеграм-канала @themarfa, рассказал специально для «Нетологии» о двух почтовых сервисах: Tutanota и ProtonMail и объяснил, какой из них выбрать и почему.

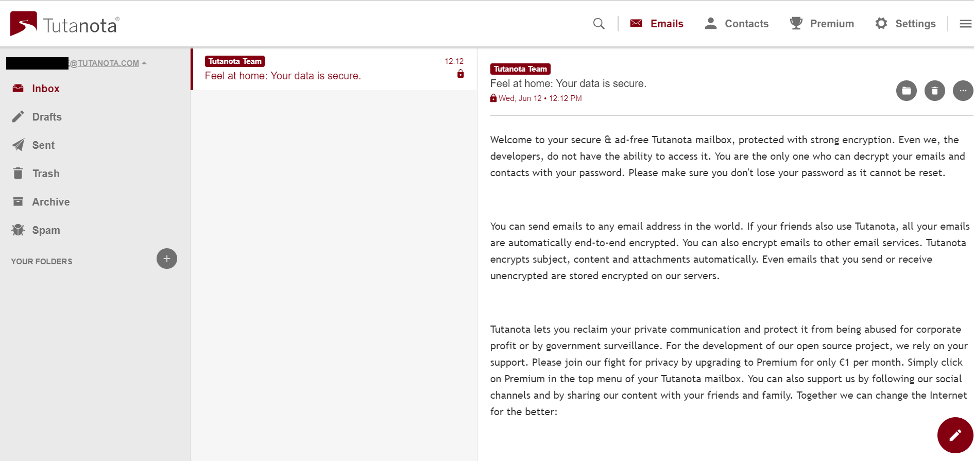

Tutanota

Tutanota — бесплатный почтовый сервис от немцев, который предоставляет шифрование почтовой переписки для своих клиентов.

Как видно из скриншота ниже, Tutanota не обладает красочным интерфейсом. Но не это здесь главное. Как и в любом почтовом сервисе, здесь есть стандартное распределение писем по папкам: Входящие, Черновики, Отправленные, Корзина, Архив и Спам. При создании нового письма или ответе на полученное, вы также найдёте все стандартные функции: пересылку, скрытых адресатов и прочее. Ещё можно прикреплять файлы к письмам.

Для входящих писем можете настроить правила фильтрации. Из интересных вещей в Tutanota стоить отметить возможность прикрепления нескольких псевдонимов к одному почтовому ящику. Правда, такая возможность есть только в платной версии сервиса. Максимальное ограничение на письмо с учётом вложений составляет 25 Мб.

О безопасности

Как и большинство сервисов, борющихся за безопасность, Tutanota выложили свой исходный код на Github. Поэтому сообщество разработчиков может самостоятельно проверить код сервиса на «закладки» и прочие небезопасные штуки.

Шифровка и дешифровка данных всегда происходит локально на устройства при авторизации в сервисе. В качестве ключа шифрования используется ваш пароль. Поэтому его не стоит забывать, так как даже разработчики не в состоянии помочь его вспомнить. Исключение составляет корпоративная версия Tutanota. В ней администратор домена может сбросить пароли пользователей.

Вся переписка шифруется end-to-end и не передаётся никаким третьим лицам. Шифрованию подвергаются сами письма: тема, содержимое, вложения и список контактов. Tutanota имеют доступ лишь к метаданным письма, таким как отправитель, получатель и дата письма. Что, в принципе, понятно, но разработчики обещают в будущем полное шифрование писем.

Шифрование писем при отправке между пользователями Tutanota происходит при помощи стандартизированных алгоритмов AES с ключом шифрования 128 бит и RSA с 2048 бит. Письма в сторонние сервисы шифруются при помощи AES 128 бит. Алгоритм шифрования наглядно показан на картинке ниже, где отображена отправка и получение писем внутри и вне сервиса.

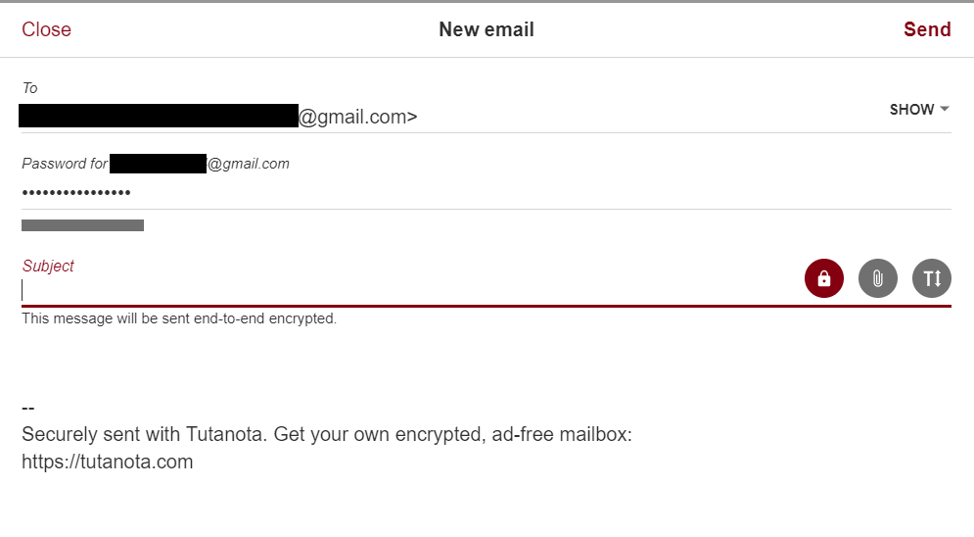

Отправить письмо в другой почтовый сервис можно двумя способами: защищённым и нет. Поговорим о защищенном способе. Для отправки таких писем вам нужно обменяться с получателем уникальным паролем, которым будет зашифрована вся ваша переписка. Это можно сделать через любой сторонний сервис или устно. После первой отправки письма и ввода пароля получателем, ключ шифрования сохраняется в вашей адресной книге и про него можно забыть. Вся почта автоматически будет шифроваться.

Такие письма нельзя просмотреть в стандартных почтовых клиентах. Получателю придёт ссылка, по которой он сможет получить доступ к письму в браузере компьютера или смартфона.

Сервера Tutanota находятся в Германии, а значит, сервис подчиняется законам этой страны. Но в любом случае раскрыть переписку разработчики не могут. Как я говорил выше, вся переписка шифруется локально и третья сторона не может получить к ней доступ.

Анонимность сервиса заметна уже на этапе регистрации, где от вас не требуется никаких личных данных. IP-адреса не хранятся сервисом и обрезаются при отправке писем. Таким образом, ваше местоположение постоянно скрыто. За премиум-возможности можно заплатить анонимной валютой Bitcoin. Конечно, сервис ведёт технические логи для обработки ошибок. Но они хранятся 14 дней и не содержат никакой личной информации о пользователе.

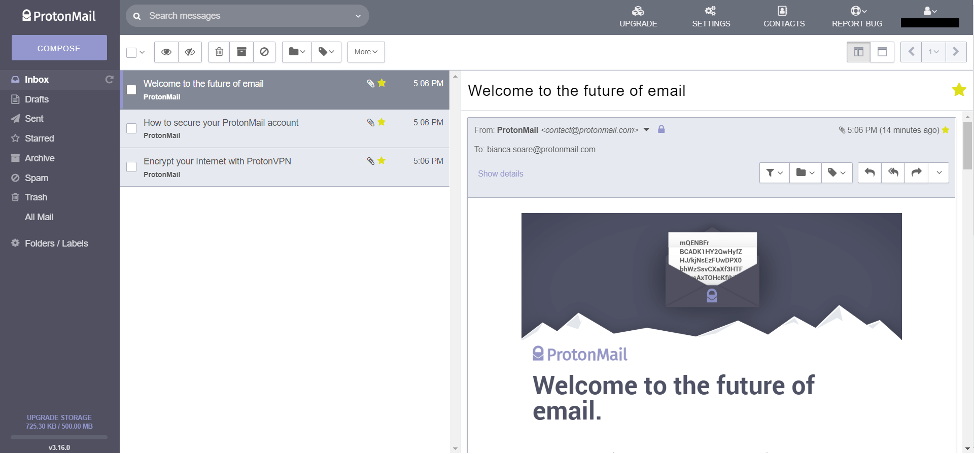

ProtonMail

Теперь поговорим о более известном сервисе для защищённого обмена почтой ProtonMail.

Интерфейс ProtonMail менее аскетичный, чем у своего собрата. Здесь, кроме стандартных почтовых функций, можно найти и такие уже привычные вещи, как звёздочки для избранных писем и ярлыки. Интерфейс можно настроить под себя и изменить отображение писем с горизонтального на вертикальное. Письма можно сортировать по различным параметрам. Например, по дате или объёму. Кроме этого, разработчики предусмотрели поиск по почте.

В целом ProtonMail больше похож на привычные нам почтовые сервисы, и по своим функциям он не уступает конкурентам. Перемещение писем, просмотр «тела» письма, удобное форматирование и многое другое. В настройках сервиса вы можете включить двухфакторную аутентификацию, отключить возможность восстановления пароля и настроить уровень логирования.

О безопасности

Все данные, передаваемые через сервис, защищены шифрованием. «Тело» и вложения письма зашифрованы end-to-end, но тема письма не защищена. Это сделано из-за того, что разработчики используют PGP-алгоритм, который зависит от стандартов передачи данных по протоколу SMTP. Разработчики пошли на эту уступку, чтобы не ограничивать шифрование писем только между клиентами сервиса. PGP-алгоритм позволяет пользоваться перепиской независимо от используемого почтового клиента.

Для отправки писем вне сервиса вы можете использовать защищённый метод и незащищённый. В первом случае ваши письма остаются зашифрованными end-to-end. Во втором для отправки писем будет использоваться метод шифрования TLS, который поддерживает большинство популярных почтовых сервисов. Однако в этом случае у третьих лиц появляется возможность получения доступа к вашей переписке. При этом вся почта внутри ProtonMail недоступна третьим лицам независимо от метода отправки писем.

Сервера ProtonMail находятся в Швейцарии и разработчик подчиняется законам этой страны. При законном запросе от суда разработчики в состоянии предоставить тему всех писем.

Так как вся инфраструктура сервиса базируется на работе с алгоритмом PGP, на сайте разработчика не описаны конкретные характеристики шифрования. Но Википедия всё знает:

«Шифрование PGP осуществляется последовательно хешированием, сжатием данных, шифрованием с симметричным ключом, и, наконец, шифрованием с открытым ключом, причём каждый этап может осуществляться одним из нескольких поддерживаемых алгоритмов. Симметричное шифрование производится с использованием одного из семи симметричных алгоритмов (AES, CAST5, 3DES, IDEA, Twofish, Blowfish, Camellia) на сеансовом ключе. Сеансовый ключ генерируется с использованием криптографически стойкого генератора псевдослучайных чисел. Сеансовый ключ зашифровывается открытым ключом получателя с использованием алгоритмов RSA или Elgamal (в зависимости от типа ключа получателя). Каждый открытый ключ соответствует имени пользователя или адресу электронной почты. Первая версия системы называлась Сеть Доверия и противопоставлялась системе X.509, которая использовала иерархический подход и была основана на удостоверяющих центрах, добавленный в PGP позже. Современные версии PGP включают оба способа»

Какой сервис выбрать?

Оба сервиса показывают себя как отличные решения для защиты частной почтовой переписки, и выбрать можно любой из них. В качестве основных параметров выбора остаются цена и совместимость с другими почтовыми клиентами.

Более дешёвый вариант — Tutanota. Но есть несколько главных минусов. Первый: вы не сможете пользоваться сторонними почтовыми клиентами. Второй: получатели ваших писем в сторонних сервисах будут вынуждены читать переписку в браузере с вводом пароля.

ProtonMail — своего рода шифрованная почта для «домохозяек». Минус: цена. Скорее всего, вам придётся оплатить подписку на сервис. С другой стороны, вы получите возможность «бесшовной» переписки со всем миром независимо от почтового провайдера или клиента.

Как посмотреть пароль под звездочками и точками с помощью браузера и программ

У пользователей не раз возникала ситуация, когда необходимо увидеть пароль, скрытый под звездочками. Функции современных браузеров позволяют сохранять пароли для форм, то есть, после повторного захода на ресурс.

У пользователей не раз возникала ситуация, когда необходимо увидеть пароль, скрытый под звездочками. Функции современных браузеров позволяют сохранять пароли для форм, то есть, после повторного захода на ресурс вы увидите введенные данные: логин и пароль, а вводить повторно их уже не нужно, стоит только нажать кнопочку Вход.

Конечно, функция сохранения пароля очень полезная, но не безопасная, поскольку злоумышленник легко может узнать скрытый пароль под звездочками или захватить данные из браузера (cookie, пароли, истории, закладки и пр.). Не факт, что какого-то хакера заинтересуете именно вы, но лучше перестраховаться и не сохранять пароли, а записывать на листок или хранить в базе специального программного обеспечения.

Немного мы отошли от темы, ведь сейчас нам предстоит понять, как посмотреть тот самый пароль под точками, хранящийся в поле Password. Поехали!

Как посмотреть пароль под звездочками в браузере и без программ

В сети находится бесчисленное количество сайтов, позволяющих авторизоваться пользователям с помощью таких данных, как логин и пароль, это могут быть форумы, интернет-магазины и обычные блоги. Формат ввода данных в большинстве случаев не отличается. Так, как посмотреть пароль в этой форме в браузере, если он скрыт?

Используем код элемента

Готово, теперь вместо точек или звездочек будет виден именно пароль в том, виде, котором мы и хотели.

Пример рассмотрен в браузер Google Chrome. С остальными обозревателями точно также. Например, в Opera нажимаем правой кнопкой мышки и выбираем пункт «Просмотреть код элемента». В Яндекс браузере и прочих схожий принцип.

В Microsoft Edge немного по-другому:

Скрытый пароль через настройки браузера

В любом браузере есть функция сохранения паролей, там же их можно посмотреть (Читаем: Пароль в браузере, как узнать?). В Google Chrome последней версии это осуществляется следующим образом:

Скрипт для просмотра пароля под звёздочками

Существует метод, позволяющий посмотреть все доступные в формах пароли. Если с помощью кода элемента не удалось раскрыть пароль, то будет использовать этот метод.

Вот javascript код:

Теперь нажимаем Enter и видим пароль, который находится в соответствующем поле.

Чтобы каждый раз не вставлять скрипт, сделаем следующее:

Теперь, каждый раз, когда вам понадобится посмотреть скрытый пароль под точками, нажимаем на эту закладку и скрипт активируется.

Как увидеть пароль вместо точек с помощью расширения

Google Chrome

Для этого обозревателя существует расширение ShowPassword. Оно имеет открытый исходный код, а значит никаких вирусов и прочей нечистой ереси вы там не найдете. Устанавливаем расширение и пробуем его в действии.

После активации вводим данные на каком-либо сайте и просто наводим курсор мыши на поле Password. Пароль сразу отобразится.

ShowPassword предлагает 4 варианта посмотреть замаскированный пароль браузера:

Mozilla Firefox

Из магазина расширений установите Show/hide passwords. Теперь пользователь легко сможет узнать скрытый пароль в браузере. Рядом с полем появится кнопочка «Show» (Показать) и «Hide» (Скрыть).

Opera

Как увидеть пароль вместо звездочек с помощью программ

Как не странно, но для Windows есть куча софта, позволяющего открыть скрытый пароль браузера. Давайте несколько программ проверим в деле.

SterJo Browser Passwords

Скачиваем бесплатную программу версии Portable или установочную. Запускаем от имени администратора.

Софт покажет все сохраненные пароли браузеров.

Существуют и другие программы, список которых ниже:

Я их все попробовал, но извлечь скрытый пароль под звездочками не удалось. Возможно, они уже не способны это сделать, либо я работал под Windows 10, где у них нет поддержки. Хотя на сайте Asterisk Password Spy написано, что десятку программа поддерживает. В общем, пробуйте.

На этом всё. Если у вас есть свои способы посмотреть скрытый пароль под звездочками и точками, то опишите их в комментариях ниже, а также делитесь материалом в социальных сетях.

12 лучших сервисов зашифрованной электронной почты для использования в 2021 году

Автор: Владимир Безмалый

Если вы обеспокоены тем, что за всем, что вы делаете в Интернете, следят правительство, могущественные корпорации или злонамеренные хакеры, у вас есть возможность защитить себя от нежелательных глаз с помощью шифрования.

Мы все можем согласиться с тем, что большая часть нашей интернет-активности вращается вокруг электронной почты.

Таким образом, в этой статье мы рассмотрим некоторые альтернативы популярным почтовым сервисам, таким как Gmail или Yahoo, которые также могут быть в определенной степени защищены, но в то же время основные провайдеры печально известны неправильным обращением со своими пользователями или сканированием почтовых ящиков по ключевым словам для отображения персонализированной рекламы.

Я уверен, что вы хотите, чтобы всё, чем вы делитесь по электронной почте, оставалось конфиденциальным и было доступно только выбранным вами людям, и лучший способ сделать это – использовать зашифрованные электронные письма.

Хотя есть несколько способов защитить вашу электронную почту с помощью программного обеспечения для шифрования, их часто сложно реализовать неквалифицированным пользователям. Рассмотрим некоторые варианты службы зашифрованной электронной почты, которые просты в использовании.

Итак, ниже я составил список удобных для пользователя веб-сервисов

Вы заметите, что (почти) все варианты поступают из европейских стран. Здесь GDPR налагает строгие правила в отношении конфиденциальности данных и, среди многих других правил, делает конфиденциальность юридическим требованием.

ProtonMail — это сервис зашифрованной электронной почты, базирующийся в Швейцарии и созданный учеными, инженерами и разработчиками из CERN с целью повышения вашей безопасности и конфиденциальности в Интернете. Они гордятся своими центрами обработки данных, «расположенными на глубине 1000 метров гранитной скалы в хорошо охраняемом бункере, способном выдержать ядерную атаку».

Функции:

Tutanota — провайдер зашифрованной электронной почты из Германии. Позиционируют себя как безопасную альтернативу Gmail. Согласно их веб-сайту, они также планируют включить в свое предложение календарь, заметки и облачное хранилище – и, конечно же, все эти функции также будут зашифрованы.

Функции:

Дополнительные детали:

Если вы хотите отправить электронное письмо кому-то, кто использует другую почтовую службу (например, Gmail), вам будет предложено ввести пароль, который вы должны будете сообщить получателю.

Получателю, в свою очередь, будет необходимо использовать данный пароль, чтобы разблокировать ваше сообщение и иметь возможность прочитать его, перейдя по ссылке. URL-адрес останется активным, пока вы не отправите им еще одно конфиденциальное электронное письмо.

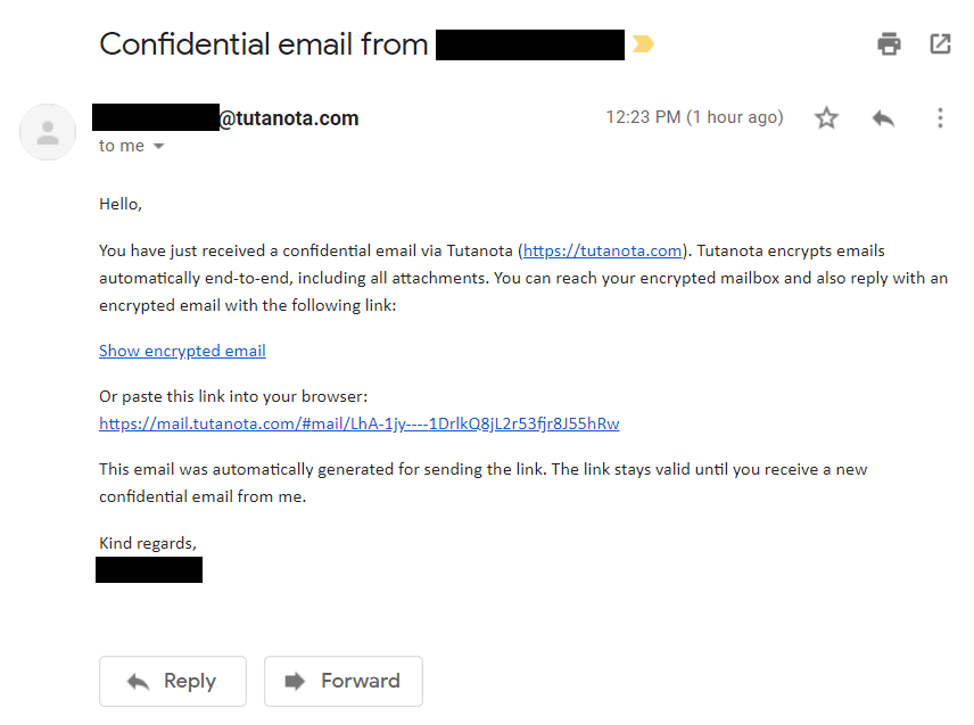

Так выглядит электронное письмо, отправленное из учетной записи Tutanota кому-то, кто пользуется другой почтовой службой:

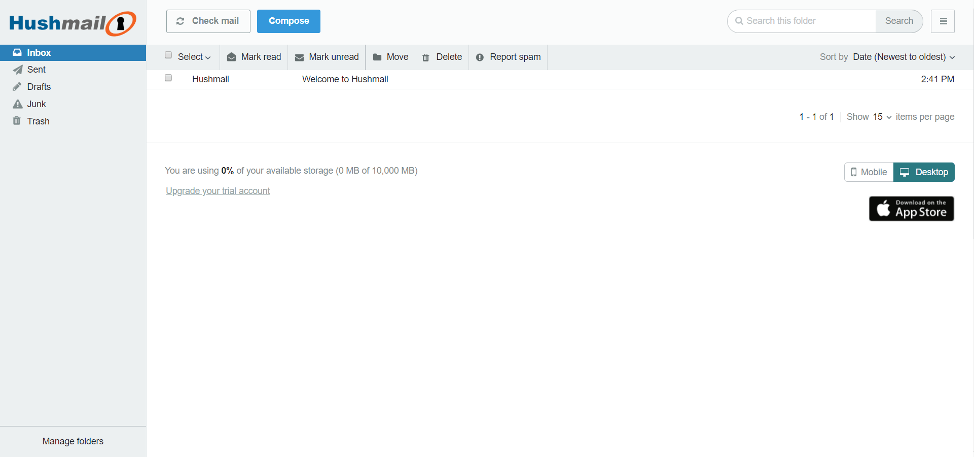

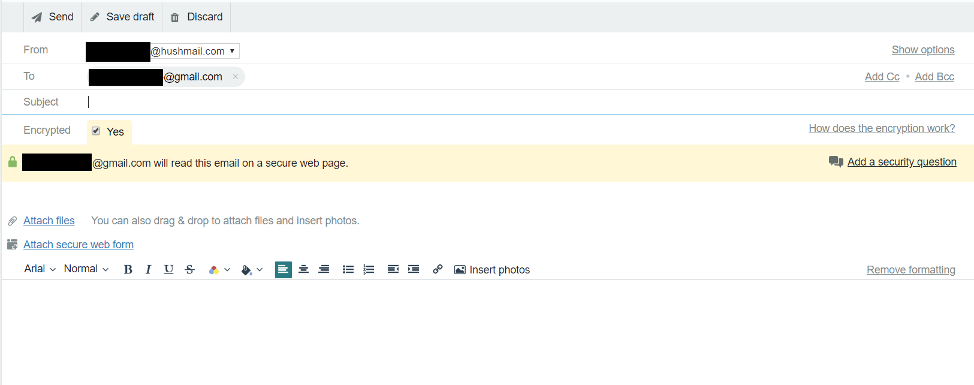

Hushmail — это безопасная почтовая служба, базирующаяся в Канаде, которая шифрует вашу электронную почту. В основе их бизнеса лежит простота, чтобы лучше понимать потенциальные угрозы и обеспечивать безопасность своих клиентов. Hushmail использует название «парольная фраза» для поля входа в систему, которое обычно называют «паролем», поощряя таким образом людей использовать более сложные пароли – фразы, а не слова.

Функции:

Дополнительные детали:

Как и в случае с Tutanota, если получатель не использует Hushmail, вы должны установить флажок в поле «Зашифровано», и электронное письмо будет прочитано на защищенной веб-странице.

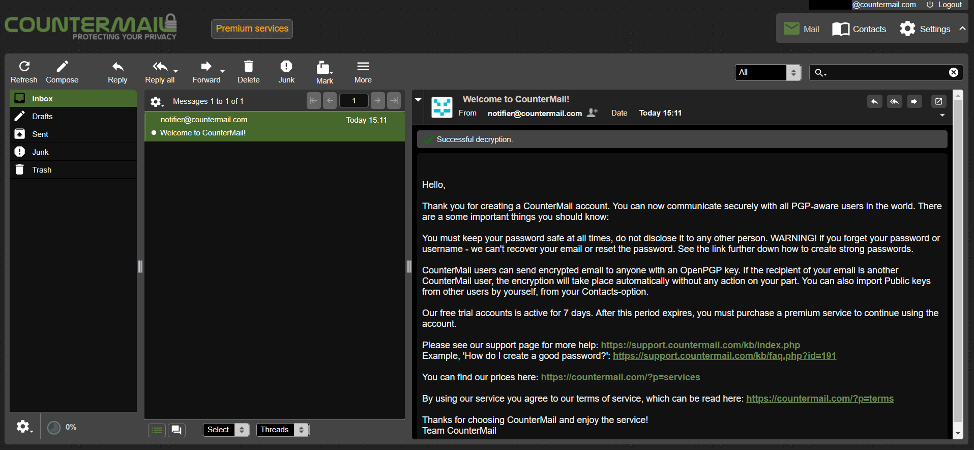

Countermail — это веб-провайдер зашифрованной электронной почты с центрами обработки данных, расположенными в Швеции. Хотя их веб-сайт выглядит довольно устаревшим, их защита электронной почты способна справиться с сегодняшними угрозами конфиденциальности.

Функции:

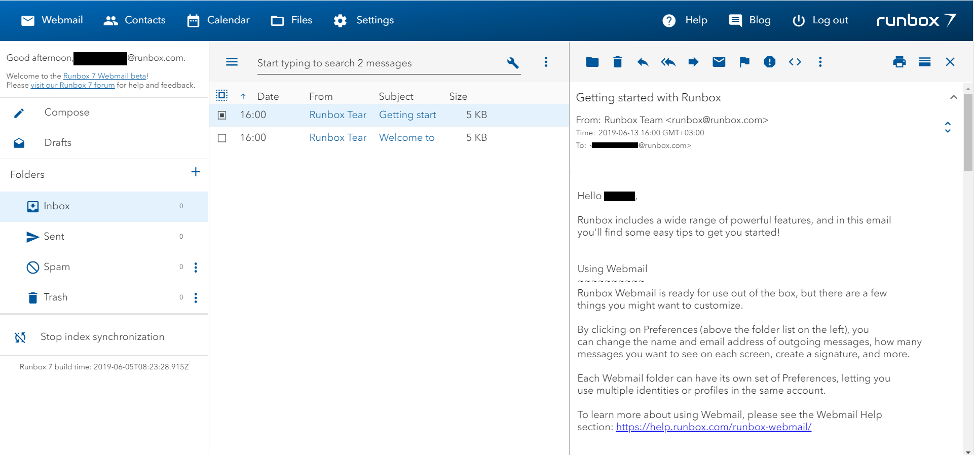

Runbox – компания со штаб-квартирой в Норвегии, которая предоставляет услуги безопасной электронной почты по всему миру, предлагая зашифрованную связь и надежную аутентификацию.

Функции:

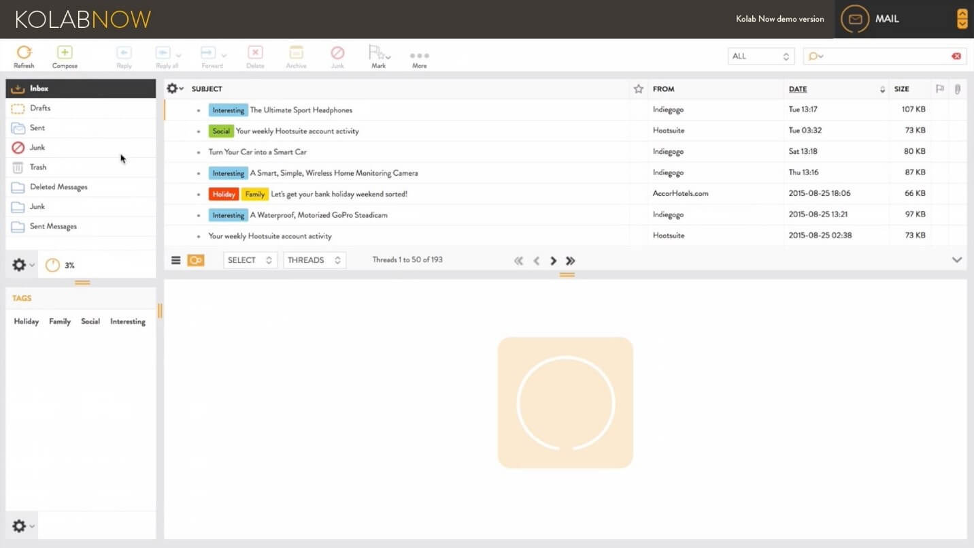

Kolab Now предлагает учетные записи электронной почты для безопасного сотрудничества, при этом надежно защищенные данные хранятся в Швейцарии. Как и любой другой безопасный зашифрованный почтовый сервис, они никогда не будут отслеживать ваши данные, продавать их третьим лицам или показывать рекламу.

Функции:

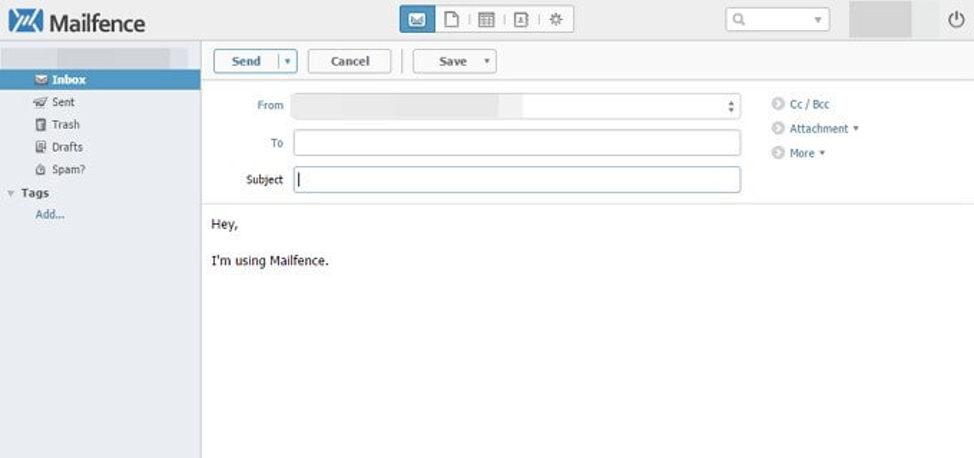

Основанная в Бельгии Mailfence исходит из принципа, что конфиденциальность – это право, а не свойство. Они сосредоточены на прозрачности и поддерживают обновленный отчет о прозрачности, а также оставляют свой код открытым для аудита.

Функции:

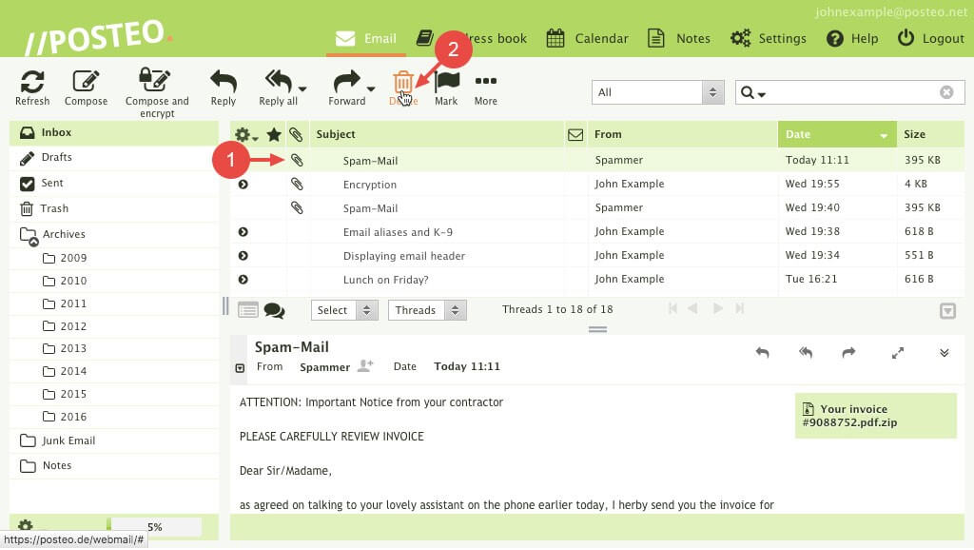

Posteo — это независимая служба электронной почты, базирующаяся в Германии, ориентированная на устойчивость, безопасность, конфиденциальность и удобство использования. Сервис полностью свободен от рекламы, и они защищают конфиденциальность своих пользователей с помощью инновационной модели шифрования и безопасности.

Функции:

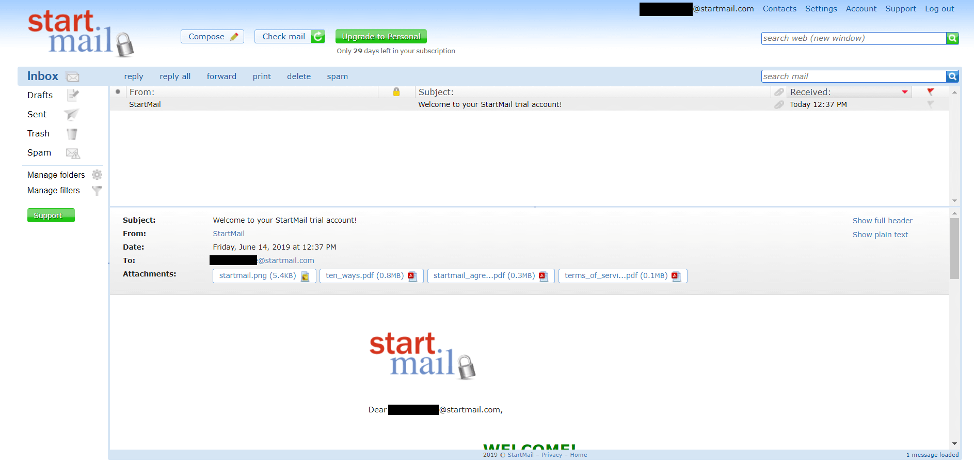

StartMail базируется в Нидерландах и был создан создателями StartPage, частной поисковой системы. Это отличная платформа для безопасной связи, доступ к которой можно получить через интерфейс веб-почты, а также через протокол IMAP, что делает ее совместимой с существующими почтовыми клиентами.

Функции:

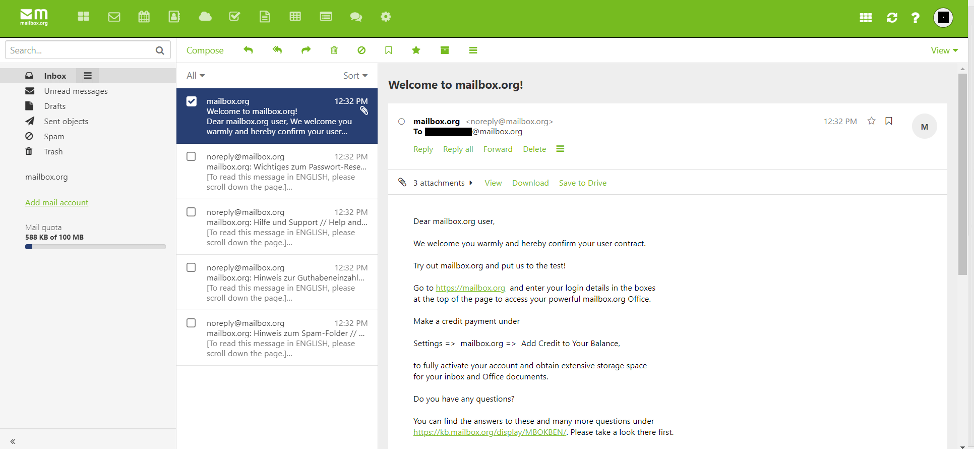

Mailbox — это надежный поставщик услуг электронной почты, базирующийся в Германии, который был основан с целью стать альтернативой другим службам веб-почты, которые зависят от данных своих клиентов для получения дохода от рекламы. Все созданные учетные записи включают в себя другие функции, помимо почтового ящика, такие как облачный офисный пакет для редактирования документов, календарь и т. д.

Функции:

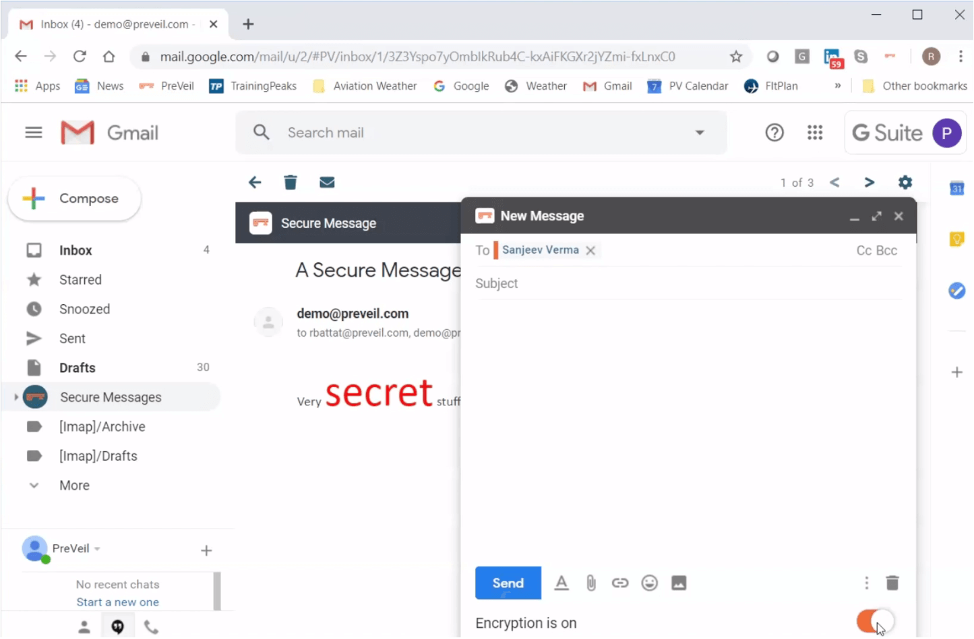

PreVeil — это зашифрованная система электронной почты, основанная на исследованиях компьютерных ученых Массачусетского технологического института в области кибербезопасности и прикладной криптографии. PreVeil добавляет почтовый ящик с сквозным шифрованием в Outlook, Gmail и Apple Mail без изменения вашего адреса электронной почты. В отличие от обычной электронной почты, эти сообщения защищены от фишинга, спуфинга, паролей, атак сервера и администратора.

PreVeil делает шифрование простым в использовании и управлении.

Функции:

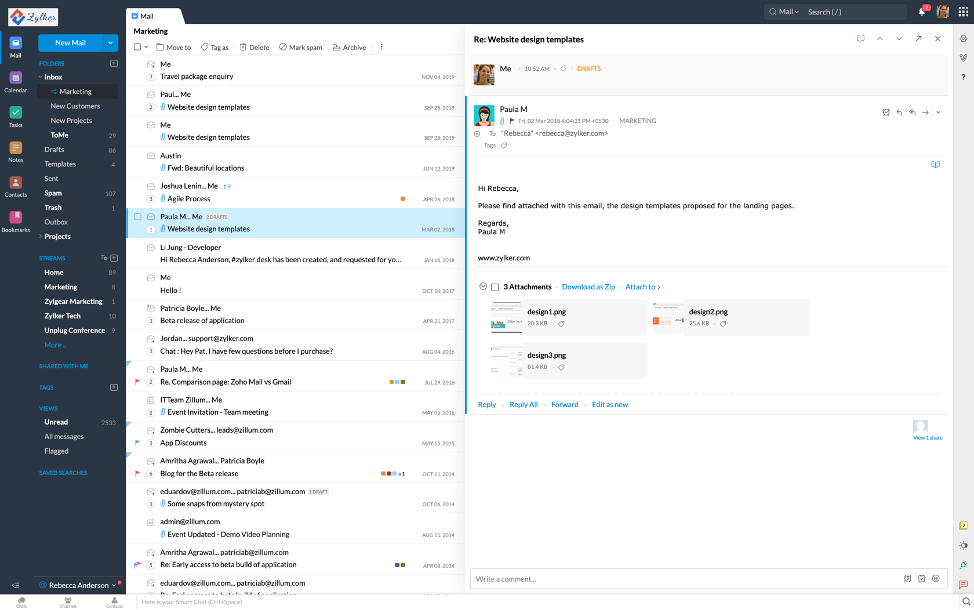

Zoho Mail – служба, разработанная и базирующаяся в Индии, с центрами обработки данных, расположенными в США, Европе, Китае и Индии. В их центрах обработки данных есть отказоустойчивые серверы в неизвестных местах со строгим круглосуточным наблюдением и биометрической печатью для входа. Помимо сквозного шифрования Zoho Mail также сохраняет электронную почту в зашифрованном виде во время передачи.

Функции:

Дополнительные детали:

Для связи на уровне организации Zoho предоставляет работодателю обширные административные возможности. С помощью этой консоли администратор может настраивать фильтры спама, настраивать параметры для конкретных пользователей, а также настраивать политики электронной почты, такие как ограничения домена, ограничения электронной почты, доступ и разрешения учетной записи, в зависимости от требований каждого сотрудника. Таким образом, вы полностью контролируете работу каждого из ваших почтовых ящиков.

Как еще больше повысить свою безопасность и конфиденциальность в Интернете?

Надеюсь, я помог вам выбрать зашифрованную почтовую службу, альтернативную опасному почтовому провайдеру, которым вы сейчас пользуетесь. Тем не менее, очевидно, что анонимность электронной почты не означает онлайн-безопасность.

Несмотря на то, что некоторые из перечисленных выше почтовых служб также включают в себя фильтрацию спама, сканирование на вирусы или параметры сообщения о фишинге, злоумышленники всегда могут найти способы отправить вам ссылки, зараженные вредоносным ПО, по электронной почте.

Вот почему вы также должны использовать проактивное решение для предотвращения угроз для своего ПК, которое позволит вам переходить по любой ссылке и быть уверенным, что ваша конечная точка не будет затронута вредоносным ПО.