как узнать чем зашифровано

Как узнать какой шифровальщик зашифровал файлы?

Как определить какой вирус-вымогатель зашифровал файлы?

Одна из причин, которая может затруднить восстановление зашифрованных данных при заражении вирусом вымогателем — это идентификация шифровальщика. Если пользователь сможет определить вымогателя, то он сможет и проверить, есть ли бесплатный способ расшифровать данные.

Еще по теме: Работа шифровальщика на примере вымогателя Cerber

Узнать какой шифровальщик зашифровал файлы

Определить шифровальщика можно несколькими способами. С помощью:

С первым способом все ясно. Многие вирусы-вымогатели, такие как The Dark Encryptor, не скрывают себя. И определить вредонос не составит ни какого труда.

Также можно попробовать определить шифровальщик с помощью расширения зашифрованного файла. Просто вбейте в поиск и посмотрите результаты.

Но есть ситуации, когда узнать какой шифровальщик зашифровал файлы не так-то просто. В этих случаях нам и помогут следующие два способа.

Определить шифровальщик с помощью ID Ransomware

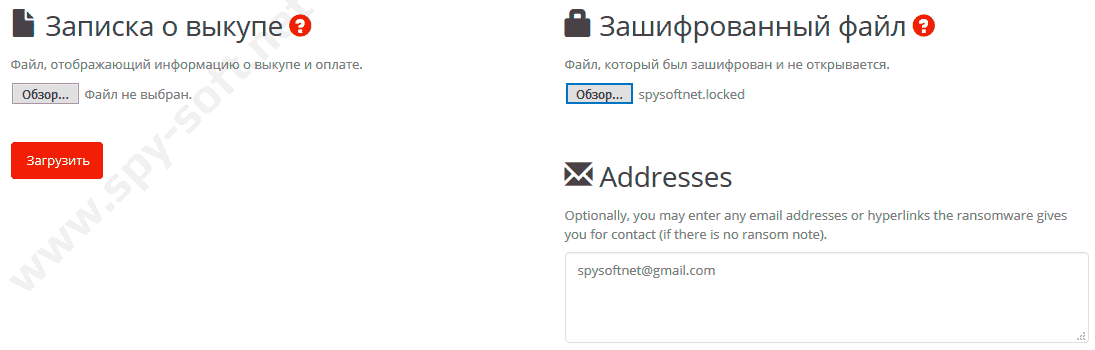

Способ определения шифровальщика с помощью онлайн-сервиса ID Ransomware.

Сайт ID Ransomware призван каталогизировать информацию о вирусах-вымогателях и помочь разобраться всем остальным. Прямо на главной странице можно загрузить на сервер ID Ransomware файл с текстом сообщения вымогателя и пример зашифрованных данных. Если есть и то и другое, этого должно хватить для опознавания.

Раньше сервис могли смутить кириллические символы в зашифрованных файлах, но, судя по тому, что предупреждение об этом убрали, разработчики справились с проблемой. На данный момент сервис умеет 0пределять 590 видов вымогателей.

Итак, перейдите на сайт и загрузите файл отображающий информацию о выкупе и зашифрованный файл. Рекомендую загружать не самые конфиденциальные файлы.

Расшифровывать данные ID Ransomware не умеет и не будет уметь — авторы сервиса специально об этом предупреждают. Если удастся успешно распознать вымогателя и метод борьбы с ним известен, сайт посоветует ссылку на средство для расшифровки. В противном случае ID Ransomware направляет в соответствующий раздел форума Bleeping Computer и рекомендует забэкапить зашифрованные данные на случай, если лекарство появится в будущем.

И конечно, разработчики сообщают, что не хранят загруженные данные, и после определения сразу же удаляют их. Впрочем, когда речь идет о зашифрованном жестком диске, это кажется меньшей из проблем.

Что делать, если сервис нашел несколько результатов?

Сайт проводит поиск по сигнатуре файла и в некоторых случаях может отобразить несколько вариантов. В таком случае попробуйте идентифицировать следующим способом, с помощью утилиты.

Могу ли я загрузить образец вредоносного ПО или подозрительных файлов?

Нет. Для анализа вредоносного файл используйте сервис онлайн проверки на вирусы.

Определить шифровальщик с помощью Bitdefender Ransomware

Bitdefender Ransomware Recognition Tool — это новая программа для Windows от компании Bitdefender, которая в случае заражения вирусом-вымогателем помогает определить шифровальщик.

Это маленькая бесплатная программа, которую не нужно устанавливать. Все, что требуется, — запустить программу, принять лицензию и использовать ее для идентификации вымогателя. Скачать утилиту Bitdefender Ransomware Recognition Tool вы можете с официального сайта по этой прямой ссылке.

Bitdefender не пишет о совместимости. В моем случае программа работала на устройстве Windows 10 Pro. Имейте ввиду Bitdefender Ransomware Recognition Tool требует подключения к Интернету.

Принцип работы такой же как и в предыдущем способе. В первом поле указываем файл с текстом сообщения, а во втором путь к зашифрованными файлами.

Насколько я понял, Bitdefender Ransomware Recognition Tool не отправляет сам файл на сервер, а только анализирует имена и расширения.

Еще одна интересная особенность Bitdefender Ransomware Recognition Tool заключается в том, что его можно запускать из командной строки.

Я не тестировал Bitdefender Ransomware Recognition Tool, поэтому буду рад любым комментариям от людей которые пробовали его в действии.

На этом все. Надеюсь вам не пригодиться данная инструкция, но если вы все же столкнулись с вымогателем, то будете знать как его определить.

Как удалить шифровальщик и восстановить данные

Как только троян-вымогатель / шифровальщик попадает в вашу систему, уже поздно пытаться спасти несохраненные данные. Удивительно, но многие киберпреступники не отказываются от своих обязательств после оплаты выкупа и действительно восстанавливают ваши файлы. Конечно, никто гарантий вам не даст. Всегда есть шанс, что злоумышленник заберет деньги, оставив вас наедине с заблокированными файлами.

Тем не менее, если вы столкнулись с заражением шифровальщиком, не стоит паниковать. И даже не думайте платить выкуп. Сохраняя спокойствие и хладнокровие, проделайте следующие шаги:

1. Запустите антивирус или антивирусный сканер для удаления трояна

Строго рекомендуется удалить заражение в безопасном режиме без сетевых драйверов. Существует вероятность того, что шифровальщик мог взломать ваше сетевое подключение.

Удаление вредоносной программы является важным шагом решения проблемы. Далеко не каждая антивирусная программа сможет справится с очисткой. Некоторые продукты не предназначены для удаления данного типа угроз. Проверьте, поддерживает ли ваш антивирус данную функцию на официальном сайте или связавшись со специалистом технической поддержки.

Основная проблема связана с тем, что файлы остаются зашифрованы даже после полного удаления вредоносного заражения. Тем нем менее, данный шаг как минимум избавит вас от вируса, который производит шифрование, что обеспечит защиту от повторного шифрования объектов.

Попытка расшифровки файлов без удаления активной угрозы обычно приводит к повторному шифрованию. В этом случае вы сможете получить доступ к файлам, даже если заплатили выкуп за инструмент дешифрования.

2. Попробуйте расшифровать файлы с помощью бесплатных утилит

Опять же, вы должны сделать все возможное, чтобы избежать оплаты выкупа. Следующим шагом станет применение бесплатных инструментов для расшифровки файлов. Обратите внимание, что нет гарантий, что для вашего экземпляра шифровальщика существует работающий инструмент дешифрования. Возможно ваш компьютер заразил зловред, который еще не был взломан.

“Лаборатория Касперского”, Avast, Bitdefender, Emsisoft и еще несколько вендоров поддерживают веб-сайт No More Ransom!, где любой желающий может загрузить и установить бесплатные средства расшифровки.

Первоначально рекомендуется использовать инструмент Crypto Sheriff, который позволяет определить ваш тип шифровальщика и проверить, существует ли для него декриптор. Работает это следующим образом:

Crypto Sheriff обработает эту информацию с помощью собственной базы данных и определит, существует ли готовое решение. Если инструменты не обнаружены, не стоит отчаиваться. Одни из декрипторов все-равно может сработать, хотя вам придется загрузить и протестировать все доступные инструменты. Это медленный и трудоемкий процесс, но это дешевле, чем платить выкуп злоумышленникам.

Инструменты дешифрования

Следующие инструменты дешифрования могут расшифровать ваши файлы. Нажмите ссылку (pdf или инструкция) для получения дополнительной информации о том, с какими вымогателями работает инструмент:

Количество доступных декрипторов может изменяться с течением времени, мы будем регулярно обновлять информацию, проверяя веб-сайт No More Ransom!

Запустить средство дешифрования файлов совсем несложно. Многие утилиты поставляются с официальной инструкцией (в основном это решения от Emsisoft, Kaspersky Lab, Check Point или Trend Micro). Каждый процесс может немного отличаться, поэтому рекомендуется предварительно ознакомиться с руководством пользователя.

Рассмотрим процесс восстановления файлов, зашифрованных трояном-вымогателем Philadelphia:

Повторимся, что данный процесс не сработает, если для вашего конкретного экземпляра шифровальщика не существует декриптора. Так как многие пользователи предпочитают заплатить выкуп, а не искать альтернативные способы решения проблемы, даже взломанные шифровальщики активно используются киберпреступниками.

Если есть резервная копия: очистите систему и восстановите бэкап

Шаги 1 и 2 будут эффективны только при совместном использовании. Если они не помогут, то используйте следующие рекомендации.

Надеемся, что у вас есть рабочая резервная копия данных. В этом случае даже не стоит задумываться об оплате выкупа – это может привести к более серьезным последствиям, чем ущерб от первичного заражения.

Самостоятельно или делегировав задачу системному администратору, выполните полный сброс системы и восстановите ваши файлы из резервной копии. Защита от действия шифровальшиков – это важная причина использования инструментов резервного копирования и восстановления файлов.

Пользователи Windows могут использовать полный сброс системы до заводских настроек. На официальном сайте Microsoft доступны рекомендации по восстановлению зашифрованных троянами файлов.

Что такое Ransomware

В нескольких словах: что такое трояны-вымогатели, почему о них надо знать и как от них защититься.

Этот текст предназначен для тех людей, которые либо вообще не слышали ничего о троянах-вымогателях, либо слышали, но особо не вникали. Здесь мы постараемся максимально просто и наглядно объяснить, что за звери такие трояны-вымогатели, почему их стоит опасаться и как от них защититься.

Что такое Ransomware?

Ransomware, или трояны-вымогатели, — это разновидность зловредных программ, которая за последнее время из просто распространенной стала очень-очень распространенной.

По тому, как они портят жизнь людям, их можно разделить на два основных типа — шифровальщики (крипторы, cryptoransomware) и блокировщики (blockers, блокеры).

Блокировщики получили свое имя за то, что они просто блокируют доступ к устройству. То есть воспользоваться не получится не просто файлами, а всем компьютером целиком. Они тоже требуют выкуп, но обычно не такой большой, как шифровальщики.

Почему о вымогателях стоит знать и что в них страшного

Начнем с того, что вымогателей стало уж очень много и встречаются они уж очень часто. Они есть для всех операционных систем: для Windows, для Mac OS X, для Linux и для Android. То есть трояны-вымогатели встречаются не только для компьютеров, но и для смартфонов и планшетов. Больше всего их для Windows и Android.

К тому же заразиться довольно просто: трояны-вымогатели чаще всего попадают в компьютер, когда пользователи открывают нехорошие почтовые вложения, переходят по сомнительным ссылкам или устанавливают приложения из неофициальных источников. Но могут проникать и с абсолютно добропорядочных сайтов — например, злоумышленники навострились подсовывать их в рекламу.

Также преступники научились убеждать людей, что им предлагается скачать или открыть что-то полезное — письмо из банка, счет, какую-нибудь ценную программу и так далее. При этом на самом деле на компьютер попадает блокировщик или шифровальщик.

Пожалуй, главная проблема шифровальщиков состоит в том, что просто вылечить их вы не сможете. То есть если вы попытаетесь вылечить шифровальщика антивирусом или специальной утилитой, то у вас это, скорее всего, получится — вот только файлы это не вернет: они так и останутся зашифрованными.

Более того, заплатить выкуп — тоже не универсальное лекарство. Во-первых, это дорого. Во-вторых, это поощряет преступников делать новых и новых шифровальщиков. А в-третьих, это еще и не всегда помогает. Согласно нашей статистике, 20% тех, кто все-таки заплатил мошенникам выкуп, так и не получили обратно свои файлы. Просто потому, что преступники — это преступники. Не стоит ждать от них честности.

Как расшифровать файлы?

Если шифровальщик проник в систему и успел натворить дел, то просто так сами вы файлы не расшифруете. Вариантов, по сути, два. Можно, конечно, заплатить выкуп злоумышленникам, но мы бы этого делать не советовали по вышеуказанным причинам.

Второй вариант — зайти на сайт noransom.kaspersky.com и посмотреть, нет ли там декриптора, который помог бы вам расшифровать файлы. Все наши декрипторы абсолютно бесплатны, но, к сожалению, далеко не от всех шифровальщиков получается создать такое лекарство. Так что лучше не доводить до крайностей и защищаться от них заранее.

Как защититься от вымогателей?

Не открывайте подозрительные вложения в почте, не ходите по сомнительным сайтам и не скачивайте программы с каких-либо сайтов, кроме официальных магазинов и сайтов самих разработчиков.

Регулярно делайте резервные копии важных файлов. Если все ваши файлы есть не только на компьютере, но и на отдельном жестком диске или в облаке, то можно просто вылечить шифровальщика и скопировать файлы обратно на компьютер.

Установите хороший антивирус. Например, Kaspersky Internet Security, в котором есть специальный модуль «Мониторинг активности», отлично защищающий от шифровальщиков. Кстати, по данным одного из недавних независимых тестирований, Kaspersky Internet Security справляется со 100% троянов-вымогателей.

На нашем блоге есть более подробный текст, из которого вы можете узнать больше о различных видах вымогателей и о том, откуда они берутся, а также почерпнуть еще несколько полезных советов по борьбе с ними. Ну а чтобы какой-нибудь новый шифровальщик не застал вас врасплох, советуем следить за новостями.

Список декрипторов файлов после заражения шифровальщиками.

Файлы шифруются разными алгоритмами и их расширение меняется, в следствии чего их невозможно открыть до расшифровки. Сейчас уже имеются бесплатные утилиты разработанные группой специалистов.

Файлы после заражения многими шифровальщиками можно расшифровать самостоятельно не заплатив ни копейки.

Ниже приведу список таких вирусов:

Bitman (TeslaCrypt) version 3

Bitman (TeslaCrypt) version 4

CryptXXX versions 1

CryptXXX versions 2

CryptXXX versions 3

Marsjoke aka Polyglot;

Trend Micro Ransomware (20+ разновидностей)

Как правило для выявления ключа утилитам нужен зашифрованный файл и его не зашифрованная копия. Такую не зашифрованную версию файла можно найти в электронном почтовом ящике или на флешке, в тех местах где вирус не побывал, но данные сохранились.

Хотя некоторые дешифраторы работают иначе. Подробности по работе определенной версии дешифровальщика можно прочитать в гайде к нему.

Все утилиты и гайды собраны на сайте проекта https://www.nomoreransom.org/decryption-tools.html (не реклама), для некоторых зловредов аж по две разных утилиты (например от Касперского и Check Point).

1.Выявляем вид вируса-шифровальщика по расширению зашифрованного файла и через любой поисковик;

2.Избавляемся от самого вируса (мануалы так же ищем в сети на специализированных форумах);

3.Находим на NoMoreRansom нужную утилиту;

4.Читаем руководство (ссылка For more information please see this how-to guide);

5.Запускаем утилиту и выполняем действия по гайду (пункт 4).

Информационная безопасность

1.2K постов 22.8K подписчика

Правила сообщества

Обязательно к прочтению для авторов:

Обязательно к прочтению для всех:

Добавление ссылки разрешено если она не содержит описание коммерческих (платных) продуктов и/или идентификаторов для отслеживания перехода и для доступа не нужен пароль или оплата в т.ч. интернет-ресурсы, каналы (от 3-х тематических видео), блоги, группы, сообщества, СМИ и т.д.

Запрещены политические holy wars.

По решению модератора или администратора сообщества пользователь будет забанен за:

1. Флуд и оскорбление пользователя, в т.ч. провокация спора, флуда, холивара (высказывание без аргументации о конкретной применимости конкретного решения в конкретной ситуации), требование уже данного ответа, распространение сведений порочащих честь и репутацию, принижающих квалификацию оппонента, переходы на личности.

2. Публикацию поста/комментария не соответствующего тематике сообщества, в том числе обсуждение администраторов и модераторов сообщества, для этого есть специальное сообщество.

3. За обвинение в киберпреступной деятельности.

4. За нарушение прочих Правил Пикабу.

В копилку, месяц назад на работе все данные потер cfl.helpme@india, было много лицензий касперского, но их техподдержка отправила в пешее эротическое. Расшифровала поддержка доктора веб. Просто увидел логотип касперского и опять бомбануло)

AutoIt это не шифровальщик. Это язык, обрабатываемый интепретатором. С таким же успехом к шифровальщикам можно отнести и яву с питоном.

Круто, единственная проблема что большинству этих расшифровальщиков нужен зашифрованный и оригинальный НЕ зашифрованный файл, в 99% случаев его нет, а в 1% случаев его наличие означает наличие бекапа и ненужности расшифровальшика(((

сегодня словил resetboot@aol.com

делаю бекапы и попробую это дело применить

не могу найти тип шифровальщика который делает файлы *.just

Может кто подскажет?

фигня полная. тут либо атака на сам алгоритм, либо брутфорс на перебор комбинаций.

Не рабочий сегодня день

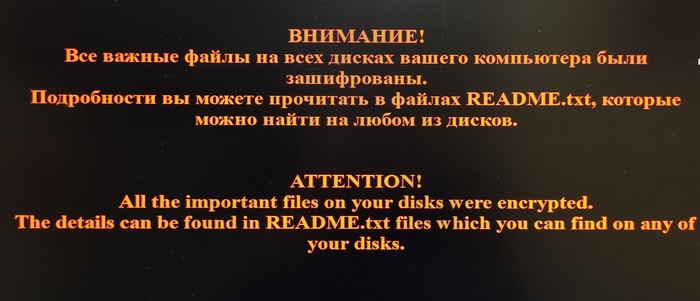

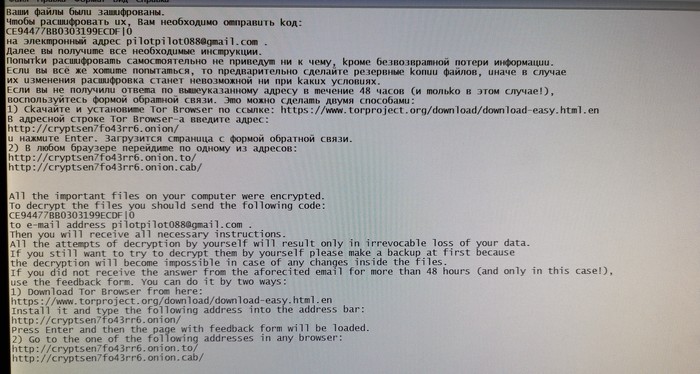

Сегодня придя на работу, бухгалтер встала в ступор и с криками, все пропало. Пошла пить чай на весь день. Причиной внепланового чаепития стал вирус- шифровальщик crypted000007.

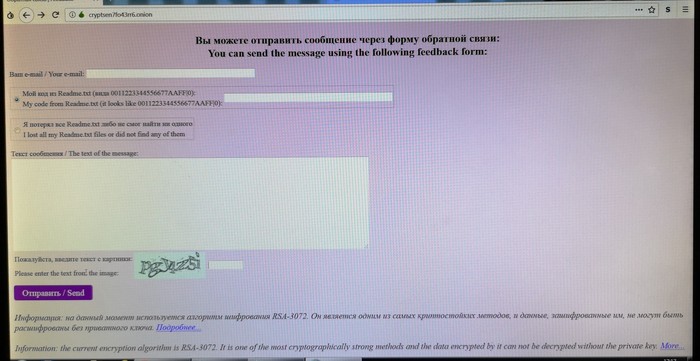

Не медля я открыл этот файл и увидел что собственно хочет разработчик данного шифрования

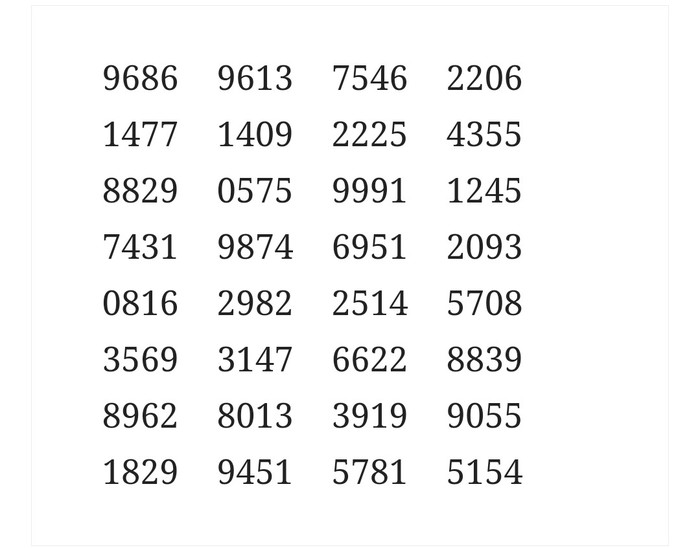

Написав в форме обратной связи, если её можно так назвать, обращение, я решил пока он не ответит на почту просвятится и узнать что же за метод RSA шифрования, оказывается все началось в августе 1977 года в колонке «Математические игры» Мартина Гарднера в журнале Scientific American, с разрешения Рональда Ривеста появилось первое описание криптосистемы RSA. Читателям также было предложено дешифровать английскую фразу, зашифрованную описанным алгоритмом:

В качестве открытых параметров системы были использованы числа n=1143816. 6879541 (129 десятичных знаков, 425 бит, также известно как RSA-129) и e=9007. За расшифровку была обещана награда в 100 долларов США. По заявлению Ривеста, для факторизации числа потребовалось бы более 40 квадриллионов лет. Однако чуть более чем через 15 лет, 3 сентября 1993 года было объявлено о старте проекта распределённых вычислений с координацией через электронную почту по нахождению сомножителей числа RSA-129 и решению головоломки. На протяжении полугода более 600 добровольцев из 20 стран жертвовали процессорное время 1600 машин (две из которых были факс-машинами. В результате были найдены простые множители и расшифровано исходное сообщение, которое представляет собой фразу «THE MAGIC WORDS ARE SQUEAMISH OSSIFRAGE» («Волшебные слова — это брезгливый ягнятник»).

Это и есть ягнятник

Вообщем просвятится я знатно, и понял что данный орешек просто так не расколоть, и так и не дождался ответа на почту от разработчика данного вируса.

Буду ждать. О результатах если интересно напишу в следующем посту.

P.S вирус довольно новый, активный, предупредите своих знакомых, коллег и всех всех, нельзя открывать подозрительные письма на почте и уж тем более не переходить по ссылкам в них! Обязательно пользоваться антивирусом, и открывать только знакомые сайты. Нам это послужило уроком, а вам желаем научится на наших ошибках.

Про вирусы (часть 2, не продолжение)

Этот пост НЕ является продолжением предыдущего. Всем, кто этого продолжения ждет, я настоятельно рекомендую запастись терпением: до окончания работ на объекте никакой иной информации дано не будет.

Я не буду делить вредоносов на троянов, червей, фишеров, кейлоггеров и прочую шелупонь. Не силен я в их классификации. Так что любую вредоносную программу я буду называть просто вирус.

Первым для меня был Sasser.

Если кто не помнит – этот паразит атаковал процесс lsass.exe в Windows XP SP1. По факту, все было очень просто: если на компьютере не стояло файерволла – при подключении сети через небольшой промежуток времени появлялось окно, уведомлявшее о том, что процесс local security asses system service (lsass.exe) инициировал завершение работы методом перезагрузки, которое произойдет через 00:00:59. И таймер тикал вниз.

По принципу своего воздействия, Sasser был похож на MSBlast, он же Lovesan. А из-за схожести названия Lovesan с именем процесса (напомню: lsass), половина моих знакомых путала этих пугал между собой. А вторая половина, видимо, увидев в названии слово Love, путала этот вирус с другим пугалом: ILOVEYOU.

Вторым был Автораннер.

Тот самый, который в 2007-2008 году заразил 95% компьютеров моих друзей. Меня оно обошло стороной, потому что по старой привычке у меня был запрещен автозапуск отовсюду, а все накопители я просматривал с помощью Total Commander. Я, впрочем, до сих пор не знаю, что делал этот вирус. Знаю только, что он копировал самого себя во все папки, которые были открыты через проводник. А еще, что он скрывал на флешках папки, плодил ярлыки с названиями этих папок на самого себя, ну и так далее. Если кто знает, зачем это все происходило – жду ваших комментариев. Мне правда интересно.

В самом начале 2010 года случилась просто эпидемия заражений этой пакостью. И сперва, даже, казалось, что решения нет, что пользователи будут продолжать заражаться этой пакостью, а инженеры техподдержки продолжат бегать по квартирам. К слову, на Вики написано, что обычно заражение происходило через порносайты. На самом деле это не так. Ни один уважающий себя порносайт не потерпит у себя такой пакости. Но я гарантирую, что назову минимум четверых человек, которые локера поймали в электронной библиотеке :/

В сентябре 2011, работая инженером техподдержки в Оранжевом провайдере, был направлен в город-сателлит в «усиление наряда» – местные ребята уже не справлялись. Ну так вот, в течение месяца, 14 из 16 заявок в день приходились на чистку «порнобаннеров», «мбр-локеров», «винолокеров». В тот момент я даже шутил, что чувствую себя венерологом: столько сисек и писек я в своей жизни больше не видел.

Четвертой группой вирусов оказались фишинговые сайты. Скорее всего, это связано с массовым распространением дешевых планшетов. С октября 2011 мы лечили зараженные файлы HOSTS, измененные ярлыки на Google Chrome, прописывание стартовой страницы vlkontakte.ru и иже с ними. Больше всего мне понравился троянчик, прописывающий левые днс-серверы в ручные параметры подключения. Он пускал только на измененные версии vk и ok. В свою очередь, собирал логины и пароли, которые потом использовались для спам-рассылок по списку контактов. Этого зверя я встретил в 2014. В тот момент я грешным делом даже подумал, что вирусописатели окончательно слились и ничего серьезного уже не произойдет.

А потом появились они. Первый раз про шифровальщика я услышал в 2015 году. И, уж простите мне мою твердолобость, я не могу вспомнить ни одного более страшного вируса «корпоративного сегмента». В данный момент, антивирусные лаборатории (которые всегда отставали от «писателей» на один шаг) отстают уже на 3, а то и 4 шага. Вот только остается вопрос: а все почему?

Лирическое отступление:

Видел по новостям (с полгода-год назад), что одного школьника судят за «взлом площадки dnevnik.ru». Судят по уголовной статье за то, что он исправлял оценки себе и одноклассникам в электронном журнале.

Наша компания работает с двумя гимназиями. Ну так вот: у половины учителей пароль от dnevnik.ru сохранен в браузере. У половины из них нет пароля на учетную запись, либо отсутствует блокировка учетной записи после выхода компьютера из режима ожидания. Им так удобнее, знаете ли. Нет, ну а сколько раз они должны пароль вводить?! Им же детей учить нужно. Типичный человеческий фактор. Нет, я не защищаю пацана в плане исправления оценок. Но это не «взлом системы». Это просто халатное отношение преподавателей к защите своих прав доступа. И халатное отношение администрации ресурса dnevnik.ru к защите своей системы. Ничто ведь не мешает сделать двухуровневую аутентификацию с подтверждением по смс!

Или.

Или та история, когда я впервые столкнулся с шифровальщиком. Дом Культуры. Бухгалтерия. Письмо от, якобы, Ростелекома. В нем вложение «Новые тарифы для бюджетных организаций.scr». Антивирус Кашперовского не позволял открыть вложение. Но главбуху же виднее. Не долго думая, антивирус был отключен.

Так и почему же антивирусные лаборатории отстают? Да потому что никто и никогда не защитит тебя от того, что ты сам запустишь. Отказавшись от антивируса в 2010 году, я не испытываю никаких затруднений. Наверное, потому, что я стараюсь знать, что именно ожидаю получить, введя очередной запрос в яндексе, но всем своим клиентам советую ставить хотя бы базовую защиту. Благо, сейчас хватает бесплатных сервисов. И я не рассчитываю на то, что все вдруг станут похожи на меня. Я скажу даже больше: я этого боюсь, потому что при таком раскладе я останусь без работы.